Självstudie: Konfigurera F5 BIG-IP Access Policy Manager för huvudbaserad enkel inloggning

Lär dig att implementera säker hybridåtkomst (SHA) med enkel inloggning (SSO) till huvudbaserade program med hjälp av avancerad F5 BIG-IP-konfiguration. BIG-IP-publicerade program och Microsoft Entra-konfigurationsfördelar:

- Förbättrad Nolltillit styrning via Microsoft Entra-förautentisering och villkorlig åtkomst

- Se, Vad är villkorlig åtkomst?

- Se Nolltillit säkerhet

- Fullständig enkel inloggning mellan Microsoft Entra-ID och BIG-IP-publicerade tjänster

- Hanterade identiteter och åtkomst från ett kontrollplan

- Se administrationscentret för Microsoft Entra

Läs mer:

Beskrivning av scenario

I det här scenariot finns det ett äldre program som använder HTTP-auktoriseringshuvuden för att styra åtkomsten till skyddat innehåll. Helst hanterar Microsoft Entra ID programåtkomst. Äldre saknar dock ett modernt autentiseringsprotokoll. Moderniseringen tar arbete och tid, samtidigt som kostnader och risker för stilleståndstid införs. Distribuera i stället en BIG-IP mellan det offentliga Internet och det interna programmet för att gate inkommande åtkomst till programmet.

En BIG-IP framför programmet möjliggör överlägg av tjänsten med Microsoft Entra-förautentisering och huvudbaserad enkel inloggning. Konfigurationen förbättrar programmets säkerhetsstatus.

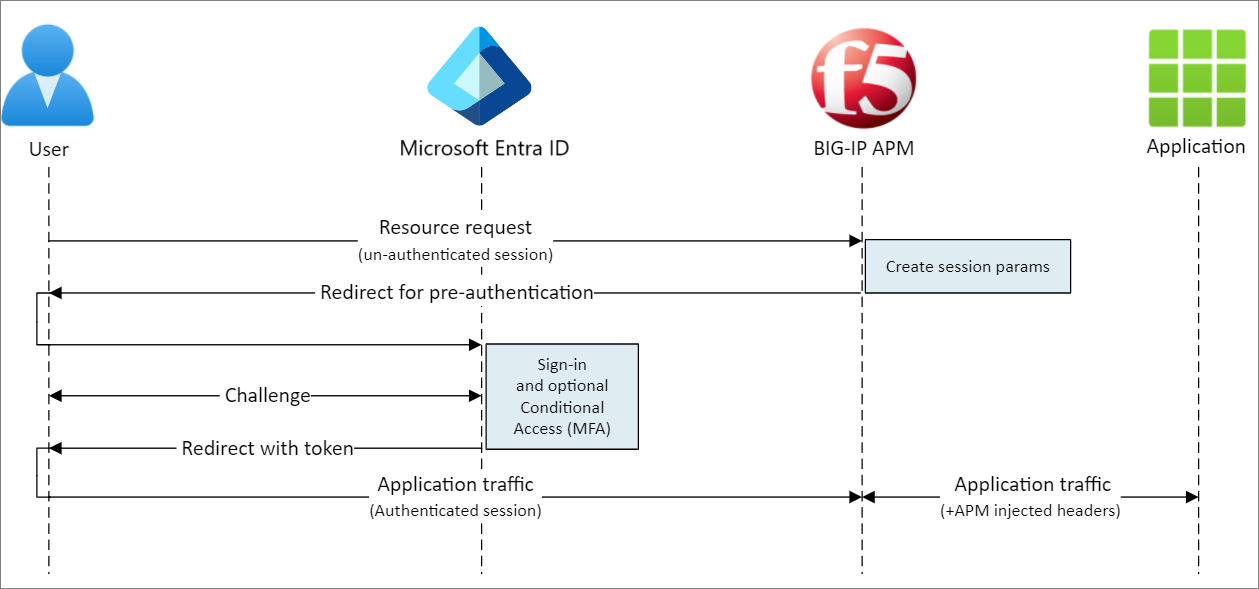

Scenariots arkitektur

Den säkra hybridåtkomstlösningen för det här scenariot består av:

- Program – BIG-IP-publicerad tjänst som ska skyddas av Microsoft Entra SHA

-

Microsoft Entra-ID – SAML-identitetsprovider (Security Assertion Markup Language) som verifierar användarautentiseringsuppgifter, villkorsstyrd åtkomst och enkel inloggning till BIG-IP

- Med enkel inloggning tillhandahåller Microsoft Entra-ID de big-IP-obligatoriska sessionsattributen, inklusive användaridentifierare

- BIG-IP – omvänd proxy och SAML-tjänstprovider (SP) till programmet, delegera autentisering till SAML-IdP före huvudbaserad enkel inloggning till serverdelsprogrammet

Följande diagram illustrerar användarflödet med Microsoft Entra-ID, BIG-IP, APM och ett program.

- Användaren ansluter till programmets SAML SP-slutpunkt (BIG-IP).

- BIG-IP APM-åtkomstprincip omdirigerar användaren till Microsoft Entra ID (SAML IdP).

- Microsoft Entra förautentiserar användaren och tillämpar principer för villkorlig åtkomst.

- Användaren omdirigeras till BIG-IP (SAML SP) och enkel inloggning sker med en utfärdad SAML-token.

- BIG-IP matar in Microsoft Entra-attribut som rubriker i begäran till programmet.

- Programmet auktoriserar begäran och returnerar nyttolast.

Förutsättningar

För scenariot du behöver:

- En Azure-prenumeration

- Om du inte har något får du ett kostnadsfritt Azure-konto

- En av följande roller: Molnprogramadministratör eller programadministratör

- En BIG-IP eller distribuera en BIG-IP Virtual Edition (VE) i Azure

- Se Distribuera virtuell F5 BIG-IP Virtual Edition Virtual Machine i Azure

- Någon av följande F5 BIG-IP-licenser:

- F5 BIG-IP® Bästa paket

- Fristående licens för F5 BIG-IP Access Policy Manager™ (APM)

- F5 APM-tilläggslicens (BIG-IP Access Policy Manager™) på en BIG IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 dagars utvärderingsversion av big-IP-fullständig funktion. Se Kostnadsfria utvärderingsversioner.

- Användaridentiteter som synkroniseras från en lokal katalog till Microsoft Entra-ID

- Ett SSL-certifikat för att publicera tjänster via HTTPS eller använda standardcertifikat vid testning

- Se, SSL-profil

- Ett huvudbaserat program eller en IIS-huvudapp för testning

BIG-IP-konfigurationsmetod

Följande instruktioner är en avancerad konfigurationsmetod, ett flexibelt sätt att implementera SHA. Skapa BIG-IP-konfigurationsobjekt manuellt. Använd den här metoden för scenarier som inte ingår i mallarna för guidad konfiguration.

Kommentar

Ersätt exempelsträngar eller värden med dem från din miljö.

Lägg till F5 BIG-IP från Microsoft Entra-galleriet

För att implementera SHA är det första steget att konfigurera ett SAML-federationsförtroende mellan BIG-IP APM och Microsoft Entra ID. Förtroendet upprättar integreringen för BIG-IP för att lämna ut förautentisering och villkorsstyrd åtkomst till Microsoft Entra-ID innan åtkomst beviljas till den publicerade tjänsten.

Läs mer: Vad är villkorlig åtkomst?

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Identity>>>

I det övre menyfliksområdet väljer du + Nytt program.

Sök efter F5 i galleriet.

Välj F5 BIG-IP APM Microsoft Entra ID-integrering.

Ange ett programnamn.

Välj Lägg till/skapa.

Namnet återspeglar tjänsten.

Konfigurera enkel inloggning med Microsoft Entra

De nya F5-programegenskaperna visas

Välj Hantera>enkel inloggning

På sidan Välj en enkel inloggningsmetod väljer du SAML.

Hoppa över uppmaningen för att spara inställningarna för enkel inloggning.

Välj Nej, jag sparar senare.

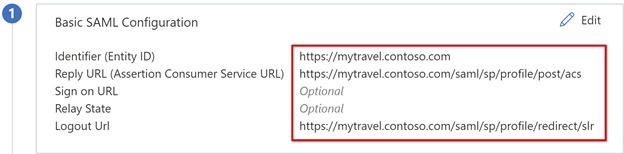

I Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration.

Ersätt identifierar-URL:en med den BIG-IP-publicerade tjänst-URL:en. Till exempel:

https://mytravel.contoso.comUpprepa för svars-URL och inkludera APM SAML-slutpunktssökvägen. Till exempel:

https://mytravel.contoso.com/saml/sp/profile/post/acsKommentar

I den här konfigurationen fungerar SAML-flödet i IdP-läge: Microsoft Entra ID utfärdar en SAML-försäkran för användaren innan det omdirigeras till BIG-IP-tjänstslutpunkten för programmet. BIG-IP APM stöder IdP- och SP-lägen.

För Utloggnings-URI anger du SLO-slutpunkten (BIG-IP APM Single Logout), som förbereds av tjänstens värdhuvud. SLO-URI:n säkerställer att användarens BIG-IP APM-sessioner upphör efter Microsoft Entra-utloggning. Till exempel

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Kommentar

Från Traffic Management-operativsystemet (TMOS) v16 och senare ändrades SAML SLO-slutpunkten till

/saml/sp/profile/redirect/slo.Välj Spara.

Avsluta SAML-konfigurationen.

Hoppa över SSO-testprompten.

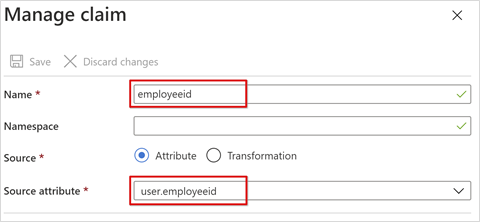

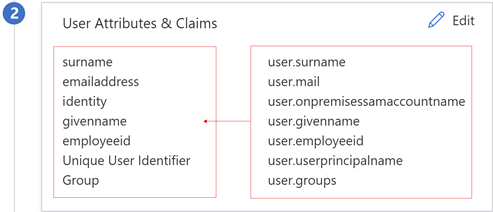

Om du vill redigera användarattribut och anspråk > + Lägg till nytt anspråk väljer du pennikonen.

För Namn väljer du Employeeid.

För Källattribut väljer du user.employeeid.

Välj Spara

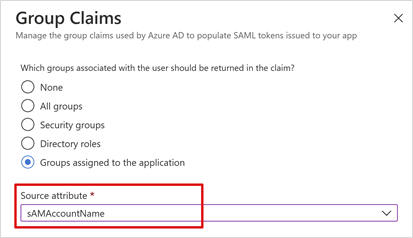

- Välj + Lägg till ett gruppanspråk

- Välj Grupper som tilldelats programmets>källattribut>sAMAccountName.

- Välj Spara konfigurationen.

- Stäng vyn.

- Observera egenskaperna för avsnittet Användarattribut och anspråk . Microsoft Entra ID utfärdar användaregenskaper för BIG-IP APM-autentisering och enkel inloggning till serverdelsprogrammet.

Kommentar

Lägg till andra anspråk som det BIG-IP-publicerade programmet förväntar sig som rubriker. Mer definierade anspråk utfärdas om de finns i Microsoft Entra-ID. Definiera katalogmedlemskap och användarobjekt i Microsoft Entra-ID innan anspråk kan utfärdas. Se Konfigurera gruppanspråk för program med hjälp av Microsoft Entra-ID.

- I avsnittet SAML-signeringscertifikat väljer du Ladda ned.

- XML-filen federationsmetadata sparas på datorn.

SAML-signeringscertifikat som skapats av Microsoft Entra ID har en livslängd på tre år.

Microsoft Entra-auktorisering

Som standard utfärdar Microsoft Entra-ID token till användare som beviljats åtkomst till ett program.

- I programmets konfigurationsvy väljer du Användare och grupper.

- Välj + Lägg till användare och välj Användare och grupper i Lägg till tilldelning.

- I dialogrutan Användare och grupper lägger du till användargrupper som har behörighet att komma åt det huvudbaserade programmet.

- Välj Välj.

- Välj Tilldela.

Microsoft Entra SAML-federationsförtroendet är slutfört. Konfigurera sedan BIG-IP APM för att publicera webbprogrammet, konfigurerat med egenskaper för att slutföra SAML-förautentiseringsförtroendet.

Avancerad konfiguration

Använd följande avsnitt för att konfigurera SAML, SSO för sidhuvud, åtkomstprofil med mera.

SAML-konfiguration

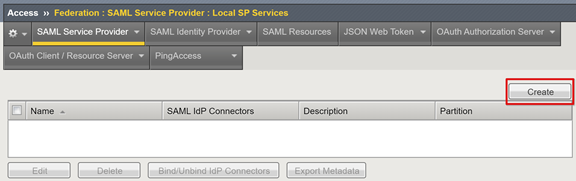

Om du vill federera det publicerade programmet med Microsoft Entra-ID skapar du SAML-tjänstprovidern BIG-IP och motsvarande SAML IdP-objekt.

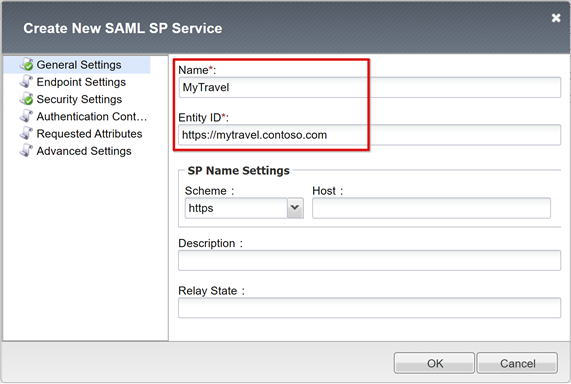

Välj Access>Federation>SAML Service Provider>Local SP Services>Create.

Ange ett Namn.

Ange det entitets-ID som definierats i Microsoft Entra-ID.

För SP-namninställningar gör du val om entitets-ID:t inte matchar värdnamnet för den publicerade URL:en eller gör val om det inte är i vanligt värdnamnsbaserat URL-format. Ange det externa schemat och programmets värdnamn om entitets-ID är

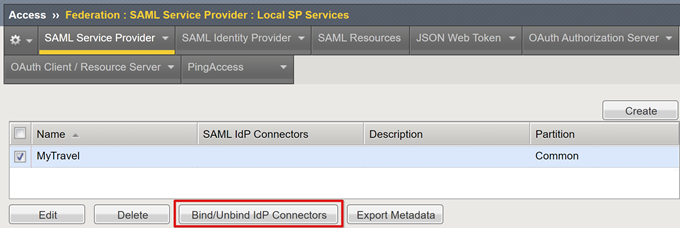

urn:mytravel:contosoonline.Rulla nedåt för att välja det nya SAML SP-objektet.

Välj Bind/Koppla från IdP-anslutningsappar.

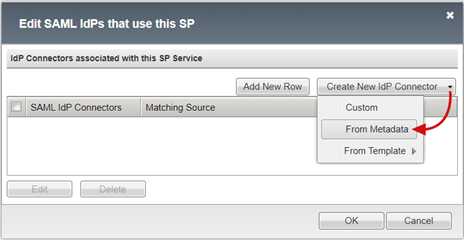

Välj Skapa ny IdP-anslutningsapp.

I listrutan väljer du Från metadata.

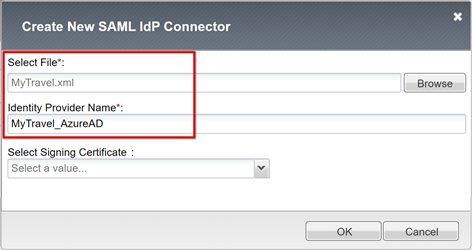

Bläddra till XML-filen för federationsmetadata som du laddade ned.

Ange ett identitetsprovidernamn för APM-objektet för den externa SAML-IdP:n. Till exempel:

MyTravel_EntraID

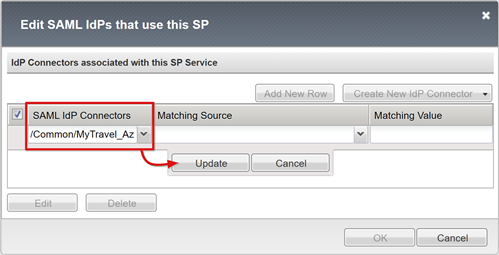

- Välj Lägg till ny rad.

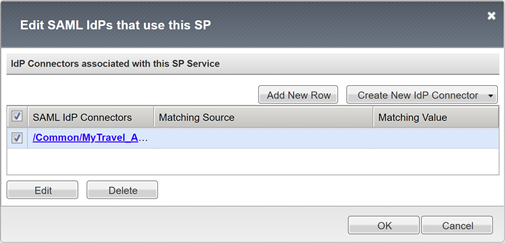

- Välj den nya SAML IdP-anslutningsappen.

- Välj Uppdatera.

- Välj OK.

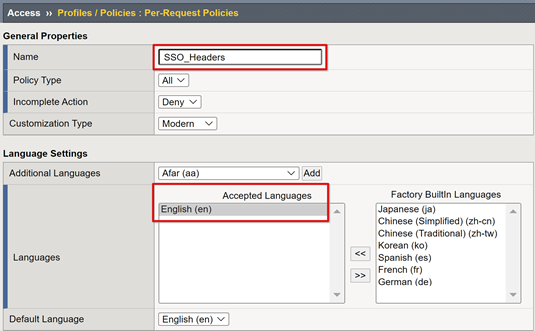

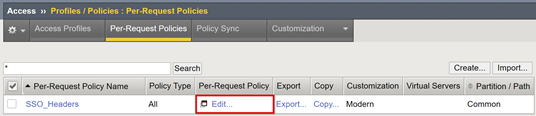

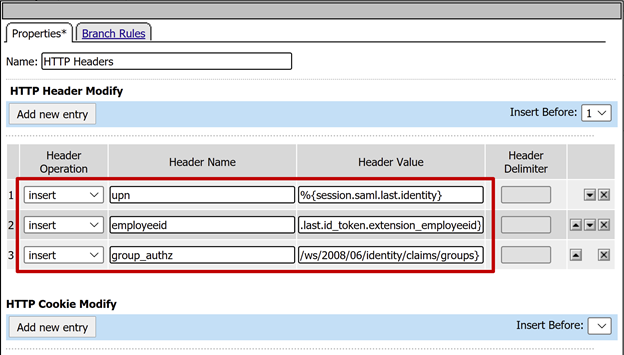

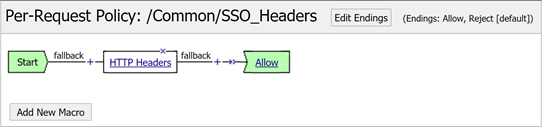

SSO-konfiguration för sidhuvud

Skapa ett APM SSO-objekt.

Välj >>

Ange ett Namn.

Lägg till minst ett accepterat språk.

Välj Slutförd.

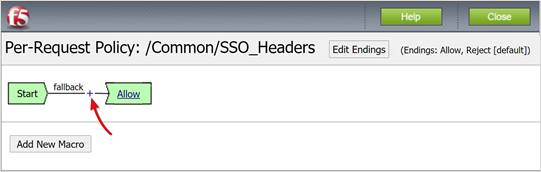

För den nya principen per begäran väljer du Redigera.

Redigeraren för visuell princip startar.

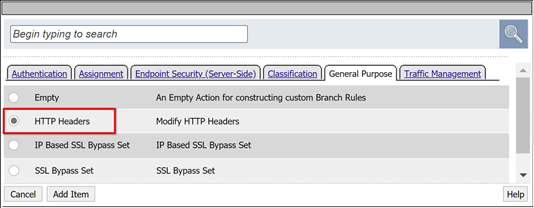

Under Reserv väljer du symbolen + .

På fliken Generell användning väljer du .

Välj Lägg till ny post.

Skapa tre HTTP- och header-ändringsposter.

För Rubriknamn anger du upn.

Som Rubrikvärde anger du %{session.saml.last.identity}.

För Rubriknamn anger du employeeid.

Som Rubrikvärde anger du %{session.saml.last.attr.name.employeeid}.

Som Rubriknamn anger du group_authz.

Som Rubrikvärde anger du %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Kommentar

APM-sessionsvariabler inom klammerparenteser är skiftlägeskänsliga. Vi rekommenderar att du definierar attribut i gemener.

- Välj Spara.

- Stäng redigeraren för visuell princip.

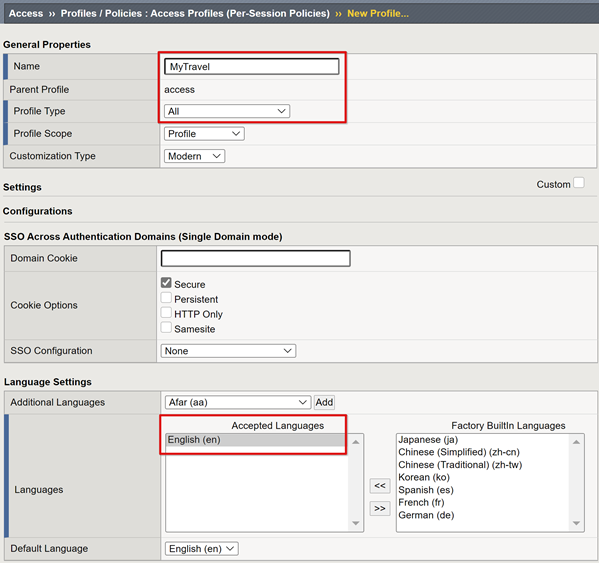

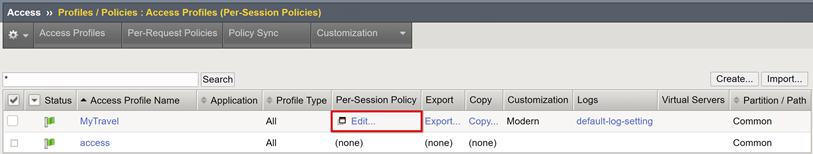

Konfiguration av åtkomstprofil

En åtkomstprofil binder många APM-element som hanterar åtkomst till virtuella BIG-IP-servrar, inklusive åtkomstprinciper, SSO-konfiguration och användargränssnittsinställningar.

Välj Åtkomstprofiler>/Principer>Skapa.

Som Namn anger du MyTravel.

För Profiltyp väljer du Alla.

För Accepterat språk väljer du minst ett språk.

välj Slutförd.

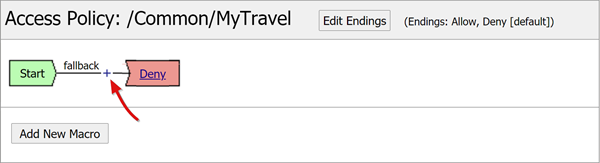

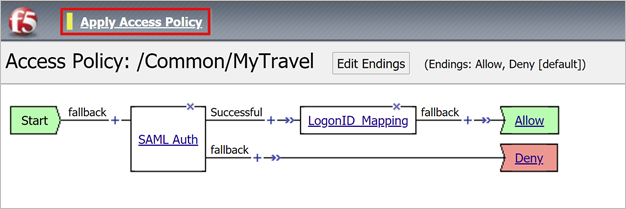

För profilen per session som du skapade väljer du Redigera.

Redigeraren för visuell princip startar.

Under Reserv väljer du symbolen + .

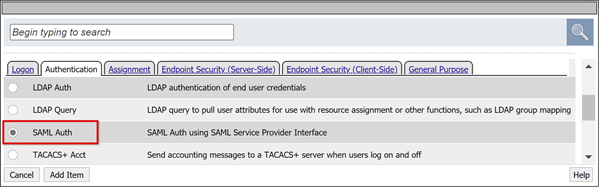

Välj Autentisering>SAML Auth>Lägg till objekt.

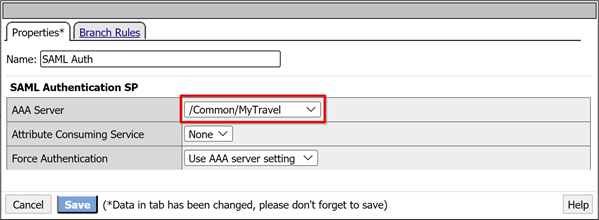

För SP-konfigurationen för SAML-autentisering går du till listrutan AAA Server och väljer det SAML SP-objekt som du skapade.

Välj Spara.

Attributmappning

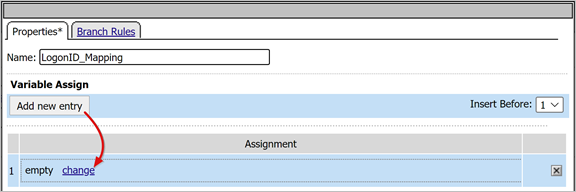

Följande instruktioner är valfria. Med en LogonID_Mapping konfiguration har listan big-IP-aktiva sessioner det inloggade användarens huvudnamn (UPN), inte ett sessionsnummer. Använd dessa data när du analyserar loggar eller felsökning.

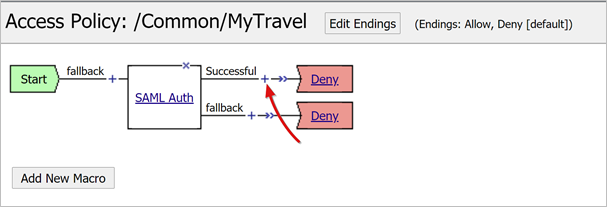

För grenen SAML Auth Lyckades väljer du symbolen + .

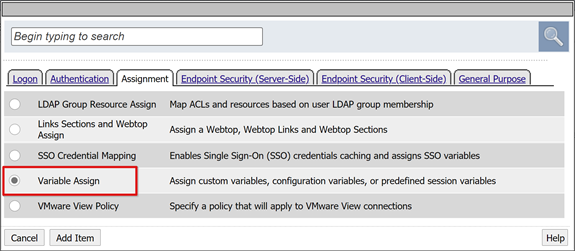

I popup-fönstret väljer du Tilldelningsvariabel>>

Ange ett Namn

I avsnittet Variabeltilldelning väljer du Lägg till ny poständring.> Till exempel LogonID_Mapping.

För Anpassad variabel anger du session.saml.last.identity.

För Sessionsvariabel anger du session.logon.last.username.

Välj Slutförd.

Välj Spara.

I grenen Åtkomstprincip lyckades väljer du neka-terminalen.

Markera Tillåt.

Välj Spara.

Välj Tillämpa åtkomstprincip.

Stäng redigeraren för visuell princip.

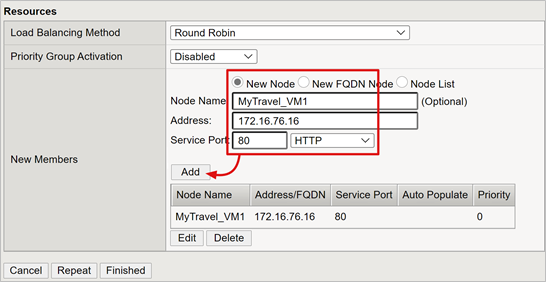

Konfiguration av serverdelspool

Om du vill aktivera BIG-IP för att vidarebefordra klienttrafik korrekt skapar du ett APM-nodobjekt som representerar serverdelsservern som är värd för ditt program. Placera noden i en APM-pool.

Välj >för lokala trafikpooler >>.

Ange ett Namn för ett serverpoolobjekt. Till exempel MyApps_VMs.

Lägg till ett poolmedlemsobjekt.

För Nodnamn anger du ett namn för servern som är värd för serverdelswebbappen.

För Adress anger du IP-adressen för den server som är värd för programmet.

För Tjänstport anger du DEN HTTP/S-port som programmet lyssnar på.

Markera Lägga till.

Kommentar

Mer information finns i my.f5.com för K13397: Översikt över http-hälsoövervakarbegärandeformatering för BIG-IP DNS-systemet.

Konfiguration av virtuell server

En virtuell server är ett BIG IP-dataplansobjekt som representeras av en virtuell IP-adress som lyssnar efter klienters begäranden till programmet. Mottagen trafik bearbetas och utvärderas med APM-åtkomstprofilen som är associerad med den virtuella servern. Trafiken dirigeras enligt principen.

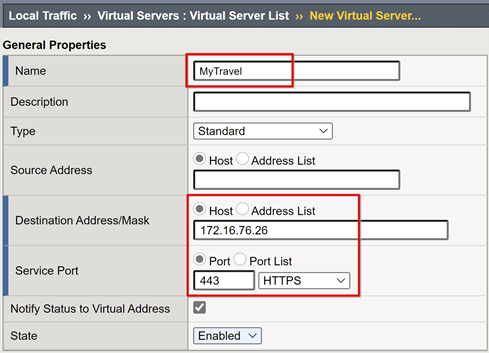

Välj Skapa lista över> virtuella servrar för lokal>trafik>virtuell server.

Ange ett virtuellt servernamn.

För Måladress/mask väljer du Värd

Ange en oanvänd IP-IPv4 eller IPv6 som ska tilldelas BIG-IP för att ta emot klienttrafik.

För Tjänstport väljer du Port, 443 och HTTPS.

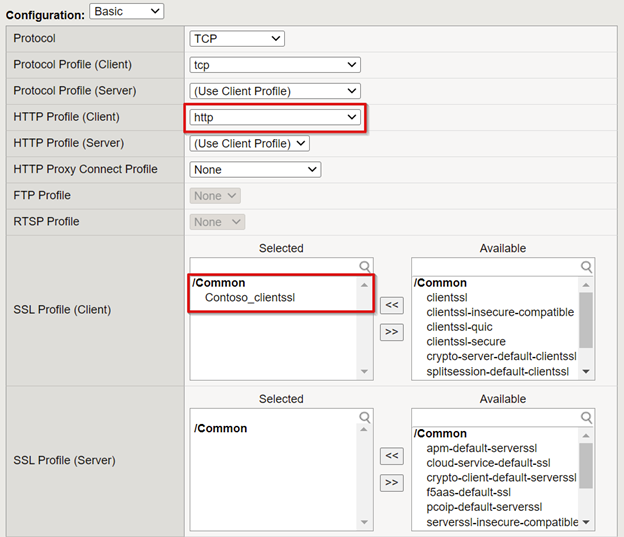

För HTTP-profil (klient) väljer du http.

För SSL-profil (klient) väljer du den klient-SSL-profil som du skapade eller lämnar standardvärdet för testning.

För Källadressöversättning väljer du Automatisk mappning.

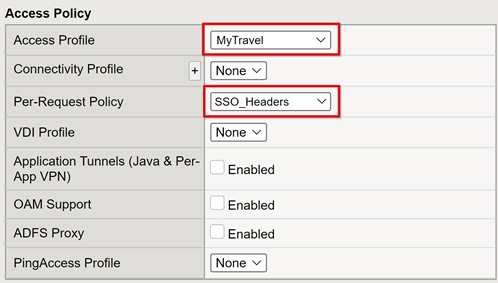

För Åtkomstprincip väljer du den åtkomstprofil som skapades tidigare. Den här åtgärden binder Microsoft Entra SAML-förautentiseringsprofilen och rubrikerna för SSO-principen till den virtuella servern.

För Princip per begäran väljer du SSO_Headers.

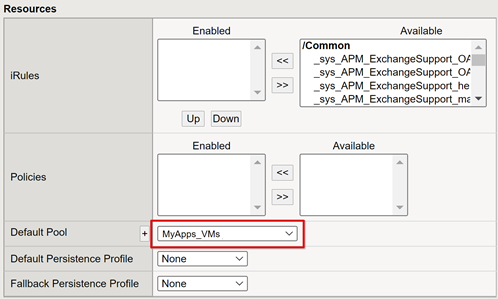

- För Standardpool väljer du de serverdelspoolobjekt som du skapade.

- Välj Slutförd.

Sessionshantering

Använd inställningen för hantering av BIG-IP-sessioner för att definiera villkoren för avslutning eller fortsättning av användarsessioner. Skapa en princip med åtkomstprincipens>åtkomstprofiler. Välj ett program i listan.

När det gäller SLO-funktioner säkerställer en SLO-URI i Microsoft Entra-ID att en IdP-initierad utloggning från MyApps-portalen avslutar sessionen mellan klienten och BIG-IP APM. Den importerade programfederationen metadata.xml tillhandahåller APM med Microsoft Entra SAML-utloggningsslutpunkten för SP-initierad utloggning. Aktivera därför APM för att veta när en användare loggar ut.

Om det inte finns någon BIG IP-webbportal kan användaren inte instruera APM att logga ut. Om användaren loggar ut från programmet är BIG-IP omedveten om åtgärden. Programsessionen kan återställas via enkel inloggning. Därför behöver SP-initierad utloggning noggrant övervägas.

För att säkerställa att sessionerna avslutas på ett säkert sätt lägger du till en SLO-funktion i appens utloggningsknapp . Aktivera den för att omdirigera klienten till Microsoft Entra SAML-utloggningsslutpunkten. Gå till Slutpunkter för appregistreringar>för SAML-utloggningsslutpunkten för din klientorganisation.

Om du inte kan ändra appen aktiverar du BIG-IP för att lyssna efter apputloggningsanropet och utlösa SLO. Mer information:

- Gå till support.f5.com för K42052145: Konfigurera automatisk sessionsavslut (utloggning) baserat på ett URI-refererat filnamn

- Gå till my.f5.com för K12056: Översikt över alternativet Inkludera URI för utloggning

Distribuera

- Välj Distribuera för att checka in inställningar.

- Kontrollera att programmet visas i klientorganisationen.

- Programmet publiceras och är tillgängligt via SHA, med dess URL eller Microsoft-portaler.

Test

Utför följande test som användare.

- Välj programmets externa URL eller välj programikonen i MyApps-portalen.

- Autentisera till Microsoft Entra-ID.

- En omdirigering sker till den virtuella BIG-IP-servern för appen och loggas in med enkel inloggning.

- Utdata för inmatade huvuden visas av det huvudbaserade programmet.

För ökad säkerhet blockerar du direkt åtkomst till programmet och framtvingar en sökväg via BIG-IP.

Felsökning

Använd följande vägledning för felsökning.

Loggveroalitet

BIG-IP-loggar har information som hjälper till att isolera autentiserings- och SSO-problem. Öka loggverositetsnivån:

- Gå till Översikt över> för åtkomstprincip.>

- Välj Inställningar.

- Välj raden i ditt publicerade program.

- Välj Redigera>åtkomstsystemloggar.

- I listan med enkel inloggning väljer du Felsök.

- Välj OK.

- Återskapa problemet.

- Granska loggarna.

- När du är klar återställer du inställningarna.

BIG-IP-felmeddelande

Om ett BIG-IP-fel visas efter omdirigering beror problemet sannolikt på enkel inloggning från Microsoft Entra-ID till BIG-IP.

- Gå till Översikt över åtkomstprincip>.

- Välj Åtkomstrapporter.

- Kör rapporten för den senaste timmen.

- Granska loggarna för att få ledtrådar.

- För sessionen väljer du länken Visa sessionsvariabler .

- Kontrollera att APM tar emot de förväntade anspråken från Microsoft Entra ID.

Inget BIG-IP-felmeddelande

Om inget BIG-IP-felmeddelande visas är problemet förmodligen mer relaterat till enkel inloggning från BIG-IP till serverdelsprogrammet.

- Gå till Översikt över åtkomstprincip>.

- Välj Aktiva sessioner.

- Välj länken för den aktiva sessionen.

- Välj länken Visa variabler för att fastställa eventuella problem med enkel inloggning.

- Bekräfta att BIG-IP APM misslyckas eller lyckas hämta rätt användar- och domänidentifierare.

Läs mer:

- Gå till devcentral.f5.com för APM-variabeltilldela exempel

- Gå till techdocs.f5.com för BIG-IP Access Policy Manager: Visual Policy Editor