Självstudie: Aktivera lösenordssynkronisering i Microsoft Entra Domain Services för hybridmiljöer

För hybridmiljöer kan en Microsoft Entra-klientorganisation konfigureras för synkronisering med en lokal Ad DS-miljö (Active Directory Domain Services) med hjälp av Microsoft Entra Connect. Som standard synkroniserar Inte Microsoft Entra Connect äldre NT LAN Manager (NTLM) och Kerberos lösenordshashvärden som behövs för Microsoft Entra Domain Services.

Om du vill använda Domain Services med konton som synkroniserats från en lokal AD DS-miljö måste du konfigurera Microsoft Entra Connect för att synkronisera de lösenordshashvärden som krävs för NTLM- och Kerberos-autentisering. När Microsoft Entra Connect har konfigurerats synkroniserar en lokal händelse för kontoskapande eller lösenordsändring även de äldre lösenordshasherna till Microsoft Entra-ID.

Du behöver inte utföra de här stegen om du använder molnbaserade konton utan lokal AD DS-miljö.

I den här handledningen lär du dig:

- Därför behövs äldre NTLM- och Kerberos-lösenordshashvärden

- Konfigurera synkronisering av äldre lösenordshash för Microsoft Entra Connect

Om du inte har en Azure-prenumeration skapa ett konto innan du börjar.

Förutsättningar

För att slutföra den här självstudien behöver du följande resurser:

- En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapa ett konto.

- En Microsoft Entra-klient som är associerad med din prenumeration och som synkroniseras med en lokal katalog med hjälp av Microsoft Entra Connect.

- En hanterad domän i Microsoft Entra Domain Services har aktiverats och konfigurerats i din Microsoft Entra-klientorganisation.

Synkronisering av lösenordshash med Microsoft Entra Connect

Microsoft Entra Connect används för att synkronisera objekt som användarkonton och grupper från en lokal AD DS-miljö till en Microsoft Entra-klientorganisation. Som en del av processen gör synkronisering av lösenordshash att konton kan använda samma lösenord i den lokala AD DS-miljön och Microsoft Entra-ID:t.

För att autentisera användare på den hanterade domänen behöver Domain Services lösenordshashvärden i ett format som är lämpligt för NTLM- och Kerberos-autentisering. Microsoft Entra-ID lagrar inte lösenordshashvärden i det format som krävs för NTLM- eller Kerberos-autentisering förrän du aktiverar Domain Services för din klientorganisation. Av säkerhetsskäl lagrar Inte heller Microsoft Entra-ID några autentiseringsuppgifter för lösenord i klartext. Microsoft Entra-ID kan därför inte automatiskt generera dessa NTLM- eller Kerberos-lösenordshashvärden baserat på användarnas befintliga autentiseringsuppgifter.

Microsoft Entra Connect kan konfigureras för att synkronisera nödvändiga NTLM- eller Kerberos-lösenordshashvärden för Domain Services. Kontrollera att du har slutfört stegen för att aktivera Microsoft Entra Connect för synkronisering av lösenordshash. Om du hade en befintlig instans av Microsoft Entra Connect ladda ned och uppdatera till den senaste versionen för att se till att du kan synkronisera de äldre lösenordshasharna för NTLM och Kerberos. Den här funktionen är inte tillgänglig i tidiga versioner av Microsoft Entra Connect eller med det äldre DirSync-verktyget. Microsoft Entra Connect-version 1.1.614.0 eller senare krävs.

Viktig

Microsoft Entra Connect bör endast installeras och konfigureras för synkronisering med lokala AD DS-miljöer. Det går inte att installera Microsoft Entra Connect i en domän som hanteras av Domain Services för att synkronisera objekt tillbaka till Microsoft Entra-ID.

Aktivera synkronisering av lösenordshashvärden

Med Microsoft Entra Connect installerat och konfigurerat för synkronisering med Microsoft Entra ID konfigurerar du nu den äldre synkroniseringen av lösenordshash för NTLM och Kerberos. Ett PowerShell-skript används för att konfigurera nödvändiga inställningar och sedan starta en fullständig lösenordssynkronisering till Microsoft Entra-ID. När synkroniseringen av lösenordshash i Microsoft Entra Connect är klar kan användarna logga in på program via Domain Services som använder äldre NTLM- eller Kerberos-lösenordshashar.

På datorn med Microsoft Entra Connect installerat öppnar du Microsoft Entra Connect > Synchronization Servicepå Start-menyn.

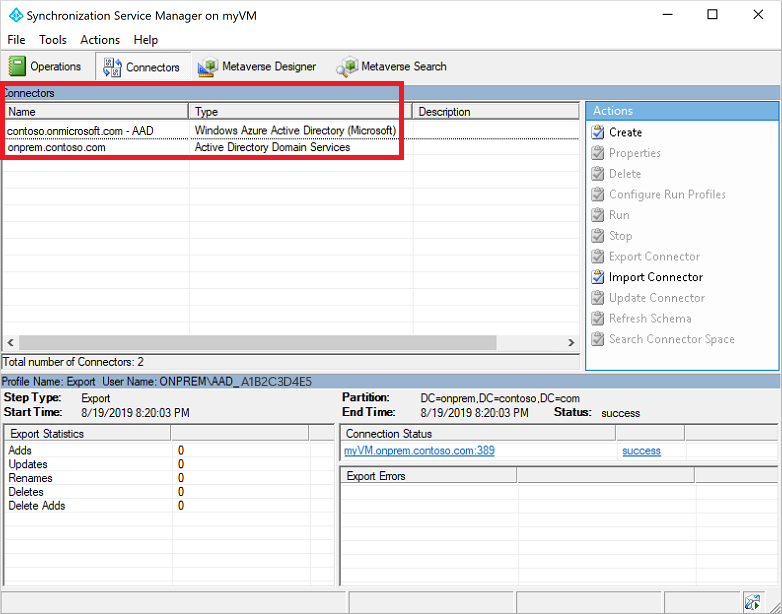

Välj fliken Anslutningsappar. Anslutningsinformationen som används för att upprätta synkroniseringen mellan den lokala AD DS-miljön och Microsoft Entra-ID visas.

Type anger antingen Windows Microsoft Entra ID (Microsoft) för Microsoft Entra-anslutningsappen eller Active Directory Domain Services för den lokala AD DS-anslutningstjänsten. Anteckna de anslutningsnamn som ska användas i PowerShell-skriptet i nästa steg.

I det här exemplet används följande kontakter:

- Microsoft Entra-anslutningsappen heter contoso.onmicrosoft.com – Microsoft Entra ID

- Den lokala AD DS-anslutningen heter onprem.contoso.com

Kopiera och klistra in följande PowerShell-skript på datorn med Microsoft Entra Connect installerat. Skriptet utlöser en fullständig lösenordssynkronisering som innehåller äldre lösenordshashvärden. Uppdatera variablerna

$azureadConnectoroch$adConnectormed anslutningsnamnen från föregående steg.Kör det här skriptet i varje AD-skog för att synkronisera lokala konto-NTLM- och Kerberos-lösenordshashvärden till Microsoft Entra-ID.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueBeroende på katalogens storlek när det gäller antal konton och grupper kan synkroniseringen av äldre lösenordshashvärden till Microsoft Entra-ID ta lite tid. Lösenorden synkroniseras sedan till den hanterade domänen när de har synkroniserats med Microsoft Entra-ID.

Nästa steg

I den här självstudien har du lärt dig:

- Därför behövs äldre NTLM- och Kerberos-lösenordshashvärden

- Konfigurera synkronisering av äldre lösenordshash för Microsoft Entra Connect