Kräv en appskyddsprincip på Windows-enheter

Appskydd principer tillämpar hantering av mobilprogram (MAM) på specifika program på en enhet. Dessa policyer gör det möjligt att skydda data i en app som stöd för scenarier som BYOD (Bring Your Own Device).

Förutsättningar

- Vi stöder tillämpning av principer för Microsoft Edge-webbläsaren på enheter som kör Windows 11 och Windows 10 version 20H2 och senare med KB5031445.

- Konfigurerad appskyddsprincip för Windows-enheter.

- Stöds för närvarande inte i nationella moln.

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

-

Nödåtkomst eller break-glass-konton för att förhindra utelåsning på grund av felkonfiguration av principer. I det osannolika scenariot att alla administratörer är utelåsta, kan ditt administratörskonto för nödsituationer användas för att logga in och vidta åtgärder för att återställa åtkomst.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

-

Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Connect Sync-kontot. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men används även för att logga in på system i administrativa syften. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som begränsas till användare. Använd villkorsstyrd åtkomst för arbetsbelastningsidentitet för att definiera principer som riktar sig till tjänsthuvudprinciper.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter.

Skapa en princip för villkorsstyrd åtkomst

Följande princip sätts i Rapportläge för att initiera så att administratörer kan avgöra vilken inverkan de har på befintliga användare. När administratörer är bekväma med att principen tillämpas som de vill kan de växla till På eller mellanlagra distributionen genom att lägga till specifika grupper och utelämna andra.

Kräv appskyddsprincip för Windows-enheter

Följande steg hjälper dig att skapa en princip för villkorsstyrd åtkomst som kräver en appskyddsprincip när du använder en Windows-enhet som har åtkomst till Office 365-appgruppering i villkorlig åtkomst. Appskyddsprincipen måste också konfigureras och tilldelas till dina användare i Microsoft Intune. Mer information om hur du skapar appskyddsprincipen finns i artikeln Appskydd principinställningar för Windows. Följande princip innehåller flera kontroller som gör det möjligt för enheter att antingen använda appskyddsprinciper för hantering av mobilprogram (MAM) eller vara hanterade och kompatibla med MDM-principer (hantering av mobila enheter).

Tips

Appskyddsprinciper (MAM) stöder ohanterade enheter:

- Om en enhet redan hanteras via hantering av mobila enheter (MDM) blockeras Intune MAM-registreringen och principinställningarna för appskydd tillämpas inte.

- Om en enhet hanteras efter MAM-registrering tillämpas inte längre inställningar för appskyddsprinciper.

- Logga in på Microsoft Entra administrationscenter som minst en administratör för villkorsstyrd åtkomst.

- Bläddra till Skydd>Villkorsstyrd åtkomst>Principer.

- Välj Ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer åtminstone organisationens nödåtkomst eller break-glass-konton.

- Under Målresurser>Resurser (tidigare molnappar)>Inkludera väljer du Office 365.

- Under förhållanden:

-

Enhetsplattformar ställ in Konfigurera till Ja.

- Under Inkludera väljer du enhetsplattformar.

- Välj endast Windows .

- Välj Klar.

-

Klientappar ställer in Konfigurera på Ja.

- Välj Endast webbläsare .

-

Enhetsplattformar ställ in Konfigurera till Ja.

- Under Åtkomstkontroller>Bevilja väljer du Bevilja åtkomst.

- Välj Kräv appskyddsprincip och Kräv att enheten markeras som kompatibel.

- För flera kontroller väljer du Kräv en av de valda kontrollerna

- Bekräfta inställningarna och ange Aktivera principen till Endast rapport.

- Välj Skapa för att aktivera policyn.

Not

Om du ställer in på Kräv alla valda kontroller eller bara använder Kräv appskyddsprincip kontroll ensam, måste du se till att du endast riktar in dig på ohanterade enheter eller att enheterna inte hanteras av MDM. Annars blockerar principen åtkomst till alla program eftersom den inte kan bedöma om programmet är kompatibelt enligt principen.

När administratörerna har bekräftat inställningarna med läget endast för rapportering kan de flytta växlingsknappen Aktivera policy från Endast rapport till På.

Tips

Organisationer bör också distribuera en princip som blockerar åtkomst från plattformar som inte stöds eller okända enhetsplattformar tillsammans med den här principen.

Logga in på Windows-enheter

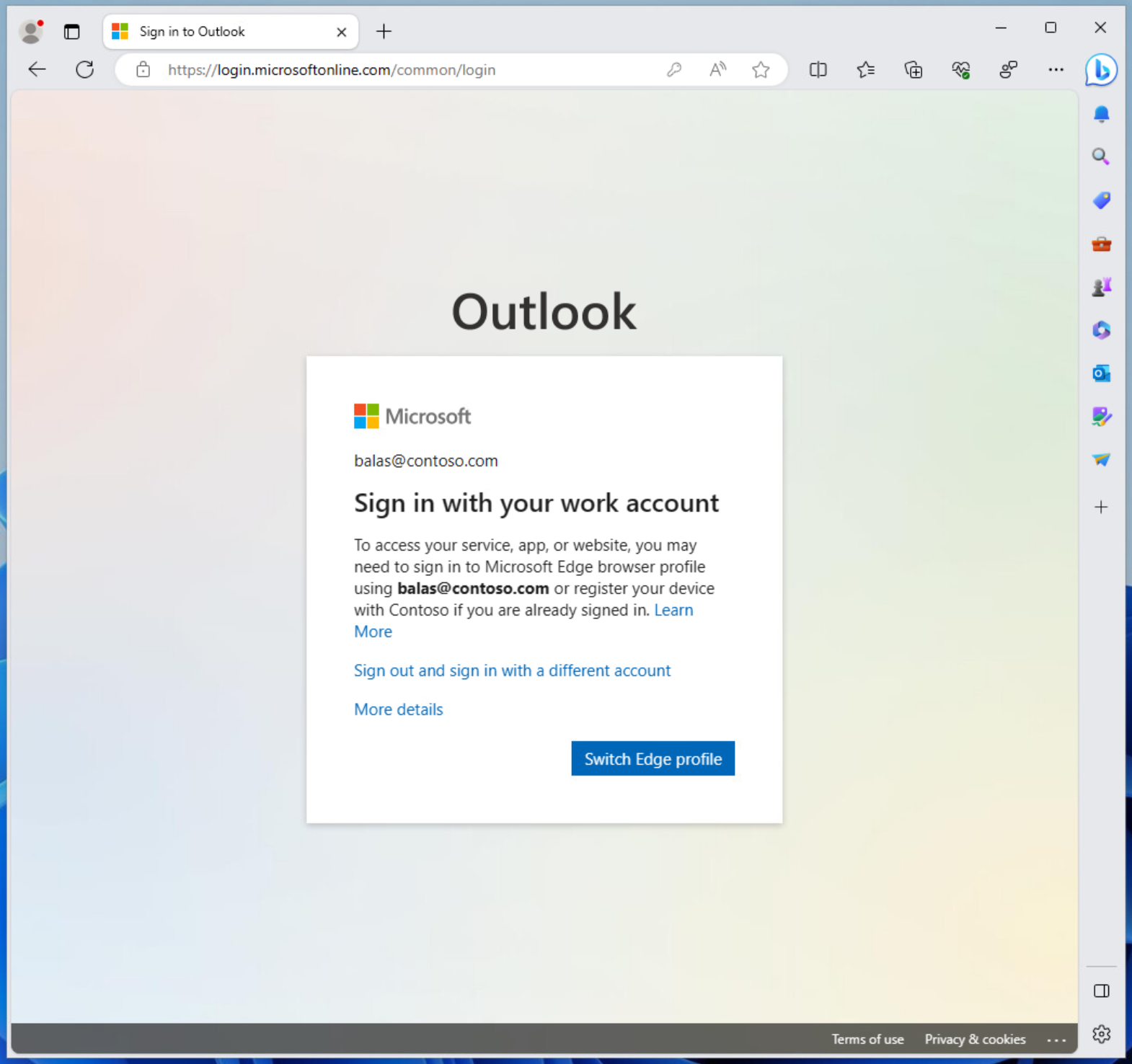

När användare försöker logga in på en webbplats som skyddas av en appskyddsprincip för första gången uppmanas de: Om du vill komma åt din tjänst, app eller webbplats kan du behöva logga in på Microsoft Edge med eller username@domain.com registrera din enhet om organization du redan är inloggad.

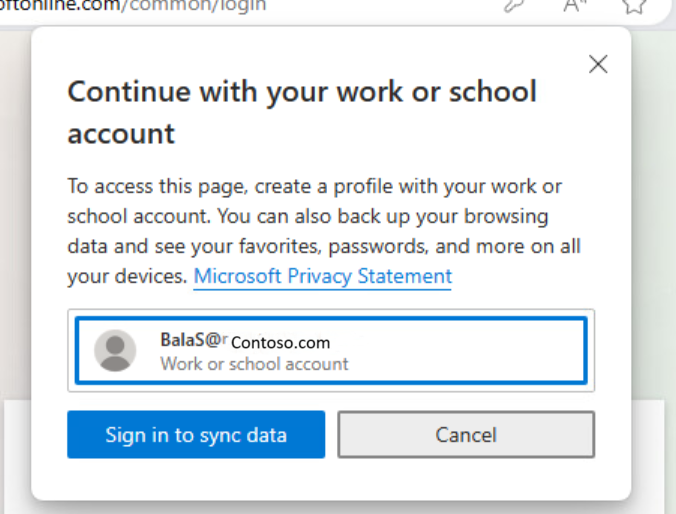

Om du klickar på Switch Edge-profilen öppnas ett fönster som visar deras arbets- eller skolkonto tillsammans med ett alternativ för att logga in för att synkronisera data.

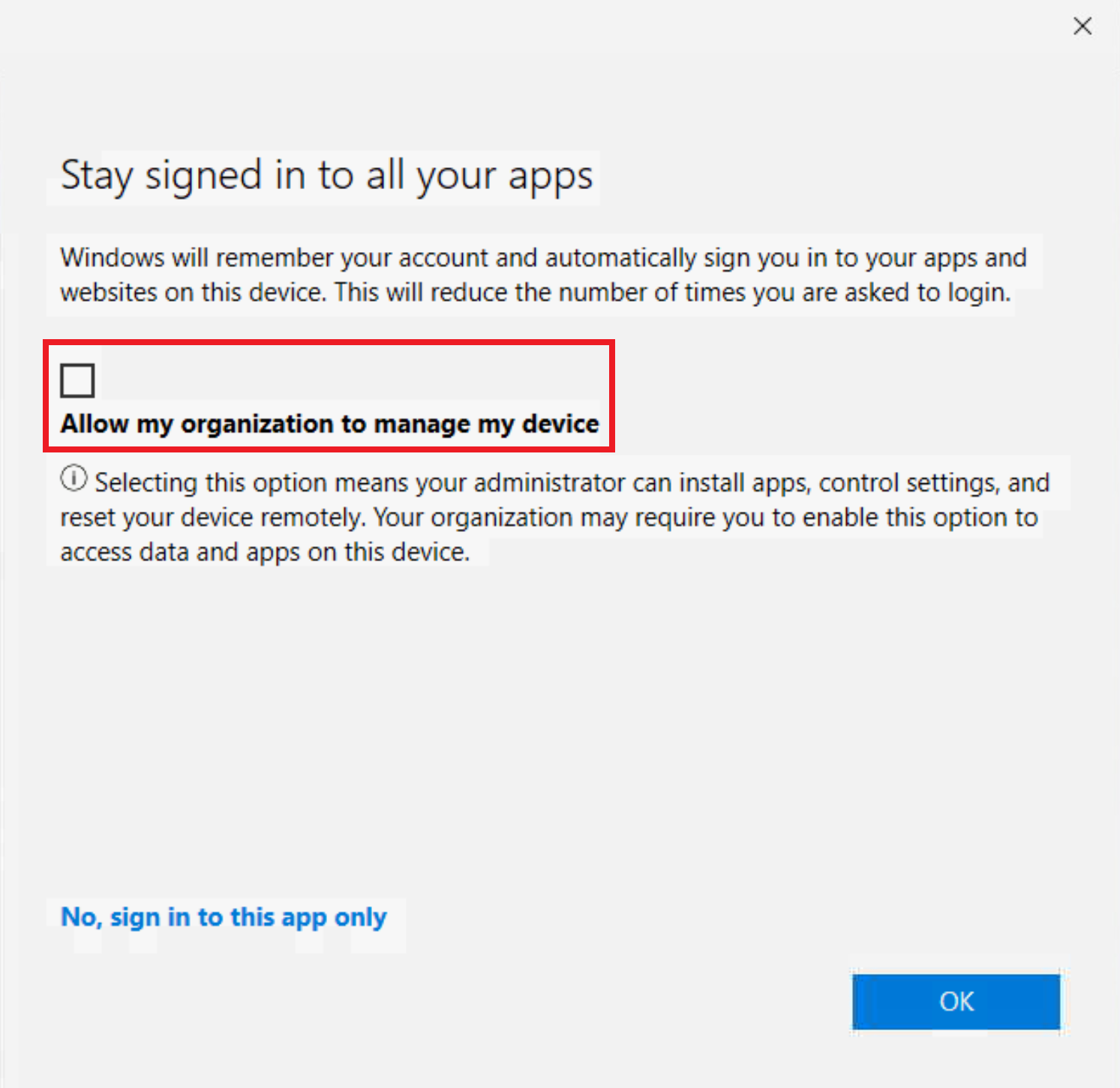

Den här processen öppnar ett fönstererbjudande som gör att Windows kan komma ihåg ditt konto och automatiskt logga in dig på dina appar och webbplatser.

Varning

Du måste AVMARKERA KRYSSRUTANTillåt att min organisation hanterar min enhet. Om du lämnar detta markerat registreras enheten i hantering av mobila enheter (MDM) inte hantering av mobilprogram (MAM).

Välj inte Nej, logga bara in på den här appen.

När du har valt OK kan du se ett förloppsfönster medan principen tillämpas. Efter en liten stund bör du se ett fönster som säger Du är redo, appskyddsprinciper har tillämpats.

Felsökning

Vanliga problem

I vissa fall kan det hända att du fortfarande uppmanas att logga in med ditt arbetskonto efter att ha fått sidan "du är klar". Den här uppmaningen kan inträffa när:

- Din profil läggs till i Microsoft Edge, men MAM-registreringen bearbetas fortfarande.

- Din profil läggs till i Microsoft Edge, men du har valt "endast den här appen" på sidan heads up.

- Du har registrerat dig för MAM men registreringen har upphört att gälla eller så är du inte kompatibel med organisationens krav.

Så här löser du dessa möjliga scenarier:

- Vänta några minuter och försök igen på en ny flik.

- Kontakta administratören för att kontrollera att Microsoft Intune MAM-principer tillämpas korrekt på ditt konto.

Befintligt konto

Det finns ett känt problem där det finns ett befintligt, oregistrerat konto, till exempel user@contoso.com i Microsoft Edge, eller om en användare loggar in utan att registrera sig på heads up-sidan, så registreras inte kontot korrekt i MAM. Den här konfigurationen blockerar användaren från att registreras korrekt i MAM.