Systemföredragen multifaktorautentisering – Policy för autentiseringsmetoder

Systemförvald multifaktorautentisering (MFA) uppmanar användarna att logga in med den säkraste metoden de registrerade. Det är en viktig säkerhetsförbättring för användare som autentiserar sig via telekommunikationstjänster. Administratörer kan aktivera system föredragen MFA för att förbättra inloggningssäkerheten och avskräcka från mindre säkra inloggningsmetoder som Sms (Short Message Service).

Till exempel, om en användare har registrerat både SMS och Microsoft Authenticator-pushmeddelanden som metoder för MFA, föredrar systemets MFA att användaren uppmanas att logga in med den säkrare pushmeddelandemetoden. Användaren kan fortfarande välja att logga in med hjälp av en annan metod, men de uppmanas först att prova den säkraste metoden som de registrerade.

Systemprefererad MFA är en Microsoft-hanterad inställning, som är en trestatsprincip. Microsofts hanterade värde för system föredragen MFA är Aktiverad. Om du inte vill aktivera systemföredragen MFA ändrar du tillståndet från Microsoft-hanterad till Inaktiverad eller exkluderar användare och grupper från policyn.

När systemets föredragna MFA har aktiverats sköter autentiseringssystemet allt arbete. Användarna behöver inte ange någon autentiseringsmetod som standard eftersom systemet alltid fastställer och presenterar den säkraste metoden som de registrerade.

Aktivera system-föredragen multifaktorautentisering i administrationscentret för Microsoft Entra

Som standardinställning är systemets föredragna MFA Microsoft-hanterad och inaktiverad för alla användare.

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Autentiseringsmetoder>Inställningar.

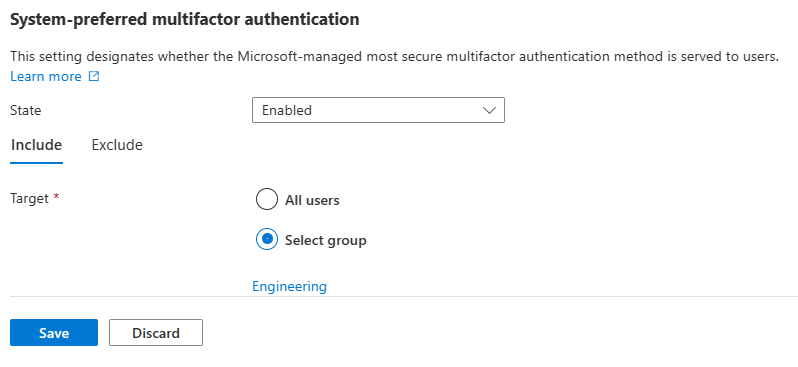

För system föredragen multifaktorautentisering väljer du om du uttryckligen vill aktivera eller inaktivera funktionen och inkludera eller exkludera alla användare. Exkluderade grupper har företräde framför inkluderingsgrupper.

Följande skärmbild visar till exempel hur du gör systemens föredragna MFA aktiverad uttryckligen för endast gruppen Teknik.

När du har gjort ändringarna klickar du på Spara.

Aktivera systemföredragen MFA med Graph API:er

Om du vill aktivera systemförvalt MFA i förväg måste du välja en enda målgrupp för schemakonfigurationen, som du ser i exemplet Begäran .

Egenskaper för funktionskonfiguration för autentiseringsmetod

Som standard är systemets föredragna MFA Microsoft-hanterad, och aktiverad.

| Egenskap | Typ | Beskrivning |

|---|---|---|

| excludeTarget | featureTarget | En enda entitet som undantas från den här funktionen. Du kan bara exkludera en grupp från system föredragen MFA, som kan vara en dynamisk eller kapslad grupp. |

| inkluderaMål | featureTarget | En enda entitet som ingår i den här funktionen. Du kan endast inkludera en grupp för systemföredragen MFA, som kan vara en dynamisk eller kapslad grupp. |

| Tillstånd | advancedConfigState | Möjliga värden är: aktiverad aktiverar uttryckligen funktionen för den valda gruppen. inaktiveras inaktiveras uttryckligen funktionen för den valda gruppen. standard tillåter Microsoft Entra-ID att hantera om funktionen är aktiverad eller inte för den valda gruppen. |

Mål för funktionsegenskaper

Systemets föredragna MFA kan endast aktiveras för en enskild grupp, som kan vara en dynamisk eller kapslad grupp.

| Egendom | Typ | Beskrivning |

|---|---|---|

| ID | Sträng | ID för den entitet som är mål. |

| targetType | featureTargetType | Den typ av entitet som är riktad, till exempel grupp, roll eller administrativ enhet. Möjliga värden är: "group", "administrativeUnit", "role", "unknownFutureValue". |

Använd följande API-slutpunkt för att aktivera systemCredentialPreferences och inkludera eller exkludera grupper:

https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

Kommentar

I Graph Explorer måste du godkänna behörigheten Policy.ReadWrite.AuthenticationMethod .

Förfrågan

I följande exempel undantas en exempelmålgrupp och alla användare ingår. För mer information, se Uppdatera autentiseringsmetodpolicy.

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy

Content-Type: application/json

{

"systemCredentialPreferences": {

"state": "enabled",

"excludeTargets": [

{

"id": "d1411007-6fcf-4b4c-8d70-1da1857ed33c",

"targetType": "group"

}

],

"includeTargets": [

{

"id": "all_users",

"targetType": "group"

}

]

}

}

Vanliga frågor

Hur avgör systemets föredragna MFA den säkraste metoden?

När en användare loggar in kontrollerar autentiseringsprocessen vilka autentiseringsmetoder som är registrerade för användaren. Användaren uppmanas att logga in med den säkraste metoden enligt följande ordning. Autentiseringsmetodernas ordning är dynamisk. Det uppdateras när säkerhetslandskapet ändras och när bättre autentiseringsmetoder dyker upp. På grund av kända problem med certifikatbaserad autentisering (CBA) och system föredragen MFA flyttade vi CBA till botten av listan. Klicka på länken för mer information om varje metod.

- Tillfälligt åtkomstpass

- Säkerhetsnyckel (FIDO2)

- Microsoft Authenticator-meddelanden

- externa autentiseringsmetoder

- Tidsbaserat engångslösenord (TOTP)1

- Telefoni2

- Certifikatbaserad autentisering

1Innehåller maskin- eller programvaru-TOTP från Microsoft Authenticator, Authenticator Lite eller program från tredje part.

2Inkluderar SMS och röstsamtal.

Hur påverkar systemets föredragna MFA NPS-tillägget?

System föredragen MFA påverkar inte användare som loggar in med hjälp av NPS-tillägget (Network Policy Server). Dessa användare ser ingen ändring i inloggningsupplevelsen.

Vad händer för användare som inte anges i principen Autentiseringsmetoder men som är aktiverade i den äldre MFA-principen för hela klientorganisationen?

Systemets föredragna MFA gäller även för användare som är aktiverade för MFA i den äldre MFA-policyn.