Så här exporterar du riskdata

Microsoft Entra ID lagrar rapporter och säkerhetssignaler under en definierad tidsperiod. När det gäller riskinformation kanske den perioden inte är tillräckligt lång.

| Rapport/signal | Microsoft Entra ID Gratis | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Granskningsloggar | 7 dagar | 30 dagar | 30 dagar |

| Inloggningar | 7 dagar | 30 dagar | 30 dagar |

| Användning av multifaktorautentisering i Microsoft Entra | 30 dagar | 30 dagar | 30 dagar |

| Riskfyllda inloggningar | 7 dagar | 30 dagar | 30 dagar |

I den här artikeln beskrivs tillgängliga metoder för att exportera riskdata från Microsoft Entra ID Protection för långsiktig lagring och analys.

Förutsättningar

Om du vill exportera riskdata för lagring och analys behöver du:

- En Azure-prenumeration för att skapa en Log Analytics-arbetsyta, En Azure-händelsehubb eller ett Azure Storage-konto. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri utvärdering.

- Säkerhetsadministratörsåtkomst för att skapa allmänna diagnostikinställningar för Microsoft Entra-klientorganisationen.

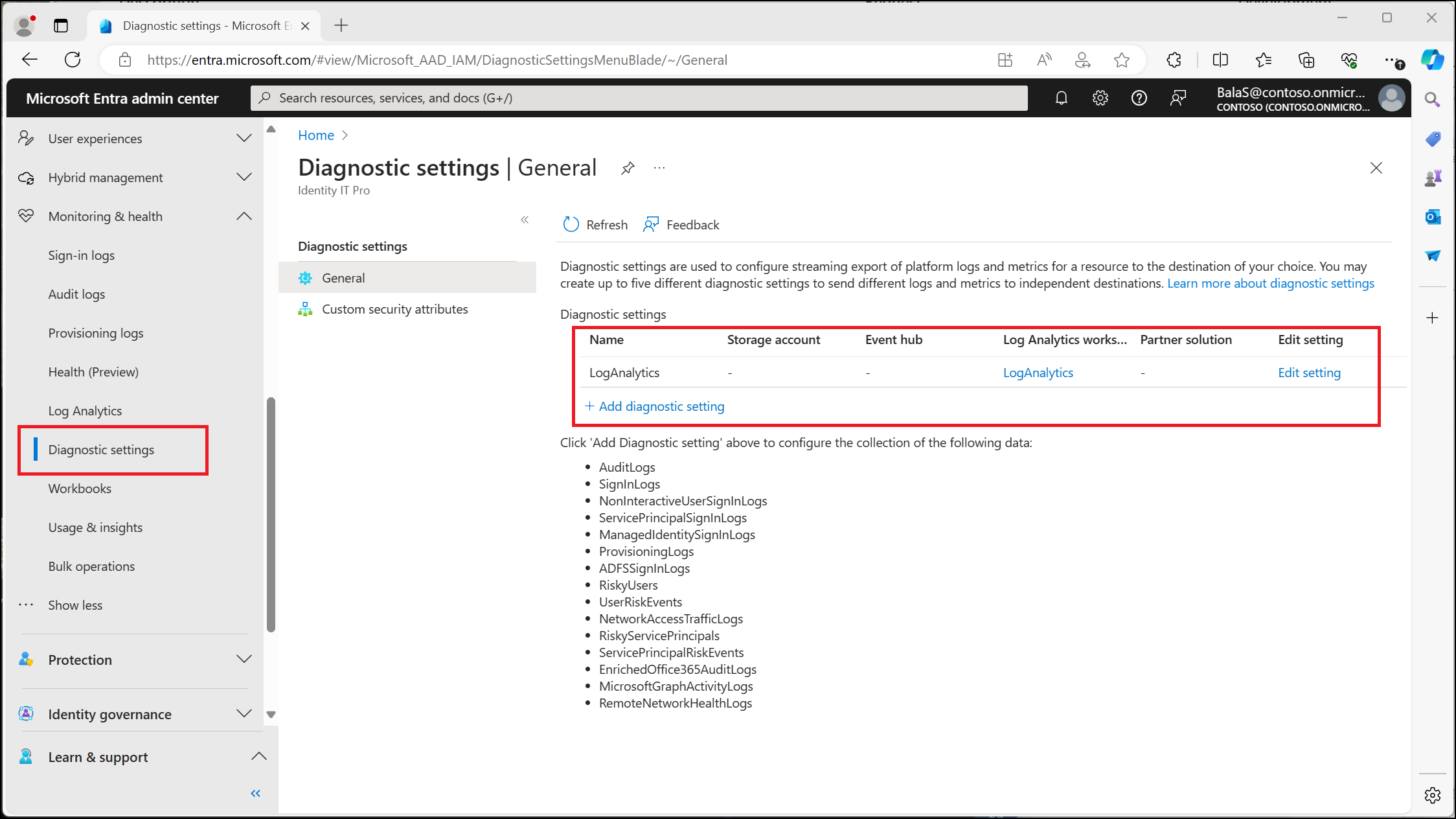

Diagnostikinställningar

Organisationer kan välja att lagra eller exportera RiskyUsers, UserRiskEvents, RiskyServicePrincipals och ServicePrincipalRiskEvents-data genom att konfigurera diagnostikinställningar i Microsoft Entra-ID för att exportera data. Du kan integrera data med en Log Analytics-arbetsyta, arkivera data till ett lagringskonto, strömma data till en händelsehubb eller skicka data till en partnerlösning.

Slutpunkten som du väljer för att exportera loggarna måste konfigureras innan du kan konfigurera diagnostikinställningar. En snabb sammanfattning av de metoder som är tillgängliga för logglagring och analys finns i Så här kommer du åt aktivitetsloggar i Microsoft Entra-ID.

Logga in på administrationscentret för Microsoft Entra som minst säkerhetsadministratör.

Bläddra till Inställningar för >och hälsodiagnostik.>

Väj + Lägg till diagnostikinställning.

Ange ett namn på diagnostikinställningen, välj de loggkategorier som du vill strömma, välj ett tidigare konfigurerat mål och välj Spara.

Du kan behöva vänta cirka 15 minuter innan data börjar visas i det mål som du har valt. Mer information finns i Konfigurera diagnostikinställningar för Microsoft Entra.

Logganalys

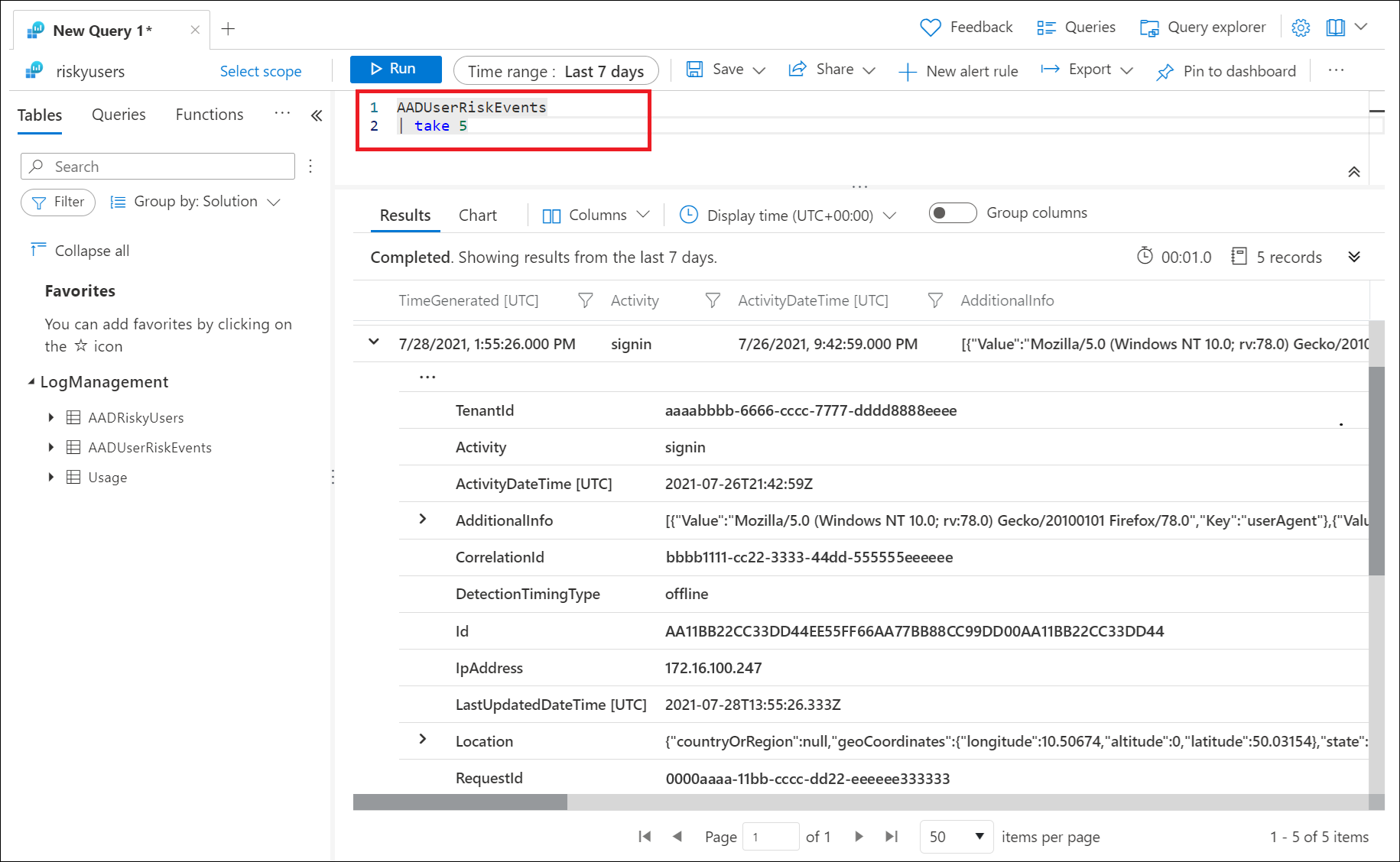

Integrering av riskdata med Log Analytics ger robusta funktioner för dataanalys och visualisering. Den övergripande processen för att använda Log Analytics för att analysera riskdata är följande:

- Skapa en Log Analytics-arbetsyta.

- Konfigurera Microsoft Entra-diagnostikinställningar för att exportera data.

- Fråga efter data i Log Analytics.

Du måste konfigurera en Log Analytics-arbetsyta innan du kan exportera och sedan köra frågor mot data. När du har konfigurerat en Log Analytics-arbetsyta och exporterat data med diagnostikinställningar, går du till Microsoft Entra-administrationscenter, Identitet, Övervakning & hälsa, Logganalys. Med Log Analytics kan du sedan köra frågor mot data med hjälp av inbyggda eller anpassade Kusto-frågor.

Följande tabeller är mest intressanta för Microsoft Entra ID Protection-administratörer:

- RiskyUsers – Tillhandahåller data som rapporten Riskfyllda användare .

- UserRiskEvents – Tillhandahåller data som rapporten Riskidentifieringar .

- RiskyServicePrincipals – Tillhandahåller data som rapporten Riskfyllda arbetsbelastningsidentiteter .

- ServicePrincipalRiskEvents – Tillhandahåller data som rapporten Arbetsbelastningsidentitetsidentifieringar .

Kommentar

Log Analytics har bara insyn i data när de strömmas. Händelser innan du aktiverar sändning av händelser från Microsoft Entra-ID visas inte.

Exempelfrågor

I föregående bild kördes följande fråga för att visa de senaste fem riskidentifieringarna som utlöstes.

AADUserRiskEvents

| take 5

Ett annat alternativ är att köra frågor mot tabellen AADRiskyUsers för att se alla riskfyllda användare.

AADRiskyUsers

Visa antalet högriskanvändare per dag:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Visa användbar undersökningsinformation, till exempel användaragentsträng, för detekteringar som är hög risk och som varken har åtgärdats eller avvisats.

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Få åtkomst till fler frågor och visuella insikter baserade på loggarna AADUserRiskEvents och AADRisky Users i arbetsboken Effektanalys av riskbaserade åtkomstprinciper.

Lagringskonto

Genom att dirigera loggar till ett Azure Storage-konto kan du behålla data längre än standardkvarhållningsperioden.

Azure Event Hubs

Azure Event Hubs kan titta på inkommande data från källor som Microsoft Entra ID Protection och tillhandahålla analys och korrelation i realtid.

Microsoft Sentinel

Organisationer kan välja att ansluta Microsoft Entra-data till Microsoft Sentinel för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR).

- Skapa en Log Analytics-arbetsyta.

- Konfigurera Microsoft Entra-diagnostikinställningar för att exportera data.

- Ansluta datakällor till Microsoft Sentinel.