Arbetsbok: Påverkansanalys av riskbaserade åtkomstprinciper

Vi rekommenderar att alla aktiverar riskbaserade principer för villkorsstyrd åtkomst, vi förstår att den här distributionen kräver tid, ändringshantering och ibland noggrann granskning av ledningen för att förstå eventuella oönskade effekter. Vi ger administratörer befogenhet att ge säkra svar på dessa scenarier för att anta riskbaserade principer som behövs för att skydda miljön snabbt.

I stället för att skapa riskbaserade principer för villkorsstyrd åtkomst i rapportläge och vänta några veckor/månader för att få resultat kan du använda arbetsboken Konsekvensanalys av riskbaserade åtkomstprinciper, som gör att du kan visa effekten direkt baserat på inloggningsloggar.

beskrivning

Arbetsboken hjälper dig att förstå din miljö innan du aktiverar principer som kan blockera dina användare från att logga in, kräva multifaktorautentisering eller utföra en säker lösenordsändring. Det ger dig en uppdelning baserat på ett datumintervall som du väljer för inloggningar, inklusive:

- En konsekvenssammanfattning av rekommenderade riskbaserade åtkomstprinciper, inklusive en översikt över:

- Användarriskscenarier

- Inloggningsrisk och betrodda nätverksscenarier

- Information om påverkan, inklusive information för unika användare:

- Användarriskscenarier som:

- Högriskanvändare blockeras inte av en riskbaserad åtkomstprincip.

- Högriskanvändare uppmanas inte att ändra sitt lösenord genom en riskbaserad åtkomstprincip.

- Användare som har ändrat sitt lösenord på grund av en riskbaserad åtkomstprincip.

- Riskfyllda användare loggar inte in på grund av en riskbaserad åtkomstprincip.

- Användare som åtgärdade risker genom en lokal lösenordsåterställning.

- Användare som åtgärdade risker genom en molnbaserad lösenordsåterställning.

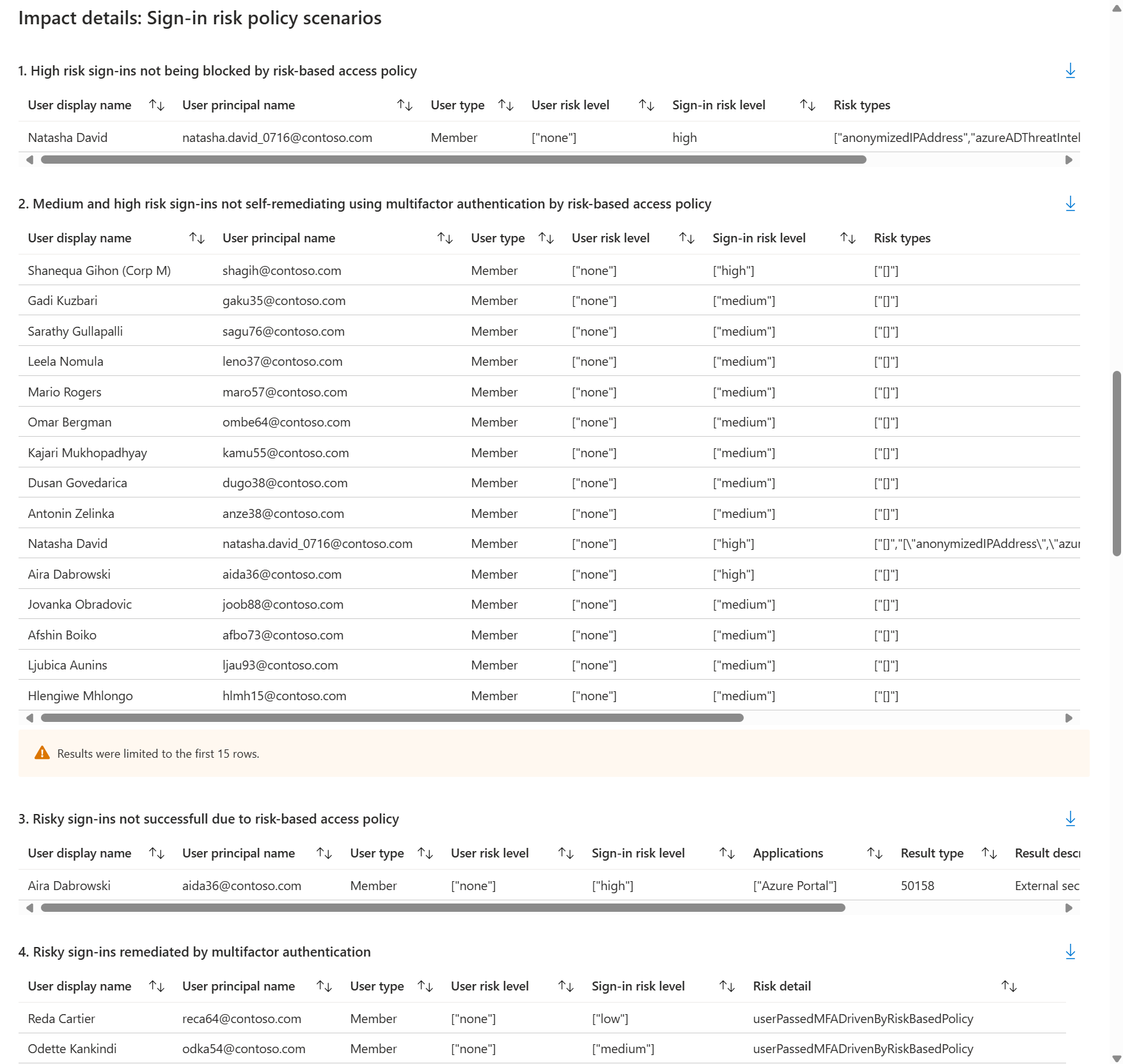

- Principscenarier för inloggningsrisk, till exempel:

- Inloggningar med hög risk blockeras inte av en riskbaserad åtkomstprincip.

- Inloggningar med hög risk som inte är självreparerande med multifaktorautentisering med hjälp av en riskbaserad åtkomstprincip.

- Riskfyllda inloggningar som inte lyckades på grund av en riskbaserad åtkomstprincip.

- Riskfyllda inloggningar som har åtgärdats med multifaktorautentisering.

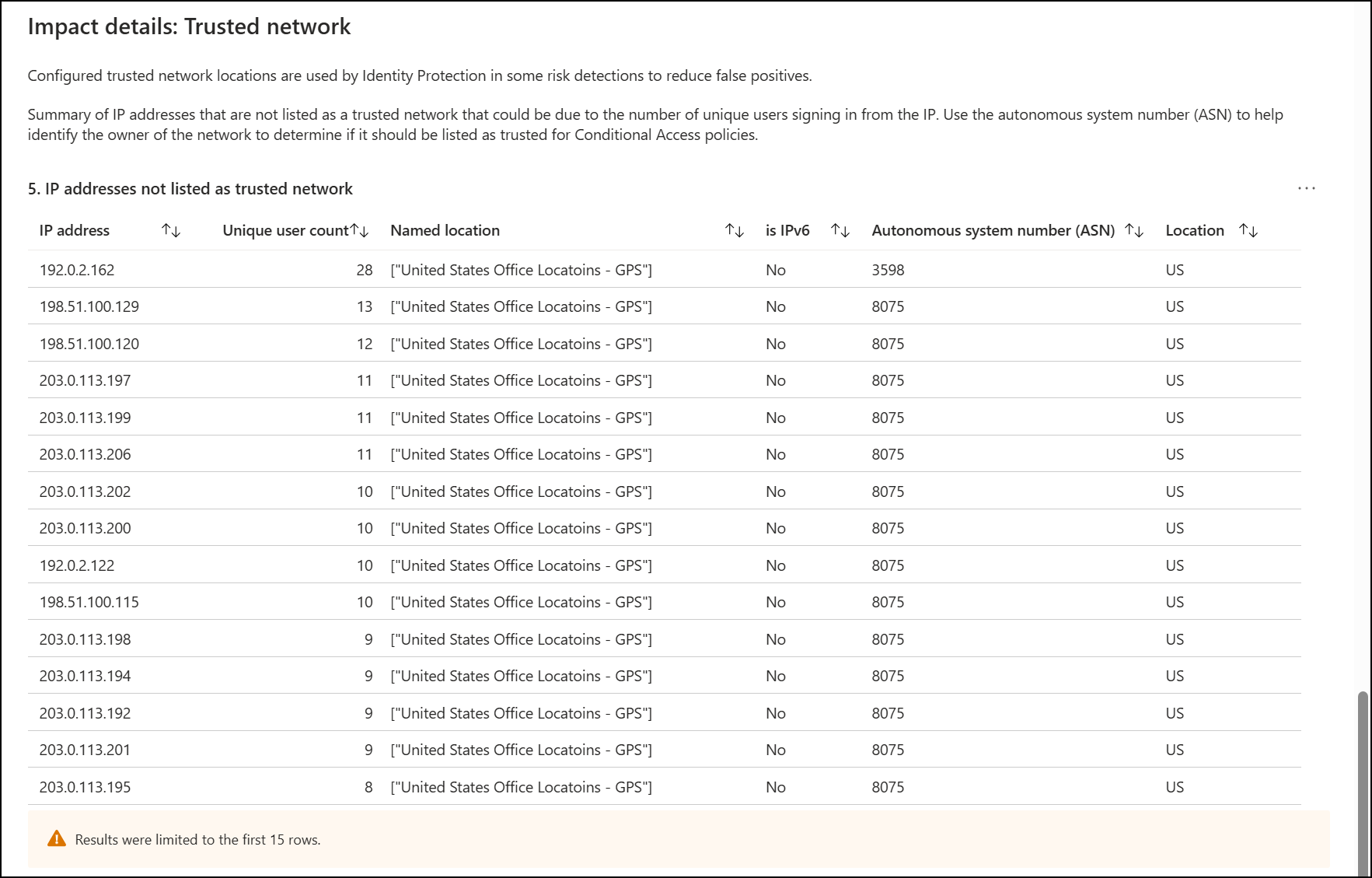

- Nätverksinformation, inklusive de främsta IP-adresserna som inte anges som ett betrott nätverk.

- Användarriskscenarier som:

Administratörer kan använda den här informationen för att se vilka användare som kan påverkas under en tidsperiod om riskbaserade principer för villkorsstyrd åtkomst har aktiverats.

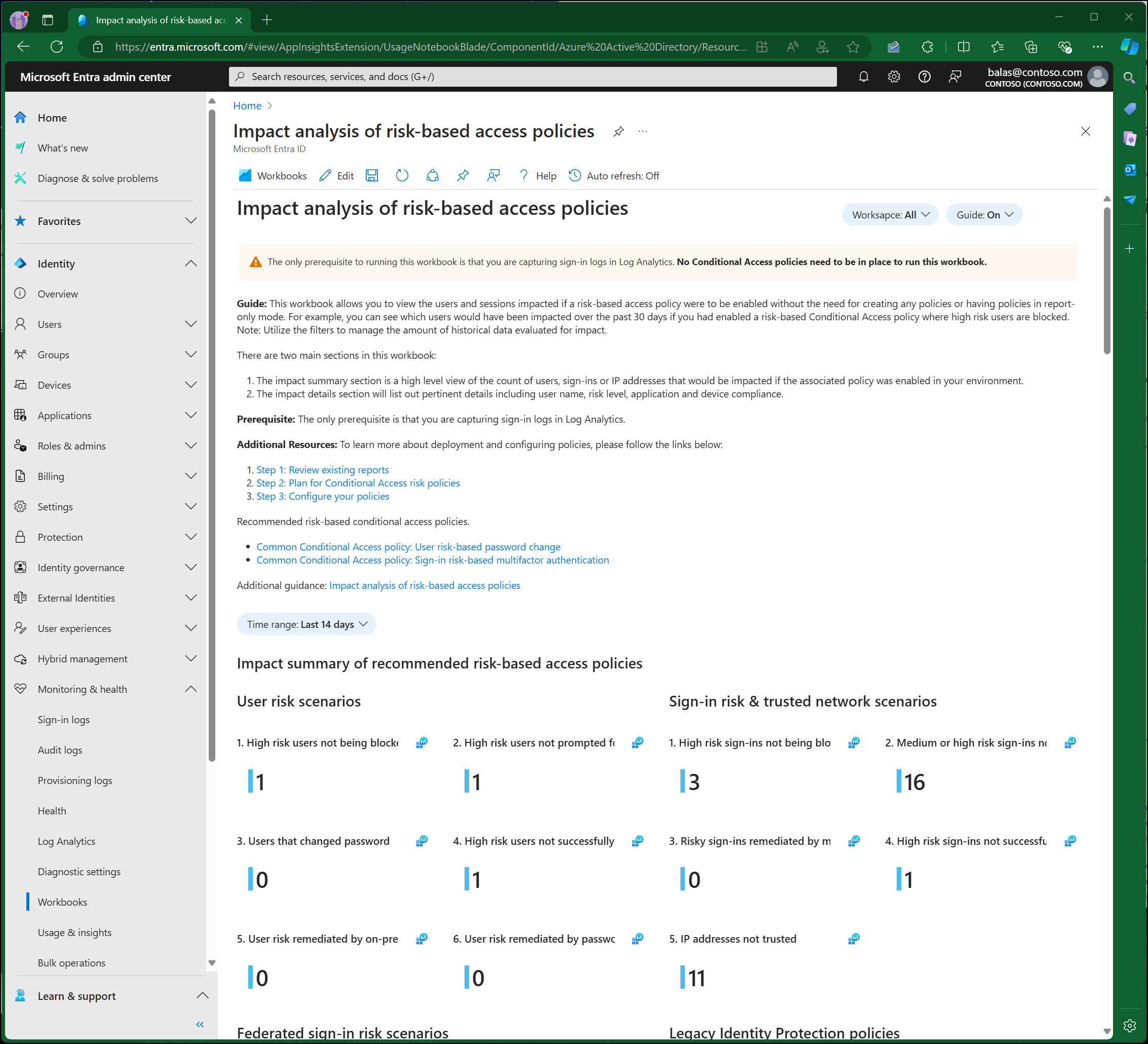

Så här kommer du åt arbetsboken

Den här arbetsboken kräver inte att du skapar några principer för villkorsstyrd åtkomst, inte ens principer i rapportläge. Den enda förutsättningen är att dina inloggningsloggar skickas till en Log Analytics-arbetsyta. Mer information om hur du aktiverar den här förutsättningen finns i artikeln Så här använder du Microsoft Entra-arbetsböcker. Du kan komma åt arbetsboken direkt på bladet Identitetsskydd eller gå till Arbetsböcker för en redigerbar version:

I bladet för Identitetsskydd:

- Logga in på administrationscentret för Microsoft Entra som minst en rapportläsare.

- Bläddra till Protection>Identity Protection>Riskpolicypåverkansanalys.

I arbetsböcker:

- Logga in på Microsoft Entra administrationscenter som minst en rapportläsare.

- Bläddra till

Identitet Övervakning & hälsa Arbetsböcker . - Välj arbetsboken Konsekvensanalys av riskbaserade åtkomstprinciper under ID Protection.

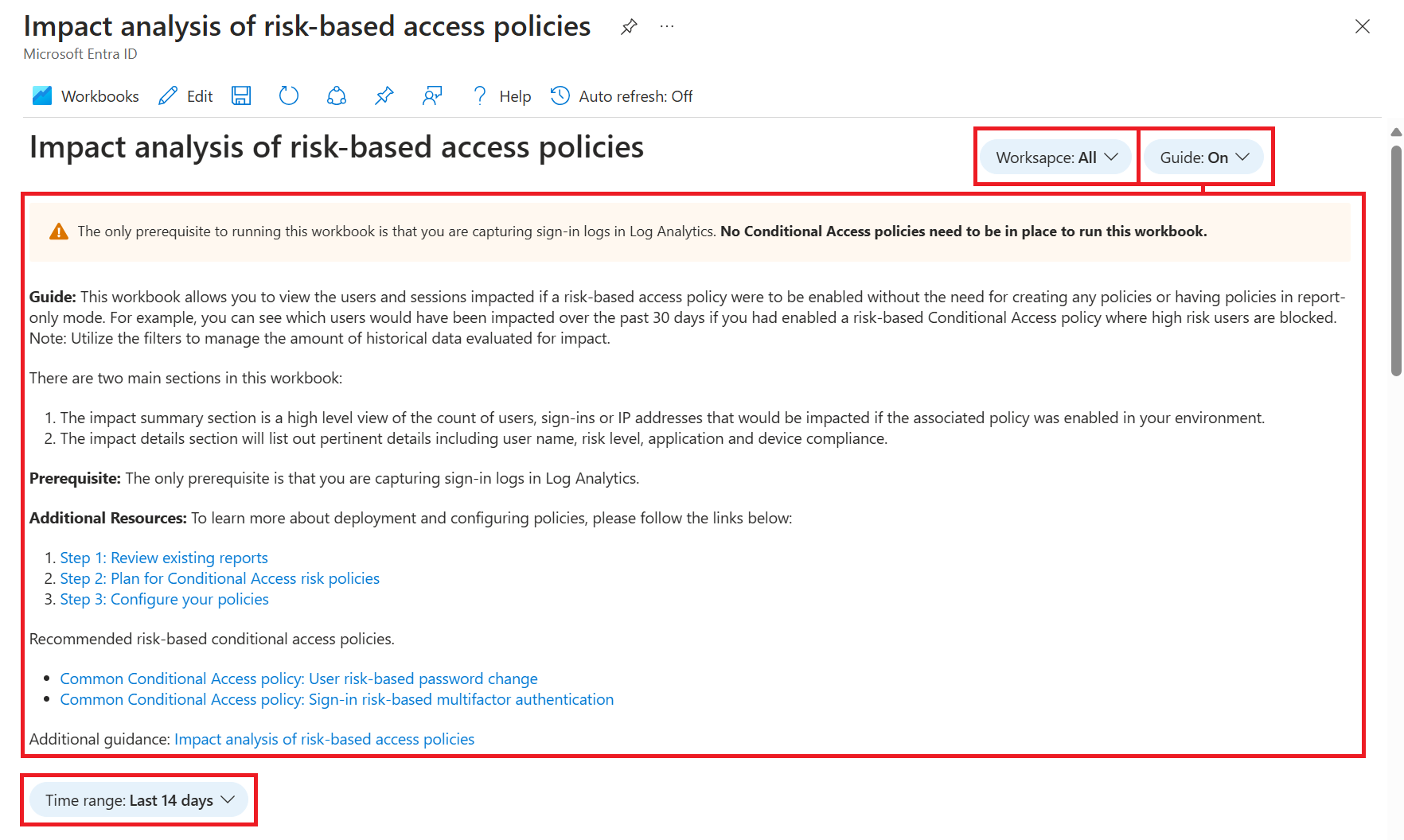

Navigera i arbetsboken

När du är i arbetsboken finns det ett par parametrar i det övre högra hörnet. Du kan ange från vilken arbetsyta arbetsboken ska fyllas i och aktivera eller inaktivera guiden.

Precis som alla arbetsböcker kan du visa eller redigera de frågor i Kusto-frågespråket (KQL) som driver visualiseringarna. Om du gör ändringar kan du alltid återgå till den ursprungliga mallen.

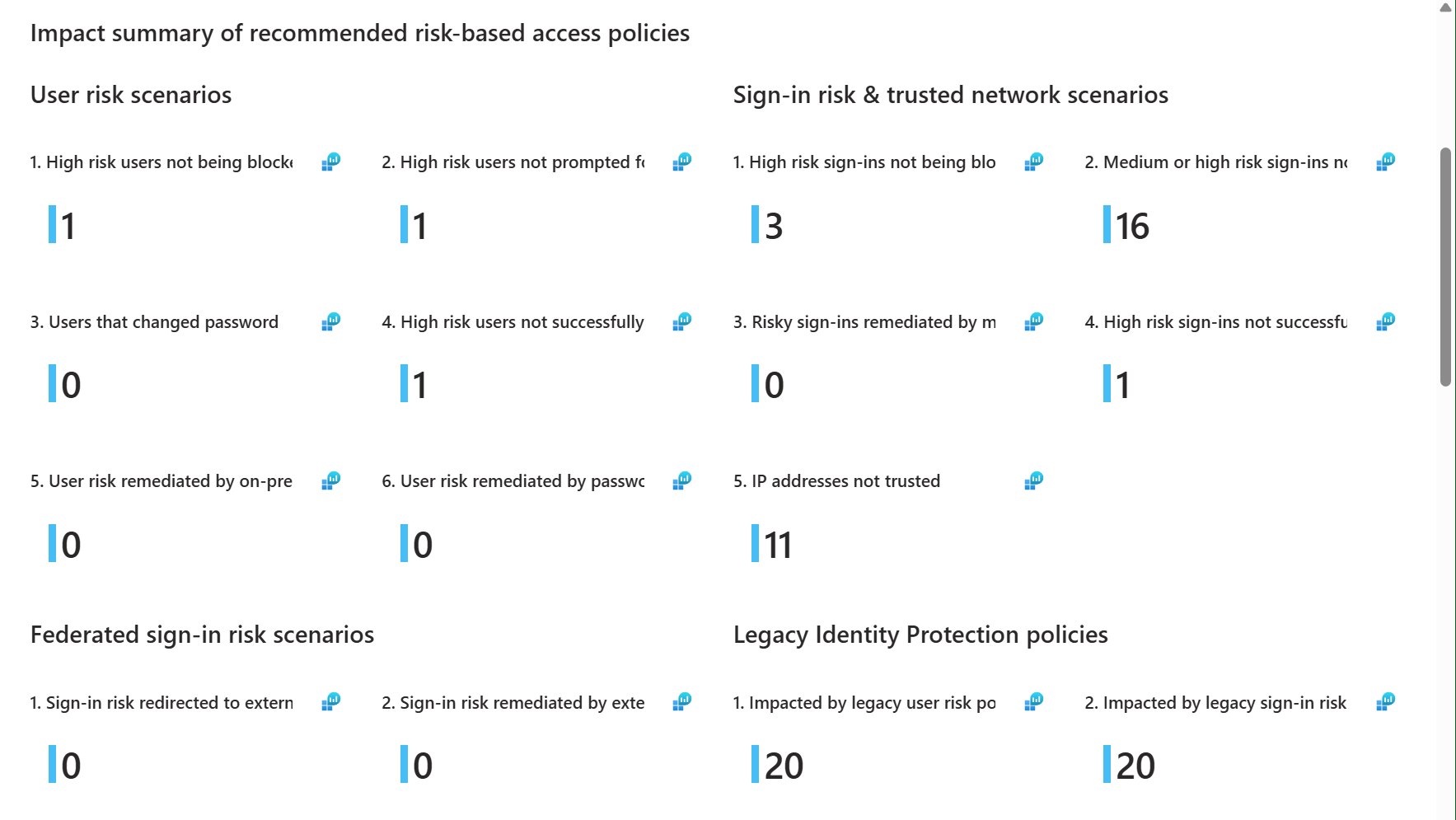

Sammanfattning

Det första avsnittet är en sammanfattning och visar det sammanlagda antalet användare eller sessioner som påverkas under det valda tidsintervallet. Om du bläddrar längre ned är den associerade informationen tillgänglig.

De viktigaste scenarierna som beskrivs i sammanfattningen är scenarier ett och två för användar- och inloggningsriskscenarier. Dessa visar höga användare eller inloggningar som inte har blockerats, tillfrågats om lösenordsändring eller åtgärdats av MFA. vilket innebär att användare med hög risk fortfarande befinner sig i din miljö.

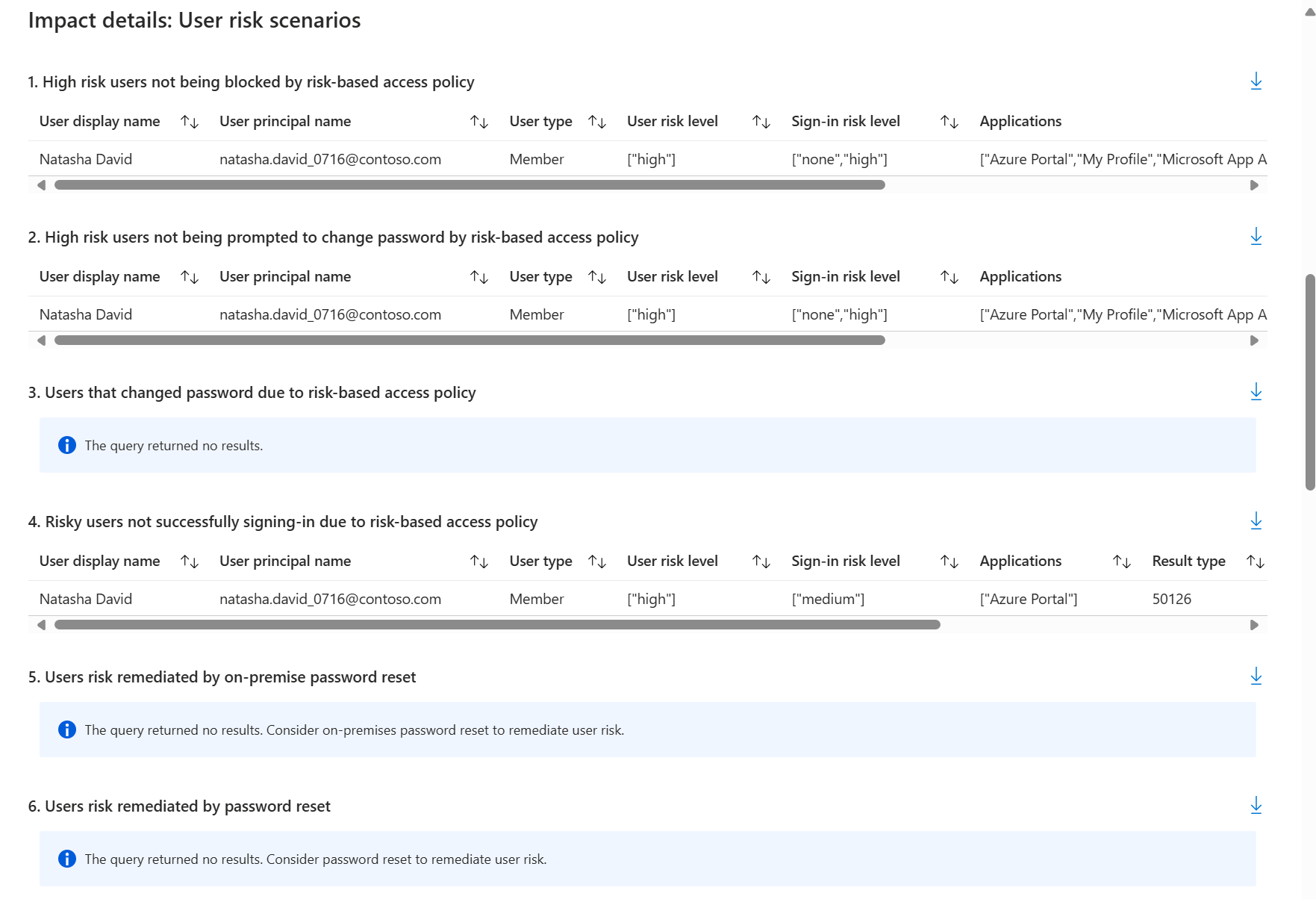

Du kan sedan rulla nedåt och se information om exakt vilka dessa användare skulle vara. Varje sammanfattningskomponent har motsvarande information som följer.

Användarriskscenarier

Användarriskscenarier tre och fyra kommer att hjälpa dig om du redan har vissa riskbaserade åtkomstprinciper aktiverade. de visar användare som har ändrat sitt lösenord eller högriskanvändare som har blockerats från att logga in på grund av dina riskbaserade åtkomstprinciper. Om du fortfarande har högriskanvändare som dyker upp i användarriskscenarier ett och två (inte blockeras eller inte uppmanas att ändra lösenord) när du trodde att alla skulle hamna i dessa bucketar kan det finnas luckor i dina principer.

Riskscenarier för inloggning

Nu ska vi titta på inloggningsriskscenarier tre och fyra. Om du använder MFA kommer du förmodligen att ha aktivitet här även om du inte har några riskbaserade åtkomstprinciper aktiverade. Inloggningsrisker åtgärdas automatiskt när MFA utförs. Scenario fyra tittar på högriskinloggningar som inte lyckades på grund av riskbaserade åtkomstprinciper. Om du har aktiverat principer, men fortfarande ser inloggningar som du förväntar dig att blockeras eller åtgärdas med MFA, kan det finnas luckor i dina principer. I så fall rekommenderar vi att du granskar dina principer och använder informationsavsnittet i den här arbetsboken för att undersöka eventuella luckor.

Scenarier 5 och 6 för användarriskscenarier visar att reparationen sker. Det här avsnittet ger dig insikt i hur många användare som ändrar sitt lösenord från en lokal plats eller via självbetjäning av lösenordsåterställning (SSPR). Om dessa siffror inte är meningsfulla för din miljö, till exempel om du inte trodde att SSPR var aktiverat, använder du informationen för att undersöka.

Inloggningsscenario 5, IP-adresser som inte är betrodda, visar IP-adresserna från alla inloggningar i det valda tidsintervallet och visar de IP-adresser som inte anses vara betrodda.

Policyscenarier för federerad inloggningsrisk

För kunder som använder flera identitetsprovidrar är nästa avsnitt användbart för att se om det finns riskfyllda sessioner som omdirigeras till dessa externa leverantörer för MFA eller för andra former av reparation. Det här avsnittet kan ge dig insikt i var reparationen sker och om det sker som förväntat. För att dessa uppgifter ska fyllas i måste "federatedIdpMfaBehavior" anges i din federerade miljö för att verkställa MFA från en federerad identitetsleverantör.

Principer för äldre identitetsskydd

I nästa avsnitt beskrivs hur många äldre användar- och inloggningsprinciper som fortfarande finns i din miljö och som måste migreras senast oktober 2026. Det är viktigt att vara medveten om den här tidslinjen och börja migrera principer till portalen för villkorsstyrd åtkomst så snart som möjligt. Du vill ha tillräckligt med tid för att testa de nya principerna, rensa eventuella onödiga eller duplicerade principer och kontrollera att det inte finns några luckor i täckningen. Du kan läsa mer om att migrera äldre principer genom att följa den här länken Migrera riskprinciper.

Information om pålitligt nätverk

Det här avsnittet innehåller en detaljerad lista över de IP-adresser som inte anses vara betrodda. Var kommer dessa IP-adresser ifrån, vem äger dem? Ska de betraktas som "betrodda"? Den här övningen kan vara en gruppöverskridande insats med nätverksadministratörerna. Det är dock fördelaktigt att göra eftersom en korrekt betrodd IP-lista hjälper till att minska falska positiva riskidentifieringar. Om det finns en IP-adress som ser tvivelaktig ut för din miljö är det dags att undersöka.

Vanliga frågor och svar:

Vad händer om jag inte använder Microsoft Entra för multifaktorautentisering?

Om du inte använder Microsoft Entra-multifaktorautentisering kan inloggningsrisken fortfarande vara åtgärdad i din miljö om du använder en MFA-provider som inte är från Microsoft. Med externa autentiseringsmetoder kan du åtgärda risker när du använder en MFA-provider som inte är från Microsoft.

Vad händer om jag är i en hybridmiljö?

Användarrisken kan åtgärdas själv med hjälp av en säker lösenordsändring om lösenordsåterställning via självbetjäning är aktiverad med tillbakaskrivning av lösenord. Om endast synkronisering av lösenordshash är aktiverat kan du överväga att aktivera tillåt lokal lösenordsåterställning för att åtgärda användarrisken.

Jag fick just en högriskvarning, men de visas inte i den här rapporten?

Om användaren har tilldelats hög risk, men inte har loggat in ännu, ser du dem inte i den här rapporten. Rapporten använder endast inloggningsloggar för att fylla i dessa data. Om du har högriskanvändare som inte har loggat in räknas de inte i den här rapporten.