Identifiering och insikter (förhandsversion) för Microsoft Entra-roller (tidigare säkerhetsguiden)

Om du börjar använda Privileged Identity Management (PIM) i Microsoft Entra-ID för att hantera rolltilldelningar i din organisation kan du använda sidan Identifiering och insikter (förhandsversion) för att komma igång. Den här funktionen visar vem som har tilldelats privilegierade roller i din organisation och hur du använder PIM för att snabbt ändra permanenta rolltilldelningar till just-in-time-tilldelningar. Du kan visa eller göra ändringar i dina permanenta privilegierade rolltilldelningar i Identifiering och insikter (förhandsversion). Det är ett analysverktyg och ett åtgärdsverktyg.

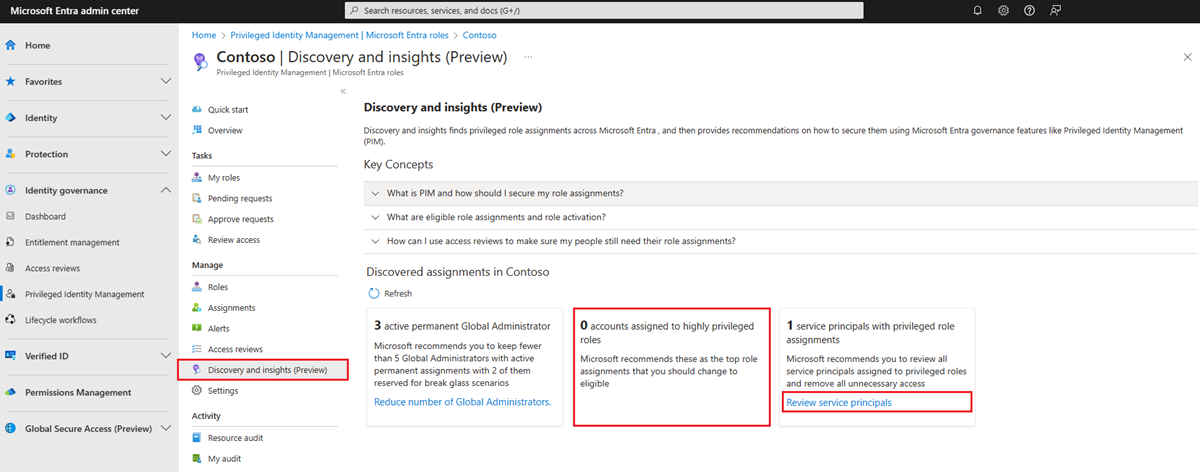

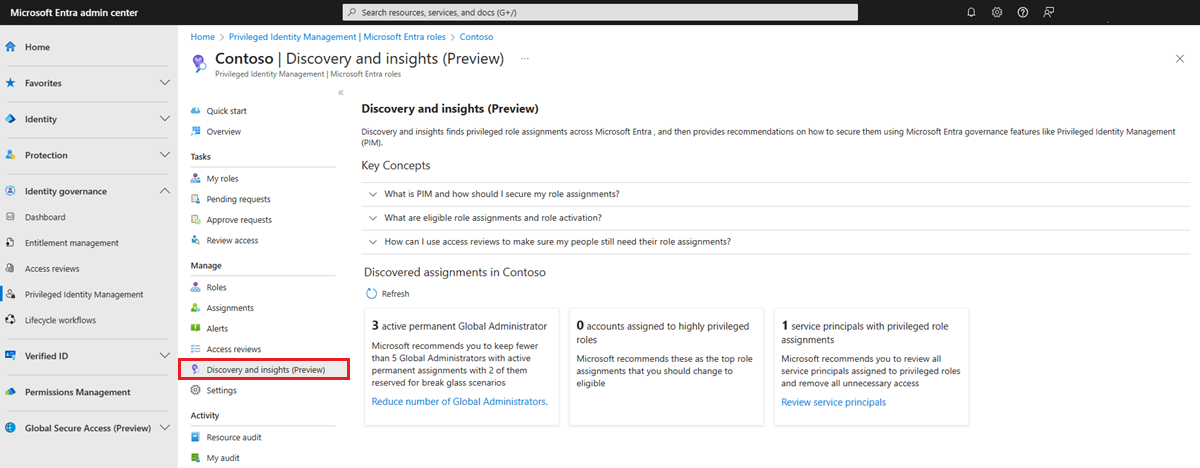

Identifiering och insikter (förhandsversion)

Innan din organisation börjar använda Privileged Identity Management är alla rolltilldelningar permanenta. Användarna finns alltid i sina tilldelade roller även när de inte behöver sina privilegier. Identifiering och insikter (förhandsversion), som ersätter den tidigare säkerhetsguiden, visar en lista över privilegierade roller och hur många användare som för närvarande finns i dessa roller. Du kan lista ut tilldelningar för en roll för att lära dig mer om de tilldelade användarna om en eller flera av dem inte är bekanta.

✔️ Microsoft rekommenderar att organisationer har två molnbaserade konton för nödåtkomst permanent tilldelade rollen Global administratör . Dessa konton är mycket privilegierade och tilldelas inte till specifika individer. Kontona är begränsade till nödsituations- eller "break glass"-scenarier där normala konton inte kan användas eller alla andra administratörer av misstag är utelåst. Dessa konton bör skapas enligt rekommendationerna för kontot för nödåtkomst.

Håll även rolltilldelningar permanenta om en användare har ett Microsoft-konto (med andra ord ett konto som de använder för att logga in på Microsoft-tjänster som Skype eller Outlook.com). Om du behöver multifaktorautentisering för en användare med ett Microsoft-konto för att aktivera en rolltilldelning blir användaren utelåst.

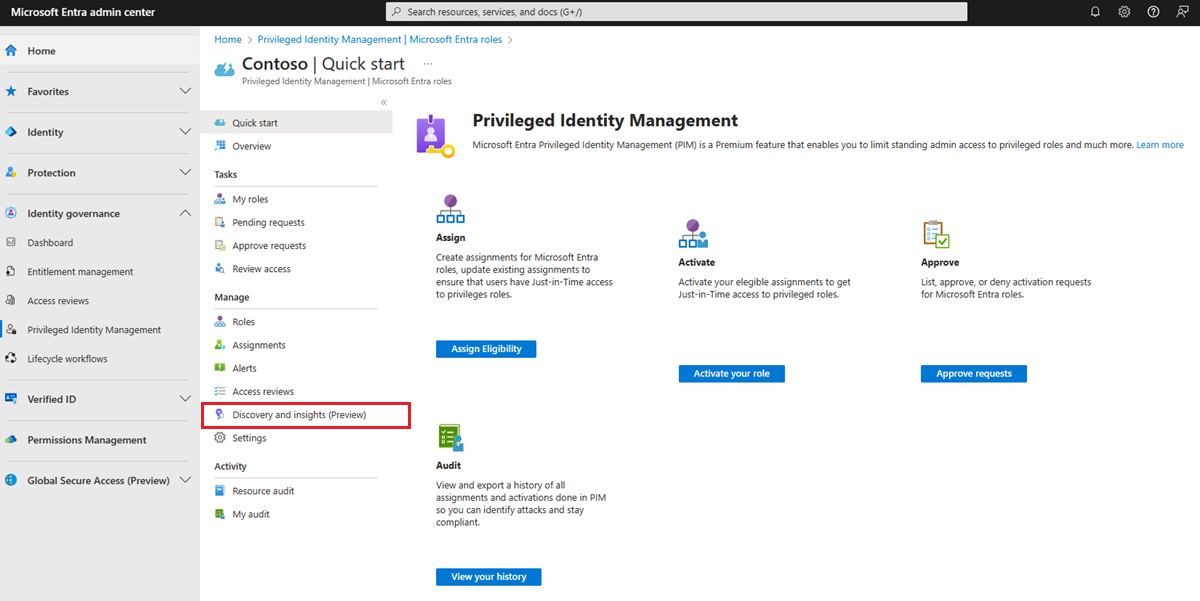

Öppna Identifiering och insikter (förhandsversion)

Logga in på administrationscentret för Microsoft Entra som minst en privilegierad rolladministratör.

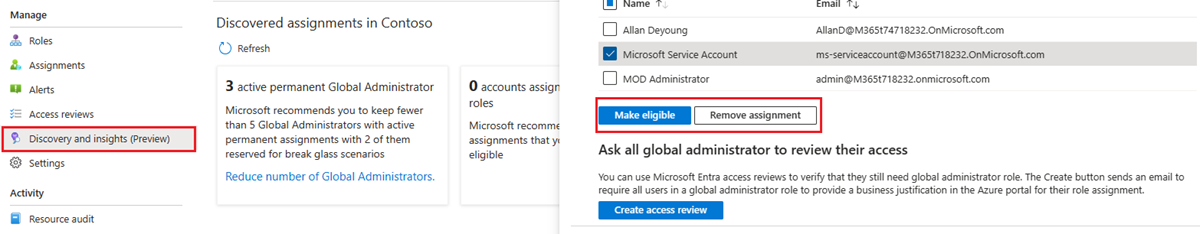

Bläddra till Identitetsstyrning>Privileged Identity Management>Microsoft Entra-roller>Identifiering och insikter (förhandsversion).

När du öppnar sidan påbörjas identifieringsprocessen för att hitta relevanta rolltilldelningar.

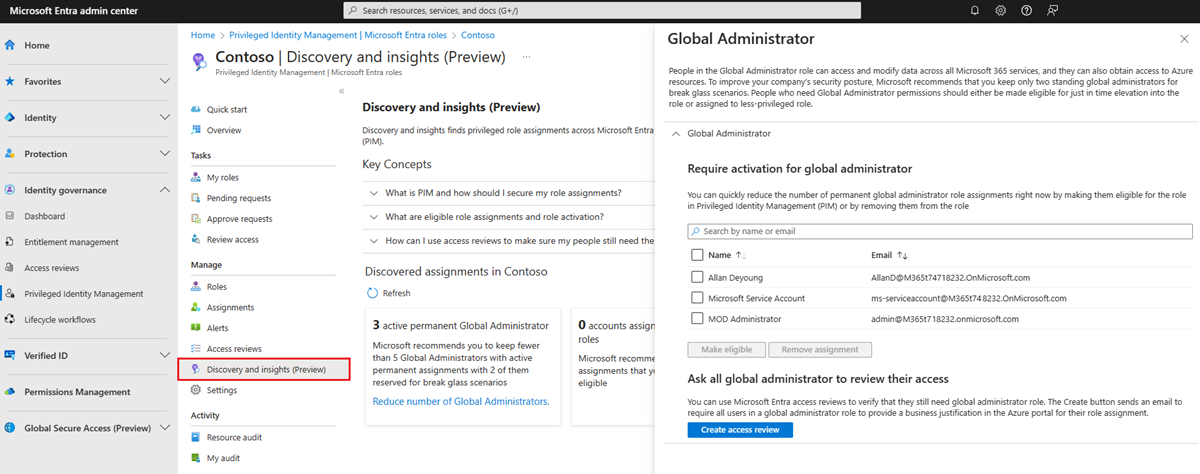

Välj Minska globala administratörer.

Granska listan över rolltilldelningar för global administratör.

Välj Nästa för att välja de användare eller grupper som du vill göra berättigade och välj sedan Gör berättigande eller Ta bort tilldelning.

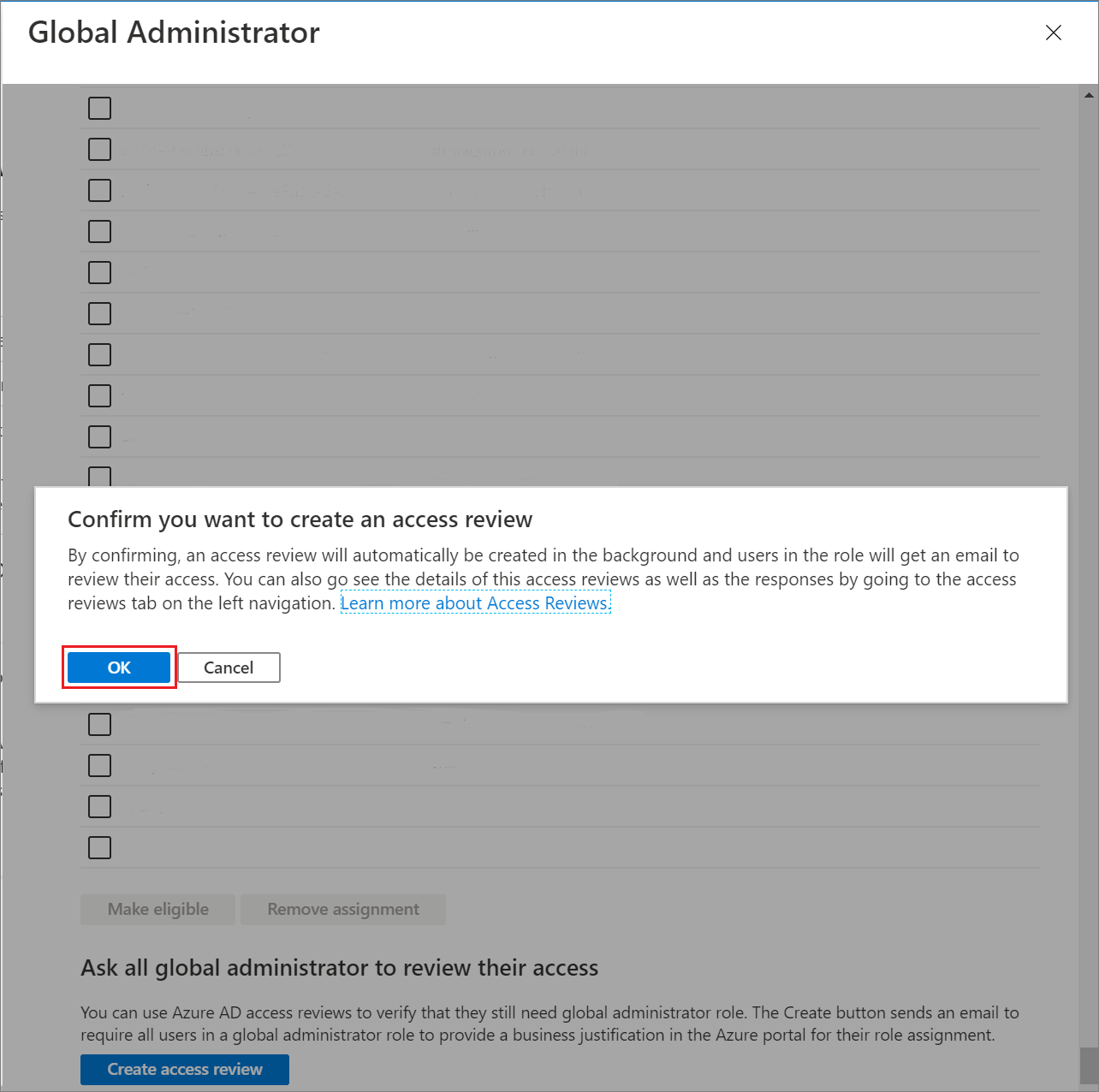

Du kan också kräva att alla globala administratörer granskar sin egen åtkomst.

När du har valt någon av dessa ändringar visas ett Azure-meddelande.

Du kan sedan välja Eliminera stående åtkomst eller Granska tjänstens huvudnamn för att upprepa ovanstående steg för andra privilegierade roller och rolltilldelningar för tjänstens huvudnamn. För rolltilldelningar för tjänstens huvudnamn kan du bara ta bort rolltilldelningar.