Kända begränsningar för global säker åtkomst

Global säker åtkomst är den enande termen som används för både Microsoft Entra Internet Access och Microsoft Entra Private Access.

Den här artikeln beskriver kända problem och begränsningar som kan uppstå när du använder global säker åtkomst.

Begränsningar för global säker åtkomstklient

Global Secure Access-klienten är tillgänglig på flera plattformar. Välj varje flik för information om kända begränsningar för varje plattform.

Kända begränsningar för Global Secure Access-klienten för Windows är:

Secure Domain Name System (DNS)

Global Secure Access-klienten stöder för närvarande inte säker DNS i sina olika versioner, till exempel DNS via HTTPS (DoH), DNS över TLS (DoT) eller DNS Security Extensions (DNSSEC). Om du vill konfigurera klienten så att den kan hämta nätverkstrafik måste du inaktivera säker DNS. Information om hur du inaktiverar DNS i webbläsaren finns i Säker DNS inaktiverad i webbläsare.

DNS över TCP

DNS använder port 53 UDP för namnmatchning. Vissa webbläsare har en egen DNS-klient som också stöder port 53 TCP. Global Secure Access-klienten stöder för närvarande inte DNS-port 53 TCP. Som en åtgärd inaktiverar du webbläsarens DNS-klient genom att ange följande registervärden:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - Krom

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

Lägg också till surfningchrome://flagsoch inaktiveraAsync DNS resolver.

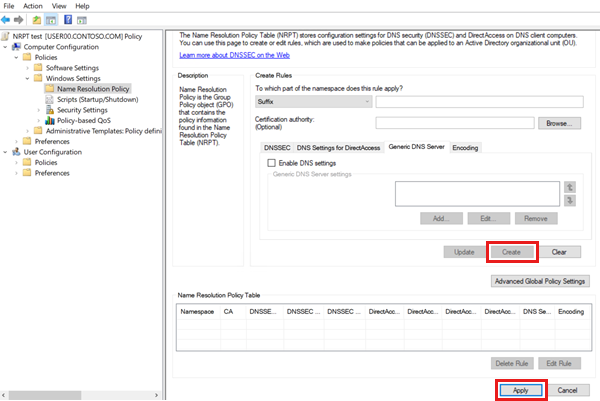

Tabellregler för namnmatchningsprincip i grupprincip stöds inte

Global Secure Access-klienten för Windows stöder inte NRPT-regler (Name Resolution Policy Table) i grupprincipen. För att stödja privat DNS konfigurerar klienten lokala NRPT-regler på enheten. Dessa regler omdirigerar relevanta DNS-frågor till den privata DNS-koden. Om NRPT-regler konfigureras i grupprincip åsidosätter de lokala NRPT-regler som konfigurerats av klienten och privat DNS fungerar inte.

Dessutom skapade NRPT-regler som konfigurerades och togs bort i äldre versioner av Windows en tom lista med NRPT-regler i registry.pol-filen. Om det här grupprincipobjektet (GPO) tillämpas på enheten åsidosätter den tomma listan de lokala NRPT-reglerna och privat DNS fungerar inte.

Som en åtgärd:

- Om registernyckeln

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfigfinns på slutanvändarens enhet konfigurerar du ett grupprincipobjekt för att tillämpa NRPT-regler. - Så här hittar du vilka grupprincipobjekt som har konfigurerats med NRPT-regler:

- Kör

gpresult /h GPReport.htmlpå slutanvändarens enhet och leta efter en NRPT-konfiguration. - Kör följande skript som identifierar sökvägarna för alla

registry.polfiler isysvolsom innehåller NRPT-regler.

- Kör

Not

Kom ihåg att ändra variabeln sysvolPath för att uppfylla konfigurationen av nätverket.

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- Redigera var och en av grupprincipobjekten som hittades i föregående avsnitt:

- Om NRPT-avsnittet är tomt skapar du en ny fiktiv regel, uppdaterar principen, tar bort den fiktiva regeln och uppdaterar principen igen. De här stegen tar bort

DnsPolicyConfigfrån filenregistry.pol(som skapades i en äldre version av Windows). - Om NRPT-avsnittet inte är tomt och innehåller regler kontrollerar du att du fortfarande behöver dessa regler. Om du inte behöver reglerna tar du bort dem. Om du behöver reglerna och tillämpa grupprincipobjektet på en enhet med global säker åtkomst-klient fungerar inte det privata DNS-alternativet.

- Om NRPT-avsnittet är tomt skapar du en ny fiktiv regel, uppdaterar principen, tar bort den fiktiva regeln och uppdaterar principen igen. De här stegen tar bort

Återställning av anslutning

Om det uppstår ett anslutningsfel till molntjänsten återgår klienten till antingen direkt Internetanslutning eller blockerar anslutningen, baserat på härdning värdet för matchningsregeln i vidarebefordran profilen.

Geoplats

För nätverkstrafik som tunneltrafik till molntjänsten identifierar programservern (webbplatsen) anslutningens käll-IP som gränsens IP-adress (och inte som användarenhetens IP-adress). Det här scenariot kan påverka tjänster som är beroende av geoplats.

Dricks

För att Microsoft 365 och Microsoft Entra ska kunna identifiera enhetens verkliga käll-IP kan du överväga att aktivera återställning av käll-IP-.

Stöd för virtualisering

Du kan inte installera Global Secure Access-klienten på en enhet som är värd för virtuella datorer. Du kan dock installera Global Secure Access-klienten på en virtuell dator så länge klienten inte är installerad på värddatorn. Av samma anledning hämtar inte ett Windows-undersystem för Linux (WSL) trafik från en klient som är installerad på värddatorn.

Hyper-V stöd:

- Extern virtuell växel: Windows-klienten global säker åtkomst stöder för närvarande inte värddatorer som har en Hyper-V extern virtuell växel. Klienten kan dock installeras på de virtuella datorerna för att tunneltrafik till global säker åtkomst.

- Intern virtuell växel: Windows-klienten global säker åtkomst kan installeras på värd- och gästdatorer. Klienten tunnlar endast nätverkstrafiken på den dator som den är installerad på. En klient som är installerad på en värddator tunnlar med andra ord inte nätverkstrafiken för gästdatorerna.

Windows-klienten global säker åtkomst stöder Azure Virtual Machines och Azure Virtual Desktop (AVD).

Not

Windows-klienten global säker åtkomst stöder inte AVD-flera sessioner.

Proxyserver

Om en proxy har konfigurerats på programnivå (till exempel en webbläsare) eller på OS-nivå konfigurerar du en PAC-fil (Proxy Auto Configuration) för att undanta alla FQDN:er och IP-adresser som du förväntar dig att klienten ska tunneltrafikera.

Om du vill förhindra att HTTP-begäranden för specifika FQDN:er/IP-adresser tunnlar till proxyn lägger du till FQDN:er/IP-adresser i PAC-filen som undantag. (Dessa FQDN/IP-adresser finns i profilen för vidarebefordran av global säker åtkomst för tunneltrafik). Till exempel:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

Om det inte går att ansluta direkt till Internet konfigurerar du klienten så att den ansluter till den globala tjänsten för säker åtkomst via en proxy. Ange till exempel grpc_proxy-systemvariabeln så att den matchar proxyns värde, till exempel http://proxy:8080.

Om du vill tillämpa konfigurationsändringarna startar du om Windows-tjänsterna för global säker åtkomst.

Paketinmatning

Klienten tunnlar endast trafik som skickas med sockets. Den tunneltrafik som matas in i nätverksstacken med hjälp av en drivrutin (till exempel en del av den trafik som genereras av Nätverksmappare (Nmap)). Inmatade paket går direkt till nätverket.

Flera sessioner

Global Secure Access-klienten stöder inte samtidiga sessioner på samma dator. Den här begränsningen gäller rdp-servrar (Remote Desktop Protocol) och VDI-lösningar (Virtual Desktop Infrastructure) som Azure Virtual Desktop (AVD) som är konfigurerade för flera sessioner.

Arm64

Global Secure Access-klienten stöder inte Arm64-arkitektur.

QUIC stöds inte för Internetåtkomst

Eftersom QUIC ännu inte stöds för Internetåtkomst kan trafik till portarna 80 UDP och 443 UDP inte tunneltrafik.

Dricks

QUIC stöds för närvarande i privata åtkomst- och Microsoft 365-arbetsbelastningar.

Administratörer kan inaktivera QUIC-protokoll som utlöser klienter för att återgå till HTTPS via TCP, som stöds fullt ut i Internet Access. Mer information finns i QUIC stöds inte för Internet Access.

WSL 2-anslutning

När global säker åtkomst-klienten för Windows är aktiverad på värddatorn kan utgående anslutningar från Windows Undersystem för Linux (WSL) 2-miljön blockeras. Om du vill minimera den här förekomsten skapar du en .wslconfig fil som anger dnsTunneling till false. På så sätt kringgår all trafik från WSL global säker åtkomst och går direkt till nätverket. Mer information finns i Konfiguration av avancerade inställningar i WSL.

Begränsningar för fjärrnätverk

Kända begränsningar för fjärrnätverk är:

- Det maximala antalet fjärrnätverk per klientorganisation är 10. Det maximala antalet enhetslänkar per fjärrnätverk är fyra.

- Microsoft-trafik nås via fjärrnätverksanslutning utan Global Secure Access-klienten. Principen för villkorsstyrd åtkomst tillämpas dock inte. Med andra ord tillämpas principer för villkorsstyrd åtkomst för Microsoft-trafik med global säker åtkomst endast när en användare har global säker åtkomstklient.

- Du måste använda Global Secure Access-klienten för Microsoft Entra Private Access. Fjärrnätverksanslutning stöder endast Microsoft Entra Internet Access.

- För närvarande kan fjärrnätverk endast tilldelas till Microsoft-trafikvidarebefordringsprofilen.

Begränsningar för åtkomstkontroller

Kända begränsningar för åtkomstkontroller är:

- Utvärdering av kontinuerlig åtkomst (CAE) stöds för närvarande inte för universell villkorlig åtkomst för Microsoft-trafik.

- Det finns för närvarande inte stöd för att tillämpa principer för villkorsstyrd åtkomst på trafik med privat åtkomst. Om du vill modellera det här beteendet kan du tillämpa en princip för villkorsstyrd åtkomst på programnivå för snabbåtkomst och globala appar för säker åtkomst. Mer information finns i Tillämpa villkorlig åtkomst på privata åtkomstappar.

- Microsoft-trafik kan nås via fjärrnätverksanslutning utan global säker åtkomstklient; men principen för villkorsstyrd åtkomst tillämpas inte. Med andra ord tillämpas principer för villkorsstyrd åtkomst för Microsoft-trafik med global säker åtkomst endast när en användare har den globala klienten för säker åtkomst.

- Kompatibel tillämpning av dataplan för nätverkskontroll (förhandsversion) med kontinuerlig åtkomstutvärdering stöds för SharePoint Online och Exchange Online.

- Aktivering av global signal om villkorlig åtkomst för säker åtkomst möjliggör signalering för både autentiseringsplan (Microsoft Entra-ID) och dataplanssignalering (förhandsversion). Det går för närvarande inte att aktivera de här inställningarna separat.

- Kompatibel nätverkskontroll stöds för närvarande inte för privata åtkomstprogram.

- När käll-IP-återställning är aktiverat kan du bara se käll-IP-adressen. IP-adressen för tjänsten Global säker åtkomst visas inte. Om du vill se IP-adressen för tjänsten Global säker åtkomst inaktiverar du återställning av käll-IP.

- För närvarande endast Microsoft-resurser utvärdera IP-platsbaserade principer för villkorsstyrd åtkomst, eftersom den ursprungliga käll-IP-adressen inte är känd för icke-Microsoft-resurser som skyddas av utvärdering av kontinuerlig åtkomst (CAE).

- Om du använder CAE:s strikt platstillämpningblockeras användarna trots att de är i ett betrott IP-intervall. Lös det här villkoret genom att göra något av följande rekommendationer:

- Om du har IP-platsbaserade principer för villkorsstyrd åtkomst som riktar sig till resurser som inte kommer från Microsoft ska du inte aktivera strikt platstillämpning.

- Kontrollera att käll-IP-återställning stöder trafiken. Annars ska du inte skicka relevant trafik via global säker åtkomst.

- För närvarande krävs anslutning via global säker åtkomst-klienten för att hämta privat åtkomsttrafik.

- Dataskyddsfunktionerna finns i förhandsversion (autentiseringsplanets skydd är allmänt tillgängligt).

- Om du har aktiverat begränsningar för universell klientorganisation och du har åtkomst till administrationscentret för Microsoft Entra för en klientorganisation på listan över tillåtna klienter kan felet "Åtkomst nekad" visas. Åtgärda det här felet genom att lägga till följande funktionsflagga i administrationscentret för Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Du arbetar till exempel för Contoso. Fabrikam, en partnerklientorganisation, finns på listan över tillåtna. Du kan se felmeddelandet för Fabrikam-klientorganisationens Administrationscenter för Microsoft Entra.

- Om du fick felmeddelandet "åtkomst nekad" för URL-

https://entra.microsoft.com/lägger du till funktionsflaggan på följande sätt:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Om du fick felmeddelandet "åtkomst nekad" för URL-

- Endast den globala klienten för säker åtkomst för Windows, från och med version 1.8.239.0, är medveten om Universell CAE. På andra plattformar använder global säker åtkomst-klienten regelbundna åtkomsttoken.

- Microsoft Entra ID utfärdar kortlivade token för global säker åtkomst. Livslängden för en universell CAE-åtkomsttoken är mellan 60 och 90 minuter, med stöd för nästan realtidsåterkallning.

- Det tar ungefär två till fem minuter innan Microsoft Entra-ID-signalen når Global Secure Access-klienten och uppmanar användaren att autentisera igen.

- Användarna har en respitperiod på två minuter efter att ha tagit emot en CAE-händelse för att slutföra omautentiseringen. Efter två minuter avbryts befintliga nätverksflöden via global säker åtkomst tills användaren har loggat in på global säker åtkomst-klienten.

Begränsningar för trafikvidarebefordringsprofil

Kända begränsningar för trafikvidarebefordringsprofiler är:

- Enskilda tjänster läggs till i Microsofts trafikprofil kontinuerligt. För närvarande stöds Microsoft Entra-ID, Microsoft Graph, Exchange Online och SharePoint Online som en del av Microsoft-trafikprofilen

- För närvarande kan privat åtkomst endast hämtas med Global Secure Access-klienten. Privat åtkomsttrafik kan inte hämtas från fjärrnätverk.

- Tunneltrafik till mål för privat åtkomst efter IP-adress stöds endast för IP-intervall utanför det lokala undernätet för slutanvändarens enhet.

- Du måste inaktivera DNS via HTTPS (Säker DNS) för att tunneltrafik i nätverket baserat på reglerna för de fullständigt kvalificerade domännamnen (FQDN) i trafikvidarebefordringsprofilen.

Begränsningar för privat åtkomst

Kända begränsningar för privat åtkomst är:

- Undvik överlappande appsegment mellan snabbåtkomst och globala appar för säker åtkomst.

- Undvik överlappande appsegment mellan snabbåtkomst och åtkomst per app.

- Tunneltrafik till mål för privat åtkomst efter IP-adress stöds endast för IP-intervall utanför det lokala undernätet för slutanvändarens enhet.

- För närvarande kan privat åtkomst endast hämtas med Global Secure Access-klienten. Fjärrnätverk kan inte tilldelas till profilen vidarebefordran av privat åtkomsttrafik.

Begränsningar för Internetåtkomst

Kända begränsningar för Internetåtkomst är:

- För närvarande kan en administratör skapa upp till 100 principer för webbinnehållsfiltrering och upp till 1 000 regler baserat på upp till 8 000 totala FQDN. Administratörer kan också skapa upp till 256 säkerhetsprofiler.

- Plattformen förutsätter standardportar för HTTP/S-trafik (portarna 80 och 443).

- Global Secure Access-klienten stöder inte IPv6. Klienten tunnlar endast IPv4-trafik. IPv6-trafik hämtas inte av klienten och överförs därför direkt till nätverket. För att se till att all trafik dirigeras till Global säker åtkomst anger du nätverkskortegenskaperna till IPv4 som föredras.

- UDP stöds inte på den här plattformen än.

- Användarvänliga slutanvändarmeddelanden är under utveckling.

- Fjärranslutning för Internetåtkomst är under utveckling.

- TLS-inspektionen (Transport Layer Security) är under utveckling.

- URL-sökvägsbaserad filtrering och URL-kategorisering för HTTP- och HTTPS-trafik är under utveckling.