Felsöka fliken Global säker åtkomstklient: Hälsokontroll

Det här dokumentet innehåller felsökningsvägledning för global säker åtkomst-klienten med hjälp av fliken Hälsokontroll i verktyget Avancerad diagnostik.

Introduktion

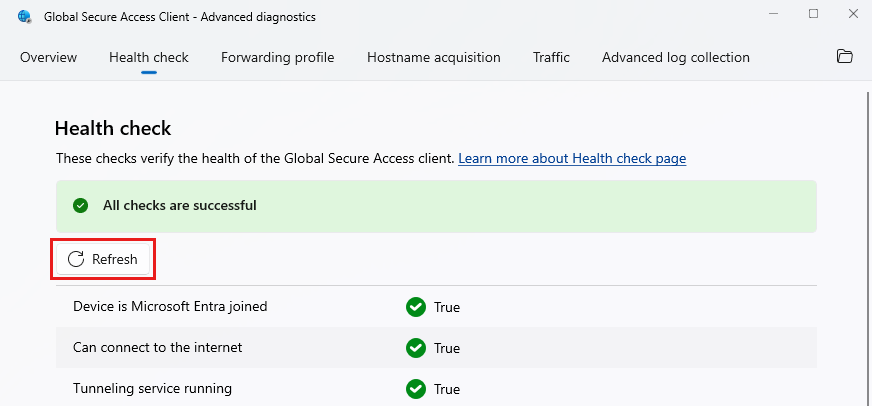

Kontrollen Advanced Diagnostics Health kör tester för att kontrollera att Global Secure Access-klienten fungerar korrekt och att dess komponenter körs.

Kör hälsokontrollen

Så här kör du en hälsokontroll för Global Secure Access-klienten:

- Högerklicka på ikonen för global säker åtkomst-klientsystem och välj Avancerad diagnostik.

- Dialogrutan Kontroll av användarkonto öppnas. Välj Ja för att tillåta att klientprogrammet gör ändringar på enheten.

- I dialogrutan Global säker åtkomstklient – avancerad diagnostik väljer du fliken Hälsa. Om du byter flikar körs hälsokontrollen.

Lösningsprocess

De flesta hälsokontrolltesterna är beroende av varandra. Om testerna misslyckas:

- Lös det första misslyckade testet i listan.

- Välj Uppdatera för att visa den uppdaterade teststatusen.

- Upprepa tills du löser alla misslyckade tester.

Kontrollera Loggboken

Som en del av felsökningsprocessen kan det vara användbart att kontrollera Loggboken för global säker åtkomstklient. Loggen innehåller värdefulla händelser om fel och deras orsak.

- Gå till >>för Windows.

- Starta Loggboken.

- Gå till >Global Secure Access Client.

- Om du vill visa klientloggar väljer du Drift.

- Om du vill visa drivrutinsloggar väljer du Kernel.

Hälsokontrolltester

Följande kontroller kontrollerar hälsotillståndet för den globala säkra åtkomstklienten.

Enheten är Microsoft Entra-ansluten

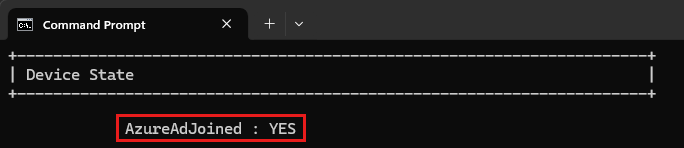

Windows-klienten autentiserar användaren och enheten till tjänster för Global säker åtkomst. Enhetsautentiseringen, baserat på en enhetstoken, kräver att enheten antingen är Microsoft Entra-ansluten eller Microsoft Entra-hybridanslutning. Microsoft Entra-registrerade enheter stöds inte för närvarande.

Om du vill kontrollera enhetens status anger du följande kommando i kommandotolken: dsregcmd.exe /status.

Kan ansluta till Internet

Den här kontrollen anger om enheten är ansluten till Internet eller inte. Den globala klienten för säker åtkomst kräver en Internetanslutning. Det här testet baseras på ncsi-funktionen (Network Connectivity Status Indicator).

Tunneltjänsten körs

Tjänsten Global säker åtkomsttunnel måste köras.

- Kontrollera att den här tjänsten körs genom att ange följande kommando i kommandotolken:

sc query GlobalSecureAccessTunnelingService - Om tjänsten Global Secure Access Tunneling inte körs startar du den

services.mscfrån . - Om tjänsten inte startar letar du efter fel i Loggboken.

Motortjänsten körs

Tjänsten Global Secure Access Engine måste köras.

- Kontrollera att tjänsten körs genom att ange följande kommando i kommandotolken:

sc query GlobalSecureAccessEngineService - Om tjänsten Global Secure Access Engine inte körs startar du den

services.mscfrån . - Om tjänsten inte startar letar du efter fel i Loggboken.

Tjänsten Policy Retriever körs

Tjänsten Global Secure Access Policy Retriever måste köras.

- Kontrollera att den här tjänsten körs genom att ange följande kommando i kommandotolken:

sc query GlobalSecureAccessPolicyRetrieverService - Om tjänsten Global Secure Access Policy Retriever inte körs startar du den

services.mscfrån . - Om tjänsten inte startar letar du efter fel i Loggboken.

Drivrutin körs

Drivrutinen global säker åtkomst måste köras.

Kontrollera att den här tjänsten körs genom att ange följande kommando i kommandotolken:

sc query GlobalSecureAccessDriver

Om drivrutinen inte körs:

- Öppna Loggboken och sök efter händelse 304 i klientloggen global säker åtkomst.

- Starta om datorn om drivrutinen inte körs.

- Kör kommandot

sc query GlobalSecureAccessDriverigen. - Om problemet kvarstår installerar du om global säker åtkomstklient.

Klientfältets program körs

Den GlobalSecureAccessClient.exe processen kör klient-UX i systemfältet.

Om du inte kan se ikonen Global säker åtkomst i systemfältet kan du köra den från följande sökväg:

C:\Program Files\Global Secure Access Client\GlobalSecureAccessClient.exe

Det finns ett register för vidarebefordringsprofil

Det här testet verifierar att följande registernyckel finns:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfile

Om registernyckeln inte finns kan du försöka framtvinga hämtning av vidarebefordran av principer:

- Ta bort registernyckeln

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestampom den finns. - Starta om tjänsten,

Global Secure Access Policy Retriever Service. - Kontrollera om de två registernycklarna har skapats.

- Om inte letar du efter fel i Loggboken.

Vidarebefordran av profil matchar förväntat schema

Det här testet verifierar att vidarebefordran profilen i registret har ett giltigt format som klienten kan läsa.

Om det här testet misslyckas kontrollerar du att du använder klientorganisationens mest uppdaterade vidarebefordringsprofil genom att följa dessa steg:

- Ta bort följande registernycklar:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileComputer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\ForwardingProfileTimestamp

- Starta om tjänsten,

Global Secure Access Policy Retriever Service. - Starta om global säker åtkomstklient.

- Kör hälsokontrollen igen.

- Om de föregående stegen inte löser problemet uppgraderar du Global Secure Access-klienten till den senaste versionen.

- Kontakta Microsoft Support om problemet kvarstår.

Brytglasläge inaktiverat

Brytglasläge hindrar global säker åtkomst-klienten från att dirigera nätverkstrafik till molntjänsten Global säker åtkomst. I break-glass-läge är alla trafikprofiler i portalen för global säker åtkomst avmarkerade och global säker åtkomst-klienten förväntas inte tunneltrafik.

Så här ställer du in klienten för att hämta trafik och tunneltrafik till den globala tjänsten för säker åtkomst:

- Logga in på administrationscentret för Microsoft Entra som Global Administratör för Säker Åtkomst.

- Gå till Global vidarebefordran av säker åtkomstanslutningstrafik>>.

- Aktivera minst en av de trafikprofiler som matchar organisationens behov.

Global Secure Access-klienten bör ta emot den uppdaterade vidarebefordran profilen inom en timme efter att du har ändrat i portalen.

Diagnostik-URL:er i vidarebefordringsprofil

För varje kanal som aktiveras i vidarebefordran-profilen kontrollerar det här testet att konfigurationen innehåller en URL för att avsöka tjänstens hälsa.

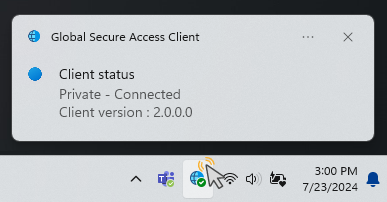

Om du vill visa hälsostatus dubbelklickar du på ikonen För global säker åtkomst-klientsystem.

Om det här testet misslyckas beror det vanligtvis på ett internt problem med global säker åtkomst. Kontakta Microsoft-supporten.

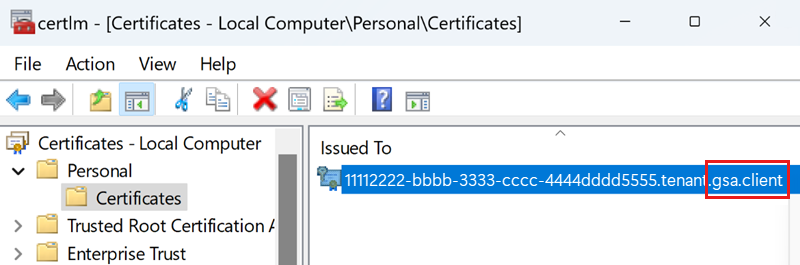

Autentiseringscertifikatet finns

Det här testet verifierar att det finns ett certifikat på enheten för mTLS-anslutningen (Mutual Transport Layer Security) till molntjänsten Global Secure Access.

Dricks

Det här testet visas inte om mTLS inte är aktiverat för din klientorganisation än.

Om det här testet misslyckas registrerar du dig i ett nytt certifikat genom att utföra följande steg:

- Starta Microsoft Management-konsolen genom att ange följande kommando i kommandotolken:

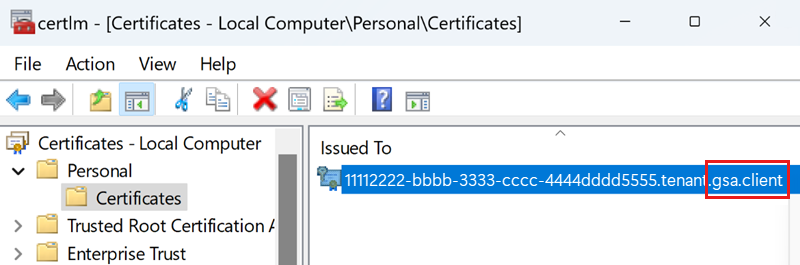

certlm.msc. - I certlm-fönstret navigerar du till Personliga>certifikat.

- Ta bort certifikatet som slutar med gsa.client, om det finns.

- Ta bort följande registernyckel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Starta om den globala tjänsten för säker åtkomstmotor i tjänsternas MMC.

- Uppdatera certifikatens MMC för att verifiera att ett nytt certifikat har skapats.

Det kan ta några minuter att etablera ett nytt certifikat. - Kontrollera händelseloggen för global säker åtkomst efter fel.

- Kör hälsokontrolltesterna igen.

Autentiseringscertifikatet är giltigt

Det här testet verifierar att autentiseringscertifikatet som används för mTLS-anslutningen till molntjänsten global säker åtkomst är giltigt.

Dricks

Det här testet visas inte om mTLS inte är aktiverat för din klientorganisation än.

Om det här testet misslyckas registrerar du dig i ett nytt certifikat genom att utföra följande steg:

- Starta Microsoft Management-konsolen genom att ange följande kommando i kommandotolken:

certlm.msc. - I certlm-fönstret navigerar du till Personliga>certifikat.

- Ta bort certifikatet som slutar med gsa.client.

- Ta bort följande registernyckel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client\CertCommonName - Starta om den globala tjänsten för säker åtkomstmotor i tjänsternas MMC.

- Uppdatera certifikatens MMC för att verifiera att ett nytt certifikat har skapats.

Det kan ta några minuter att etablera ett nytt certifikat. - Kontrollera händelseloggen för global säker åtkomst efter fel.

- Kör hälsokontrolltesterna igen.

DNS via HTTPS stöds inte

För att Global Secure Access-klienten ska kunna hämta nätverkstrafik med ett fullständigt kvalificerat domännamn (FQDN) mål (i motsats till ett IP-mål) måste klienten läsa DNS-begäranden som skickas av enheten till DNS-servern. Det innebär att om vidarebefordringsprofilen innehåller FQDN-regler måste du inaktivera DNS via HTTPS.

Säker DNS inaktiverad i operativsystemet

Om du vill inaktivera DNS via HTTPS i Windows läser du Säker DNS-klient via HTTPS (DoH).

Viktigt!

Du måste inaktivera DNS via HTTPS för att kunna köra hälsokontrollen för global säker åtkomstklient.

Säker DNS inaktiverad i webbläsare (Microsoft Edge, Chrome, Firefox)

Kontrollera att Säker DNS är inaktiverat för var och en av följande webbläsare:

Säker DNS inaktiverad i Microsoft Edge

Så här inaktiverar du DNS via HTTPS i Microsoft Edge:

- Starta Microsoft Edge.

- Öppna menyn Inställningar och mer och välj Inställningar.

- Välj Sekretess, sökning och tjänster.

- I avsnittet Säkerhet anger du Använd säker DNS för att ange hur du söker upp nätverksadressen för webbplatser som ska växlas till av.

Säker DNS inaktiverad i Chrome

Så här inaktiverar du DNS via HTTPS i Google Chrome:

- Öppna Chrome.

- Välj Anpassa och kontrollera Google Chrome och välj sedan Inställningar.

- Välj Sekretess och säkerhet.

- Välj Säkerhet.

- I avsnittet Avancerat anger du växlingsknappen Använd säker DNS till av.

Säker DNS inaktiverad i Firefox

Så här inaktiverar du DNS via HTTPS i Mozilla Firefox:

- Öppna Firefox.

- Välj knappen Öppna programmenyn och välj sedan Inställningar.

- Välj Sekretess och säkerhet.

- I avsnittet DNS via HTTPS väljer du Av.

DNS-responsiv

Det här testet kontrollerar om DNS-servern som konfigurerats för Windows returnerar ett DNS-svar.

Om det här testet misslyckas:

- Pausa Global Secure Access-klienten.

- Kontrollera om DNS-servern som konfigurerats för Windows kan nås. Prova till exempel att matcha "microsoft.com" med hjälp av

nslookupverktyget. - Kontrollera att inga brandväggar blockerar trafik till DNS-servern.

- Konfigurera en alternativ DNS-server och testa igen.

- Återuppta global säker åtkomst-klienten.

Magisk IP-adress har tagits emot

Den här kontrollen verifierar att klienten kan hämta trafik från ett fullständigt kvalificerat domännamn (FQDN).

Om testet misslyckas:

- Starta om klienten och testa igen.

- Starta om Windows. Det här steget kan vara nödvändigt i sällsynta fall för att ta bort flyktiga cacheminnen.

Cachelagrad token

Det här testet verifierar att klienten har autentiserats till Microsoft Entra.

Om det cachelagrade tokentestet misslyckas:

- Kontrollera att tjänsterna och drivrutinen körs.

- Kontrollera att ikonen för systemfältet är synlig.

- Om inloggningsmeddelandet visas väljer du Logga in.

- Om inloggningsmeddelandet inte visas kontrollerar du om det finns i Meddelandecenter och väljer Logga in.

- Logga in med en användare som är medlem i samma Microsoft Entra-klientorganisation som enheten är ansluten till.

- Kontrollera nätverksanslutningen.

- Hovra över systemfältets ikon och kontrollera att klienten inte är inaktiverad av din organisation.

- Starta om klienten och vänta några sekunder.

- Leta efter fel i Loggboken.

IPv4 föredras

Global Secure Access har ännu inte stöd för trafikförvärv för mål med IPv6-adresser. Vi rekommenderar att du konfigurerar klienten så att den föredrar IPv4 framför IPv6, om:

- Vidarebefordringsprofilen är inställd på att hämta trafik via IPv4 (till skillnad från av FQDN).

- Det FQDN som matchas till den här IP-adressen matchas också till en IPv6-adress.

Ange följande registernyckel för att konfigurera klienten att föredra IPv4 framför IPv6:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\ Name: DisabledComponents Type: REG_DWORD Value: 0x20 (Hex)

Viktigt!

Ändringar av det här registervärdet kräver en omstart av datorn. Mer information finns i Vägledning för att konfigurera IPv6 i Windows för avancerade användare.

Edge-värdnamnet matchas av DNS

Det här testet kontrollerar alla aktiva trafiktyper: Microsoft 365, Privat åtkomst och Internetåtkomst. Om det här testet misslyckas kan DNS inte matcha värdnamnen för molntjänsten Global Säker åtkomst och därför kan tjänsten inte nås. Det här misslyckade testet kan bero på ett internetanslutningsproblem eller på en DNS-server som inte löser offentliga internetvärdnamn.

Så här kontrollerar du att värdnamnsmatchningen fungerar korrekt:

- Pausa klienten.

- Kör PowerShell-kommandot:

Resolve-DnsName -Name <edge's FQDN> - Om värdnamnsmatchningen misslyckas kan du prova att köra:

Resolve-DnsName -Name microsoft.com - Kontrollera att DNS-servrarna har konfigurerats för den här datorn:

ipconfig /all - Om de föregående stegen inte löser problemet kan du överväga att ange en annan offentlig DNS-server.

Gränsen kan nås

Det här testet kontrollerar alla aktiva trafiktyper: Microsoft 365, Privat åtkomst och Internetåtkomst. Om det här testet misslyckas har enheten ingen nätverksanslutning till molntjänsten Global Säker åtkomst.

Om testet misslyckas:

- Kontrollera att enheten har en Internetanslutning.

- Kontrollera att brandväggen eller proxyn inte blockerar anslutningen till gränsen.

- Kontrollera att IPv4 är aktivt på enheten. För närvarande fungerar gränsen endast med en IPv4-adress.

- Stoppa klienten och försök

Test-NetConnection -ComputerName <edge's fqdn> -Port 443igen . - Prova PowerShell-kommandot från en annan enhet som är ansluten till Internet från ett offentligt nätverk.

Proxy har inaktiverats

Det här testet kontrollerar om proxyn är konfigurerad på enheten. Om slutanvändarens enhet är konfigurerad för att använda en proxy för utgående trafik till Internet måste du undanta mål-IP:er/FQDN:er som hämtats av klienten med en PAC-fil (Proxy Auto-Configuration) eller med WPAD-protokollet (Web Proxy Auto-Discovery).

Ändra PAC-filen

Lägg till IP-adresser/FQDN:er som ska tunnelföras till Den globala gränsen för säker åtkomst som undantag i PAC-filen, så att HTTP-begäranden för dessa mål inte omdirigeras till proxyn. (Dessa IP-adresser/FQDN:er är också inställda på tunnel till Global säker åtkomst i vidarebefordran-profilen.) Om du vill visa klientens hälsostatus korrekt lägger du till det FQDN som används för hälsoavsökning i undantagslistan: .edgediagnostic.globalsecureaccess.microsoft.com.

Exempel på PAC-fil som innehåller undantag:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".edgediagnostic.globalsecureaccess.microsoft.com") || //tunneled

dnsDomainIs(host, ".contoso.com") || //tunneled

dnsDomainIs(host, ".fabrikam.com")) // tunneled

return "DIRECT"; // For tunneled destinations, use "DIRECT" connection (and not the proxy)

else // for all other destinations

return "PROXY 10.1.0.10:8080"; // route the traffic to the proxy.

}

Lägga till en systemvariabel

Konfigurera global säker åtkomst-klienten för att dirigera global säker åtkomsttrafik via en proxy:

- Ange en systemmiljövariabel i Windows med namnet

grpc_proxytill värdet för proxyadressen. Exempel:http://10.1.0.10:8080 - Starta om global säker åtkomstklient.

Ingen extern virtuell Hyper-V-växel har identifierats

Stöd för Hyper-V:

- Extern virtuell växel: Windows-klienten global säker åtkomst stöder för närvarande inte värddatorer som har en extern virtuell Hyper-V-växel. Klienten kan dock installeras på de virtuella datorerna för att tunneltrafik till global säker åtkomst.

- Intern virtuell växel: Windows-klienten global säker åtkomst kan installeras på värd- och gästdatorer. Klienten tunnlar endast nätverkstrafiken på den dator som den är installerad på. En klient som är installerad på en värddator tunnlar med andra ord inte nätverkstrafiken för gästdatorerna.

Windows-klienten global säker åtkomst stöder Virtuella Azure-datorer.

Windows-klienten global säker åtkomst stöder Azure Virtual Desktop (AVD).

Kommentar

AVD-multisession stöds inte.

Tunneltrafik lyckades

Det här testet kontrollerar varje aktiv trafikprofil i vidarebefordringsprofilen (Microsoft 365, Privat åtkomst och Internetåtkomst) för att kontrollera att anslutningar till hälsotjänsten för motsvarande kanal har tunnelats.

Om det här testet misslyckas:

- Kontrollera Loggboken om det finns fel.

- Starta om klienten och försök igen.

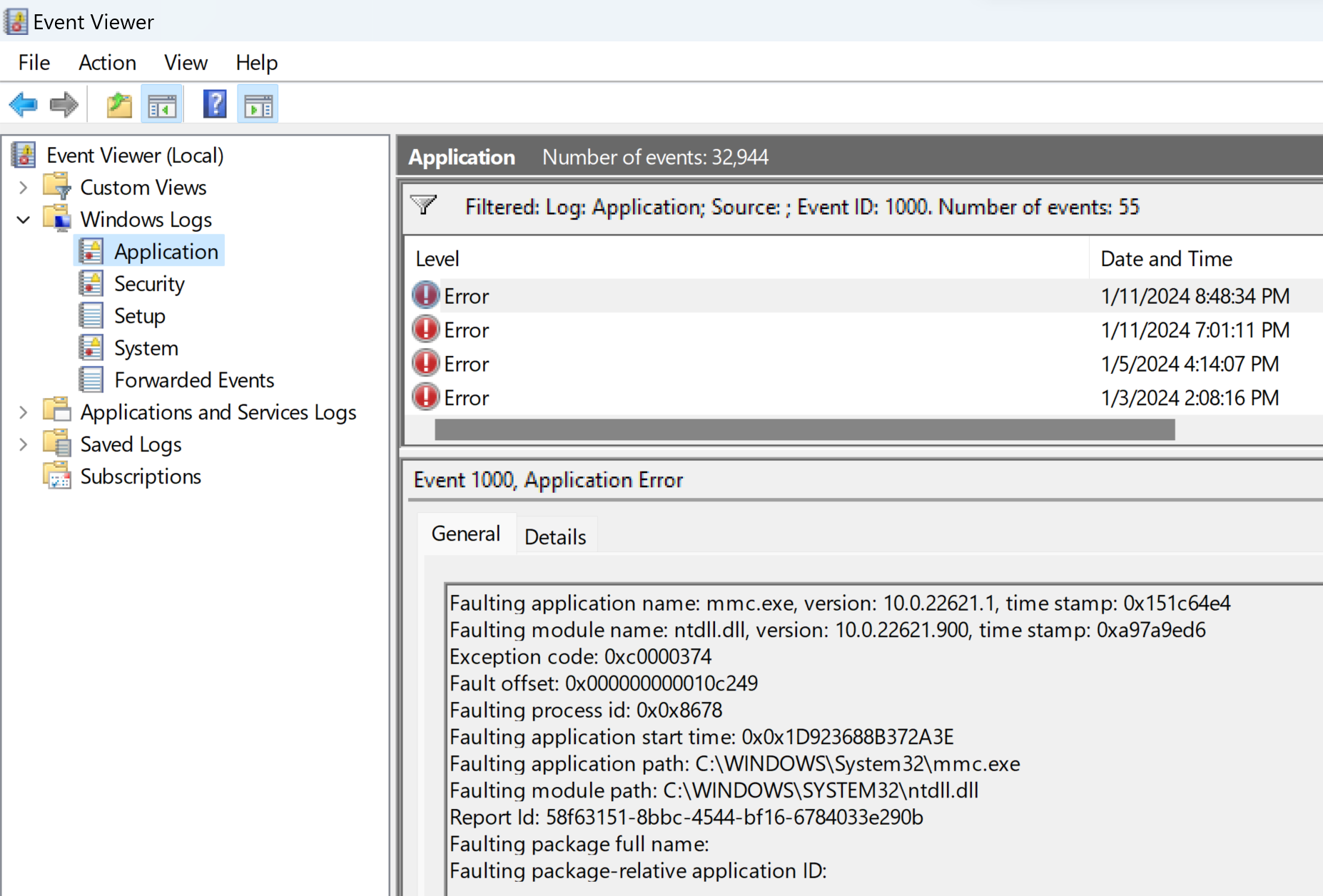

Globala processer för säker åtkomst är felfria (senaste 24 h)

Om det här testet misslyckas innebär det att minst en process av klienten kraschade under de senaste 24 timmarna.

Om alla andra tester godkänns bör klienten för närvarande fungera. Det kan dock vara bra att undersöka processdumpfilen för att öka stabiliteten i framtiden och bättre förstå varför processen kraschade.

Så här undersöker du processens dumpfil när en process kraschar:

- Konfigurera dumpar i användarläge:

- Lägg till följande registernyckel:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps - Lägg till ett

REG_SZ DumpFolderregistervärde och ange dess data till den befintliga DumpFolder där du vill spara dumpfilen.

- Lägg till följande registernyckel:

- Återskapa problemet för att skapa en ny dumpfil i den valda DumpFolder.

- Öppna ett ärende för Microsoft Support och bifoga dumpfilen och stegen för att återskapa problemet.

- Granska Loggboken loggar och filtrera efter kraschhändelser (Filtrera aktuella loggar: Händelse-ID = 1 000).

- Spara den filtrerade loggen som en fil och bifoga loggfilen i supportärendet.

QUIC stöds inte för Internetåtkomst

Eftersom QUIC ännu inte stöds för Internetåtkomst kan trafik till portarna 80 UDP och 443 UDP inte tunneltrafik.

Dricks

QUIC stöds för närvarande i privata åtkomst- och Microsoft 365-arbetsbelastningar.

Administratörer kan inaktivera QUIC-protokoll som utlöser klienter för att återgå till HTTPS via TCP, som stöds fullt ut i Internet Access.

QUIC inaktiverad i Microsoft Edge

Så här inaktiverar du QUIC i Microsoft Edge:

- Öppna Microsoft Edge.

- Klistra in

edge://flags/#enable-quici adressfältet. - Ange listrutan Experimentella QUIC-protokoll till Inaktiverad.

QUIC har inaktiverats i Chrome

Så här inaktiverar du QUIC i Google Chrome:

- Öppna Google Chrome.

- Klistra in

chrome://flags/#enable-quici adressfältet. - Ange listrutan Experimentella QUIC-protokoll till Inaktiverad.

QUIC inaktiverad i Mozilla Firefox

Så här inaktiverar du QUIC i Mozilla Firefox:

- Öppna Firefox.

- Klistra in

about:configi adressfältet. - I fältet Sökpreferensnamn klistrar du in

network.http.http3.enable. - Växla alternativet network.http.http3.enable till false.