Skydda Microsoft 365 från lokala attacker

Många kunder ansluter sina privata företagsnätverk till Microsoft 365 för att gynna sina användare, enheter och program. Dessa privata nätverk kan dock komprometteras på många väldokumenterade sätt. Microsoft 365 fungerar som ett slags nervsystem för många organisationer. Det är viktigt att skydda den från komprometterad lokal infrastruktur.

Den här artikeln visar hur du konfigurerar dina system för att skydda din Microsoft 365-molnmiljö från lokala kompromisser, inklusive följande element:

- Konfigurationsinställningar för Microsoft Entra-klientorganisation

- Hur Microsoft Entra-klienter kan anslutas säkert till lokala system

- De kompromisser som krävs för att driva dina system på ett sätt som skyddar dina molnsystem mot lokala kompromisser

Microsoft rekommenderar starkt att du implementerar den här vägledningen.

Hotkällor i lokala miljöer

Din Microsoft 365-molnmiljö drar nytta av en omfattande infrastruktur för övervakning och säkerhet. Microsoft 365 använder maskininlärning och mänsklig intelligens för att se över hela världen. Det kan snabbt identifiera attacker och gör att du kan konfigurera om nästan i realtid.

Hybriddistributioner kan ansluta lokal infrastruktur till Microsoft 365. I sådana distributioner delegerar många organisationer förtroende till lokala komponenter för beslut om kritisk autentisering och hantering av katalogobjekttillstånd. Om den lokala miljön komprometteras blir dessa förtroenderelationer en angripares möjligheter att kompromettera din Microsoft 365-miljö.

De två primära hotvektorerna är federationsförtroenderelationer och kontosynkronisering. Båda vektorerna kan ge en angripare administrativ åtkomst till ditt moln.

Federerade förtroenderelationer, till exempel SAML-autentisering (Security Assertions Markup Language), används för att autentisera till Microsoft 365 via din lokala identitetsinfrastruktur. Om ett SAML-tokensigneringscertifikat komprometteras tillåter federationen alla som har certifikatet att personifiera alla användare i molnet.

Vi rekommenderar att du inaktiverar federationsförtroenderelationer för autentisering till Microsoft 365 när det är möjligt.

Kontosynkronisering kan användas för att ändra privilegierade användare, inklusive deras autentiseringsuppgifter eller grupper som har administratörsbehörighet i Microsoft 365.

Vi rekommenderar att du ser till att synkroniserade objekt inte har några privilegier utöver en användare i Microsoft 365. Du kan styra behörigheter antingen direkt eller genom inkludering i betrodda roller eller grupper. Kontrollera att dessa objekt inte har någon direkt eller kapslad tilldelning i betrodda molnroller eller grupper.

Skydda Microsoft 365 från lokala kompromisser

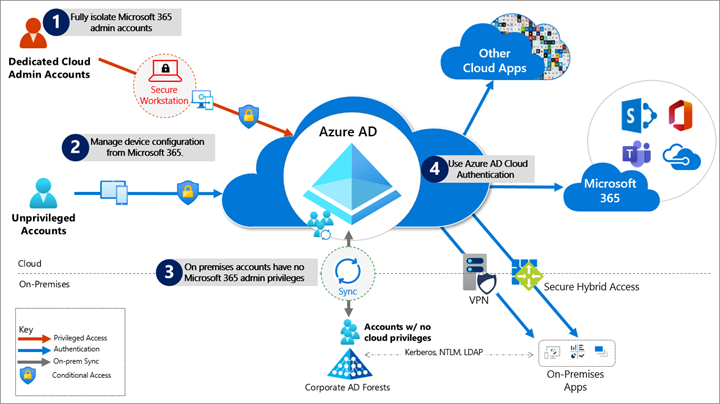

För att åtgärda hoten som beskrivs ovan rekommenderar vi att du följer de principer som visas i följande diagram:

Isolera dina Microsoft 365-administratörskonton fullständigt. De bör vara:

- Hanterat i Microsoft Entra-ID.

- Autentiserad med multifaktorautentisering.

- Skyddas av villkorsstyrd åtkomst i Microsoft Entra.

- Används endast med hjälp av Azure-hanterade arbetsstationer.

Dessa administratörskonton är konton med begränsad användning. Inga lokala konton ska ha administratörsbehörighet i Microsoft 365.

Mer information finns i Om administratörsroller. Se även Roller för Microsoft 365 i Microsoft Entra-ID.

Hantera enheter från Microsoft 365. Använd Microsoft Entra Join och molnbaserad hantering av mobila enheter (MDM) för att eliminera beroenden i din lokala infrastruktur för enhetshantering. Dessa beroenden kan äventyra enhets- och säkerhetskontroller.

Se till att inget lokalt konto har utökade privilegier till Microsoft 365. Vissa konton har åtkomst till lokala program som kräver NTLM-, LDAP- eller Kerberos-autentisering. Dessa konton måste finnas i organisationens lokala identitetsinfrastruktur. Se till att dessa konton, inklusive tjänstkonton, inte ingår i privilegierade molnroller eller grupper. Se också till att ändringar av dessa konton inte kan påverka integriteten i din molnmiljö. Privilegierad lokal programvara får inte påverka Microsoft 365-privilegierade konton eller roller.

Använd Microsoft Entra-molnautentisering för att eliminera beroenden för dina lokala autentiseringsuppgifter. Använd alltid stark autentisering, till exempel Windows Hello, FIDO, Microsoft Authenticator eller Microsoft Entra multifaktorautentisering.

Specifika säkerhetsrekommendationer

Följande avsnitt innehåller vägledning om hur du implementerar de principer som beskrivs ovan.

Isolera privilegierade identiteter

I Microsoft Entra-ID är användare som har privilegierade roller, till exempel administratörer, roten till förtroende för att skapa och hantera resten av miljön. Implementera följande metoder för att minimera effekterna av en kompromiss.

Använd endast molnkonton för Microsoft Entra-ID och Microsoft 365-privilegierade roller.

För varje roll med hög behörighet bör du göra följande:

- Granska de användare som har

onPremisesImmutableIdochonPremisesSyncEnabledangett. Se Användarresurstyp för Microsoft Graph API. - Skapa endast molnbaserade användarkonton för dessa individer och ta bort deras hybrididentitet från privilegierade roller.

- Granska de användare som har

Distribuera privilegierade åtkomstenheter för privilegierad åtkomst för att hantera Microsoft 365- och Microsoft Entra-ID. Se Enhetsroller och profiler.

Distribuera Microsoft Entra Privileged Identity Management (PIM) för just-in-time-åtkomst till alla mänskliga konton som har privilegierade roller. Kräv stark autentisering för att aktivera roller. Se Vad är Microsoft Entra Privileged Identity Management.

Ange administrativa roller som tillåter den minsta behörighet som krävs för att utföra nödvändiga uppgifter. Se Minst privilegierade roller efter uppgift i Microsoft Entra-ID.

Om du vill aktivera en omfattande rolltilldelningsupplevelse som omfattar delegering och flera roller samtidigt kan du överväga att använda Microsoft Entra-säkerhetsgrupper eller Microsoft 365-grupper. Dessa grupper kallas tillsammans för molngrupper.

Aktivera även rollbaserad åtkomstkontroll. Se även Tilldela Microsoft Entra-roller. Du kan använda administrativa enheter för att begränsa rollomfånget till en del av organisationen. Se Administrativa enheter i Microsoft Entra-ID.

Distribuera konton för nödåtkomst. Använd inte lokala lösenordsvalv för att lagra autentiseringsuppgifter. Se Hantera konton för nödåtkomst i Microsoft Entra-ID.

Mer information finns i Skydda privilegierad åtkomst. Mer information finns i Säker åtkomstpraxis för administratörer i Microsoft Entra-ID.

Använda molnautentisering

Autentiseringsuppgifter är en primär attackvektor. Implementera följande metoder för att göra autentiseringsuppgifterna säkrare:

Distribuera lösenordslös autentisering. Minska användningen av lösenord så mycket som möjligt genom att distribuera lösenordslösa autentiseringsuppgifter. Dessa autentiseringsuppgifter hanteras och verifieras internt i molnet. Mer information finns i Planera en distribution av lösenordsfri autentisering i Microsoft Entra-ID.

Välj bland dessa autentiseringsmetoder:

Distribuera multifaktorautentisering. Mer information finns i Planera en distribution av multifaktorautentisering i Microsoft Entra.

Etablera flera starka autentiseringsuppgifter med hjälp av Microsoft Entra multifaktorautentisering. På så sätt kräver åtkomst till molnresurser en Hanterad autentiseringsuppgift för Microsoft Entra-ID utöver ett lokalt lösenord. Mer information finns i Skapa motståndskraft med hantering av autentiseringsuppgifter och Skapa en strategi för hantering av elastisk åtkomstkontroll med hjälp av Microsoft Entra-ID.

Begränsningar och kompromisser

Lösenordshantering för hybridkonton kräver hybridkomponenter som lösenordsskyddsagenter och tillbakaskrivningsagenter för lösenord. Om din lokala infrastruktur komprometteras kan angripare styra de datorer som agenterna finns på. Den här sårbarheten äventyrar inte molninfrastrukturen. Men dina molnkonton skyddar inte dessa komponenter från lokala kompromisser.

Lokala konton som synkroniserats från Active Directory har markerats för att aldrig upphöra att gälla i Microsoft Entra-ID. Den här inställningen minimeras vanligtvis av lokal Active Directory lösenordsinställningar. Om din instans av Active Directory komprometteras och synkroniseringen är inaktiverad anger du alternativet EnforceCloudPasswordPolicyForPasswordSyncedUsers för att tvinga fram lösenordsändringar.

Etablera användaråtkomst från molnet

Etablering syftar på att skapa användarkonton och grupper i program eller identitetsprovidrar.

Vi rekommenderar följande etableringsmetoder:

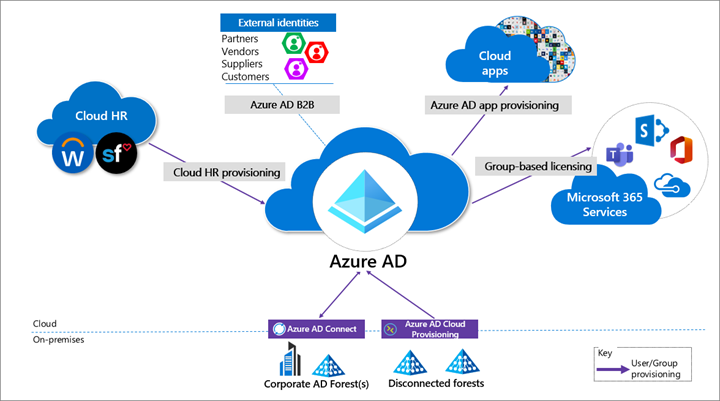

Etablera från HR-molnappar till Microsoft Entra-ID. Med den här etableringen kan en lokal kompromiss isoleras. Den här isoleringen stör inte din joiner-mover-leaver-cykel från dina HR-molnappar till Microsoft Entra-ID.

Molnprogram. Om möjligt distribuerar du Microsoft Entra-appetablering i stället för lokala etableringslösningar. Den här metoden skyddar vissa av dina SaaS-appar (programvara som en tjänst) från skadliga hackerprofiler i lokala överträdelser. Mer information finns i Vad är appetablering i Microsoft Entra-ID.

Externa identiteter. Använd Microsoft Entra B2B-samarbete för att minska beroendet av lokala konton för externt samarbete med partner, kunder och leverantörer. Utvärdera noggrant alla direkta federationer med andra identitetsprovidrar. Mer information finns i översikten över B2B-samarbete.

Vi rekommenderar att du begränsar B2B-gästkonton på följande sätt:

- Begränsa gäståtkomsten till webbläsargrupper och andra egenskaper i katalogen. Använd inställningarna för externt samarbete för att begränsa gästernas möjlighet att läsa grupper som de inte är medlemmar i.

- Blockera åtkomst till Azure Portal. Du kan göra sällsynta nödvändiga undantag. Skapa en princip för villkorsstyrd åtkomst som omfattar alla gäster och externa användare. Implementera sedan en princip för att blockera åtkomst. Se Villkorsstyrd åtkomst.

Frånkopplade skogar. Använd Microsoft Entra-molnetablering för att ansluta till frånkopplade skogar. Den här metoden eliminerar behovet av att upprätta anslutningar eller förtroenden mellan skogar, vilket kan bredda effekten av ett lokalt intrång. Mer information finns i Vad är Microsoft Entra Connect-molnsynkronisering.

Begränsningar och kompromisser

När det används för att etablera hybridkonton förlitar sig Microsoft Entra ID-from-cloud-HR-systemet på lokal synkronisering för att slutföra dataflödet från Active Directory till Microsoft Entra-ID. Om synkroniseringen avbryts blir nya medarbetares poster inte tillgängliga i Microsoft Entra-ID.

Använda molngrupper för samarbete och åtkomst

Med molngrupper kan du frikoppla ditt samarbete och din lokala infrastruktur.

- Samarbete. Använd Microsoft 365-grupper och Microsoft Teams för modernt samarbete. Inaktivera lokala distributionslistor och uppgradera distributionslistor till Microsoft 365-grupper i Outlook.

- Åtkomst. Använd Microsoft Entra-säkerhetsgrupper eller Microsoft 365-grupper för att auktorisera åtkomst till program i Microsoft Entra-ID.

- Office 365-licensiering. Använd gruppbaserad licensiering för att etablera till Office 365 med hjälp av endast molngrupper. Den här metoden frikopplar kontrollen över gruppmedlemskap från lokal infrastruktur.

Ägare av grupper som används för åtkomst bör betraktas som privilegierade identiteter för att undvika medlemskapsövertagande i en lokal kompromiss. Ett övertagande skulle omfatta direkt manipulation av gruppmedlemskap lokalt eller manipulering av lokala attribut som kan påverka dynamiska medlemskapsgrupper i Microsoft 365.

Hantera enheter från molnet

Använd Microsoft Entra-funktioner för att hantera enheter på ett säkert sätt.

Distribuera Microsoft Entra-anslutna Windows 10-arbetsstationer med principer för hantering av mobila enheter. Aktivera Windows Autopilot för en helt automatiserad etableringsupplevelse. Se Planera implementeringen av Microsoft Entra-anslutningen och Windows Autopilot.

-

Använd Windows 10-arbetsstationer.

- Inaktuella datorer som kör Windows 8.1 och tidigare.

- Distribuera inte datorer som har serveroperativsystem som arbetsstationer.

- Använd Microsoft Intune som utfärdare för alla arbetsbelastningar för enhetshantering. Se Microsoft Intune.

- Distribuera privilegierade åtkomstenheter. Mer information finns i Enhetsroller och profiler.

Arbetsbelastningar, program och resurser

Lokala system med enkel inloggning (SSO)

Inaktuella lokala infrastrukturer för federations- och webbåtkomsthantering. Konfigurera program att använda Microsoft Entra-ID.

SaaS- och verksamhetsspecifika program (LOB) som stöder moderna autentiseringsprotokoll

Använd Microsoft Entra ID för enkel inloggning. Ju fler appar du konfigurerar för att använda Microsoft Entra-ID för autentisering, desto mindre risk i en lokal kompromiss. Mer information finns i Vad är enkel inloggning i Microsoft Entra-ID.

Äldre program

Du kan aktivera autentisering, auktorisering och fjärråtkomst till äldre program som inte stöder modern autentisering. Använd Microsoft Entra-programproxy. Eller aktivera dem via en lösning för nätverks- eller programleveranskontrollant med hjälp av säkra hybridåtkomstpartnerintegreringar. Se Skydda äldre appar med Microsoft Entra-ID.

Välj en VPN-leverantör som stöder modern autentisering. Integrera autentiseringen med Microsoft Entra-ID. I en lokal kompromiss kan du använda Microsoft Entra-ID för att inaktivera eller blockera åtkomst genom att inaktivera VPN.

Program- och arbetsbelastningsservrar

Program eller resurser som krävs för servrar kan migreras till Azures infrastruktur som en tjänst (IaaS). Använd Microsoft Entra Domain Services för att frikoppla förtroende och beroende av lokala instanser av Active Directory. För att uppnå den här avkopplingen kontrollerar du att virtuella nätverk som används för Microsoft Entra Domain Services inte har någon anslutning till företagsnätverk. Se Microsoft Entra Domain Services.

Använd nivåindelning för autentiseringsuppgifter. Programservrar betraktas vanligtvis som tillgångar på nivå 1. Mer information finns i Företagsåtkomstmodell.

Principer för villkorlig åtkomst

Använd villkorsstyrd åtkomst i Microsoft Entra för att tolka signaler och använda dem för att fatta autentiseringsbeslut. Mer information finns i distributionsplanen för villkorsstyrd åtkomst.

Använd villkorlig åtkomst för att blockera äldre autentiseringsprotokoll när det är möjligt. Inaktivera dessutom äldre autentiseringsprotokoll på programnivå med hjälp av en programspecifik konfiguration. Se Blockera äldre autentisering.

Mer information finns i Äldre autentiseringsprotokoll. Eller se specifik information för Exchange Online och SharePoint Online.

Implementera de rekommenderade konfigurationerna för identitets- och enhetsåtkomst. Se Vanliga Nolltillit principer för identitets- och enhetsåtkomst.

Om du använder en version av Microsoft Entra-ID som inte innehåller villkorsstyrd åtkomst använder du standardinställningar för säkerhet i Microsoft Entra-ID.

Mer information om Microsoft Entra-funktionslicensiering finns i prisguiden för Microsoft Entra.

Monitor

När du har konfigurerat din miljö för att skydda Din Microsoft 365 från en lokal kompromiss övervakar du miljön proaktivt. Mer information finns i Vad är Microsoft Entra-övervakning?

Scenarier att övervaka

Övervaka följande viktiga scenarier, förutom scenarier som är specifika för din organisation. Du bör till exempel proaktivt övervaka åtkomsten till dina affärskritiska program och resurser.

Misstänkt aktivitet

Övervaka alla Microsoft Entra-riskhändelser för misstänkt aktivitet. Se Så här gör du: Undersöka risker. Microsoft Entra ID Protection är inbyggt integrerat med Microsoft Defender för identitet.

Definiera namngivna nätverksplatser för att undvika brusidentifieringar på platsbaserade signaler. Se Använda platsvillkoret i en princip för villkorsstyrd åtkomst.

UEBA-aviseringar (User and Entity Behavioral Analytics)

Använd UEBA för att få insikter om avvikelseidentifiering. Microsoft Defender för molnet Apps tillhandahåller UEBA i molnet. Se Undersöka riskfyllda användare.

Du kan integrera lokal UEBA från Azure Advanced Threat Protection (ATP). Microsoft Defender för molnet Apps läser signaler från Microsoft Entra ID Protection. Se Ansluta till din Active Directory-skog.

Aktivitet för konton för nödåtkomst

Övervaka all åtkomst som använder konton för nödåtkomst. Se Hantera konton för nödåtkomst i Microsoft Entra-ID. Skapa aviseringar för undersökningar. Den här övervakningen måste innehålla följande åtgärder:

- Inloggningar

- Hantering av autentiseringsuppgifter

- Eventuella uppdateringar av gruppmedlemskap

- Programtilldelningar

Privilegierad rollaktivitet

Konfigurera och granska säkerhetsaviseringar som genereras av Microsoft Entra Privileged Identity Management (PIM). Övervaka direkt tilldelning av privilegierade roller utanför PIM genom att generera aviseringar när en användare tilldelas direkt. Se Säkerhetsaviseringar.

Konfigurationer för hela Microsoft Entra-klientorganisationen

Alla ändringar av klientomfattande konfigurationer bör generera aviseringar i systemet. Dessa ändringar omfattar men är inte begränsade till följande ändringar:

- Anpassade domäner har uppdaterats

- Microsoft Entra B2B-ändringar i tillåtna listor och blocklistor

- Microsoft Entra B2B ändras till tillåtna identitetsprovidrar, till exempel SAML-identitetsprovidrar via direkt federation eller sociala inloggningar

- Ändringar i principen för villkorlig åtkomst eller risk

Objekt för program och tjänstens huvudnamn

- Nya program eller tjänstens huvudnamn som kan kräva principer för villkorsstyrd åtkomst

- Autentiseringsuppgifter har lagts till i tjänstens huvudnamn

- Programmedgivandeaktivitet

Anpassade roller

- Uppdateringar av definitionerna för anpassade roller

- Nyligen skapade anpassade roller

Logghantering

Definiera en strategi, design och implementering av logglagring och kvarhållning för att underlätta en konsekvent verktygsuppsättning. Du kan till exempel överväga siem-system (säkerhetsinformation och händelsehantering), till exempel Microsoft Sentinel, vanliga frågor och spelböcker för undersökning och kriminalteknik.

Microsoft Entra-loggar. Mata in genererade loggar och signaler genom att konsekvent följa metodtipsen för inställningar som diagnostik, loggkvarhållning och SIEM-inmatning.

Loggstrategin måste innehålla följande Microsoft Entra-loggar:

- Inloggningsaktivitet

- Granskningsloggar

- Riskhändelser

Microsoft Entra ID tillhandahåller Azure Monitor-integrering för inloggningsaktivitetsloggen och granskningsloggarna. Se Microsoft Entra-aktivitetsloggar i Azure Monitor.

Använd Microsoft Graph API för att mata in riskhändelser. Se Använda API:er för Microsoft Graph ID Protection.

Du kan strömma Microsoft Entra-loggar till Azure Monitor-loggar. Se Integrera Microsoft Entra-loggar med Azure Monitor-loggar.

Säkerhetsloggar för hybridinfrastrukturens operativsystem. Alla loggar för hybrididentitetsinfrastrukturens operativsystem ska arkiveras och övervakas noggrant som ett nivå 0-system på grund av konsekvenserna för ytan. Ta med följande element:

Programproxy agenter

Tillbakaskrivningsagenter för lösenord

Gatewaydatorer för lösenordsskydd

Nätverksprincipservrar (NPS) som har RADIUS-tillägget microsoft Entra multifaktorautentisering

Microsoft Entra Connect

Du måste distribuera Microsoft Entra Connect Health för att övervaka identitetssynkronisering. Se Vad är Microsoft Entra Connect?