Självstudie: Samla in sårbarhetsinformation

Viktigt

Den 30 juni 2024 drogs den fristående portalen Microsoft Defender Hotinformation (Defender TI) tillbaka ochhttps://ti.defender.microsoft.com är inte längre tillgänglig. Kunder kan fortsätta att använda Defender TI i Microsoft Defender-portalen eller med Microsoft Security Copilot.

Läs mer

Den här självstudien beskriver hur du utför flera typer av indikatorsökningar för att samla in sårbarhetsinformation med hjälp av Microsoft Defender Hotinformation (Defender TI) i Microsoft Defender-portalen.

Förhandskrav

Ett Microsoft Entra-ID eller ett personligt Microsoft-konto. Logga in eller skapa ett konto

En Defender TI Premium-licens.

Obs!

Användare utan Defender TI Premium-licens kan fortfarande komma åt vårt kostnadsfria Defender TI-erbjudande.

Ansvarsfriskrivning

Defender TI kan innehålla realtidsobservationer och hotindikatorer, inklusive skadlig infrastruktur och verktyg för hot mot angripare. Alla IP-adresser och domänsökningar i Defender TI är säkra att söka efter. Microsoft delar onlineresurser (till exempel IP-adresser, domännamn) som anses utgöra verkliga hot som utgör en tydlig och aktuell fara. Vi ber dig att använda deras bästa omdöme och minimera onödiga risker när du interagerar med skadliga system när du utför följande självstudie. Microsoft minimerar riskerna genom att defangera skadliga IP-adresser, värdar och domäner.

Innan du börjar

Som friskrivningen anger tidigare defangeras misstänkta och skadliga indikatorer för din säkerhet. Ta bort alla hakparenteser från IP-adresser, domäner och värdar när du söker i Defender TI. Sök inte dessa indikatorer direkt i webbläsaren.

Öppna Defender TI i Microsoft Defender-portalen

- Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen. Läs mer om Defender-portalen

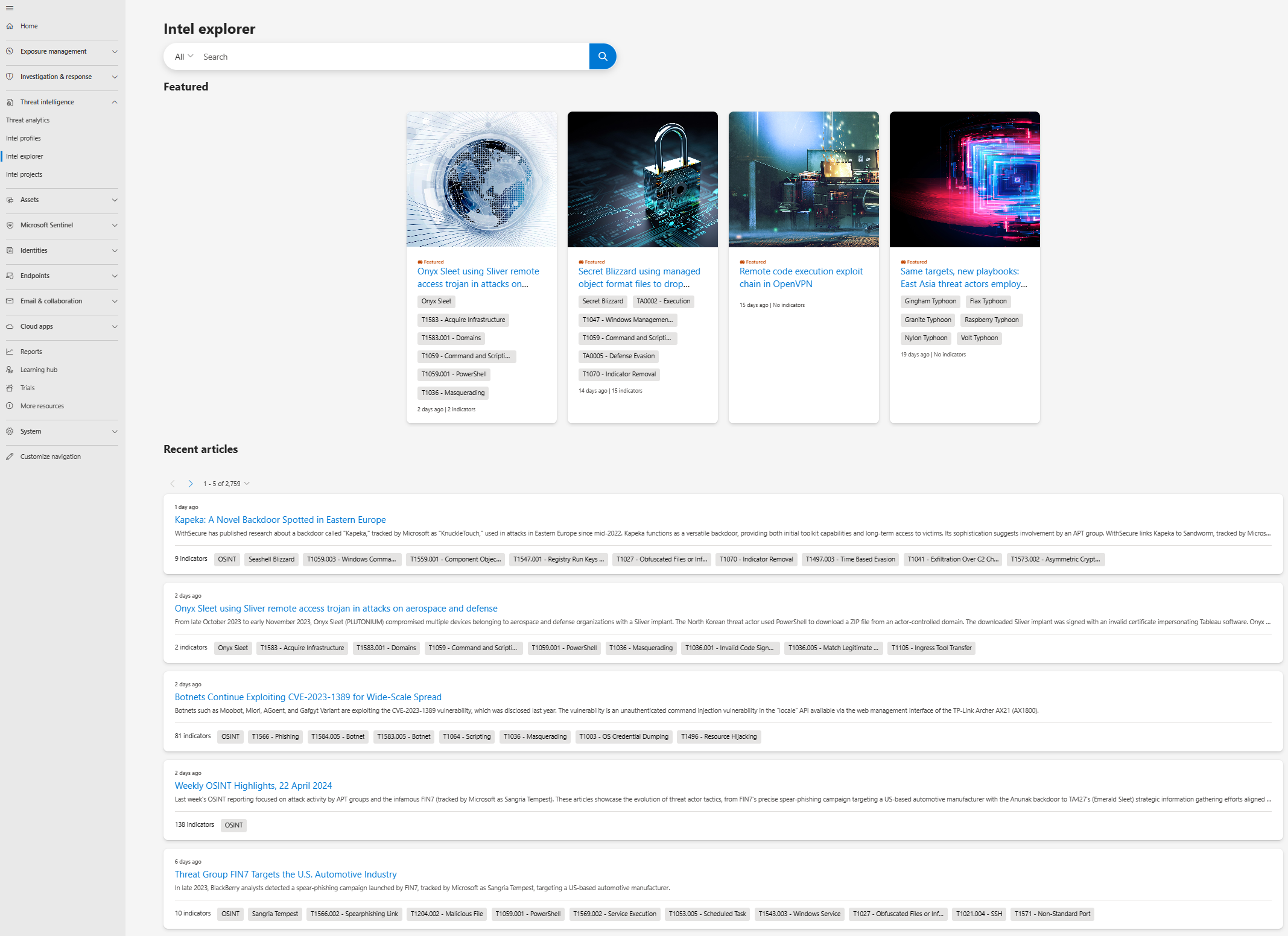

- Gå tillIntel Explorerför hotinformation>.

Läs mer om startsidesfunktioner i Intel Explorer

Granska sökfältet i Intel Explorer genom att välja den nedrullningsbara menyn.

Rulla nedåt och granska aktuella och senaste artiklar i respektive avsnitt. Läs mer om Defender TI-artiklar

Utföra indikatorsökningar och samla in sårbarhetsinformation

Sök CVE-2020-1472 i sökfältet i Intel Explorer , välj och granska den associerade Intel-profilen CVE-2020-1472 – Netlogon Elevation of Privilege vulnerability.

Välj profilens fliken Relaterade artiklar och välj sedan artikeln Graphican: Nylon Typhoon (NICKEL) Använder ny bakdörr i attacker riktade mot utrikesministerier.

Välj den här nyligen öppnade artikelns offentliga indikatorer. Du bör se IP-adressen 50.116.3[.]164 bland de listade indikatorerna.

Gå tillbaka till sökfältet i Intel Explorer och sök efter 50.116.3[.]164.

Granska följande resultat på fliken Sammanfattning :

- Rykte

- Analysinsikter

- Artiklar

- Tjänster

- Åtgärder

- Certifikat

- Projekt

Du kan också välja och granska informationen på deras respektive flikar.

Välj fliken Upplösningar och välj sedan piwik.enpers[.]com.

Granska den här domänens upplösningar, WHOIS, certifikat, underdomäner, spårare, komponenter, cookies, DNS och omvända DNS-datauppsättningar.

Utför respektive artefaktsökning från föregående steg. Du kan referera till och använda de olika sökalternativen i den nedrullningsbara menyn i Sökfältet i Intel Explorer .

Rensa resurser

Det finns inga resurser att rensa i det här avsnittet.