Självstudie: Samla in hotinformation och infrastrukturlänkning

Viktigt

Den 30 juni 2024 drogs den fristående portalen Microsoft Defender Hotinformation (Defender TI) tillbaka ochhttps://ti.defender.microsoft.com är inte längre tillgänglig. Kunder kan fortsätta att använda Defender TI i Microsoft Defender-portalen eller med Microsoft Security Copilot.

Läs mer

I den här självstudien får du lära dig hur du utför flera typer av indikatorsökningar och samlar in hot och angripares intelligens med hjälp av Microsoft Defender Hotinformation (Defender TI) i Microsoft Defender-portalen.

Förhandskrav

Ett Microsoft Entra-ID eller ett personligt Microsoft-konto. Logga in eller skapa ett konto

En Defender TI Premium-licens.

Obs!

Användare utan Defender TI Premium-licens kan fortfarande komma åt vårt kostnadsfria Defender TI-erbjudande.

Ansvarsfriskrivning

Defender TI kan innehålla realtidsobservationer och hotindikatorer, inklusive skadlig infrastruktur och verktyg för hot mot angripare. Alla IP-adresser och domänsökningar i Defender TI är säkra att söka efter. Microsoft delar onlineresurser (till exempel IP-adresser, domännamn) som anses utgöra verkliga hot som utgör en tydlig och aktuell fara. Vi ber dig att använda deras bästa omdöme och minimera onödiga risker när du interagerar med skadliga system när du utför följande självstudie. Microsoft minimerar riskerna genom att defangera skadliga IP-adresser, värdar och domäner.

Innan du börjar

Som friskrivningen anger tidigare defangeras misstänkta och skadliga indikatorer för din säkerhet. Ta bort alla hakparenteser från IP-adresser, domäner och värdar när du söker i Defender TI. Sök inte dessa indikatorer direkt i webbläsaren.

Utföra indikatorsökningar och samla in hot och angripares intelligens

I den här självstudien kan du utföra en serie steg för att länka samman indikatorer för kompromettering (IOPS) som är relaterade till ett Magecart-intrång och samla in hot och angripares intelligens längs vägen.

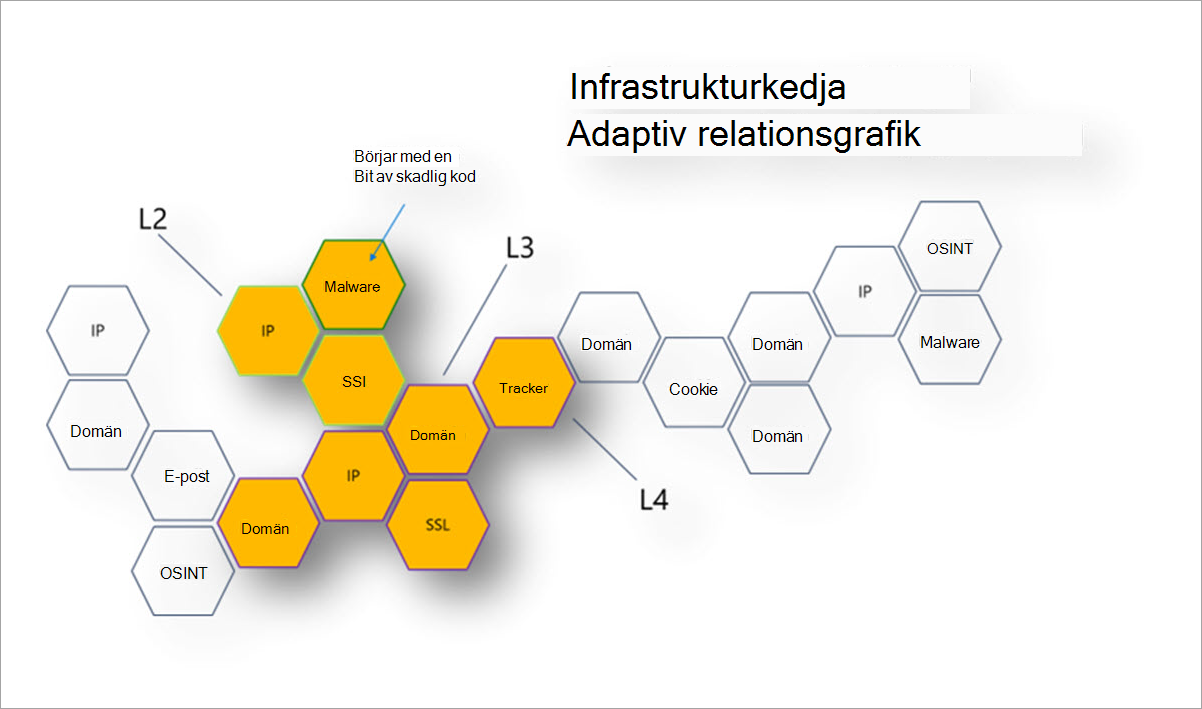

Infrastrukturlänkning använder internets mycket anslutna karaktär för att utöka en IOK till många baserat på överlappande information eller delade egenskaper. Genom att skapa infrastrukturkedjor kan hotjägare eller incidentpersonal profilera en angripares digitala närvaro och snabbt pivotera över dessa datauppsättningar för att skapa kontext kring en incident eller undersökning. Infrastrukturkedjor möjliggör också effektivare incidenttriaging, aviseringar och åtgärder inom en organisation.

Relevanta personer: Hotinformationsanalytiker, hotjägare, incidentsvarare, säkerhetsåtgärdsanalytiker

Bakgrund om Magecart-intrång

Microsoft har profilerat och följt magecarts aktiviteter, ett syndikat av cyberbrottsgrupper bakom hundratals överträdelser av onlinebutiksplattformar. Magecart matar in skript, som stjäl känsliga data som konsumenter lägger in i betalningsformulär online, på e-handelswebbplatser direkt eller via sina komprometterade leverantörer.

Redan i oktober 2018 infiltrerade Magecart MyPillows onlinewebbplats, mypillow[.]com, att stjäla betalningsinformation genom att mata in ett skript i deras webbutik. Skriptet finns på en skrivfelsdomän mypiltow[.]com.

MyPillow-överträdelsen var en attack i två steg, där den första skimmern bara var aktiv under en kort tid innan den identifierades som olaglig och togs bort. Angriparna hade dock fortfarande åtkomst till MyPillows nätverk och den 26 oktober 2018 observerade Microsoft att de registrerade en ny domän, livechatinc[.]org.

Magecart-aktörer registrerar vanligtvis en domän som ser så lik den legitima domänen som möjligt. Om en analytiker tittar på JavaScript-koden kan de därför missa Magecarts inmatade skript som samlar in kreditkortsbetalningsinformationen och skickar den till Magecarts egen infrastruktur. Men Microsofts virtuella användare avbildar dokumentobjektmodellen (DOM) och hittar alla dynamiska länkar och ändringar som görs av JavaScript från crawlningarna på serverdelen. Vi kan identifiera den aktiviteten och hitta den falska domänen som var värd för det inmatade skriptet i MyPillow-webbarkivet.

Samla in hotinformation om Magecart-intrång

Utför följande steg på Intel Explorer-sidan i Defender-portalen för att utföra infrastrukturlänkning på mypillow[.]com.

Öppna Defender-portalen och slutför Microsoft-autentiseringsprocessen. Läs mer om Defender-portalen

Gå tillIntel Explorerför hotinformation>.

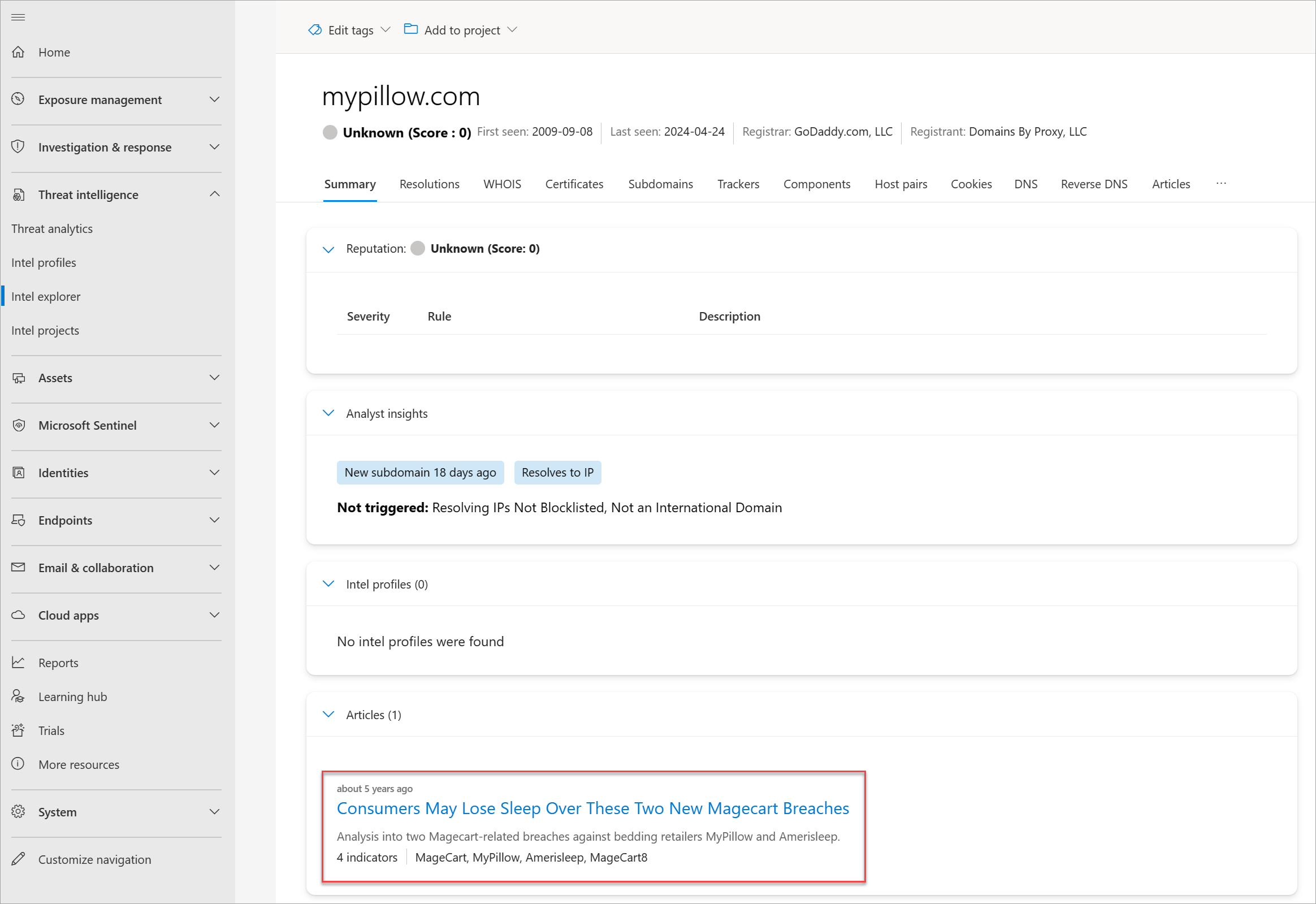

Sök i mypillow[.]com i sökfältet i Intel Explorer . Du bör se artikeln Konsumenter kan förlora sömn över dessa två Magecart-överträdelser som är associerade med den här domänen.

Välj artikeln. Följande information bör vara tillgänglig om den här relaterade kampanjen:

- Den här artikeln publicerades den 20 mars 2019.

- Det ger insikter om hur magecart-hotskådespelaregruppen bröt mot MyPillow i oktober 2018.

Välj fliken Offentliga indikatorer i artikeln. Den bör visa följande IOPS:

- amerisleep.github[.]Io

- cmytuok[.]topp

- livechatinc[.]Org

- mypiltow[.]Com

Gå tillbaka till sökfältet i Intel Explorer väljer du Alla i listrutan och frågar mypillow[.]com igen.

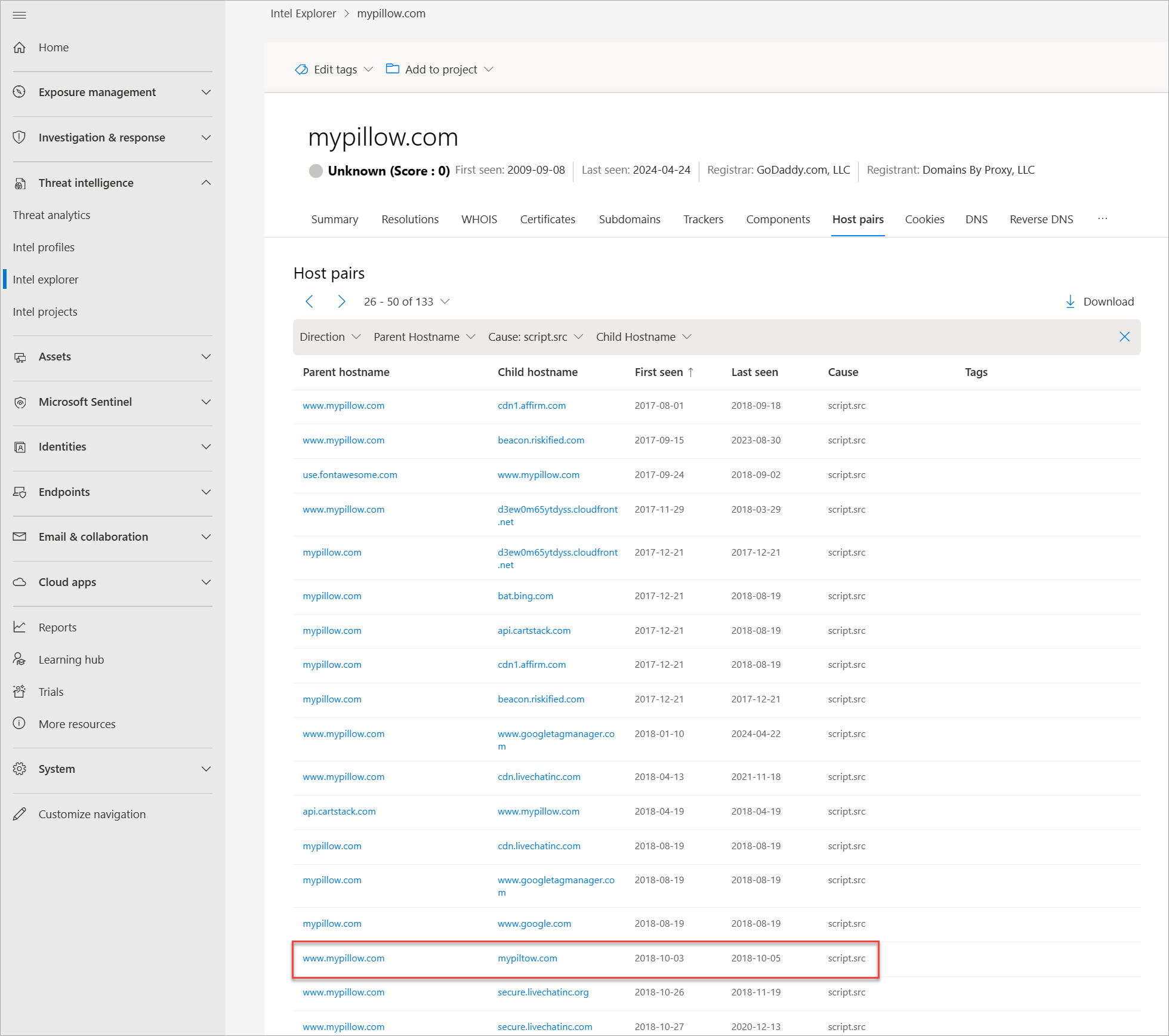

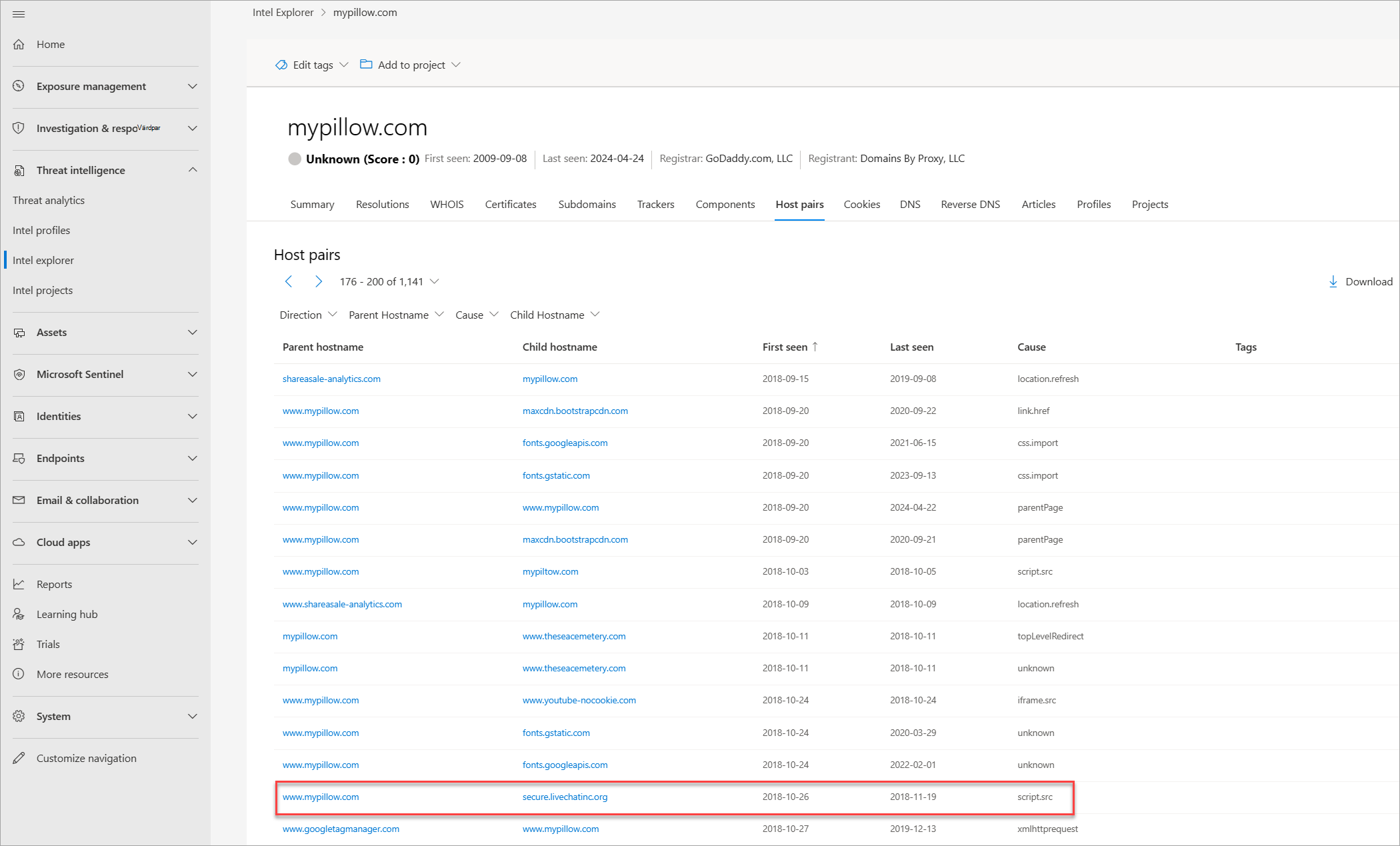

Välj fliken Värdpar i sökresultatet. Värdpar avslöjar anslutningar mellan webbplatser som traditionella datakällor, till exempel passivt domännamnssystem (pDNS) och WHOIS, inte skulle visa sig. De låter dig också se var dina resurser används och vice versa.

Sortera värdparen efter Först sett och filtrera efter script.src som orsak. Gå vidare tills du hittar värdparrelationer som ägde rum i oktober 2018. Observera att mypillow[.]com hämtar innehåll från typosquatted-domänen mypiltow[.]com den 3-5 oktober 2018 via ett skript.

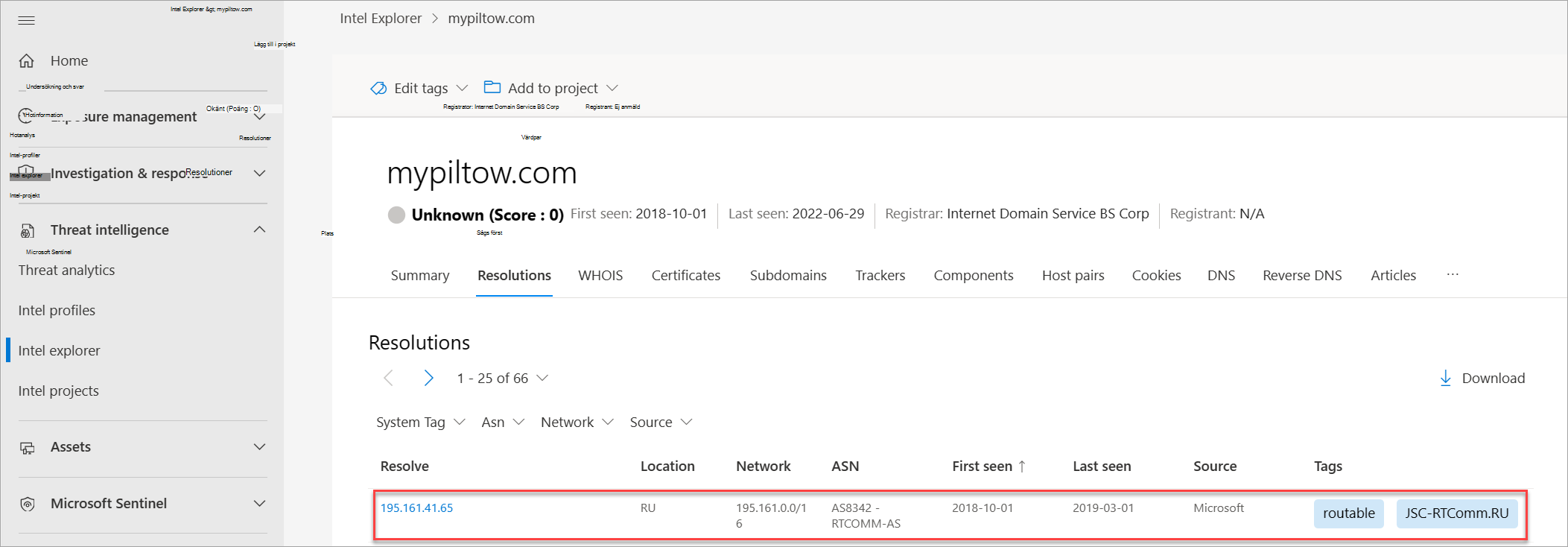

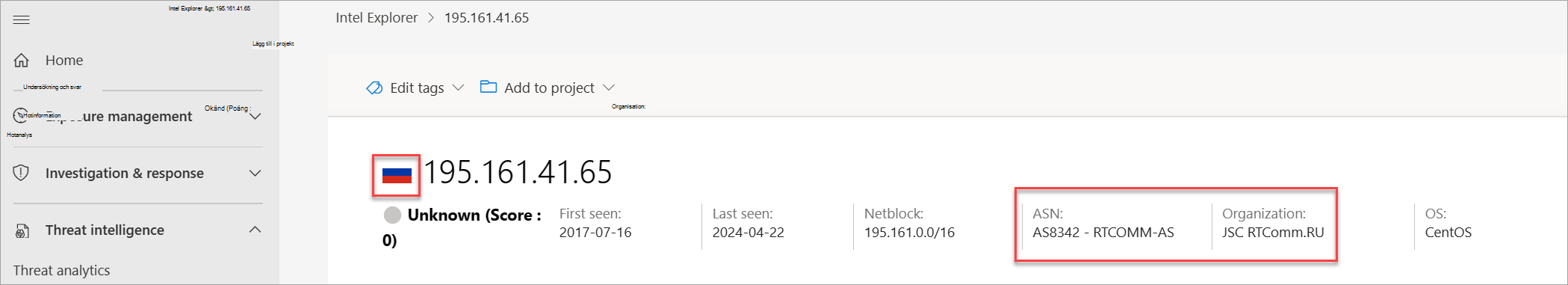

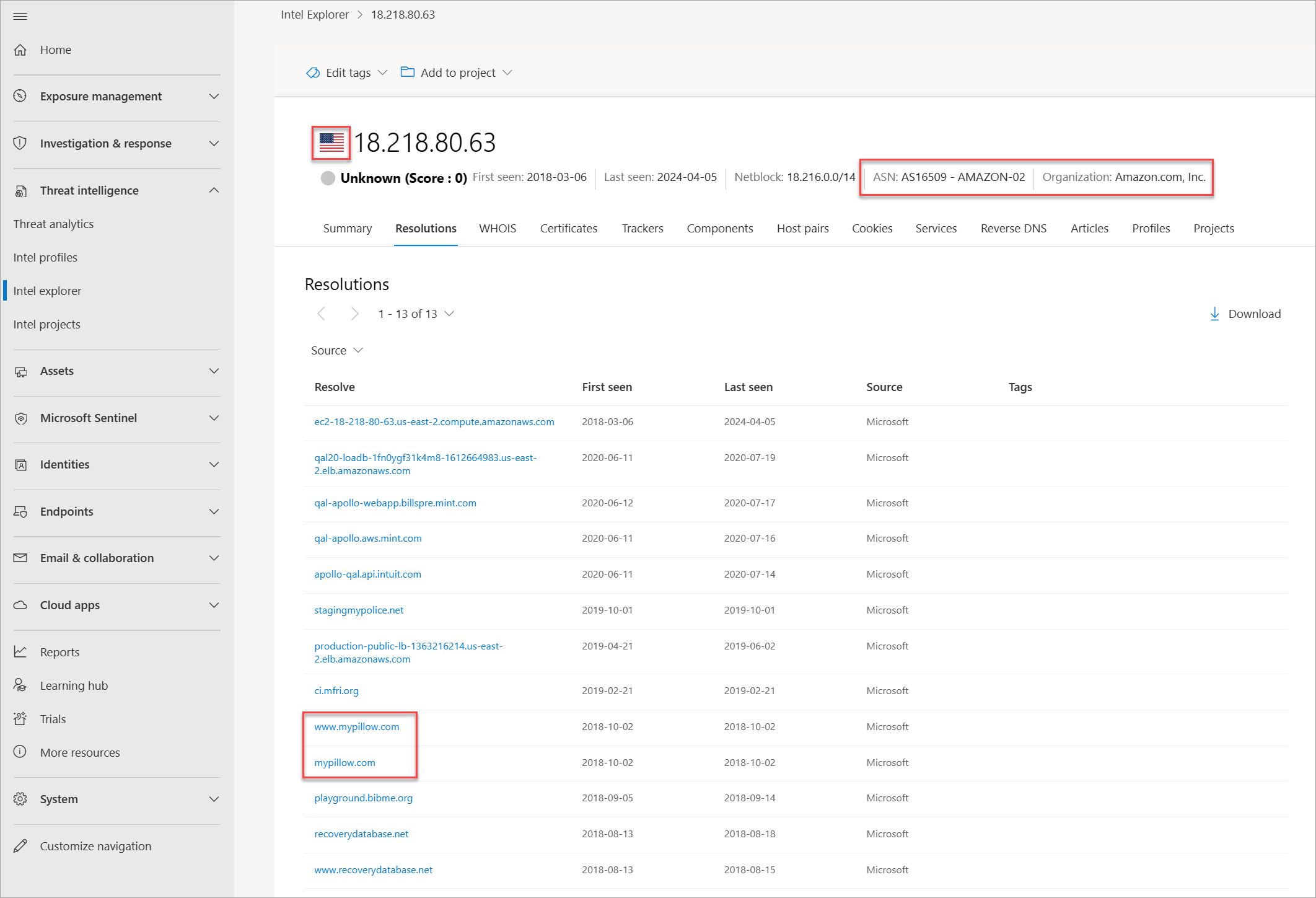

Välj fliken Upplösningar och pivotera av IP-adressen som mypiltow[.]som beslutades i oktober 2018.

Upprepa det här steget för mypillow[.]com. Du bör se följande skillnader mellan de två domänernas IP-adresser i oktober 2018:

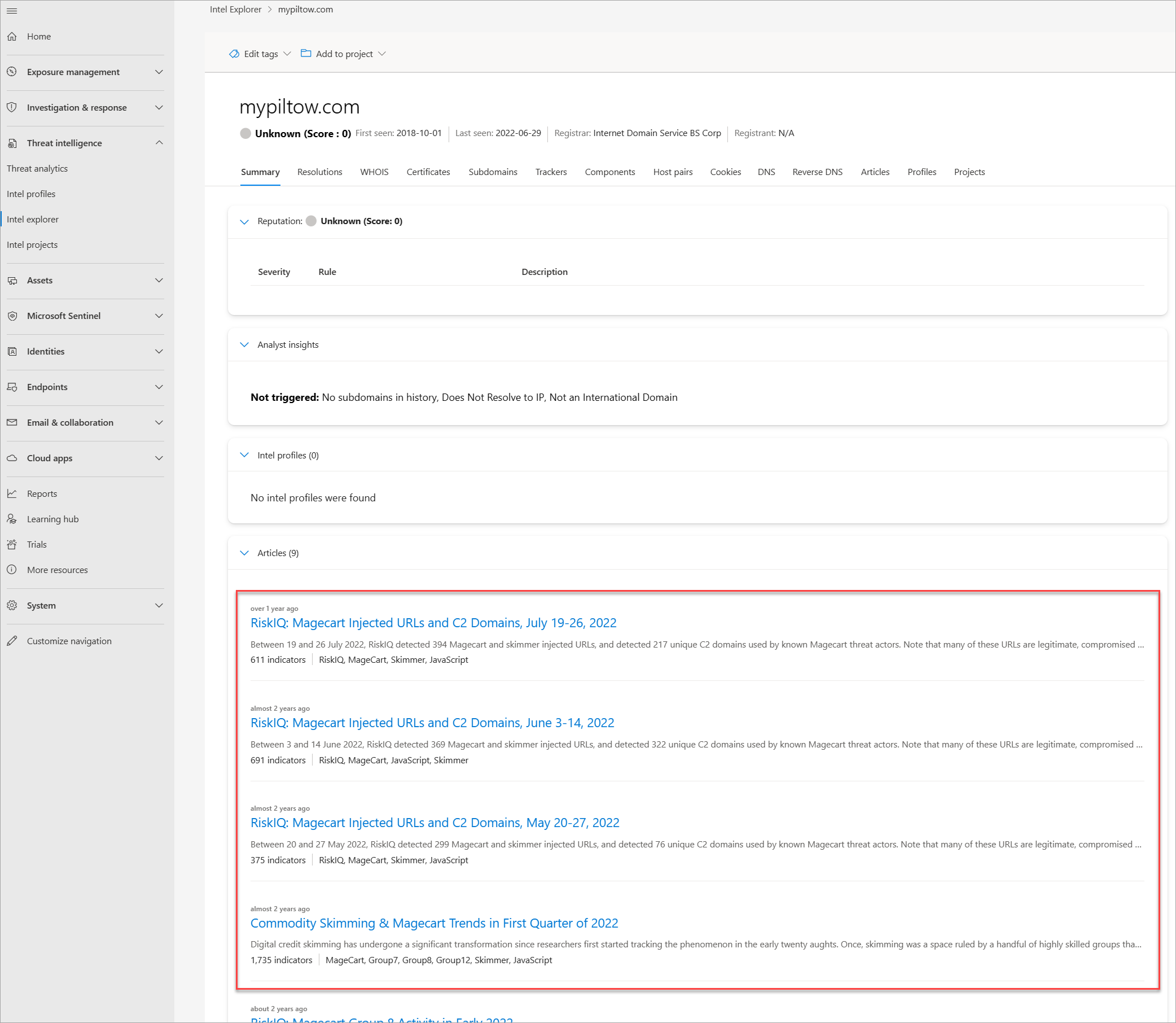

Välj fliken Sammanfattning och rulla ned till avsnittet Artiklar . Du bör se följande publicerade artiklar relaterade till mypiltow[.]com:

- RiskIQ: Magecart Inmatade URL:er och C2-domäner, 3–14 juni 2022

- RiskIQ: Magecart-inmatade URL:er och C2-domäner, 20–27 maj 2022

- Commodity Skimming & Magecart Trends under första kvartalet 2022

- RiskIQ: Magecart Group 8-aktivitet i början av 2022

- Magecart Group 8 Fastigheter: Värdmönster associerade med skimming-gruppen

- Inter Skimming Kit används i homoglyfattacker

- Magecart Group 8 smälter in i NutriBullet.com att lägga till deras växande lista över offer

Granska var och en av dessa artiklar och notera ytterligare information , till exempel mål; taktiker, tekniker och förfaranden (TTP:er). och andra IOCs - du kan hitta om Magecart hot aktör grupp.

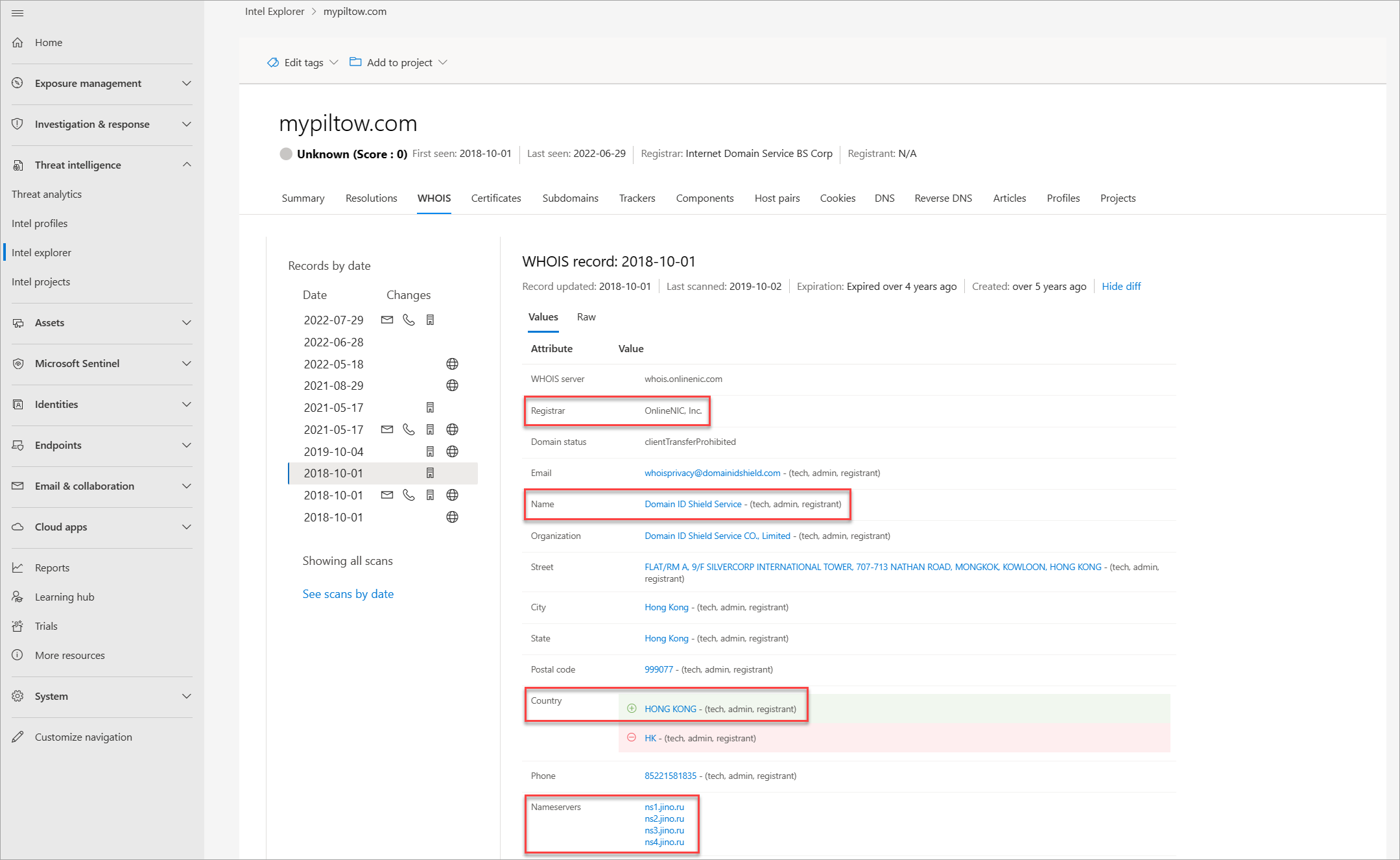

Välj fliken WHOIS och jämför WHOIS-informationen mellan mypillow[.]com och mypiltow[.]com. Anteckna följande information:

WHOIS-posten för mypillow[.]com från oktober 2011 anger att My Pillow Inc. helt klart äger domänen.

WHOIS-posten för mypiltow[.]com från oktober 2018 anger att domänen registrerades i Hong Kong SAR och är sekretessskyddad av Domain ID Shield Service CO.

Registratorn för mypiltow[.]com är OnlineNIC, Inc.

Med tanke på adressposterna och WHOIS-detaljerna som analyserats hittills bör en analytiker tycka att det är konstigt att en kinesisk integritetstjänst främst vaktar en rysk IP-adress för ett USA-baserat företag.

Gå tillbaka till sökfältet i Intel Explorer och sök livechatinc[.]org. Artikeln Magecart Group 8 Blends into NutriBullet.com Adding To Their Growing List of Victims bör nu visas i sökresultaten.

Välj artikeln. Följande information bör vara tillgänglig om den här relaterade kampanjen:

- Artikeln publicerades den 18 mars 2020.

- Artikeln anger att Nutribullet, Amerisleep och ABS-CBN också var offer för Magecart-hotskådespelaregruppen.

Välj fliken Offentliga indikatorer . Den bör visa följande IOPS:

- URL:er: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Domäner: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-sneakers[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]Com

Gå tillbaka till sökfältet i Intel Explorer och sök efter mypillow[.]com. Gå sedan till fliken Värdpar , sortera värdparen efter Först sett och leta efter värdparrelationer som inträffade i oktober 2018.

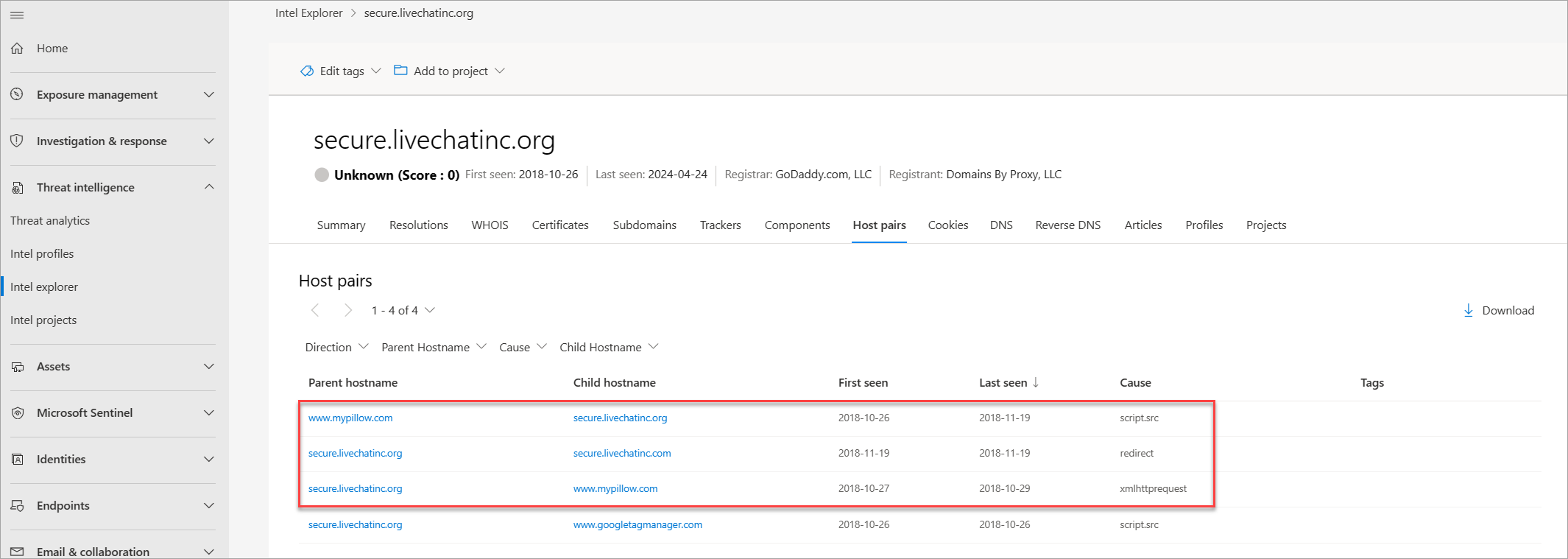

Observera hur www.mypillow[.]com observerades först nå ut till secure.livechatinc[.]org den 26 oktober 2018, eftersom en GET-skriptbegäran observerades från www.mypillow[.]com till secure.livechatinc[.]org. Den relationen varade fram till den 19 november 2018.

Dessutom secure.livechatinc[.]org kontaktade www.mypillow[.]com för att komma åt den senares server (xmlhttprequest).

Granska mypillow[.]com:s värdparrelationer ytterligare. Observera hur mypillow[.]com har värdparrelationer med följande domäner, som liknar domännamnet secure.livechatinc[.]org:

- cdn.livechatinc[.]Com

- secure.livechatinc[.]Com

- api.livechatinc[.]Com

Relationsorsakerna är:

- script.src

- iframe.src

- okänd

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat är en chatttjänst för livesupport som onlineåterförsäljare kan lägga till på sina webbplatser som en partnerresurs. Flera e-handelsplattformar, inklusive MyPillow, använder den. Den här falska domänen är intressant eftersom Livechats officiella webbplats faktiskt är livechatinc[.]com. I det här fallet använde hotskådespelaren därför en toppnivådomäntyposquat för att dölja det faktum att de placerade en andra skimmer på MyPillow-webbplatsen.

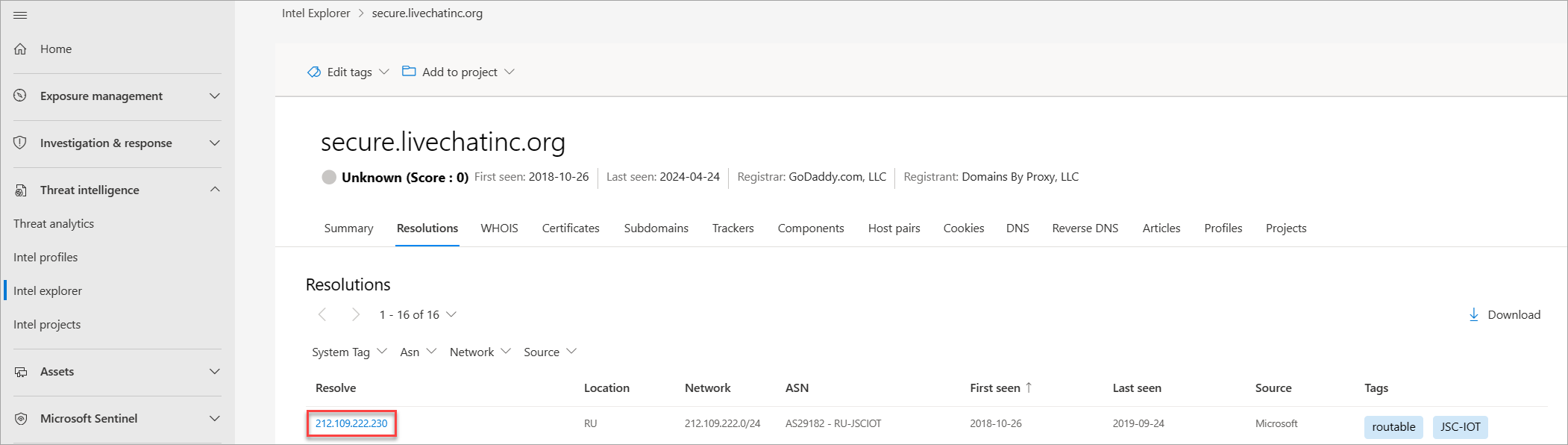

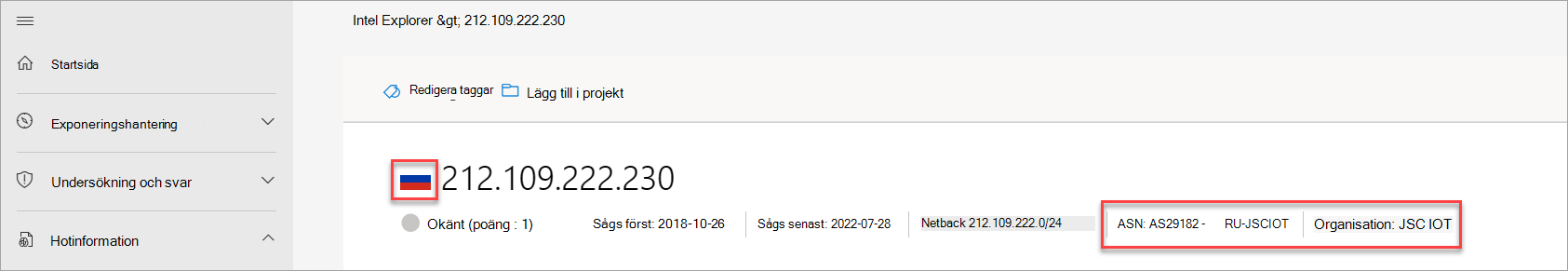

Gå tillbaka och hitta en värdparrelation med secure.livechatinc[.]org och pivotera bort värdnamnet. Fliken Lösningar bör ange att värden har matchats till 212.109.222[.]230 i oktober 2018.

Observera att den här IP-adressen också finns i Ryssland och att ASN-organisationen är JSC IOT.

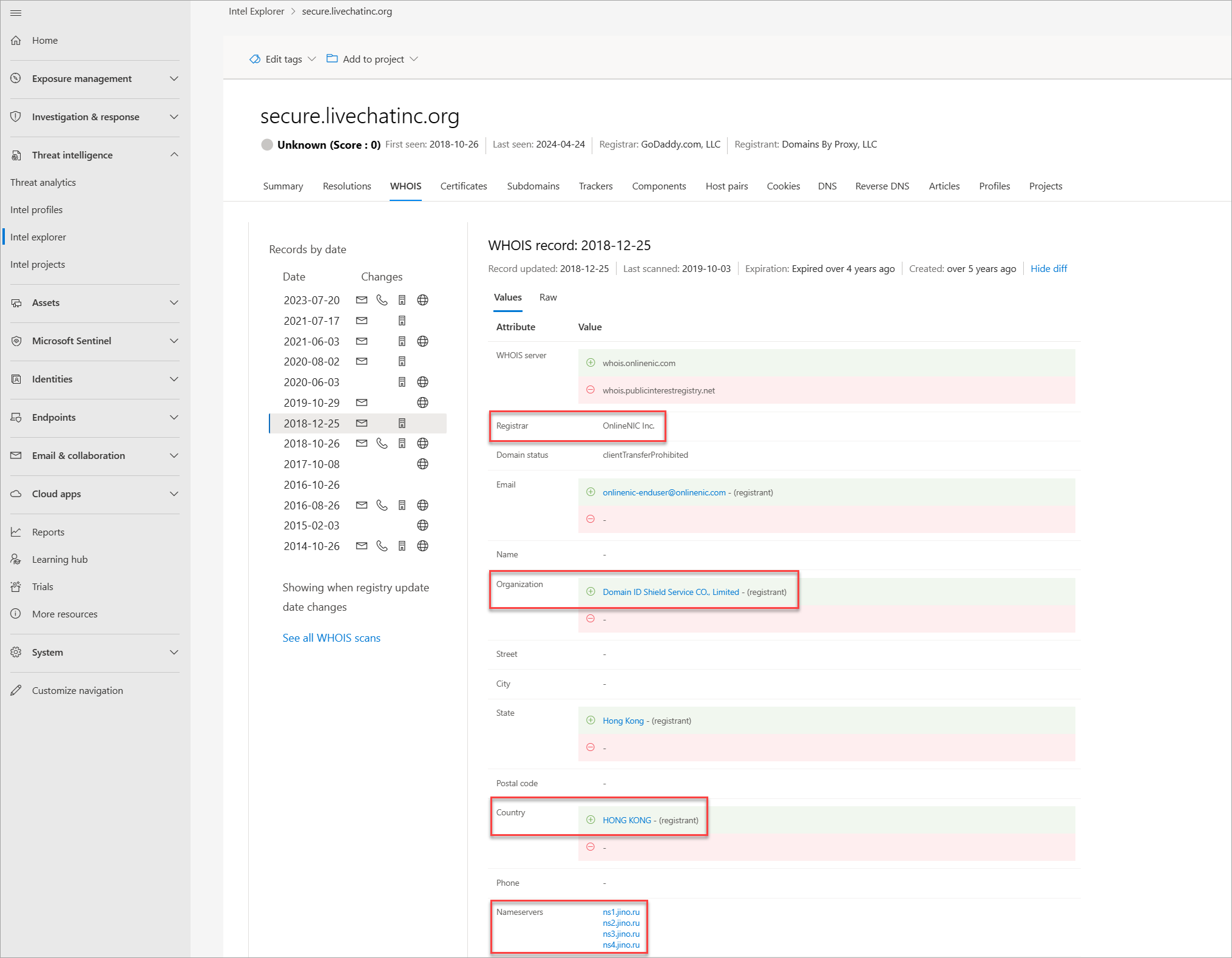

Gå tillbaka till sökfältet i Intel Explorer och sök secure.livechatinc[.]org. Gå sedan till fliken WHOIS och välj posten från den 25 december 2018.

Registratorn som används för den här posten är OnlineNIC Inc., som är samma som används för att registrera mypiltow[.]under samma kampanj. Baserat på posten från den 25 december 2018 ser du att domänen även använde samma kinesiska sekretessskyddstjänst, Domain ID Shield Service, som mypiltow[.]com.

Decemberposten använde följande namnservrar, som var samma som användes i posten 1 oktober 2018 för mypiltow[.]Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Välj fliken Värdpar . Du bör se följande värdparrelationer från oktober till november 2018:

- secure.livechatinc[.]org omdirigerade användare till secure.livechatinc.com den 19 november 2022. Den här omdirigeringen är mer än troligt en fördunklarteknik för att undvika identifiering.

- www.mypillow[.]com hämtade ett skript som finns på secure.livechatinc[.]org (den falska LiveChat-webbplatsen) från 26 oktober 2018 till 19 november 2022. Under den här tidsramen , www.mypillow[.]com:s användarköp kan ha komprometterats.

- secure.livechatinc[.]org begärde data (xmlhttprequest) från servern www.mypillow[.]com, som är värd för den verkliga MyPillow-webbplatsen, från 27 till 29 oktober 2018.

Rensa resurser

Det finns inga resurser att rensa i det här avsnittet.