Skapa och hantera anpassade identifieringsregler

Anpassade identifieringsregler är regler som du kan utforma och justera med hjälp av avancerade jaktfrågor . Med de här reglerna kan du proaktivt övervaka olika händelser och systemtillstånd, inklusive misstänkt överträdelseaktivitet och felkonfigurerade slutpunkter. Du kan ange att de ska köras med jämna mellanrum, generera aviseringar och vidta svarsåtgärder när det finns matchningar.

Behörigheter som krävs för att hantera anpassade identifieringar

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Om du vill hantera anpassade identifieringar måste du tilldelas någon av dessa roller:

Säkerhetsinställningar (hantera) – Användare med den här Microsoft Defender XDR behörigheten kan hantera säkerhetsinställningar i Microsoft Defender-portalen.

Säkerhetsadministratör – Användare med den här Microsoft Entra rollen kan hantera säkerhetsinställningar i Microsoft Defender-portalen och andra portaler och tjänster.

Säkerhetsoperatör – Användare med den här Microsoft Entra rollen kan hantera aviseringar och ha global skrivskyddad åtkomst till säkerhetsrelaterade funktioner, inklusive all information i Microsoft Defender portalen. Den här rollen räcker bara för att hantera anpassade identifieringar om rollbaserad åtkomstkontroll (RBAC) är inaktiverad i Microsoft Defender för Endpoint. Om du har konfigurerat RBAC behöver du även behörigheten *Hantera säkerhetsinställningar för Defender för Endpoint.

Du kan hantera anpassade identifieringar som gäller för data från specifika Microsoft Defender XDR lösningar om du har rätt behörighet för dem. Om du till exempel bara har hantera behörigheter för Microsoft Defender för Office 365 kan du skapa anpassade identifieringar med tabeller Email* men inte Identity* tabeller.

IdentityLogonEvents Eftersom tabellen innehåller information om autentiseringsaktivitet från både Microsoft Defender for Cloud Apps och Defender for Identity måste du ha hantera behörigheter för båda tjänsterna för att hantera anpassade identifieringar som kör frågor mot tabellen.

Obs!

För att hantera anpassade identifieringar måste säkerhetsoperatörer ha behörigheten Hantera säkerhetsinställningar i Microsoft Defender för Endpoint om RBAC är aktiverat.

Om du vill hantera nödvändiga behörigheter kan en global administratör:

Tilldela rollen Säkerhetsadministratör eller Säkerhetsoperatör i Administrationscenter för Microsoft 365 under Säkerhetsadministratör för roller>.

Kontrollera RBAC-inställningarna för Microsoft Defender för Endpoint i Microsoft Defender XDR under Inställningar>Behörighetsroller>. Välj motsvarande roll för att tilldela behörigheten hantera säkerhetsinställningar .

Obs!

En användare måste också ha rätt behörigheter för enheterna i enhetsomfånget för en anpassad identifieringsregel som de skapar eller redigerar innan de kan fortsätta. En användare kan inte redigera en anpassad identifieringsregel som är begränsad till att köras på alla enheter, om samma användare inte har behörighet för alla enheter.

Skapa en anpassad identifieringsregel

1. Förbered frågan

I Microsoft Defender-portalen går du till Avancerad jakt och väljer en befintlig fråga eller skapar en ny fråga. När du använder en ny fråga kör du frågan för att identifiera fel och förstå möjliga resultat.

Viktigt

För att förhindra att tjänsten returnerar för många aviseringar är varje regel begränsad till att endast generera 100 aviseringar när den körs. Innan du skapar en regel justerar du frågan för att undvika aviseringar för normal, daglig aktivitet.

Obligatoriska kolumner i frågeresultatet

Om du vill skapa en anpassad identifieringsregel måste frågan returnera följande kolumner:

-

Timestamp– Används för att ange tidsstämpeln för genererade aviseringar - En kolumn eller kombination av kolumner som unikt identifierar händelsen i Defender XDR tabeller:

- För Microsoft Defender för Endpoint tabeller måste kolumnerna

Timestamp,DeviceIdochReportIdvisas i samma händelse - För aviseringstabeller

Timestamp* måste visas i händelsen - För observationstabeller

Timestamp* måste ochObservationIdvisas i samma händelse - För alla andra

TimestampochReportIdmåste visas i samma händelse

- För Microsoft Defender för Endpoint tabeller måste kolumnerna

- En av följande kolumner som innehåller en stark identifierare för en påverkad tillgång:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(kuvertsändaradress eller Return-Path adress) -

SenderMailFromAddress(avsändarens adress visas via e-postklient) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Obs!

Stöd för fler entiteter läggs till när nya tabeller läggs till i det avancerade jaktschemat.

Enkla frågor, till exempel sådana som inte använder operatorn project eller summarize för att anpassa eller aggregera resultat, returnerar vanligtvis dessa vanliga kolumner.

Det finns olika sätt att se till att mer komplexa frågor returnerar dessa kolumner. Om du till exempel föredrar att aggregera och räkna efter entitet under en kolumn, DeviceIdtill exempel , kan du fortfarande returnera Timestamp och ReportId genom att hämta den från den senaste händelsen som involverar varje unik DeviceId.

Viktigt

Undvik att filtrera anpassade identifieringar med hjälp av Timestamp kolumnen . De data som används för anpassade identifieringar är förfiltrerade baserat på identifieringsfrekvensen.

Exempelfrågan nedan räknar antalet unika enheter (DeviceId) med antivirusidentifieringar och använder det här antalet för att bara hitta enheter med fler än fem identifieringar. För att returnera den senaste Timestamp och motsvarande ReportIdanvänder den operatorn summarize med arg_max funktionen .

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

Tips

För bättre frågeprestanda anger du ett tidsfilter som matchar din avsedda körningsfrekvens för regeln. Eftersom den minst frekventa körningen är var 24:e timme omfattar filtrering för den senaste dagen alla nya data.

2. Skapa en ny regel och ange aviseringsinformation

Med frågan i frågeredigeraren väljer du Skapa identifieringsregel och anger följande aviseringsinformation:

- Identifieringsnamn – namnet på identifieringsregeln; bör vara unikt

- Frekvens – intervall för att köra frågan och vidta åtgärder. Se mer vägledning i avsnittet regelfrekvens

- Aviseringsrubrik – Rubrik som visas med aviseringar som utlöses av regeln; bör vara unikt och i klartext. Strängarna är sanerade i säkerhetssyfte, så HTML, Markdown och annan kod fungerar inte.

- Allvarlighetsgrad – Potentiell risk för komponenten eller aktiviteten som identifieras av regeln.

- Kategori – Hotkomponent eller aktivitet som identifieras av regeln.

- MITRE ATT&CK-tekniker – En eller flera attacktekniker som identifieras av regeln enligt beskrivningen i MITRE ATT&CK-ramverket. Det här avsnittet är dolt för vissa aviseringskategorier, inklusive skadlig kod, utpressningstrojaner, misstänkt aktivitet och oönskad programvara.

- Beskrivning – Mer information om komponenten eller aktiviteten som identifieras av regeln. Strängarna är sanerade i säkerhetssyfte, så HTML, Markdown och annan kod fungerar inte.

- Rekommenderade åtgärder – Ytterligare åtgärder som svarare kan vidta som svar på en avisering.

Regelfrekvens

När du sparar en ny regel körs den och söker efter matchningar från de senaste 30 dagarnas data. Regeln körs sedan igen med fasta intervall och tillämpar en återblicksperiod baserat på vilken frekvens du väljer:

- Var 24:e timme – körs var 24:e timme och kontrollerar data från de senaste 30 dagarna.

- Var 12:e timme – Körs var 12:e timme och kontrollerar data från de senaste 48 timmarna.

- Var 3:e timme – Körs var 3:e timme och kontrollerar data från de senaste 12 timmarna.

- Varje timme – Körs varje timme och kontrollerar data från de senaste 4 timmarna.

- Kontinuerlig (NRT) – Körs kontinuerligt och kontrollerar data från händelser när de samlas in och bearbetas i nära realtid (NRT), se Kontinuerlig (NRT) frekvens.

Tips

Matcha tidsfiltren i frågan med återblicksperioden. Resultat utanför återblicksperioden ignoreras.

När du redigerar en regel körs den med de tillämpade ändringarna under nästa körningstid som schemalagts enligt den frekvens som du anger. Regelfrekvensen baseras på händelsetidsstämpeln och inte inmatningstiden.

Kontinuerlig frekvens (NRT)

Genom att ange en anpassad identifiering som ska köras i kontinuerlig (NRT)-frekvens kan du öka organisationens möjlighet att identifiera hot snabbare. Användningen av NRT-frekvensen (Continuous) har minimal eller ingen inverkan på resursanvändningen och bör därför övervägas för alla kvalificerade anpassade identifieringsregler i din organisation.

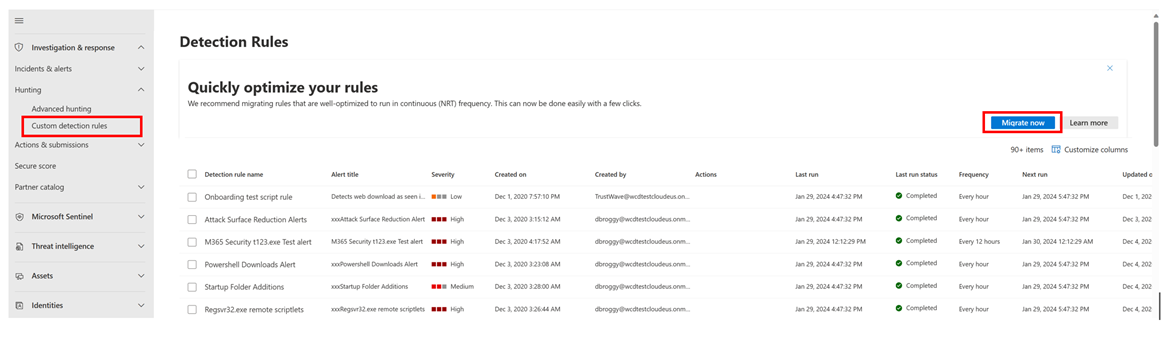

På sidan anpassade identifieringsregler kan du migrera anpassade identifieringsregler som passar frekvensen Kontinuerlig (NRT) med en enda knapp, Migrera nu:

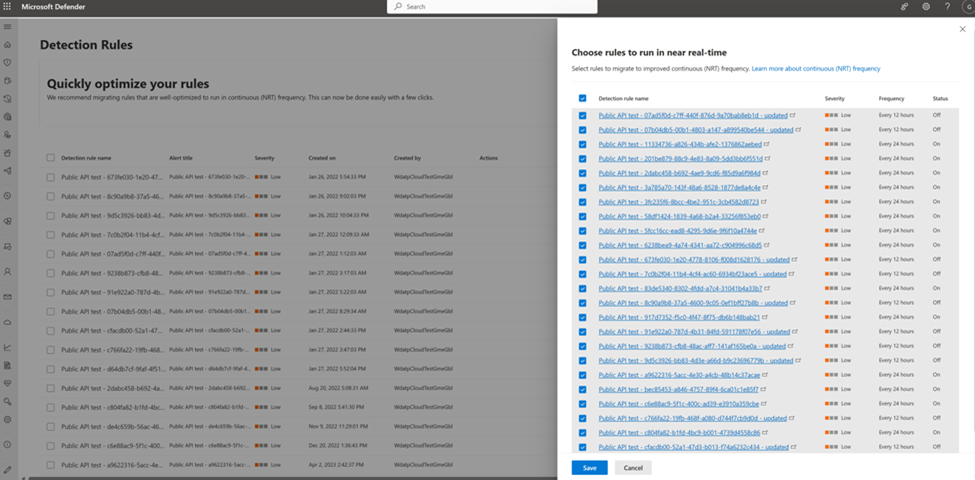

Om du väljer Migrera nu får du en lista över alla kompatibla regler enligt deras KQL-fråga. Du kan välja att migrera alla eller valda regler endast enligt dina inställningar:

När du klickar på Spara uppdateras de valda reglernas frekvens till Kontinuerlig (NRT) frekvens.

Frågor som du kan köra kontinuerligt

Du kan köra en fråga kontinuerligt så länge som:

- Frågan refererar endast till en tabell.

- Frågan använder en operator från listan över KQL-operatorer som stöds. KQL-funktioner som stöds

- Frågan använder inte kopplingar, fackföreningar eller operatorn

externaldata. - Frågan innehåller inte någon kommentarsrad/information.

Tabeller som stöder kontinuerlig frekvens (NRT)

Identifieringar i nära realtid stöds för följande tabeller:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(utomLatestDeliveryLocationkolumnerLatestDeliveryAction) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Obs!

Endast kolumner som är allmänt tillgängliga har stöd för kontinuerlig frekvens (NRT).

3. Välj de påverkade entiteterna

Identifiera kolumnerna i frågeresultatet där du förväntar dig att hitta den viktigaste berörda eller påverkade entiteten. En fråga kan till exempel returnera avsändaradresser (SenderFromAddress eller SenderMailFromAddress) och mottagare (RecipientEmailAddress). Genom att identifiera vilka av dessa kolumner som representerar den viktigaste påverkade entiteten kan tjänsten aggregera relevanta aviseringar, korrelera incidenter och målsvarsåtgärder.

Du kan bara välja en kolumn för varje entitetstyp (postlåda, användare eller enhet). Det går inte att välja kolumner som inte returneras av frågan.

4. Ange åtgärder

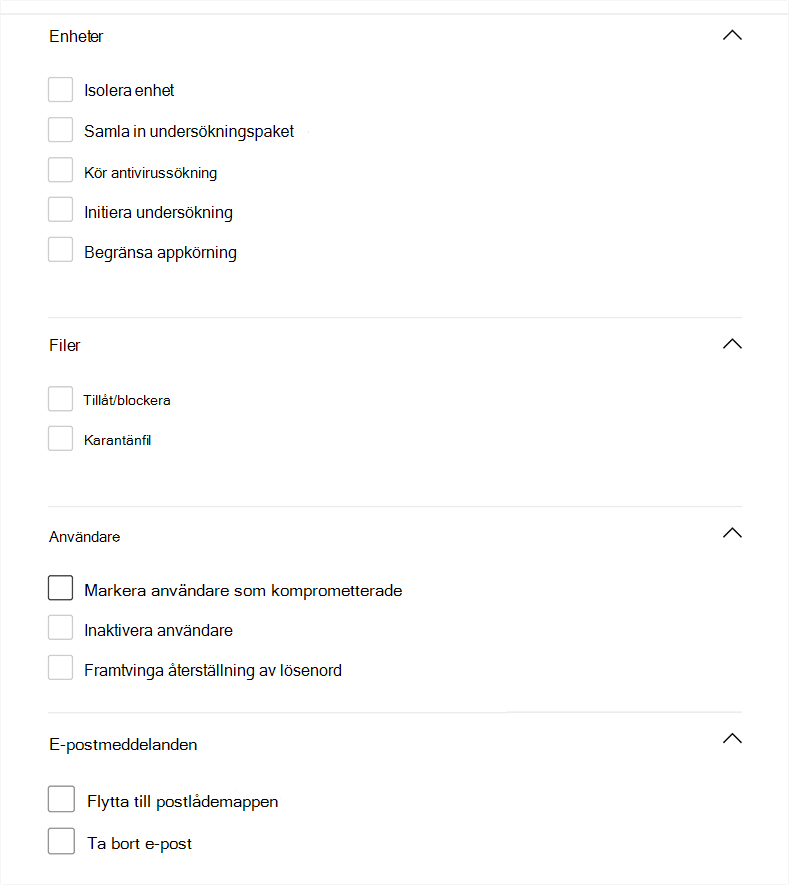

Din anpassade identifieringsregel kan automatiskt vidta åtgärder på enheter, filer, användare eller e-postmeddelanden som returneras av frågan.

Åtgärder på enheter

Dessa åtgärder tillämpas på enheter i DeviceId kolumnen i frågeresultatet:

- Isolera enhet – Använder Microsoft Defender för Endpoint för att tillämpa fullständig nätverksisolering, vilket hindrar enheten från att ansluta till alla program eller tjänster. Läs mer om Microsoft Defender för Endpoint datorisolering.

- Samla in undersökningspaket – Samlar in enhetsinformation i en ZIP-fil. Läs mer om Microsoft Defender för Endpoint undersökningspaketet.

- Kör antivirusgenomsökning – Utför en fullständig Microsoft Defender antivirusgenomsökning på enheten.

- Initiera undersökning – Initierar en automatiserad undersökning på enheten.

- Begränsa appkörning – Anger begränsningar för enheten så att endast filer som är signerade med ett Microsoft-utfärdat certifikat kan köras. Läs mer om appbegränsningar med Microsoft Defender för Endpoint.

Åtgärder för filer

När den är markerad kan åtgärden Tillåt/blockera tillämpas på filen. Blockerande filer tillåts endast om du har behörighet att åtgärda filer och om frågeresultatet har identifierat ett fil-ID, till exempel en SHA1. När en fil har blockerats blockeras även andra instanser av samma fil på alla enheter. Du kan styra vilken enhetsgrupp blockeringen tillämpas på, men inte specifika enheter.

När den är markerad kan åtgärden Karantänfil tillämpas på filer i

SHA1kolumnen ,InitiatingProcessSHA1,SHA256ellerInitiatingProcessSHA256i frågeresultatet. Den här åtgärden tar bort filen från den aktuella platsen och placerar en kopia i karantän.

Åtgärder för användare

När den väljs vidtas åtgärden Markera användaren som komprometterad för användare i

AccountObjectIdkolumnen ,InitiatingProcessAccountObjectIdellerRecipientObjectIdi frågeresultatet. Den här åtgärden anger användarnas risknivå till "hög" i Microsoft Entra ID, vilket utlöser motsvarande identitetsskyddsprinciper.Välj Inaktivera användare för att tillfälligt förhindra att en användare loggar in.

Välj Framtvinga lösenordsåterställning för att uppmana användaren att ändra sitt lösenord vid nästa inloggningssession.

Disable userBåde alternativen ochForce password resetkräver användar-SID, som finns i kolumnernaAccountSid,InitiatingProcessAccountSid,RequestAccountSidochOnPremSid.

Mer information om användaråtgärder finns i Reparationsåtgärder i Microsoft Defender for Identity.

Åtgärder för e-postmeddelanden

Om den anpassade identifieringen ger e-postmeddelanden kan du välja Flytta till postlådemapp för att flytta e-postmeddelandet till en vald mapp (någon av mapparna Skräppost, Inkorg eller Borttaget ). Mer specifikt kan du flytta e-postresultat från objekt i karantän (till exempel vid falska positiva identifieringar) genom att välja alternativet Inkorg .

Du kan också välja Ta bort e-post och sedan välja att antingen flytta e-postmeddelandena till Borttagna objekt (mjuk borttagning) eller ta bort de markerade e-postmeddelandena permanent (Hård borttagning).

Kolumnerna NetworkMessageId och RecipientEmailAddress måste finnas i utdataresultatet för frågan för att tillämpa åtgärder på e-postmeddelanden.

5. Ange regelomfånget

Ange omfånget för att ange vilka enheter som omfattas av regeln. Omfånget påverkar regler som kontrollerar enheter och inte påverkar regler som endast kontrollerar postlådor och användarkonton eller identiteter.

När du anger omfånget kan du välja:

- Alla enheter

- Specifika enhetsgrupper

Endast data från enheter i omfånget efterfrågas. Dessutom vidtas åtgärder endast på dessa enheter.

Obs!

Användare kan bara skapa eller redigera en anpassad identifieringsregel om de har motsvarande behörigheter för de enheter som ingår i regelns omfång. Administratörer kan till exempel bara skapa eller redigera regler som är begränsade till alla enhetsgrupper om de har behörighet för alla enhetsgrupper.

6. Granska och aktivera regeln

När du har granskat regeln väljer du Skapa för att spara den. Den anpassade identifieringsregeln körs omedelbart. Den körs igen baserat på konfigurerad frekvens för att söka efter matchningar, generera aviseringar och vidta svarsåtgärder.

Viktigt

Anpassade identifieringar bör regelbundet granskas för effektivitet och effektivitet. Om du vill ha vägledning om hur du optimerar dina frågor följer du metodtipsen för avancerad jaktfråga. Se till att du skapar identifieringar som utlöser sanna aviseringar genom att ta dig tid att granska dina befintliga anpassade identifieringar genom att följa stegen i Hantera befintliga anpassade identifieringsregler.

Du behåller kontrollen över bredden eller specificiteten hos dina anpassade identifieringar så att eventuella falska aviseringar som genereras av anpassade identifieringar kan tyda på ett behov av att ändra vissa parametrar i reglerna.

Hantera befintliga anpassade identifieringsregler

Du kan visa listan över befintliga anpassade identifieringsregler, kontrollera deras tidigare körningar och granska de aviseringar som utlöstes. Du kan också köra en regel på begäran och ändra den.

Tips

Aviseringar som genereras av anpassade identifieringar är tillgängliga via aviseringar och incident-API:er. Mer information finns i Api:er för Microsoft Defender XDR som stöds.

Visa befintliga regler

Om du vill visa alla befintliga anpassade identifieringsregler går du till Jakt>anpassade identifieringsregler. På sidan visas alla regler med följande körningsinformation:

- Senaste körning – När en regel senast kördes för att söka efter frågematchningar och generera aviseringar

- Status för senaste körning – om en regel har körts

- Nästa körning – nästa schemalagda körning

- Status – om en regel har aktiverats eller inaktiverats

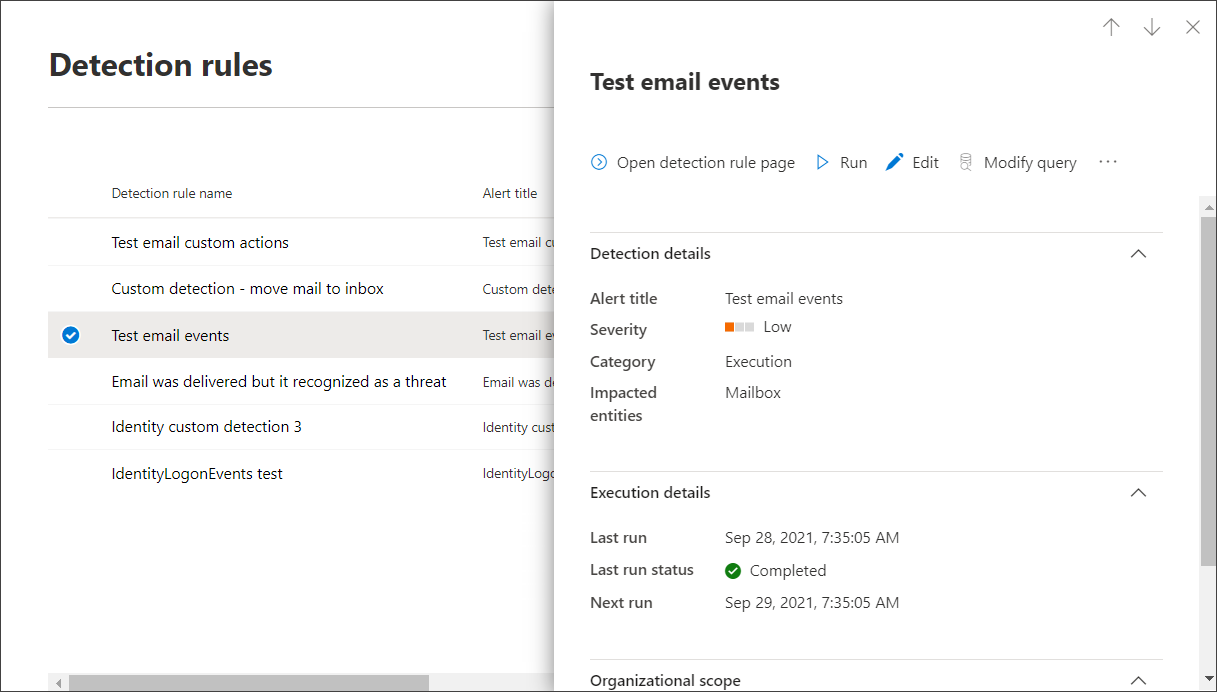

Visa regelinformation, ändra regel och kör regel

Om du vill visa omfattande information om en anpassad identifieringsregel går du till Jakt>anpassade identifieringsregler och väljer sedan namnet på regeln. Du kan sedan visa allmän information om regeln, inklusive information, dess körningsstatus och omfång. Sidan innehåller också en lista över utlösta aviseringar och åtgärder.

Du kan också vidta följande åtgärder på regeln från den här sidan:

- Kör – Kör regeln omedelbart. Detta återställer också intervallet för nästa körning.

- Redigera – Ändra regeln utan att ändra frågan.

- Ändra fråga – Redigera frågan i avancerad jakt.

- Sätta på / Inaktivera – Aktivera regeln eller stoppa den från att köras.

- Ta bort – Inaktivera regeln och ta bort den.

Visa och hantera utlösta aviseringar

På skärmen regelinformation (Jakt>på anpassade identifieringar>[Regelnamn]) går du till Utlösta aviseringar, som visar de aviseringar som genereras av matchningar till regeln. Välj en avisering för att visa detaljerad information om den och vidta följande åtgärder:

- Hantera aviseringen genom att ange dess status och klassificering (true eller false alert)

- Länka aviseringen till en incident

- Kör frågan som utlöste aviseringen vid avancerad jakt

Granska åtgärder

På skärmen med regelinformation (Jakt> påanpassade identifieringar>[Regelnamn]) går du till Utlösta åtgärder, som visar de åtgärder som vidtas baserat på matchningar till regeln.

Tips

Om du snabbt vill visa information och vidta åtgärder för ett objekt i en tabell använder du markeringskolumnen [✔] till vänster om tabellen.

Obs!

Vissa kolumner i den här artikeln kanske inte är tillgängliga i Microsoft Defender för Endpoint. Aktivera Microsoft Defender XDR för att söka efter hot med hjälp av fler datakällor. Du kan flytta dina avancerade jaktarbetsflöden från Microsoft Defender för Endpoint till Microsoft Defender XDR genom att följa stegen i Migrera avancerade jaktfrågor från Microsoft Defender för Endpoint.

Se även

- Översikt över anpassade identifieringar

- Översikt över avancerad jakt

- Lär dig det avancerade frågespråket för jakt

- Migrera avancerade jaktfrågor från Microsoft Defender för Endpoint

- Microsoft Graph-säkerhets-API för anpassade identifieringar

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.