Arbeta med avancerade jaktresultat som innehåller Microsoft Sentinel data

Utforska resultat

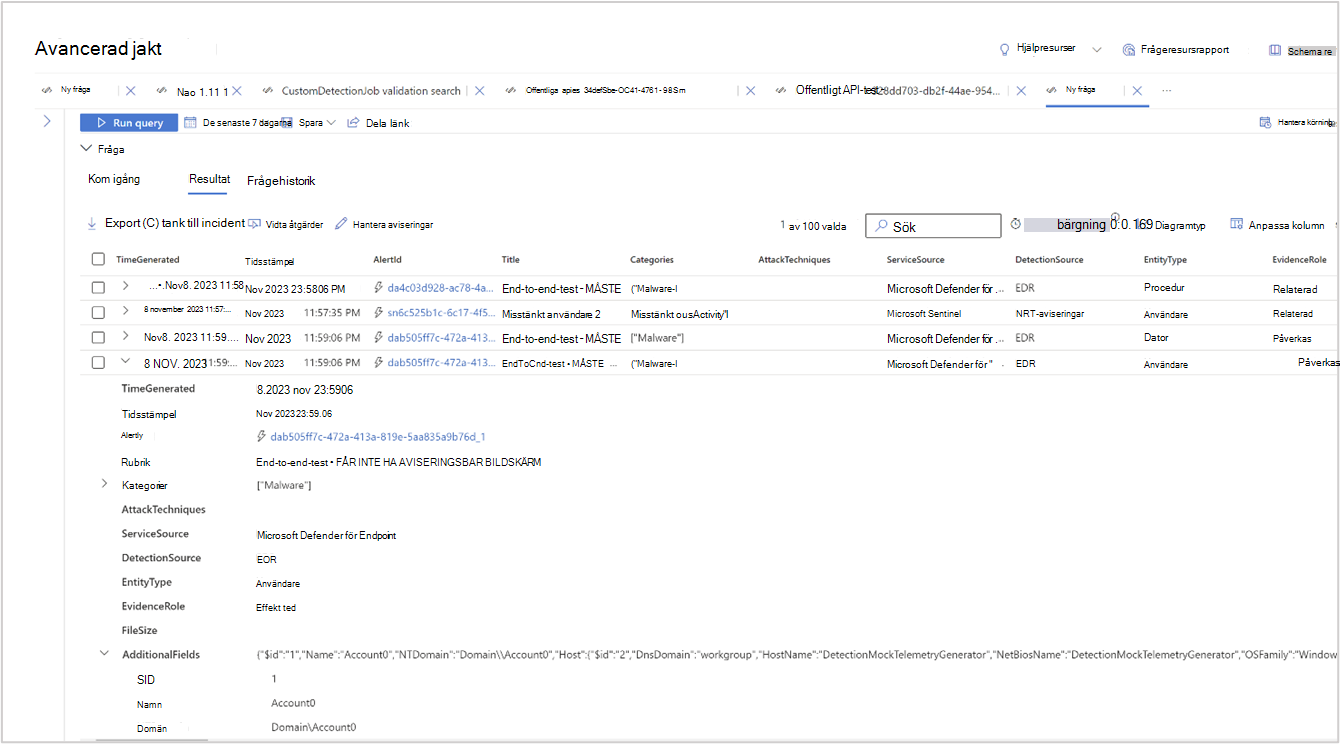

Du kan också utforska resultaten i linje med följande funktioner:

- Expandera ett resultat genom att välja listrutepilen till vänster om varje resultat.

- Om det är tillämpligt expanderar du information för resultat som är i JSON- eller matrisformat genom att välja listrutepilen till vänster om tillämplig resultatrad för ökad läsbarhet.

- Öppna sidofönstret om du vill se information om en post (samtidigt med expanderade rader).

Du kan också högerklicka på valfritt resultatvärde på en rad så att du kan använda det för att:

- Lägga till fler filter i den befintliga frågan

- Kopiera värdet för användning i ytterligare undersökning

- Uppdatera frågan för att utöka ett JSON-fält till en ny kolumn

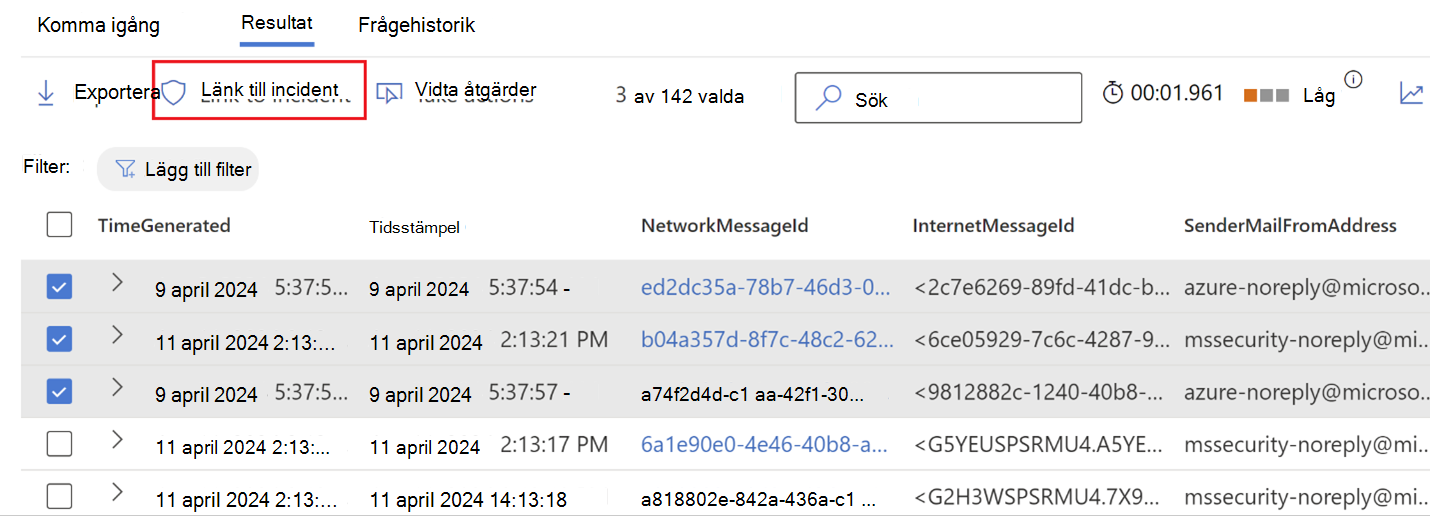

För Microsoft Defender XDR data kan du vidta ytterligare åtgärder genom att markera kryssrutorna till vänster om varje resultatrad. Välj Länka till incident för att länka de valda resultaten till en incident (läs Länka frågeresultat till en incident) eller Vidta åtgärder för att öppna guiden Vidta åtgärder (läs Vidta åtgärd för avancerade jaktfrågeresultat).

Länka frågeresultat till en incident

Du kan använda länken till incidentfunktionen för att lägga till avancerade jaktfrågeresultat till en ny eller befintlig incident som undersöks. Den här funktionen hjälper dig att enkelt samla in poster från avancerade jaktaktiviteter, vilket gör att du kan skapa en mer omfattande tidslinje eller kontext för händelser som rör en incident.

Länka resultat till nya eller befintliga incidenter

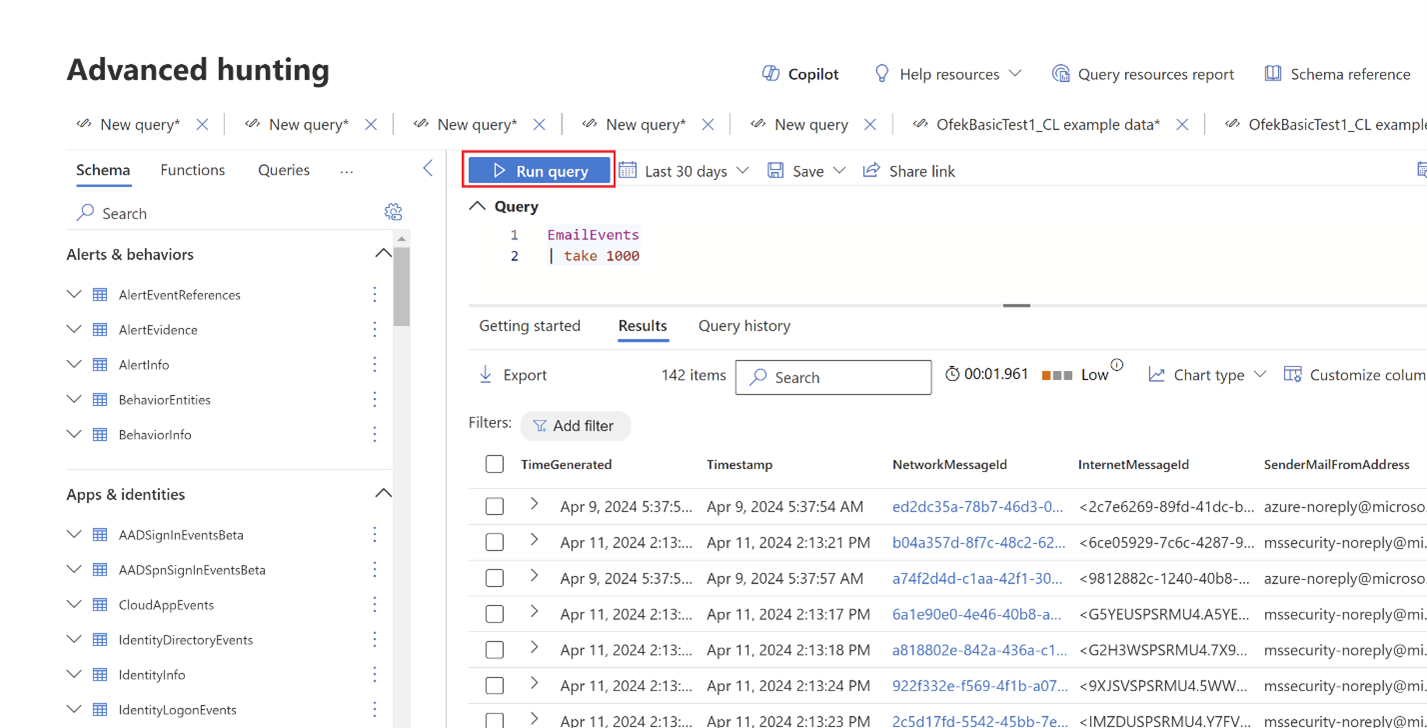

I fönstret avancerad jaktfråga anger du frågan i det angivna frågefältet och väljer sedan Kör fråga för att hämta dina resultat.

På sidan Resultat väljer du de händelser eller poster som är relaterade till en ny eller aktuell undersökning som du arbetar med och väljer sedan Länka till incident.

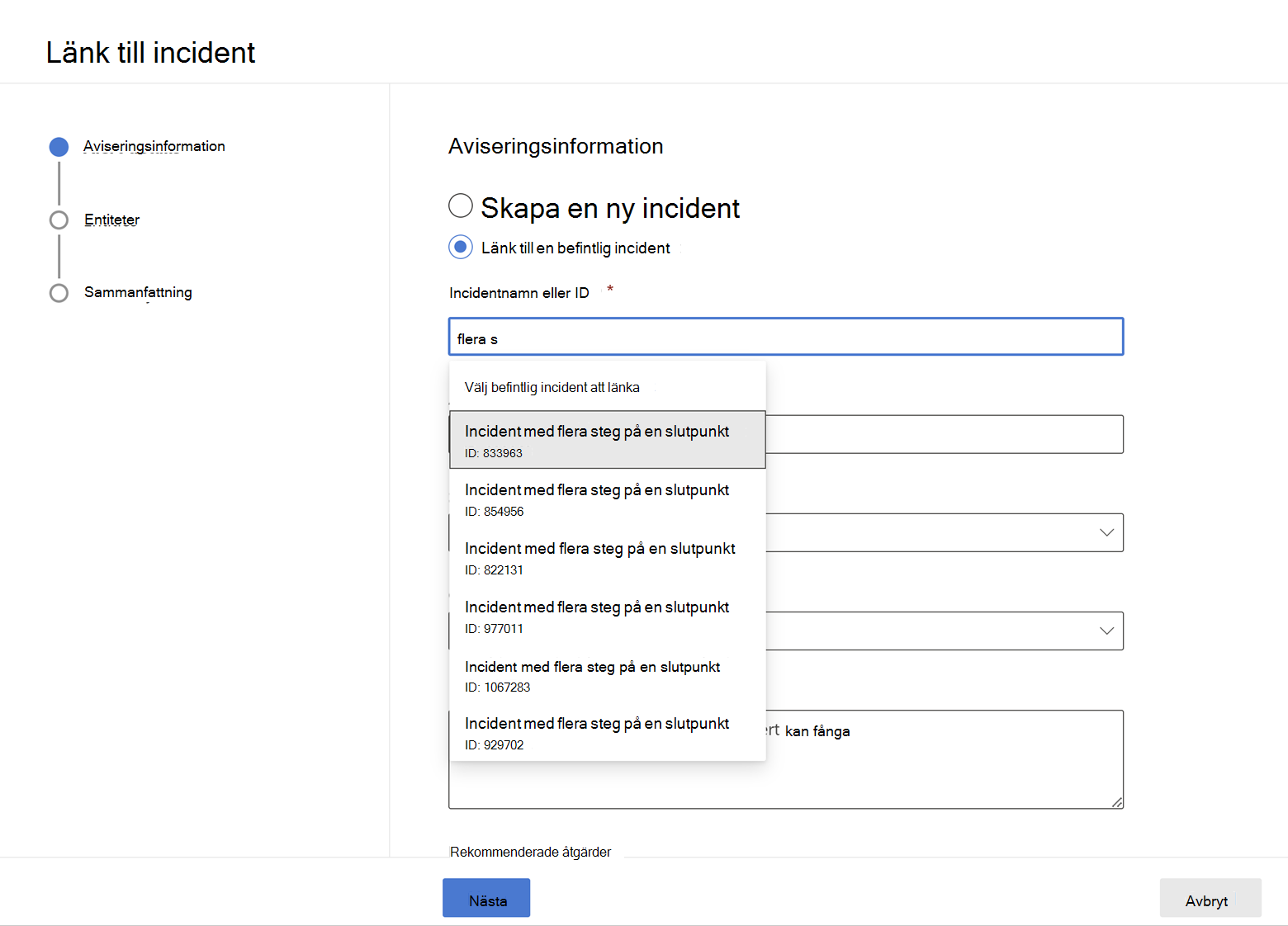

I avsnittet Aviseringsinformation i fönstret Länka till incident väljer du Skapa ny incident för att konvertera händelserna till aviseringar och gruppera dem till en ny incident:

Du kan också välja Länka till en befintlig incident för att lägga till de valda posterna i en befintlig incident. Välj den relaterade incidenten i listrutan över befintliga incidenter. Du kan också ange de första tecknen i incidentnamnet eller ID:t för att hitta den incident du vill ha.

Ange följande information för endera markering och välj sedan Nästa:

- Aviseringsrubrik – en beskrivande rubrik för de resultat som incidenthanteringspersonalen kan förstå. den här beskrivande rubriken blir aviseringsrubriken

- Allvarlighetsgrad – Välj den allvarlighetsgrad som gäller för gruppen av aviseringar

- Kategori – Välj lämplig hotkategori för aviseringarna

- Beskrivning – Ge en användbar beskrivning av de grupperade aviseringarna

- Rekommenderade åtgärder – Lista de rekommenderade reparationsåtgärderna för säkerhetsanalytikerna som undersöker incidenten

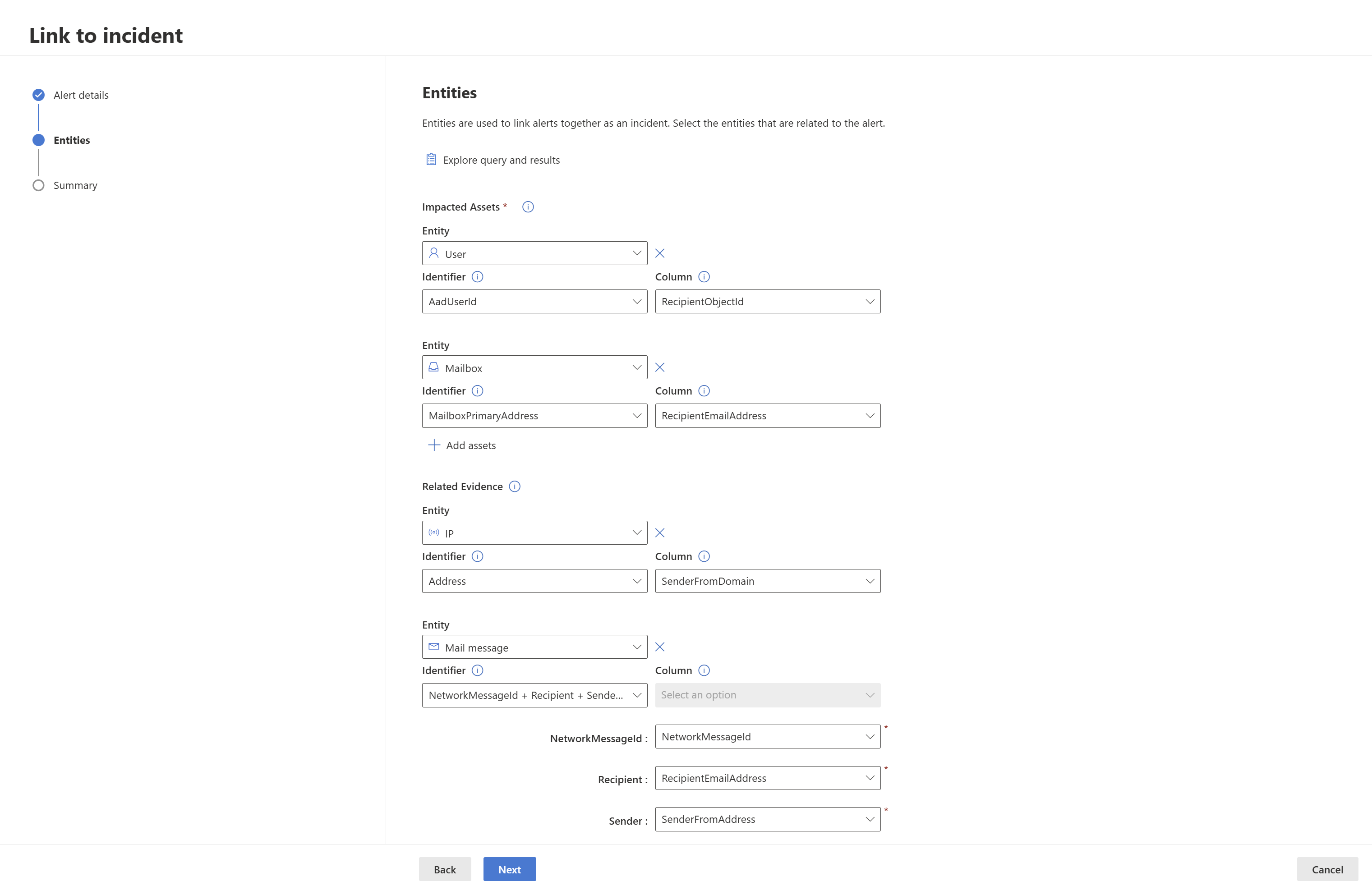

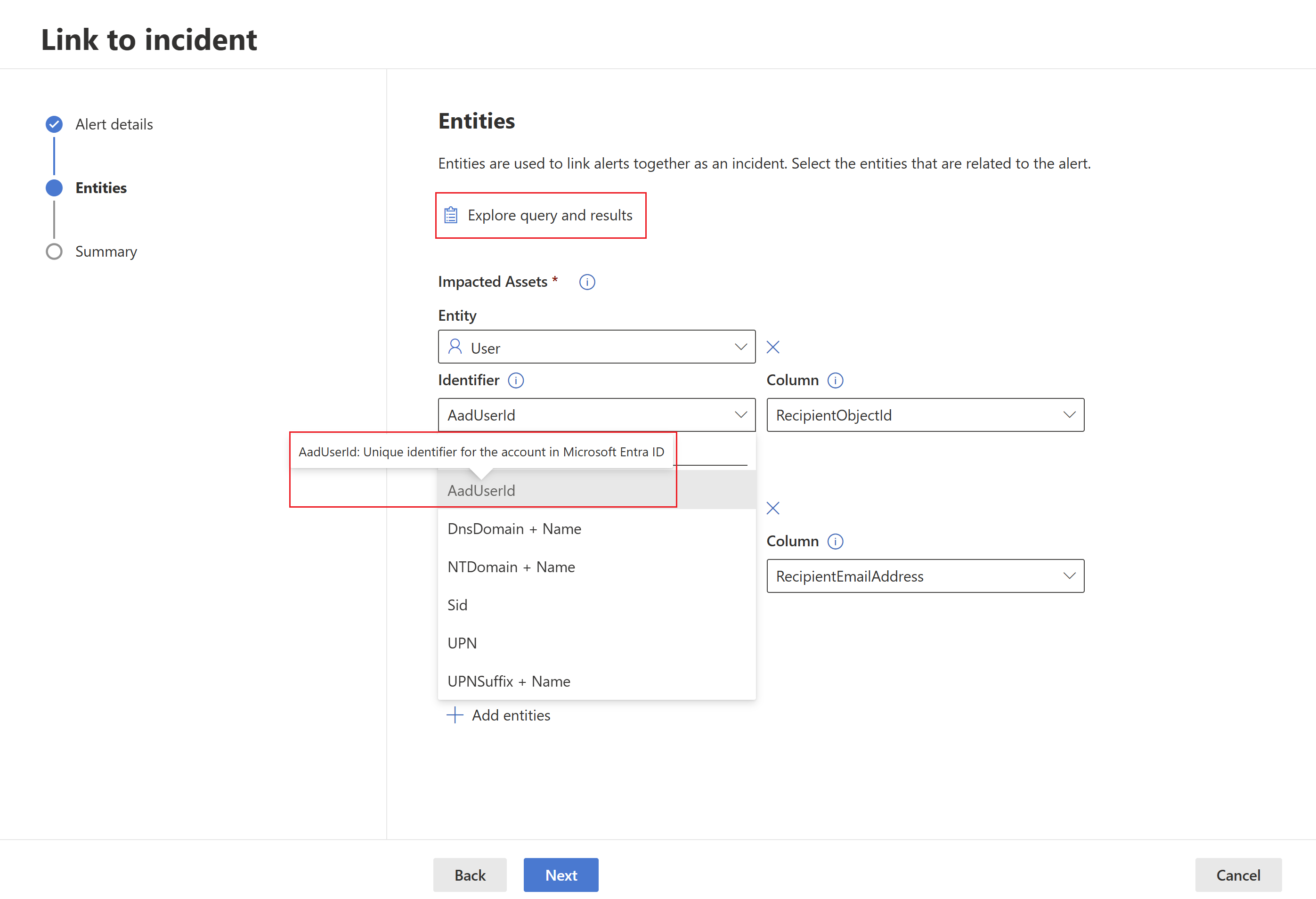

I avsnittet Entiteter väljer du de entiteter som är inblandade i de misstänkta händelserna. Dessa entiteter används för att korrelera andra aviseringar med den länkade incidenten och är synliga från incidentsidan.

För Microsoft Defender XDR data väljs entiteterna automatiskt. Om data kommer från Microsoft Sentinel måste du välja entiteterna manuellt.

Det finns två avsnitt där du kan välja entiteter:

a. Påverkade tillgångar – Påverkade tillgångar som visas i de valda händelserna bör läggas till här. Följande typer av tillgångar kan läggas till:

- Konto

- Enhet

- Brevlåda

- Molnprogram

- Azure-resurs

- Amazon Web Services-resurs

- Google Cloud Platform-resurs

b. Relaterade bevis – Icke-tillgångar som visas i de valda händelserna kan läggas till i det här avsnittet. De entitetstyper som stöds är:

- Process

- Fil

- Registervärde

- IP

- OAuth-program

- DNS

- Säkerhetsgrupp

- URL

- E-postkluster

- E-postmeddelande

Obs!

För frågor som endast innehåller XDR-data visas endast entitetstyper som är tillgängliga i XDR-tabeller.

När en entitetstyp har valts väljer du en identifierartyp som finns i de valda posterna så att den kan användas för att identifiera den här entiteten. Varje entitetstyp har en lista över identifierare som stöds, vilket visas i den relevanta listrutan. Läs beskrivningen som visas när du hovrar över varje identifierare för att bättre förstå den.

När du har valt identifieraren väljer du en kolumn från frågeresultatet som innehåller den valda identifieraren. Du kan välja Utforska fråga och resultat för att öppna kontextpanelen för avancerad jakt. På så sätt kan du utforska din fråga och dina resultat för att se till att du har valt rätt kolumn för den valda identifieraren.

I vårt exempel använde vi en fråga för att hitta händelser relaterade till en eventuell e-postexfiltreringsincident. Därför är mottagarens postlåda och mottagarens konto de påverkade entiteterna, och avsändarens IP-adress samt e-postmeddelandet är relaterade bevis.En annan avisering skapas för varje post med en unik kombination av påverkade entiteter. I vårt exempel, om det finns tre olika kombinationer av mottagarpostlådor och objekt-ID för mottagare, skapas till exempel tre aviseringar och länkas till den valda incidenten.

Välj Nästa.

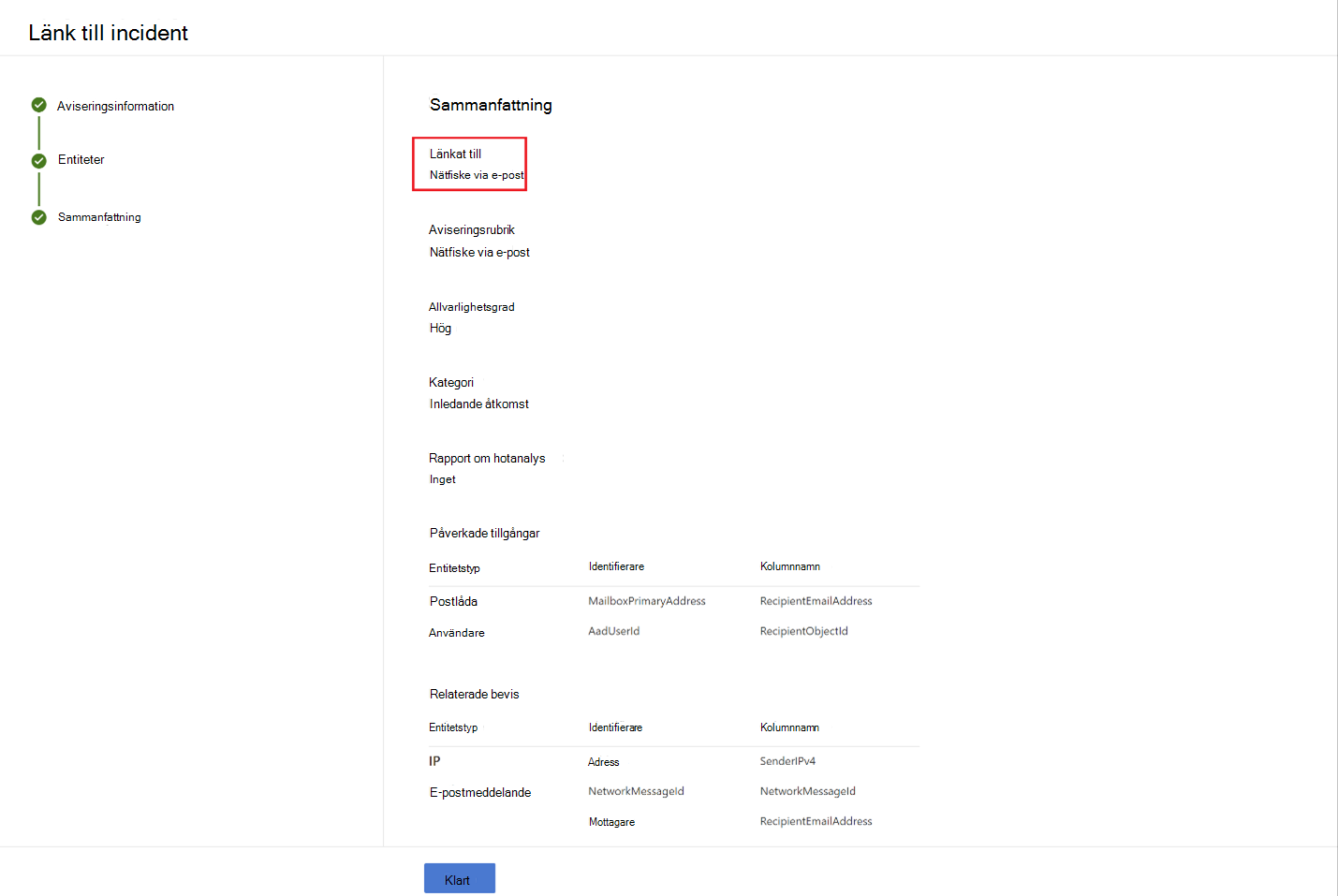

Granska informationen som du har angett i avsnittet Sammanfattning.

Välj Klar.

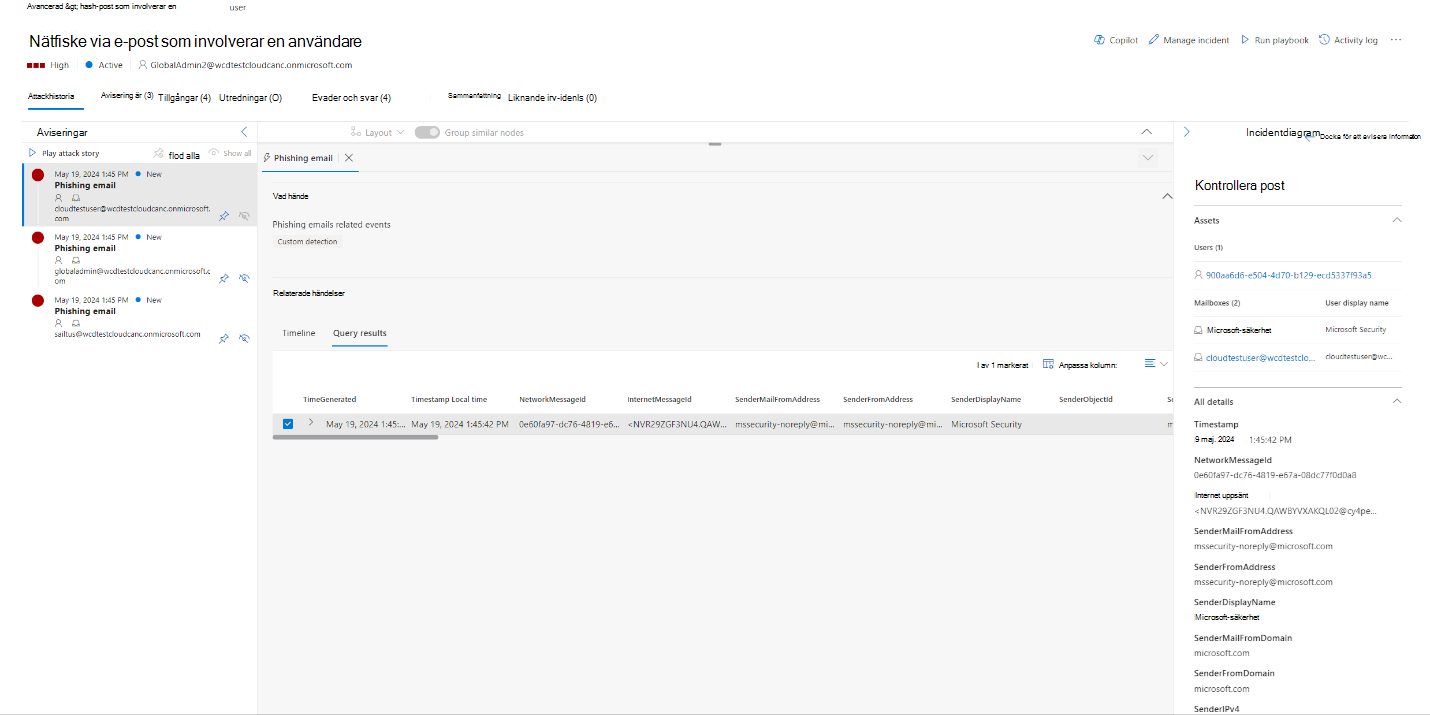

Visa länkade poster i incidenten

Du kan välja den genererade länken i sammanfattningssteget i guiden eller välja incidentnamnet från incidentkön för att visa incidenten som händelserna är länkade till.

I vårt exempel länkades de tre aviseringarna, som representerar de tre valda händelserna, till en ny incident. På var och en av aviseringssidorna hittar du fullständig information om händelsen eller händelserna i tidslinjevyn (om tillgängligt) och frågeresultatvyn.

Du kan också välja händelsen från tidslinjevyn eller från frågeresultatvyn för att öppna fönstret Inspektera post .

Filtrera efter händelser som lagts till med avancerad jakt

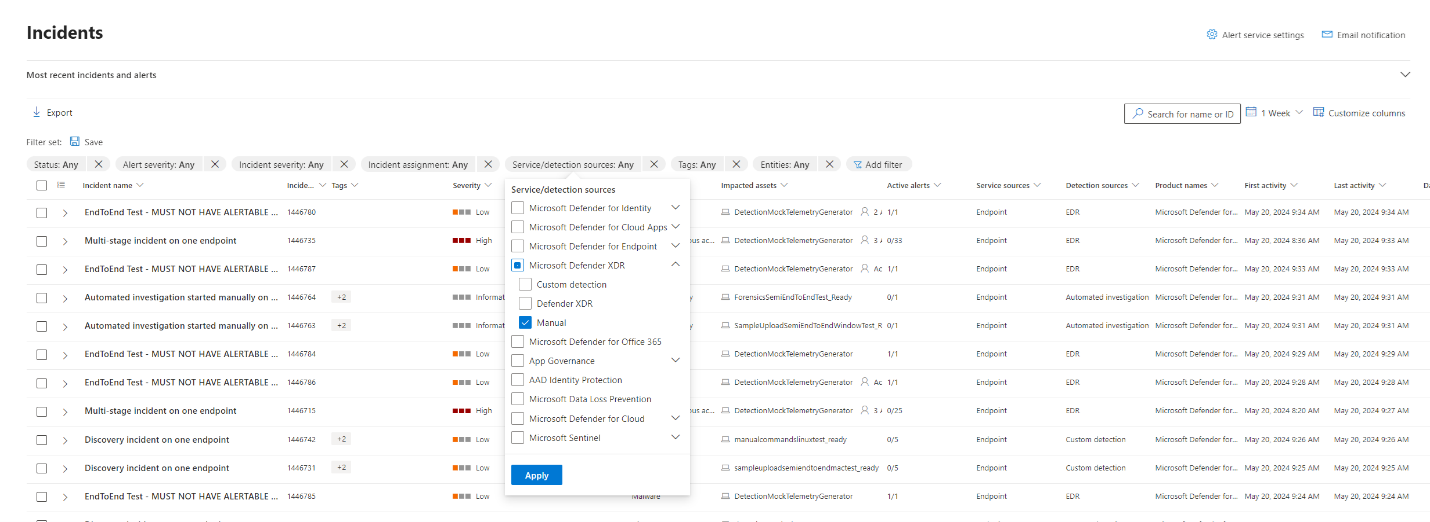

Du kan visa vilka aviseringar som genererades från avancerad jakt genom att filtrera incidenter och aviseringar efter manuell identifieringskälla.