Steg-för-steg skydd mot hot i Microsoft Defender för Office 365

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

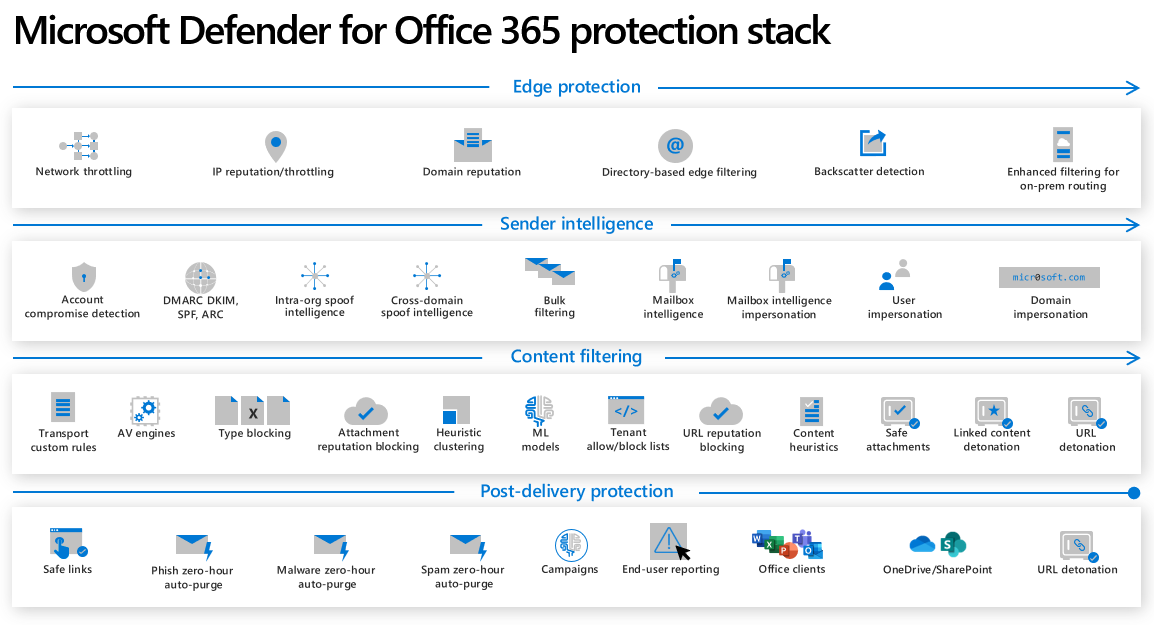

Den Microsoft Defender för Office 365 skydds- eller filtreringsstacken kan delas upp i fyra faser, som i den här artikeln. Generellt sett passerar inkommande e-post genom alla dessa faser före leverans, men den faktiska sökvägen som e-postmeddelandet tar omfattas av en organisations Defender för Office 365 konfiguration.

Tips

Håll ögonen öppna till slutet av den här artikeln för en enhetlig bild av alla 4 faser av Defender för Office 365 skydd!

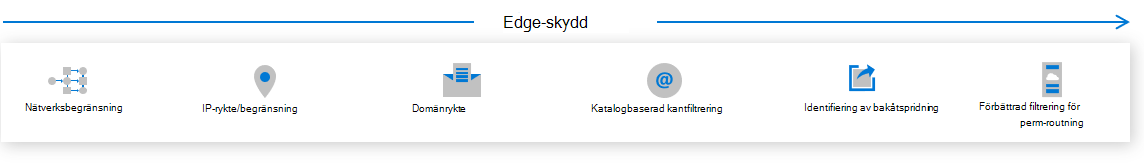

Fas 1 – Edge Protection

Tyvärr är Edge-block som en gång var kritiska nu relativt enkla för dåliga aktörer att övervinna. Med tiden blockeras mindre trafik här, men det är fortfarande en viktig del av stacken.

Kantblock är utformade för att vara automatiska. När det gäller falska positiva identifieringar meddelas avsändare och får information om hur de ska åtgärda problemet. Anslutningsappar från betrodda partner med begränsat rykte kan säkerställa att slutprodukten eller tillfälliga åsidosättningar kan införas vid registrering av nya slutpunkter.

Nätverksbegränsning skyddar Office 365 infrastruktur och kunder från DOS-attacker (Denial of Service) genom att begränsa antalet meddelanden som kan skickas av en specifik uppsättning infrastruktur.

IP-rykte och begränsning blockerar meddelanden som skickas från kända felaktiga anslutande IP-adresser. Om en specifik IP-adress skickar många meddelanden på kort tid begränsas de.

Domänens rykte blockerar alla meddelanden som skickas från en känd felaktig domän.

Katalogbaserad gränsfiltrering blockerar försök att samla in en organisations kataloginformation via SMTP.

Identifiering av bakåtscatter förhindrar att en organisation attackeras via ogiltiga icke-leveransrapporter (NDR).

Förbättrad filtrering för anslutningsappar bevarar autentiseringsinformation även när trafiken passerar genom en annan enhet innan den når Office 365. Detta förbättrar noggrannheten för filtreringsstackar, inklusive heuristisk klustring, förfalskningsskydd och maskininlärningsmodeller mot nätfiske, även i komplexa scenarier eller hybridroutningsscenarier.

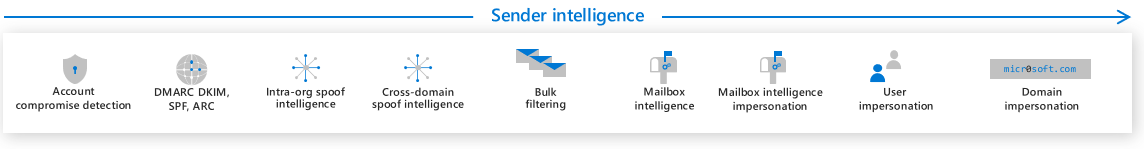

Fas 2 – Avsändarinformation

Funktioner i avsändarinformation är viktiga för att fånga skräppost, massutskick, personifiering och obehöriga förfalskningsmeddelanden och även ta hänsyn till nätfiskeidentifiering. De flesta av dessa funktioner kan konfigureras individuellt.

Utlösare och aviseringar för identifiering av kontokompromettering aktiveras när ett konto har avvikande beteende, vilket är förenligt med kompromettering. I vissa fall blockeras användarkontot och hindras från att skicka ytterligare e-postmeddelanden tills problemet har lösts av en organisations säkerhetsteam.

Email autentisering omfattar både kund konfigurerade metoder och metoder som konfigurerats i molnet, som syftar till att säkerställa att avsändare är auktoriserade, autentiska e-postanvändare. Dessa metoder motstår förfalskning.

- SPF kan avvisa e-postmeddelanden baserat på DNS TXT-poster som listar IP-adresser och servrar som tillåts skicka e-post för organisationens räkning.

- DKIM tillhandahåller en krypterad signatur som autentiserar avsändaren.

- Med DMARC kan administratörer markera SPF och DKIM som nödvändiga i sin domän och framtvingar justering mellan resultaten av dessa två tekniker.

- ARC bygger på DMARC för att arbeta med vidarebefordring i e-postlistor när en autentiseringskedja registreras.

Förfalskningsinformation kan filtrera dem som tillåts "förfalska" (dvs. de som skickar e-post för ett annat kontos räkning eller vidarebefordrar för en distributionslista) från skadliga avsändare som imiterar organisationsdomäner eller kända externa domäner. Den separerar legitima "för" e-post från avsändare som förfalskar för att leverera skräppost och nätfiskemeddelanden.

Förfalskningsinformation inom organisationen identifierar och blockerar falska försök från en domän i organisationen.

Förfalskningsinformation mellan domäner identifierar och blockerar falska försök från en domän utanför organisationen.

Med massfiltrering kan administratörer konfigurera en BCL (Bulk Confidence Level) som anger om meddelandet skickades från en massutskickare. Administratörer kan använda massreglaget i Antispam-principen för att bestämma vilken nivå av massutskick som ska behandlas som skräppost.

Postlådeinformation lär sig från vanliga e-postbeteenden för användare. Den utnyttjar en användares kommunikationsgraf för att identifiera när en avsändare bara verkar vara någon som användaren vanligtvis kommunicerar med, men som faktiskt är skadlig. Den här metoden identifierar personifiering.

Personifiering av postlådeinformation aktiverar eller inaktiverar förbättrade personifieringsresultat baserat på varje användares mappning för enskilda avsändare. När den här funktionen är aktiverad kan du identifiera personifiering.

Med personifiering av användare kan en administratör skapa en lista med högt värderade mål som sannolikt kommer att personifieras. Om ett e-postmeddelande tas emot där avsändaren bara verkar ha samma namn och adress som det skyddade högvärdeskontot markeras eller märks e-postmeddelandet. (Till exempel trα cye@contoso.com för tracye@contoso.com).

Domänpersonifiering identifierar domäner som liknar mottagarens domän och som försöker se ut som en intern domän. Den här personifieringen tracye@liw α re.com till exempel för tracye@litware.com.

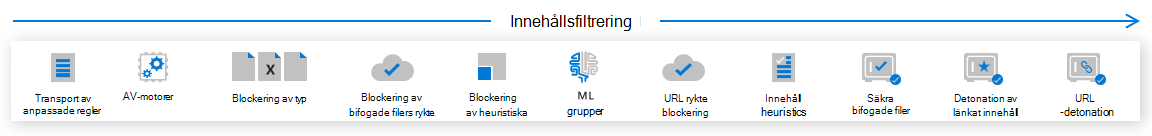

Fas 3 – Innehållsfiltrering

I den här fasen börjar filtreringsstacken hantera det specifika innehållet i e-postmeddelandet, inklusive dess hyperlänkar och bifogade filer.

Transportregler (även kallade e-postflödesregler eller Exchange-transportregler) gör det möjligt för en administratör att vidta en mängd olika åtgärder när ett lika stort antal villkor uppfylls för ett meddelande. Alla meddelanden som flödar genom din organisation utvärderas mot de aktiverade e-postflödesreglerna/transportreglerna.

Microsoft Defender Antivirus används för att identifiera all känd skadlig kod i bifogade filer.

Antivirusmotorn (AV) använder matchning av sann typ för att identifiera filtypen, oavsett filnamnstillägget (till exempel

exeidentifieras filer som har bytt namn tilltxtsomexefiler). Med den här funktionen kan typblockering (även kallat gemensamt filter för bifogade filer) blockera filtyper som anges av administratörer korrekt. En lista över filtyper som stöds finns i Matchning av sann typ i det gemensamma filtret för bifogade filer.När Microsoft Defender för Office 365 identifierar en skadlig bifogad fil läggs filens hash och en hash av dess aktiva innehåll till i Exchange Online Protection (EOP) rykte. Blockering av bifogade filers rykte blockerar filen i alla Office 365 och på slutpunkter via MSAV-molnanrop.

Heuristisk klustring kan avgöra att en fil är misstänkt baserat på leverans-heuristik. När en misstänkt bifogad fil hittas pausar hela kampanjen och filen är begränsat. Om filen visar sig vara skadlig blockeras hela kampanjen.

Maskininlärningsmodeller fungerar på huvudet, brödtextinnehållet och URL:erna för ett meddelande för att identifiera nätfiskeförsök.

Microsoft använder en bestämning av rykte från URL-sandbox-miljö och URL-rykte från tredjepartsfeeds i URL-ryktesblockering för att blockera alla meddelanden med en känd skadlig URL.

Innehålls-heuristik kan identifiera misstänkta meddelanden baserat på struktur och ordfrekvens i meddelandets brödtext med hjälp av maskininlärningsmodeller.

Säkra bifogade filer sandboxar varje bifogad fil för Defender för Office 365 kunder, med hjälp av dynamisk analys för att identifiera aldrig tidigare sett hot.

Detonation av länkat innehåll behandlar varje URL som länkar till en fil i ett e-postmeddelande som en bifogad fil, vilket asynkront sandboxar filen vid tidpunkten för leveransen.

URL-detonation sker när överordnad teknik för skydd mot nätfiske hittar ett meddelande eller en URL som är misstänkt. URL-detonationen sandboxar URL:erna i meddelandet vid tidpunkten för leveransen.

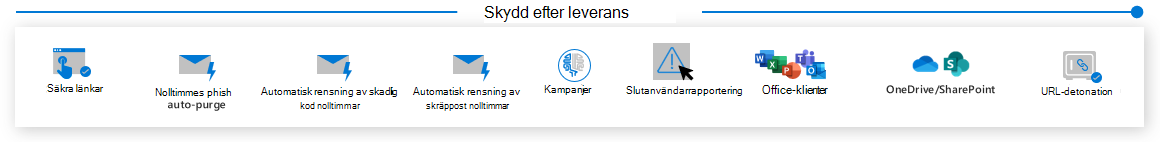

Fas 4 – Skydd efter leverans

Den sista fasen sker efter e-post eller filleverans och agerar på e-post som finns i olika postlådor och filer och länkar som visas i klienter som Microsoft Teams.

Säkra länkar är Defender för Office 365 tid för klickskydd. Varje URL i varje meddelande omsluts så att den pekar på Microsoft Safe Links-servrar. När en URL klickas kontrolleras den mot det senaste ryktet innan användaren omdirigeras till målwebbplatsen. URL:en är asynkront begränsat för att uppdatera dess rykte.

Automatisk rensning utan timme (ZAP) för nätfiske identifierar och neutraliserar retroaktivt skadliga nätfiskemeddelanden som redan har levererats till Exchange Online postlådor.

ZAP för skadlig kod identifierar och neutraliserar meddelanden om skadlig kod som redan har levererats till Exchange Online postlådor.

ZAP för skräppost identifierar och neutraliserar retroaktivt skadliga skräppostmeddelanden som redan har levererats till Exchange Online postlådor.

Med kampanjvyer kan administratörer se helheten av en attack, snabbare och mer fullständigt, än vad något team kunde utan automatisering. Microsoft använder de stora mängder data för skydd mot nätfiske, skräppost och skadlig kod i hela tjänsten för att identifiera kampanjer och gör det sedan möjligt för administratörer att undersöka dem från början till slut, inklusive mål, påverkan och flöden, som också är tillgängliga i en nedladdningsbar kampanjuppskrivning.

Den inbyggda rapportknappen i versioner av Outlook som stöds gör det möjligt för personer att enkelt rapportera falska positiva identifieringar (bra e-post, felaktigt markerad som dålig) eller falska negativa (dålig e-post markerad som bra) till Microsoft för ytterligare analys.

Säkra länkar för Office-klienter erbjuder samma skydd för säkra länkar med klicktid, internt i Office-appar som stöds som Word, PowerPoint och Excel.

Skydd för OneDrive, SharePoint och Teams erbjuder samma säkra bifogade filer mot skadliga filer, internt, i OneDrive, SharePoint och Microsoft Teams.

När en URL som pekar på en fil väljs efter leverans, visar den länkade innehållsdetoneringen en varningssida tills sandbox-miljön för filen har slutförts och URL:en är säker.

Filtreringsstackens diagram

Det slutliga diagrammet (som med alla delar av diagrammet som utgör det) kan komma att ändras när produkten växer och utvecklas. Bokmärk den här sidan och använd feedbackalternativet som du hittar längst ned om du behöver fråga efter uppdateringar. För dina poster är det här stacken med alla faser i ordning:

Särskilt tack från MSFTTracyP och dokumentskrivarteamet till Giulian Garruba för det här innehållet.