Principer för skydd mot nätfiske i Microsoft 365

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Principer för att konfigurera inställningar för skydd mot nätfiske är tillgängliga i Microsoft 365-organisationer med Exchange Online postlådor, fristående Exchange Online Protection organisationer (EOP) utan Exchange Online postlådor och Microsoft Defender för Office 365 organisationer.

Exempel på Microsoft Defender för Office 365 organisationer är:

- Microsoft 365 Enterprise E5, Microsoft 365 Education A5 osv.

- Microsoft 365 Enterprise

- Microsoft 365 Business

- Microsoft Defender för Office 365 som tillägg

Tips

Som ett komplement till den här artikeln kan du läsa vår installationsguide för Security Analyzer för att granska metodtips och lära dig att stärka skydd, förbättra efterlevnaden och navigera i cybersäkerhetslandskapet med tillförsikt. För en anpassad upplevelse baserat på din miljö kan du komma åt den automatiserade installationsguiden för Security Analyzer i Administrationscenter för Microsoft 365.

Principer för skydd mot nätfiske i EOP och Defender för Office 365 är båda tillgängliga på sidan Skydd mot nätfiske i https://security.microsoft.com/antiphishing Microsoft Defender-portalen. Den viktigaste skillnaden ligger dock i de extra skyddslager som tillhandahålls av Defender för Office 365 licenser. EOP erbjuder viktiga funktioner för skydd mot nätfiske, men Defender för Office 365 förbättrar dessa funktioner genom att inkludera följande avancerade skydd:

-

Personifieringsskydd:

- Skydd mot personifiering av användare, domäner och avsändare.

- Möjlighet att definiera betrodda avsändare och domäner för att minska falska positiva identifieringar.

-

Avancerad nätfiskeidentifiering:

- Anpassningsbara tröskelvärden för nätfiske för att finjustera identifieringen.

-

AI- och maskininlärningsbaserad identifiering:

- Förbättrad identifiering av sofistikerade nätfiskeattacker via avancerade algoritmer.

-

Ytterligare rapportering och insikter:

- Avancerade rapporteringsfunktioner och insyn i nätfiskeförsök utöver grundläggande loggning.

De övergripande skillnaderna mellan principer för skydd mot nätfiske i EOP och principer för skydd mot nätfiske i Defender för Office 365 beskrivs i följande tabell:

| Funktion | Principer för skydd mot nätfiske i EOP |

Principer för skydd mot nätfiske i Defender för Office 365 |

|---|---|---|

| Standardprincip skapas automatiskt | ✔ | ✔ |

| Skapa anpassade principer | ✔ | ✔ |

| Vanliga principinställningar* | ✔ | ✔ |

| Förfalskningsinställningar | ✔ | ✔ |

| Säkerhetstips för första kontakt | ✔ | ✔ |

| Personifieringsinställningar | ✔ | |

| Avancerade tröskelvärden för nätfiske | ✔ |

* I standardprincipen är principnamnet och beskrivningen skrivskyddade (beskrivningen är tom) och du kan inte ange vem principen gäller för (standardprincipen gäller för alla mottagare).

Information om hur du konfigurerar principer för skydd mot nätfiske finns i följande artiklar:

- Konfigurera principer för skydd mot nätfiske i EOP

- Konfigurera principer för skydd mot nätfiske i Microsoft Defender för Office 365

I resten av den här artikeln beskrivs de inställningar som är tillgängliga i principer för skydd mot nätfiske i EOP och Defender för Office 365.

Tips

Som ett komplement till den här artikeln rekommenderar vi att du använder Microsoft Defender för Endpoint automatiserad installationsguide när du är inloggad på Administrationscenter för Microsoft 365. Den här guiden anpassar din upplevelse baserat på din miljö. Om du vill granska metodtipsen utan att logga in och aktivera funktioner för automatisk installation går du till installationsguiden för Microsoft 365.

Vanliga principinställningar

Följande principinställningar är tillgängliga i principer för skydd mot nätfiske i EOP och Defender för Office 365:

Namn: Du kan inte byta namn på standardprincipen för skydd mot nätfiske. När du har skapat en anpassad princip för skydd mot nätfiske kan du inte byta namn på principen i Microsoft Defender-portalen.

Beskrivning Du kan inte lägga till en beskrivning i standardprincipen för skydd mot nätfiske, men du kan lägga till och ändra beskrivningen för anpassade principer som du skapar.

Användare, grupper och domäner och Exkludera dessa användare, grupper och domäner: Mottagarfilter för att identifiera de interna mottagare som principen gäller för. Minst ett villkor krävs i anpassade principer. Villkor och undantag är inte tillgängliga i standardprincipen (standardprincipen gäller för alla mottagare). Du kan använda följande mottagarfilter för villkor och undantag:

- Användare: En eller flera postlådor, e-postanvändare eller e-postkontakter i organisationen.

-

Grupper:

- Medlemmar i de angivna distributionsgrupperna eller e-postaktiverade säkerhetsgrupperna (dynamiska distributionsgrupper stöds inte).

- Den angivna Microsoft 365-grupper.

- Domäner: En eller flera av de konfigurerade godkända domänerna i Microsoft 365. Mottagarens primära e-postadress finns i den angivna domänen.

Du kan bara använda ett villkor eller undantag en gång, men villkoret eller undantaget kan innehålla flera värden:

Flera värden för samma villkor eller undantag använder OR-logik (till exempel <mottagare1> eller <mottagare2>):

- Villkor: Om mottagaren matchar något av de angivna värdena tillämpas principen på dem.

- Undantag: Om mottagaren matchar något av de angivna värdena tillämpas inte principen på dem.

Olika typer av undantag använder OR-logik (till exempel <mottagare1> eller <medlem i grupp1> eller <medlem i domän1>). Om mottagaren matchar något av de angivna undantagsvärdena tillämpas inte principen på dem.

Olika typer av villkor använder AND-logik. Mottagaren måste matcha alla angivna villkor för att principen ska gälla för dem. Du kan till exempel konfigurera ett villkor med följande värden:

- Användare:

romain@contoso.com - Grupper: Chefer

Principen tillämpas

romain@contoso.comendast på om han också är medlem i gruppen Chefer. Annars tillämpas inte policyn på honom.- Användare:

Tips

Minst ett val i inställningarna Användare, grupper och domäner krävs i anpassade principer för skydd mot nätfiske för att identifiera de meddelandemottagare som principen gäller för. Principer för skydd mot nätfiske i Defender för Office 365 har också personifieringsinställningar där du kan ange avsändarens e-postadresser eller avsändardomäner som får personifieringsskydd enligt beskrivningen senare i den här artikeln.

Förfalskningsinställningar

Förfalskning är när Från-adressen i ett e-postmeddelande (avsändaradressen som visas i e-postklienter) inte matchar e-postkällans domän. Mer information om förfalskning finns i Skydd mot förfalskning i Microsoft 365.

Tips

En jämförelse av förfalskning jämfört med personifiering finns i avsnittet Förfalskning jämfört med personifiering senare i den här artikeln.

Följande förfalskningsinställningar är tillgängliga i principer för skydd mot nätfiske i EOP och Defender för Office 365:

Aktivera förfalskningsinformation: Aktiverar eller inaktiverar förfalskningsinformation. Vi rekommenderar att du låter den vara aktiverad.

När förfalskningsinformation är aktiverat visar insikten om förfalskningsinformation falska avsändare som automatiskt har identifierats och tillåtits eller blockerats av förfalskningsinformation. Du kan åsidosätta förfalskningsinformationsutfallet manuellt för att tillåta eller blockera de identifierade falska avsändarna från insikten. Men när du gör det försvinner den falska avsändaren från insikten om förfalskningsinformation och visas bara på fliken Falska avsändare på sidan https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItemTillåt/blockera klientorganisation Listor på . Eller så kan du manuellt skapa tillåtna eller blockera poster för falska avsändare i listan Tillåt/blockera klientorganisation, även om de inte identifieras av insikten om förfalskningsinformation. Mer information finns i följande artiklar:

- Insikter om förfalskningsinformation i EOP

- Falska avsändare i listan Tillåt/blockera klientorganisation

Obs!

- Skydd mot förfalskning är aktiverat i standard- och strikt förinställda säkerhetsprinciper och är aktiverat som standard i standardprincipen för skydd mot nätfiske och i nya anpassade principer för skydd mot nätfiske som du skapar.

- Du behöver inte inaktivera skydd mot förfalskning om din MX-post inte pekar på Microsoft 365. du aktiverar utökad filtrering för anslutningsappar i stället. Anvisningar finns i Förbättrad filtrering för anslutningsappar i Exchange Online.

- Om du inaktiverar skydd mot förfalskning inaktiveras endast implicit förfalskningsskydd från sammansatta autentiseringskontroller . Information om hur explicitaDMARC-kontroller påverkas av skydd mot förfalskning och konfigurationen av källdomänens DMARC-princip (

p=quarantineellerp=rejectI DMARC TXT-posten) finns i avsnittet Spoof protection and sender DMARC policies (Spoof protection and sender DMARC policies ).

Indikatorer för oautentiserad avsändare: Finns endast i avsnittet Säkerhetstips & indikatorer när förfalskningsinformation är aktiverat. Se informationen i nästa avsnitt.

Åtgärder: För meddelanden från blockerade falska avsändare (automatiskt blockerade av förfalskningsinformation (sammansatt autentiseringsfel plus skadlig avsikt) eller manuellt blockerade i listan Tillåt/blockera för klientorganisation) kan du också ange vilken åtgärd som ska vidtas för meddelandena:

Flytta meddelanden till mottagarnas skräppostmappar Email: Det här är standardvärdet. Meddelandet levereras till postlådan och flyttas till mappen Junk Email. Mer information finns i Konfigurera inställningar för skräppost på Exchange Online postlådor i Microsoft 365.

Placera meddelandet i karantän: Skickar meddelandet i karantän i stället för de avsedda mottagarna. Mer information om karantän finns i artiklarna om följande objekt:

- Karantän i Microsoft 365

- Hantera meddelanden och filer i karantän som administratör i Microsoft 365

- Hitta och släppa meddelanden i karantän som användare i Microsoft 365

Om du väljer Placera meddelandet i karantän kan du också välja den karantänprincip som gäller för meddelanden som har satts i karantän av skydd mot förfalskningsinformation. Karantänprinciper definierar vad användare kan göra för meddelanden i karantän och om användarna får karantänaviseringar. Mer information finns i Anatomi för en karantänprincip.

Principer för förfalskningsskydd och avsändar-DMARC

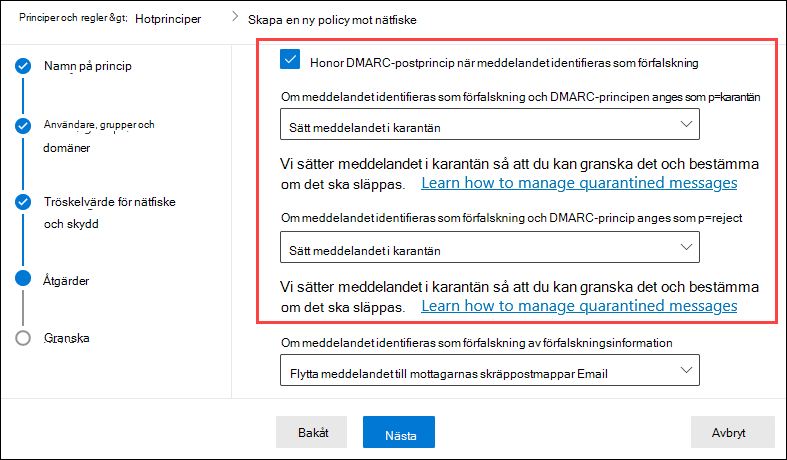

I principer för skydd mot nätfiske kan du styra om p=quarantine eller p=reject värden i avsändar-DMARC-principer respekteras. Om ett meddelande misslyckas med DMARC-kontroller kan du ange separata åtgärder för p=quarantine eller p=reject i avsändarens DMARC-princip. Följande inställningar gäller:

Respektera DMARC-postprincip när meddelandet identifieras som förfalskning: Den här inställningen aktiverar efterlevnad av avsändarens DMARC-princip för explicita e-postautentiseringsfel. När den här inställningen har valts är följande inställningar tillgängliga:

-

Om meddelandet identifieras som förfalskning och DMARC-principen anges som p=quarantine: De tillgängliga åtgärderna är:

- Placera meddelandet i karantän

- Flytta meddelandet till mottagarnas skräppostmappar Email

-

Om meddelandet identifieras som förfalskning och DMARC-principen anges som p=reject: De tillgängliga åtgärderna är:

- Placera meddelandet i karantän

- Avvisa meddelandet

Om du väljer Placera meddelandet i karantän som en åtgärd används karantänprincipen som har valts för skydd mot förfalskningsinformation.

-

Om meddelandet identifieras som förfalskning och DMARC-principen anges som p=quarantine: De tillgängliga åtgärderna är:

Relationen mellan förfalskningsinformation och huruvida DMARC-principer för avsändare respekteras beskrivs i följande tabell:

| Respektera DMARC-princip på | Respektera DMARC-princip av | |

|---|---|---|

| Förfalskningsinformation på | Separata åtgärder för implicita och explicita e-postautentiseringsfel:

|

Åtgärden If the message is detected as spoof by spoof intelligence in the anti-phishing policy is used for both implicit and explicit email authentication failures (Om meddelandet identifieras som förfalskning av förfalskningsinformation i principen för skydd mot nätfiske) används för både implicita och explicita e-postautentiseringsfel. Explicita e-postautentiseringsfel ignorerar p=quarantine, p=reject, p=noneeller andra värden i DMARC-principen. |

| Förfalskningsinformation av | Implicita e-postautentiseringskontroller används inte. Explicita autentiseringsfel för e-post:

|

Implicita e-postautentiseringskontroller används inte. Explicita autentiseringsfel för e-post:

|

Obs!

Om MX-posten för Microsoft 365-domänen pekar på en tjänst eller enhet från tredje part som finns framför Microsoft 365 tillämpas principinställningen Honor DMARC endast om utökad filtrering för anslutningsappar är aktiverad för anslutningsappen som tar emot inkommande meddelanden.

Kunder kan åsidosätta policyinställningen Honor DMARC för specifika e-postmeddelanden och/eller avsändare med hjälp av följande metoder:

- Administratörer eller användare kan lägga till avsändare i listan Betrodda avsändare i användarens postlåda.

- Administratörer kan använda Insikter om förfalskningsinformation eller Klientorganisationers tillåt/blockera-lista för att tillåta meddelanden från förfalskningsavsändaren.

- Administratörer skapar en flödesregel (även kallad transportregel) för Exchange-e-post för alla användare som tillåter meddelanden från dessa särskilda avsändare.

- Administratörer skapar en Exchange-e-postflödesregel för alla användare för avvisad e-post som inte uppfyller organisationens DMARC-princip.

Indikatorer för oautentiserad avsändare

Indikatorer för oautentiserad avsändare är en del av förfalskningsinställningarna som är tillgängliga i avsnittet Säkerhetstips & indikatorer i principer för skydd mot nätfiske i både EOP och Defender för Office 365. Följande inställningar är endast tillgängliga när förfalskningsinformation är aktiverat:

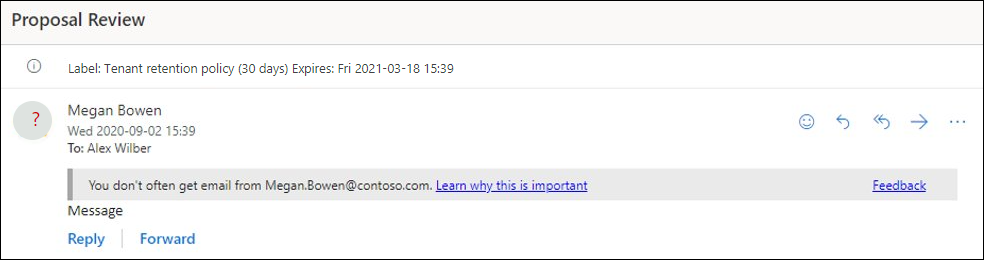

Visa (?) för oautentiserade avsändare för förfalskning: Lägger till ett frågetecken i avsändarens foto i rutan Från om meddelandet inte klarar SPF- eller DKIM-kontroller och meddelandet inte klarar DMARC eller sammansatt autentisering. När den här inställningen är inaktiverad läggs inte frågetecknet till i avsändarens foto.

Visa taggen "via": Lägger till taggen "via" (chris@contoso.comvia fabrikam.com) i rutan Från om domänen i Från-adressen (meddelandesändaren som visas i e-postklienter) skiljer sig från domänen i DKIM-signaturen eller MAIL FROM-adressen . Mer information om dessa adresser finns i En översikt över e-poststandarder.

För att förhindra att frågetecknet eller "via"-taggen läggs till i meddelanden från specifika avsändare har du följande alternativ:

- Tillåt den falska avsändaren i insikten om förfalskningsinformation eller manuellt i listan Tillåt/blockera klientorganisation. Om den falska avsändaren tillåts kan taggen "via" inte visas i meddelanden från avsändaren, även om tagginställningen Visa "via" är aktiverad i principen.

-

Konfigurera e-postautentisering för avsändardomänen.

- För frågetecknet i avsändarens foto är SPF eller DKIM de viktigaste.

- För taggen "via" bekräftar du domänen i DKIM-signaturen eller att MAIL FROM-adressen matchar (eller är en underdomän till) domänen i Från-adressen.

Mer information finns i Identifiera misstänkta meddelanden i Outlook.com och Outlook på webben

Säkerhetstips för första kontakt

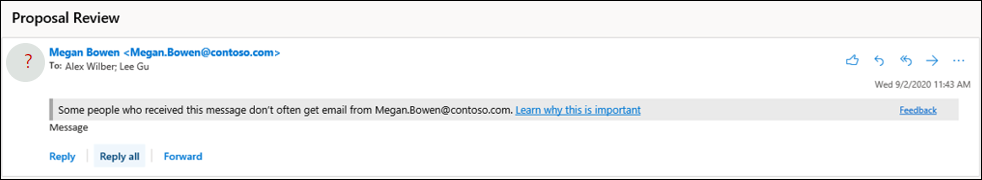

Inställningen Visa första kontaktsäkerhetstips är tillgänglig i EOP och Defender för Office 365 organisationer och har inget beroende av inställningar för förfalskningsinformation eller personifieringsskydd. Säkerhetstipset visas för mottagarna i följande scenarier:

- Första gången de får ett meddelande från en avsändare

- De får inte ofta meddelanden från avsändaren.

Den här funktionen lägger till ett extra skyddslager mot potentiella personifieringsattacker, så vi rekommenderar att du aktiverar den.

Det första tipset för kontaktsäkerhet styrs av värdet 9,25 SFTY i fältet i rubriken X-Forefront-Antispam-Report i meddelandet. Den här funktionen ersätter behovet av att skapa e-postflödesregler (även kallade transportregler) som lägger till ett huvud med namnet X-MS-Exchange-EnableFirstContactSafetyTip med värdet Enable för meddelanden, även om den här funktionen fortfarande är tillgänglig.

Beroende på antalet mottagare i meddelandet kan det första säkerhetstipset för kontakt vara något av följande värden:

Enskild mottagare:

Du får inte ofta e-post från <e-postadress>.

Flera mottagare:

Vissa personer som har fått det här meddelandet får inte ofta e-post från <e-postadressen>.

Obs!

Om meddelandet har flera mottagare, om tipset visas och till vem baseras på en majoritetsmodell. Om de flesta mottagare aldrig eller inte ofta tar emot meddelanden från avsändaren får de berörda mottagarna tipset Vissa personer som har fått det här meddelandet... Om du är orolig för att det här beteendet exponerar kommunikationsvanorna för en mottagare för en annan bör du inte aktivera det första säkerhetstipset för kontakter och fortsätta att använda e-postflödesregler och X-MS-Exchange-EnableFirstContactSafetyTip-huvudet i stället.

Det första säkerhetstipset för kontakter är inte stämplat i S/MIME-signerade meddelanden.

Exklusiva inställningar i principer för skydd mot nätfiske i Microsoft Defender för Office 365

I det här avsnittet beskrivs de principinställningar som endast är tillgängliga i principer för skydd mot nätfiske i Defender för Office 365.

Obs!

Standardprincipen för skydd mot nätfiske i Defender för Office 365 ger förfalskningsskydd och postlådeinformation för alla mottagare. De andra tillgängliga personifieringsskyddsfunktionerna och de avancerade inställningarna konfigureras eller aktiveras dock inte i standardprincipen. Om du vill aktivera alla skyddsfunktioner ändrar du standardprincipen för skydd mot nätfiske eller skapar andra principer för skydd mot nätfiske.

Personifieringsinställningar i principer för skydd mot nätfiske i Microsoft Defender för Office 365

Personifiering är den plats där avsändarens eller avsändarens e-postdomän i ett meddelande ser ut ungefär som en verklig avsändare eller domän:

- Ett exempel på personifiering av domänen

contoso.comärćóntoso.com. - Personifiering av användare är kombinationen av användarens visningsnamn och e-postadress. Till exempel kan Valeria Barrios (vbarrios@contoso.com) personifieras som Valeria Barrios, men med en annan e-postadress.

Obs!

Personifieringsskydd söker efter domäner som är liknande. Om din domän till exempel är contoso.com söker vi efter olika toppnivådomäner (.com, .biz osv.), men även domäner som till och med är något liknande. Till exempel contosososo.com , eller contoabcdef.com kan ses som personifieringsförsök av contoso.com.

En personifierad domän kan annars betraktas som legitim (domänen är registrerad, DNS-poster för e-postautentisering konfigureras osv.), förutom att avsikten med domänen är att lura mottagare.

Personifieringsinställningarna som beskrivs i följande avsnitt är endast tillgängliga i principer för skydd mot nätfiske i Defender för Office 365.

Tips

Information om identifierade personifieringsförsök finns i personifieringsinsikten. Mer information finns i Personifieringsinformation i Defender för Office 365.

En jämförelse av personifiering jämfört med förfalskning finns i avsnittet Förfalskning jämfört med personifiering senare i den här artikeln.

Skydd mot användarpersonifiering

Skydd mot personifiering av användare förhindrar att specifika interna eller externa e-postadresser personifieras som meddelandeavsändare. Du får till exempel ett e-postmeddelande från företagets vice vd som ber dig att skicka intern företagsinformation till henne. Skulle du göra det? Många skulle skicka svaret utan att tänka.

Du kan använda skyddade användare för att lägga till interna och externa avsändares e-postadresser för att skydda mot personifiering. Den här listan över avsändare som skyddas från användarpersonifiering skiljer sig från listan över mottagare som principen gäller för (alla mottagare för standardprincipen, specifika mottagare enligt konfigurationen i inställningen Användare, grupper och domäner i avsnittet Gemensamma principinställningar ).

Obs!

Du kan ange högst 350 användare för skydd mot användarpersonifiering i varje princip för skydd mot nätfiske.

Skydd mot personifiering av användare fungerar inte om avsändaren och mottagaren tidigare har kommunicerat via e-post. Om avsändaren och mottagaren aldrig har kommunicerat via e-post kan meddelandet identifieras som ett personifieringsförsök.

Du kan få felet "E-postadressen finns redan" om du försöker lägga till en användare i användar personifieringsskydd när den e-postadressen redan har angetts för skydd mot användarpersonifiering i en annan princip för skydd mot nätfiske. Det här felet uppstår bara i Defender-portalen. Du får inte felet om du använder motsvarande TargetedUsersToProtect-parameter i cmdletarna New-AntiPhishPolicy eller Set-AntiPhishPolicy i Exchange Online PowerShell.

Som standard konfigureras inga e-postadresser för avsändare för personifieringsskydd, antingen i standardprincipen eller i anpassade principer.

När du lägger till interna eller externa e-postadresser i listan Användare för att skydda , omfattas meddelanden från dessa avsändare av personifieringsskyddskontroller. Meddelandet kontrolleras för personifiering om meddelandet skickas till en mottagare som principen gäller för (alla mottagare för standardprincipen; Användare, grupper och domänmottagare i anpassade principer). Om personifiering identifieras i avsändarens e-postadress tillämpas åtgärden för personifierade användare på meddelandet.

För identifierade användarpersonifieringsförsök är följande åtgärder tillgängliga:

Tillämpa ingen åtgärd: Det här är standardåtgärden.

Omdirigera meddelandet till andra e-postadresser: Skickar meddelandet till de angivna mottagarna i stället för de avsedda mottagarna.

Flytta meddelanden till mottagarnas skräppostmappar Email: Meddelandet levereras till postlådan och flyttas till mappen Skräppost Email. Mer information finns i Konfigurera inställningar för skräppost på Exchange Online postlådor i Microsoft 365.

Placera meddelandet i karantän: Skickar meddelandet i karantän i stället för de avsedda mottagarna. Mer information om karantän finns i artiklarna om följande objekt:

- Karantän i Microsoft 365

- Hantera meddelanden och filer i karantän som administratör i Microsoft 365

- Hitta och släppa meddelanden i karantän som användare i Microsoft 365

Om du väljer Placera meddelandet i karantän kan du också välja den karantänprincip som gäller för meddelanden som har placerats i karantän av användarpersonifieringsskydd. Karantänprinciper definierar vad användare kan göra för meddelanden i karantän. Mer information finns i Anatomi för en karantänprincip.

Leverera meddelandet och lägg till andra adresser på hemlig kopia: Leverera meddelandet till de avsedda mottagarna och leverera meddelandet tyst till de angivna mottagarna.

Ta bort meddelandet innan det levereras: Ta bort hela meddelandet tyst, inklusive alla bifogade filer.

Skydd mot domänimitation

Skydd mot domänimitation förhindrar att specifika domäner i avsändarens e-postadress personifieras. Till exempel alla domäner som du äger (godkända domäner) eller specifika anpassade domäner (domäner som du äger eller partnerdomäner). Avsändardomäner som skyddas från personifiering skiljer sig från listan över mottagare som principen gäller för (alla mottagare för standardprincipen, specifika mottagare enligt konfigurationen i inställningen Användare, grupper och domäner i avsnittet Gemensamma principinställningar ).

Obs!

Du kan ange högst 50 anpassade domäner för skydd mot domänimitation i varje princip för skydd mot nätfiske.

Meddelanden från avsändare i de angivna domänerna omfattas av personifieringsskyddskontroller. Meddelandet kontrolleras för personifiering om meddelandet skickas till en mottagare som principen gäller för (alla mottagare för standardprincipen; Användare, grupper och domänmottagare i anpassade principer). Om personifiering identifieras i domänen för avsändarens e-postadress tillämpas åtgärden för domänimitation på meddelandet.

Som standard konfigureras inga avsändardomäner för personifieringsskydd, antingen i standardprincipen eller i anpassade principer.

Följande åtgärder är tillgängliga för identifierade domänpersonifieringsförsök:

Tillämpa ingen åtgärd: Det här är standardvärdet.

Omdirigera meddelandet till andra e-postadresser: Skickar meddelandet till de angivna mottagarna i stället för de avsedda mottagarna.

Flytta meddelanden till mottagarnas skräppostmappar Email: Meddelandet levereras till postlådan och flyttas till mappen Skräppost Email. Mer information finns i Konfigurera inställningar för skräppost på Exchange Online postlådor i Microsoft 365.

Placera meddelandet i karantän: Skickar meddelandet i karantän i stället för de avsedda mottagarna. Mer information om karantän finns i artiklarna om följande objekt:

- Karantän i Microsoft 365

- Hantera meddelanden och filer i karantän som administratör i Microsoft 365

- Hitta och släppa meddelanden i karantän som användare i Microsoft 365

Om du väljer Placera meddelandet i karantän kan du också välja den karantänprincip som gäller för meddelanden som har placerats i karantän av domänimitationsskydd. Karantänprinciper definierar vad användare kan göra för meddelanden i karantän. Mer information finns i Anatomi för en karantänprincip.

Leverera meddelandet och lägg till andra adresser på hemlig kopia: Leverera meddelandet till de avsedda mottagarna och leverera meddelandet tyst till de angivna mottagarna.

Ta bort meddelandet innan det levereras: Tar tyst bort hela meddelandet, inklusive alla bifogade filer.

Skydd mot personifiering av postlådeinformation

Postlådeintelligens använder artificiell intelligens (AI) för att fastställa användarens e-postmönster med sina frekventa kontakter.

Gabriela Laureano (glaureano@contoso.com) är till exempel VD för ditt företag, så du lägger till henne som skyddad avsändare i Aktivera användare att skydda inställningarna för principen. Men några av mottagarna i principen kommunicerar regelbundet med en leverantör som också heter Gabriela Laureano (glaureano@fabrikam.com). Eftersom dessa mottagare har en kommunikationshistorik med glaureano@fabrikam.comidentifierar inte postlådeinformation meddelanden från glaureano@fabrikam.com som ett personifieringsförsök glaureano@contoso.com för dessa mottagare.

Obs!

Skydd mot postlådeinformation fungerar inte om avsändaren och mottagaren tidigare har kommunicerat via e-post. Om avsändaren och mottagaren aldrig har kommunicerat via e-post kan meddelandet identifieras som ett personifieringsförsök av postlådeinformation.

Postlådeinformation har två specifika inställningar:

- Aktivera postlådeinformation: Aktivera eller inaktivera postlådeinformation. Den här inställningen hjälper AI:n att skilja mellan meddelanden från legitima och personifierade avsändare. Som standard är den här inställningen aktiverad.

- Aktivera intelligens för personifieringsskydd: Som standard är den här inställningen inaktiverad. Använd kontakthistoriken som har lärts från postlådeinformation (både frekventa kontakter och ingen kontakt) för att skydda användare från personifieringsattacker. För att postlådeinformation ska kunna vidta åtgärder för identifierade meddelanden måste den här inställningen och inställningen Aktivera postlådeinformation vara aktiverad.

Följande åtgärder är tillgängliga för personifieringsförsök som identifieras av postlådeinformation:

- Tillämpa ingen åtgärd: Det här är standardvärdet. Den här åtgärden har samma resultat som när Aktivera postlådeinformation är aktiverat men Aktivera skydd mot intelligensimitation är inaktiverat.

- Omdirigera meddelandet till andra e-postadresser

- Flytta meddelandet till mottagarnas skräppostmappar Email

- Placera meddelandet i karantän: Om du väljer den här åtgärden kan du också välja den karantänprincip som gäller för meddelanden som placeras i karantän av postlådeskydd. Karantänprinciper definierar vad användare kan göra för meddelanden i karantän och om användarna får karantänaviseringar. Mer information finns i Anatomi för en karantänprincip.

- Leverera meddelandet och lägg till andra adresser på hemlig kopia

- Ta bort meddelandet innan det levereras

Säkerhetstips för personifiering

Säkerhetstips för personifiering visas för användarna när meddelanden identifieras som personifieringsförsök. Följande säkerhetstips är tillgängliga:

Visa säkerhetstips för användarpersonifiering: Från-adressen innehåller en användare som anges i användar personifieringsskydd. Endast tillgängligt om Aktivera användare att skydda är aktiverat och konfigurerat.

Det här säkerhetstipset styrs av värdet 9,20

SFTYi fältet i rubriken X-Forefront-Antispam-Report i meddelandet. Texten säger:Den här avsändaren verkar likna någon som tidigare har skickat e-post till dig, men kanske inte är den personen.

Visa säkerhetstips för domänpersonifiering: Från-adressen innehåller en domän som anges i domän personifieringsskydd. Endast tillgängligt om Aktivera domäner att skydda är aktiverat och konfigurerat.

Det här säkerhetstipset styrs av värdet 9,19

SFTYi fältet i rubriken X-Forefront-Antispam-Report i meddelandet. Texten säger:Den här avsändaren kanske utger sig för att vara en domän som är associerad med din organisation.

Visa säkerhetstips för ovanliga tecken för användarpersonifiering: Från-adressen innehåller ovanliga teckenuppsättningar (till exempel matematiska symboler och text eller en blandning av versaler och gemener) i en avsändare som anges i användar personifieringsskydd. Endast tillgängligt om Aktivera användare att skydda är aktiverat och konfigurerat. Texten säger:

E-postadressen

<email address>innehåller oväntade bokstäver eller siffror. Vi rekommenderar att du inte interagerar med det här meddelandet.

Obs!

Säkerhetstips stämplas inte i följande meddelanden:

- S/MIME-signerade meddelanden.

- Meddelanden som tillåts av organisationens inställningar.

Betrodda avsändare och domäner

Betrodda avsändare och domäner är undantag från inställningarna för personifieringsskydd. Meddelanden från angivna avsändare och avsändardomäner klassificeras aldrig som personifieringsbaserade attacker av principen. Med andra ord tillämpas inte åtgärden för skyddade avsändare, skyddade domäner eller skydd mot postlådeinformation på dessa betrodda avsändare eller avsändardomäner. Den maximala gränsen för dessa listor är 1 024 poster.

Obs!

Betrodda domänposter innehåller inte underdomäner för den angivna domänen. Du måste lägga till en post för varje underdomän.

Om Microsoft 365-systemmeddelanden från följande avsändare identifieras som personifieringsförsök kan du lägga till avsändare i listan över betrodda avsändare:

noreply@email.teams.microsoft.comnoreply@emeaemail.teams.microsoft.comno-reply@sharepointonline.com

Avancerade tröskelvärden för nätfiske i principer för skydd mot nätfiske i Microsoft Defender för Office 365

Följande avancerade tröskelvärden för nätfiske är endast tillgängliga i principer för skydd mot nätfiske i Defender för Office 365. Dessa tröskelvärden styr känsligheten för att tillämpa maskininlärningsmodeller på meddelanden för att fastställa en nätfiskedom:

- 1 – Standard: Det här är standardvärdet. Allvarlighetsgraden för den åtgärd som vidtas på meddelandet beror på graden av förtroende för att meddelandet är nätfiske (låg, medel, hög eller mycket hög konfidens). Meddelanden som identifieras som nätfiske med mycket hög grad av konfidens har till exempel de allvarligaste åtgärderna, medan meddelanden som identifieras som nätfiske med låg konfidens har mindre allvarliga åtgärder.

- 2 – Aggressiv: Meddelanden som identifieras som nätfiske med hög grad av förtroende behandlas som om de identifierades med en mycket hög grad av förtroende.

- 3 – Mer aggressiva: Meddelanden som identifieras som nätfiske med medelhög eller hög grad av förtroende behandlas som om de identifierades med en mycket hög grad av konfidens.

- 4 – Mest aggressiva: Meddelanden som identifieras som nätfiske med låg, medel eller hög grad av konfidens behandlas som om de identifierades med en mycket hög grad av konfidens.

Risken för falska positiva identifieringar (bra meddelanden som markerats som dåliga) ökar när du ökar den här inställningen. Information om de rekommenderade inställningarna finns i Principinställningar för skydd mot nätfiske i Microsoft Defender för Office 365.

Förfalskning jämfört med personifiering

Förfalskning sker när en angripare förfalskar avsändarens e-postadress eller domän så att den ser ut som en betrodd källa. Angriparen manipulerar avsändarens e-postadress i meddelandehuvudet (även kallat Från-adress, 5322.From adress eller P2-avsändare) för att lura mottagaren.

- EOP innehåller grundläggande förfalskningsidentifiering via SPF-, DKIM- och DMARC-validering.

- Defender för Office 365 innehåller förbättrad förfalskningsinformation för bättre identifiering och minskning av sofistikerade förfalskningsattacker.

Personifiering inträffar när en angripare imiterar en betrodd användare, domän eller ett varumärke för att lura mottagaren att tro att e-postmeddelandet är äkta. Angriparen använder ofta subtila varianter av den faktiska användaren eller domännamnet (till exempel mithun@ćóntoso.com i stället för mithun@contoso.com).

- EOP inkluderar inte personifieringsskydd.

- Defender för Office 365 omfattar personifieringsskydd för användare, domäner och varumärken, vilket gör det möjligt för administratörer att definiera betrodda entiteter och tröskelvärden för identifiering.

Personifiering kan skicka e-postautentiseringskontroller (SPF, DKIM och DMARC) om angriparen skapade en lookalike-domän och publicerade giltiga DNS-poster. Trots att autentiseringen har godkänts utger sig angriparen fortfarande för att vara en betrodd domän eller användare för att lura mottagare. Det här beteendet belyser vikten av det avancerade personifieringsskydd som tillhandahålls av Defender för Office 365.

Information om bearbetningsordningen för e-postskyddstyperna och prioritetsordningen för principer finns i Ordning och prioritet för e-postskydd.