Konfigurera principer för skydd mot skadlig kod i EOP

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

I Microsoft 365-organisationer med postlådor i Exchange Online eller fristående Exchange Online Protection organisationer (EOP) utan Exchange Online postlådor skyddas e-postmeddelanden automatiskt mot skadlig kod av EOP. EOP använder principer för skydd mot skadlig kod för inställningar för skydd mot skadlig kod. Mer information finns i Skydd mot skadlig kod.

Standardprincipen för skydd mot skadlig kod gäller automatiskt för alla mottagare. För större kornighet kan du också skapa anpassade principer för skydd mot skadlig kod som gäller för specifika användare, grupper eller domäner i din organisation.

Tips

Standardprincipen för skydd mot skadlig kod gäller för inkommande och utgående e-post. Anpassade principer för skydd mot skadlig kod gäller endast för inkommande e-post.

I stället för att skapa och hantera anpassade principer för skydd mot skadlig kod rekommenderar vi vanligtvis att du aktiverar och lägger till alla användare i standard- och/eller strikt förinställda säkerhetsprinciper. Mer information finns i Konfigurera skyddsprinciper.

Information om hur skydd mot hot fungerar i Microsoft Defender för Office 365 finns i Stegvisa hotskydd i Microsoft Defender för Office 365.

Du kan konfigurera principer för skydd mot skadlig kod i Microsoft Defender-portalen eller i PowerShell (Exchange Online PowerShell för Microsoft 365-organisationer med postlådor i Exchange Online; fristående EOP PowerShell för organisationer utan Exchange Online postlådor).

Vad behöver jag veta innan jag börjar?

Du öppnar Microsoft Defender-portalen på https://security.microsoft.com. Om du vill gå direkt till sidan Mot skadlig kod använder du https://security.microsoft.com/antimalwarev2.

Information om hur du använder Windows PowerShell för att ansluta till Exchange Online finns i artikeln om att ansluta till Exchange Online PowerShell. Information om hur du ansluter till fristående EOP PowerShell finns i Anslut till Exchange Online Protection PowerShell.

Du måste tilldelas behörigheter innan du kan utföra procedurerna i den här artikeln. Du har även följande alternativ:

Microsoft Defender XDR Enhetlig rollbaserad åtkomstkontroll (RBAC) (Om Email & samarbete>Defender för Office 365 behörigheter är

Aktiva. Påverkar endast Defender-portalen, inte PowerShell): Auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (hantera) eller auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (läs).

Aktiva. Påverkar endast Defender-portalen, inte PowerShell): Auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (hantera) eller auktorisering och inställningar/Säkerhetsinställningar/Kärnsäkerhetsinställningar (läs).-

- Lägg till, ändra och ta bort principer: Medlemskap i rollgrupperna Organisationshantering eller Säkerhetsadministratör .

- Skrivskyddad åtkomst till principer: Medlemskap i rollgrupperna Global läsare, Säkerhetsläsare eller Visa endast organisationshantering .

Microsoft Entra behörigheter: Medlemskap i rollerna Global administratör*, Säkerhetsadministratör, Global läsare eller Säkerhetsläsare ger användarna de behörigheter och behörigheter som krävs för andra funktioner i Microsoft 365.

Viktigt

* Microsoft rekommenderar att du använder roller med minst behörighet. Genom att använda konton med lägre behörighet kan du förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Våra rekommenderade inställningar för principer för skydd mot skadlig kod finns i Principinställningar för EOP-skydd mot skadlig kod.

Tips

Inställningar i standardprinciperna eller anpassade principer för skydd mot skadlig kod ignoreras om en mottagare också ingår i standard- eller strikt förinställda säkerhetsprinciper. Mer information finns i Ordning och prioritet för e-postskydd.

Använd Microsoft Defender-portalen för att skapa principer för skydd mot skadlig kod

I Microsoft Defender-portalen på https://security.microsoft.comgår du till Email & Samarbetsprinciper>& Regler>Hotprinciper>Mot skadlig kod i avsnittet Principer. Om du vill gå direkt till sidan Mot skadlig kod använder du https://security.microsoft.com/antimalwarev2.

På sidan Skydd mot skadlig kod väljer du

Skapa för att öppna den nya guiden för principer mot skadlig kod.

Skapa för att öppna den nya guiden för principer mot skadlig kod.På sidan Namnge din princip konfigurerar du följande inställningar:

- Namn: Ange ett unikt, beskrivande namn på principen.

- Beskrivning: Ange en valfri beskrivning av principen.

När du är klar på sidan Namnge principen väljer du Nästa.

På sidan Användare och domäner identifierar du de interna mottagare som principen gäller för (mottagarvillkor):

Användare: De angivna postlådorna, e-postanvändarna eller e-postkontakterna.

Grupper:

- Medlemmar i de angivna distributionsgrupperna eller e-postaktiverade säkerhetsgrupperna (dynamiska distributionsgrupper stöds inte).

- Den angivna Microsoft 365-grupper.

Domäner: Alla mottagare i organisationen med en primär e-postadress i den angivna godkända domänen.

Tips

Underdomäner inkluderas automatiskt om du inte uttryckligen utesluter dem. Till exempel innehåller en princip som innehåller contoso.com även marketing.contoso.com om du inte exkluderar marketing.contoso.com.

Klicka i lämplig ruta, börja skriva in ett värde och välj det värde du vill använda i resultatet. Upprepa det här steget så många gånger som det behövs. Om du vill ta bort ett befintligt värde väljer du

bredvid värdet.

bredvid värdet.För användare eller grupper kan du använda de flesta identifierare (namn, visningsnamn, alias, e-postadress, kontonamn osv.), men motsvarande visningsnamn visas i resultatet. För användare eller grupper anger du en asterisk (*) för att se alla tillgängliga värden.

Du kan bara använda ett villkor en gång, men villkoret kan innehålla flera värden:

Flera värden för samma villkor använder OR-logik (till exempel <mottagare1> eller <mottagare2>). Om mottagaren matchar något av de angivna värdena tillämpas principen på dem.

Olika typer av villkor använder AND-logik. Mottagaren måste matcha alla angivna villkor för att principen ska gälla för dem. Du kan till exempel konfigurera ett villkor med följande värden:

- Användare:

romain@contoso.com - Grupper: Chefer

Principen tillämpas

romain@contoso.comendast på om han också är medlem i gruppen Chefer. Annars tillämpas inte policyn på honom.- Användare:

Exkludera dessa användare, grupper och domäner: Om du vill lägga till undantag för de interna mottagarna som principen gäller för (mottagarundantag), väljer du det här alternativet och konfigurerar undantagen.

Du kan bara använda ett undantag en gång, men undantaget kan innehålla flera värden:

- Flera värden för samma undantag använder OR-logik (till exempel <mottagare1> eller <mottagare2>). Om mottagaren matchar något av de angivna värdena tillämpas inte principen på dem.

- Olika typer av undantag använder OR-logik (till exempel <mottagare1> eller <medlem i grupp1> eller <medlem i domän1>). Om mottagaren matchar något av de angivna undantagsvärdena tillämpas inte principen på dem.

När du är klar på sidan Användare och domäner väljer du Nästa.

På sidan Skyddsinställningar konfigurerar du följande inställningar:

Avsnittet Skyddsinställningar :

Aktivera det vanliga filtret för bifogade filer: Om du väljer det här alternativet behandlas meddelanden med de angivna bifogade filerna som skadlig kod och placeras i karantän automatiskt. Du kan ändra listan genom att klicka på Anpassa filtyper och välja eller avmarkera värden i listan.

Standardvärden och tillgängliga värden finns i Filter för vanliga bifogade filer i principer för skydd mot skadlig kod.

När dessa typer hittas: Välj något av följande värden:

- Avvisa meddelandet med en icke-leveransrapport (NDR) (detta är standardvärdet)

- Placera meddelandet i karantän

Aktivera automatisk rensning utan timme för skadlig kod: Om du väljer det här alternativet placerar ZAP meddelanden om skadlig kod i karantän som redan har levererats. Mer information finns i Nolltimmes automatisk rensning (ZAP) för skadlig kod.

Karantänprincip: Välj den karantänprincip som gäller för meddelanden som har placerats i karantän som skadlig kod. Som standard används karantänprincipen AdminOnlyAccessPolicy för identifiering av skadlig kod. Mer information om den här karantänprincipen finns i Anatomi för en karantänprincip.

Tips

Karantänmeddelanden inaktiveras i principen AdminOnlyAccessPolicy. Om du vill meddela mottagare som har meddelanden i karantän som skadlig kod skapar eller använder du en befintlig karantänprincip där karantänmeddelanden aktiveras. Anvisningar finns i Skapa karantänprinciper i Microsoft Defender-portalen.

Användare kan inte släppa sina egna meddelanden som har satts i karantän som skadlig kod av principer för skydd mot skadlig kod, oavsett hur karantänprincipen konfigureras. Om principen tillåter användare att släppa sina egna meddelanden i karantän får användarna i stället begära att meddelanden om skadlig kod i karantän släpps.

Meddelandeavsnitt :

Admin meddelandeavsnitt: Välj inget, ett eller båda av följande alternativ:

- Meddela en administratör om meddelanden som inte har skickats från interna avsändare: Om du väljer det här alternativet anger du en e-postadress för mottagaren i rutan Admin e-postadress som visas.

- Meddela en administratör om olevererade meddelanden från externa avsändare: Om du väljer det här alternativet anger du en e-postadress för mottagaren i rutan Admin e-postadress som visas.

Tips

Admin meddelanden skickas endast för bifogade filer som klassificeras som skadlig kod.

Karantänprincipen som har tilldelats principen för skydd mot skadlig kod avgör om mottagarna får e-postaviseringar för meddelanden som satts i karantän som skadlig kod.

Avsnittet Anpassa meddelanden : Använd inställningarna i det här avsnittet för att anpassa meddelandeegenskaperna som används för administratörsaviseringar.

Använd anpassad meddelandetext: Om du väljer det här alternativet använder du rutorna Från namn och Från adress som visas för att ange avsändarens namn och e-postadress för administratörsmeddelanden.

Anpassa meddelanden för meddelanden från interna avsändare : Om du tidigare har valt Meddela en administratör om meddelanden som inte har skickats från interna avsändare använder du rutorna Ämne och Meddelande som visas i det här avsnittet för att ange ämne och meddelandetext för administratörsmeddelanden.

Anpassa meddelanden för meddelanden från externa avsändare : Om du tidigare har valt Meddela en administratör om meddelanden som inte har skickats från externa avsändare använder du rutorna Ämne och Meddelande som visas i det här avsnittet för att ange ämne och meddelandetext för administratörsmeddelanden.

När du är klar på sidan Skyddsinställningar väljer du Nästa.

Granska inställningarna på sidan Granska . Du kan välja Redigera i varje avsnitt om du vill ändra inställningarna i avsnittet. Eller så kan du välja Tillbaka eller den specifika sidan i guiden.

När du är klar på sidan Granska väljer du Skicka.

På sidan Skapad ny princip för skydd mot skadlig kod kan du välja länkarna för att visa principen, visa principer för skydd mot skadlig kod och lära dig mer om principer för skydd mot skadlig kod.

När du är klar på sidan Skapad ny princip för skydd mot skadlig kod väljer du Klar.

På sidan Mot skadlig kod visas den nya principen.

Använd Microsoft Defender-portalen för att visa information om principer för skydd mot skadlig kod

I Microsoft Defender-portalen på https://security.microsoft.comgår du till Email & Samarbetsprinciper>& Regler>Hotprinciper>Mot skadlig kod i avsnittet Principer. Om du vill gå direkt till sidan Mot skadlig kod använder du https://security.microsoft.com/antimalwarev2.

På sidan Skydd mot skadlig kod visas följande egenskaper i listan över principer för skydd mot skadlig kod:

- Namn

-

Status: Värden är:

- Alltid på för standardprincipen för skydd mot skadlig kod.

- På eller av för andra principer för skydd mot skadlig kod.

- Prioritet: Mer information finns i avsnittet Ange prioritet för anpassade principer för skydd mot skadlig kod .

Om du vill ändra listan över principer från normalt till kompakt avstånd väljer du ![]() Ändra listavstånd till kompakt eller normal och väljer

Ändra listavstånd till kompakt eller normal och väljer ![]() sedan Komprimera lista.

sedan Komprimera lista.

Använd sökrutan![]() och ett motsvarande värde för att hitta specifika principer för skydd mot skadlig kod.

och ett motsvarande värde för att hitta specifika principer för skydd mot skadlig kod.

Använd ![]() Exportera för att exportera listan över principer till en CSV-fil.

Exportera för att exportera listan över principer till en CSV-fil.

Markera en princip genom att klicka någonstans på raden förutom kryssrutan bredvid namnet för att öppna den utfällbara menyn med information för principen.

Tips

Om du vill se information om andra principer för skydd mot skadlig kod utan att lämna informationen utfälld använder  du Föregående objekt och Nästa objekt högst upp i den utfällbara menyn.

du Föregående objekt och Nästa objekt högst upp i den utfällbara menyn.

Använd Microsoft Defender-portalen för att vidta åtgärder mot skadlig kod

I Microsoft Defender-portalen på https://security.microsoft.comgår du till Email & Samarbetsprinciper>& Regler>Hotprinciper>Mot skadlig kod i avsnittet Principer. Om du vill gå direkt till sidan Mot skadlig kod använder du https://security.microsoft.com/antimalwarev2.

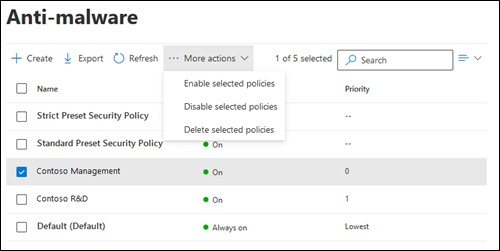

På sidan Mot skadlig kod väljer du principen för skydd mot skadlig kod med någon av följande metoder:

Markera principen i listan genom att markera kryssrutan bredvid namnet. Följande åtgärder är tillgängliga i

listrutan Fler åtgärder som visas:

listrutan Fler åtgärder som visas:- Aktivera valda principer.

- Inaktivera valda principer.

- Ta bort markerade principer.

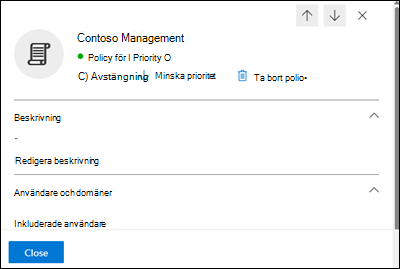

Markera principen i listan genom att klicka någonstans på raden förutom kryssrutan bredvid namnet. Vissa eller alla följande åtgärder är tillgängliga i den utfällbara menyn med information som öppnas:

- Ändra principinställningar genom att klicka på Redigera i varje avsnitt (anpassade principer eller standardprincipen)

-

Aktivera eller

Aktivera eller  inaktivera (endast anpassade principer)

inaktivera (endast anpassade principer) -

Öka prioritet eller

Öka prioritet eller  Minska prioritet (endast anpassade principer)

Minska prioritet (endast anpassade principer) -

Ta bort princip (endast anpassade principer)

Ta bort princip (endast anpassade principer)

Åtgärderna beskrivs i följande underavsnitt.

Använd Microsoft Defender-portalen för att ändra principer för skydd mot skadlig kod

När du har valt standardprincipen för skydd mot skadlig kod eller en anpassad princip genom att klicka var som helst på raden, förutom kryssrutan bredvid namnet, visas principinställningarna i den utfällbara menyn med information som öppnas. Välj Redigera i varje avsnitt för att ändra inställningarna i avsnittet. Mer information om inställningarna finns i avsnittet Skapa principer för skydd mot skadlig kod tidigare i den här artikeln.

För standardprincipen kan du inte ändra namnet på principen och det finns inga mottagarfilter att konfigurera (principen gäller för alla mottagare). Men du kan ändra alla andra inställningar i principen.

För principer för skydd mot skadlig kod med namnet StandardFörinställningssäkerhetsprincip och Strikt förinställd säkerhetsprincip som är associerade med förinställda säkerhetsprinciper kan du inte ändra principinställningarna i den utfällbara menyn med information. I stället väljer ![]() du Visa förinställda säkerhetsprinciper i den utfällbara menyn information för att gå till sidan Förinställda säkerhetsprinciper för https://security.microsoft.com/presetSecurityPolicies att ändra de förinställda säkerhetsprinciperna.

du Visa förinställda säkerhetsprinciper i den utfällbara menyn information för att gå till sidan Förinställda säkerhetsprinciper för https://security.microsoft.com/presetSecurityPolicies att ändra de förinställda säkerhetsprinciperna.

Använd Microsoft Defender-portalen för att aktivera eller inaktivera anpassade principer för skydd mot skadlig kod

Du kan inte inaktivera standardprincipen för skydd mot skadlig kod (den är alltid aktiverad).

Du kan inte aktivera eller inaktivera principer för skydd mot skadlig kod som är associerade med standard- och strikt förinställda säkerhetsprinciper. Du aktiverar eller inaktiverar standard- eller strikt förinställda säkerhetsprinciper på sidan Förinställda säkerhetsprinciper på https://security.microsoft.com/presetSecurityPolicies.

När du har valt en aktiverad anpassad princip för skydd mot skadlig kod ( statusvärdet är På) använder du någon av följande metoder för att inaktivera den:

-

På sidan Skydd mot skadlig kod : Välj

Fler åtgärder>Inaktivera valda principer.

Fler åtgärder>Inaktivera valda principer. -

I den utfällbara menyn med information om principen: Välj

Inaktivera överst i den utfällbara menyn.

Inaktivera överst i den utfällbara menyn.

När du har valt en inaktiverad anpassad princip för skydd mot skadlig kod ( statusvärdet är Av) använder du någon av följande metoder för att aktivera den:

-

På sidan Skydd mot skadlig kod : Välj

Fler åtgärder>Aktivera valda principer.

Fler åtgärder>Aktivera valda principer. -

I den utfällbara menyn med information om principen: Välj

Aktivera överst i den utfällbara menyn.

Aktivera överst i den utfällbara menyn.

På sidan Skydd mot skadlig kod är statusvärdet för principen nu på eller av.

Använd Microsoft Defender-portalen för att ange prioriteten för anpassade principer för skydd mot skadlig kod

Principer för skydd mot skadlig kod bearbetas i den ordning som de visas på sidan Mot skadlig kod :

- Principen för skydd mot skadlig kod med namnet Strikt förinställd säkerhetsprincip som är associerad med den strikta förinställda säkerhetsprincipen tillämpas alltid först (om den strikta förinställda säkerhetsprincipen är aktiverad).

- Principen för skydd mot skadlig kod med namnet Standard Preset Security Policy som är associerad med standardförinställningens säkerhetsprincip tillämpas alltid härnäst (om den förinställda standardsäkerhetsprincipen är aktiverad).

- Anpassade principer för skydd mot skadlig kod tillämpas härnäst i prioritetsordning (om de är aktiverade):

- Ett lägre prioritetsvärde anger en högre prioritet (0 är den högsta).

- Som standard skapas en ny princip med en prioritet som är lägre än den lägsta befintliga anpassade principen (den första är 0, nästa är 1 osv.).

- Inga två principer kan ha samma prioritetsvärde.

- Standardprincipen för skydd mot skadlig kod har alltid prioritetsvärdet Lägsta och du kan inte ändra det.

Skydd mot skadlig kod stoppas för en mottagare när den första principen har tillämpats (den högsta prioritetsprincipen för mottagaren). Mer information finns i Ordning och prioritet för e-postskydd.

När du har valt den anpassade principen för skydd mot skadlig kod genom att klicka någon annanstans på raden än kryssrutan bredvid namnet kan du öka eller minska prioriteten för principen i den utfällbara menyn med information som öppnas:

- Den anpassade principen med prioritetsvärdet0 på sidan Skydd mot skadlig kod har

åtgärden Minska prioritet överst i den utfällbara menyn med information.

åtgärden Minska prioritet överst i den utfällbara menyn med information. - Den anpassade principen med lägst prioritet (högsta prioritetsvärde, till exempel 3) har

åtgärden Öka prioritet överst i den utfällbara menyn med information.

åtgärden Öka prioritet överst i den utfällbara menyn med information. - Om du har tre eller flera principer har principerna mellan Prioritet 0 och den lägsta prioriteten

både åtgärderna Öka prioritet och

både åtgärderna Öka prioritet och  Minska prioritet högst upp i den utfällbara menyn.

Minska prioritet högst upp i den utfällbara menyn.

När du är klar med den utfällbara menyn principinformation väljer du Stäng.

På sidan Skydd mot skadlig kod matchar ordningen på principen i listan det uppdaterade prioritetsvärdet .

Använd Microsoft Defender-portalen för att ta bort anpassade principer för skydd mot skadlig kod

Du kan inte ta bort standardprincipen för skydd mot skadlig kod eller principerna för skydd mot skadlig kod med namnet StandardFörinställningssäkerhetsprincip och Strikt förinställd säkerhetsprincip som är associerade med förinställda säkerhetsprinciper.

När du har valt den anpassade principen för skydd mot skadlig kod använder du någon av följande metoder för att ta bort den:

-

På sidan Skydd mot skadlig kod : Välj

Fler åtgärder>Ta bort valda principer.

Fler åtgärder>Ta bort valda principer. -

I den utfällbara menyn med information om principen: Välj Ta

bort princip överst i den utfällbara menyn.

bort princip överst i den utfällbara menyn.

Välj Ja i varningsdialogrutan som öppnas.

På sidan Mot skadlig kod visas inte längre den borttagna principen.

Använd Exchange Online PowerShell eller fristående EOP PowerShell för att konfigurera principer för skydd mot skadlig kod

I PowerShell är de grundläggande elementen i en princip för skydd mot skadlig kod:

- Filterprincipen för skadlig kod: Anger mottagarens meddelande, avsändare och administratörsmeddelande, ZAP och de vanliga filterinställningarna för bifogade filer.

- Filterregeln för skadlig kod: Anger prioritets- och mottagarfilter (som principen gäller för) för en princip för filter för skadlig kod.

Skillnaden mellan dessa två element är inte uppenbar när du hanterar principer för skydd mot skadlig kod i Microsoft Defender-portalen:

- När du skapar en princip för skydd mot skadlig kod i Defender-portalen skapar du faktiskt en filterregel för skadlig kod och den associerade principen för filtrering av skadlig kod samtidigt med samma namn för båda.

- När du ändrar en princip för skydd mot skadlig kod i Defender-portalen ändrar inställningar relaterade till namn, prioritet, aktiverad eller inaktiverad och mottagarfilter regeln för filter för skadlig kod. Andra inställningar (mottagarmeddelande, avsändare och administratörsmeddelande, ZAP och det gemensamma filtret för bifogade filer) ändrar den associerade principen för filter för skadlig kod.

- När du tar bort en princip för skydd mot skadlig kod från Defender-portalen tas regeln för filter för skadlig kod och den associerade principen för skadlig kod bort samtidigt.

I Exchange Online PowerShell eller fristående EOP PowerShell är skillnaden mellan filterprinciper för skadlig kod och filterregler för skadlig kod uppenbar. Du hanterar filterprinciper för skadlig kod med hjälp av cmdletarna *-MalwareFilterPolicy och du hanterar filterregler för skadlig kod med hjälp av cmdletarna *-MalwareFilterRule .

- I PowerShell skapar du först principen för filter för skadlig kod och sedan skapar du filterregeln för skadlig kod som identifierar principen som regeln gäller för.

- I PowerShell ändrar du inställningarna i filterprincipen för skadlig kod och filterregeln för skadlig kod separat.

- När du tar bort en princip för filter för skadlig kod från PowerShell tas inte motsvarande filterregel för skadlig kod bort automatiskt, och vice versa.

Använda PowerShell för att skapa principer för skydd mot skadlig kod

Att skapa en princip för skydd mot skadlig kod i PowerShell är en tvåstegsprocess:

- Skapa filterprincipen för skadlig kod.

- Skapa filterregeln för skadlig kod som anger den princip för filter för skadlig kod som regeln gäller för.

Anmärkningar:

- Du kan skapa en ny filterregel för skadlig kod och tilldela den en befintlig, oassocierad filterprincip för skadlig kod. En filterregel för skadlig kod kan inte associeras med fler än en princip för filter för skadlig kod.

- Det finns två inställningar som du kan konfigurera för nya principer för skydd mot skadlig kod i PowerShell som inte är tillgängliga i Microsoft Defender-portalen förrän du har skapat principen:

- Skapa den nya principen som inaktiverad (aktiverad

$falsei cmdleten New-MalwareFilterRule ). - Ange prioriteten för principen under skapandet (prioritetsnummer<>) på cmdleten New-MalwareFilterRule).

- Skapa den nya principen som inaktiverad (aktiverad

- En ny princip för filter för skadlig kod som du skapar i PowerShell visas inte i Microsoft Defender-portalen förrän du tilldelar principen till en filterregel för skadlig kod.

Steg 1: Använda PowerShell för att skapa en princip för filter för skadlig kod

Använd den här syntaxen för att skapa en filterprincip för skadlig kod:

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

I det här exemplet skapas en ny princip för filter för skadlig kod med namnet Contosos princip för filter för skadlig kod med följande inställningar:

- Meddela admin@contoso.com när skadlig kod identifieras i ett meddelande från en intern avsändare.

- Det vanliga filtret för bifogade filer är aktiverat (

-EnableFileFilter $true) och standardlistan över filtyper används (vi använder inte parametern FileTypes ). - Meddelanden som identifieras av det vanliga filtret för bifogade filer avvisas med en NDR (vi använder inte parametern FileTypeAction och standardvärdet är

Reject). - Standardprincipen för karantän för identifiering av skadlig kod används (vi använder inte parametern QuarantineTag ).

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

Detaljerad information om syntax och parametrar finns i New-MalwareFilterPolicy.

Steg 2: Använd PowerShell för att skapa en filterregel för skadlig kod

Använd den här syntaxen för att skapa en filterregel för skadlig kod:

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

I det här exemplet skapas en ny filterregel för skadlig kod med namnet Contoso Recipients med följande inställningar:

- Principen för filter för skadlig kod med namnet Contosos princip för skadlig kod är associerad med regeln.

- Regeln gäller för mottagare i contoso.com-domänen.

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

Detaljerad information om syntax och parametrar finns i New-MalwareFilterRule.

Använda PowerShell för att visa principer för filter för skadlig kod

Om du vill returnera en sammanfattningslista över alla principer för filter för skadlig kod kör du det här kommandot:

Get-MalwareFilterPolicy

Använd den här syntaxen om du vill returnera detaljerad information om en specifik princip för filter för skadlig kod:

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

Det här exemplet returnerar alla egenskapsvärden för filterprincipen för skadlig kod med namnet Chefer.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

Det här exemplet returnerar endast de angivna egenskaperna för samma princip.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

Detaljerad information om syntax och parametrar finns i Get-MalwareFilterPolicy.

Använda PowerShell för att visa filterregler för skadlig kod

Om du vill returnera en sammanfattningslista över alla filterregler för skadlig kod kör du det här kommandot:

Get-MalwareFilterRule

Om du vill filtrera listan efter aktiverade eller inaktiverade regler kör du följande kommandon:

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

Använd den här syntaxen om du vill returnera detaljerad information om en specifik filterregel för skadlig kod:

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

Det här exemplet returnerar alla egenskapsvärden för filterregeln för skadlig kod med namnet Chefer.

Get-MalwareFilterRule -Identity "Executives" | Format-List

Det här exemplet returnerar endast de angivna egenskaperna för samma regel.

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

Detaljerad information om syntax och parametrar finns i Get-MalwareFilterRule.

Använda PowerShell för att ändra principer för filter för skadlig kod

Förutom följande objekt är samma inställningar tillgängliga när du ändrar en princip för filter för skadlig kod i PowerShell som när du skapar principen enligt beskrivningen i avsnittet Steg 1: Använd PowerShell för att skapa en princip för filter för skadlig kod tidigare i den här artikeln.

- MakeDefault-växeln som omvandlar den angivna principen till standardprincipen (tillämpas på alla, oförändrad lägsta prioritet och du kan inte ta bort den) är bara tillgänglig när du ändrar en princip för filter för skadlig kod i PowerShell.

- Du kan inte byta namn på en filterprincip för skadlig kod (cmdleten Set-MalwareFilterPolicy har ingen namnparameter ). När du byter namn på en princip för skydd mot skadlig kod i Microsoft Defender-portalen byter du bara namn på filterregeln för skadlig kod.

Om du vill ändra en princip för filter för skadlig kod använder du den här syntaxen:

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

Detaljerad information om syntax och parametrar finns i Set-MalwareFilterPolicy.

Tips

Detaljerade anvisningar för att ange karantänprincipen som ska användas i en princip för filter för skadlig kod finns i Använda PowerShell för att ange karantänprincipen i principer för skydd mot skadlig kod.

Använda PowerShell för att ändra filterregler för skadlig kod

Den enda inställningen som inte är tillgänglig när du ändrar en filterregel för skadlig kod i PowerShell är den aktiverade parametern som gör att du kan skapa en inaktiverad regel. Information om hur du aktiverar eller inaktiverar befintliga filterregler för skadlig kod finns i nästa avsnitt.

Annars är inga ytterligare inställningar tillgängliga när du ändrar en filterregel för skadlig kod i PowerShell. Samma inställningar är tillgängliga när du skapar en regel enligt beskrivningen i avsnittet Steg 2: Använd PowerShell för att skapa en regel för filter för skadlig kod tidigare i den här artikeln.

Om du vill ändra en filterregel för skadlig kod använder du den här syntaxen:

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

Detaljerad information om syntax och parametrar finns i Set-MalwareFilterRule.

Använda PowerShell för att aktivera eller inaktivera filterregler för skadlig kod

Om du aktiverar eller inaktiverar en filterregel för skadlig kod i PowerShell aktiveras eller inaktiveras hela principen för skydd mot skadlig kod (filterregeln för skadlig kod och den tilldelade principen för filter för skadlig kod). Du kan inte aktivera eller inaktivera standardprincipen för skydd mot skadlig kod (den tillämpas alltid på alla mottagare).

Om du vill aktivera eller inaktivera en filterregel för skadlig kod i PowerShell använder du den här syntaxen:

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

Det här exemplet inaktiverar filterregeln för skadlig kod med namnet Marknadsföringsavdelning.

Disable-MalwareFilterRule -Identity "Marketing Department"

I det här exemplet aktiveras samma regel.

Enable-MalwareFilterRule -Identity "Marketing Department"

Detaljerad information om syntax och parametrar finns i Enable-MalwareFilterRule och Disable-MalwareFilterRule.

Använd PowerShell för att ange prioriteten för filterregler för skadlig kod

Det högsta prioritetsvärde du kan ange för en regel är 0. Det lägsta värde du kan ange beror på antalet regler. Om du till exempel har fem regler kan du använda prioritetsvärden från 0 till 4. Om du ändrar prioriteten för en befintlig regel kan det ha en dominoeffekt på andra regler. Om du till exempel har fem anpassade regler (prioriteterna 0 till 4) och du ändrar prioriteten för en regel till 2 ändras den befintliga regeln med prioritet 2 till prioritet 3, och regeln med prioritet 3 ändras till prioritet 4.

Om du vill ange prioriteten för en regel för filter för skadlig kod i PowerShell använder du följande syntax:

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

I det här exemplet anges prioriteten för regeln med namnet Marketing Department till 2. Alla befintliga regler som har en prioritet som är mindre än eller lika med 2 minskas med 1 (deras prioritetsnummer ökas med 1).’

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

Tips

Om du vill ange prioriteten för en ny regel när du skapar den använder du parametern Prioritet på cmdleten New-MalwareFilterRule i stället.

Standardprincipen för filter för skadlig kod har ingen motsvarande filterregel för skadlig kod och har alltid det omodifierbara prioritetsvärdet Lägsta.

Använda PowerShell för att ta bort principer för filter för skadlig kod

När du använder PowerShell för att ta bort en princip för filter för skadlig kod tas inte motsvarande filterregel för skadlig kod bort.

Om du vill ta bort en princip för filter för skadlig kod i PowerShell använder du den här syntaxen:

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

Det här exemplet tar bort principen för filter för skadlig kod med namnet Marknadsföringsavdelning.

Remove-MalwareFilterPolicy -Identity "Marketing Department"

Detaljerad information om syntax och parametrar finns i Remove-MalwareFilterPolicy.

Använda PowerShell för att ta bort filterregler för skadlig kod

När du använder PowerShell för att ta bort en filterregel för skadlig kod tas inte motsvarande princip för filter för skadlig kod bort.

Om du vill ta bort en filterregel för skadlig kod i PowerShell använder du den här syntaxen:

Remove-MalwareFilterRule -Identity "<PolicyName>"

Det här exemplet tar bort filterregeln för skadlig kod med namnet Marknadsföringsavdelning.

Remove-MalwareFilterRule -Identity "Marketing Department"

Detaljerad information om syntax och parametrar finns i Remove-MalwareFilterRule.

Hur vet jag att de här procedurerna fungerade?

Använd EICAR.TXT-filen för att verifiera principinställningarna för skydd mot skadlig kod

Viktigt

Den EICAR.TXT filen är inte ett virus. European Institute for Computer Antivirus Research (EICAR) utvecklade den här filen för att på ett säkert sätt testa antiviruslösningar.

Öppna Anteckningar och klistra in följande text i en tom fil:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*Se till att dessa tecken är den enda texten i filen. Filstorleken ska vara 68 byte.

Spara filen som EICAR.TXT

I ditt antivirusprogram på skrivbordet måste du undanta EICAR.TXT från genomsökning (annars kommer filen att placeras i karantän).

Skicka ett e-postmeddelande som innehåller den EICAR.TXT filen som en bifogad fil, med hjälp av en e-postklient som inte automatiskt blockerar filen och använder en e-posttjänst som inte automatiskt blockerar utgående skräppost. Använd principinställningarna för skydd mot skadlig kod för att fastställa följande scenarier att testa:

- Email från en intern postlåda till en intern mottagare.

- Email från en intern postlåda till en extern mottagare.

- Email från en extern postlåda till en intern mottagare.

Kontrollera att meddelandet har satts i karantän och verifiera administratörsmeddelanderesultatet baserat på dina principinställningar för skydd mot skadlig kod. Till exempel meddelas den administratörs-e-postadress som du har angett för interna eller externa meddelandeavsändare, med standardmeddelanden eller anpassade meddelanden.

Ta bort EICAR.TXT-filen när testningen är klar (så att andra användare inte oroas i onödan av den).