Exempel på automatiserad undersökning och svar (AIR) i Microsoft Defender för Office 365 plan 2

Tips

Visste du att du kan prova funktionerna i Microsoft Defender för Office 365 Plan 2 kostnadsfritt? Använd den 90 dagar långa Defender för Office 365 utvärderingsversionen på Microsoft Defender portalens utvärderingshubb. Lär dig mer om vem som kan registrera dig och utvärderingsvillkor på Try Microsoft Defender för Office 365.

Automatiserad undersökning och svar (AIR) i Microsoft Defender för Office 365 plan 2 (ingår i Microsoft 365-licenser som E5 eller som en fristående prenumeration) gör att SecOps-teamet kan arbeta effektivare och effektivare. AIR innehåller automatiserade undersökningar av välkända hot och tillhandahåller rekommenderade åtgärder. SecOps-teamet kan granska bevisen och godkänna eller avvisa de rekommenderade åtgärderna. Mer information om AIR finns i Automatiserad undersökning och svar (AIR) i Microsoft Defender för Office 365 plan 2.

Den här artikeln beskriver hur AIR fungerar genom flera exempel:

- Exempel: Ett användarrapporterat nätfiskemeddelande startar en undersökningsspelbok

- Exempel: En säkerhetsadministratör utlöser en undersökning från Threat Explorer

- Exempel: Ett säkerhetsåtgärdsteam integrerar AIR med sin SIEM med hjälp av API:et Office 365 Management Activity

Exempel: Ett användarrapporterat nätfiskemeddelande startar en undersökningsspelbok

En användare får ett e-postmeddelande som ser ut som ett nätfiskeförsök. Användaren rapporterar meddelandet med hjälp av den inbyggda rapportknappen i Outlook, vilket resulterar i en avisering som utlöses av Email som rapporteras av användaren som skadlig kod eller nätfiskevarningsprincip, som automatiskt startar undersökningsspelboken.

Olika aspekter av det rapporterade e-postmeddelandet utvärderas. Till exempel:

- Den identifierade hottypen

- Vem som skickade meddelandet

- Var meddelandet skickades från (skickar infrastruktur)

- Om andra instanser av meddelandet levererades eller blockerades

- Klientorganisationens landskap, inklusive liknande meddelanden och deras omdömen via e-postkluster

- Om meddelandet är associerat med några kända kampanjer

- Och mera.

Spelboken utvärderar och löser automatiskt inskickade meddelanden där ingen åtgärd behövs (vilket ofta sker på användarrapporterade meddelanden). För återstående inlämningar tillhandahålls en lista över rekommenderade åtgärder som ska utföras på det ursprungliga meddelandet och de associerade entiteterna (till exempel bifogade filer, inkluderade URL:er och mottagare):

- Identifiera liknande e-postmeddelanden via e-postklustersökningar.

- Avgör om några användare har klickat på några skadliga länkar i misstänkta e-postmeddelanden.

- Risker och hot tilldelas. Mer information finns i Information och resultat av en automatiserad undersökning.

- Reparationssteg. Mer information finns i Reparationsåtgärder i Microsoft Defender för Office 365.

Exempel: En säkerhetsadministratör utlöser en undersökning från Threat Explorer

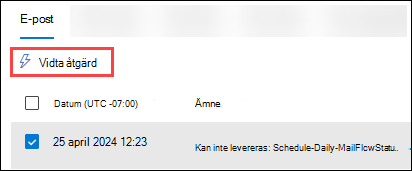

Du är i Explorer (Threat Explorer) på https://security.microsoft.com/threatexplorerv3 i vyerna Alla e-postmeddelanden, Skadlig kod eller Nätfiske . Du är på fliken Email (vy) i informationsområdet under diagrammet. Du väljer ett meddelande att undersöka med någon av följande metoder:

Markera en eller flera poster i tabellen genom att markera kryssrutan bredvid den första kolumnen.

Åtgärden är tillgänglig direkt på fliken.

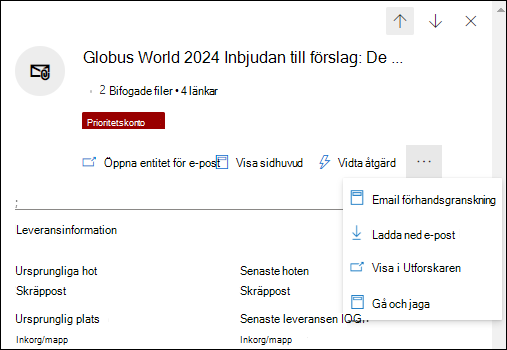

Åtgärden är tillgänglig direkt på fliken.Klicka på ämnesvärdet för en post i tabellen. Den utfällbara menyn med information som öppnas innehåller

Åtgärden Vidta överst i den utfällbara menyn.

Åtgärden Vidta överst i den utfällbara menyn.

När du har valt ![]() Vidta åtgärd väljer du Starta automatiserad undersökning. Mer information finns i Email reparation.

Vidta åtgärd väljer du Starta automatiserad undersökning. Mer information finns i Email reparation.

På samma sätt som spelböcker som utlöses av en avisering omfattar automatiska undersökningar som utlöses från Threat Explorer:

- En rotundersökning.

- Steg för att identifiera och korrelera hot. Mer information finns i Information och resultat av en automatiserad undersökning.

- Rekommenderade åtgärder för att minska hot. Mer information finns i Reparationsåtgärder i Microsoft Defender för Office 365.

Exempel: Ett säkerhetsåtgärdsteam integrerar AIR med sin SIEM med hjälp av API:et Office 365 Management Activity

AIR-funktionerna i Defender för Office 365 Plan 2 innehåller rapporter och information som SecOps-teamet kan använda för att övervaka och hantera hot. Men du kan också integrera AIR-funktioner med andra lösningar. Till exempel:

- Säkerhetsinformations- och händelsehanteringssystem (SIEM).

- Ärendehanteringssystem.

- Anpassade rapporteringslösningar.

Använd api:et Office 365 Management Activity för integrering med dessa lösningar.

Ett exempel på en anpassad lösning som integrerar aviseringar från användarrapporterade nätfiskemeddelanden som redan har bearbetats av AIR i en SIEM-server och ett ärendehanteringssystem finns i Microsofts säkerhetsblogg – Förbättra effektiviteten för din SOC med Microsoft Defender för Office 365 och Office 365 Management API.

Den integrerade lösningen minskar avsevärt antalet falska positiva identifieringar, vilket gör att SecOps-teamet kan fokusera sin tid och sitt arbete på verkliga hot.