Rapport över regler för minskning av attackytan

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Plattformar:

- Windows

Rapporten Regler för minskning av attackytan ger detaljerade insikter om de regler som tillämpas på enheter i din organisation. Dessutom innehåller den här rapporten information om:

- identifierade hot

- blockerade hot

- enheter som inte är konfigurerade att använda standardskyddsreglerna för att blockera hot

Dessutom tillhandahåller rapporten ett lättanvänt gränssnitt som gör att du kan:

- Visa hotidentifieringar

- Visa konfigurationen av ASR-reglerna

- Konfigurera (lägga till) undantag

- Öka detaljnivån för att samla in detaljerad information

Mer information om enskilda regler för minskning av attackytan finns i Referens för regler för minskning av attackytan.

Förutsättningar

Viktigt

Läsbehörigheter krävs för Microsoft Defender portalen för att få åtkomst till rapporten med regler för minskning av attackytan. För att Windows Server 2012 R2 och Windows Server 2016 ska visas i rapporten med regler för minskning av attackytan måste enheterna registreras med hjälp av det moderna enhetliga lösningspaketet. Mer information finns i Nya funktioner i den moderna enhetliga lösningen för Windows Server 2012 R2 och 2016.

Behörigheter för rapportåtkomst

För att få åtkomst till rapporten över regler för minskning av attackytan i Microsoft Defender-portalen krävs följande behörigheter:

| Behörighetsnamn | Behörighetstyp |

|---|---|

| Visa data | Säkerhetsåtgärder |

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Så här tilldelar du följande behörigheter:

Logga in på Microsoft Defender-portalen.

I navigeringsfönstret väljer du Inställningar>Slutpunkter>Roller (under Behörigheter).

Välj den roll som du vill redigera och välj sedan Redigera.

I Redigera roll skriver du ett namn för rollen på fliken Allmänt i Rollnamn.

I Beskrivning skriver du en kort sammanfattning av rollen.

I Behörigheter väljer du Visa data och under Visa data väljer du Säkerhetsåtgärder.

Gå till rapporten med regler för minskning av attackytan

Så här navigerar du till sammanfattningskorten för rapporten med regler för minskning av attackytan

Öppna Microsoft Defender-portalen.

I navigeringsfönstret väljer du Rapporter. I huvudavsnittet under Rapporter väljer du Säkerhetsrapport.

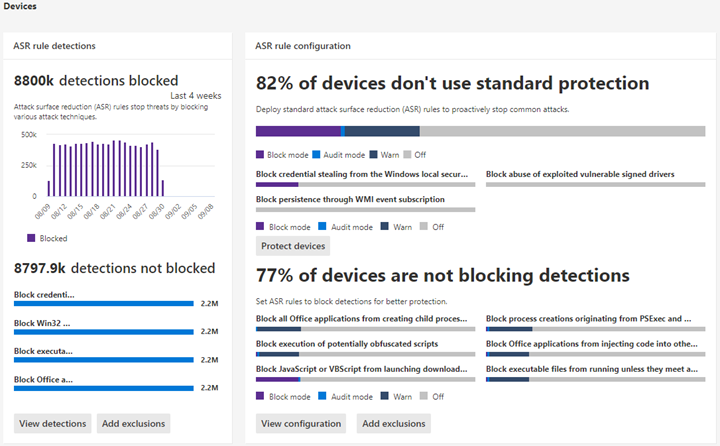

Rulla ned till Enheter för att hitta sammanfattningskorten för regler för minskning av attackytan . Sammanfattningsrapportkorten för ASR-regler liknar följande bild:

Sammanfattningskort för ASR-regler

Rapportsammanfattningen för ASR-regler är indelad i två kort:

Sammanfattningskort för ASR-reglersidentifiering

Sammanfattningskortet för identifiering av ASR-regler visar en sammanfattning av antalet identifierade hot som blockerats av ASR-regler. Det här kortet innehåller två åtgärdsknappar:

- Visa identifieringar: Öppnar fliken Identifieringar

- Lägg till undantag: Öppnar fliken Undantag

Om du väljer asr-regelidentifieringslänken överst på kortet öppnas även huvudfliken Identifieringar av regler för minskning av attackytan.

Sammanfattningskort för konfiguration av ASR-regler

Det översta avsnittet fokuserar på tre rekommenderade regler som skyddar mot vanliga attacktekniker. Det här kortet visar aktuell statusinformation om datorerna i din organisation som har följande standardskyddsregler för tre (ASR) angivna i blockläge, granskningsläge eller inaktiverat (inte konfigurerat). Knappen Skydda enheter visar fullständig konfigurationsinformation för endast de tre reglerna. kunder kan snabbt vidta åtgärder för att aktivera dessa regler.

Det nedre avsnittet innehåller sex regler baserat på antalet oskyddade enheter per regel. Knappen Visa konfiguration visar all konfigurationsinformation för alla ASR-regler. Knappen Lägg till undantag visar sidan Lägg till undantag med alla identifierade fil-/processnamn listade för Security Operation Center (SOC) att utvärdera. Sidan Lägg till undantag är länkad till Microsoft Intune.

Kortet innehåller också två åtgärdsknappar:

- Visa konfiguration: Öppnar fliken Identifieringar

- Lägg till undantag: Öppnar fliken Undantag

Om du väljer konfigurationslänken för ASR-regler överst på kortet öppnas även huvudfliken konfigurationsregler för minskning av attackytan.

Förenklat standardskyddsalternativ

Kortet för konfigurationssammanfattning innehåller en knapp för att skydda enheter med de tre standardskyddsreglerna. Microsoft rekommenderar minst att du aktiverar dessa standardskyddsregler för minskning av attackytan:

- Blockera stöld av autentiseringsuppgifter från undersystemet för windows lokala säkerhetsmyndighet (lsass.exe)

- Blockera missbruk av utnyttjade sårbara signerade drivrutiner

- Blockera beständighet via WMI-händelseprenumeration (Windows Management Instrumentation)

Så här aktiverar du de tre standardskyddsreglerna:

Välj Skydda enheter. Fliken Konfiguration öppnas.

På fliken Konfiguration växlar Grundläggande regler automatiskt från Alla regler till Standardskyddsregler aktiverade.

I listan Enheter väljer du de enheter som du vill att standardskyddsreglerna ska gälla för och väljer sedan Spara.

Det här kortet har två andra navigeringsknappar:

- Visa konfiguration: Öppnar fliken Konfiguration .

- Lägg till undantag: Öppnar fliken Undantag .

Om du väljer konfigurationslänken för ASR-regler överst på kortet öppnas även huvudfliken konfigurationsregler för minskning av attackytan.

Huvudflikar för regler för minskning av attackytan

Även om sammanfattningskort för ASR-regler är användbara för att få en snabb sammanfattning av statusen för ASR-regler, ger huvudflikarna mer djupgående information med filtrerings- och konfigurationsfunktioner:

Sökfunktioner

Sökfunktionen läggs till i huvudflikarna Identifiering, Konfiguration och Lägg till undantag . Med den här funktionen kan du söka med hjälp av enhets-ID, filnamn eller processnamn.

Filtrering

Filtrering ger dig ett sätt att ange vilka resultat som returneras:

- Med datum kan du ange ett datumintervall för dataresultat.

- Filter

Obs!

Vid filtrering efter regel är antalet enskilda identifierade objekt som anges i den nedre halvan av rapporten för närvarande begränsat till 200 regler. Du kan använda Exportera för att spara den fullständiga listan över identifieringar i Excel.

Tips

Eftersom filtret för närvarande fungerar i den här versionen måste du rulla ned till den sista identifieringen i listan varje gång du vill "gruppera efter" för att läsa in den fullständiga datauppsättningen. När du har läst in den fullständiga datauppsättningen kan du starta filtreringen "sortera efter". Om du inte rullar ned till den senaste identifieringen som visas vid varje användning eller när du ändrar filtreringsalternativ (till exempel de ASR-regler som tillämpas på den aktuella filterkörningen) är resultatet felaktigt för alla resultat som har fler än en visningsbar sida med identifieringar i listan.

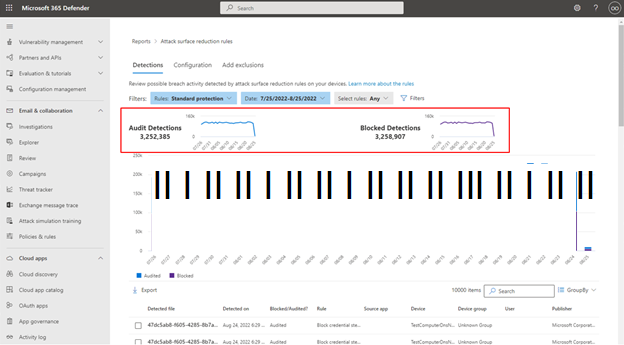

Fliken Huvudidentifieringar för regler för minskning av attackytan

- Granskningsidentifieringar: Visar hur många hotidentifieringar som registreras av regler som anges i granskningsläge .

- Blockerade identifieringar: Visar hur många hotidentifieringar som blockeras av regler som anges i blockeringsläge .

- Stor, konsoliderad graf: Visar blockerade och granskade identifieringar.

Graferna ger identifieringsdata över det visade datumintervallet, med möjlighet att hovra över en specifik plats för att samla in datumspecifik information.

I det nedre avsnittet i rapporten visas identifierade hot – per enhet – med följande fält:

| Fältnamn | Definition |

|---|---|

| Identifierad fil | Filen som fastställs innehålla ett möjligt eller känt hot |

| Identifierades den | Datumet då hotet upptäcktes |

| Blockerad/granskad? | Om identifieringsregeln för den specifika händelsen var i läget Blockera eller Granska |

| Regel | Vilken regel som identifierade hotet |

| Källapp | Programmet som gjorde anropet till den felande "identifierade filen" |

| Enhet | Namnet på den enhet där gransknings- eller blockhändelsen inträffade |

| Enhetsgrupp | Den Active Directory-grupp som enheten tillhör |

| Användare | Det datorkonto som ansvarar för anropet |

| Publisher | Företaget som släppte det specifika .exe eller programmet |

Mer information om gransknings- och blockeringslägen för ASR-regler finns i Regellägen för minskning av attackytan.

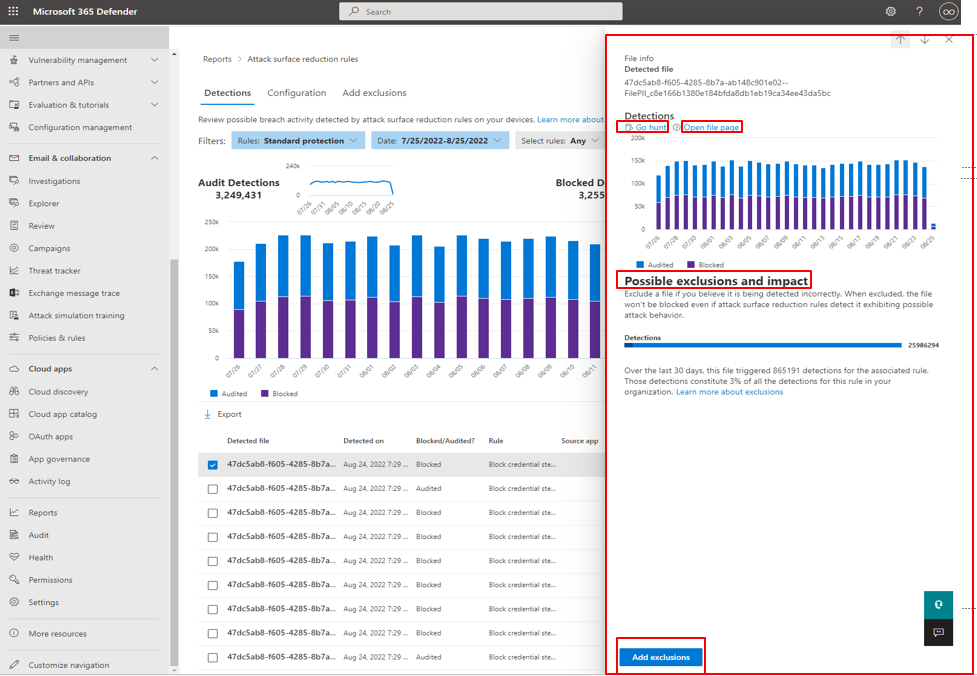

Åtgärdsbar utfällbar utfällbar meny

Huvudsidan "Identifiering" innehåller en lista över alla identifieringar (filer/processer) under de senaste 30 dagarna. Välj någon av identifieringarna för att öppna med funktioner för ökad detaljnivå.

Avsnittet Möjlig exkludering och påverkan ger effekten av den valda filen eller processen. Du kan:

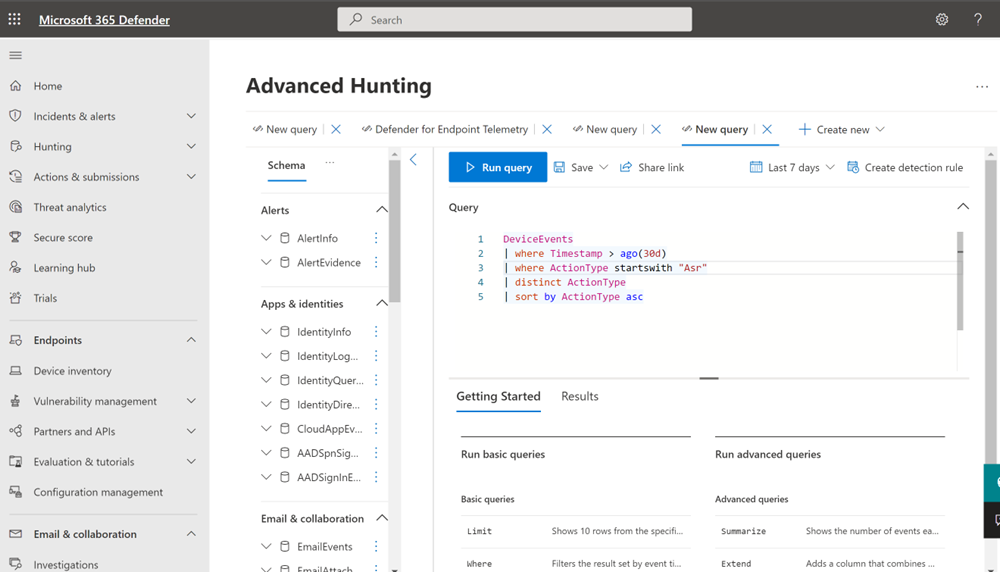

- Välj Go hunt (Go-jakt ) som öppnar frågesidan Avancerad jakt

- Öppna filsidan öppnas Microsoft Defender för Endpoint identifiering

- Knappen Lägg till undantag är länkad till huvudsidan lägg till undantag.

Följande bild visar hur frågesidan Avancerad jakt öppnas från länken i den åtgärdsbara utfällbara menyn:

Mer information om avancerad jakt finns i Proaktiv jakt efter hot med avancerad jakt i Microsoft Defender XDR

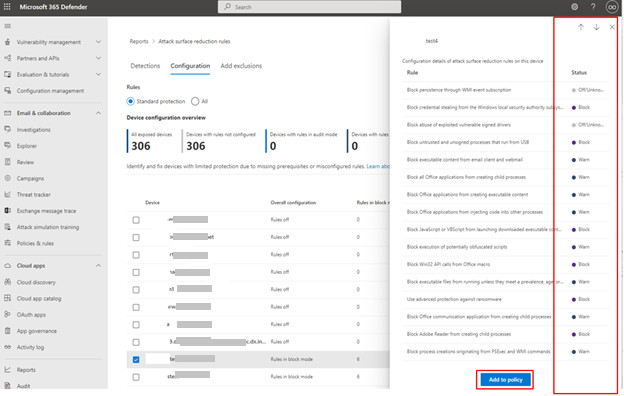

Huvudfliken Konfiguration för regler för minskning av attackytan

Fliken Konfiguration av ASR-regler innehåller information om konfigurationsinformation för ASR-regler per enhet. Det finns tre huvudaspekter på fliken Konfiguration:

Grundläggande regler Tillhandahåller en metod för att växla resultat mellan Grundläggande regler och Alla regler. Som standard är Grundläggande regler markerade.

Översikt över enhetskonfiguration Ger en aktuell ögonblicksbild av enheter i något av följande tillstånd:

- Alla exponerade enheter (enheter med saknade krav, regler i granskningsläge, felkonfigurerade regler eller regler som inte har konfigurerats)

- Enheter med regler som inte har konfigurerats

- Enheter med regler i granskningsläge

- Enheter med regler i blockeringsläge

Det nedre, namnlösa avsnittet på fliken Konfiguration innehåller en lista över enheternas aktuella tillstånd (per enhet):

- Enhet (namn)

- Övergripande konfiguration (om några regler är på eller alla är inaktiverade)

- Regler i blockeringsläge (antalet regler per enhet som är inställda på blockering)

- Regler i granskningsläge (antalet regler i granskningsläge)

- Regler inaktiverade (regler som är inaktiverade eller inte är aktiverade)

- Enhets-ID (enhets-GUID)

De här elementen visas i följande bild.

Så här aktiverar du ASR-regler:

Under Enhet väljer du den enhet eller de enheter som du vill tillämpa ASR-regler för.

I det utfällbara fönstret verifierar du dina val och väljer sedan Lägg till i princip. Fliken Konfiguration och den utfällbara menyn Lägg till regel visas i följande bild.

[NOTE!] Om du har enheter som kräver att olika ASR-regler tillämpas bör du konfigurera enheterna individuellt.

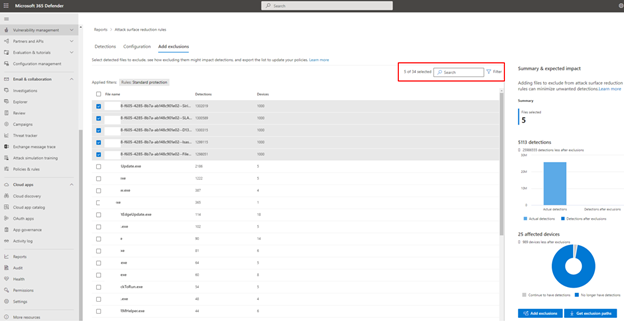

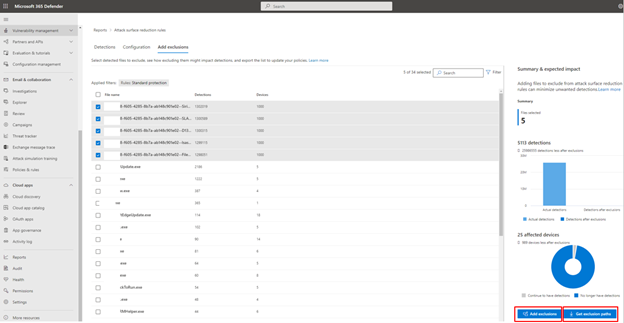

Regler för minskning av attackytan Fliken Lägg till undantag

Fliken Lägg till undantag visar en rangordnad lista över identifieringar efter filnamn och tillhandahåller en metod för att konfigurera undantag. Lägg till undantagsinformation visas som standard för tre fält:

- Filnamn: Namnet på filen som utlöste ASR-regelhändelsen.

- Identifieringar: Det totala antalet identifierade händelser för namngiven fil. Enskilda enheter kan utlösa flera ASR-regelhändelser.

- Enheter: Antalet enheter som identifieringen inträffade på.

Viktigt

Om du undantar filer eller mappar kan det avsevärt minska skyddet som tillhandahålls av ASR-regler. Undantagna filer tillåts att köras och ingen rapport eller händelse registreras. Om ASR-regler identifierar filer som du anser inte bör identifieras bör du först använda granskningsläget för att testa regeln.

När du väljer en fil öppnas en sammanfattning & förväntad påverkan som visas med följande typer av information:

- Markerade filer – Antalet filer som du har valt för undantag

- (antal) identifieringar – anger den förväntade minskningen av identifieringar efter att de valda undantagen har lagts till. Minskningen av identifieringar representeras grafiskt för faktiska identifieringar och identifieringar efter undantag.

- (antal) berörda enheter – Anger den förväntade minskningen av enheter som rapporterar identifieringar för de valda undantagen.

Sidan Lägg till undantag har två knappar för åtgärder som kan användas på alla identifierade filer (efter markering). Du kan:

- Lägg till undantag som öppnas Microsoft Intune ASR-principsida. Mer information finns i Intune i Aktivera alternativa konfigurationsmetoder för ASR-regler.

- Hämta undantagssökvägar som laddar ned filsökvägar i csv-format.

Se även

- Översikt över distribution av regler för minskning av attackytan

- Planera distribution av regler för minskning av attackytan

- Testa regler för minskning av attackytan

- Aktivera regler för minskning av attackytan

- Operationalisera regler för minskning av attackytan

- Rapport över regler för minskning av attackytan (ASR)

- Referens för regler för minskning av attackytan

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.