Styrning för SaaS-arbetsbelastningar i Azure

Styrning är den uppsättning kontroller, metoder och verktyg som du kan använda för att organisera, kontrollera och hjälpa till att reglera din användning av molntjänster. Du kan se styrningen som en serie skyddsräcken som anger standarder för acceptabel användning, förhindrar obehörig åtkomst och ändringar och anpassar molnaktiviteter med din övergripande molnstrategi. Effektiv styrning minskar riskerna, bidrar till att säkerställa efterlevnad och stöder organisationens affärsmål. När du skapar en SaaS-lösning (programvara som en tjänst) är det viktigt att prioritera styrning från början. Den här metoden lägger grunden för en säker, kostnadseffektiv och effektiv lösning.

Kostnadsstyrning

För att säkerställa att ditt företag lyckas är det viktigt att förstå kostnaderna för att köra din lösning. Du måste analysera, hantera och optimera dessa kostnader effektivt samtidigt som du behåller kontrollen över dem. När du börjar skapa din lösning i Azure kan du använda verktyg som priskalkylatorer och kostnadsanalysverktyg för att beräkna dina kostnader.

Mer information om hur du spårar och kontrollerar kostnader för SaaS och hur du fakturerar dina kunder finns i Fakturering och kostnadshantering för SaaS-arbetsbelastningar i Azure.

Utformningsbeaktanden

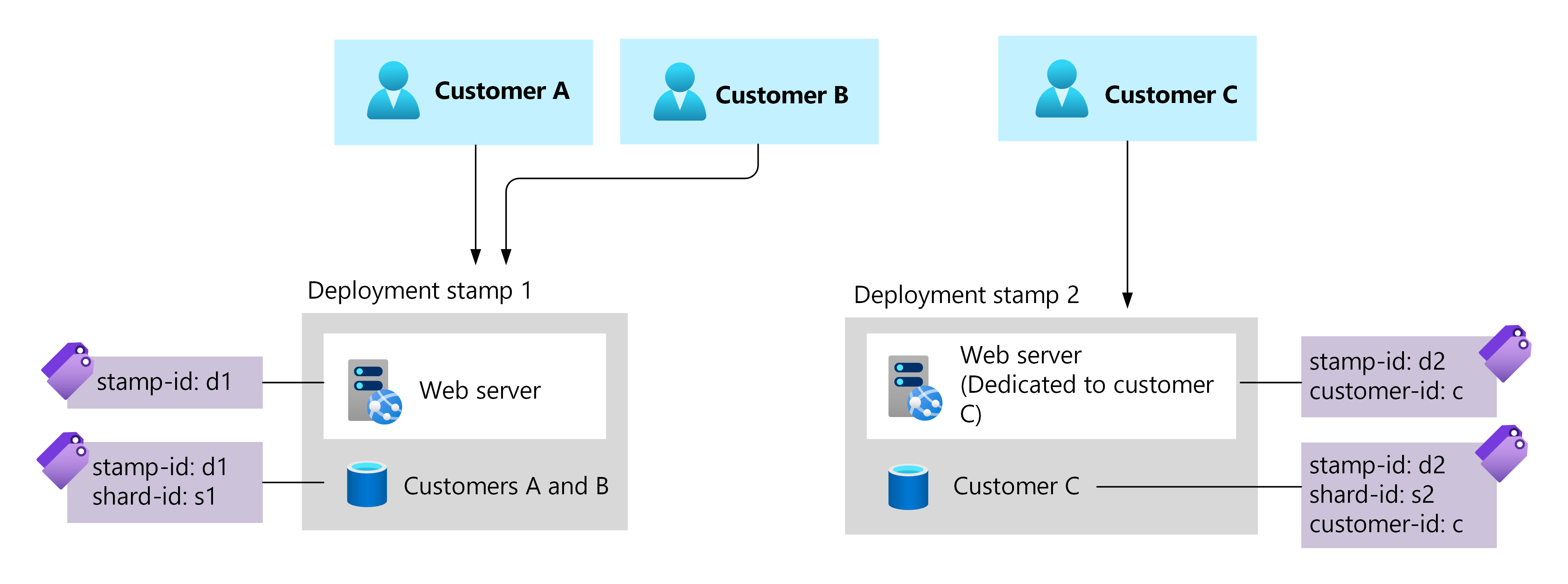

Utveckla en namngivningskonvention och taggningsstrategi. Namn och taggar ger metadata som du kan använda för att styra dina resurser och snabbt fastställa ägarskap. Konsekvent namngivning av resurser kan hjälpa dig att hantera och styra dina Azure-resurser. Azure-resurstaggar är nyckel/värde-metadatapar som du använder för dina resurser och som används för att identifiera dem.

Överväg att använda metadata som hjälper dig att spåra information, till exempel:

- Typ av resurs.

- Den associerade arbetsbelastningen.

- Den miljö där den används, till exempel produktion, mellanlagring eller utveckling.

- Platsen för resursen.

- Kunden eller gruppen av kunder som använder resursen för kundspecifika distributioner.

Strategier för namngivning av resurser finns i Cloud Adoption Framework: Resource naming (Molnimplementeringsramverk: Namngivning av resurser).

Implementera automatiserad styrning via principer. Principer är avgörande för att definiera organisationsstandarder och utvärdera efterlevnaden av dina arbetsbelastningar och resurser. Det är ett styrningsverktyg som du kan använda för att uppnå resurskonsekvens, regelefterlevnad, säkerhet, hantering och kostnadseffektivitet.

Använd Azure Policy för att skapa en tjänstkatalog med tillåtna tjänster och tjänsttyper som är anpassade för dina arbetsbelastningskrav. Den här katalogen kan förhindra oavsiktlig överförbrukning genom att se till att endast godkända tjänster används. När du till exempel har fastställt typen, serien och storleken på de virtuella datorer som du behöver kan du implementera en princip som endast tillåter distribution av dessa virtuella datorer. Tillämpa principer enhetligt för alla användare och huvudnamn, oavsett behörighetsnivå.

Kompromiss: Säkerhet och driftseffektivitet. Om du implementerar för många principer kan du minska produktiviteten för ditt team. Sträva efter att implementera automatiserade kontroller på de viktigaste elementen.

Använd verktyg för kostnadshantering. Microsoft Cost Management innehåller flera verktyg för att stödja kostnadsstyrning, till exempel:

Kostnadsanalys är ett verktyg som du kan använda för att få åtkomst till analyser och insikter om dina molnutgifter. Du kan granska dessa kostnader via olika smarta och anpassningsbara vyer. Dessa vyer beskriver insikter som kostnader per resursgrupper, tjänster och prenumerationer. Med hjälp av kostnadsanalys kan du analysera ackumulerade och dagliga kostnader och granska informationen om dina fakturor.

Budgetar i Cost Management är ett verktyg som du kan använda för att upprätta utgiftsskydd och aviseringar i olika omfång i Azure. Du kan konfigurera budgetaviseringar baserat på faktiska utgifter eller prognostiserade utgifter. Du kan också tilldela budgetar på olika nivåer, inklusive hanteringsgrupper, prenumerationer eller resursgrupper.

Kostnadsaviseringar hjälper dig att övervaka dina molnutgifter via tre separata typer av aviseringar.

Budgetaviseringar meddelar mottagarna när du når budgettrösklar eller när du snart når prognostiserade tröskelvärden.

Avvikelseaviseringar meddelar mottagarna när oväntade ändringar i molnutgifterna inträffar.

Schemalagda aviseringar skickar mottagare dagliga, veckovisa eller månatliga rapporter om de totala molnutgifterna.

Designrekommendationer

| Rekommendation | Förmån |

|---|---|

| Aktivera Cost Management. Verktygen är tillgängliga i Azure Portal och för alla som har åtkomst till ett faktureringskonto, en prenumeration, en resursgrupp eller en hanteringsgrupp. |

Du får åtkomst till verktyg som analyserar, övervakar och optimerar dina utgifter i Microsoft Cloud. |

| Skapa Azure Policy för att använda kostnadskontroller, till exempel tillåtna resurstyper och platser. | Den här strategin hjälper dig att tillämpa konsekventa standarder, kontrollera de resurser som kan distribueras och spåra efterlevnaden av dina resurser och molnutgifter. |

| Aktivera lämpliga kostnadsaviseringar. | Kostnadsaviseringar meddelar dig om oväntade molnutgifter eller när du närmar dig fördefinierade gränser. |

| Använd en konsekvent namngivningskonvention och resurstaggar. Använd Azure-resurstaggar för att ange vilka resurser som är dedikerade till en specifik kund. | Konsekventa metadata hjälper dig att spåra vilka resurser som tillhör vilken kund. Den här metoden är särskilt viktig när du distribuerar resurser som är dedikerade till kunder. |

Säkerhet och regelefterlevnad

Säkerhet och efterlevnad är grundläggande designprinciper för en molnarbetsbelastning och en viktig komponent i korrekt molnstyrning. Säkerhetskontroller, till exempel rollbaserade åtkomstkontroller, hjälper till att fastställa vilka åtgärder som användarna kan utföra i din miljö. Kontroller via principer kan hjälpa dig att uppnå specifika regelefterlevnadsstandarder för dina distribuerade arbetsbelastningar.

Mer information finns i Rollbaserad åtkomstkontroll i Azure (RBAC) och Azure Policy.

När du utvecklar en SaaS-lösning är dina kunder beroende av att du skyddar deras data och stöder deras affärsverksamhet. För att kunna använda en SaaS-lösning för kundernas räkning måste du uppfylla eller överträffa deras säkerhetsförväntningar. Du kan också behöva uppfylla specifika efterlevnadskrav som ställs av dina kunder. Detta krav är vanligt med kunder i reglerade branscher som sjukvård och finansiella tjänster och för många företagskunder.

Utformningsbeaktanden

Definiera Microsoft Entra-klienter. En Microsoft Entra-klientorganisation definierar gränsen för de identiteter som kan hantera dina Azure-resurser. För de flesta organisationer är det en bra idé att använda en enda Microsoft Entra-klientorganisation för alla dina resurser. När du skapar SaaS finns det olika metoder som du kan använda för att kombinera eller separera Microsoft Entra-klienter beroende på dina behov.

När du bestämmer dig för att använda SaaS är det viktigt att överväga tre olika typer av användningsfall:

Intern SaaS, som ibland kallas företag eller företag, är när du är värd för din egen organisations resurser, inklusive Microsoft 365 och andra verktyg som du använder själva.

Produktions-SaaS är när du är värd för Azure-resurserna för din SaaS-lösning som kunderna ansluter till och använder.

Icke-produktionsbaserad SaaS är när du är värd för Azure-resurserna för alla icke-produktionsmiljöer i din SaaS-lösning, till exempel utvecklings-, test- och mellanlagringsmiljöer.

De flesta oberoende programvaruleverantörer (ISV:er) använder en enda Microsoft Entra-klientorganisation för alla syften i föregående lista.

Ibland kan du ha en specifik affärsmotivering för att separera vissa av syftena mellan flera Microsoft Entra-klienter. Om du till exempel arbetar med myndighetskunder med hög säkerhet kan de kräva att du använder distinkta kataloger för dina interna program och för dina SaaS-arbetsbelastningar för produktion och icke-produktion. Dessa krav är ovanliga.

Viktigt!

Det kan vara svårt att hantera flera Microsoft Entra-klienter. Att hantera flera klienter ökar dina hanteringskostnader och kostnader. Om du inte är försiktig kan flera klienter öka dina säkerhetsrisker. Använd endast flera Microsoft Entra-klienter när det är absolut nödvändigt.

Mer information om hur du konfigurerar Microsoft Entra-klienter när du distribuerar SaaS finns i ISV-överväganden för Azure-landningszoner.

Hantera dina identiteter. Identitet är hörnstenen i molnsäkerhet som utgör grunden för åtkomsthantering. När du utvecklar SaaS har du olika typer av identiteter att tänka på. Mer information om identiteter i SaaS-lösningar finns i Identitets- och åtkomsthantering för SaaS-arbetsbelastningar i Azure.

Kontrollera åtkomsten till dina Azure-resurser. Dina Azure-resurser är viktiga komponenter i din lösning. Azure tillhandahåller flera sätt att skydda dina resurser.

Azure RBAC är auktoriseringssystemet som styr åtkomsten till Azure-kontrollplanet och resurserna i din miljö. Azure RBAC är en samling fördefinierade och anpassade roller som avgör vilka åtgärder du kan vidta mot Azure-resurser. Roller kategoriseras som privilegierade administratörsroller och jobbfunktionsroller. De här rollerna begränsar vad du kan göra till en uppsättning resurser i ett omfång som du definierar. Azure RBAC kan ge minst privilegierad åtkomst till alla som hanterar arbetsbelastningen.

Azure-lås kan hjälpa till att förhindra oavsiktliga borttagningar och ändringar av dina Azure-resurser. När du tillämpar ett lås på en resurs kan inte ens användare som har privilegierade administratörsroller ta bort resursen om de inte uttryckligen tar bort låset först.

Kompromiss: Säkerhet och driftseffektivitet. RBAC och lås är viktiga element i en strategi för molnsäkerhet och styrning. Tänk dock på driftkomplexiteter som kan uppstå när du allvarligt begränsar vem som kan utföra vanliga åtgärder. Försök att balansera dina säkerhets- och funktionsbehov. Ha en tydlig plan för att eskalera ansvarsområden om det uppstår en nödsituation eller om nyckelpersoner inte är tillgängliga.

Följ regelstandarder. Många kunder behöver utföra strikta kontroller på sina resurser för att uppfylla specifika efterlevnadsregler. Azure tillhandahåller flera verktyg som hjälper din organisation att skapa en lösning på Azure som uppfyller dina efterlevnadsbehov.

Azure Policy kan hjälpa dig att definiera organisationsstandarder och utvärdera och framtvinga efterlevnaden av dina arbetsbelastningar och resurser. Du kan implementera fördefinierade standarder eller egna anpassade efterlevnadsstandarder. Azure Policy innehåller många inbyggda principinitiativ, eller grupper av principer, för vanliga regelstandarder. Dessa principer omfattar FedRAMP High, HIPAA, HITRUST, PCI DSS och ISO 27001. När du tillämpar principerna på din miljö ger instrumentpanelen för efterlevnad en detaljerad poäng av din övergripande efterlevnad. Du kan använda den här instrumentpanelen när du skapar en reparationsplan för att få din miljö att uppfylla standarderna. Du kan använda Azure Policy för att:

Neka distribution av resurser baserat på kriterier som definieras i en princip. Du kan till exempel förhindra att dataresurser distribueras i Azure-regioner där dina krav på datahemvist skulle överträdas.

Granska distributionen eller konfigurationen av resurser för att avgöra om de distribueras med konfigurationer som uppfyller dina efterlevnadsstandarder. Du kan till exempel granska virtuella datorer för att kontrollera att de har konfigurerat säkerhetskopian och visa en lista över de virtuella datorer som inte har det.

Åtgärda distributionen av en resurs. Du kan konfigurera principer för att åtgärda inkompatibla resurser genom att distribuera tillägg eller ändra konfigurationen av nya eller befintliga resurser. Du kan till exempel använda en reparationsuppgift för att distribuera Microsoft Defender för Endpoint till dina virtuella datorer automatiskt.

Microsoft Defender för molnet ger en kontinuerlig utvärdering av konfigurationen av dina resurser mot efterlevnadskontroller och bästa praxis i de standarder och riktmärken som du tillämpar i dina prenumerationer. Defender för molnet beräknar en övergripande efterlevnadspoäng som hjälper dig att fastställa ändringar som du behöver göra.

Som standard använder Defender för molnet Microsoft Cloud Security Benchmark (MCSB) som baslinjestandard för säkerhets- och efterlevnadsbaserade metoder. MCSB är en uppsättning efterlevnadskontroller från Microsoft som vi rekommenderar för de flesta arbetsbelastningar i Azure. Om du behöver uppfylla en annan standard kan du använda andra tillgängliga efterlevnadserbjudanden.

Dricks

Även om du inte behöver följa en regelstandard omedelbart bör du ändå göra det. Det är mycket enklare att följa en standard som MCSB från när du börjar distribuera din lösning än att tillämpa den retroaktivt senare.

Du kan tillämpa efterlevnadsstandarder på olika omfång. Du kan till exempel definiera en specifik Azure-prenumeration som omfång för en specifik standard. Du kan också använda Defender för molnet för att utvärdera konfigurationen av resurser som finns i andra molnleverantörer.

Designrekommendationer

| Rekommendation | Förmån |

|---|---|

| Bevilja den minsta mängd åtkomst som krävs för att användare och grupper ska kunna slutföra sina jobbfunktioner. Begränsa antalet privilegierade rolltilldelningar. Kontrollera om du kan använda en jobbfunktionsspecifik roll i stället för en privilegierad administratörsroll. |

Du kan minska exponeringen om en autentiseringsuppgift komprometteras. |

| Begränsa antalet Azure-prenumerationsägare. | För många prenumerationsägare ökar risken för komprometterade autentiseringsuppgifter. |

| Tilldela roller till grupper i stället för användare. | Den här metoden minskar det antal rolltilldelningar som krävs, vilket minskar den administrativa kostnaden. |

| Anta en säkerhetsbaslinje tidigt i designprocessen. Betrakta MCSB som en utgångspunkt. MCSB ger tydliga och användbara råd för att förbättra säkerheten för dina program i Azure och mellan miljöer i andra moln och lokalt. | Genom att fokusera på molnspecifika kontroller hjälper MCSB dig att stärka din övergripande säkerhetsstatus. |

| Använd Azure-lås för att förhindra oavsiktliga ändringar i din miljö. | Lås kan förhindra oavsiktliga ändringar och borttagningar av resurser, resursgrupper och prenumerationer. |

| Använd Azure Policy eller Defender för molnet för att utvärdera efterlevnaden. | Principer kan hjälpa till att upprätthålla organisationens standarder och uppfylla regelefterlevnad. |

Ytterligare resurser

Multitenancy är en viktig affärsmetod för att utforma SaaS-arbetsbelastningar. De här artiklarna innehåller mer information om styrningsöverväganden:

Gå vidare

Lär dig strategier för hur du väljer rätt Azure-regioner för dina resurser och utveckla en resursorganisationsstrategi för att stödja tillväxt och utveckling av din SaaS-lösning.