Integrera en Azure VMware Solution-arbetsbelastning med Azure-landningszoner

Varje organisation hanterar arbetsbelastningar och driver sin molnmiljö unikt. De vanliga molndriftsmodellerna är decentraliserade, centraliserade, enterpriseoch distribuerade.

Den viktigaste skillnaden mellan de olika modellerna är ägarnivån. I den decentraliserade modellen har arbetsbelastningsägare oberoende utan någon central IT-tillsyn för styrning. De hanterar till exempel sina egna nätverks-, övervaknings- och identitetskrav. I andra änden av spektrumet finns den centraliserade modellen, där arbetsbelastningsägarna följer de styrningskrav som centrala IT-team ställer.

En detaljerad beskrivning av modellerna finns i Granska och jämföra vanliga molndriftsmodeller.

Som arbetsbelastningsägare bör du förstå den driftsmodell som din organisation använder. Det valet påverkar de tekniska beslut som du ansvarar för och de tekniska krav som du kör till dina centrala team.

Om du vill få ut mesta möjliga av funktionerna och funktionerna i Azure VMware-lösningen bör du dra nytta av de metodtips som gäller för organisationer. Plattformen ger anpassningsbarhet och flexibilitet, vilket hjälper din Azure VMware Solution-miljö att hantera framtida tillväxt.

Azure-landningszoner

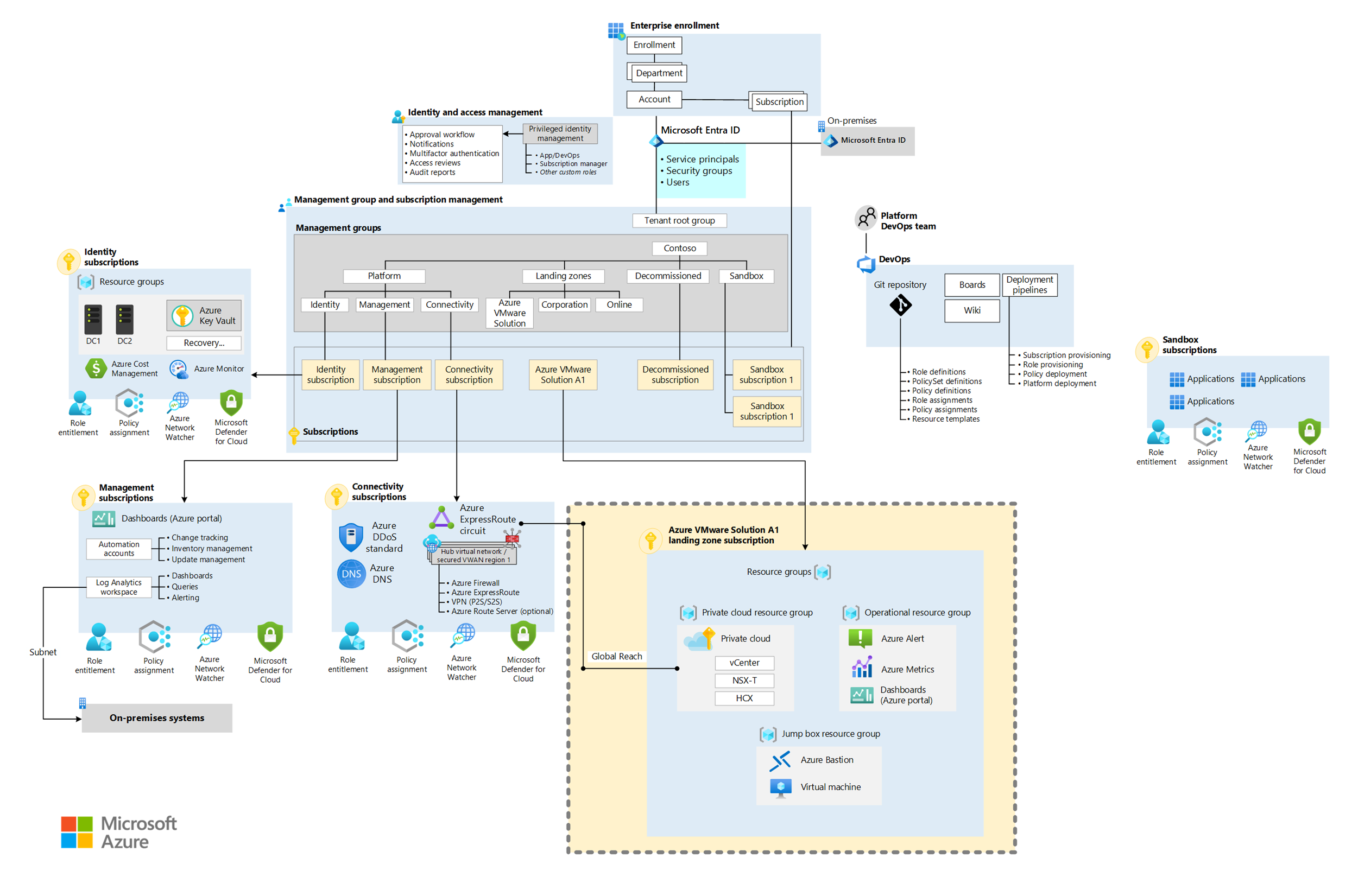

En Azure-landningszon är en konceptuell arkitektur som visar det övergripande molnavtrycket för en organisation. Den har flera prenumerationer, var och en med ett unikt syfte. Centrala teamen äger några av prenumerationerna, till exempel Azure-plattformslandningszoner.

Om du vill bekanta dig med begreppet Azure-landningszoner kan du läsa Vad är en Azure-landningszon?.

Viktig

Azure VMware Solution har specifika överväganden och krav, särskilt de som är relaterade till integrering med Azure-tjänster. Azure VMware Solution-acceleratorn för landningszoner och Azure Well-Architected Framework-vägledningen för Azure VMware Solution syftar till att belysa dessa nödvändiga anpassningar. Dessa resurser innehåller också ramverksperspektiv för molnimplementering för en holistisk metod för molnberedskap.

Ladda ned en Visio-fil av den här arkitekturen.

Plattformslandningszoner

Ibland distribueras ett privat Azure VMware Solution-moln innan en arbetsbelastning migreras. Ibland implementeras det privata molnet på en arbetsbörda. I båda fallen måste det privata molnet interagera med flera externa tjänster. Centrala team kan äga vissa av dessa tjänster som en del av plattformens landningszoner. Exempel på dessa tjänster är domänmatchning, nätverksanslutning och säkerhetstjänster. Interaktion med dessa externa tjänster är ett grundläggande problem. För att fungera fullt ut behöver arbetsbelastningar som distribueras i ett privat Azure VMware Solution-moln plattformsteamet och arbetsbelastningsteamet dela samma ansvarssätt.

För en demonstration av de plattformslandningszoner som du behöver för att en Azure VMware Solution-arbetsbelastning ska kunna köras, hänvisa till Azure-landningszongranskning för Microsoft Azure VMware Solution. Den här artikeln beskriver en solid plattformsgrund som påskyndar migreringen från en lokal VMware-miljö till ett privat Azure VMware Solution-moln.

Applikationslandningszoner

Det finns en separat prenumeration, som även kallas för en Azure-programlandningszon, som är avsedd för arbetsbelastningsägare. I den här programlandningszonen distribuerar du din VMware-arbetsbelastning. Den har åtkomst till plattformslandningszoner som tillhandahåller den grundläggande infrastruktur som du behöver för att köra din arbetsbelastning. Exempel är nätverk, hantering av identitetsåtkomst, princip och övervakningsinfrastruktur.

Vägledning om programlandningszoner gäller för Azure VMware Solution-arbetsbelastningar. Mer information finns i Plattformslandningszoner jämfört med programlandningszoner. Den här vägledningen innehåller rekommendationer för att effektivt styra och hantera din arbetsbelastning.

För en demonstration av en landningszon för applikationer för en Azure VMware Solutions-arbetsbelastning, se baslinje referensarkitekturen i Exempelarkitekturer för Azure VMware Solutions. Inledningsvis är arbetsbelastningens densitet och mognad minimala i ett privat Azure VMware Solution-moln. Densiteten och mognaden förväntas öka efter den första acceleratordistributionen. Den här vägledningen gäller när det privata molnets densitet och mognad börjar öka.

Integrering av designområde

Det här avsnittet belyser den solida grund som plattformen tillhandahåller. Diskussionen omfattar även områden med delat ansvar mellan plattformsteamet och arbetsbelastningsteamet.

Plattformsansvar

Azure VMware Solution-plattformsteamet ser till att infrastrukturen är redo för programteam att bygga. Några vanliga uppgifter är:

- Begära kapacitet genom att se till att aktiveringen av det programvarudefinierade datacentret för Azure VMware Solution har inträffat och att regionerna, noderna och nätverksinställningarna har definierats. Plattformsteamet allokerar sedan beräkningsresurser, resurspooler, vSAN-lagring (virtual storage area network) och klustring.

- Att utforma för att uppfylla mål för återställningspunkt (RPO) och mål för återställningstid (RTO) genom att strategiskt bygga infrastruktur för att uppfylla serviceavtal(SLA).

- Skydda och optimera anslutningen till lokala system, Azure och Internet. Den här uppgiften omfattar routning, konfiguration av brandväggsposter och hantering av centraliserade nätverksinstallationer.

- Hantera Azure-integreringar, till exempel integreringar med Azure DNS, Azure Backup, Azure Monitor, Log Analytics, Microsoft Entra ID och Azure Key Vault.

Delat ansvar

Arbetsbelastningsteamet och plattformsteamet har olika ansvarsområden. Men båda teamen arbetar ofta nära varandra för att säkerställa tillgänglighet och återställning av arbetsbelastningar. Teamen samordnar insatser för att säkerställa framgången för de arbetsbelastningar som körs i Azure VMware Solution. Ett effektivt samarbete mellan plattforms- och programteamen är avgörande för att distribuera molnbaserade program.

Designområdena för plattforms- och programlandningszonerna är tätt kopplade.

- En beskrivning av ändringar i plattformsresurser som behövs för en arbetsbelastning finns i granskning av Azure-landningszonen för Microsoft Azure VMware Solution.

- En beskrivning av den tekniska specifikationen för en arbetsbelastning finns i Vilka är de viktigaste designområdena?.

Designområde – Infrastruktur

Säkerhetskopiering och haveriberedskap är ett område för infrastrukturdesign som både program- och plattformsteamen har roller i implementeringen av.

- Azure VMware Solution-plattformsteamet konfigurerar säkerhetskopieringar och replikering på infrastrukturnivå för virtuella datorer (VM) och Azure VMware Solution-komponenter.

- Programteamet ansvarar för säkerhetskopieringar på programnivå och procedurer för dataåterställning.

I vissa organisationer är vissa åtgärder delade ansvarsområden. I följande tabell visas exempel:

| Ansvarsområden för plattformsteamet | Ansvarsområden för arbetsbelastningsteamet |

|---|---|

|

-

Säkerhetskopior av infrastruktur. Implementera säkerhetskopior för Azure VMware Solution-komponenter, virtuella datorer och kärninfrastruktur. - Konfiguration av VM-avbildningar. Återställ snabbt infrastrukturen från format som VM-diskar (VMDK:er) vid fel. - Planering av haveriberedskap. Definiera mekanismer för platsredundans, datareplikering och underhåll av RPO- och RTO-mål för Azure VMware Solution-infrastrukturen. |

-

Säkerhetskopiering av data. Säkerhetskopiera programspecifika data och databaser till en lagringsplats med hjälp av en agentbaserad, VMware-kompatibel säkerhetskopieringslösning. - Programkonfigurationer. Hantera programkonfigurationer, inställningar och bibliotek som programmet behöver för att fungera. - Uppgiftsprioritering. Urskilja viktiga uppgifter från icke-nödvändiga uppgifter. - Dataåterställning och återhämtning. Återställa programdata från säkerhetskopior med jämna mellanrum. Se till att programmet återgår till ett funktionellt tillstånd i verkliga scenarier. |

Designområde – Nätverk

DNS-upplösning är ett nyckelkoncept inom nätverksdesignområdet.

DNS-konfigurationen i Azure VMware Solution omfattar mappning av värdnamn till IP-adresser. Den här mappningen upprättar anslutning mellan virtuella datorer och tjänster i Azure VMware Solution och det bredare nätverket. I följande tabell visas DNS-ansvarsområden:

| Ansvarsområden för plattformsteamet | Ansvarsområden för arbetsbelastningsteamet |

|---|---|

| – Snabbstarta virtuella datorer som domänkontrollanter. – Skapa privata DNS-zoner. – Hantera domännamn. – Konfigurera omvänd DNS-sökning. |

– Konfigurera värdnamn. – Hantera inställningar för tidslivslängd (TTL) för applikationer. – Hantera intern DNS-upplösning. – Hantera DNS-övervakning och upp-och-ned-aviseringar som påverkar programmet. |

Designområde – Drift

Nyckelhantering är ett viktigt verksamhetsområde.

Både program- och plattformsteamen har ansvar för nyckel- och lösenordshantering. De roller som de spelar hjälper till att säkerställa säkerhet och åtkomstkontroll för de program som körs i Azure VMware Solution. I följande tabell visas skillnaderna i teamens ansvarsområden:

| Ansvarsområden för plattformsteamet | Ansvarsområden för teamet som hanterar arbetsbelastning |

|---|---|

|

-

Infrastruktur för nyckelhantering. Hantera krypteringsnyckel och data på infrastrukturnivå, till exempel krypterade diskar och VM-mallar. - Infrastrukturautentiseringsuppgifter. Hantera administrativa autentiseringsuppgifter för Azure VMware Solution för komponenter som VMware vCenter Server och VMware ESXi-värdar. - Plattformsåtkomstkontroll. Definiera användarroller och behörigheter i Azure VMware Solution-miljön. - Key Vault: Skapa Key Vault-instansen, konfigurera principer för att skydda valvet, hantera infrastruktur- och plattformshemligheter och hantera krypterings- och dekrypteringsåtgärder. |

– Hantera programspecifika autentiseringsuppgifter och nycklar, till exempel sådana som används för åtkomst till API:er, databaser och hemligheter. – Implementera vanliga principer för lösenordsrotation och förfallodatum för autentiseringsuppgifter för att förhindra obehörig åtkomst. – Se till att autentiseringsuppgifterna för programmet lagras på ett säkert sätt och inte är hårdkodade i programkod eller konfigurationsfiler. – Definiera åtkomstprinciper för nyckelvalv som är specifika för programmet eller tjänsterna som kräver åtkomst till dessa hemligheter. |

Nästa steg

Använd utvärderingsverktyget för att utvärdera dina designval.