Exempelarkitekturer för Azure VMware Solution

När du upprättar en Azure VMware Solution-landningszon måste du först utforma och implementera nätverksfunktioner. Azure-nätverksprodukter och -tjänster stöder flera nätverksscenarier. I den här artikeln beskrivs de fyra vanligaste nätverksscenarierna.

- Scenario 1: En säker Virtuell WAN-hubb som har routnings avsikt

- Scenario 2: En virtuell nätverksinstallation (NVA) i Azure Virtual Network inspekterar all nätverkstrafik

- Scenario 3: Utgående trafik från Azure VMware Solution med eller utan NSX-T eller NVA

- scenario 4: brandväggslösningar som inte kommer från Microsoft i ett virtuellt navnätverk som har Azure Route Server

Om du vill välja en lämplig arkitektur och planera för att strukturera dina tjänster utvärderar du organisationens arbetsbelastningar, styrning och krav.

Scenarioöverväganden

Granska följande överväganden och viktiga krav innan du väljer distributionsscenariot för Azure VMware Solution.

Krav för internettrafik som kommer in i Azure VMware Solution-applikationer

Sökvägsöverväganden för Internettrafik som avslutar Azure VMware Solution-program

Nätverks-L2-utvidgning för migreringar

NVA-användning i den aktuella arkitekturen

Azure VMware Solution-anslutning till antingen ett virtuellt standardhubbnätverk eller Azure Virtual WAN-hubb

Azure ExpressRoute-anslutning från lokala datacenter till Azure VMware Solution

Användning av ExpressRoute Global Reach

Trafikkontrollkrav för:

- Internetåtkomst till Azure VMware Solution-program

- Azure VMware Solution-åtkomst till Internet

- Azure VMware Solution-åtkomst till lokala datacenter

- Azure VMware Solution-åtkomst till virtuellt nätverk

- Trafik i det privata azure VMware Solution-molnet

I följande tabell beskrivs rekommendationer och överväganden baserat på trafikinspektionskrav för Azure VMware Solution för varje scenario.

| Scenario | Krav för trafikkontroll | Rekommenderad lösningsdesign | Överväganden |

|---|---|---|---|

| 1 | - Från Internet - Till Internet |

Använd en säkrad hubb i en virtuell WAN som har standardgateway-spridning. Använd Azure Application Gateway för HTTP- eller HTTPS-trafik. Använd Azure Firewall för icke-HTTP- eller HTTPS-trafik. Distribuera en säker Virtual WAN-hubb med routingavsikt. |

Det här alternativet använder Global Reach, vilket inte är effektivt för lokal filtrering eftersom det kringgår Virtual WAN-hubbarna. |

| 2 | - Från Internet - Till Internet – Till det lokala datacentret – Till virtuellt nätverk |

Använd brandväggsnva-lösningar som inte kommer från Microsoft i ditt virtuella hubb-nätverk som har Route Server. Använd inte Global Reach. Använd Application Gateway för HTTP- eller HTTPS-trafik. Använd en icke-Microsoft-brandväggs-NVA i Azure för icke-HTTP- eller HTTPS-trafik. |

Välj det här alternativet om du vill använda din befintliga NVA och centralisera all trafikkontroll i det virtuella hubbnätverket. |

| 3 | - Från Internet - Till Internet – Till det lokala datacentret – Till virtuellt nätverk Inom Azure VMware Solution |

Använd NSX-T Data Center eller en NVA-brandvägg som inte kommer från Microsoft i Azure VMware Solution. Använd Application Gateway för HTTPS-trafik. Använd Azure Firewall för icke-HTTPS-trafik. Distribuera den skyddade Virtual WAN-hubben och aktivera en offentlig IP-adress i Azure VMware Solution. |

Välj det här alternativet om du behöver inspektera trafik från två eller flera privata Azure VMware Solution-moln. Använd det här alternativet om du vill dra nytta av NSX-T-native-funktioner. Du kan också kombinera det här alternativet med NVA:er som körs på Azure VMware Solution. |

| 4 | - Från Internet - Till Internet – Till det lokala datacentret – Till virtuellt nätverk |

Använd brandväggslösningar som inte kommer från Microsoft i ett virtuellt nätverk som har Route Server. Använd Application Gateway för HTTP- eller HTTPS-trafik. Använd en icke-Microsoft-brandväggs-NVA i Azure för trafik som inte är HTTP eller HTTPS. Använd en lokal, på plats icke-Microsoft brandväggs-NVA. Distribuera brandväggslösningar som inte kommer från Microsoft i ett virtuellt hubbnätverk som har Routningsserver. |

Välj det här alternativet för att annonsera rutten 0.0.0.0/0 från en NVA i ditt Azure Hub-virtuella nätverk till Azure VMware Solution. |

Tänk på följande viktiga punkter om nätverksscenarier:

Alla scenarier har liknande ingressmönster via Application Gateway och Azure Firewall.

Du kan använda lastbalanserarlösningarna L4 till L7 i Azure VMware Solution.

Du kan använda den NSX-T distribuerade brandväggen för något av dessa scenarier.

I följande avsnitt beskrivs arkitekturmönster för privata moln i Azure VMware Solution. Mer information finns i Azure VMware Solution-nätverk och interkonnektivitet koncept.

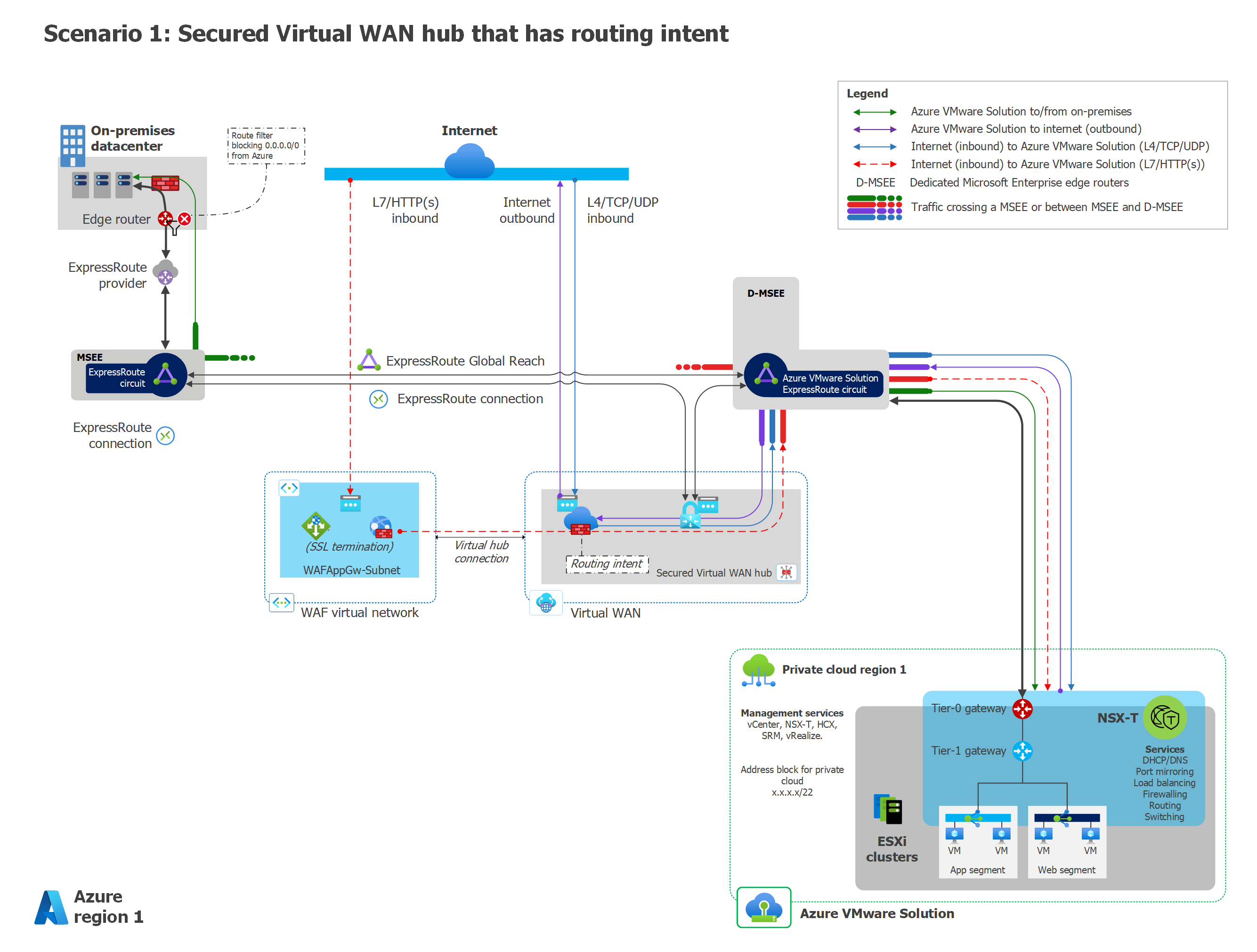

Scenario 1: En säker virtuell WAN-hubb som har en routningsavsikt

Det här scenariot omfattar följande arkitekturkomponenter och överväganden.

När du ska använda det här scenariot

Använd det här scenariot om:

Du behöver inte trafikkontroll mellan Azure VMware Solution och lokala datacenter.

Du behöver trafikkontroll mellan Azure VMware Solution-arbetsbelastningar och Internet.

Du måste skydda offentlig inkommande trafik till Azure VMware Solution-arbetsbelastningar.

Tänk också på följande andra faktorer:

I det här scenariot kan du äga de offentliga IP-adresserna. Mer information finns i anpassat IP-adressprefix.

Du kan lägga till offentliga L4- eller L7-inkommande tjänster om det behövs.

Du kanske eller kanske inte redan har ExpressRoute-anslutning mellan lokala datacenter och Azure.

Överblick

Följande diagram innehåller en översikt på hög nivå över scenario 1.

Ladda ned en PowerPoint-fil av den här arkitekturen.

Komponenter

Det här scenariot består av följande komponenter:

Azure Firewall i en säker Virtual WAN-hubb för brandväggar

Application Gateway för L7-belastningsutjämning och Azure Web Application Firewall

D4-målnätverksadressöversättning (DNAT) med Azure Firewall för att översätta och filtrera inkommande nätverkstrafik

Utgående internet via Azure Firewall i din Virtual WAN-hubb

EXR, VPN eller SD-WAN för anslutning mellan lokala datacenter och Azure VMware Solution

Ladda ned en Visio-fil av den här arkitekturen.

Överväganden

Azure Firewall i en säker Virtuell WAN-hubb annonserar routen

0.0.0.0/0till Azure VMware Solution. Den här vägen annonseras också lokalt via Global Reach. Du kan använda SD-WAN eller VPN för att implementera ett lokalt vägfilter för att förhindra0.0.0.0/0väginlärning.Etablerade VPN-, ExpressRoute- eller virtuella nätverksanslutningar till en säker virtuell WAN-hubb som inte kräver annonsering av

0.0.0.0/0får ändå annonseringen. För att förhindra den här åtgärden kan du antingen:Använd en lokal edge-enhet för att filtrera bort väg

0.0.0.0/0.Inaktivera

0.0.0.0/0spridning på specifika anslutningar.- Koppla från expressroute-, VPN- eller virtuella nätverksanslutningar.

- Aktivera

0.0.0.0/0-propagering. - Avaktivera

0.0.0.0/0-spridning på dessa specifika anslutningar. - Återanslut dessa anslutningar.

Du kan hosta Application Gateway i ett spoke-virtuellt nätverk som ansluter till din Virtual WAN-hub.

Aktivera Azure VMware Solution för att inspektera lokal trafik via Azure Firewall

Gör följande för att aktivera Azure VMware Solution för att inspektera lokal trafik via Azure Firewall:

- Ta bort Global Reach-anslutningen mellan Azure VMware Solution och lokalt.

- Öppna ett supportärende med Microsoft Support för att aktivera ExpressRoute-till-ExpressRoute-transitanslutning via en Azure Firewall-enhet i hubben som konfigurerats med privata routningspolicyer.

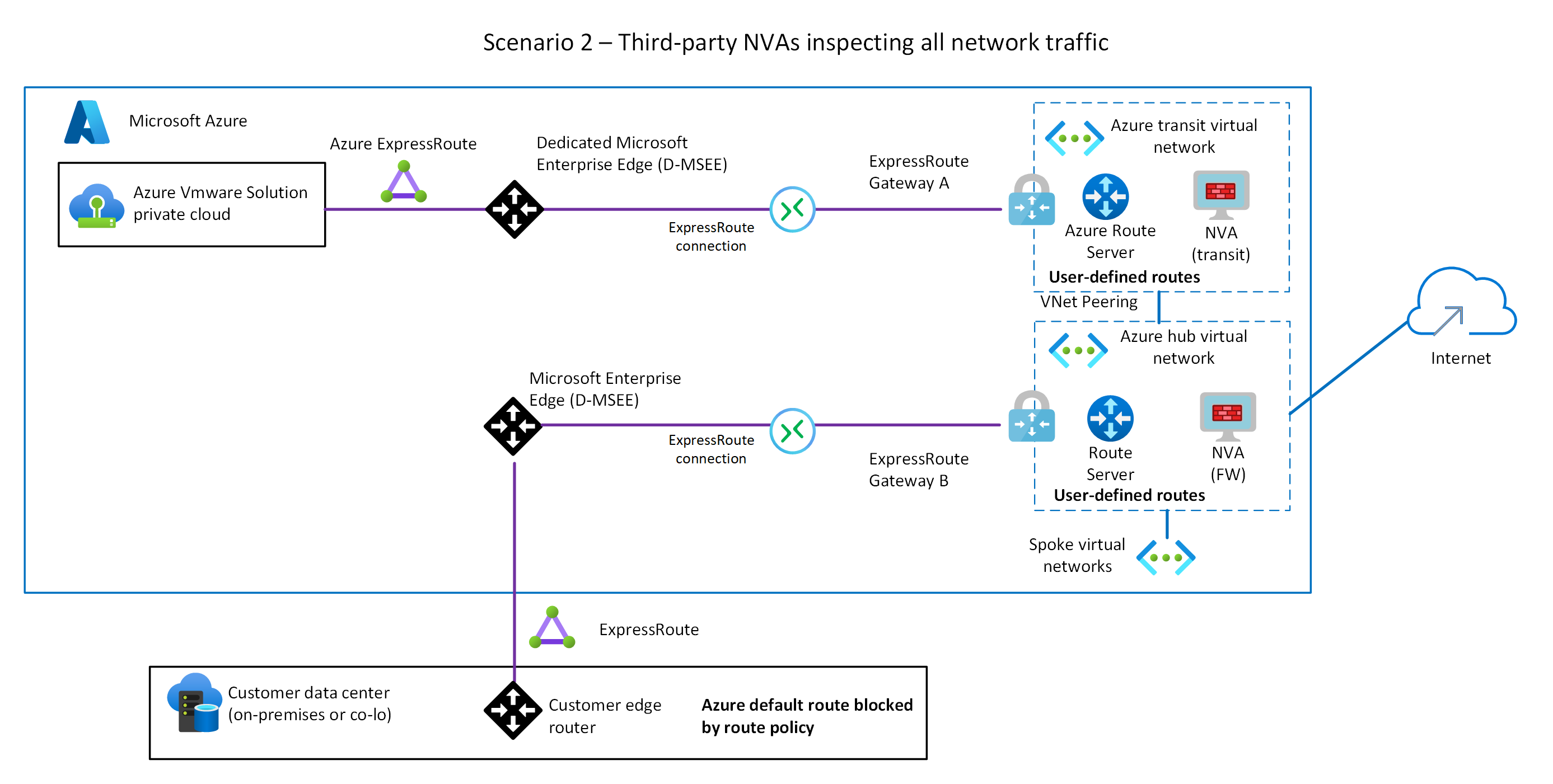

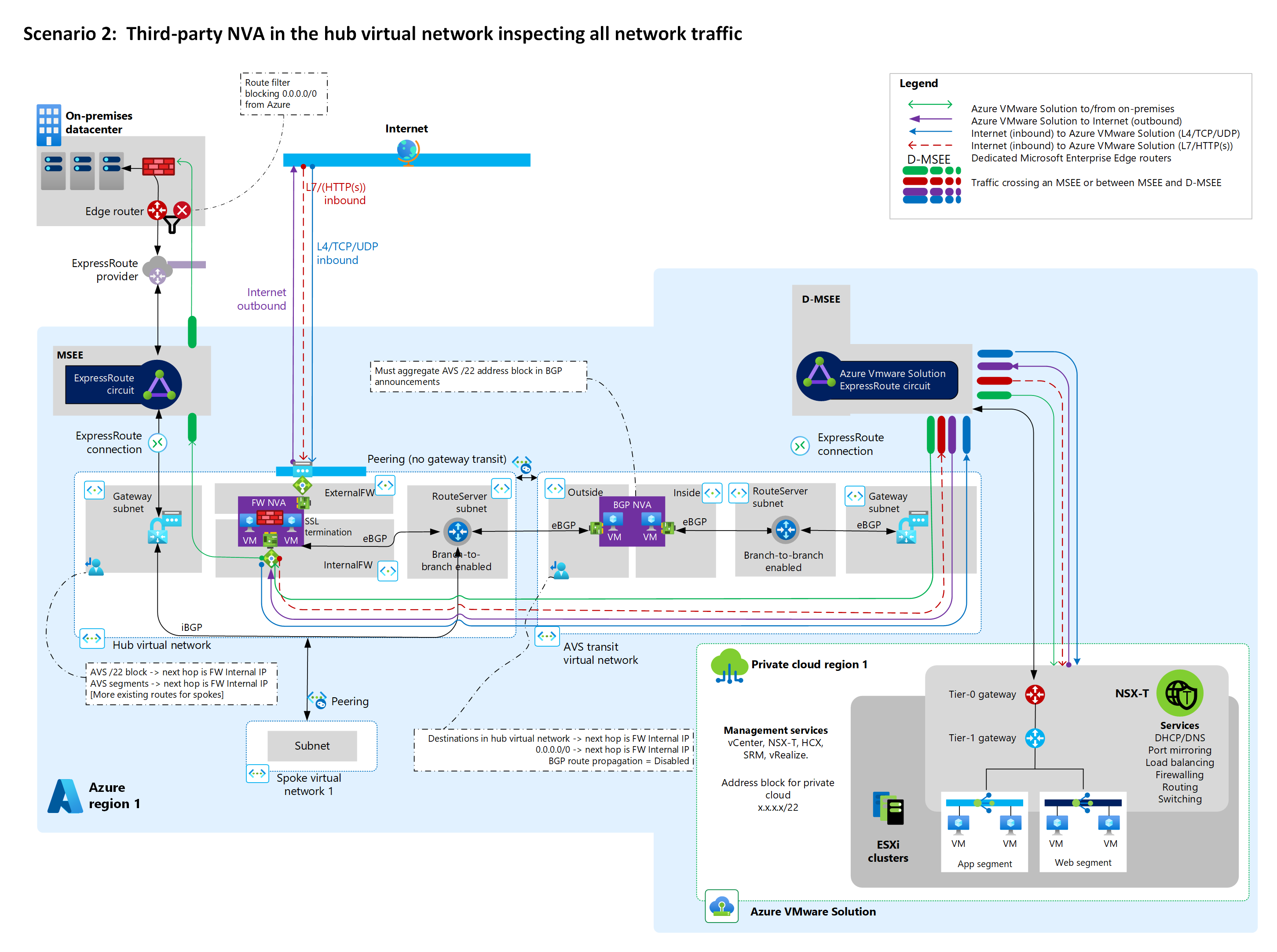

Scenario 2: En NVA i virtuellt nätverk inspekterar all nätverkstrafik

Det här scenariot omfattar följande arkitekturkomponenter och överväganden.

När du ska använda det här scenariot

Använd det här scenariot om:

Du måste använda brandväggs-NVA:er som inte kommer från Microsoft i ett virtuellt hubbnätverk för att inspektera all trafik och du kan inte använda Global Reach av geopolitiska skäl eller andra orsaker.

- Du har anslutning mellan lokala datacenter och Azure VMware Solution.

- Du har anslutning mellan Virtual Network och Azure VMware Solution.

- Du behöver internetåtkomst från Azure VMware Solution.

- Du behöver internetåtkomst till Azure VMware Solution.

Du behöver detaljerad kontroll över brandväggar som ligger utanför det privata azure VMware Solution-molnet.

Du behöver flera offentliga IP-adresser för inkommande tjänster och behöver ett block med fördefinierade IP-adresser i Azure. I det här scenariot äger du inte offentliga IP-adresser.

Det här scenariot förutsätter att du har ExpressRoute-anslutning mellan lokala datacenter och Azure.

Överblick

Följande diagram innehåller en översikt på hög nivå över scenario 2.

Ladda ned en Visio-fil av den här arkitekturen.

Komponenter

Det här scenariot består av följande komponenter:

Icke-Microsoft-brandväggs-NVA:er som finns i ett virtuellt nätverk för att tillhandahålla trafikkontroll och andra nätverksfunktioner.

Route Server för att dirigera trafik mellan Azure VMware Solution, lokala datacenter och virtuella nätverk.

Application Gateway för att tillhandahålla L7 HTTP- eller HTTPS-lastbalansering.

Du måste inaktivera ExpressRoute Global Reach i det här scenariot. Icke-Microsoft NVA:er ger utgående Internetåtkomst till Azure VMware Solution.

Ladda ned en Visio-fil av den här arkitekturen.

Överväganden

Konfigurera inte ExpressRoute Global Reach för det här scenariot eftersom Azure VMware Solution-trafik flödar direkt mellan ExpressRoute-routrar (Microsoft Enterprise Edge) (MSEE). Trafiken hoppar över det virtuella hubbnätverket.

Distribuera Route Server i ditt virtuella hubbnätverk. Routningsservern måste ha en BGP-anslutning med NVA:erna i det virtuella transitnätverket. Konfigurera Routeserver för att tillåta gren-till-gren-anslutning.

Använd anpassade routningstabeller och användardefinierade vägar för att dirigera trafik i båda riktningarna mellan Azure VMware Solution och icke-Microsoft brandväggarnas lastbalanserare. Den här konfigurationen stöder alla lägen med hög tillgänglighet, inklusive aktiv/aktiv och aktiv/vänteläge, och hjälper till att säkerställa routningssymmetri.

Om du behöver hög tillgänglighet för NVA:er kan du läsa dokumentationen från din NVA-leverantör och distribuera NVA:er med hög tillgänglighet.

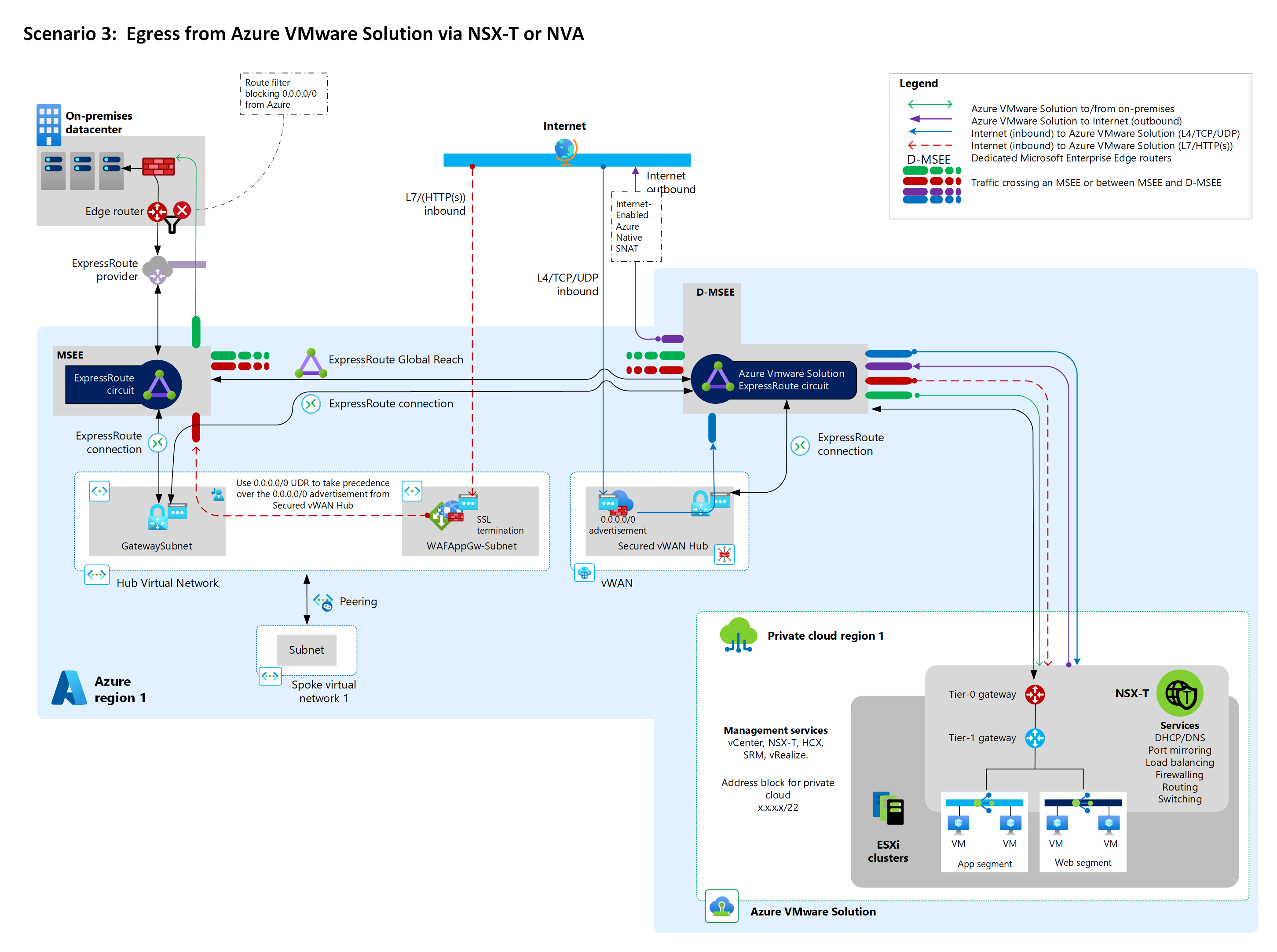

Scenario 3: Utgående trafik från Azure VMware Solution med eller utan NSX-T eller NVA

Det här scenariot omfattar följande arkitekturkomponenter och överväganden.

När du ska använda det här scenariot

Använd det här scenariot om:

Du använder den interna NSX-T Data Center-plattformen, så du behöver en PaaS-distribution (plattform som en tjänst) för Azure VMware Solution.

Du behöver en BYOL-NVA (bring-your-own-license) i Azure VMware Solution för trafikkontroll.

Du behöver inkommande HTTP-, HTTPS- eller L4-tjänster.

Du kanske eller kanske inte redan har ExpressRoute-anslutning mellan lokala datacenter och Azure. All trafik från Azure VMware Solution till Virtual Network, från Azure VMware Solution till Internet och från Azure VMware Solution till lokala datacenter dirigeras via NSX-T Data Center Tier-0 eller Tier-1-gatewayer eller NVA:er.

Överblick

Följande diagram innehåller en översikt på hög nivå över scenario 3.

Ladda ned en Visio-fil av den här arkitekturen.

Komponenter

Det här scenariot består av följande komponenter:

- En NSX-distribuerad brandvägg eller en NVA bakom nivå 1 i Azure VMware Solution.

- Application Gateway för att tillhandahålla L7-lastbalansering.

- L4 DNAT via Azure Firewall.

- Internet-breakout från Azure VMware Solution.

Ladda ned en Visio-fil av den här arkitekturen.

Överväganden

Aktivera internetåtkomst i Azure-portalen. I det här scenariot kan en utgående IP-adress ändras och är inte deterministisk. Offentliga IP-adresser finns utanför NVA. NVA i Azure VMware Solution har fortfarande privata IP-adresser och avgör inte den utgående offentliga IP-adressen.

NVA är BYOL, vilket innebär att du tar med dig en licens och implementerar hög tillgänglighet för NVA.

Se VMware-dokumentationen för NVA-placeringsalternativ och information om VMware-gränsen på åtta virtuella nätverkskort på en virtuell dator. Mer information finns i Firewall-integrering i Azure VMware Solution.

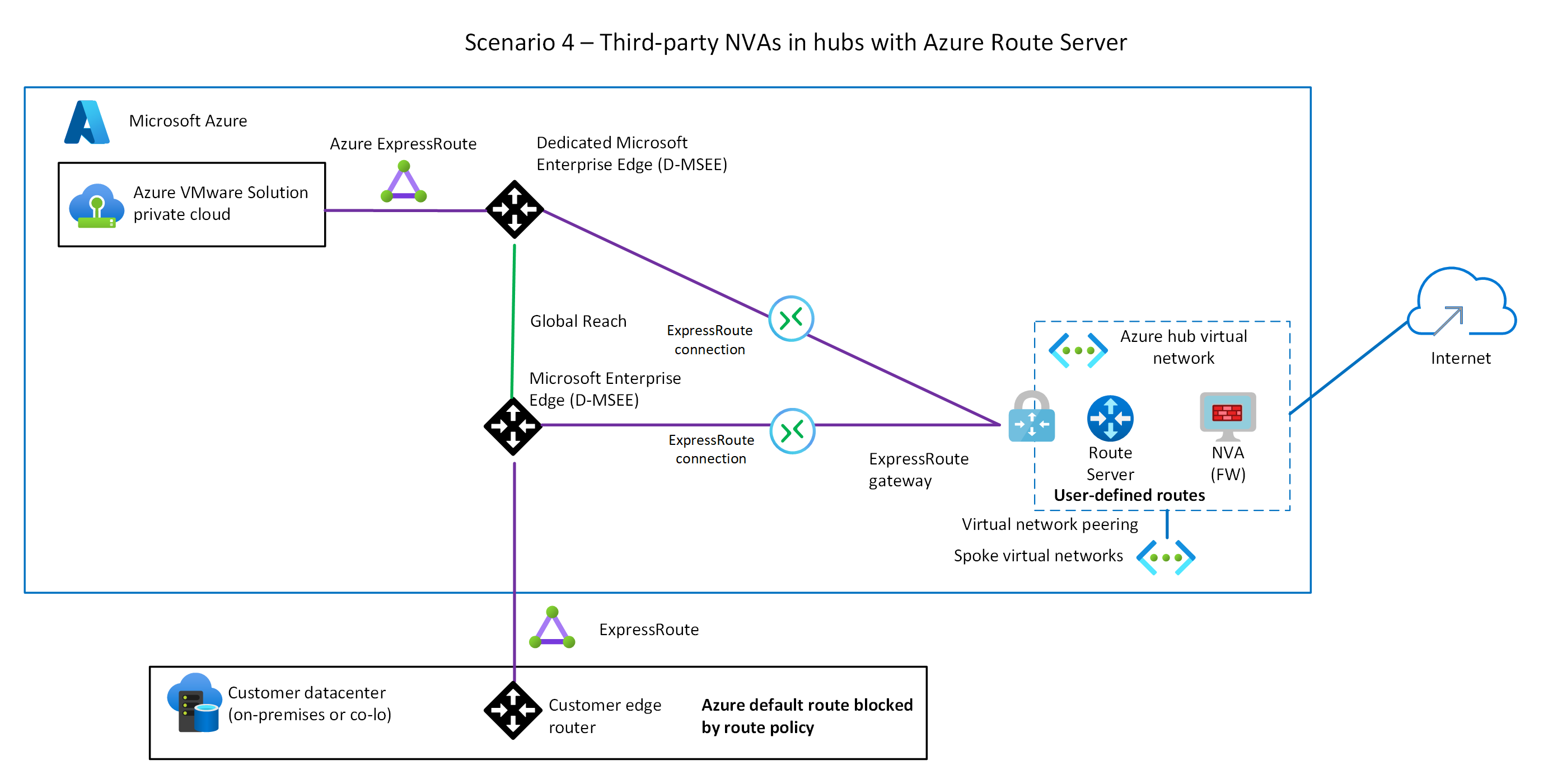

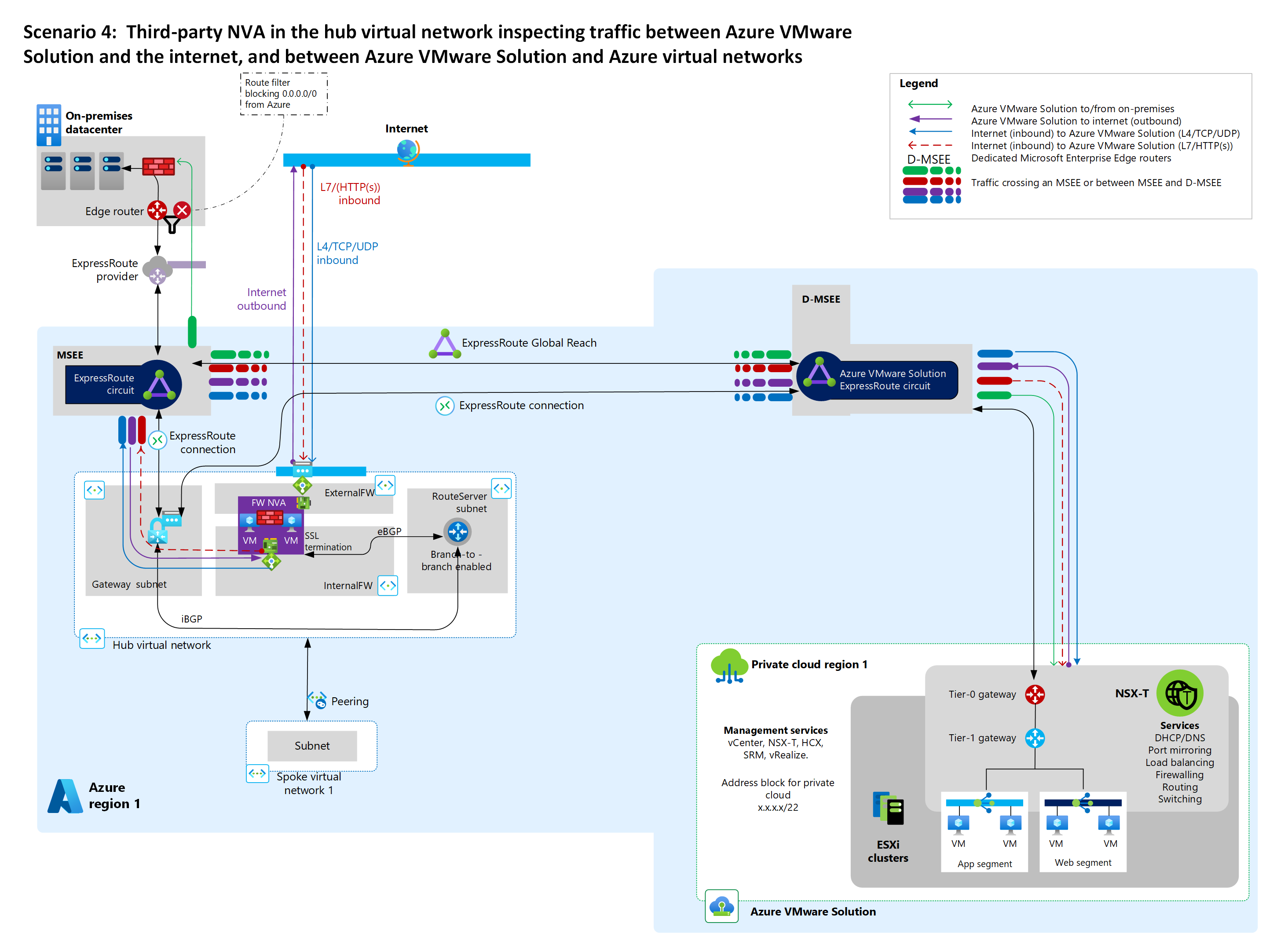

Scenario 4: Brandväggslösningar som inte kommer från Microsoft i ett virtuellt navnätverk som har Route Server

Det här scenariot omfattar följande arkitekturkomponenter och överväganden.

När du ska använda det här scenariot

Använd det här scenariot om:

Du vill aktivera internettrafik utgående från Azure VMware Solution via din icke-Microsoft NVA i en virtuell hubb för Azure-nätverk. Och du vill inspektera trafiken mellan Azure VMware Solution och Virtual Network.

Du vill inspektera trafik mellan lokala datacenter och Azure via din lokala, icke-Microsoft NVA.

Du behöver flera offentliga IP-adresser för inkommande tjänster och behöver ett block med fördefinierade IP-adresser i Azure. I det här scenariot äger du inte offentliga IP-adresser.

Du behöver detaljerad kontroll över brandväggar utanför det privata Azure VMware Solution-molnet.

Överblick

Följande diagram innehåller en översikt på hög nivå över scenario 4.

Ladda ned en Visio-fil av den här arkitekturen.

Komponenter

Det här scenariot består av följande komponenter:

Icke-Microsoft NVA:er, konfigurerade i aktiv/aktiv eller aktiv/vänteläge, värdsatta i ett virtuellt nätverk för att utföra brandväggsfunktioner och andra nätverksfunktioner.

Route Server för att utbyta vägar mellan Azure VMware Solution, lokala datacenter och virtuella nätverk.

Icke-Microsoft NVA:er i din virtuella Azure-nätverkshubb för att tillhandahålla utgående Internet till Azure VMware Solution.

ExpressRoute för anslutning mellan lokala datacenter och Azure VMware Solution.

Ladda ned en Visio-fil av den här arkitekturen.

Överväganden

I det här scenariot tilldelas utgående offentliga IP-adresser till NVA:er i det virtuella Azure-nätverket.

Icke-Microsoft NVA:er i den virtuella nätverkshubben är konfigurerade att peerkopplas med Routningstjänsten via BGP och Equal-Cost Multi-Path (ECMP) routning. Dessa NVA:er annonserar standardvägen

0.0.0.0/0till Azure VMware Solution.Standardvägen

0.0.0.0/0annonseras också lokalt via Global Reach. Implementera ett ruttfilter lokalt för att förhindra inlärning av standardrutt0.0.0.0/0.Trafik mellan Azure VMware Solution och ditt lokala nätverk flödar via ExpressRoute Global Reach. För mer information, se Knyt lokala miljöer till Azure VMware-lösningen. Det lokala icke-Microsoft NVA utför trafikinspektion mellan det lokala nätverket och Azure VMware Solution i stället för de icke-Microsoft NVA:er i den virtuella Azure-nätverkshubben.

Du kan vara värd för Application Gateway i ett virtuellt ekernätverk som ansluter till en hubb eller som finns i det virtuella hubbnätverket.

Nästa steg

Konfigurera NSX-nätverkskomponenter med Hjälp av Azure VMware Solution

Mer information om arkitekturprinciper för molnimplementeringsramverk i företagsskala, olika designöverväganden och metodtips för Azure VMware Solution finns i nästa artikel i den här serien: