Säkerhetsdokument för Azure Synapse Analytics: Nätverkssäkerhet

Kommentar

Den här artikeln är en del av azure Synapse Analytics säkerhetsdokumentserie med artiklar. En översikt över serien finns i säkerhetsdokumentet för Azure Synapse Analytics.

För att skydda Azure Synapse finns det en rad olika alternativ för nätverkssäkerhet att tänka på.

Nätverkssäkerhetsterminologi

Det här öppningsavsnittet innehåller en översikt och definitioner av några viktiga Azure Synapse-termer relaterade till nätverkssäkerhet. Tänk på dessa definitioner när du läser den här artikeln.

Synapse-arbetsyta

En Synapse-arbetsyta är en säker logisk samling av alla tjänster som erbjuds av Azure Synapse. Den innehåller dedikerade SQL-pooler (tidigare SQL DW), serverlösa SQL-pooler, Apache Spark-pooler, pipelines och andra tjänster. Vissa inställningar för nätverkskonfiguration, till exempel IP-brandväggsregler, hanterade virtuella nätverk och godkända klientorganisationer för exfiltreringsskydd, konfigureras och skyddas på arbetsytans nivå.

Slutpunkter för Synapse-arbetsyta

En slutpunkt är en punkt i en inkommande anslutning för åtkomst till en tjänst. Varje Synapse-arbetsyta har tre distinkta slutpunkter:

- Dedikerad SQL-slutpunkt för åtkomst till dedikerade SQL-pooler.

- Serverlös SQL-slutpunkt för åtkomst till serverlösa SQL-pooler.

- Utvecklingsslutpunkt för åtkomst till Apache Spark-pooler och pipelineresurser på arbetsytan.

Dessa slutpunkter skapas automatiskt när Synapse-arbetsytan skapas.

Synapse Studio

Synapse Studio är en säker webbklientdelsutvecklingsmiljö för Azure Synapse. Den stöder olika roller, inklusive datatekniker, dataexpert, datautvecklare, dataanalytiker och Synapse-administratör.

Använd Synapse Studio för att utföra olika data- och hanteringsåtgärder i Azure Synapse, till exempel:

- Anslut till dedikerade SQL-pooler, serverlösa SQL-pooler och körning av SQL-skript.

- Utveckla och köra notebook-filer i Apache Spark-pooler.

- Utveckla och köra pipelines.

- Övervaka dedikerade SQL-pooler, serverlösa SQL-pooler, Apache Spark-pooler och pipelinejobb.

- Hantera Synapse RBAC-behörigheter för arbetsyteobjekt.

- Skapa hanterade privata slutpunktsanslutningar till datakällor och mottagare.

Anslut ions till arbetsyteslutpunkter kan göras med Synapse Studio. Dessutom är det möjligt att skapa privata slutpunkter för att säkerställa att kommunikationen till arbetsytans slutpunkter är privat.

Åtkomst- och brandväggsregler för offentligt nätverk

Som standard är arbetsytans slutpunkter offentliga slutpunkter när de etableras. Åtkomst till dessa arbetsyteslutpunkter från ett offentligt nätverk är aktiverat, inklusive nätverk som ligger utanför kundens organisation, utan att kräva en VPN-anslutning eller en ExpressRoute-anslutning till Azure.

Alla Azure-tjänster, inklusive PaaS-tjänster som Azure Synapse, skyddas av grundläggande DDoS-skydd för att minimera skadliga attacker (aktiv trafikövervakning, alltid vid identifiering och automatiska attackreduceringar).

All trafik till arbetsytans slutpunkter , även via offentliga nätverk, krypteras och skyddas under överföring av TLS-protokollet (Transport Level Security).

För att skydda känsliga data rekommenderar vi att du inaktiverar offentlig åtkomst till arbetsytans slutpunkter helt. På så sätt säkerställer det att alla arbetsyteslutpunkter endast kan nås med hjälp av privata slutpunkter.

Om du inaktiverar offentlig åtkomst för alla Synapse-arbetsytor i en prenumeration eller en resursgrupp framtvingas genom att en Azure-princip tilldelas. Det är också möjligt att inaktivera åtkomst till offentliga nätverk per arbetsyta baserat på känsligheten för data som bearbetas av arbetsytan.

Men om offentlig åtkomst behöver aktiveras rekommenderar vi starkt att du konfigurerar IP-brandväggsreglerna för att endast tillåta inkommande anslutningar från den angivna listan över offentliga IP-adresser.

Överväg att aktivera offentlig åtkomst när den lokala miljön inte har VPN-åtkomst eller ExpressRoute till Azure, och det kräver åtkomst till arbetsytans slutpunkter. I det här fallet anger du en lista över offentliga IP-adresser för lokala datacenter och gatewayer i IP-brandväggsreglerna.

Privata slutpunkter

En privat Azure-slutpunkt är ett virtuellt nätverksgränssnitt med en privat IP-adress som skapas i kundens eget undernät för Azure Virtual Network (VNet). En privat slutpunkt kan skapas för alla Azure-tjänster som stöder privata slutpunkter, till exempel Azure Synapse, dedikerade SQL-pooler (tidigare SQL DW), Azure SQL Databases, Azure Storage eller valfri tjänst i Azure som drivs av Azure Private Link-tjänsten.

Det går att skapa privata slutpunkter i det virtuella nätverket för alla tre Synapse-arbetsyteslutpunkterna individuellt. På så sätt kan det finnas tre privata slutpunkter som skapats för tre slutpunkter i en Synapse-arbetsyta: en för dedikerad SQL-pool, en för serverlös SQL-pool och en för utvecklingsslutpunkten.

Privata slutpunkter har många säkerhetsfördelar jämfört med de offentliga slutpunkterna. Privata slutpunkter i ett virtuellt Azure-nätverk kan endast nås inifrån:

- Samma virtuella nätverk som innehåller den här privata slutpunkten.

- Regionala eller globalt peerkopplade virtuella Azure-nätverk.

- Lokala nätverk som är anslutna till Azure via VPN Gateway eller ExpressRoute.

Den största fördelen med privata slutpunkter är att det inte längre är nödvändigt att exponera arbetsyteslutpunkter för det offentliga Internet. Desto mindre exponering, desto bättre.

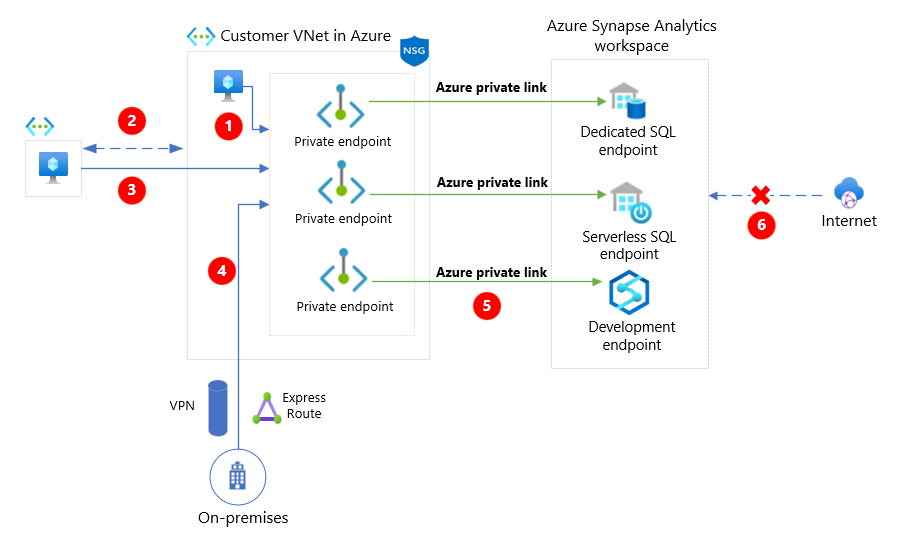

Följande diagram visar privata slutpunkter.

Diagrammet ovan visar följande viktiga punkter:

| Artikel | Beskrivning |

|---|---|

| Arbetsstationer inifrån kundens virtuella nätverk får åtkomst till de privata Azure Synapse-slutpunkterna. | |

| Peering mellan kundens virtuella nätverk och ett annat VNet. | |

| Arbetsstation från peer-kopplat virtuellt nätverk får åtkomst till de privata Slutpunkterna i Azure Synapse. | |

| Lokalt nätverk får åtkomst till de privata Azure Synapse-slutpunkterna via VPN eller ExpressRoute. | |

| Slutpunkter för arbetsytor mappas till kundens virtuella nätverk via privata slutpunkter med hjälp av Azure Private Link-tjänsten. | |

| Offentlig åtkomst är inaktiverad på Synapse-arbetsytan. |

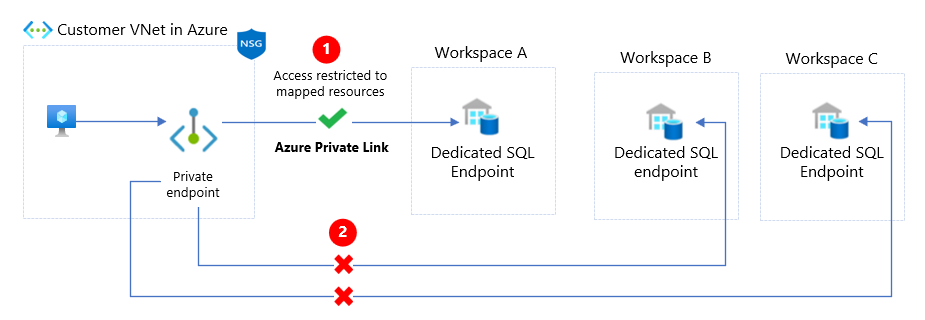

I följande diagram mappas en privat slutpunkt till en instans av en PaaS-resurs i stället för hela tjänsten. I händelse av en säkerhetsincident i nätverket exponeras endast den mappade resursinstansen, vilket minimerar exponeringen och hotet om dataläckage och exfiltrering.

Diagrammet ovan visar följande viktiga punkter:

| Artikel | Beskrivning |

|---|---|

| Den privata slutpunkten i kundens virtuella nätverk mappas till en enda dedikerad SQL-pool (tidigare SQL DW) slutpunkt i Arbetsyta A. | |

| Andra SQL-poolslutpunkter i de andra arbetsytorna (B och C) är inte tillgängliga via den här privata slutpunkten, vilket minimerar exponeringen. |

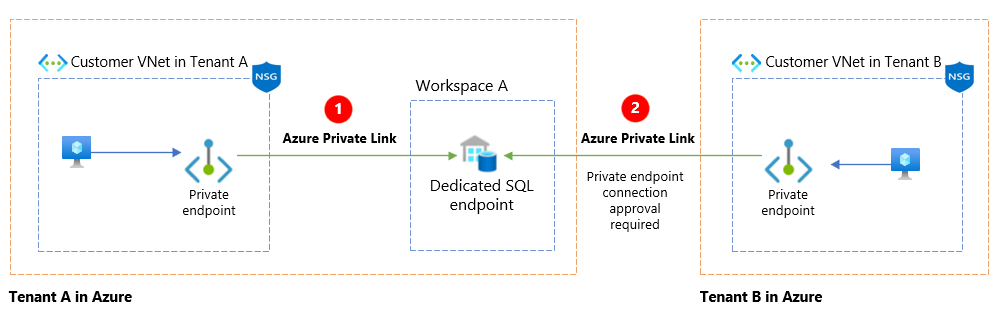

Privat slutpunkt fungerar i Microsoft Entra-klienter och -regioner, så det är möjligt att skapa privata slutpunktsanslutningar till Synapse-arbetsytor mellan klienter och regioner. I det här fallet går det igenom arbetsflödet för godkännande av privat slutpunktsanslutning. Resursägaren styr vilka privata slutpunktsanslutningar som godkänns eller nekas. Resursägaren har fullständig kontroll över vem som kan ansluta till deras arbetsytor.

Följande diagram visar ett arbetsflöde för godkännande av privat slutpunktsanslutning.

Diagrammet ovan visar följande viktiga punkter:

| Artikel | Beskrivning |

|---|---|

| Dedikerad SQL-pool (tidigare SQL DW) i Arbetsyta A i klientorganisation A nås av en privat slutpunkt i kundens virtuella nätverk i klient A. | |

| Samma dedikerade SQL-pool (tidigare SQL DW) i Arbetsyta A i klientorganisation A nås av en privat slutpunkt i kundens virtuella nätverk i klient B via ett arbetsflöde för anslutningsgodkännande. |

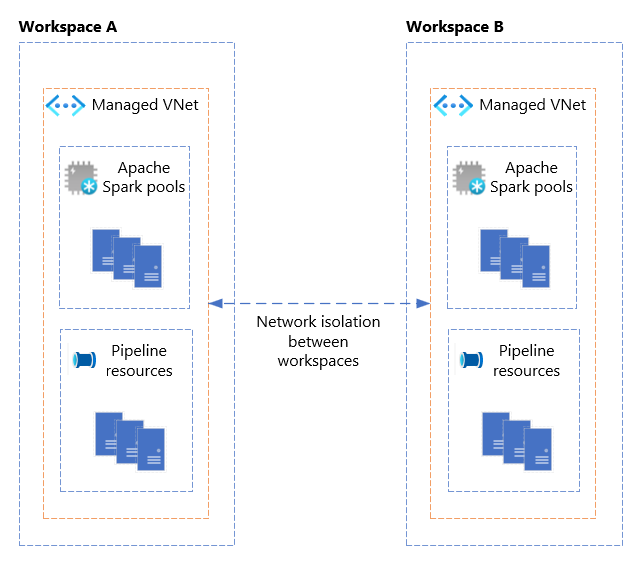

Hanterat virtuellt nätverk

Synapse Managed VNet-funktionen ger en helt hanterad nätverksisolering för Apache Spark-poolen och pipelineberäkningsresurser mellan Synapse-arbetsytor. Den kan konfigureras när arbetsytan skapas. Dessutom tillhandahåller den även nätverksisolering för Spark-kluster på samma arbetsyta. Varje arbetsyta har ett eget virtuellt nätverk som hanteras helt av Synapse. Det hanterade virtuella nätverket är inte synligt för användarna för att göra några ändringar. Alla pipeline- eller Apache Spark-poolberäkningsresurser som spunnits upp av Azure Synapse i ett hanterat virtuellt nätverk etableras i ett eget VNet. På så sätt finns det fullständig nätverksisolering från andra arbetsytor.

Den här konfigurationen eliminerar behovet av att skapa och hantera virtuella nätverk och nätverkssäkerhetsgrupper för Apache Spark-poolen och pipelineresurser, vilket vanligtvis görs av VNet-inmatning.

Därför etableras inte tjänster för flera klientorganisationer i en Synapse-arbetsyta, till exempel dedikerade SQL-pooler och serverlösa SQL-pooler i det hanterade virtuella nätverket.

Följande diagram visar nätverksisolering mellan två hanterade virtuella nätverk för arbetsytor A och B med sina Apache Spark-pooler och pipelineresurser i de hanterade virtuella nätverken.

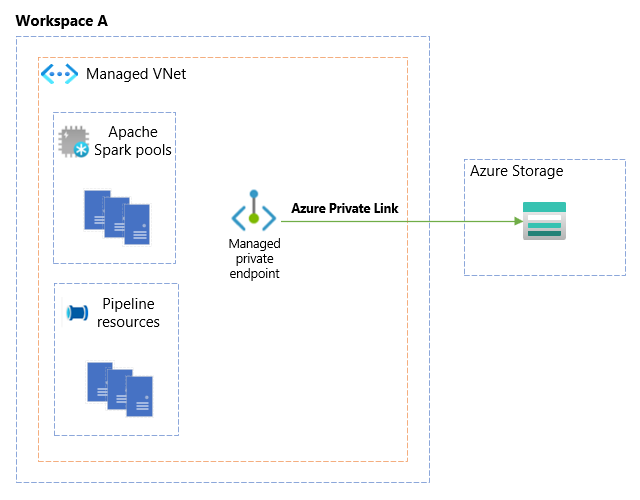

Hanterad privat slutpunktsanslutning

En hanterad privat slutpunktsanslutning möjliggör anslutningar till alla Azure PaaS-tjänster (som stöder Private Link), säkert och sömlöst, utan att behöva skapa en privat slutpunkt för den tjänsten från kundens virtuella nätverk. Synapse skapar och hanterar automatiskt den privata slutpunkten. Dessa anslutningar används av beräkningsresurserna som etableras i synapse Managed VNet, till exempel Apache Spark-pooler och pipelineresurser, för att ansluta till Azure PaaS-tjänsterna privat.

Om du till exempel vill ansluta till ditt Azure Storage-konto privat från din pipeline är den vanliga metoden att skapa en privat slutpunkt för lagringskontot och använda en lokalt installerad integrationskörning för att ansluta till din privata lagringsslutpunkt. Med Synapse Managed VNets kan du privat ansluta till ditt lagringskonto med Azure Integration Runtime genom att skapa en hanterad privat slutpunktsanslutning direkt till lagringskontot. Den här metoden eliminerar behovet av att ha en lokalt installerad integrationskörning för att ansluta till dina Azure PaaS-tjänster privat.

Därför etableras inte tjänster för flera klientorganisationer i en Synapse-arbetsyta, till exempel dedikerade SQL-pooler och serverlösa SQL-pooler i det hanterade virtuella nätverket. Därför använder de inte de hanterade privata slutpunktsanslutningarna som skapats på arbetsytan för deras utgående anslutning.

Följande diagram visar en hanterad privat slutpunkt som ansluter till ett Azure Storage-konto från ett hanterat virtuellt nätverk i Arbetsyta A.

Advanced Spark-säkerhet

Ett hanterat virtuellt nätverk ger också några ytterligare fördelar för Apache Spark-poolanvändare. Du behöver inte bekymra dig om att konfigurera ett fast adressutrymme för undernätet, vilket skulle göras i VNet-inmatning. Azure Synapse tar automatiskt hand om att allokera dessa adressutrymmen dynamiskt för arbetsbelastningar.

Dessutom fungerar Spark-pooler som ett jobbkluster. Det innebär att varje användare får ett eget Spark-kluster när de interagerar med arbetsytan. Att skapa en Spark-pool på arbetsytan är metadatainformation för vad som ska tilldelas användaren vid körning av Spark-arbetsbelastningar. Det innebär att varje användare får ett eget Spark-kluster i ett dedikerat undernät i det hanterade virtuella nätverket för att köra arbetsbelastningar. Spark-poolsessioner från samma användare körs på samma beräkningsresurser. Genom att tillhandahålla den här funktionen finns det tre huvudsakliga fördelar:

- Större säkerhet på grund av arbetsbelastningsisolering baserat på användaren.

- Minskning av bullriga grannar.

- Bättre prestanda.

Dataexfiltreringsskydd

Synapse-arbetsytor med hanterat VNet har ytterligare en säkerhetsfunktion som kallas dataexfiltreringsskydd. Den skyddar all utgående trafik från Azure Synapse från alla tjänster, inklusive dedikerade SQL-pooler, serverlösa SQL-pooler, Apache Spark-pooler och pipelines. Den konfigureras genom att aktivera dataexfiltreringsskydd på arbetsytenivå (vid skapande av arbetsyta) för att begränsa utgående anslutningar till en lista över tillåtna Microsoft Entra-klienter. Som standard läggs endast arbetsytans hemklientorganisation till i listan, men det är möjligt att lägga till eller ändra listan över Microsoft Entra-klienter när som helst efter att arbetsytan har skapats. Att lägga till ytterligare klienter är en mycket privilegierad åtgärd som kräver den utökade rollen Synapse-administratör. Den styr effektivt exfiltrering av data från Azure Synapse till andra organisationer och klienter, utan att behöva ha komplicerade nätverkssäkerhetsprinciper på plats.

För arbetsytor med dataexfiltreringsskydd aktiverat måste Synapse-pipelines och Apache Spark-pooler använda hanterade privata slutpunktsanslutningar för alla sina utgående anslutningar.

Dedikerad SQL-pool och serverlös SQL-pool använder inte hanterade privata slutpunkter för sin utgående anslutning. Utgående anslutningar från SQL-pooler kan dock endast göras till de godkända målen, som är mål för hanterade privata slutpunktsanslutningar.

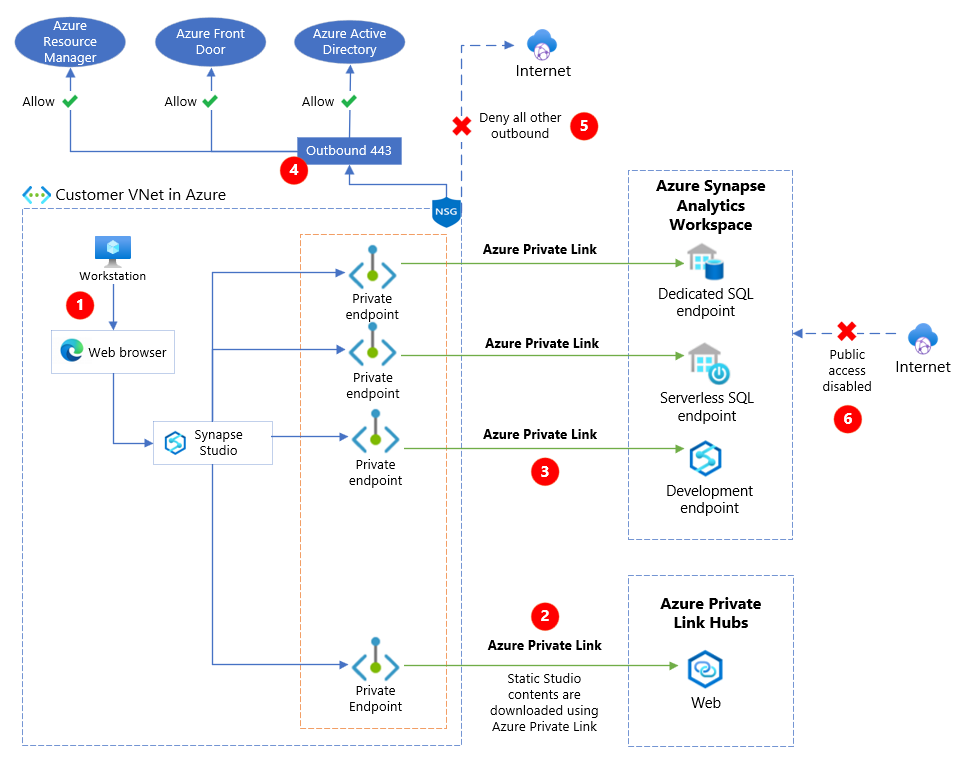

Privata länkhubbar för Synapse Studio

Synapse Private Link Hubs tillåter säker anslutning till Synapse Studio från kundens virtuella nätverk med hjälp av Azure Private Link. Den här funktionen är användbar för kunder som vill komma åt Synapse-arbetsytan med hjälp av Synapse Studio från en kontrollerad och begränsad miljö, där den utgående Internettrafiken är begränsad till en begränsad uppsättning Azure-tjänster.

Det uppnås genom att skapa en privat länkhubbresurs och en privat slutpunkt till den här hubben från det virtuella nätverket. Den här privata slutpunkten används sedan för att komma åt studion med dess fullständigt kvalificerade domännamn (FQDN), web.azuresynapse.net, med en privat IP-adress från det virtuella nätverket. Resursen private link hub laddar ned det statiska innehållet i Synapse Studio via Azure Private Link till användarens arbetsstation. Dessutom måste separata privata slutpunkter skapas för de enskilda arbetsyteslutpunkterna för att säkerställa att kommunikationen till arbetsytans slutpunkter är privat.

Följande diagram visar privata länkhubbar för Synapse Studio.

Diagrammet ovan visar följande viktiga punkter:

| Artikel | Beskrivning |

|---|---|

| Arbetsstationen i ett begränsat kund-VNet kommer åt Synapse Studio med hjälp av en webbläsare. | |

| En privat slutpunkt som skapats för resursen private link hubs används för att ladda ned innehållet i static Studio med hjälp av Azure Private Link. | |

| Privata slutpunkter som skapats för Synapse-arbetsyteslutpunkter får åtkomst till arbetsyteresurserna på ett säkert sätt med hjälp av privata Azure-länkar. | |

| Regler för nätverkssäkerhetsgrupper i det begränsade kund-VNet tillåter utgående trafik via port 443 till en begränsad uppsättning Azure-tjänster, till exempel Azure Resource Manager, Azure Front Door och Microsoft Entra-ID. | |

| Regler för nätverkssäkerhetsgrupp i det begränsade kund-VNet nekar all annan utgående trafik från det virtuella nätverket. | |

| Offentlig åtkomst är inaktiverad på Synapse-arbetsytan. |

Dedikerad SQL-pool (tidigare SQL DW)

Innan Azure Synapse-erbjudandet erbjöds en Azure SQL-informationslagerprodukt med namnet SQL DW. Den har nu bytt namn till en dedikerad SQL-pool (tidigare SQL DW).

Dedikerad SQL-pool (tidigare SQL DW) skapas i en logisk Azure SQL-server. Det är en säker logisk konstruktion som fungerar som en central administrativ plats för en samling databaser, inklusive SQL DW och andra Azure SQL-databaser.

De flesta av de viktigaste nätverkssäkerhetsfunktionerna som beskrivs i föregående avsnitt i den här artikeln för Azure Synapse gäller även för dedikerad SQL-pool (tidigare SQL DW). De omfattar:

- IP-brandväggsregler

- Inaktivera åtkomst till offentligt nätverk

- Privata slutpunkter

- Dataexfiltreringsskydd via utgående brandväggsregler

Eftersom den dedikerade SQL-poolen (tidigare SQL DW) är en tjänst för flera klientorganisationer etableras den inte i ett hanterat virtuellt nätverk. Det innebär att vissa funktioner, till exempel hanterade virtuella nätverk och hanterade privata slutpunktsanslutningar, inte är tillämpliga för det.

Funktionsmatris för nätverkssäkerhet

Följande jämförelsetabell innehåller en översikt på hög nivå över nätverkssäkerhetsfunktioner som stöds i Azure Synapse-erbjudanden:

| Funktion | Azure Synapse: Apache Spark-pool | Azure Synapse: Dedikerad SQL-pool | Azure Synapse: Serverlös SQL-pool | Dedikerad SQL-pool (tidigare SQL DW) |

|---|---|---|---|---|

| IP-brandväggsregler | Ja | Ja | Ja | Ja |

| Inaktivera offentlig åtkomst | Ja | Ja | Ja | Ja |

| Privata slutpunkter | Ja | Ja | Ja | Ja |

| Dataexfiltreringsskydd | Ja | Ja | Ja | Ja |

| Säker åtkomst med Synapse Studio | Ja | Ja | Ja | Nej |

| Åtkomst från begränsat nätverk med synapse private link hub | Ja | Ja | Ja | Nej |

| Hanterat virtuellt nätverk och nätverksisolering på arbetsytenivå | Ja | Saknas | Saknas | Inte tillgänglig |

| Hanterade privata slutpunktsanslutningar för utgående anslutning | Ja | Saknas | Saknas | Inte tillgänglig |

| Nätverksisolering på användarnivå | Ja | Saknas | Saknas | Inte tillgänglig |

Nästa steg

I nästa artikel i den här white paper-serien får du lära dig mer om skydd mot hot.