Självstudie: Kontrollera och registrera information om IP-adressrykte i incidenter automatiskt

Ett snabbt och enkelt sätt att bedöma allvarlighetsgraden för en incident är att se om några IP-adresser i den är kända för att vara källor till skadlig aktivitet. Om du har ett sätt att göra detta automatiskt kan du spara mycket tid och arbete.

I den här självstudien får du lära dig hur du använder Microsoft Sentinel-automatiseringsregler och spelböcker för att automatiskt kontrollera IP-adresser i dina incidenter mot en källa för hotinformation och registrera varje resultat i dess relevanta incident.

När du har slutfört den här självstudien kan du:

- Skapa en spelbok från en mall

- Konfigurera och auktorisera spelbokens anslutningar till andra resurser

- Skapa en automatiseringsregel för att anropa spelboken

- Se resultatet av den automatiserade processen

Viktigt!

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

För att kunna följa den här självstudien måste du ha:

En Azure-prenumeration Skapa ett kostnadsfritt konto om du inte redan har ett.

En Log Analytics-arbetsyta med Microsoft Sentinel-lösningen distribuerad på den och data som matas in i den.

En Azure-användare med följande roller tilldelade på följande resurser:

- Microsoft Sentinel-deltagare på Log Analytics-arbetsytan där Microsoft Sentinel distribueras.

- Logic App-deltagare och ägare eller motsvarande, oavsett vilken resursgrupp som ska innehålla spelboken som skapades i den här självstudien.

Installerad VirusTotal-lösning från Innehållshubben

Ett (kostnadsfritt) VirusTotal-konto räcker för den här självstudien. En produktionsimplementering kräver ett VirusTotal Premium-konto.

En Azure Monitor-agent som är installerad på minst en dator i din miljö, så att incidenter genereras och skickas till Microsoft Sentinel.

Skapa en spelbok från en mall

Microsoft Sentinel innehåller färdiga spelboksmallar som du kan anpassa och använda för att automatisera ett stort antal grundläggande SecOps-mål och scenarier. Nu ska vi hitta en för att utöka IP-adressinformationen i våra incidenter.

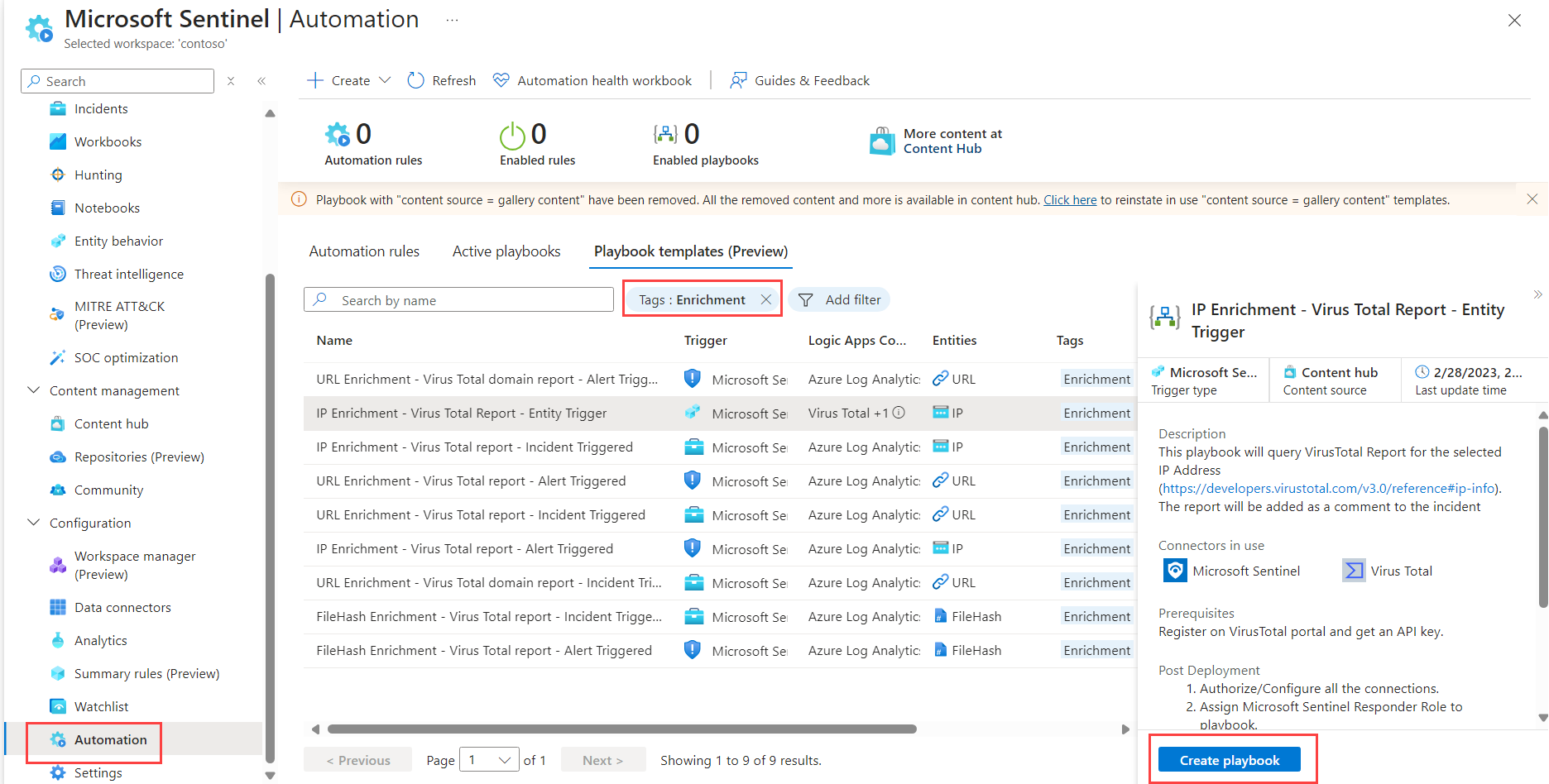

I Microsoft Sentinel väljer du Configuration>Automation.

På sidan Automation väljer du fliken Spelboksmallar (förhandsversion).

Leta upp och välj en av rapportmallarna IP Enrichment – Virus Total för antingen entitets-, incident- eller aviseringsutlösare. Om det behövs filtrerar du listan efter taggen Enrichment för att hitta dina mallar.

Välj Skapa spelbok i informationsfönstret. Till exempel:

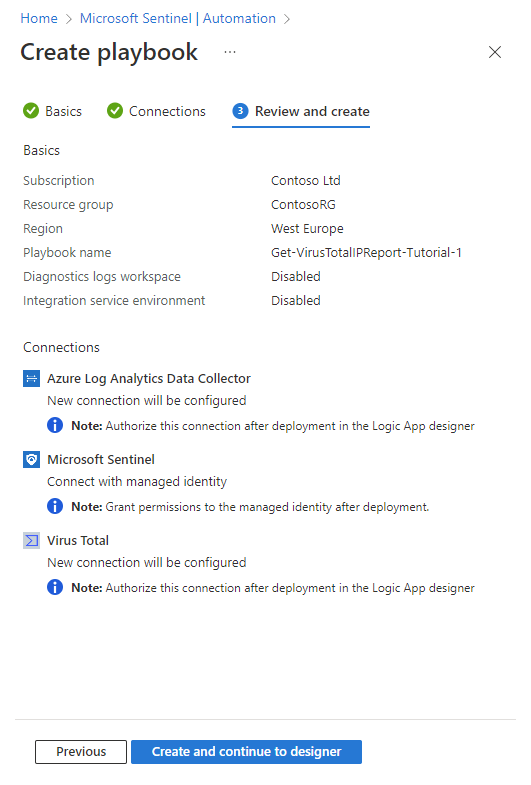

Guiden Skapa spelbok öppnas. På fliken Grundläggande :

Välj din prenumeration, resursgrupp och region i respektive listruta.

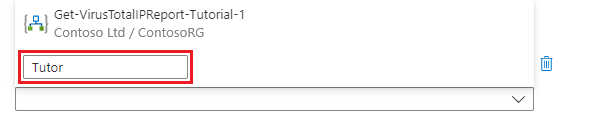

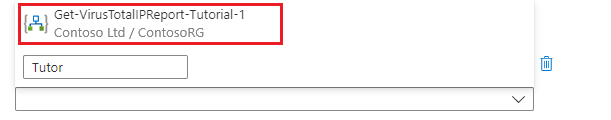

Redigera spelboksnamnet genom att lägga till i slutet av det föreslagna namnet "Get-VirusTotalIPReport". På så sätt kan du se vilken originalmall den här spelboken kommer från, samtidigt som du ser till att den har ett unikt namn om du vill skapa en annan spelbok från samma mall. Vi kallar det "Get-VirusTotalIPReport-Tutorial-1".

Låt alternativet Aktivera diagnostikloggar i Log Analytics vara avmarkerat.

Välj Nästa: Anslutningar >.

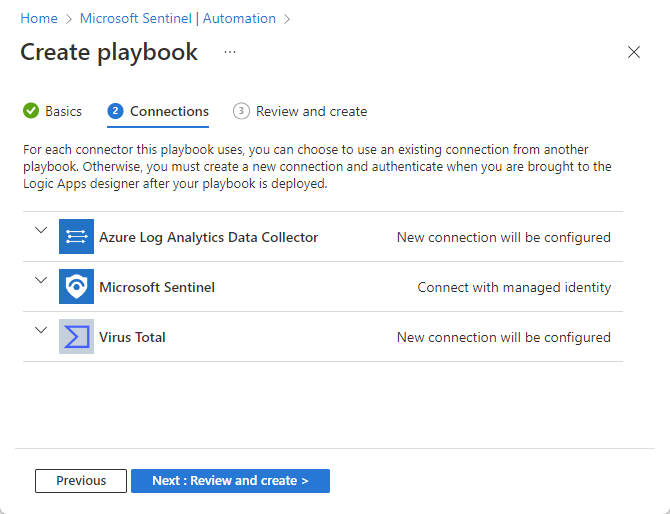

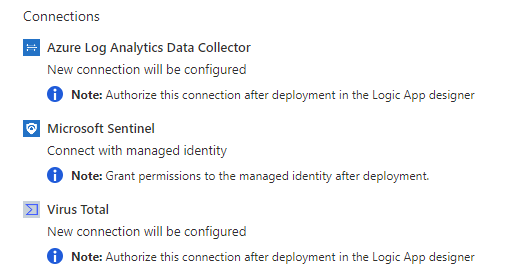

På fliken Anslutningar ser du alla anslutningar som den här spelboken behöver göra till andra tjänster och den autentiseringsmetod som ska användas om anslutningen redan har gjorts i ett befintligt Logic App-arbetsflöde i samma resursgrupp.

Lämna Microsoft Sentinel-anslutningen som den är (det bör stå "Anslut med hanterad identitet").

Om några anslutningar säger "Ny anslutning kommer att konfigureras" uppmanas du att göra det i nästa steg i självstudien. Om du redan har anslutningar till dessa resurser väljer du expanderarpilen till vänster om anslutningen och väljer en befintlig anslutning i den expanderade listan. I den här övningen lämnar vi den som den är.

Välj Nästa: Granska och skapa >.

På fliken Granska och skapa granskar du all information som du har angett när den visas här och väljer Skapa spelbok.

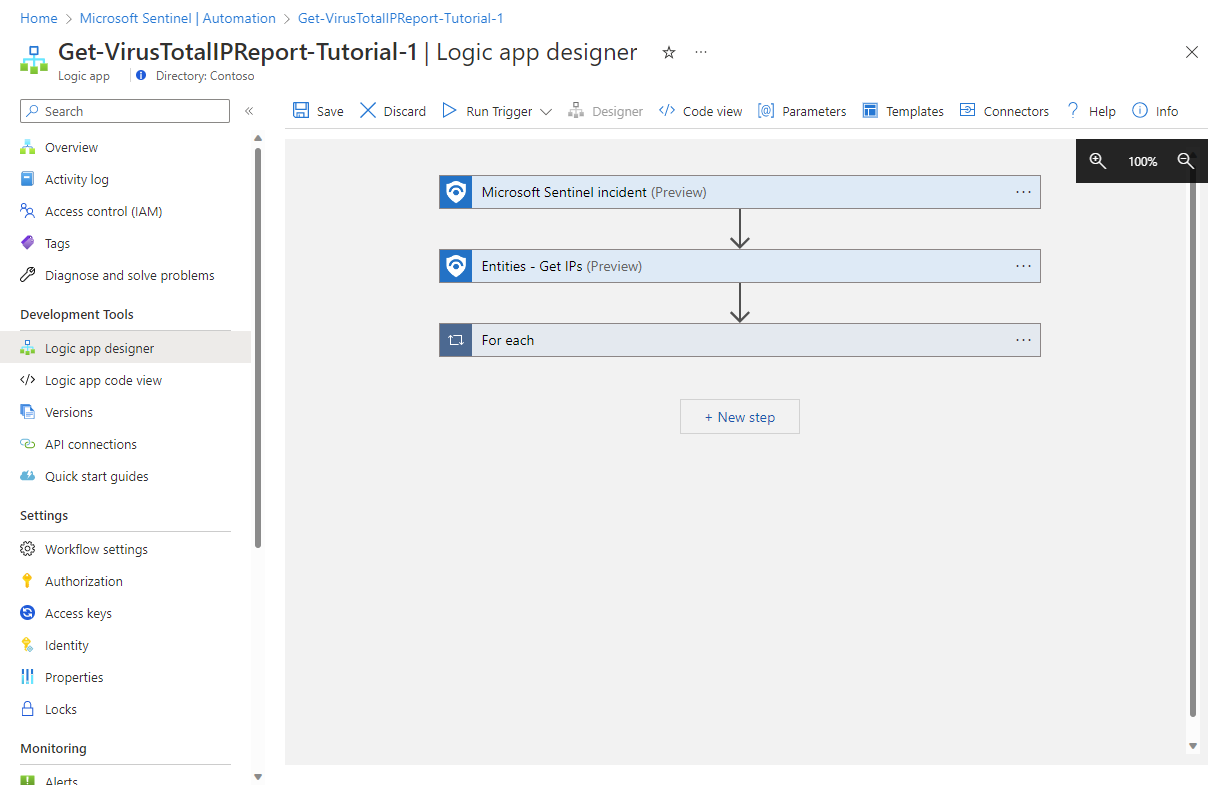

När spelboken distribueras visas en snabb serie meddelanden om dess förlopp. Sedan öppnas Logikappdesignern med din spelbok som visas. Vi behöver fortfarande auktorisera logikappens anslutningar till de resurser som den interagerar med så att spelboken kan köras. Sedan granskar vi var och en av åtgärderna i spelboken för att se till att de är lämpliga för vår miljö och gör ändringar om det behövs.

Auktorisera logikappanslutningar

Kom ihåg att när vi skapade spelboken från mallen fick vi veta att Azure Log Analytics Data Collector- och Virus Total-anslutningarna skulle konfigureras senare.

Det är här vi gör det.

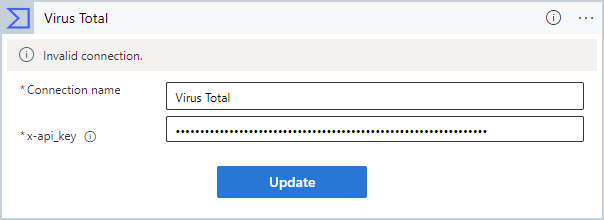

Auktorisera total anslutning för virus

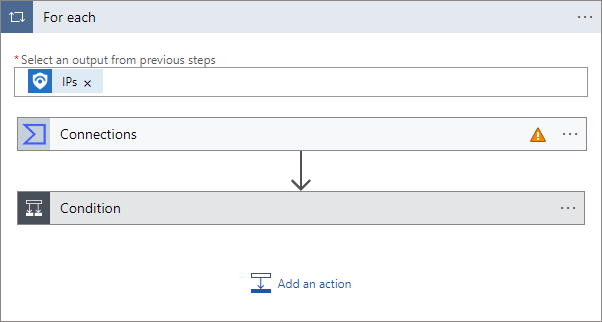

Välj för varje åtgärd för att expandera den och granska dess innehåll, som innehåller de åtgärder som ska utföras för varje IP-adress. Till exempel:

Det första åtgärdsobjektet som du ser är märkt Anslutningar och har en orange varningstriangel.

Om den första åtgärden i stället är märkt Hämta en IP-rapport (förhandsversion) innebär det att du redan har en befintlig anslutning till Totalt virus och du kan gå till nästa steg.

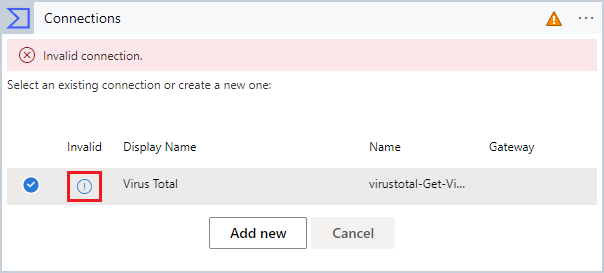

Välj åtgärden Anslutningar för att öppna den.

Välj ikonen i kolumnen Ogiltig för den visade anslutningen.

Du uppmanas att ange anslutningsinformation.

Ange "Totalt virus" som anslutningsnamn.

För x-api_key kopierar och klistrar du in API-nyckeln från ditt Virus Total-konto.

Välj Uppdatera.

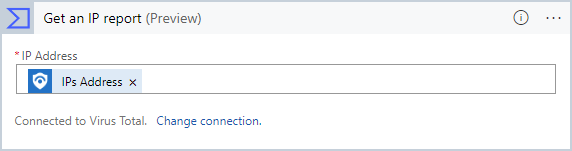

Nu ser du åtgärden Hämta en IP-rapport (förhandsversion) korrekt. (Om du redan har ett konto för totalt virus är du redan i det här skedet.)

Auktorisera Log Analytics-anslutning

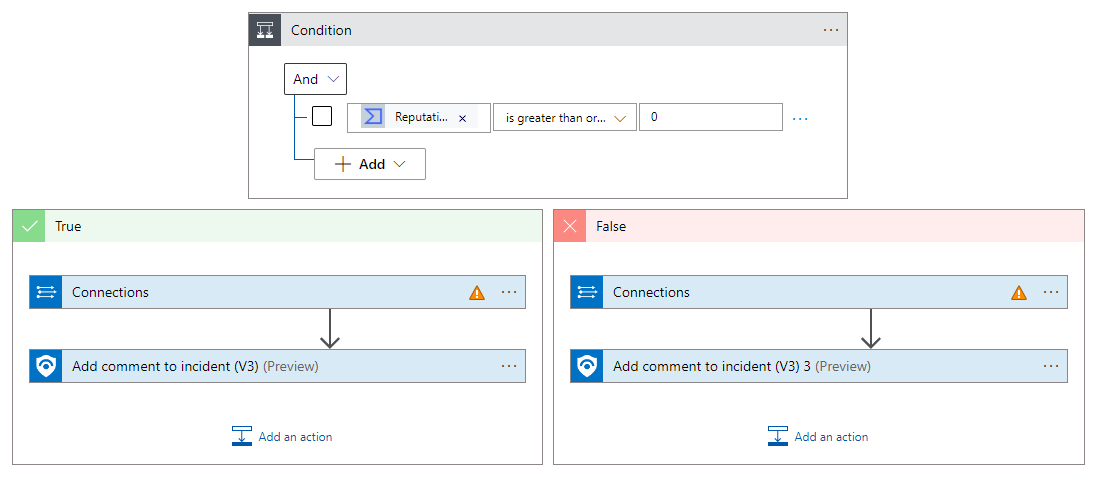

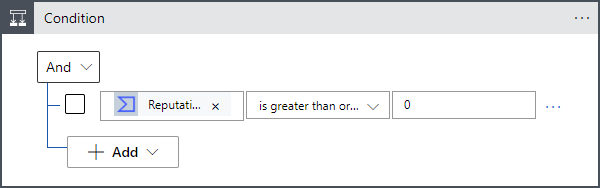

Nästa åtgärd är ett villkor som bestämmer resten av for-each-loopens åtgärder baserat på resultatet av IP-adressrapporten. Den analyserar ryktespoängen som ges till IP-adressen i rapporten. En poäng som är högre än 0 anger att adressen är ofarlig. En poäng som är lägre än 0 indikerar att den är skadlig.

Oavsett om villkoret är sant eller falskt vill vi skicka data i rapporten till en tabell i Log Analytics så att de kan efterfrågas och analyseras och lägga till en kommentar till incidenten.

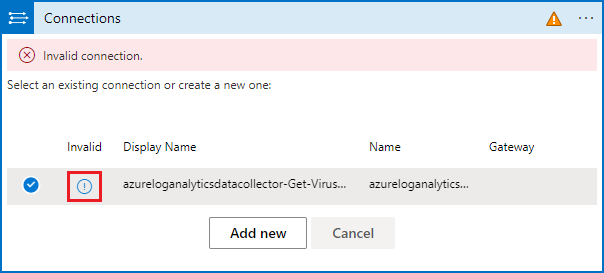

Men som du ser har vi fler ogiltiga anslutningar som vi behöver auktorisera.

Välj åtgärden Anslutningar i ramen Sant .

Välj ikonen i kolumnen Ogiltig för den visade anslutningen.

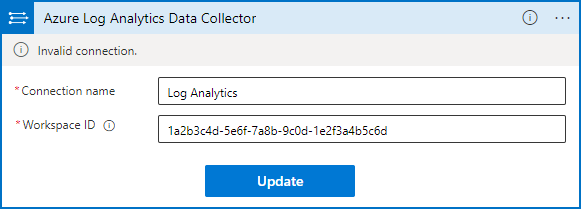

Du uppmanas att ange anslutningsinformation.

Ange "Log Analytics" som anslutningsnamn.

För Arbetsyte-ID kopierar och klistrar du in ID:t från översiktssidan för Log Analytics-arbetsyteinställningarna.

Välj Uppdatera.

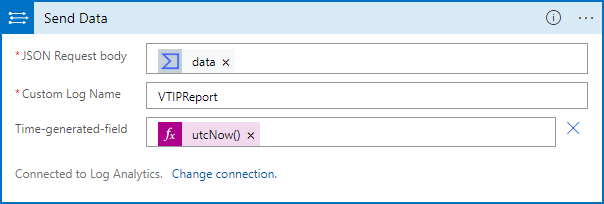

Nu ser du åtgärden Skicka data korrekt. (Om du redan har en Log Analytics-anslutning från Logic Apps är du redan i det här skedet.)

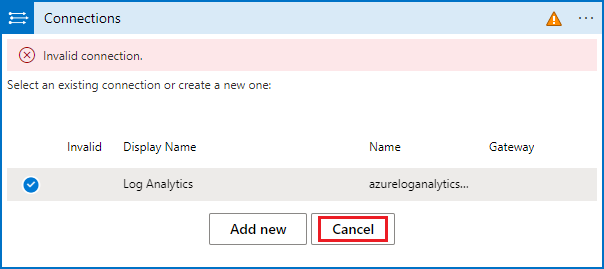

Välj nu åtgärden Anslutningar i ramen Falskt . Den här åtgärden använder samma anslutning som den i true-ramen.

Kontrollera att anslutningen med namnet Log Analytics är markerad och välj Avbryt. Detta säkerställer att åtgärden nu visas korrekt i spelboken.

Nu ser du hela spelboken, korrekt konfigurerad.

Mycket viktigt! Glöm inte att välja Spara överst i fönstret Logikappdesigner . När du ser meddelanden om att spelboken har sparats visas din spelbok i listan på fliken Aktiva spelböcker* på sidan Automation .

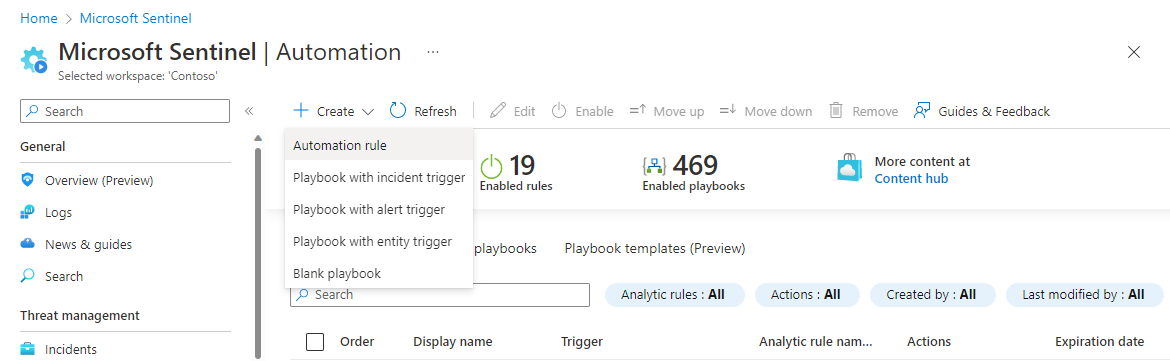

Skapa en automatiseringsregel

För att kunna köra den här spelboken måste du nu skapa en automatiseringsregel som körs när incidenter skapas och anropar spelboken.

På sidan Automation väljer du + Skapa från den översta banderollen. I den nedrullningsbara menyn väljer du Automation-regel.

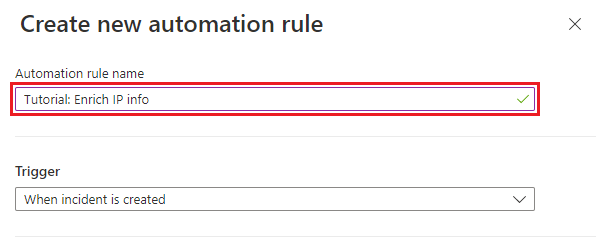

I panelen Skapa ny automatiseringsregel ger du regeln namnet "Tutorial: Enrich IP info".

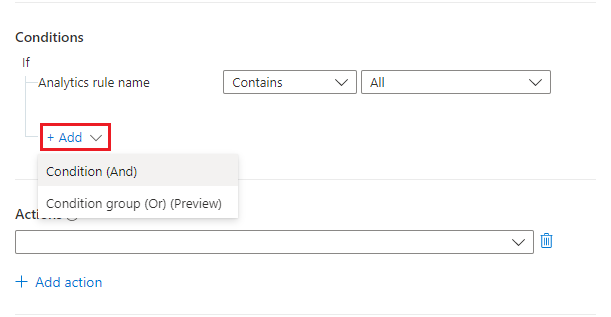

Under Villkor väljer du + Lägg till och Villkor (Och).

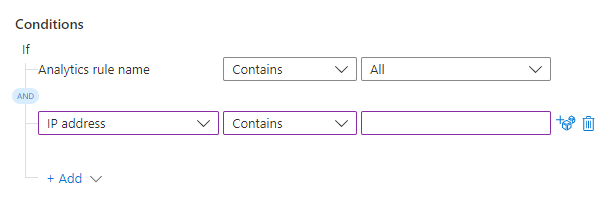

Välj IP-adress i listrutan för egenskapen till vänster. Välj Innehåller i listrutan operator och lämna värdefältet tomt. Det innebär i praktiken att regeln gäller för incidenter som har ett IP-adressfält som innehåller allt.

Vi vill inte hindra några analysregler från att omfattas av den här automatiseringen, men vi vill inte heller att automatiseringen ska utlösas i onödan, så vi kommer att begränsa täckningen till incidenter som innehåller IP-adressentiteter.

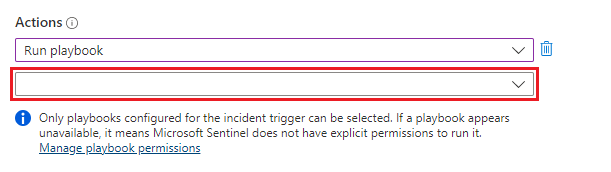

Under Åtgärder väljer du Kör spelbok i listrutan.

Välj den nya listrutan som visas.

Du ser en lista över alla spelböcker i din prenumeration. De nedtonade är de som du inte har åtkomst till. I textrutan Sök spelböcker börjar du skriva namnet - eller någon del av namnet - på spelboken som vi skapade ovan. Listan över spelböcker filtreras dynamiskt med varje bokstav du skriver.

När du ser din spelbok i listan väljer du den.

Om spelboken är nedtonad väljer du länken Hantera spelboksbehörigheter (i det finstilta stycket nedan där du valde en spelbok – se skärmbilden ovan). I panelen som öppnas väljer du den resursgrupp som innehåller spelboken i listan över tillgängliga resursgrupper och väljer sedan Använd.

Välj + Lägg till åtgärd igen. I listrutan ny åtgärd som visas väljer du Lägg till taggar.

Välj + Lägg till tagg. Ange "Tutorial-Enriched IP-adresser" som taggtext och välj OK.

Lämna de återstående inställningarna som de är och välj Använd.

Verifiera lyckad automatisering

På sidan Incidenter anger du taggtexten Tutorial-Enriched IP-adresser i sökfältet och trycker på returnyckeln för att filtrera listan för incidenter med den taggen tillämpad. Det här är de incidenter som vår automatiseringsregel kördes på.

Öppna en eller flera av dessa incidenter och se om det finns kommentarer om IP-adresserna där. Förekomsten av dessa kommentarer anger att spelboken kördes på incidenten.

Rensa resurser

Om du inte kommer att fortsätta använda det här automatiseringsscenariot tar du bort spelboken och automatiseringsregeln som du skapade med följande steg:

På sidan Automation väljer du fliken Aktiva spelböcker .

Ange namnet (eller en del av namnet) på spelboken som du skapade i sökfältet .

(Om den inte visas kontrollerar du att alla filter är inställda på Välj alla.)Markera kryssrutan bredvid spelboken i listan och välj Ta bort från den översta banderollen.

(Om du inte vill ta bort den kan du välja Inaktivera i stället.)Välj fliken Automation-regler .

Ange namnet (eller en del av namnet) på automatiseringsregeln som du skapade i sökfältet .

(Om den inte visas kontrollerar du att alla filter är inställda på Välj alla.)Markera kryssrutan bredvid automatiseringsregeln i listan och välj Ta bort från den översta banderollen.

(Om du inte vill ta bort den kan du välja Inaktivera i stället.)

Relaterat innehåll

Nu när du har lärt dig hur du automatiserar ett grundläggande incidentberikningsscenario kan du lära dig mer om automatisering och andra scenarier som du kan använda det i.

- Se fler exempel på hur du använder spelböcker tillsammans med automatiseringsregler.

- Ta en djupare titt på hur du lägger till åtgärder i spelböcker.

- Utforska några grundläggande automatiseringsscenarier som inte kräver spelböcker.