Microsoft Sentinel-incidentundersökning i Azure Portal

Microsoft Sentinel ger dig en komplett, komplett ärendehanteringsplattform för att undersöka och hantera säkerhetsincidenter. Incidenter är Microsoft Sentinels namn på filer som innehåller en fullständig och ständigt uppdaterad kronologi för ett säkerhetshot, oavsett om det är enskilda bevis (aviseringar), misstänkta och parter av intresse (entiteter), insikter som samlats in och kurerats av säkerhetsexperter och AI/maskininlärningsmodeller eller kommentarer och loggar för alla åtgärder som vidtagits under undersökningens gång.

Incidentundersökningsupplevelsen i Microsoft Sentinel börjar med sidan Incidenter – en upplevelse som är utformad för att ge dig allt du behöver för din undersökning på ett och samma ställe. Det viktigaste målet med den här upplevelsen är att öka SOC:s effektivitet och effektivitet, vilket minskar dess tid att lösa (MTTR).

I den här artikeln beskrivs funktionerna och funktionerna för incidentutredning och ärendehantering i Azure Portal, där du går igenom faserna i en typisk incidentundersökning samtidigt som du presenterar alla skärmar och verktyg som är tillgängliga för dig för att hjälpa dig.

Förutsättningar

Rolltilldelningen Microsoft Sentinel Responder krävs för att undersöka incidenter.

Läs mer om roller i Microsoft Sentinel.

Om du har en gästanvändare som behöver tilldela incidenter måste användaren tilldelas rollen Katalogläsare i din Microsoft Entra-klientorganisation. Vanliga (icke-användare) har den här rollen tilldelad som standard.

Öka soc-mognaden

Med Microsoft Sentinel-incidenter får du verktyg som hjälper din SecOps-mognadsnivå (Security Operations) att öka genom att standardisera dina processer och granska din incidenthantering.

Standardisera dina processer

Incidentuppgifter är arbetsflödeslistor med uppgifter som analytiker kan följa för att säkerställa en enhetlig vårdstandard och för att förhindra att viktiga steg missas:

SOC-chefer och tekniker kan utveckla dessa uppgiftslistor och låta dem automatiskt tillämpas på olika grupper av incidenter efter behov, eller över hela linjen.

SOC-analytiker kan sedan komma åt de tilldelade uppgifterna inom varje incident och markera dem när de är klara.

Analytiker kan också manuellt lägga till uppgifter till sina öppna incidenter, antingen som självpåminnelser eller till förmån för andra analytiker som kan samarbeta om incidenten (till exempel på grund av en ändring eller eskalering).

Mer information finns i Använda uppgifter för att hantera incidenter i Microsoft Sentinel i Azure Portal.

Granska din incidenthantering

Händelseaktivitetsloggen spårar åtgärder som vidtas på en incident, oavsett om de initieras av människor eller automatiserade processer, och visar dem tillsammans med alla kommentarer om incidenten.

Du kan också lägga till egna kommentarer här. Mer information finns i Undersöka Microsoft Sentinel-incidenter på djupet i Azure Portal.

Undersöka effektivt och effektivt

Först och främst: Som analytiker är den mest grundläggande frågan du vill besvara, varför uppmärksammas jag på den här händelsen? När du anger informationssidan för en incident svarar du på den frågan: direkt i mitten av skärmen ser du widgeten Incidenttidslinje .

Använd Microsoft Sentinel-incidenter för att undersöka säkerhetsincidenter effektivt och effektivt med hjälp av incidenttidslinjen, lära sig av liknande incidenter, undersöka de viktigaste insikterna, visa entiteter och utforska loggar.

Tidslinjer för incidenter

Tidslinjen för incidenten är en dagbok över alla aviseringar som representerar alla loggade händelser som är relevanta för utredningen, i den ordning de inträffade. Tidslinjen visar också bokmärken, ögonblicksbilder av bevis som samlats in under jakt och läggs till i incidenten.

Sök i listan med aviseringar och bokmärken eller filtrera listan efter allvarlighetsgrad, taktik eller innehållstyp (avisering eller bokmärke) för att hitta det objekt som du vill fortsätta. Den första visningen av tidslinjen visar omedelbart flera viktiga saker om varje objekt i den, oavsett om det är avisering eller bokmärke:

- Datum och tid då aviseringen eller bokmärket skapades.

- Typ av objekt, avisering eller bokmärke som anges av en ikon och en knappbeskrivning när du hovrar på ikonen.

- Namnet på aviseringen eller bokmärket i fetstil på den första raden i objektet.

- Varningens allvarlighetsgrad , som indikeras av ett färgband längs den vänstra kanten, och i ordform i början av aviseringens tredelade "underrubrik".

- Aviseringsprovidern i den andra delen av underrubriken. Bokmärkets skapare för bokmärken.

- MITRE ATT&CK-taktiken som är associerad med aviseringen, som anges av ikoner och knappbeskrivningar, i den tredje delen av underrubriken.

Mer information finns i Rekonstruera tidslinjen för attackberättelsen.

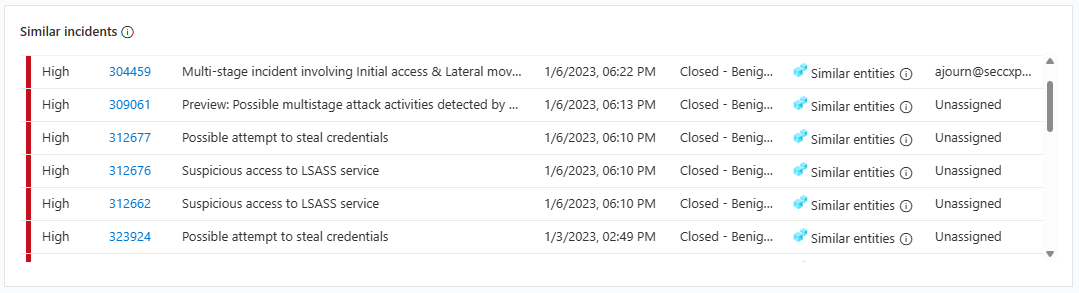

Listor över liknande incidenter

Om något du har sett hittills i din incident ser bekant ut kan det finnas goda skäl. Microsoft Sentinel ligger steget före dig genom att visa de incidenter som mest liknar den öppna.

Widgeten Liknande incidenter visar den mest relevanta informationen om incidenter som anses vara liknande, inklusive deras senast uppdaterade datum och tid, senaste ägare, senaste status (inklusive, om de är stängda, orsaken till att de stängdes) och orsaken till likheten.

Detta kan vara till nytta för din undersökning på flera sätt:

- Upptäcka samtidiga incidenter som kan ingå i en större attackstrategi.

- Använd liknande incidenter som referenspunkter för din aktuella undersökning – se hur de hanterades.

- Identifiera ägare av tidigare liknande incidenter för att dra nytta av deras kunskap.

Du vill till exempel se om andra incidenter som denna har inträffat tidigare eller inträffar nu.

- Du kanske vill identifiera samtidiga incidenter som kan ingå i samma större attackstrategi.

- Du kanske vill identifiera liknande incidenter tidigare och använda dem som referenspunkter för din aktuella undersökning.

- Du kanske vill identifiera ägarna till tidigare liknande incidenter, för att hitta de personer i din SOC som kan ge mer kontext eller till vilka du kan eskalera undersökningen.

Widgeten visar de 20 mest liknande incidenterna. Microsoft Sentinel bestämmer vilka incidenter som är liknande baserat på vanliga element, inklusive entiteter, källanalysregeln och aviseringsinformation. Från den här widgeten kan du gå direkt till någon av dessa incidenters fullständiga informationssidor, samtidigt som anslutningen till den aktuella incidenten hålls intakt.

Likheten bestäms baserat på följande kriterier:

| Villkor | beskrivning |

|---|---|

| Liknande entiteter | En incident anses likna en annan incident om båda innehåller samma entiteter. Ju fler entiteter två incidenter har gemensamt, desto mer lika anses de vara. |

| Liknande regel | En incident anses likna en annan incident om båda skapades av samma analysregel. |

| Liknande aviseringsinformation | En incident anses likna en annan incident om de delar samma titel, produktnamn och/eller [anpassad information(surface-custom-details-in-alerts.md). |

Incidentlikhet beräknas baserat på data från de 14 dagarna före den senaste aktiviteten i incidenten, som är sluttiden för den senaste aviseringen i incidenten. Incidentlikhet beräknas också om varje gång du anger incidentinformationssidan, så resultaten kan variera mellan sessioner om nya incidenter har skapats eller uppdaterats.

Mer information finns i Söka efter liknande incidenter i din miljö.

Viktiga incidentinsikter

Nu när du har de breda konturerna av vad som hände (eller fortfarande händer) och har en bättre förståelse för kontexten kommer du att vara nyfiken på vilken intressant information Microsoft Sentinel redan har fått reda på för dig.

Microsoft Sentinel ställer automatiskt de stora frågorna om entiteterna i din incident och visar de vanligaste svaren i widgeten Top insights som visas till höger på sidan med incidentinformation. Den här widgeten visar en samling insikter baserat på både maskininlärningsanalys och kuration av toppteam av säkerhetsexperter.

Dessa är en särskilt vald delmängd av insikterna som visas på entitetssidor, men i det här sammanhanget visas insikter för alla entiteter i incidenten tillsammans, vilket ger dig en mer fullständig bild av vad som händer. Den fullständiga uppsättningen insikter visas på fliken Entiteter för varje entitet separat – se nedan.

Widgeten Top insights svarar på frågor om entiteten som rör dess beteende i jämförelse med dess peer-datorer och dess egen historik, dess närvaro på bevakningslistor eller i hotinformation eller någon annan typ av ovanlig förekomst som är relaterad till den.

De flesta av dessa insikter innehåller länkar till mer information. Dessa länkar öppnar panelen Loggar i kontext, där du ser källfrågan för den insikten tillsammans med dess resultat.

Lista över relaterade entiteter

Nu när du har lite sammanhang och några grundläggande frågor besvarade vill du få lite mer djup på de stora aktörerna i den här berättelsen.

Användarnamn, värdnamn, IP-adresser, filnamn och andra typer av entiteter kan alla vara "personer av intresse" i din undersökning. Microsoft Sentinel hittar alla åt dig och visar dem i mitten i widgeten Entiteter , tillsammans med tidslinjen.

Välj en entitet från den här widgeten för att pivotleda dig till den entitetens lista på fliken Entiteter på samma incidentsida, som innehåller en lista över alla entiteter i incidenten.

Välj en entitet i listan för att öppna en sidopanel med information baserat på entitetssidan, inklusive följande information:

Information innehåller grundläggande information om entiteten. För en användarkontoentitet kan detta vara saker som användarnamn, domännamn, säkerhetsidentifierare (SID), organisationsinformation, säkerhetsinformation med mera.

Tidslinjen innehåller en lista över aviseringar som innehåller den här entiteten och aktiviteter som entiteten har gjort, som samlas in från loggar där entiteten visas.

Insikter innehåller svar på frågor om entiteten som rör dess beteende i jämförelse med dess peer-datorer och dess egen historia, dess närvaro på bevakningslistor eller i hotinformation eller någon annan typ av ovanlig förekomst som är relaterad till den.

Dessa svar är resultatet av frågor som definierats av Microsofts säkerhetsforskare som tillhandahåller värdefull och kontextuell säkerhetsinformation om entiteter, baserat på data från en samling källor.

Beroende på entitetstyp kan du vidta ett antal ytterligare åtgärder från den här sidopanelen, inklusive:

Pivotera till entitetens fullständiga entitetssida för att få ännu mer information över ett längre tidsintervall eller starta det grafiska undersökningsverktyget centrerat på den entiteten.

Kör en spelbok för att vidta specifika åtgärder för svar eller reparation på entiteten (i förhandsversion).

Klassificera entiteten som en indikator på kompromiss (IOK) och lägg till den i listan hotinformation.

Var och en av dessa åtgärder stöds för närvarande för vissa entitetstyper och inte för andra. I följande tabell visas vilka åtgärder som stöds för varje entitetstyp:

| Tillgängliga åtgärder ▶ Entitetstyperna ▼ |

Visa fullständig information (på entitetssidan) |

Lägg till i TI * | Kör spelbok * (Förhandsversion) |

|---|---|---|---|

| Användarkonto | ✔ | ✔ | |

| Värd | ✔ | ✔ | |

| IP-adress | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Domännamn | ✔ | ✔ | |

| Fil (hash) | ✔ | ✔ | |

| Azure-resurs | ✔ | ||

| IoT-enhet | ✔ |

* För entiteter för vilka åtgärderna Lägg till i TI eller Kör spelbok är tillgängliga kan du vidta dessa åtgärder direkt från widgeten Entiteter på fliken Översikt och aldrig lämna incidentsidan.

Incidentloggar

Utforska incidentloggar för att komma ner i informationen för att veta exakt vad som hände?

Från nästan alla områden i incidenten kan du öka detaljnivån för enskilda aviseringar, entiteter, insikter och andra objekt som ingår i incidenten och visa den ursprungliga frågan och dess resultat.

Dessa resultat visas på skärmen Loggar (log analytics) som visas här som ett paneltillägg för sidan med incidentinformation, så att du inte lämnar kontexten för undersökningen.

Organiserade poster med incidenter

För transparens, ansvarsskyldighet och kontinuitet vill du ha ett register över alla åtgärder som har vidtagits för incidenten – antingen av automatiserade processer eller av personer. Incidentaktivitetsloggen visar alla dessa aktiviteter. Du kan också se eventuella kommentarer som har gjorts och lägga till egna.

Aktivitetsloggen uppdateras ständigt automatiskt, även när den är öppen, så du kan se ändringar i den i realtid.

Relaterat innehåll

I det här dokumentet har du lärt dig hur Microsoft Sentinel-incidentutredningen i Azure Portal hjälper dig att utföra en undersökning i en enda kontext. Mer information om hur du hanterar och undersöker incidenter finns i följande artiklar:

- Undersök entiteter med entitetssidor i Microsoft Sentinel.

- Använda uppgifter för att hantera incidenter i Microsoft Sentinel

- Automatisera incidenthantering i Microsoft Sentinel med automatiseringsregler.

- Identifiera avancerade hot med UEBA (User and Entity Behavior Analytics) i Microsoft Sentinel

- Jaga efter säkerhetshot.

Gå vidare

Navigera, sortera och hantera Microsoft Sentinel-incidenter i Azure Portal