Navigera, sortera och hantera Microsoft Sentinel-incidenter i Azure Portal

Den här artikeln beskriver hur du navigerar och kör grundläggande triage på dina incidenter i Azure Portal.

Förutsättningar

Rolltilldelningen Microsoft Sentinel Responder krävs för att undersöka incidenter.

Läs mer om roller i Microsoft Sentinel.

Om du har en gästanvändare som behöver tilldela incidenter måste användaren tilldelas rollen Katalogläsare i din Microsoft Entra-klientorganisation. Vanliga (icke-användare) har den här rollen tilldelad som standard.

Navigera och sortera incidenter

På Microsoft Sentinel-navigeringsmenyn går du till Hothantering och väljer Incidenter.

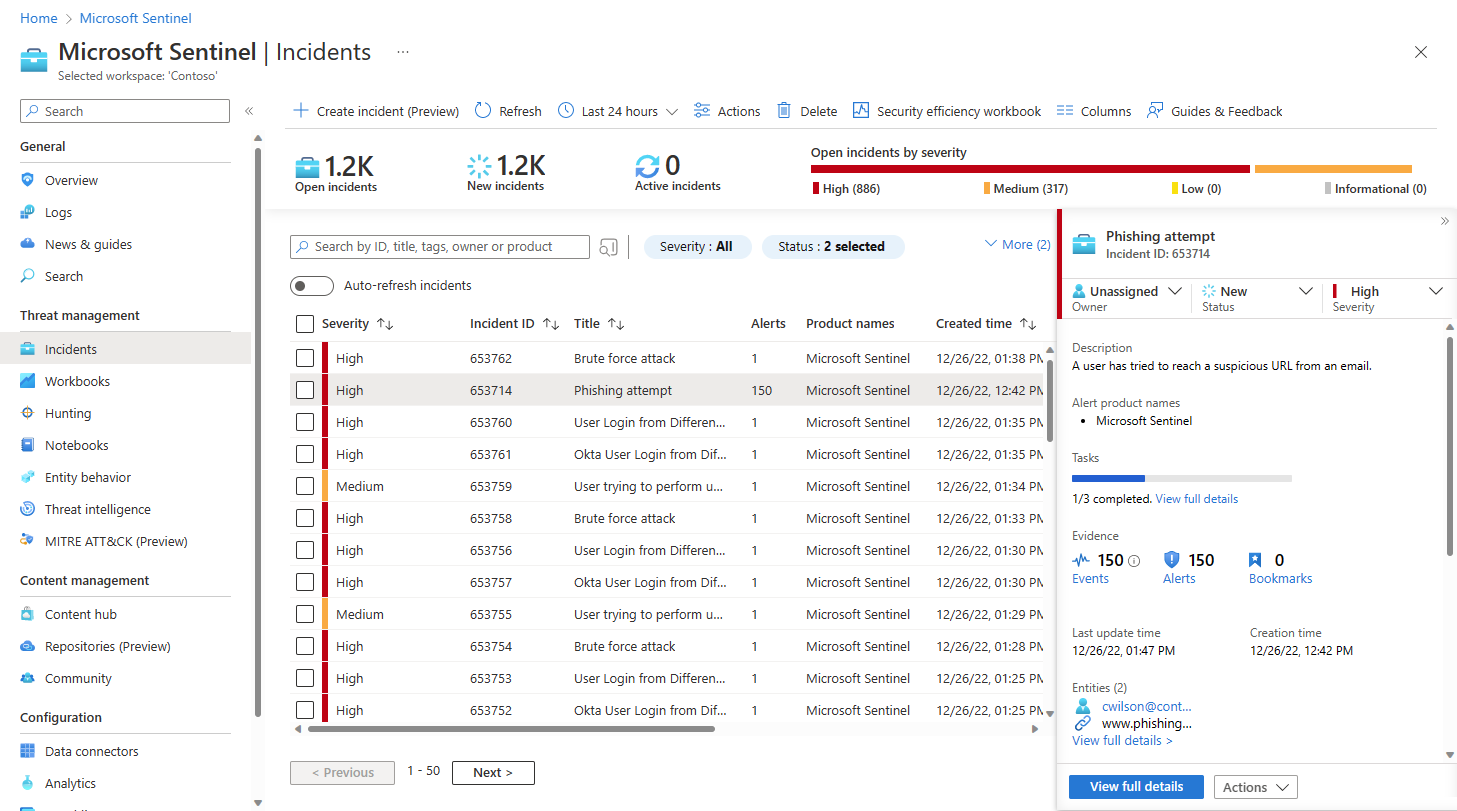

På sidan Incidenter får du grundläggande information om alla dina öppna incidenter. Till exempel:

Överst på skärmen har du ett verktygsfält med åtgärder som du kan vidta utanför en specifik incident – antingen i rutnätet som helhet eller på flera valda incidenter. Du har också antalet öppna incidenter, oavsett om de är nya eller aktiva, och antalet öppna incidenter efter allvarlighetsgrad.

I den centrala rutan har du ett incidentrutnät, som är en lista över incidenter som filtreras av filtreringskontrollerna överst i listan och ett sökfält för att hitta specifika incidenter.

På sidan har du ett informationsfönster som visar viktig information om incidenten som är markerad i den centrala listan, tillsammans med knappar för att vidta vissa specifika åtgärder angående incidenten.

Ditt säkerhetsteam kan ha automatiseringsregler på plats för att utföra grundläggande sortering av nya incidenter och tilldela dem till rätt personal.

I så fall filtrerar du incidentlistan efter Ägare för att begränsa listan till de incidenter som tilldelats dig eller ditt team. Den här filtrerade uppsättningen representerar din personliga arbetsbelastning.

Annars kan du utföra grundläggande triage själv. Börja med att filtrera listan över incidenter efter tillgängliga filtreringsvillkor, oavsett om det är status, allvarlighetsgrad eller produktnamn. Mer information finns i Sök efter incidenter.

Sortera en specifik incident och vidta inledande åtgärder direkt, direkt från informationsfönstret på sidan Incidenter , utan att behöva ange incidentens fullständiga informationssida. Till exempel:

Undersöka Microsoft Defender XDR-incidenter i Microsoft Defender XDR: Följ länken Undersök i Microsoft Defender XDR för att pivoteras till den parallella incidenten i Defender-portalen. Alla ändringar du gör i incidenten i Microsoft Defender XDR synkroniseras med samma incident i Microsoft Sentinel.

Öppna listan över tilldelade aktiviteter: Incidenter som har tilldelade aktiviteter visar antalet slutförda och totala aktiviteter samt länken Visa fullständig information . Följ länken för att öppna sidan Incidentaktiviteter för att se listan över uppgifter för den här incidenten.

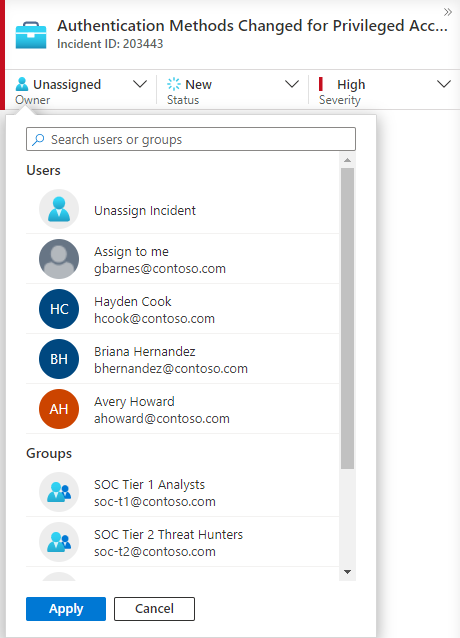

Tilldela ägarskapet för incidenten till en användare eller grupp genom att välja i listrutan Ägare .

Nyligen valda användare och grupper visas överst i listrutan på bilden.

Uppdatera incidentens status (till exempel från Ny till Aktiv eller Stängd) genom att välja i listrutan Status. När du stänger en incident måste du ange en orsak. Mer information finns i Stäng en incident.

Ändra incidentens allvarlighetsgrad genom att välja i listrutan Allvarlighetsgrad .

Lägg till taggar för att kategorisera dina incidenter. Du kan behöva rulla ned till slutet av informationsfönstret för att se var du ska lägga till taggar.

Lägg till kommentarer för att logga dina åtgärder, idéer, frågor med mera. Du kan behöva rulla ned till slutet av informationsfönstret för att se var du ska lägga till kommentarer.

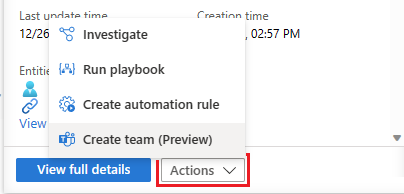

Om informationen i informationsfönstret räcker för att uppmana till ytterligare åtgärder för reparation eller åtgärd väljer du knappen Åtgärder längst ned för att göra något av följande:

Åtgärd beskrivning Undersök Använd det grafiska undersökningsverktyget för att identifiera relationer mellan aviseringar, entiteter och aktiviteter, både i den här incidenten och mellan andra incidenter. Kör spelbok Kör en spelbok om den här incidenten för att vidta särskilda beriknings-, samarbets- eller svarsåtgärder som dina SOC-tekniker kan ha gjort tillgängliga. Skapa automatiseringsregel Skapa en automatiseringsregel som endast körs på incidenter som den här (som genereras av samma analysregel) i framtiden, för att minska din framtida arbetsbelastning eller för att ta hänsyn till en tillfällig ändring av kraven (till exempel för ett intrångstest). Skapa team (förhandsversion) Skapa ett team i Microsoft Teams för att samarbeta med andra personer eller team på olika avdelningar om att hantera incidenten. Till exempel:

Om du behöver mer information om incidenten väljer du Visa fullständig information i informationsfönstret för att öppna och se incidentens information i sin helhet, inklusive aviseringar och entiteter i incidenten, en lista över liknande incidenter och valda viktigaste insikter.

Sök efter incidenter

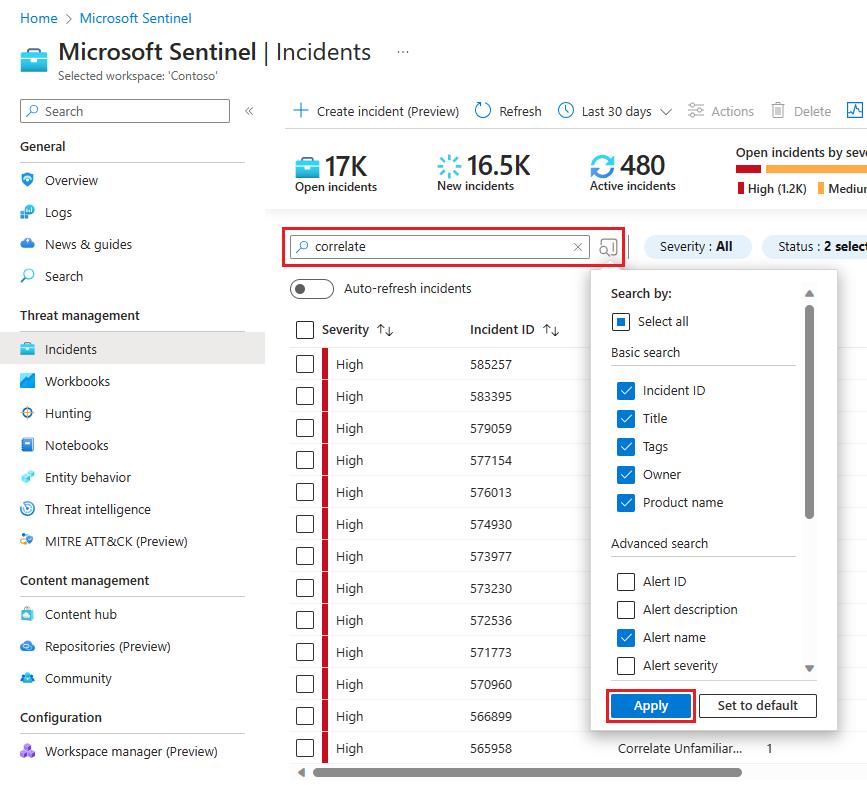

Om du snabbt vill hitta en specifik incident anger du en söksträng i sökrutan ovanför incidentrutnätet och trycker på Retur för att ändra listan över incidenter som visas i enlighet med detta. Om din incident inte ingår i resultaten kanske du vill begränsa sökningen med hjälp av avancerade sökalternativ .

Om du vill ändra sökparametrarna väljer du knappen Sök och väljer sedan de parametrar där du vill köra sökningen.

Till exempel:

Som standard körs incidentsökningar i värdena Incident-ID, Rubrik, Taggar, Ägare och Produktnamn . I sökfönstret bläddrar du nedåt i listan för att välja en eller flera andra parametrar att söka efter och väljer Tillämpa för att uppdatera sökparametrarna. Välj Ange som standard för att återställa de valda parametrarna till standardalternativet.

Kommentar

Sökningar i fältet Ägare stöder både namn och e-postadresser.

Om du använder avancerade sökalternativ ändras sökbeteendet enligt följande:

| Söksätt | beskrivning |

|---|---|

| Färg på sökknapp | Sökknappens färg ändras beroende på vilka typer av parametrar som används i sökningen.

|

| Automatisk uppdatering | Med hjälp av avancerade sökparametrar kan du inte välja att automatiskt uppdatera dina resultat. |

| Entitetsparametrar | Alla entitetsparametrar stöds för avancerade sökningar. När du söker i en entitetsparameter körs sökningen i alla entitetsparametrar. |

| Söksträngar | Sökning efter en ordsträng innehåller alla ord i sökfrågan. Söksträngar är skiftlägeskänsliga. |

| Stöd för flera arbetsytor | Avancerade sökningar stöds inte för vyer mellan arbetsytor. |

| Antal sökresultat som visas | När du använder avancerade sökparametrar visas endast 50 resultat åt gången. |

Dricks

Om du inte kan hitta incidenten du letar efter tar du bort sökparametrarna för att utöka sökningen. Om sökresultaten innehåller för många objekt lägger du till fler filter för att begränsa resultatet.

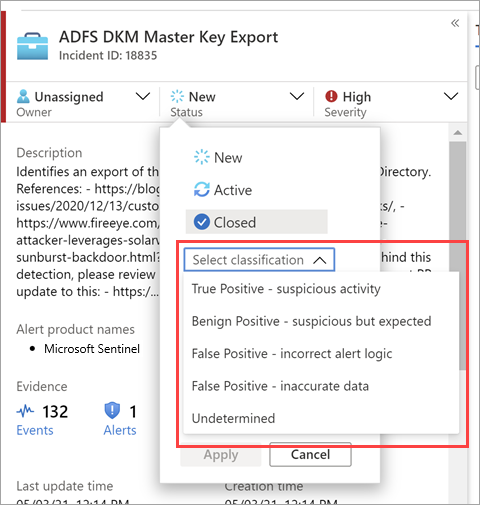

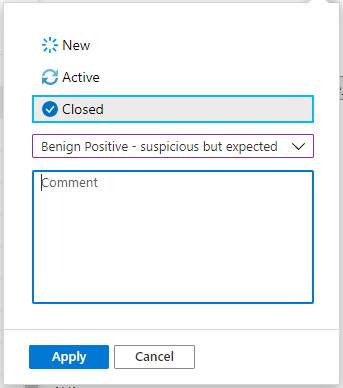

Stäng en incident

När du har löst en viss incident (till exempel när din undersökning når sin slutsats) anger du incidentens status till Stängd. När du gör det uppmanas du att klassificera incidenten genom att ange orsaken till att du stänger den. Det här steget är obligatoriskt.

Välj Välj klassificering och välj något av följande i listrutan:

- Sant positivt – misstänkt aktivitet

- Godartad positiv – misstänkt men förväntad

- Falskt positivt – felaktig aviseringslogik

- Falskt positivt – felaktiga data

- Obestämd

Mer information om falska positiva identifieringar och godartade positiva identifieringar finns i Hantera falska positiva identifieringar i Microsoft Sentinel.

När du har valt lämplig klassificering lägger du till lite beskrivande text i fältet Kommentar . Detta är användbart om du behöver referera tillbaka till den här incidenten. Välj Använd när du är klar och incidenten stängs.

Gå vidare

Mer information finns i Undersöka Microsoft Sentinel-incidenter på djupet i Azure Portal