Strömma och filtrera data från Windows DNS-servrar med AMA-anslutningsappen

Den här artikeln beskriver hur du använder Azure Monitor Agent-anslutningsappen (AMA) för att strömma och filtrera händelser från dina DNS-serverloggar (Windows Domain Name System). Du kan sedan analysera dina data på djupet för att skydda dina DNS-servrar mot hot och attacker. AMA och dess DNS-tillägg installeras på din Windows Server för att ladda upp data från dns-analysloggarna till Microsoft Sentinel-arbetsytan.

DNS är ett vanligt protokoll som mappar mellan värdnamn och datorläsbara IP-adresser. Eftersom DNS inte har utformats med säkerhet i åtanke är tjänsten mycket riktad mot skadlig aktivitet, vilket gör loggningen till en viktig del av säkerhetsövervakningen. Några välkända hot som riktas mot DNS-servrar är DDoS-attacker riktade mot DNS-servrar, DNS DDoS-förstärkning, DNS-kapning med mera.

Vissa mekanismer introducerades för att förbättra den övergripande säkerheten för det här protokollet, men DNS-servrar är fortfarande en mycket riktad tjänst. Organisationer kan övervaka DNS-loggar för att bättre förstå nätverksaktivitet och identifiera misstänkt beteende eller attacker som riktar sig mot resurser i nätverket. Windows DNS-händelser via AMA-anslutningsprogrammet ger den här typen av synlighet. Använd till exempel anslutningsappen för att identifiera klienter som försöker lösa skadliga domännamn, visa och övervaka begärandeinläsningar på DNS-servrar eller visa dynamiska DNS-registreringsfel.

Kommentar

Windows DNS-händelser via AMA-anslutningsappen stöder endast analyslogghändelser.

Förutsättningar

Innan du börjar kontrollerar du att du har:

- En Log Analytics-arbetsyta aktiverad för Microsoft Sentinel.

- Windows DNS-händelser via AMA-dataanslutningen installerade som en del av Windows Server DNS-lösningen från innehållshubben.

- Windows Server 2016 och senare stöds, eller Windows Server 2012 R2 med snabbkorrigeringen för granskning.

- DNS-serverroll installerad med DNS-Server-analyshändelseloggar aktiverade. DNS-analyshändelseloggar är inte aktiverade som standard. Mer information finns i Aktivera loggning av analytiska händelser.

Om du vill samla in händelser från alla system som inte är en virtuell Azure-dator kontrollerar du att Azure Arc är installerat. Installera och aktivera Azure Arc innan du aktiverar den Azure Monitor-agentbaserade anslutningsappen. Detta krav omfattar:

- Windows-servrar installerade på fysiska datorer

- Windows-servrar installerade på lokala virtuella datorer

- Windows-servrar installerade på virtuella datorer i moln som inte är Azure

Konfigurera Windows DNS via AMA-anslutningsprogrammet via portalen

Använd konfigurationsalternativet för portalen för att konfigurera anslutningsappen med hjälp av en enda datainsamlingsregel (DCR) per arbetsyta. Därefter använder du avancerade filter för att filtrera bort specifika händelser eller information, och laddar bara upp värdefulla data som du vill övervaka, vilket minskar kostnaderna och bandbreddsanvändningen.

Om du behöver skapa flera domänkontrollanter använder du API :et i stället. Om du använder API:et för att skapa flera domänkontrollanter visas fortfarande bara en DCR i portalen.

Så här konfigurerar du anslutningsappen:

I Microsoft Sentinel öppnar du sidan Dataanslutningsprogram och letar upp Windows DNS-händelser via AMA-anslutningsprogrammet .

Längst ned i sidofönstret väljer du Öppna anslutningssidan.

I området Konfiguration väljer du Skapa datainsamlingsregel. Du kan skapa en enskild DCR per arbetsyta.

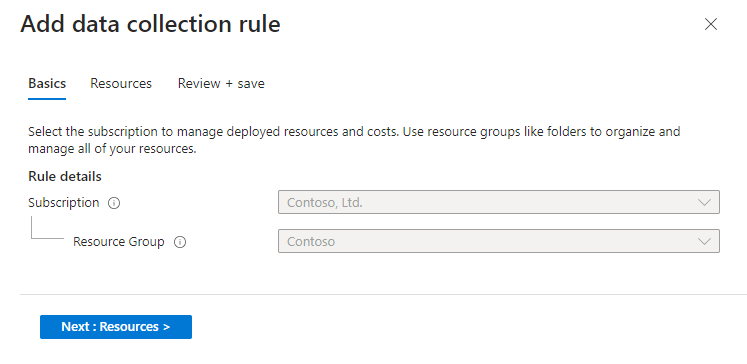

DCR-namnet, prenumerationen och resursgruppen anges automatiskt baserat på arbetsytans namn, den aktuella prenumerationen och resursgruppen som anslutningsappen valdes från. Till exempel:

Välj fliken >Resurser Lägg till resurser.

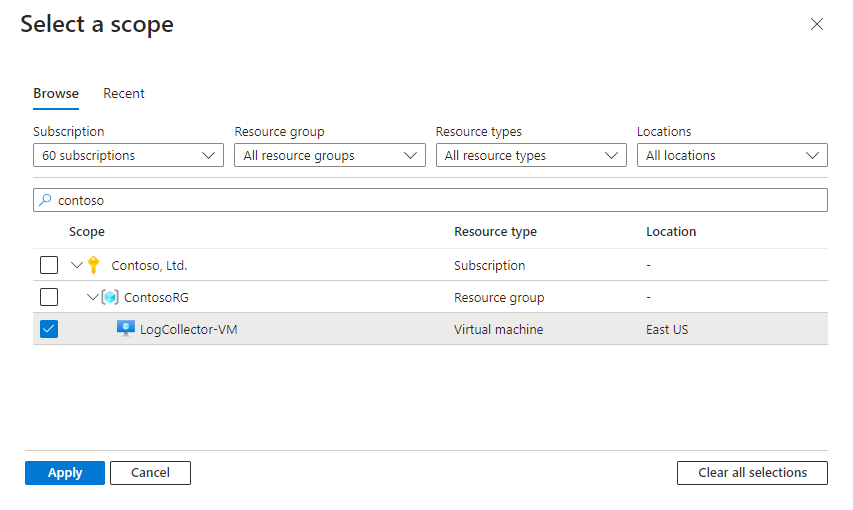

Välj de virtuella datorer där du vill installera anslutningsappen för att samla in loggar. Till exempel:

Granska ändringarna och välj Spara>tillämpa.

Konfigurera Windows DNS via AMA-anslutningsappen via API

Använd api-konfigurationsalternativet för att konfigurera anslutningsappen med hjälp av flera domänkontrollanter per arbetsyta. Om du föredrar att använda en enda DCR använder du portalalternativet i stället.

Om du använder API:et för att skapa flera domänkontrollanter visas fortfarande bara en DCR i portalen.

Använd följande exempel som en mall för att skapa eller uppdatera en DCR:

Begärande-URL och sidhuvud

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2019-11-01-preview

Begärandetext

{

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}",

"workspaceId": {WorkspaceGuid}",

"name": "WorkspaceDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

" WorkspaceDestination "

]

}

],

},

"location": "eastus2",

"tags": {},

"kind": "Windows",

"id":"/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Insights/dataCollectionRules/{workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"name": " {workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"type": "Microsoft.Insights/dataCollectionRules",

}

Använda avancerade filter i dina domänkontrollanter

DNS-serverhändelseloggar kan innehålla ett stort antal händelser. Vi rekommenderar att du använder avancerad filtrering för att filtrera bort onödiga händelser innan data laddas upp, vilket sparar värdefull tid och kostnader för sortering. Filtren tar bort onödiga data från strömmen av händelser som laddats upp till din arbetsyta och baseras på en kombination av flera fält.

Mer information finns i Tillgängliga fält för filtrering.

Skapa avancerade filter via portalen

Använd följande procedur för att skapa filter via portalen. Mer information om hur du skapar filter med API :et finns i Avancerade filtreringsexempel.

Så här skapar du filter via portalen:

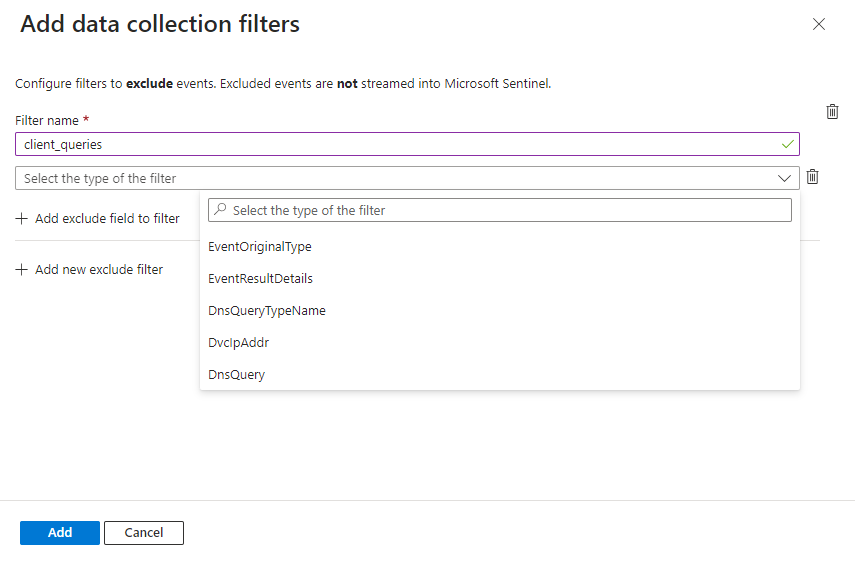

På sidan anslutningsprogram går du till området Konfiguration och väljer Lägg till datainsamlingsfilter.

Ange ett namn för filtret och välj filtertypen, vilket är en parameter som minskar antalet insamlade händelser. Parametrar normaliseras enligt det DNS-normaliserade schemat. Mer information finns i Tillgängliga fält för filtrering.

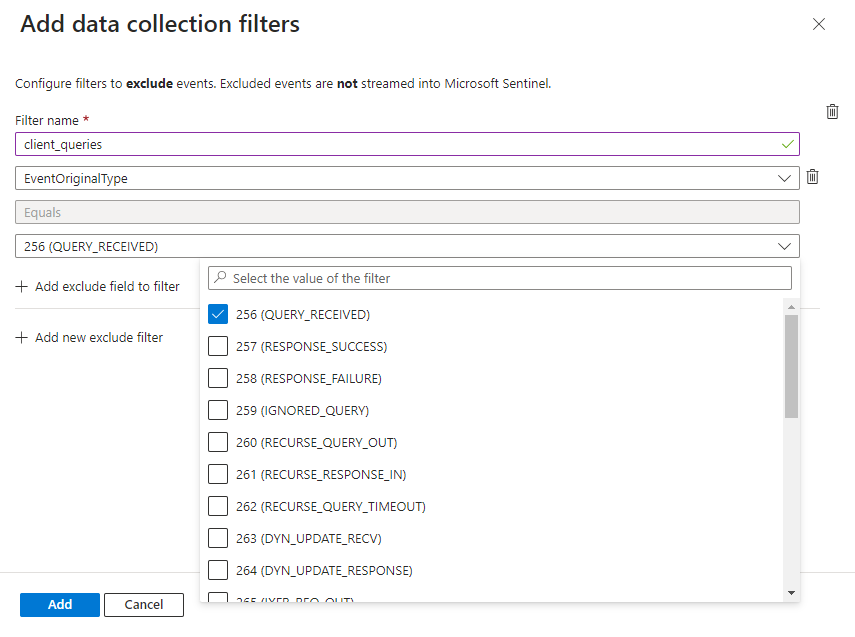

Välj de värden som du vill filtrera fältet för bland de värden som anges i listrutan.

Om du vill lägga till komplexa filter väljer du Lägg till exkludera fält för att filtrera och lägga till relevant fält.

- Använd kommaavgränsade listor för att definiera flera värden för varje fält.

- Om du vill skapa sammansatta filter använder du olika fält med en AND-relation.

- Om du vill kombinera olika filter använder du en OR-relation mellan dem.

Filter stöder även jokertecken på följande sätt:

- Lägg till en punkt efter varje asterisk (

*.). - Använd inte blanksteg mellan listan över domäner.

- Jokertecken gäller endast domänens underdomäner, inklusive

www.domain.com, oavsett protokoll. Om du till exempel använder*.domain.comi ett avancerat filter:- Filtret gäller för

www.domain.comochsubdomain.domain.com, oavsett om protokollet är HTTPS, FTP och så vidare. - Filtret gäller inte för

domain.com. Om du vill tillämpa ett filter pådomain.comanger du domänen direkt, utan att använda ett jokertecken.

- Filtret gäller för

Om du vill lägga till fler nya filter väljer du Lägg till nytt exkludera filter.

När du är klar med att lägga till filter väljer du Lägg till.

På huvudsidan för anslutningsappen väljer du Tillämpa ändringar för att spara och distribuera filtren till dina anslutningsappar. Om du vill redigera eller ta bort befintliga filter eller fält väljer du ikonerna för att redigera eller ta bort i tabellen under området Konfiguration .

Om du vill lägga till fält eller filter efter den första distributionen väljer du Lägg till datainsamlingsfilter igen.

Avancerade filtreringsexempel

Använd följande exempel för att skapa vanliga avancerade filter via portalen eller API:et.

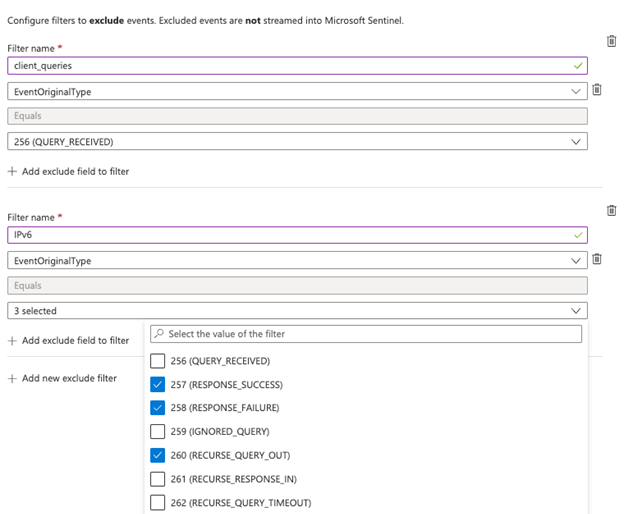

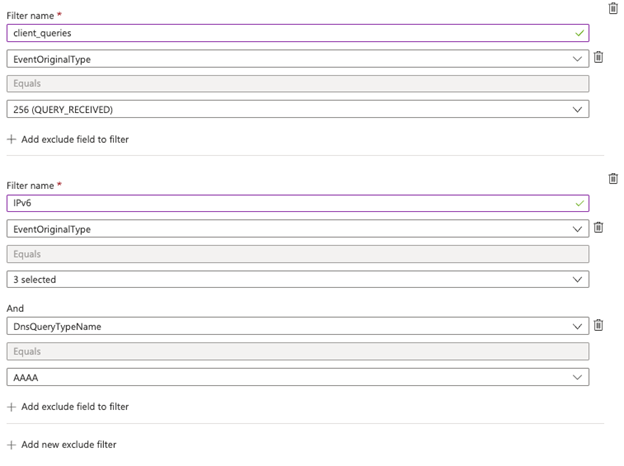

Samla inte in specifika händelse-ID:t

Det här filtret instruerar anslutningsappen att inte samla in EventID 256- eller EventID 257- eller EventID 260 med IPv6-adresser.

Använda Microsoft Sentinel-portalen:

Skapa ett filter med fältet EventOriginalType med operatorn Lika med värdena 256, 257 och 260.

Skapa ett filter med fältet EventOriginalType definierat ovan och använd operatorn And , inklusive fältet DnsQueryTypeName inställt på AAAA.

Använda API:et:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

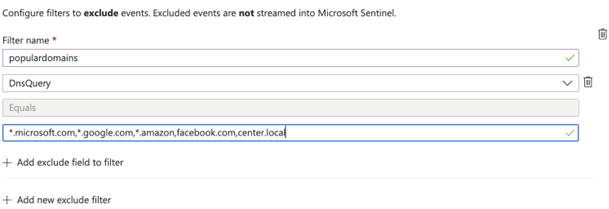

Samla inte in händelser med specifika domäner

Det här filtret instruerar anslutningsappen att inte samla in händelser från några underdomäner av microsoft.com, google.com, amazon.com eller händelser från facebook.com eller center.local.

Använda Microsoft Sentinel-portalen:

Ange fältet DnsQuery med operatorn Lika med listan *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local.

Granska dessa överväganden för att använda jokertecken.

Om du vill definiera olika värden i ett enda fält använder du OPERATORN OR .

Använda API:et:

Granska dessa överväganden för att använda jokertecken.

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

},

}

}

]

Normalisering med ASIM

Den här anslutningsappen normaliseras helt med hjälp av ASIM-parsare (Advanced Security Information Model). Anslutningsappen strömmar händelser från analysloggarna till den normaliserade tabellen med namnet ASimDnsActivityLogs. Den här tabellen fungerar som en översättare med ett enhetligt språk som delas över alla KOMMANDE DNS-anslutningsappar.

För en källagnostisk parser som förenar alla DNS-data och ser till att din analys körs över alla konfigurerade källor använder du ASIM DNS-enande parser_Im_Dns.

DEN ASIM-enhetliga parsern kompletterar den inbyggda ASimDnsActivityLogs tabellen. Den interna tabellen är ASIM-kompatibel, men parsern behövs för att lägga till funktioner, till exempel alias, som endast är tillgängliga vid frågetillfället och för att kombinera ASimDnsActivityLogs med andra DNS-datakällor.

ASIM DNS-schemat representerar DNS-protokollaktiviteten, som loggas i Windows DNS-servern i analysloggarna. Schemat styrs av officiella parameterlistor och RFC:er som definierar fält och värden.

Se listan över Windows DNS-serverfält översatta till de normaliserade fältnamnen.

Relaterat innehåll

I den här artikeln har du lärt dig hur du konfigurerar Windows DNS-händelser via AMA-anslutningsprogrammet för att ladda upp data och filtrera dina Windows DNS-loggar. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.