Aktivera DNS-loggning och diagnostik

Lär dig hur du aktiverar förbättrade DNS-loggnings-, gransknings- och analyshändelser för DNS-serverrollen i Windows Server. DNS-loggning och diagnostik ger detaljerad information om DNS-serveråtgärder, inklusive zonändringar, dynamiska uppdateringar och DNSSEC-åtgärder. DNS-loggning och -diagnostik kan hjälpa dig att övervaka DNS-serverprestanda, felsöka DNS-problem och spåra DNS-serveraktivitet.

Förutsättningar

Kontrollera att du har följande innan du aktiverar DNS-loggning och diagnostik:

En Windows Server med DNS-serverrollen installerad, inklusive DNS Remote Server Administration Tools (RSAT).

Administratörsbehörigheter på servern.

Grundläggande förståelse för DNS-serveråtgärder.

Visa DNS-serverloggar

DNS-granskningsloggar är aktiverade som standard och påverkar inte DNS-serverns prestanda nämnvärt. DNS-servergranskningshändelser aktiverar ändringsspårning på DNS-servern. En granskningshändelse loggas varje gång inställningarna för server, zon eller resurspost ändras. Granskningshändelser inkluderar operativa händelser som dynamiska uppdateringar, zonöverföringar och DNSSEC-zonsignering och avsignering. Så här visar du DNS-serverloggar:

Välj knappen Start, skriv Händelsevyn, öppna Händelsevyn från bästa matchlista.

I Händelseloggaren går du till Program och tjänster > Loggar > Microsoft > Windows > DNS-Server.

Välj Granska i navigeringsfönstret för att visa DNS-granskningsloggar.

Granskningshändelser

I följande tabell sammanfattas DNS-servergranskningshändelser.

| Händelse-ID | Typ | Kategori | Nivå | Händelsetext |

|---|---|---|---|---|

| 513 | Zone delete |

Zonåtgärder | Informativt | The zone %1 was deleted. |

| 514 | Zone updated |

Zonåtgärder | Informativt | The zone %1 was updated. The %2 setting has been set to %3. |

| 515 | Record create |

Zonåtgärder | Informativt | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6. |

| 516 | Record delete |

Zonåtgärder | Informativt | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6. |

| 517 | RRSET delete |

Zonåtgärder | Informativt | All resource records of type %1, name %2 were deleted from scope %4 of zone %3. |

| 518 | Node delete |

Zonåtgärder | Informativt | All resource records at Node name %1 were deleted from scope %3 of zone %2. |

| 519 | Record create - dynamic update |

Dynamisk uppdatering | Informativt | A resource record of type %1, name %2, TTL %3 and RDATA %5 was created in scope %7 of zone %6 via dynamic update from IP Address %8. |

| 520 | Record delete - dynamic update |

Dynamisk uppdatering | Informativt | A resource record of type %1, name %2 and RDATA %5 was deleted from scope %7 of zone %6 via dynamic update from IP Address %8. |

| 521 | Record scavenge |

Åldrande | Informativt | A resource record of type %1, name %2, TTL %3 and RDATA %5 was scavenged from scope %7 of zone %6. |

| 522 | Zone scope create |

Zonåtgärder | Informativt | The scope %1 was created in zone %2. |

| 523 | Zone scope delete |

Zonåtgärder | Informativt | The scope %1 was created in zone %2. |

| 525 | Zone sign |

Online-signering | Informativt | The zone %1 was signed with following properties... |

| 526 | Zone unsign |

Online-signering | Informativt | The zone %1 was unsigned. |

| 527 | Zone re-sign |

Online-signering | Informativt | The zone %1 was re-signed with following properties... |

| 528 | Key rollover start |

DNSSEC-åtgärder | Informativt | Rollover was started on the type %1 with GUID %2 of zone %3. |

| 529 | Key rollover end |

DNSSEC-åtgärder | Informativt | Rollover was completed on the type %1 with GUID %2 of zone %3. |

| 530 | Key retire |

DNSSEC-åtgärder | Informativt | The type %1 with GUID %2 of zone %3 was marked for retiral. The key will be removed after the rollover completion. |

| 531 | Key rollover triggered |

DNSSEC-åtgärder | Informativt | Manual rollover was triggered on the type %1 with GUID %2 of zone %3. |

| 533 | Key poke rollover |

DNSSEC-åtgärder | Varning | The keys signing key with GUID %1 on zone %2 that was waiting for a Delegation Signer(DS) update on the parent has been forced to move to rollover completion. |

| 534 | Export DNSSEC |

DNSSEC-åtgärder | Informativt | DNSSEC setting metadata was exported %1 key signing key metadata from zone %2. |

| 535 | Import DNSSEC |

DNSSEC-åtgärder | Informativt | DNSSEC setting metadata was imported on zone %1. |

| 536 | Cache purge |

DNSSEC-åtgärder | Informativt | A record of type %1, QNAME %2 was purged from scope %3 in cache. |

| 537 | Forwarder reset |

Cacheåtgärder | Informativt | The forwarder list on scope %2 has been reset to %1. |

| 540 | Root hints |

Konfiguration | Informativt | The root hints have been modified. |

| 541 | Server setting |

Konfiguration | Informativt | The setting %1 on scope %2 has been set to %3. |

| 542 | Server scope create |

Konfiguration | Informativt | The scope %1 of DNS server was created. |

| 543 | Server scope delete |

Konfiguration | Informativt | The scope %1 of DNS server was deleted. |

| 544 | Add trust point DNSKEY |

Konfiguration | Informativt | The DNSKEY with Key Protocol %2, Base64 Data %4 and Crypto Algorithm %5 has been added at the trust point %1. |

| 545 | Add trust point DS |

Konfiguration | Informativt | The DS with Key Tag: %2, Digest Type: %3, Digest: %5 and Crypto Algorithm: %6 has been added at the trust point %1. |

| 546 | Remove trust point |

Konfiguration | Informativt | The trust point at %1 of type %2 has been removed. |

| 547 | Add trust point root |

DNSSEC-åtgärder | Informativt | The trust anchor for the root zone has been added. |

| 548 | Restart server |

DNSSEC-åtgärder | Informativt | A request to restart the DNS server service has been received. |

| 549 | Clear debug logs |

DNSSEC-åtgärder | Informativt | The debug logs have been cleared from %1 on DNS server. |

| 550 | Write dirty zones |

DNSSEC-åtgärder | Informativt | The in-memory contents of all the zones on DNS server have been flushed to their respective files. |

| 551 | Clear statistics |

Serveråtgärder | Informativt | All the statistical data for the DNS server has been cleared. |

| 552 | Start scavenging |

Serveråtgärder | Informativt | A resource record scavenging cycle has been started on the DNS Server. |

| 553 | Enlist directory partition |

Serveråtgärder | Informativt | 1% |

| 554 | Abort scavenging |

Serveråtgärder | Informativt | The resource record scavenging cycle has been terminated on the DNS Server. |

| 555 | Prepare for demotion |

Serveråtgärder | Informativt | The DNS server has been prepared for demotion by removing references to it from all zones stored in the Active Directory. |

| 556 | Write root hints |

Serveråtgärder | Informativt | The information about the root hints on the DNS server has been written back to the persistent storage. |

| 557 | Listen address |

Serveråtgärder | Informativt | The addresses on which DNS server will listen has been changed to %1. |

| 558 | Active refresh trust points |

Serveråtgärder | Informativt | An immediate RFC 5011 active refresh has been scheduled for all trust points. |

| 559 | Pause zone |

Serveråtgärder | Informativt | The zone %1 is paused. |

| 560 | Resume zone |

Serveråtgärder | Informativt | The zone %1 is resumed. |

| 561 | Reload zone |

DNSSEC-åtgärder | Informativt | The data for zone %1 has been reloaded from %2. |

| 562 | Refresh zone |

Zonåtgärder | Informativt | The data for zone %1 has been refreshed from the primary server %2. |

| 563 | Expire zone |

Zonåtgärder | Informativt | The secondary zone %1 has been expired and new data has been requested from the primary server %2. |

| 564 | Update from DS |

Zonåtgärder | Informativt | The zone %1 has been reloaded from the Active Directory. |

| 565 | Write and notify |

Zonåtgärder | Informativt | The content of the zone %1 has been written to the disk and the notification has been sent to all the notify servers. |

| 566 | Force aging |

Zonåtgärder | Informativt | All DNS records at the node %1 in the zone %2 will have their aging time stamp set to the current time.%3 |

| 567 | Scavenge servers |

Zonåtgärder | Informativt | The Active Directory-integrated zone %1 has been updated. Only %2 can run scavenging. |

| 568 | Transfer primary key server |

Zonåtgärder | Informativt | The key management role for zone %1 has been %2.%3 |

| 569 | Add SKD |

Zonåtgärder | Informativt | A %1 singing key (%2) descriptor has been added on the zone %3 with following properties: KeyId=%4; KeyType=%5; CurrentState=%6; KeyStorageProvider=%7; StoreKeysInAD=%8; CryptoAlgorithm=%9; KeyLength=%10; DnsKeySignatureValidityPeriod=%11; DSSignatureValidityPeriod=%12; ZoneSignatureValidityPeriod=%13; InitialRolloverOffset=%14; RolloverPeriod=%15; RolloverType=%16; NextRolloverAction=%17; LastRolloverTime=%18; NextRolloverTime=%19; CurrentRolloverStatus=%20; ActiveKey=%21; StandbyKey=%22; NextKey=%23. The zone will be resigned with the %2 generated with these properties. |

| 570 | Modify SKD |

Zonåtgärder | Informativt | A %1 singing key (%2) descriptor with GUID %3 has been updated on the zone %4. The properties of this %2 descriptor have been set to: KeyId=%5; KeyType=%6; CurrentState=%7; KeyStorageProvider=%8; StoreKeysInAD=%9; CryptoAlgorithm=%10; KeyLength=%11; DnsKeySignatureValidityPeriod=%12; DSSignatureValidityPeriod=%13; ZoneSignatureValidityPeriod=%14; InitialRolloverOffset=%15; RolloverPeriod=%16; RolloverType=%17; NextRolloverAction=%18; LastRolloverTime=%19; NextRolloverTime=%20; CurrentRolloverStatus=%21; ActiveKey=%22; StandbyKey=%23; NextKey=%24. The zone will be resigned with the %2 generated with these properties. |

| 571 | Delete SKD |

DNSSEC-åtgärder | Informativt | A %1 singing key (%2) descriptor %4 has been removed from the zone %3. |

| 572 | Modify SKD state |

DNSSEC-åtgärder | Informativt | The state of the %1 signing key (%2) %3 has been modified on zone %4. The new active key is %5, standby key is %6 and next key is %7. |

| 573 | Add delegation |

DNSSEC-åtgärder | Informativt | A delegation for %1 in the scope %2 of zone %3 with the name server %4 has been added. |

| 574 | Create client subnet record |

DNSSEC-åtgärder | Informativt | The client subnet record with name %1 value %2 has been added to the client subnet map. |

| 575 | Delete client subnet record |

DNSSEC-åtgärder | Informativt | The client subnet record with name %1 has been deleted from the client subnet map. |

| 576 | Update client subnet record |

Zonåtgärder | Informativt | The client subnet record with name %1 has been updated from the client subnet map. The new client subnets that it refers to are %2. |

| 577 | Create server level policy |

Principåtgärder | Informativt | A server level policy %6 for %1 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5. |

| 578 | Create zone level policy |

Principåtgärder | Informativt | A zone level policy %8 for %1 has been created on zone %6 on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scopes:%7. |

| 579 | Create forwarding policy |

Principåtgärder | Informativt | A forwarding policy %6 has been created on server %2 with following properties: ProcessingOrder:%3; Criteria:%4; Action:%5; Scope:%1. |

| 580 | Delete server level policy |

Principåtgärder | Informativt | The server level policy %1 has been deleted from server %2. |

| 581 | Delete zone level policy |

Principåtgärder | Informativt | The zone level policy %1 has been deleted from zone %3 on server %2. |

| 582 | Delete forwarding policy |

Principåtgärder | Informativt | The forwarding policy %1 has been deleted from server %2. |

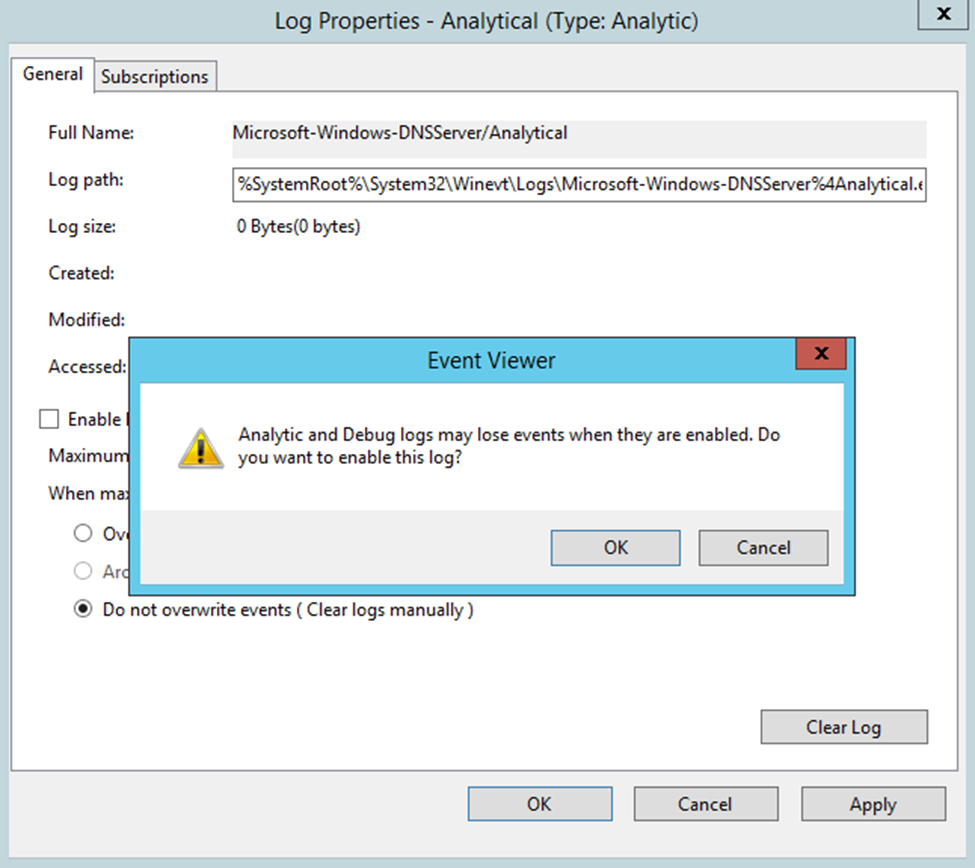

Aktivera loggning av analytiska händelser

Förbättrad DNS-loggning och diagnostik i Windows Server omfattar DNS-granskningshändelser och DNS-analyshändelser. DNS-granskningsloggar är aktiverade som standard och påverkar inte DNS-serverns prestanda nämnvärt.

DNS-analysloggar är inte aktiverade som standard och påverkar vanligtvis bara DNS-serverprestanda med höga DNS-frågefrekvenser. Till exempel kan en DNS-server som körs på modern maskinvara som tar emot 100 000 frågor per sekund (QPS) uppleva en prestandaförsämring på 5% när analysloggar är aktiverade. Det finns ingen uppenbar prestandapåverkan för frågefrekvenser på 50 000 QPS och lägre. Vi rekommenderar dock att du övervakar DNS-serverprestanda när loggning är aktiverad.

Så här aktiverar du DNS-diagnostikloggning:

Från noden Program och tjänster > Loggar > Microsoft > Windows > DNS-Server, högerklicka på DNS-Server, välj Visaoch välj sedan Visa analys- och felsökningsloggar. Analysloggen visas.

Högerklicka på Analytisk och välj sedan Egenskaper.

Om du vill fråga och visa loggar från loggboken, välj När den maximala händelseloggstorleken har nåtts, välj sedan Skriv inte över händelser (Rensa loggar manuellt), markera kryssrutan Aktivera loggning, och slutligen, välj OK när du tillfrågas om du vill aktivera den här loggen.

Om du vill aktivera cirkulär loggning väljer du Skriv över efter behov (äldsta händelserna först) och väljer Aktivera loggning. När du har valt OKvisas ett frågefel. Loggning pågår även om det här felet visas. Felet innebär att du inte kan visa de händelser som för närvarande loggas i Händelsevisaren.

Välj OK för att aktivera dns-serverns analyshändelselogg.

Analysloggar skrivs som standard till filen %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-DNSServer%4Analytical.etl. Händelser som visas i DNS-serverns gransknings- och analyshändelseloggar behandlas i nästa avsnitt.

Analyshändelser

Dns-serveranalyshändelser aktiverar aktivitetsspårning på DNS-servern. En analyshändelse loggas varje gång servern skickar eller tar emot DNS-information. I följande tabell sammanfattas analyshändelser för DNS-server.

| Händelse-ID | Typ | Kategori | Nivå | Händelsetext |

|---|---|---|---|---|

| 257 | Response success |

Sökning | Informativt | RESPONSE_SUCCESS: TCP=%1; InterfaceIP=%2; Destination=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; DNSSEC=%9; RCODE=%10; Port=%11; Flags=%12; Scope=%13; Zone=%14; PolicyName=%15; PacketData=%17 |

| 258 | Response failure |

Sökning | Fel | RESPONSE_FAILURE: TCP=%1; InterfaceIP=%2; Reason=%3; Destination=%4; QNAME=%5; QTYPE=%6; XID=%7; RCODE=%8; Port=%9; Flags=%10; Zone=%11; PolicyName=%12; PacketData=%14 |

| 259 | Ignored query |

Sökning | Fel | IGNORED_QUERY: TCP=%1; InterfaceIP=%2; Reason=%3; QNAME=%4; QTYPE=%5; XID=%6; Zone=%7; PolicyName=%8 |

| 260 | Query out |

Rekursiv fråga | Informativt | RECURSE_QUERY_OUT: TCP=%1; Destination=%2; InterfaceIP=%3; RD=%4; QNAME=%5; QTYPE=%6; XID=%7; Port=%8; Flags=%9; ServerScope=%10; CacheScope=%11; PolicyName=%12; PacketData=%14 |

| 261 | Response in |

Rekursiv fråga | Informativt | RECURSE_RESPONSE_IN: TCP=%1; Source=%2; InterfaceIP=%3; AA=%4; AD=%5; QNAME=%6; QTYPE=%7; XID=%8; Port=%9; Flags=%10; ServerScope=%11; CacheScope=%12; PacketData=%14 |

| 262 | Recursive query |

Fel | RECURSE_QUERY_TIMEOUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; QTYPE=%5; XID=%6; Port=%7; Flags=%8; ServerScope=%9; CacheScope=%10 |

|

| 263 | Update in |

Dynamisk uppdatering | Informativt | DYN_UPDATE_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; Port=%6; Flags=%7; SECURE=%8; PacketData=%10 |

| 264 | Update response |

Dynamisk uppdatering | Informativt | DYN_UPDATE_RESPONSE: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PolicyName=%9; PacketData=%11 |

| 265 | IXFR request out |

Zon XFR | Informativt | IXFR_REQ_OUT: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 266 | IXFR request in |

Zon XFR | Informativt | IXFR_REQ_RECV: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 267 | 267 IXFR response out |

Zon XFR | Informativt | IXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 268 | IXFR response in |

Zon XFR | Informativt | IXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 269 | AXFR request out |

Zon XFR | Informativt | AXFR_REQ_OUT: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 270 | AXFR request in |

Zon XFR | Informativt | AXFR_REQ_RECV: TCP=%1; Source=%2; InterfaceIP=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; PacketData=%9 |

| 271 | AXFR response out |

Zon XFR | Informativt | AXFR_RESP_OUT: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 272 | AXFR response in |

Zon XFR | Informativt | AXFR_RESP_RECV: TCP=%1; InterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8 |

| 273 | XFR notification in |

Zon XFR | Informativt | XFR_NOTIFY_RECV: Source=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 274 | XFR notification out |

Zon XFR | Informativt | XFR_NOTIFY_OUT: Destination=%1; InterfaceIP=%2; QNAME=%3; ZoneScope=%4; Zone=%5; PacketData=%7 |

| 275 | XFR notify ACK in |

Zon XFR | Informativt | XFR_NOTIFY_ACK_IN: Source=%1; InterfaceIP=%2; PacketData=%4 |

| 276 | XFR notify ACK out |

Zon XFR | Informativt | XFR_NOTIFY_ACK_OUT: Destination=%1; InterfaceIP=%2; Zone=%3; PacketData=%5 |

| 277 | Update forward |

Dynamisk uppdatering | Informativt | DYN_UPDATE_FORWARD: TCP=%1; ForwardInterfaceIP=%2; Destination=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 278 | Update response in |

Dynamisk uppdatering | Informativt | DYN_UPDATE_RESPONSE_IN: TCP=%1; InterfaceIP=%2; Source=%3; QNAME=%4; XID=%5; ZoneScope=%6; Zone=%7; RCODE=%8; PacketData=%10 |

| 279 | Internal lookup CNAME |

Sökning | Informativt | INTERNAL_LOOKUP_CNAME: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

| 280 | Internal lookup |

Sökning | Informativt | INTERNAL_LOOKUP_ADDITIONAL: TCP=%1; InterfaceIP=%2; Source=%3; RD=%4; QNAME=%5; QTYPE=%6; Port=%7; Flags=%8; XID=%9; PacketData=%11 |

Händelsespårning

DNS-loggar är kompatibla med ETW-konsumentprogram (Event Tracing for Windows), till exempel logman, tracelog och message analyzer. Mer information om hur du använder händelsespårning finns i Om händelsespårning.

Du kan använda ETW-konsumenter som tracelog.exe med DNS-servergranskning och analyshändelser genom att ange ett GUID för {EB79061A-A566-4698-9119-3ED2807060E7}.

Du kan hämta tracelog.exe genom att ladda ned och installera Windows Driver Kit (WDK).

Tracelog.exe ingår när du installerar WDK, Visual Studio och Windows SDK för skrivbordsappar. Information om hur du laddar ned paketen finns i Windows-maskinvarunedladdningar. När du till exempel laddar ned och installerar Windows Driver Kit (WDK) och accepterar standardinstallationssökvägen är tracelog.exe tillgänglig på: C:\Program Files (x86)\WindowsKits\10\bin\10.0.26100.0\x64\tracelog.exe.

Mer information om hur du använder tracelog.exefinns i Tracelog Command Syntax.

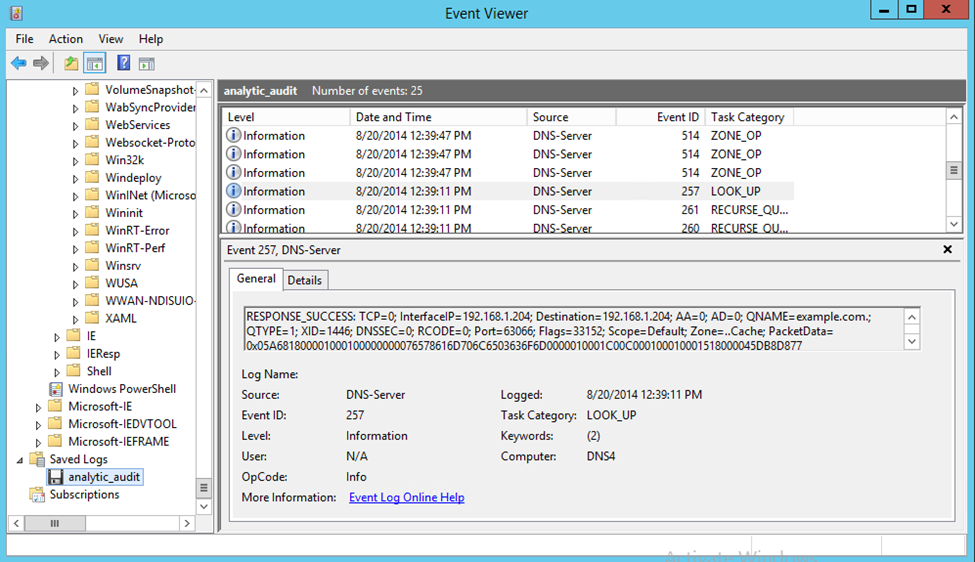

Följande exempel visar hur du använder tracelog.exe med DNS-granskning och analyshändelseloggar:

Följande kommando aktiverar både analys- och granskningsloggning:

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0xFFFFFFFF -f C:\analytic_audit.etl

När spårningen är aktiv registreras alla analys- och granskningshändelser i C:\analytic_audit.etl fil som angavs på kommandoraden. Du kan sluta spåra genom att utfärda ett stoppkommando:

tracelog –stop Dns

När du har stoppat spårningen kan du visa .etl-filen i Loggboken genom att välja Åtgärd och sedan välja Öppna sparad logg.

Följande exempel aktiverar endast analyskanalen och matchar endast nyckelorden till 0x7FFFF:

tracelog.exe -start Dns -guid #{EB79061A-A566-4698-9119-3ED2807060E7} -level 5 -matchanykw 0x7FFFF -f C:\analytic.etl

En loggningsnivå på 5 används i föregående exempel. I följande tabell visas de tillgängliga loggningsnivåerna.

| Loggningsnivå | Beskrivning |

|---|---|

| 0 (ingen) | Logga ut |

| 1 (kritisk) | Endast kritiska händelser loggas, till exempel processavslut eller avslutning. Om ingen loggningsnivå anges används nivå 1 som standard. |

| 2 (fel) | Endast allvarliga felhändelser loggas, till exempel fel vid slutförande av en obligatorisk uppgift. |

| 3 (Varning) | Fel som kan orsaka ett tjänstproblem, men som kan godkännas eller återställas. Det första försöket att kontakta en vidarebefordrare misslyckas till exempel. |

| 4 (information) | Händelser på hög nivå registreras i händelseloggen. Dessa händelser kan innehålla ett meddelande för varje större uppgift som utförs av tjänsten. Använd den här inställningen för att påbörja en undersökning när problemets plats är osäker. Till exempel startades en scavenger-tråd. |

| 5 (utförlig) | Alla händelser loggas. Nivå 5 innehåller en fullständig logg över driften av tjänsten. Använd den här nivån när problemet spåras till en viss kategori eller en liten uppsättning kategorier. |

Prestandaöverväganden

DNS-serverprestanda kan påverkas när loggning är aktiverat, men den förbättrade dns-loggnings- och diagnostikfunktionen i Windows Server är utformad för att minska prestandapåverkan. I den här artikeln beskrivs prestandaöverväganden för DNS-server när loggning är aktiverad.

Felsökningsloggar

Före införandet av DNS-analysloggar var DNS-felsökningsloggning en tillgänglig metod för att övervaka DNS-transaktioner. DNS-felsökningsloggning är inte samma sak som funktionen för förbättrad DNS-loggning och diagnostik som beskrivs i den här artikeln. Felsökningsloggning är ett verktyg som också kan användas för DNS-loggning och diagnostik. DNS-felsökningsloggen innehåller detaljerade data om all DNS-information som skickas och tas emot av DNS-servern. Informationen som samlas in liknar de data som kan samlas in med hjälp av paketinsamlingsverktyg som nätverksövervakare.

Felsökningsloggning kan påverka övergripande serverprestanda och förbrukar även diskutrymme. Vi rekommenderar att du endast aktiverar felsökningsloggning tillfälligt när detaljerad DNS-transaktionsinformation behövs.

Följ dessa steg för att välja och aktivera felsökningsloggningsalternativ på DNS-servern:

Välj Start, skriv DNS Manageroch välj sedan DNS Manager från listan med bästa matchning.

Högerklicka på den aktuella DNS-servern i konsolträdet och välj sedan Egenskaper.

Välj fliken Debug Logging.

I dialogrutan Egenskaper markerar du kryssrutan Loggpaket för felsökning och väljer sedan de händelser som du vill att DNS-servern ska registrera för felsökningsloggning.

Följande alternativ för DNS-felsökningsloggning är tillgängliga:

Riktning på paket

Send – Paket som skickas av DNS-servern loggas i DNS-serverloggfilen.

Ta emot – Paket som tas emot av DNS-servern loggas i loggfilen.

Paketinnehåll

Standard-frågor – Anger att paket som innehåller standardfrågor (per RFC 1034) loggas i DNS-serverloggfilen.

Uppdateringar – Anger att paket som innehåller dynamiska uppdateringar (per RFC 2136) loggas i DNS-serverloggfilen.

Meddelar – Anger att paket som innehåller meddelanden (per RFC 1996) loggas i DNS-serverloggfilen.

Transportprotokoll

UDP- – Anger att paket som skickas och tas emot via UDP loggas i DNS-serverloggfilen.

TCP- – Anger att paket som skickas och tas emot via TCP loggas i DNS-serverloggfilen.

typ av paket

Request – Anger att begärandepaket loggas i DNS-serverloggfilen (ett begärandepaket kännetecknas av en QR-bit inställd på 0 i DNS-meddelandehuvudet).

Response – Anger att svarspaket loggas i DNS-serverloggfilen (ett svarspaket kännetecknas av en QR-bit inställd på 1 i DNS-meddelandehuvudet).

Aktivera filtrering baserat på IP-adress Tillhandahåller filtrering av paket som loggas i DNS-serverloggfilen. Det här alternativet tillåter loggning av paket som skickas från specifika IP-adresser till en DNS-server eller från en DNS-server till specifika IP-adresser.

Filnamn – Låter dig ange namn och plats för DNS-serverloggfilen.

Till exempel:

dns.log anger att DNS-serverloggfilen ska sparas som dns.log i

<systemroot>zSystem32Dns directory. Kom ihåg att ersätta<systemroot>med den faktiska sökvägen till Windows-katalogen på datorn.temp\dns.log anger att DNS-serverloggfilen ska sparas som dns.log i

<systemroot>\Temp directory. Kom ihåg att ersätta<systemroot>med den faktiska sökvägen till Windows-katalogen på datorn.

Maximal storleksgräns för loggfilen Låter dig ange den maximala filstorleken för DNS-serverloggfilen. När den angivna maximala storleken på DNS-serverloggfilen har nåtts skriver DNS-servern över den äldsta paketinformationen med ny information. Obs! Om den lämnas ospecificerad kan storleken på DNS-serverloggfilen ta upp en stor mängd hårddiskutrymme.

Som standard är alla felsökningsloggningsalternativ inaktiverade. När den är selektivt aktiverad kan DNS Server-tjänsten utföra spårningsnivåloggning av valda typer av händelser eller meddelanden för allmän felsökning och felsökning av servern.

Felsökningsloggning kan vara resurskrävande, påverka övergripande serverprestanda och förbruka diskutrymme. Därför bör den endast användas tillfälligt när mer detaljerad information om serverprestanda behövs.

Dns.log innehåller felsökningsloggningsaktivitet. Loggen finns som standard i mappen <windir>\System32\Dns.