Samla in loggar från textfiler med Azure Monitor-agenten och mata in till Microsoft Sentinel

Den här artikeln beskriver hur du använder anpassade loggar via AMA-anslutningsprogrammet för att snabbt filtrera och mata in loggar i textfilformat från nätverk eller säkerhetsprogram som är installerade på Windows- eller Linux-datorer.

Många program loggar data till textfiler i stället för standardloggningstjänster som Windows-händelselogg eller Syslog. Du kan använda Azure Monitor Agent (AMA) för att samla in data i textfiler med icke-standardformat från både Windows- och Linux-datorer. AMA kan också påverka transformeringar på data vid tidpunkten för samlingen för att parsa dem i olika fält.

Mer information om de program som Microsoft Sentinel har lösningar för att stödja logginsamling finns i Anpassade loggar via AMA-dataanslutning – Konfigurera datainmatning till Microsoft Sentinel från specifika program.

Mer allmän information om hur du matar in anpassade loggar från textfiler finns i Samla in loggar från en textfil med Azure Monitor Agent.

Viktigt!

Anpassade loggar via AMA-dataanslutningsappen är för närvarande i förhandsversion. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

-

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

Innan du börjar måste du ha resurserna konfigurerade och rätt behörigheter tilldelade, enligt beskrivningen i det här avsnittet.

Krav för Microsoft Sentinel

Installera Microsoft Sentinel-lösningen som matchar ditt program och se till att du har behörighet att slutföra stegen i den här artikeln. Du hittar de här lösningarna i innehållshubben i Microsoft Sentinel och de innehåller alla anpassade loggar via AMA-anslutningsappen .

En lista över program som har lösningar i innehållshubben finns i Specifika instruktioner per program. Om det inte finns någon tillgänglig lösning för ditt program installerar du anpassade loggar via AMA-lösningen .

Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

Ha ett Azure-konto med följande rollbaserade Azure-åtkomstkontrollroller (Azure RBAC):

Inbyggd roll Omfattning Anledning - Virtuell datordeltagare

- Azure Connected Machine

Resursadministratör- Virtuella datorer (VM)

- Virtual Machine Scale Sets

- Azure Arc-aktiverade servrar

Distribuera agenten Alla roller som innehåller åtgärden

Microsoft.Resources/deployments/*- Prenumeration

- Resursgrupp

- Befintlig datainsamlingsregel

Så här distribuerar du Azure Resource Manager-mallar Övervakningsdeltagare - Prenumeration

- Resursgrupp

- Befintlig datainsamlingsregel

Så här skapar eller redigerar du regler för datainsamling

Krav för loggvidare

Vissa anpassade program finns på stängda enheter som kräver att loggarna skickas till en extern logginsamlare/vidarebefordrare. I ett sådant scenario gäller följande krav för loggvidare:

Du måste ha en utsedd virtuell Linux-dator som loggvidare för att kunna samla in loggar.

Om loggvidare inte är en virtuell Azure-dator måste azure Arc Connected Machine-agenten vara installerad på den.

Den virtuella Linux-loggvidaredatorn måste ha Python 2.7 eller 3 installerat.

python --versionAnvänd kommandot ellerpython3 --versionför att kontrollera. Om du använder Python 3 kontrollerar du att det är inställt som standardkommando på datorn eller kör skript med kommandot "python3" i stället för "python".Loggvidare måste ha antingen

syslog-ngdaemon aktiverat.rsyslogUtrymmeskrav för din loggvidare finns i Prestandamått för Azure Monitor Agent. Du kan också granska det här blogginlägget, som innehåller design för skalbar inmatning.

Dina loggkällor, säkerhetsenheter och installationer måste konfigureras för att skicka sina loggmeddelanden till loggvidares syslog-daemon i stället för till deras lokala syslog-daemon.

Krav för datorsäkerhet

Konfigurera loggvidaredatorns säkerhet enligt organisationens säkerhetsprincip. Konfigurera till exempel nätverket så att det överensstämmer med företagets nätverkssäkerhetsprincip och ändra portarna och protokollen i daemonen så att de överensstämmer med dina krav. För att förbättra datorns säkerhetskonfiguration kan du skydda den virtuella datorn i Azure eller granska de här metodtipsen för nätverkssäkerhet.

Om dina enheter skickar loggar via TLS eftersom till exempel loggvidare finns i molnet måste du konfigurera syslog-daemon (rsyslog eller syslog-ng) för att kommunicera i TLS. Mer information finns i:

Konfigurera datakopplingen

Konfigurationsprocessen för anpassade loggar via AMA-dataanslutningen innehåller följande steg:

Skapa måltabellen i Log Analytics (eller Avancerad jakt om du är i Defender-portalen).

Tabellens namn måste sluta med

_CLoch får endast bestå av följande två fält:- TimeGenerated (av typen DateTime): tidsstämpeln för skapandet av loggmeddelandet.

- RawData (av typen Sträng): loggmeddelandet i sin helhet.

(Om du samlar in loggar från en loggvidare och inte direkt från enheten som är värd för programmet namnger du det här fältet Meddelande i stället för RawData.)

Installera Azure Monitor-agenten och skapa en datainsamlingsregel (DCR) med någon av följande metoder:

Om du samlar in loggar med hjälp av en loggvidare konfigurerar du syslog-daemonen på datorn så att den lyssnar efter meddelanden från andra källor och öppnar de lokala portar som krävs. Mer information finns i Konfigurera loggvidare för att acceptera loggar.

Välj lämplig flik för instruktioner.

Skapa datainsamlingsregel (DCR)

Kom igång genom att öppna antingen anpassade loggar via AMA-dataanslutningsappen i Microsoft Sentinel och skapa en datainsamlingsregel (DCR).

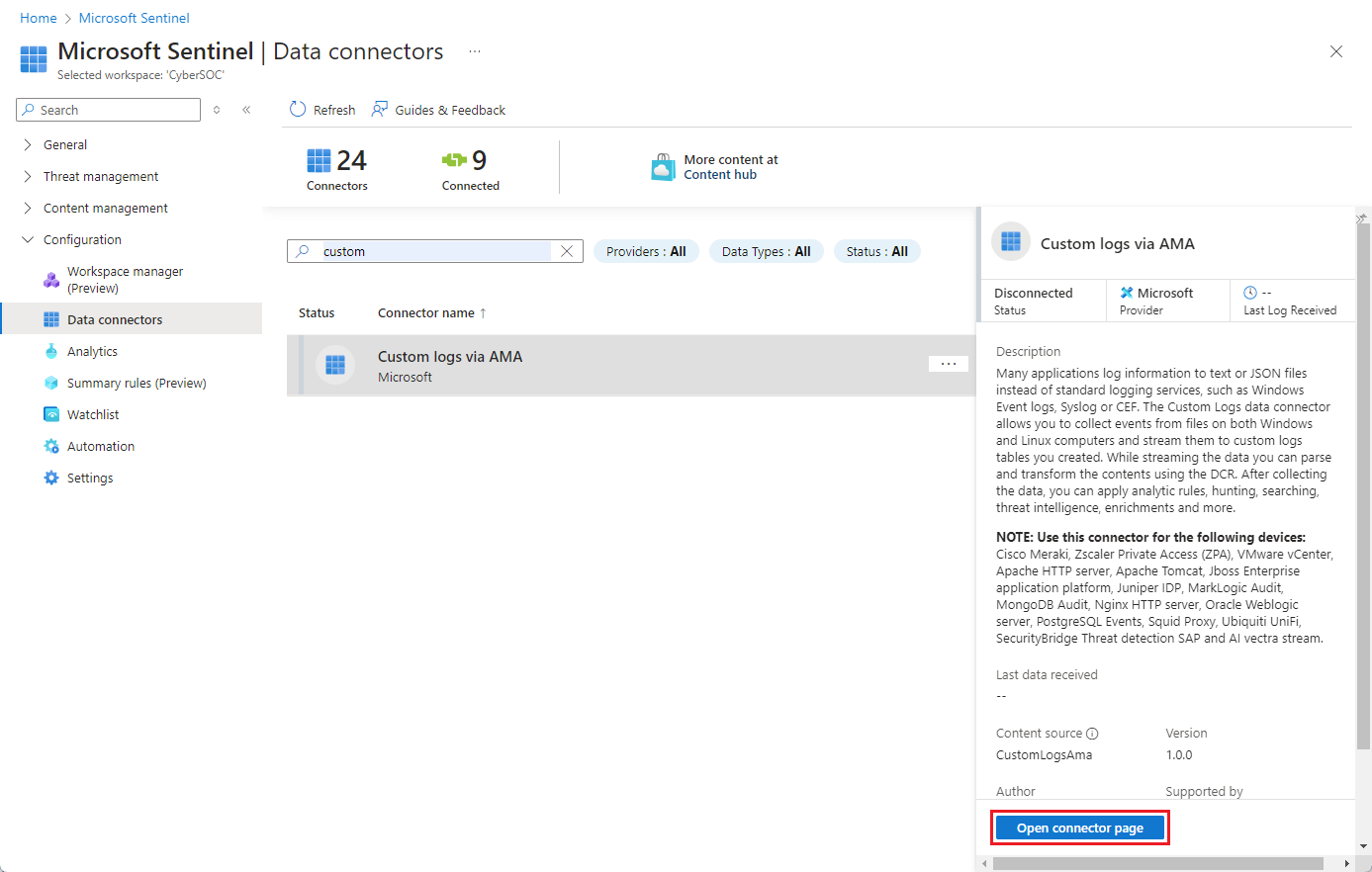

För Microsoft Sentinel i Azure Portal går du till Konfiguration och väljer Dataanslutningar.

För Microsoft Sentinel i Defender-portalen väljer du Anslutningsappar för Microsoft Sentinel-konfigurationsdata>>.Skriv anpassat i sökrutan. I resultatet väljer du Anpassade loggar via AMA-anslutningsappen .

Välj Sidan Öppna anslutningsapp i informationsfönstret.

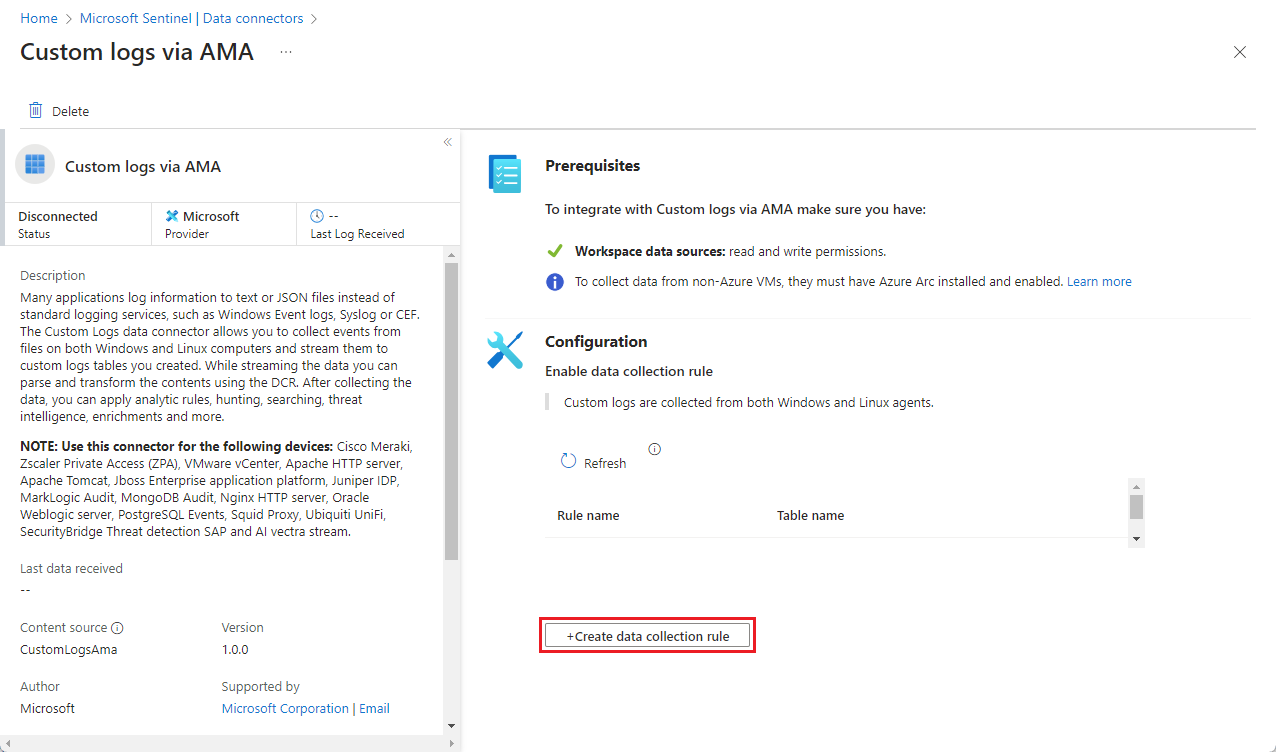

I området Konfiguration väljer du +Skapa datainsamlingsregel.

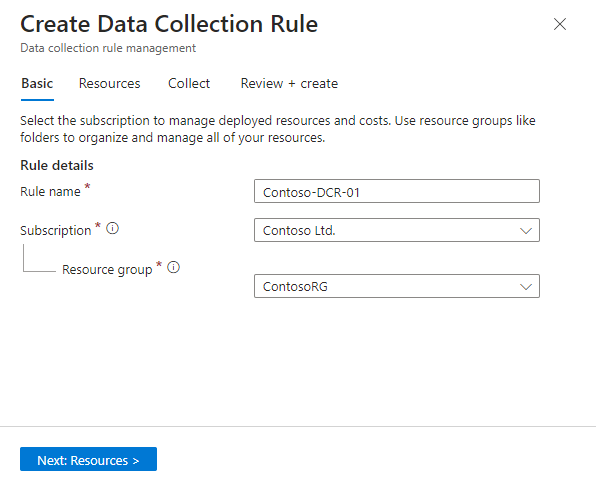

På fliken Grundläggande :

- Skriv ett DCR-namn.

- Välj din prenumeration.

- Välj den resursgrupp där du vill hitta domänkontrollanten.

Välj Nästa: Resurser >.

Definiera VM-resurser

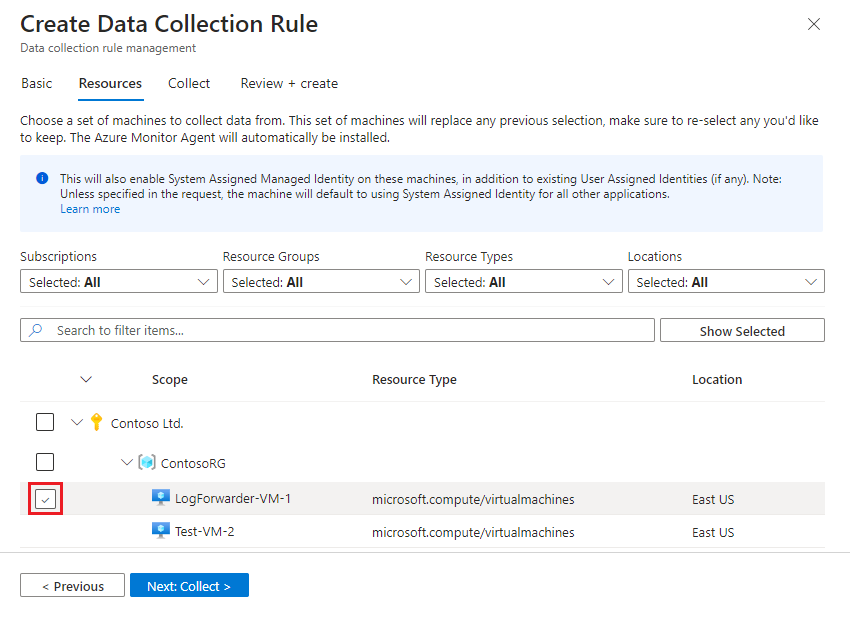

På fliken Resurser väljer du de datorer som du vill samla in loggarna från. Det här är antingen de datorer som programmet är installerat på eller dina loggvidaredatorer. Om den dator du letar efter inte visas i listan kanske det inte är en virtuell Azure-dator med Azure Connected Machine-agenten installerad.

Använd de tillgängliga filtren eller sökrutan för att hitta den dator du letar efter. Expandera en prenumeration i listan för att se dess resursgrupper och en resursgrupp för att se dess virtuella datorer.

Välj den dator som du vill samla in loggar från. Kryssrutan visas bredvid namnet på den virtuella datorn när du hovrar över den.

Om de datorer som du valde inte redan har Azure Monitor-agenten installerad på sig installeras agenten när DCR skapas och distribueras.

Granska ändringarna och välj Nästa: Samla in >.

Konfigurera DCR för ditt program

På fliken Samla in väljer du program- eller enhetstyp i listrutan Välj enhetstyp (valfritt) eller lämnar den som Anpassad ny tabell om programmet eller enheten inte visas.

Om du väljer något av de angivna programmen eller enheterna fylls fältet Tabellnamn automatiskt i med rätt tabellnamn. Om du väljer Anpassad ny tabell anger du ett tabellnamn under Tabellnamn. Namnet måste sluta med suffixet

_CL.I fältet Filmönster anger du sökvägen och filnamnet för de textloggfiler som ska samlas in. Information om hur du hittar standardfilnamnen och sökvägarna för varje program eller enhetstyp finns i Specifika instruktioner per programtyp. Du behöver inte använda standardfilnamnen eller sökvägarna och du kan använda jokertecken i filnamnet.

Om du väljer en anpassad ny tabell i steg 1 i fältet Transformera anger du en Kusto-fråga som tillämpar valfri transformering på data.

Om du väljer något av de angivna programmen eller enheterna i steg 1 fylls det här fältet automatiskt i med rätt transformering. Redigera INTE den transformering som visas där. Beroende på den valda typen bör det här värdet vara något av följande:

source(standardvärdet – ingen transformering)source | project-rename Message=RawData(för enheter som skickar loggar till en vidarebefordrare)

Granska dina val och välj Nästa: Granska + skapa.

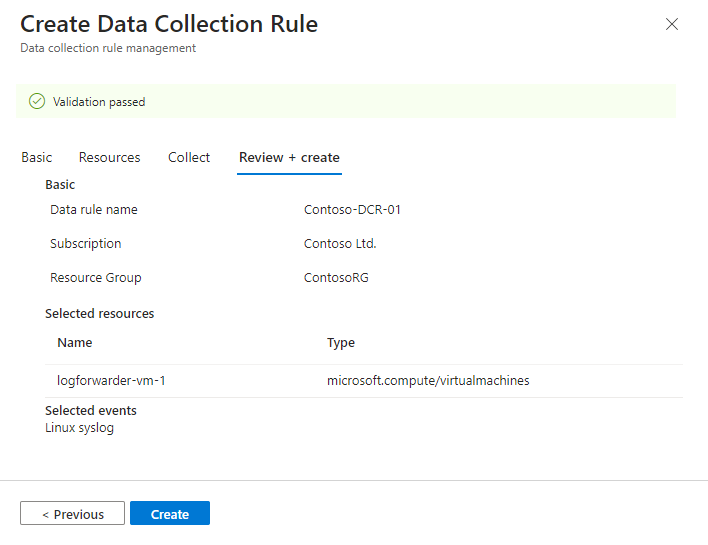

Granska och skapa regeln

När du har slutfört alla flikar granskar du det du angav och skapar datainsamlingsregeln.

På fliken Granska och skapa väljer du Skapa.

Anslutningsappen installerar Azure Monitor-agenten på de datorer som du valde när du skapade din DCR.

Kontrollera meddelandena i Azure Portal- eller Microsoft Defender-portalen för att se när DCR skapas och agenten är installerad.

Välj Uppdatera på anslutningssidan för att se DCR som visas i listan.

Konfigurera loggvidare för att acceptera loggar

Om du samlar in loggar från en installation med hjälp av en loggvidare konfigurerar du syslog-daemonen på loggvidare för att lyssna efter meddelanden från andra datorer och öppna nödvändiga lokala portar.

Kopiera följande kommandorad:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyLogga in på loggvidaredatorn där du precis har installerat AMA.

Klistra in kommandot som du kopierade i det sista steget för att starta installationsskriptet.

Skriptet konfigurerarrsyslogellersyslog-ngdaemon att använda det protokoll som krävs och startar om daemonen. Skriptet öppnar port 514 för att lyssna på inkommande meddelanden i både UDP- och TCP-protokoll. Om du vill ändra den här inställningen läser du konfigurationsfilen för syslog-daemon enligt den daemontyp som körs på datorn:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Om du använder Python 3 och inte har angetts som standardkommando på datorn ersätter

python3pythondu med det inklistrade kommandot. Se Krav för loggvidare.Kommentar

För att undvika fulldiskscenarier där agenten inte kan fungera rekommenderar vi att du ställer in eller

rsyslogkonfigurationensyslog-ngför att inte lagra onödiga loggar. Ett fullständigt diskscenario stör funktionen för den installerade AMA:en. Mer information finns i RSyslog eller Syslog-ng.- Rsyslog:

Konfigurera säkerhetsenheten eller enheten

Specifika instruktioner för att konfigurera ditt säkerhetsprogram eller din installation finns i Anpassade loggar via AMA-dataanslutning – Konfigurera datainmatning till Microsoft Sentinel från specifika program

Kontakta lösningsleverantören om du vill ha mer information eller om informationen inte är tillgänglig för enheten eller enheten.