Azure Operational Security

Introduktion

Översikt

Vi vet att säkerhet är jobb ett i molnet och hur viktigt det är att du hittar korrekt och snabb information om Azure-säkerhet. En av de bästa anledningarna till att använda Azure för dina program och tjänster är att dra nytta av det breda utbudet av tillgängliga säkerhetsverktyg och funktioner. De här verktygen och funktionerna gör det möjligt att skapa säkra lösningar på den säkra Azure-plattformen. Windows Azure måste tillhandahålla konfidentialitet, integritet och tillgänglighet för kunddata, samtidigt som transparent ansvarsskyldighet möjliggörs.

För att hjälpa kunderna att bättre förstå matrisen med säkerhetskontroller som implementerats i Microsoft Azure från både kundens och Microsofts driftsperspektiv, skrivs det här vitboken "Azure Operational Security" som ger en omfattande titt på den driftsäkerhet som är tillgänglig med Windows Azure.

Azure Platform

Azure är en plattform för offentliga molntjänster som stöder ett brett urval av operativsystem, programmeringsspråk, ramverk, verktyg, databaser och enheter. Den kan köra Linux-containrar med Docker-integrering. skapa appar med JavaScript, Python, .NET, PHP, Java och Node.js; skapa serverdelar för iOS-, Android- och Windows-enheter. Azure Cloud Service har stöd för samma teknik som miljontals utvecklare och IT-proffs redan förlitar sig på och litar på.

När du bygger på eller migrerar IT-tillgångar till en offentlig molntjänstleverantör förlitar du dig på organisationens förmåga att skydda dina program och data med tjänsterna och de kontroller som de tillhandahåller för att hantera säkerheten för dina molnbaserade tillgångar.

Azures infrastruktur är utformad från anläggningen till program för att hantera miljontals kunder samtidigt, och den ger en tillförlitlig grund som företag kan uppfylla sina säkerhetskrav på. Dessutom ger Azure dig en mängd olika konfigurerbara säkerhetsalternativ och möjlighet att styra dem så att du kan anpassa säkerheten för att uppfylla de unika kraven för organisationens distributioner. Det här dokumentet hjälper dig att förstå hur Azures säkerhetsfunktioner kan hjälpa dig att uppfylla dessa krav.

Sammanfattning

Azure Operational Security avser de tjänster, kontroller och funktioner som är tillgängliga för användare för att skydda sina data, program och andra tillgångar i Microsoft Azure. Azure Operational Security bygger på ett ramverk som innehåller den kunskap som erhållits genom olika funktioner som är unika för Microsoft, inklusive Microsoft Security Development Lifecycle (SDL), Microsoft Security Response Center-programmet och djup medvetenhet om cybersäkerhetshotlandskapet.

Det här vitboken beskriver Microsofts metod för Azure Operational Security på Microsoft Azure-molnplattformen och omfattar följande tjänster:

Microsoft Azure Monitor-loggar

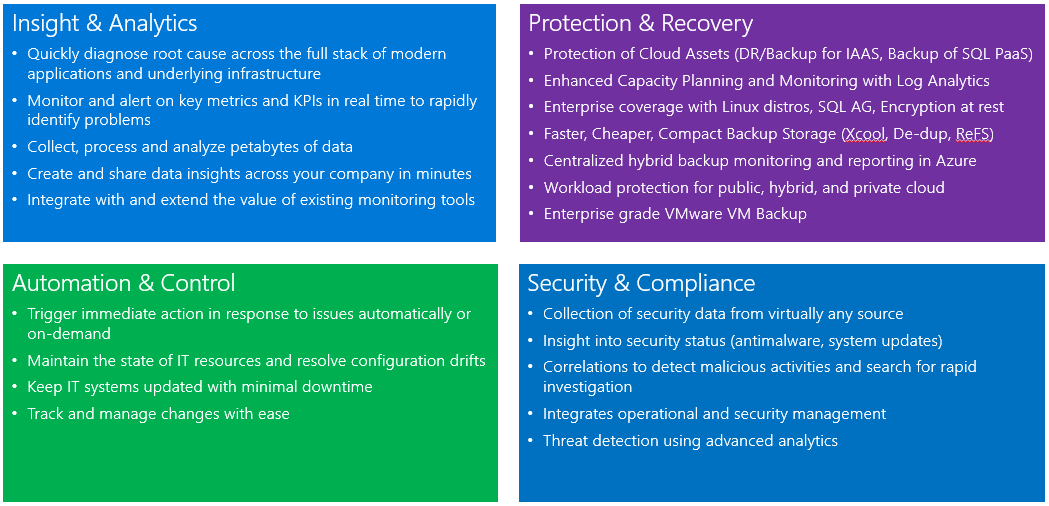

Microsoft Azure Monitor-loggar är IT-hanteringslösningen för hybridmolnet. Azure Monitor-loggar används ensamt eller för att utöka din befintliga System Center-distribution och ger dig maximal flexibilitet och kontroll för molnbaserad hantering av infrastrukturen.

Med Azure Monitor-loggar kan du hantera alla instanser i alla moln, inklusive lokala lösningar, Azure, AWS, Windows Server, Linux, VMware och OpenStack, till en lägre kostnad än konkurrenskraftiga lösningar. Azure Monitor-loggar är skapade för molnet och erbjuder en ny metod för att hantera ditt företag som är det snabbaste och mest kostnadseffektiva sättet att möta nya affärsutmaningar och hantera nya arbetsbelastningar, program och molnmiljöer.

Azure Monitor-tjänster

Kärnfunktionerna i Azure Monitor-loggar tillhandahålls av en uppsättning tjänster som körs i Azure. Varje tjänst tillhandahåller en specifik hanteringsfunktion, och du kan kombinera tjänster för olika hanteringsscenarier.

| Tjänst | beskrivning |

|---|---|

| Azure Monitor-loggar | Övervaka och analysera tillgänglighet och prestanda för olika resurser inklusive fysiska och virtuella datorer. |

| Automation | Automatisera manuella processer och tillämpa konfigurationer för fysiska och virtuella datorer. |

| Backup | Säkerhetskopiera och återställa kritiska data. |

| Site Recovery | Ge hög tillgänglighet för viktiga program. |

Azure Monitor-loggar

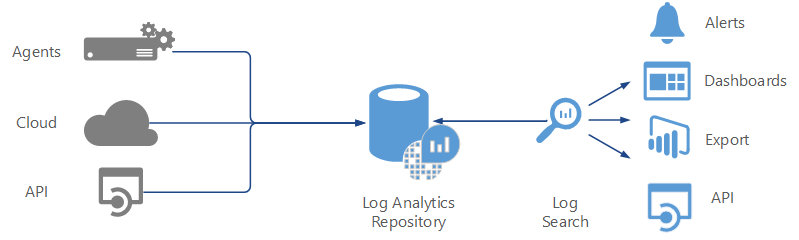

Azure Monitor-loggar tillhandahåller övervakningstjänster genom att samla in data från hanterade resurser till en central lagringsplats. Dessa data kan omfatta händelser, prestandadata eller anpassade data via API:t. När data har samlats in är de tillgängliga för avisering, analys och export.

Med den här metoden kan du konsolidera data från olika källor, så att du kan kombinera data från dina Azure-tjänster med din befintliga lokala miljö. Metoden innebär också en tydlig separation mellan insamling av data från de åtgärder som vidtas för dessa data, vilket gör att alla åtgärder är tillgängliga för alla typer av data.

Azure Monitor-tjänsten hanterar dina molnbaserade data på ett säkert sätt med hjälp av följande metoder:

- dataavgränsning

- datakvarhållning

- fysisk säkerhet

- incidenthantering

- efterlevnad

- certifieringar av säkerhetsstandarder

Azure Backup

Azure Backup tillhandahåller tjänster för säkerhetskopiering och återställning av data och ingår i Azure Monitor-paketet med produkter och tjänster. Tjänsten skyddar dina programdata och sparar dem i åratal utan stora investeringar och med minimala driftkostnader. Den kan säkerhetskopiera data från fysiska och virtuella Windows-servrar utöver programarbetsbelastningar som SQL Server och SharePoint. Det kan också användas av System Center Data Protection Manager (DPM) för att replikera skyddade data till Azure för redundans och långsiktig lagring.

Skyddade data i Azure Backup lagras i ett säkerhetskopieringsvalv som finns i en viss geografisk region. Data replikeras inom samma region och kan också, beroende på typen av valv, replikeras till en annan region för att ytterligare öka återhämtningsförmågan.

Hanterings- lösningar

Azure Monitor är Microsofts molnbaserade IT-hanteringslösning som hjälper dig att hantera och skydda din lokala infrastruktur och molninfrastruktur.

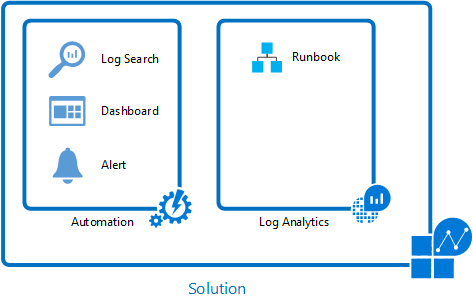

Hanteringslösningar är färdiga uppsättningar med logik som implementerar ett visst hanteringsscenario med hjälp av en eller flera Azure Monitor-tjänster. Olika lösningar är tillgängliga från Microsoft och från partner som du enkelt kan lägga till i din Azure-prenumeration för att öka värdet på din investering i Azure Monitor. Som partner kan du skapa egna lösningar för att stödja dina program och tjänster och tillhandahålla dem till användare via Azure Marketplace eller snabbstartsmallar.

Ett bra exempel på en lösning som använder flera tjänster för att tillhandahålla ytterligare funktioner är uppdateringshanteringslösningen. Den här lösningen använder Azure Monitor-loggagenten för Windows och Linux för att samla in information om nödvändiga uppdateringar på varje agent. Den skriver dessa data till Lagringsplatsen för Azure Monitor-loggar där du kan analysera dem med en inkluderad instrumentpanel.

När du skapar en distribution används runbooks i Azure Automation för att installera nödvändiga uppdateringar. Du hanterar hela processen i portalen och du behöver inte tänka på de bakomliggande detaljerna.

Microsoft Defender for Cloud

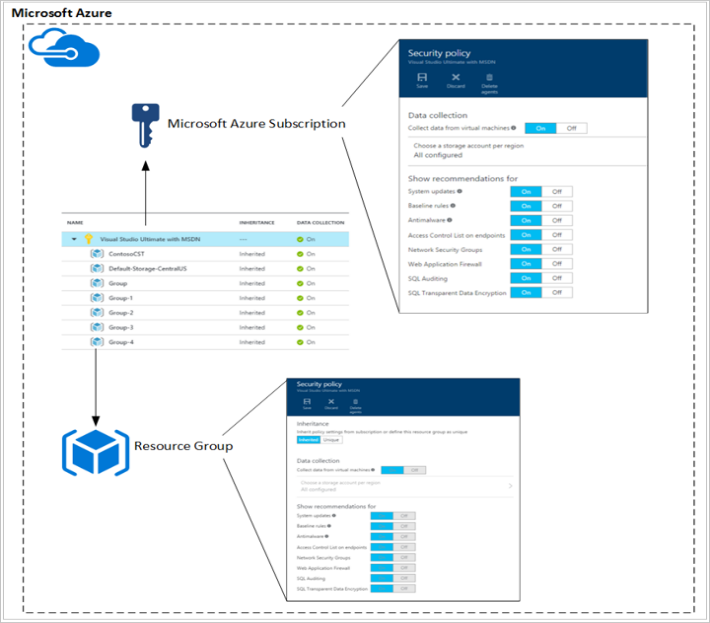

Microsoft Defender för molnet hjälper dig att skydda dina Azure-resurser. Det ger integrerad säkerhetsövervakning och principhantering i dina Azure-prenumerationer. I tjänsten kan du definiera principer inte bara mot dina Azure-prenumerationer, utan även mot resursgrupper, så att du kan vara mer detaljerad.

Säkerhetsprinciper och säkerhetsrekommendationer

En säkerhetsprincip är ett antal kontrollfunktioner som rekommenderas för resurser inom en viss prenumeration eller resursgrupp.

I Defender för molnet definierar du principer enligt företagets säkerhetskrav och typen av program eller datakänslighet.

Principer som är aktiverade på prenumerationsnivå sprids automatiskt till alla resursgrupper i prenumerationen enligt diagrammet till höger:

Datainsamling

Defender för molnet samlar in data från dina virtuella datorer (VM) för att utvärdera deras säkerhetstillstånd, tillhandahålla säkerhetsrekommendationer och varna dig för hot. När din första åtkomst Defender för molnet aktiveras datainsamling på alla virtuella datorer i din prenumeration. Datainsamling rekommenderas, men du kan välja bort genom att inaktivera datainsamling i Defender för molnet-principen.

Datakällor

Microsoft Defender för molnet analyserar data från följande källor för att ge insyn i ditt säkerhetstillstånd, identifiera sårbarheter och rekommendera åtgärder och identifiera aktiva hot:

Azure-tjänster: Använder information om konfigurationen av Azure-tjänster som du har distribuerat genom att kommunicera med tjänstens resursprovider.

Nätverkstrafik: Använder samplade metadata för nätverkstrafiken från Microsofts infrastruktur, till exempel källans/målets IP-adress/port, paketstorlek och nätverksprotokoll.

Partnerlösningar: Använder säkerhetsaviseringar från integrerade partnerlösningar, till exempel brandväggar och lösningar mot skadlig kod.

Virtual Machines: Använder information om konfigurationer och säkerhetshändelser, till exempel händelser och granskningsloggar i Windows, IIS-loggar, syslog-meddelanden och kraschdumpfiler från dina virtuella datorer.

Dataskydd

För att hjälpa kunder att förhindra, identifiera och svara på hot samlar Microsoft Defender för molnet in och bearbetar säkerhetsrelaterade data, inklusive konfigurationsinformation, metadata, händelseloggar, kraschdumpfiler med mera. Microsoft följer strikta riktlinjer för efterlevnad och säkerhet – från kodning till driften av en tjänst.

Datauppdelning: Data lagras logiskt separerade på varje komponent i tjänsten. Alla data taggas efter organisation. Den här taggningen finns kvar i informationens hela livscykel och används på varje lager i tjänsten.

Dataåtkomst: För att ge säkerhetsrekommendationer och undersöka potentiella säkerhetshot kan Microsofts personal komma åt information som samlas in eller analyseras av Azure-tjänster, inklusive kraschdumpfiler, händelser för att skapa processer, ögonblicksbilder och artefakter för vm-diskar, som oavsiktligt kan inkludera kunddata eller personliga data från dina virtuella datorer. Vi följer Villkoren och sekretesspolicyn för Microsoft Online Services, som anger att Microsoft inte använder kunddata eller härleder information från dem för reklam eller liknande kommersiella ändamål.

Dataanvändning: Microsoft använder mönster och hotinformation som identifieras från flera klientorganisationer i syfte att förbättra våra skydds- och identifieringsfunktioner. Vi gör detta i enlighet med våra sekretessåtaganden som beskrivs i sekretesspolicyn.

Dataplats

Microsoft Defender för molnet samlar in tillfälliga kopior av kraschdumpfilerna och analyserar dem efter bevis på sårbarhetsförsök och lyckade kompromisser. Microsoft Defender för molnet utför den här analysen inom samma geo som arbetsytan och tar bort de tillfälliga kopiorna när analysen är klar. Artefakter lagras centralt i samma region som den virtuella datorn.

Dina lagringskonton: Ett lagringskonto anges för varje region där virtuella datorer körs. Det gör att du kan lagra data i samma region som den virtuella dator som data samlas in från.

Microsoft Defender för molnet Storage: Information om säkerhetsaviseringar, inklusive partneraviseringar, rekommendationer och status för säkerhetshälsa lagras centralt, för närvarande i USA. Den här informationen kan omfatta relaterad konfigurationsinformation och säkerhetshändelser som samlas in från dina virtuella datorer för att ge dig säkerhetsvarningar, rekommendationer eller säkerhetsrelaterad statusinformation.

Azure Monitor

Med azure monitor-loggarnas säkerhets- och granskningslösning kan IT aktivt övervaka alla resurser, vilket kan bidra till att minimera effekten av säkerhetsincidenter. Azure Monitor-loggar Säkerhet och granskning har säkerhetsdomäner som kan användas för övervakning av resurser. Säkerhetsdomänen ger snabb åtkomst till alternativ, för säkerhetsövervakning beskrivs följande domäner i mer information:

- Utvärdering av skadlig kod

- Kontroll av uppdateringar

- Identitet och åtkomst.

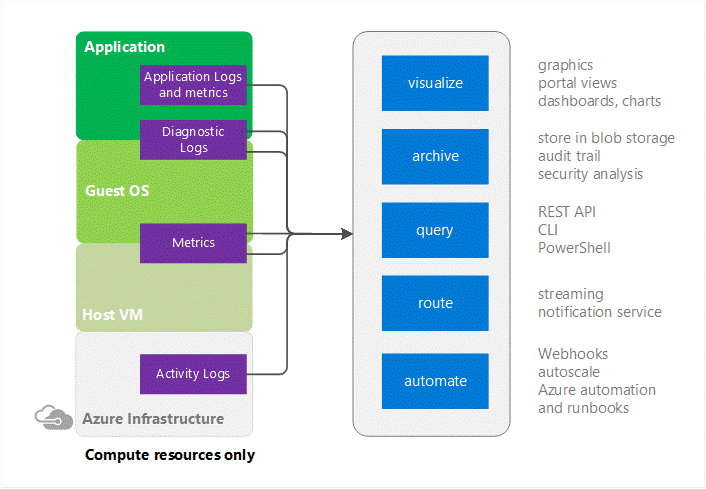

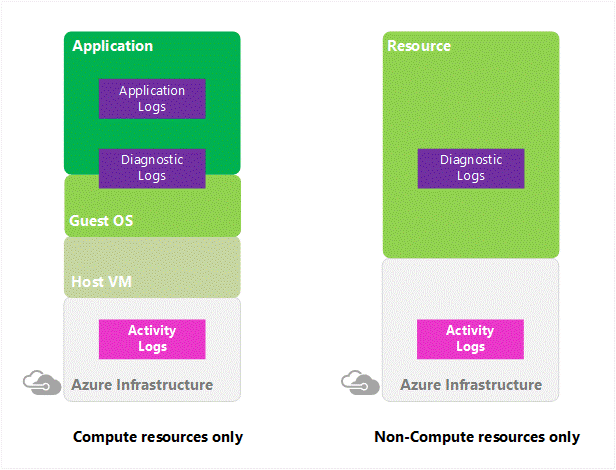

Azure Monitor ger pekare till information om specifika typer av resurser. Den erbjuder visualisering, frågor, routning, aviseringar, automatisk skalning och automatisering av data både från Azure-infrastrukturen (aktivitetsloggen) och varje enskild Azure-resurs (diagnostikloggar).

Molnprogram är komplexa med många rörliga delar. Övervakning tillhandahåller data för att säkerställa att programmet fortsätter att vara igång i ett felfritt tillstånd. Det hjälper dig också att avvärja potentiella problem eller felsöka tidigare problem.

Dessutom kan du använda övervakningsdata för att få djupgående insikter om ditt program. Den kunskapen kan hjälpa dig att förbättra programmets prestanda eller underhåll, eller automatisera åtgärder som annars skulle kräva manuella åtgärder.

Azure-aktivitetslogg

Det är en logg som ger insikter om de åtgärder som utfördes på resurser i din prenumeration. Aktivitetsloggen kallades tidigare "Granskningsloggar" eller "Driftloggar", eftersom den rapporterar kontrollplanshändelser för dina prenumerationer.

Med hjälp av aktivitetsloggen kan du fastställa vad, vem och när för skrivåtgärder (PUT, POST, DELETE) som tagits på resurserna i din prenumeration. Du kan också förstå statusen för åtgärden och andra relevanta egenskaper. Aktivitetsloggen innehåller inte läsåtgärder (GET) eller åtgärder för resurser som använder den klassiska modellen.

Azure-diagnostikloggar

Dessa loggar genereras av en resurs och innehåller omfattande, frekventa data om resursens drift. Innehållet i loggarna varierar beroende på resurstyp.

Till exempel är Windows-händelsesystemloggar en kategori av diagnostikloggar för virtuella datorer och blobar, tabeller och köloggar är kategorier av diagnostikloggar för lagringskonton.

Diagnostikloggar skiljer sig från aktivitetsloggen (kallades tidigare granskningslogg eller driftlogg). Aktivitetsloggen ger insikter om de åtgärder som utfördes på resurser i din prenumeration. Diagnostikloggar ger information om åtgärder som din resurs har vidtagit på egen hand.

Mått

Med Azure Monitor kan du använda telemetri för att få insyn i prestanda och hälsotillstånd för dina arbetsbelastningar i Azure. Den viktigaste typen av Azure-telemetridata är de mått (även kallade prestandaräknare) som genereras av de flesta Azure-resurser. Azure Monitor innehåller flera sätt att konfigurera och använda dessa mått för övervakning och felsökning. Mått är en värdefull källa till telemetri och gör att du kan utföra följande uppgifter:

Spåra resursens prestanda (till exempel en virtuell dator, webbplats eller logikapp) genom att rita dess mått i ett portaldiagram och fästa diagrammet på en instrumentpanel.

Få ett meddelande om ett problem som påverkar resursens prestanda när ett mått överskrider ett visst tröskelvärde.

Konfigurera automatiserade åtgärder, till exempel automatisk skalning av en resurs eller utlös en runbook när ett mått överskrider ett visst tröskelvärde.

Utför avancerad analys eller rapportering av prestanda- eller användningstrender för din resurs.

Arkivera resursens prestanda- eller hälsohistorik i kompatibilitets- eller granskningssyfte.

Microsoft Azure Diagnostics

Det är funktionen i Azure som möjliggör insamling av diagnostikdata i ett distribuerat program. Du kan använda diagnostiktillägget från olika källor. För närvarande stöds Azure Cloud Service-webb- och arbetsroller, virtuella Azure-datorer som kör Microsoft Windows och Service Fabric. Andra Azure-tjänster har sin egen separata diagnostik.

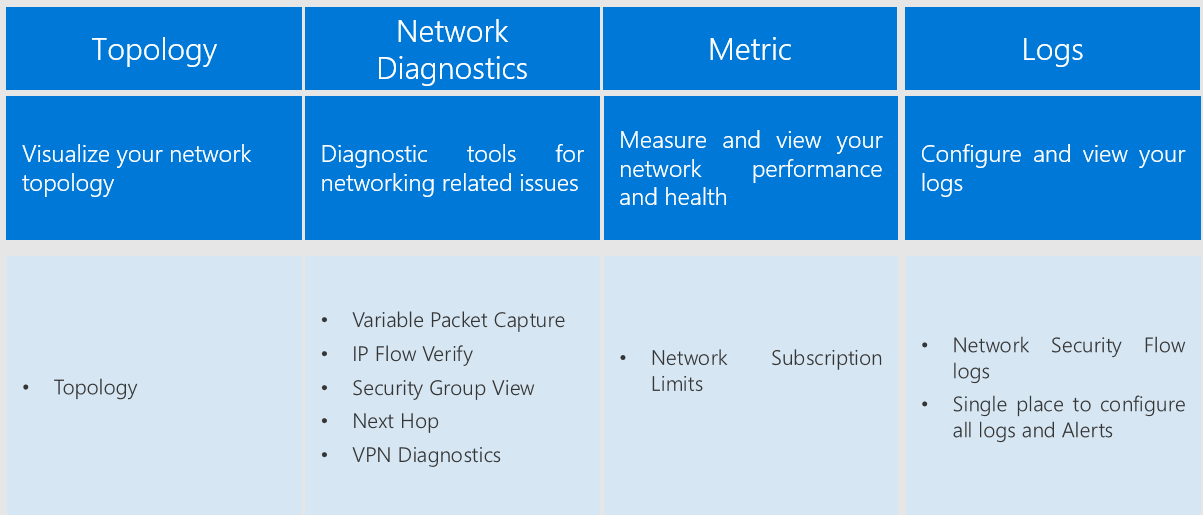

Azure Network Watcher

Det är viktigt att granska nätverkssäkerheten för att identifiera nätverkssårbarheter och säkerställa efterlevnad av din modell för IT-säkerhet och regelstyrning. Med vyn Säkerhetsgrupp kan du hämta de konfigurerade nätverkssäkerhetsgrupper och säkerhetsregler och de effektiva säkerhetsreglerna. Med listan över regler som tillämpas kan du fastställa vilka portar som är öppna och utvärdera nätverkssårbarhet.

Network Watcher är en regional tjänst som gör att du kan övervaka och diagnostisera villkor på nätverksnivå i, till och från Azure. Verktyg för nätverksdiagnostik och visualisering som är tillgängliga med Network Watcher hjälper dig att förstå, diagnostisera och få insikter om ditt nätverk i Azure. Den här tjänsten innehåller paketinsamling, nästa hopp, VERIFIERA IP-flöde, säkerhetsgruppvy, NSG-flödesloggar. Övervakning på scenarionivå ger en slutpunkt till slutpunkt-vy över nätverksresurser i motsats till övervakning av enskilda nätverksresurser.

Network Watcher har för närvarande följande funktioner:

Granskningsloggar – Åtgärder som utförs som en del av konfigurationen av nätverk loggas. Dessa loggar kan visas i Azure Portal eller hämtas med hjälp av Microsoft-verktyg som Power BI eller verktyg från tredje part. Granskningsloggar är tillgängliga via portalen, PowerShell, CLI och REST API. Mer information om granskningsloggar finns i Granskningsåtgärder med Resource Manager. Granskningsloggar är tillgängliga för åtgärder som utförs på alla nätverksresurser.

IP-flöde verifierar – Kontrollerar om ett paket tillåts eller nekas baserat på flödesinformation 5-tuppelns paketparametrar (mål-IP, käll-IP, målport, källport och protokoll). Om paketet nekas av en nätverkssäkerhetsgrupp returneras regeln och nätverkssäkerhetsgruppen som nekade paketet.

Nästa hopp – Avgör nästa hopp för paket som dirigeras i Azure Network Fabric, så att du kan diagnostisera felkonfigurerade användardefinierade vägar.

Vyn Säkerhetsgrupp – Hämtar de effektiva och tillämpade säkerhetsregler som tillämpas på en virtuell dator.

NSG Flow-loggning – Med flödesloggar för nätverkssäkerhetsgrupper kan du samla in loggar relaterade till trafik som tillåts eller nekas av säkerhetsreglerna i gruppen. Flödet definieras av en 5-tupppelinformation – käll-IP, mål-IP, källport, målport och protokoll.

Azure Storage-analys

Lagringsanalys kan lagra mått som innehåller sammanställd transaktionsstatistik och kapacitetsdata om begäranden till en lagringstjänst. Transaktioner rapporteras både på API-åtgärdsnivå och på lagringstjänstnivå, och kapaciteten rapporteras på lagringstjänstnivå. Måttdata kan användas för att analysera användningen av lagringstjänsten, diagnostisera problem med begäranden som görs mot lagringstjänsten och för att förbättra prestandan för program som använder en tjänst.

Azure Lagringsanalys utför loggning och tillhandahåller måttdata för ett lagringskonto. Du kan använda dessa data för att spåra förfrågningar, analysera användningstrender och diagnostisera problem med lagringskontot. Lagringsanalys loggning är tillgänglig för Blob-, kö- och tabelltjänster. Lagringsanalys loggar detaljerad information om lyckade och misslyckade begäranden till en lagringstjänst.

Den här informationen kan användas för att övervaka enskilda begäranden och för att diagnostisera problem med en lagringstjänst. Begäranden loggas på bästa sätt. Loggposter skapas endast om det görs begäranden mot tjänstslutpunkten. Om ett lagringskonto till exempel har aktivitet i blobslutpunkten, men inte i dess tabell- eller köslutpunkter, skapas endast loggar som rör Blob-tjänsten.

Om du vill använda Lagringsanalys måste du aktivera den individuellt för varje tjänst som du vill övervaka. Du kan aktivera det i Azure Portal. Mer information finns i Övervaka ett lagringskonto i Azure Portal. Du kan också aktivera Lagringsanalys programmatiskt via REST-API:et eller klientbiblioteket. Använd åtgärden Ange tjänstegenskaper för att aktivera Lagringsanalys individuellt för varje tjänst.

Aggregerade data lagras i en välkänd blob (för loggning) och i välkända tabeller (för mått), som kan nås med hjälp av BLOB-tjänsten och Table Service-API:er.

Lagringsanalys har en gräns på 20 TB för mängden lagrade data som är oberoende av den totala gränsen för ditt lagringskonto. Alla loggar lagras i blockblobar i en container med namnet $logs, som skapas automatiskt när Lagringsanalys aktiveras för ett lagringskonto.

Följande åtgärder som utförs av Lagringsanalys kan faktureras:

- Begäranden om att skapa blobar för loggning

- Begäranden om att skapa tabellentiteter för mått.

Kommentar

Mer information om principer för fakturering och datakvarhållning finns i Lagringsanalys och Fakturering. För optimala prestanda vill du begränsa antalet diskar med hög användning som är anslutna till den virtuella datorn för att undvika eventuell begränsning. Om alla diskar inte används i hög grad samtidigt kan lagringskontot ha stöd för en större nummerdisk.

Kommentar

Mer information om lagringskontobegränsningar finns i Skalbarhetsmål för standardlagringskonton.

Följande typer av autentiserade och anonyma begäranden loggas.

| Autentiserad | Anonym |

|---|---|

| Lyckade begäranden | Lyckade begäranden |

| Misslyckade begäranden, inklusive timeout, begränsning, nätverk, auktorisering och andra fel | Begäranden med en signatur för delad åtkomst (SAS), inklusive misslyckade och lyckade begäranden |

| Begäranden med en signatur för delad åtkomst (SAS), inklusive misslyckade och lyckade begäranden | Timeoutfel för både klient och server |

| Begäranden om analysdata | Misslyckade GET-begäranden med felkoden 304 (har inte ändrats) |

| Begäranden som görs av själva Lagringsanalys, till exempel skapande eller borttagning av loggar, loggas inte. En fullständig lista över loggade data dokumenteras i avsnitten Lagringsanalys Loggade åtgärder och statusmeddelanden och Lagringsanalys loggformat. | Alla andra misslyckade anonyma begäranden loggas inte. En fullständig lista över loggade data dokumenteras i Lagringsanalys Loggade åtgärder och statusmeddelanden och Lagringsanalys loggformat. |

Microsoft Entra ID

Microsoft Entra-ID innehåller också en fullständig uppsättning funktioner för identitetshantering, inklusive multifaktorautentisering, enhetsregistrering, lösenordshantering via självbetjäning, grupphantering via självbetjäning, privilegierad kontohantering, rollbaserad åtkomstkontroll, programanvändningsövervakning, omfattande granskning och säkerhetsövervakning och aviseringar.

Förbättra programsäkerheten med Microsoft Entra multifaktorautentisering och villkorsstyrd åtkomst.

Övervaka programanvändningen och skydda din verksamhet mot avancerade hot med säkerhetsrapportering och övervakning.

Microsoft Entra-ID innehåller säkerhets-, aktivitets- och granskningsrapporter för din katalog. Microsoft Entra-granskningsrapporten hjälper kunder att identifiera privilegierade åtgärder som har inträffat i deras Microsoft Entra-ID. Privilegierade åtgärder omfattar utökade ändringar (till exempel rollskapande eller lösenordsåterställning), ändring av principkonfigurationer (till exempel lösenordsprinciper) eller ändringar i katalogkonfigurationen (till exempel ändringar i domänfederationsinställningar).

Rapporterna innehåller granskningsposten för händelsenamnet, aktören som utförde åtgärden, målresursen som påverkas av ändringen samt datum och tid (i UTC). Kunder kan hämta listan över granskningshändelser för sitt Microsoft Entra-ID via Azure Portal, enligt beskrivningen i Visa granskningsloggar. Här är en lista över de rapporter som ingår:

| Säkerhetsrapporter | Aktivitetsrapporter | Granskningsrapporter |

|---|---|---|

| Inloggningar från okända källor | Programanvändning: sammanfattning | Kataloggranskningsrapport |

| Inloggningar efter flera fel | Programanvändning: detaljerad | |

| Inloggningar från flera geografiska områden | Instrumentpanel för program | |

| Inloggningar från IP-adresser med misstänkt aktivitet | Kontoetableringsfel | |

| Oregelbunden inloggningsaktivitet | Enskilda användarenheter | |

| Inloggningar från potentiellt infekterade enheter | Aktivitet för enskilda användare | |

| Användare med avvikande inloggningsaktivitet | Aktivitetsrapport för grupper | |

| Aktivitetsrapport över registrering av lösenordsåterställning | ||

| Lösenordsåterställningsaktivitet |

Data i dessa rapporter kan vara användbara för dina program, till exempel SIEM-system, gransknings- och business intelligence-verktyg. Microsoft Entra ID-rapporterings-API :er ger programmatisk åtkomst till data via en uppsättning REST-baserade API:er. Du kan anropa dessa API:er från olika programmeringsspråk och verktyg.

Händelser i Microsoft Entra-granskningsrapporten behålls i 180 dagar.

Kommentar

Mer information om kvarhållning av rapporter finns i Microsoft Entra-rapportkvarhållningsprinciper.

För kunder som är intresserade av att lagra sina granskningshändelser under längre kvarhållningsperioder kan rapport-API:et användas för att regelbundet hämta granskningshändelser till ett separat datalager.

Sammanfattning

Den här artikeln sammanfattar hur du skyddar din integritet och skyddar dina data, samtidigt som du levererar programvara och tjänster som hjälper dig att hantera IT-infrastrukturen i din organisation. Microsoft inser att när de anförtror sina data till andra kräver det förtroendet rigorös säkerhet. Microsoft följer strikta riktlinjer för efterlevnad och säkerhet – från kodning till driften av en tjänst. Att skydda och skydda data har högsta prioritet hos Microsoft.

Den här artikeln förklarar

Hur data samlas in, bearbetas och skyddas i Azure Monitor-paketet.

Analysera händelser snabbt via flera datakällor. Identifiera säkerhetsrisker och förstå omfattning och påverkan från hot och attacker för att mildra skador från en säkerhetsöverträdelse.

Identifiera attackmönster genom att visualisera utgående IP-trafik och typer av skadliga hot. Förstå säkerhetsstatusen för hela din miljö oavsett plattform.

Samla in alla logg- och händelsedata som krävs för en säkerhets- eller efterlevnadsgranskning. Minska den tid och de resurser som behövs för att tillhandahålla en säkerhetsgranskning med en fullständig, sökbar och exporterbar logg- och händelsedatauppsättning.

- Samla in säkerhetsrelaterade händelser, gransknings- och intrångsanalyser för att hålla ett öga på dina tillgångar:

- Säkerhetsstatus

- Anmärkningsvärt problem

- Sammanfatta hot

Nästa steg

Microsoft utformar sina tjänster och programvara med säkerhet i åtanke för att säkerställa att dess molninfrastruktur är motståndskraftig och försvaras mot attacker.

Använd Microsofts säkerhetsdata och analys för att utföra mer intelligent och effektiv hotidentifiering.

- Microsoft Defender för molnet planering och åtgärder En uppsättning steg och uppgifter som du kan följa för att optimera din användning av Defender för molnet baserat på organisationens säkerhetskrav och molnhanteringsmodell.