Lägga till en söktjänst i en nätverkssäkerhetsperimeter

Viktigt!

Azure AI Search-stöd för nätverkssäkerhetsperimeter finns i offentlig förhandsversion under kompletterande användningsvillkor. Den är tillgänglig i regioner som tillhandahåller funktionen. Den här förhandsversionen tillhandahålls utan serviceavtal och rekommenderas inte för produktionsarbetsbelastningar. Vissa funktioner kanske inte stöds eller kan vara begränsade.

Läs avsnittet begränsningar och överväganden innan du börjar.

Den här artikeln beskriver hur du ansluter en Azure AI-tjänsten Search till en nätverkssäkerhetsperimeter för att styra nätverksåtkomsten till din söktjänst. Genom att ansluta till en nätverkssäkerhetsperimeter kan du:

- Logga all åtkomst till söktjänsten i kontext med andra Azure-resurser i samma perimeter.

- Blockera dataexfiltrering från en söktjänst till andra tjänster utanför perimetern.

- Tillåt åtkomst till din söktjänst med hjälp av funktioner för inkommande och utgående åtkomst i nätverkssäkerhetsperimetern.

Du kan lägga till en söktjänst i en nätverkssäkerhetsperimeter i Azure Portal enligt beskrivningen i den här artikeln. Du kan också använda REST-API:et för Azure Virtual Network Manager för att ansluta till en söktjänst och använda REST-API:erna för sökhantering för att visa och synkronisera konfigurationsinställningarna.

Begränsningar och överväganden

För söktjänster inom en nätverkssäkerhetsperimeter måste indexerare använda en system- eller användartilldelad hanterad identitet och ha en rolltilldelning som tillåter läsåtkomst till datakällor.

Indexerardatakällor som stöds är för närvarande begränsade till Azure Blob Storage, Azure Cosmos DB för NoSQL och Azure SQL Database.

Inom perimetern är indexerareanslutningar till Azure PaaS för datahämtning det primära användningsfallet. För utgående kompetensdrivna API-anrop till Azure AI-tjänster, Azure OpenAI eller Azure AI Foundry-modellkatalogen eller för inkommande anrop från Azure AI Foundry för "chatta med dina data"-scenarier måste du konfigurera regler för inkommande och utgående trafik för att tillåta begäranden via perimetern. Om du behöver privata anslutningar för strukturmedveten segmentering och vektorisering bör du skapa en delad privat länk och ett privat nätverk.

Förutsättningar

En befintlig nätverkssäkerhetsperimeter. Du kan skapa en som ska associeras med söktjänsten.

Azure AI Search, valfri fakturerbar nivå, i alla regioner.

Tilldela en söktjänst till en nätverkssäkerhetsperimeter

Med Azure Network Security Perimeter kan administratörer definiera en gräns för logisk nätverksisolering för PaaS-resurser (till exempel Azure Storage och Azure SQL Database) som distribueras utanför virtuella nätverk. Den begränsar kommunikationen till resurser inom perimetern och tillåter offentlig trafik utanför perimetern via regler för inkommande och utgående åtkomst.

Du kan lägga till Azure AI Search i en nätverkssäkerhetsperimeter så att alla indexerings- och frågebegäranden sker inom säkerhetsgränsen.

I Azure Portal hittar du nätverkssäkerhetsperimetertjänsten för din prenumeration.

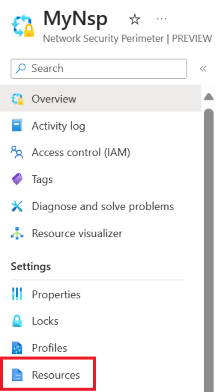

Välj Resurser på den vänstra menyn.

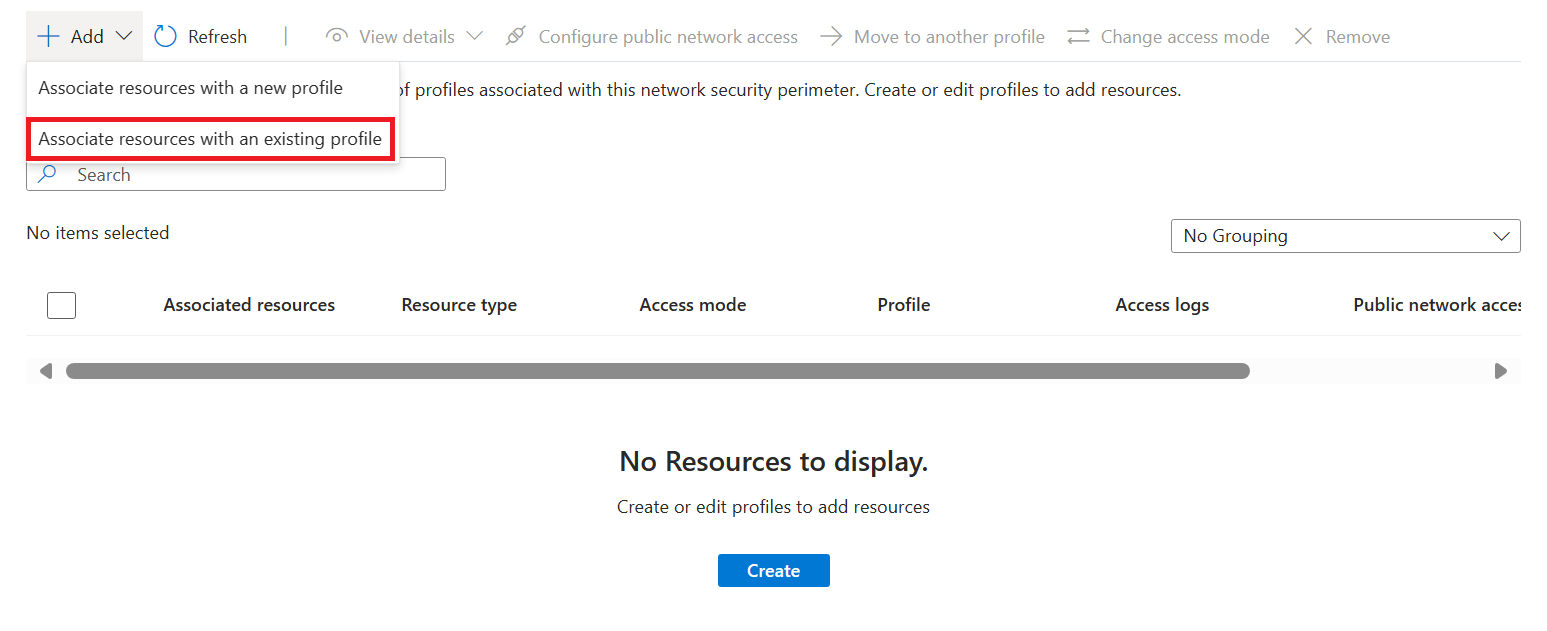

Välj Lägg till>associera resurser med en befintlig profil.

Välj den profil som du skapade när du skapade nätverkssäkerhetsperimetern för Profil.

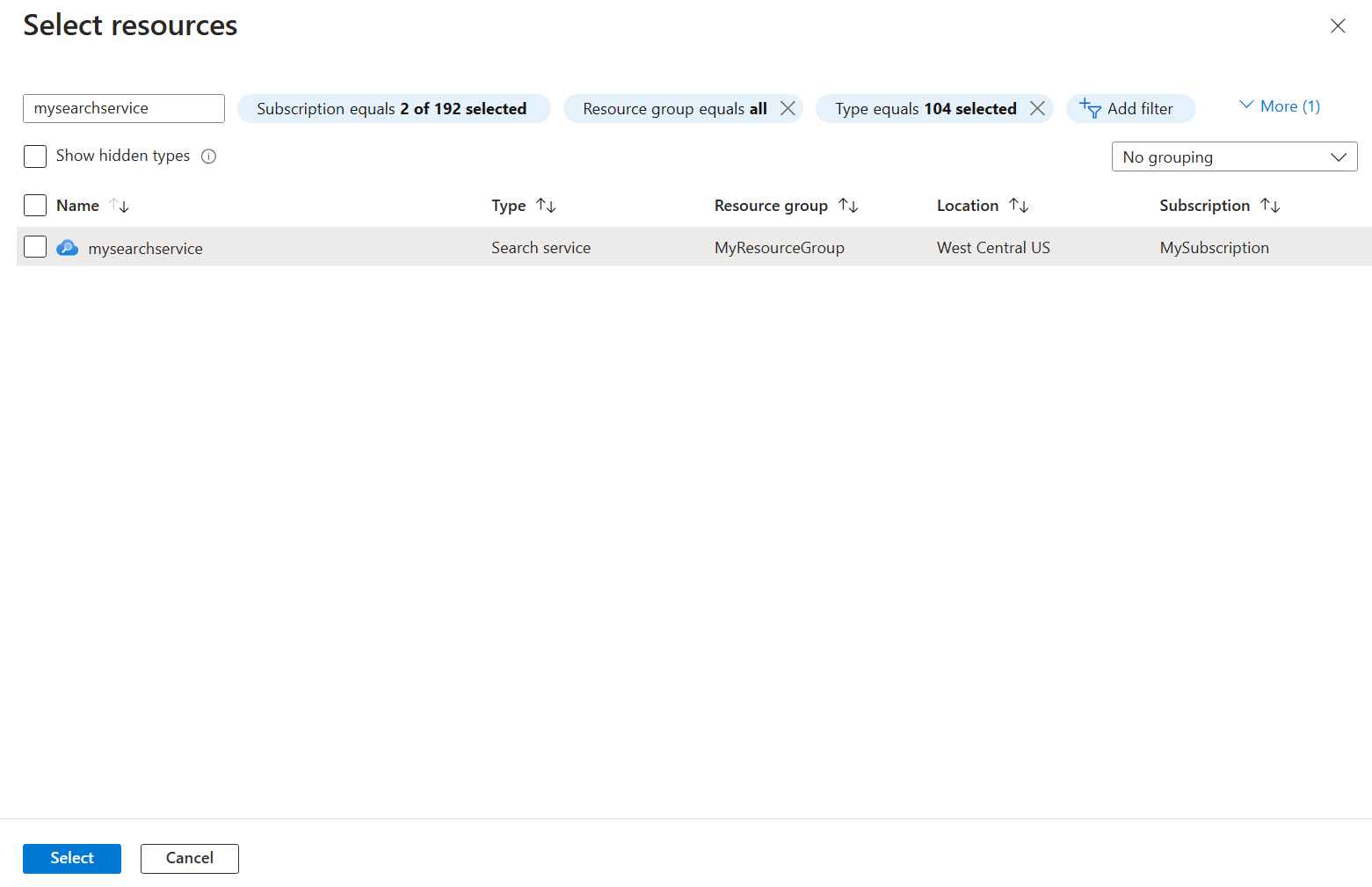

Välj Associera och välj sedan söktjänsten som du skapade.

Välj Associera längst ned till vänster på skärmen för att skapa associationen.

Åtkomstlägen för nätverkssäkerhetsperimeter

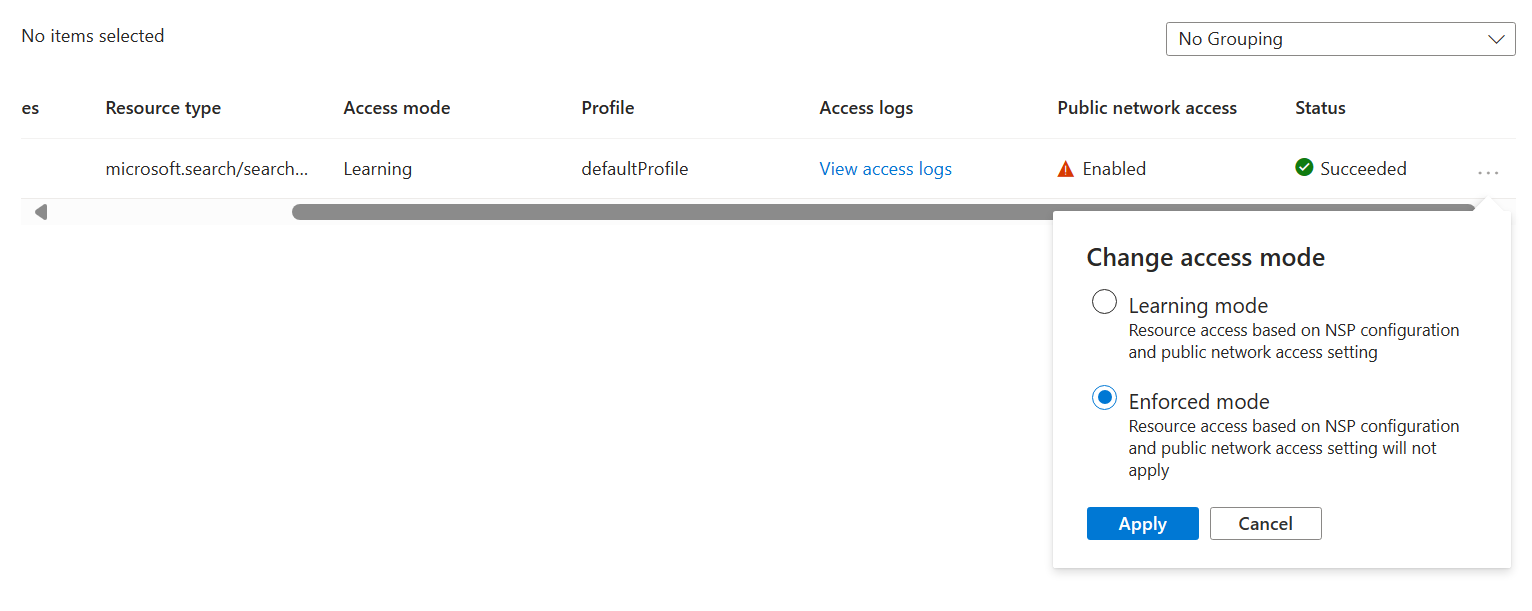

Nätverkssäkerhetsperimeter stöder två olika åtkomstlägen för associerade resurser:

| Läge | Beskrivning |

|---|---|

| Inlärningsläge | Det här är standardläget för åtkomst. I inlärningsläge loggar nätverkssäkerhetsperimetern all trafik till söktjänsten som skulle ha nekats om perimetern var i framtvingat läge. På så sätt kan nätverksadministratörer förstå söktjänstens befintliga åtkomstmönster innan de implementerar tillämpning av åtkomstregler. |

| Framtvingat läge | I framtvingat läge loggar nätverkssäkerhetsperimetern och nekar all trafik som inte uttryckligen tillåts av åtkomstregler. |

Nätverkssäkerhetsperimeter och nätverksinställningar för söktjänsten

Inställningen publicNetworkAccess avgör söktjänstassociation med en nätverkssäkerhetsperimeter.

I inlärningsläge styr inställningen

publicNetworkAccessoffentlig åtkomst till resursen.I framtvingat läge

publicNetworkAccessåsidosätts inställningen av reglerna för nätverkssäkerhetsperimeter. Om en söktjänst med inställningenpublicNetworkAccessenabledär associerad med en nätverkssäkerhetsperimeter i framtvingat läge styrs åtkomsten till söktjänsten fortfarande av åtkomstregler för nätverkssäkerhet.

Ändra åtkomstläget för nätverkssäkerhetsperimeter

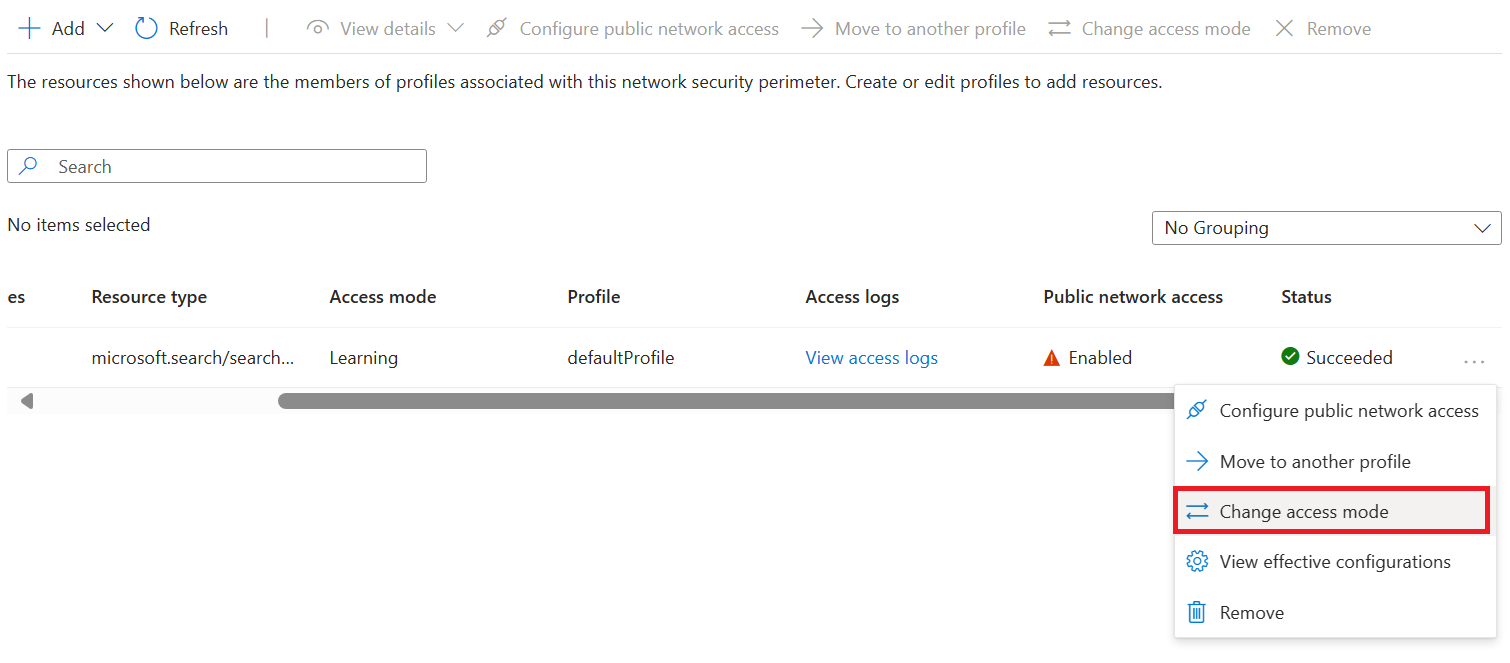

Gå till nätverkssäkerhetsperimeterresursen i Azure Portal.

Välj Resurser på den vänstra menyn.

Hitta söktjänsten i tabellen.

Välj de tre punkterna längst till höger på söktjänstraden. Välj Ändra åtkomstläge i popup-fönstret.

Välj önskat åtkomstläge och välj Använd.

Aktivera nätverksåtkomst för loggning

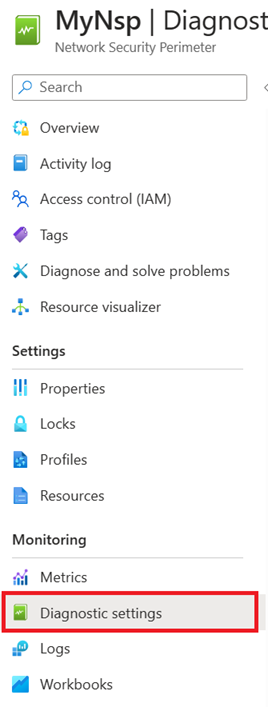

Gå till nätverkssäkerhetsperimeterresursen i Azure Portal.

Välj Diagnostikinställningar på den vänstra menyn.

Välj Lägg till diagnostikinställning.

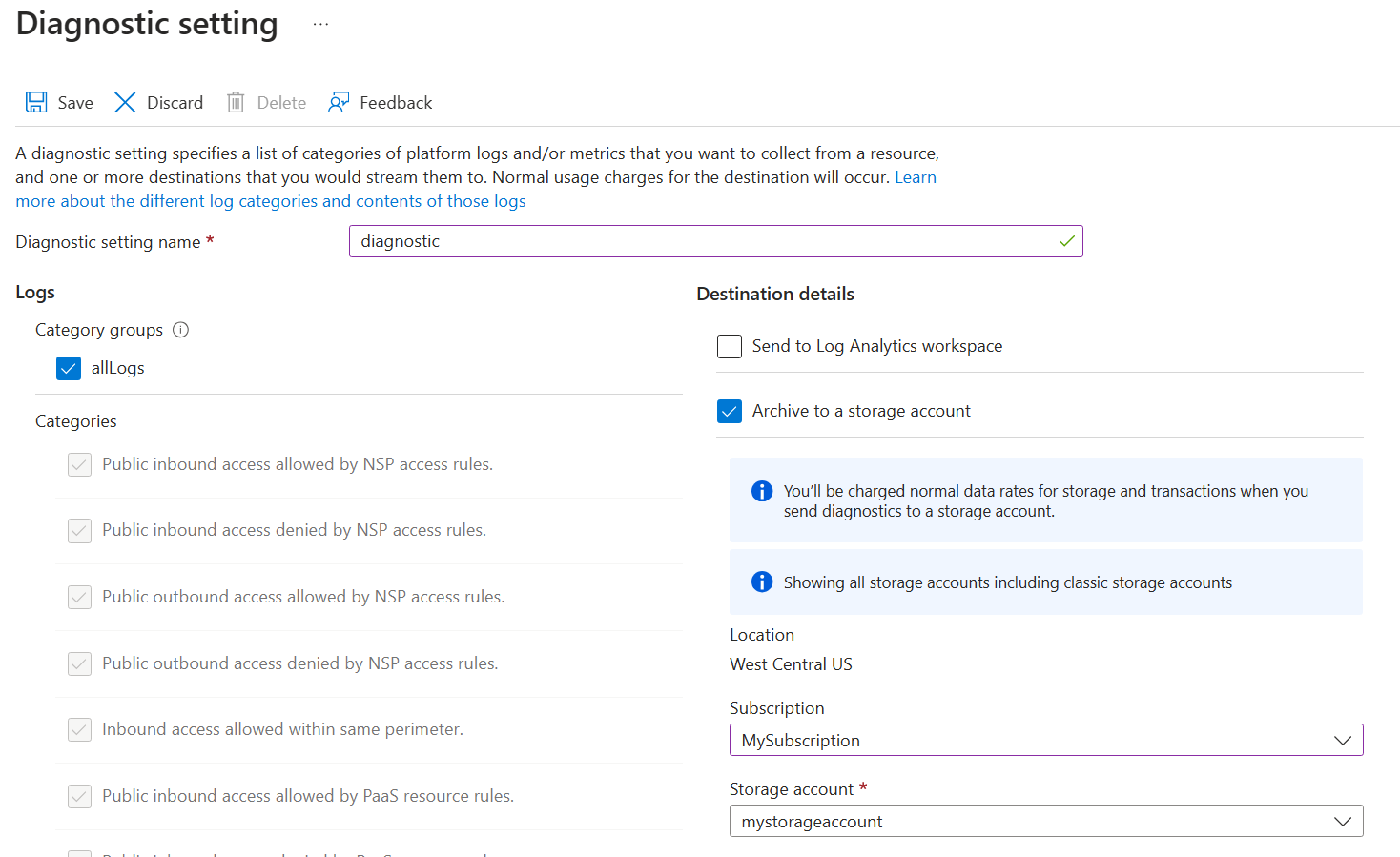

Ange valfritt namn, till exempel "diagnostik" för namnet på diagnostikinställningen.

Under Loggar väljer du allaLoggar. allLogs säkerställer att all inkommande och utgående nätverksåtkomst till resurser i nätverkssäkerhetsperimetern loggas.

Under Målinformation väljer du Arkivera till ett lagringskonto eller Skicka till Log Analytics-arbetsyta. Lagringskontot måste finnas i samma region som nätverkssäkerhetsperimetern. Du kan antingen använda ett befintligt lagringskonto eller skapa ett nytt. En Log Analytics-arbetsyta kan finnas i en annan region än den som används av nätverkssäkerhetsperimetern. Du kan också välja någon av de andra tillämpliga destinationerna.

Välj Spara för att skapa diagnostikinställningen och börja logga nätverksåtkomst.

Läsa nätverksåtkomstloggar

Log Analytics-arbetsyta

Tabellen network-security-perimeterAccessLogs innehåller alla loggar för varje loggkategori (till exempel network-security-perimeterPublicInboundResourceRulesAllowed). Varje logg innehåller en post för nätverkssäkerhetsperimeterns nätverksåtkomst som matchar loggkategorin.

Här är ett exempel på loggformatet network-security-perimeterPublicInboundResourceRulesAllowed :

| Kolumnnamn | Innebörd | Exempelvärde |

|---|---|---|

| ResultDescription | Namnet på nätverksåtkomståtgärden | POST /index/my-index/docs/search |

| Profil | Vilken nätverkssäkerhetsperimeter som söktjänsten var associerad med | defaultProfile |

| ServiceResourceId | Resurs-ID för söktjänsten | search-service-resource-id |

| Matchad regel | JSON-beskrivning av regeln som matchades av loggen | { "accessRule": "IP firewall" } |

| SourceIPAddress | Käll-IP för den inkommande nätverksåtkomsten, om tillämpligt | 1.1.1.1 |

| AccessRuleVersion | Version av åtkomstreglerna för nätverkssäkerhetsperimeter som används för att framtvinga reglerna för nätverksåtkomst | 0 |

Lagringskonto

Lagringskontot har containrar för varje loggkategori (till exempel insights-logs-network-security-perimeterpublicinboundperimeterrulesallowed). Mappstrukturen i containern matchar resurs-ID:t för nätverkssäkerhetsperimetern och tiden då loggarna togs. Varje rad i JSON-loggfilen innehåller en post för nätverkssäkerhetsperimeterns nätverksåtkomst som matchar loggkategorin.

Till exempel använder den tillåtna kategoriloggen för inkommande perimeterregler följande format:

"properties": {

"ServiceResourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/network-security-perimeter/providers/Microsoft.Search/searchServices/network-security-perimeter-search",

"Profile": "defaultProfile",

"MatchedRule": {

"AccessRule": "myaccessrule"

},

"Source": {

"IpAddress": "255.255.255.255",

}

}

Lägga till en åtkomstregel för söktjänsten

En perimeterprofil för nätverkssäkerhet anger regler som tillåter eller nekar åtkomst via perimetern.

Inom perimetern har alla resurser ömsesidig åtkomst på nätverksnivå. Du måste fortfarande konfigurera autentisering och auktorisering, men på nätverksnivå godkänns anslutningsbegäranden inifrån perimetern.

För resurser utanför nätverkssäkerhetsperimetern måste du ange regler för inkommande och utgående åtkomst. Regler för inkommande trafik anger vilka anslutningar som ska tillåtas i och utgående regler anger vilka begäranden som tillåts ut.

En söktjänst accepterar inkommande begäranden från appar som Azure AI Foundry-portalen, Azure Machine Learning-promptflödet och alla appar som skickar indexerings- eller frågebegäranden. En söktjänst skickar utgående begäranden under indexeringsbaserad indexering och kompetensuppsättningskörning. I det här avsnittet beskrivs hur du konfigurerar regler för inkommande och utgående åtkomst för Azure AI Search-scenarier.

Kommentar

Alla tjänster som är associerade med en nätverkssäkerhetsperimeter tillåter implicit inkommande och utgående åtkomst till alla andra tjänster som är associerade med samma nätverkssäkerhetsperimeter när den åtkomsten autentiseras med hjälp av hanterade identiteter och rolltilldelningar. Åtkomstregler behöver bara skapas när åtkomst tillåts utanför nätverkssäkerhetsperimetern eller för åtkomst som autentiseras med hjälp av API-nycklar.

Lägga till en regel för inkommande åtkomst

Regler för inkommande åtkomst kan göra det möjligt för Internet och resurser utanför perimetern att ansluta med resurser inom perimetern.

Nätverkssäkerhetsperimeter stöder två typer av regler för inkommande åtkomst:

IP-adressintervall. IP-adresser eller intervall måste vara i formatet Klasslös routning mellan domäner (CIDR). Ett exempel på CIDR-notation är 192.0.2.0/24, som representerar IP-adresser som sträcker sig från 192.0.2.0 till 192.0.2.255. Den här typen av regel tillåter inkommande begäranden från alla IP-adresser inom intervallet.

Prenumerationer. Den här typen av regel tillåter inkommande åtkomst som autentiseras med hjälp av en hanterad identitet från prenumerationen.

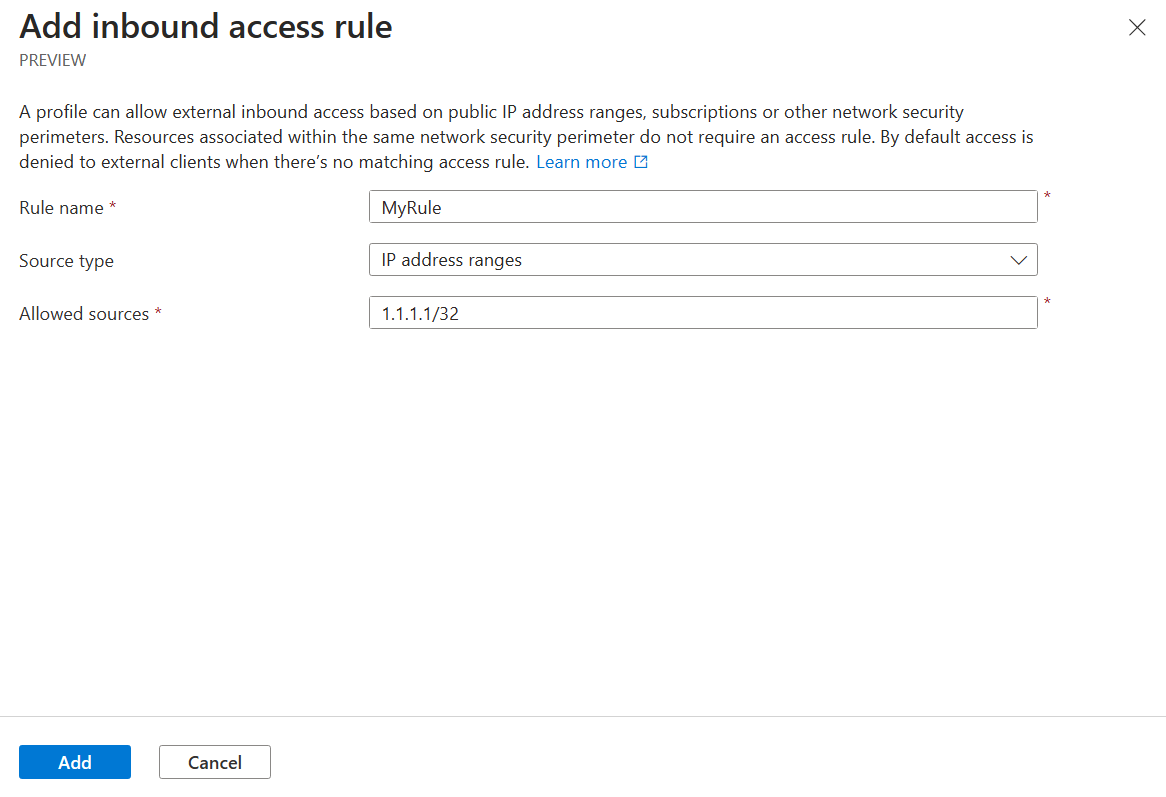

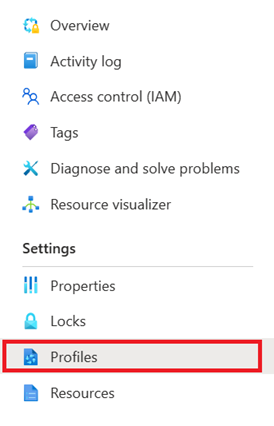

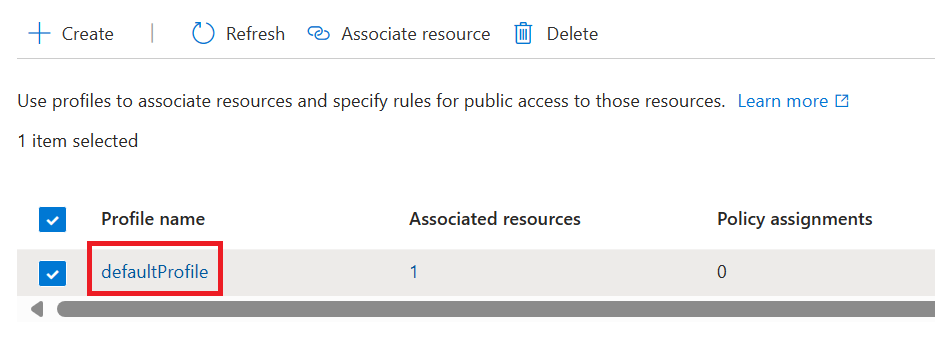

Så här lägger du till en regel för inkommande åtkomst i Azure Portal:

Gå till nätverkssäkerhetsperimeterresursen i Azure Portal.

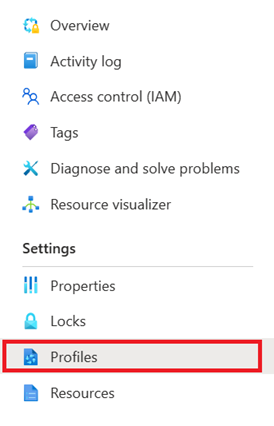

Välj Profiler på den vänstra menyn.

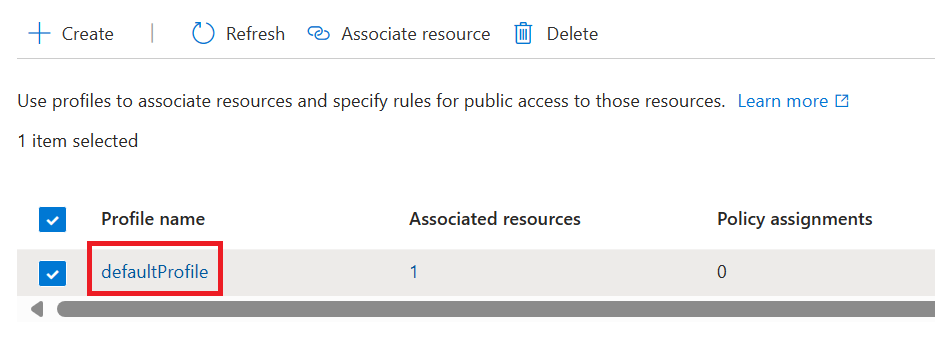

Välj den profil som du använder med nätverkssäkerhetsperimetern

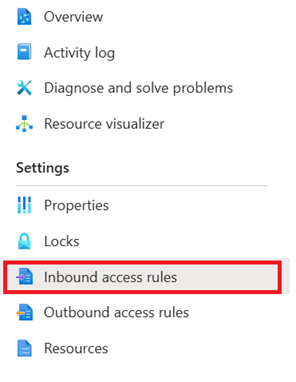

Välj Regler för inkommande åtkomst i den vänstra menyn.

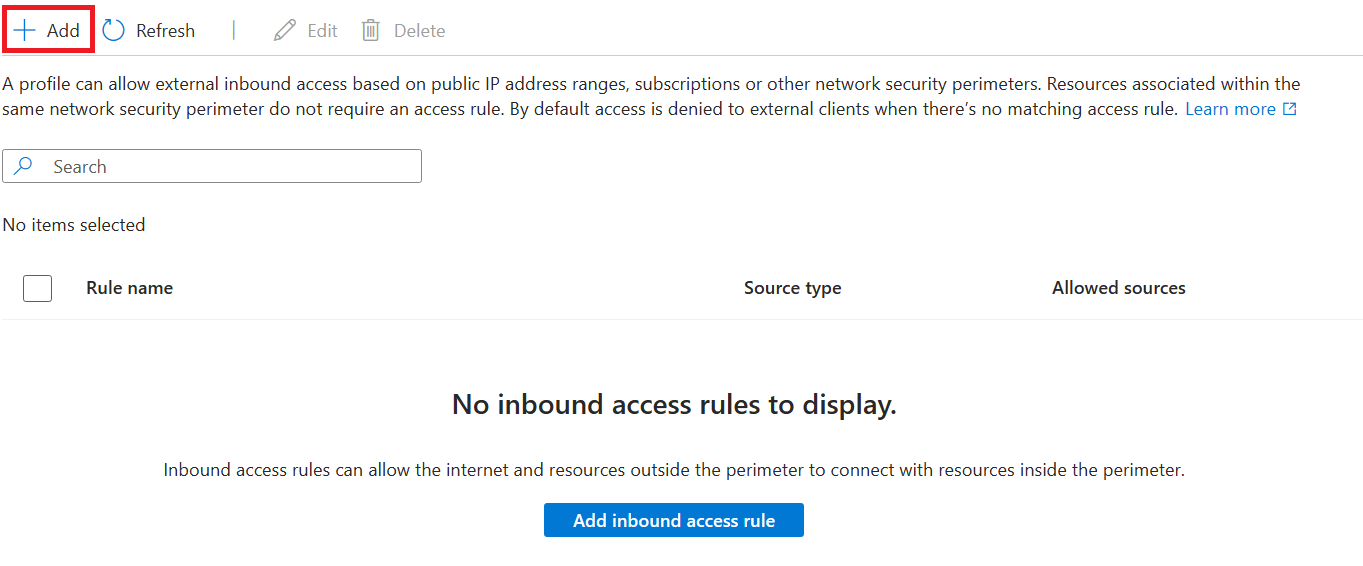

Markera Lägga till.

Ange eller välj följande värden:

Inställning Värde Regelnamn Namnet på regeln för inkommande åtkomst (till exempel "MyInboundAccessRule"). Källtyp Giltiga värden är IP-adressintervall eller prenumerationer. Tillåtna källor Om du har valt IP-adressintervall anger du DET IP-adressintervall i CIDR-format som du vill tillåta inkommande åtkomst från. Azure IP-intervall är tillgängliga på den här länken. Om du har valt Prenumerationer använder du den prenumeration som du vill tillåta inkommande åtkomst från. Välj Lägg till för att skapa regeln för inkommande åtkomst.

Lägga till en regel för utgående åtkomst

En söktjänst gör utgående anrop under indexeringsbaserad indexering och kompetensuppsättningskörning. Om indexerarens datakällor, Azure AI-tjänster eller anpassad kunskapslogik ligger utanför nätverkssäkerhetsperimetern bör du skapa en regel för utgående åtkomst som gör att din söktjänst kan upprätta anslutningen.

Kom ihåg att Azure AI Search i den offentliga förhandsversionen bara kan ansluta till Azure Storage eller Azure Cosmos DB inom säkerhetsperimetern. Om indexerarna använder andra datakällor behöver du en regel för utgående åtkomst för att stödja anslutningen.

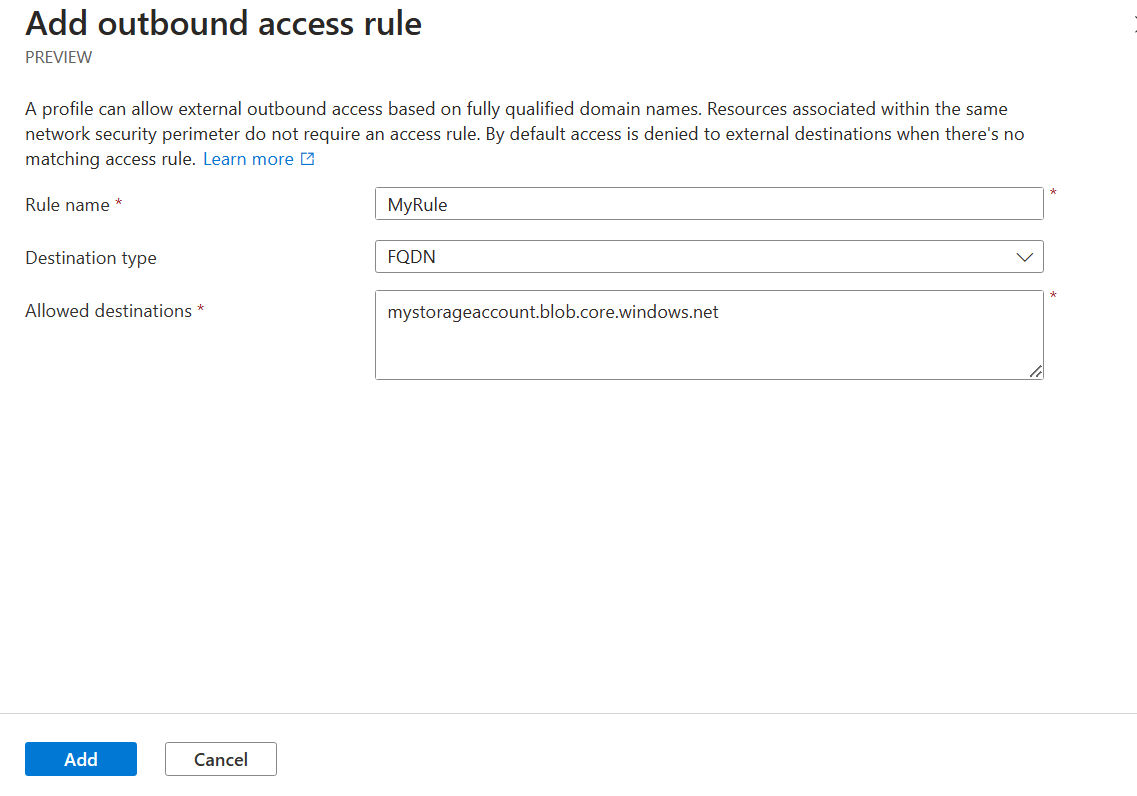

Nätverkssäkerhetsperimeter stöder regler för utgående åtkomst baserat på målets fullständigt kvalificerade domännamn (FQDN). Du kan till exempel tillåta utgående åtkomst från alla tjänster som är associerade med nätverkssäkerhetsperimetern till ett FQDN, mystorageaccount.blob.core.windows.nettill exempel .

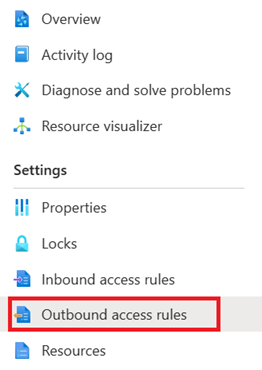

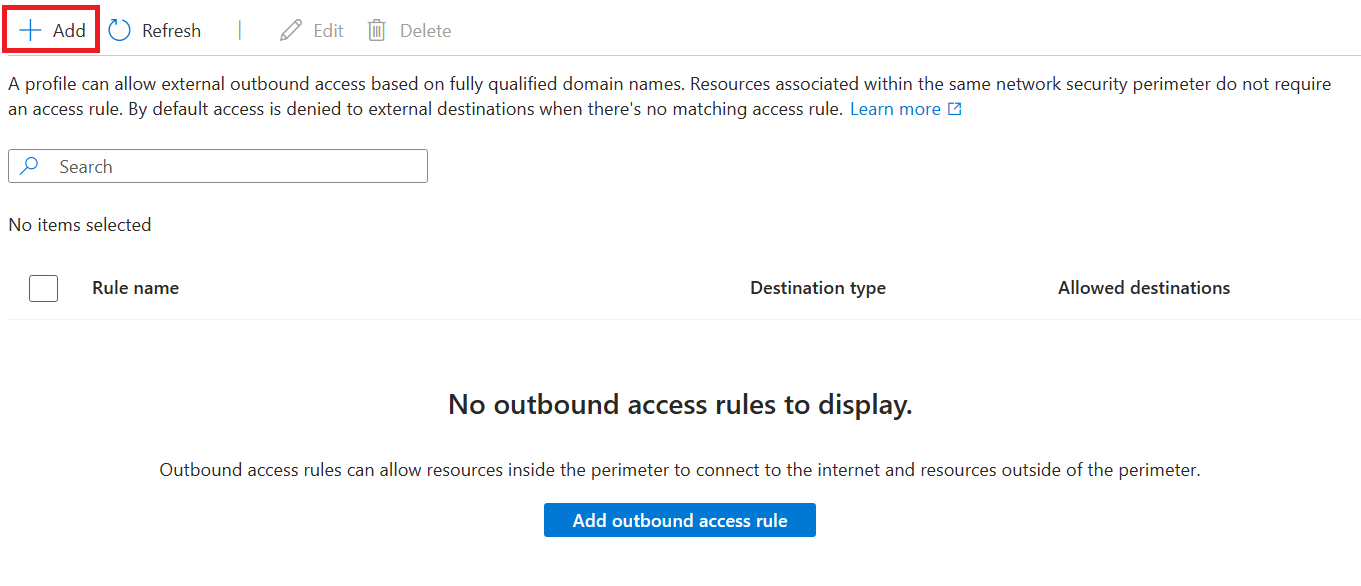

Så här lägger du till en regel för utgående åtkomst i Azure Portal:

Gå till nätverkssäkerhetsperimeterresursen i Azure Portal.

Välj Profiler på den vänstra menyn.

Välj den profil som du använder med nätverkssäkerhetsperimetern

Välj Regler för utgående åtkomst i den vänstra menyn.

Markera Lägga till.

Ange eller välj följande värden:

Inställning Värde Regelnamn Namnet på regeln för utgående åtkomst (till exempel "MyOutboundAccessRule") Måltyp Lämna som FQDN Tillåtna mål Ange en kommaavgränsad lista över FQDN:er som du vill tillåta utgående åtkomst till Välj Lägg till för att skapa regeln för utgående åtkomst.

Testa anslutningen via nätverkssäkerhetsperimetern

För att kunna testa anslutningen via nätverkssäkerhetsperimetern behöver du åtkomst till en webbläsare, antingen på en lokal dator med en internetanslutning eller en virtuell Azure-dator.

Ändra nätverkssäkerhetsperimeterassociationen till framtvingat läge för att börja framtvinga krav på nätverkssäkerhetsperimeter för nätverksåtkomst till söktjänsten.

Bestäm om du vill använda en lokal dator eller en virtuell Azure-dator.

- Om du använder en lokal dator måste du känna till din offentliga IP-adress.

- Om du använder en virtuell Azure-dator kan du antingen använda privat länk eller kontrollera IP-adressen med hjälp av Azure Portal.

Med hjälp av IP-adressen kan du skapa en regel för inkommande åtkomst för den IP-adressen för att tillåta åtkomst. Du kan hoppa över det här steget om du använder en privat länk.

Prova slutligen att navigera till söktjänsten i Azure Portal. Om du kan visa indexen korrekt konfigureras nätverkssäkerhetsperimetern korrekt.

Visa och hantera nätverkssäkerhetsperimeterkonfiguration

Du kan använda REST API:er för nätverkssäkerhetsperimeterkonfiguration för att granska och stämma av perimeterkonfigurationer.

Se till att använda förhandsversionen av API:et 2024-06-01-preview.

Lär dig hur du anropar REST-API:er för hantering.