Konfigurera MQTT-slutpunkter för dataflöde

Viktigt!

Den här sidan innehåller instruktioner för att hantera Azure IoT Operations-komponenter med hjälp av Kubernetes-distributionsmanifest, som finns i förhandsversion. Den här funktionen har flera begränsningar och bör inte användas för produktionsarbetsbelastningar.

Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

MQTT-dataflödesslutpunkter används för MQTT-källor och mål. Du kan konfigurera slutpunktsinställningarna, TLS (Transport Layer Security), autentisering och andra inställningar.

Förutsättningar

- En instans av Azure IoT Operations

Lokal MQTT-koordinator för Azure IoT Operations

Azure IoT Operations tillhandahåller en inbyggd lokal MQTT-koordinator som du kan använda med dataflöden. Du kan använda MQTT-koordinatorn som källa för att ta emot meddelanden från andra system eller som mål för att skicka meddelanden till andra system.

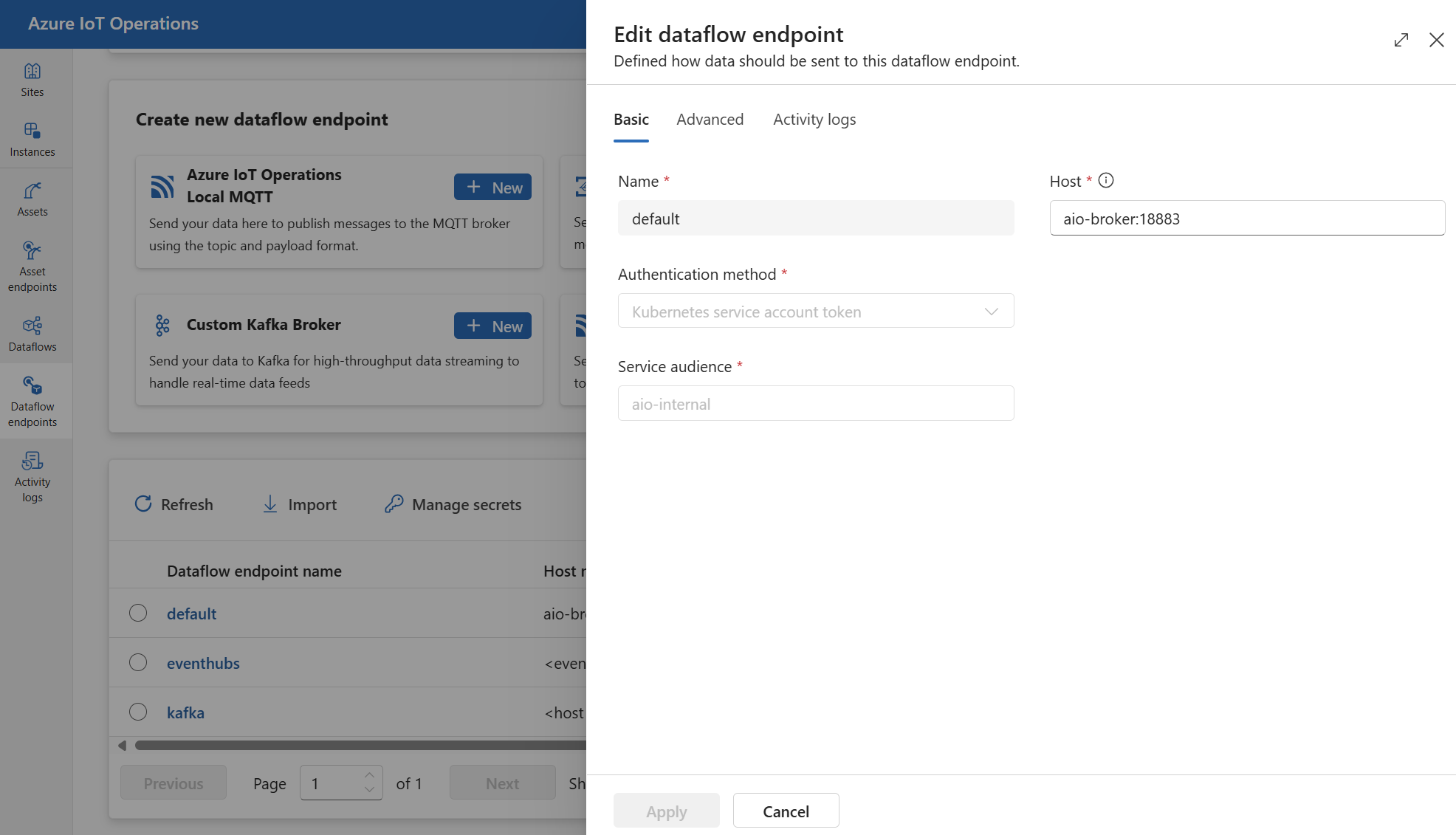

Standardslutpunkt

När du distribuerar Azure IoT Operations skapas en MQTT-asynkron dataflödesslutpunkt med namnet "default" med standardinställningar. Du kan använda den här slutpunkten som källa eller mål för dataflöden.

Viktigt!

Du måste använda standardslutpunkten, eller en med samma inställningar, i varje dataflöde. Det kan vara källan, målet eller båda. Mer information finns i Dataflöden måste använda den lokala MQTT-koordinatorslutpunkten.

Standardslutpunkten använder följande inställningar:

- Värd:

aio-broker:18883via MQTT-standardkölyssnaren - Autentisering: tjänstkontotoken (SAT) via standardresursen BrokerAuthentication

- TLS: Aktiverat

- Certifikat för betrodd certifikatutfärdare: Standardcertifikatutfärdarcertifikatet

azure-iot-operations-aio-ca-trust-bundlefrån standardrotcertifikatutfärdare

Varning

Ta inte bort standardslutpunkten. Om du tar bort standardslutpunkten måste du återskapa den med samma inställningar.

Så här visar eller redigerar du standardinställningarna för MQTT-koordinatorslutpunkt:

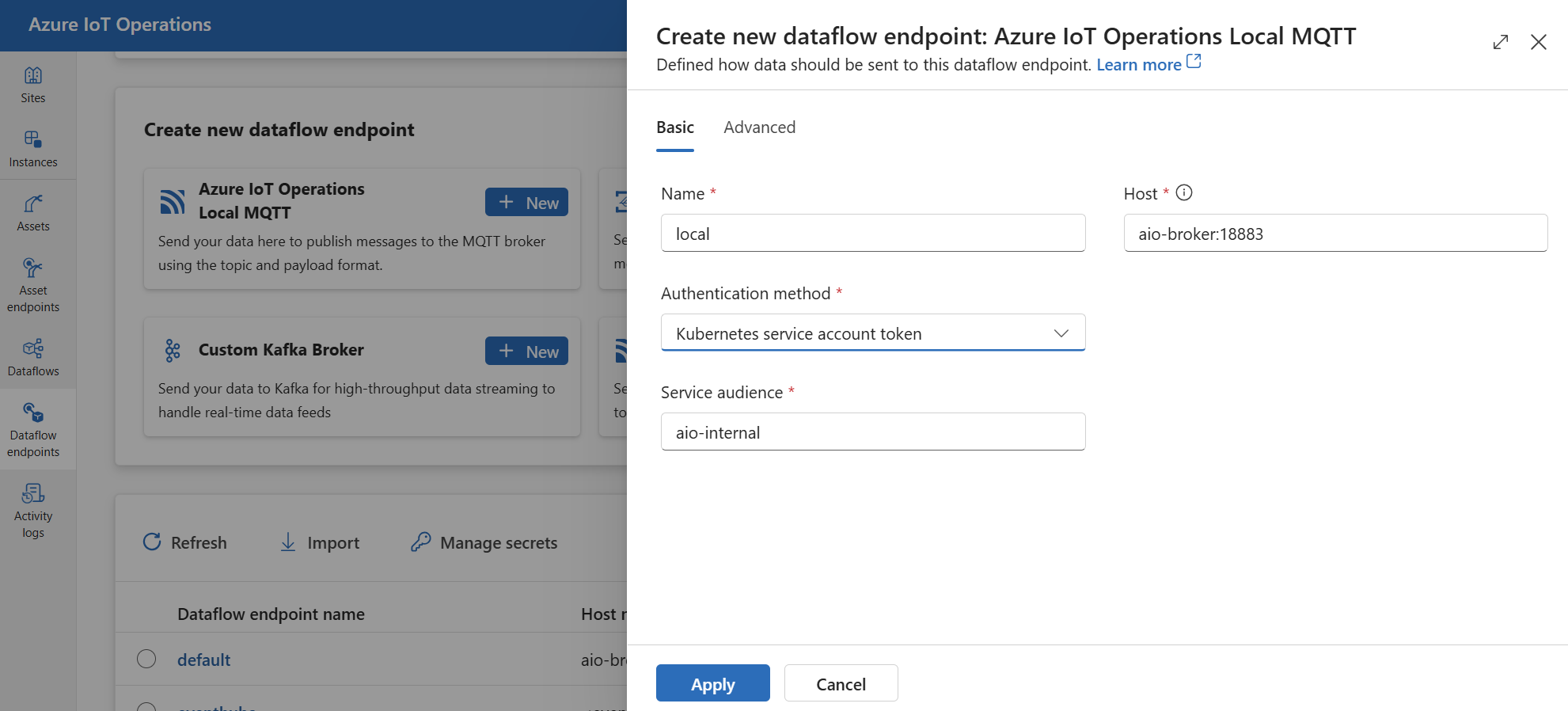

Skapa ny slutpunkt

Du kan också skapa nya lokala MQTT-koordinatorslutpunkter med anpassade inställningar. Du kan till exempel skapa en ny MQTT-koordinatorslutpunkt med en annan port, autentisering eller auktoriseringsinställningar. Du måste dock alltid använda standardslutpunkten som källa eller mål i varje dataflöde, även om du skapar nya slutpunkter.

Under Skapa ny dataflödesslutpunkt väljer du Azure IoT Operations Local MQTT>New.

Ange följande inställningar för slutpunkten:

Inställning Description Name Namnet på dataflödesslutpunkten. Host Värdnamnet och porten för MQTT-koordinatorn. Använd formatet <hostname>:<port>Autentiseringsmetod Den metod som används för autentisering. Välj tjänstkontotoken eller X509-certifikat Tjänstpublik Målgruppen för tjänstkontotoken. Krävs om du använder en tjänstkontotoken. X509-klientcertifikat X.509-klientcertifikatet som används för autentisering. Krävs om du använder X509-certifikat. X509-klientnyckel Den privata nyckel som motsvarar X.509-klientcertifikatet. Krävs om du använder X509-certifikat. X509 mellanliggande certifikat Mellanliggande certifikat för X.509-klientcertifikatkedjan. Krävs om du använder X509-certifikat.

Azure Event Grid

Azure Event Grid tillhandahåller en fullständigt hanterad MQTT-koordinator som fungerar med Azure IoT Operations-dataflöden. För att konfigurera en Azure Event Grid MQTT-koordinatorslutpunkt rekommenderar vi att du använder hanterad identitet för autentisering.

Konfigurera Event Grid-namnområde

Om du inte redan har gjort det skapar du Event Grid-namnområdet först.

Aktivera MQTT

När du har ett Event Grid-namnområde går du till Konfiguration och kontrollerar:

- Aktivera MQTT: Markera kryssrutan.

- Maximalt antal klientsessioner per autentiseringsnamn: Ange till 3 eller fler.

Alternativet för maximala klientsessioner är viktigt så att dataflöden kan skalas upp och fortfarande kunna ansluta. Mer information finns i Event Grid MQTT-stöd för flera sessioner.

Skapa ett ämnesutrymme

För att dataflöden ska kunna skicka eller ta emot meddelanden till Event Grid MQTT-koordinatorn måste du skapa minst ett ämnesutrymme i Event Grid-namnområdet. Du kan skapa ett ämnesutrymme i Event Grid-namnområdet genom att välja Ämnesutrymmen>Nytt ämnesutrymme.

För att snabbt komma igång och för testning kan du skapa ett ämnesutrymme med jokertecknet som # ämnesmall.

Tilldela behörighet till hanterad identitet

För att konfigurera en dataflödesslutpunkt för Event Grid MQTT-koordinator rekommenderar vi att du använder antingen en användartilldelad eller systemtilldelad hanterad identitet. Den här metoden är säker och eliminerar behovet av att hantera autentiseringsuppgifter manuellt.

När ämnesutrymmet har skapats måste du tilldela en roll till den hanterade Azure IoT Operations-identiteten som ger behörighet att skicka eller ta emot meddelanden till Event Grid MQTT-koordinatorn.

Om du använder systemtilldelad hanterad identitet går du till din Azure IoT Operations-instans i Azure Portal och väljer Översikt. Kopiera namnet på tillägget som visas efter Azure IoT Operations Arc-tillägget. Till exempel azure-iot-operations-xxxx7. Du hittar din systemtilldelade hanterade identitet med samma namn som Azure IoT Operations Arc-tillägget.

Gå sedan till Event Grid-namnrymden >Åtkomstkontroll (IAM)>Lägg till rolltilldelning.

- På fliken Roll väljer du en lämplig roll som

EventGrid TopicSpaces PublisherellerEventGrid TopicSpaces Subscriber. Detta ger den hanterade identiteten de behörigheter som krävs för att skicka eller ta emot meddelanden för alla ämnesutrymmen i namnområdet. Mer information finns i Microsoft Entra JWT-autentisering och Azure RBAC-auktorisering för att publicera eller prenumerera på MQTT-meddelanden. - På fliken Medlemmar :

- Om du använder systemtilldelad hanterad identitet för Tilldela åtkomst till väljer du Alternativet Användare, grupp eller tjänstens huvudnamn . Välj sedan + Välj medlemmar och sök efter namnet på Azure IoT Operations Arc-tillägget.

- Om du använder användartilldelad hanterad identitet för Tilldela åtkomst till väljer du alternativet Hanterad identitet och väljer sedan + Välj medlemmar och söker efter din användartilldelade hanterade identitet som konfigurerats för molnanslutningar.

Du kan också tilldela rollen på ämnesutrymmesnivå. Gå till ämnesutrymmet >Åtkomstkontroll (IAM)>Lägg till rolltilldelning. Tilldela den hanterade identiteten en lämplig roll som EventGrid TopicSpaces Publisher eller EventGrid TopicSpaces Subscriber. Detta ger den hanterade identiteten de behörigheter som krävs för att skicka eller ta emot meddelanden för det specifika ämnesutrymmet.

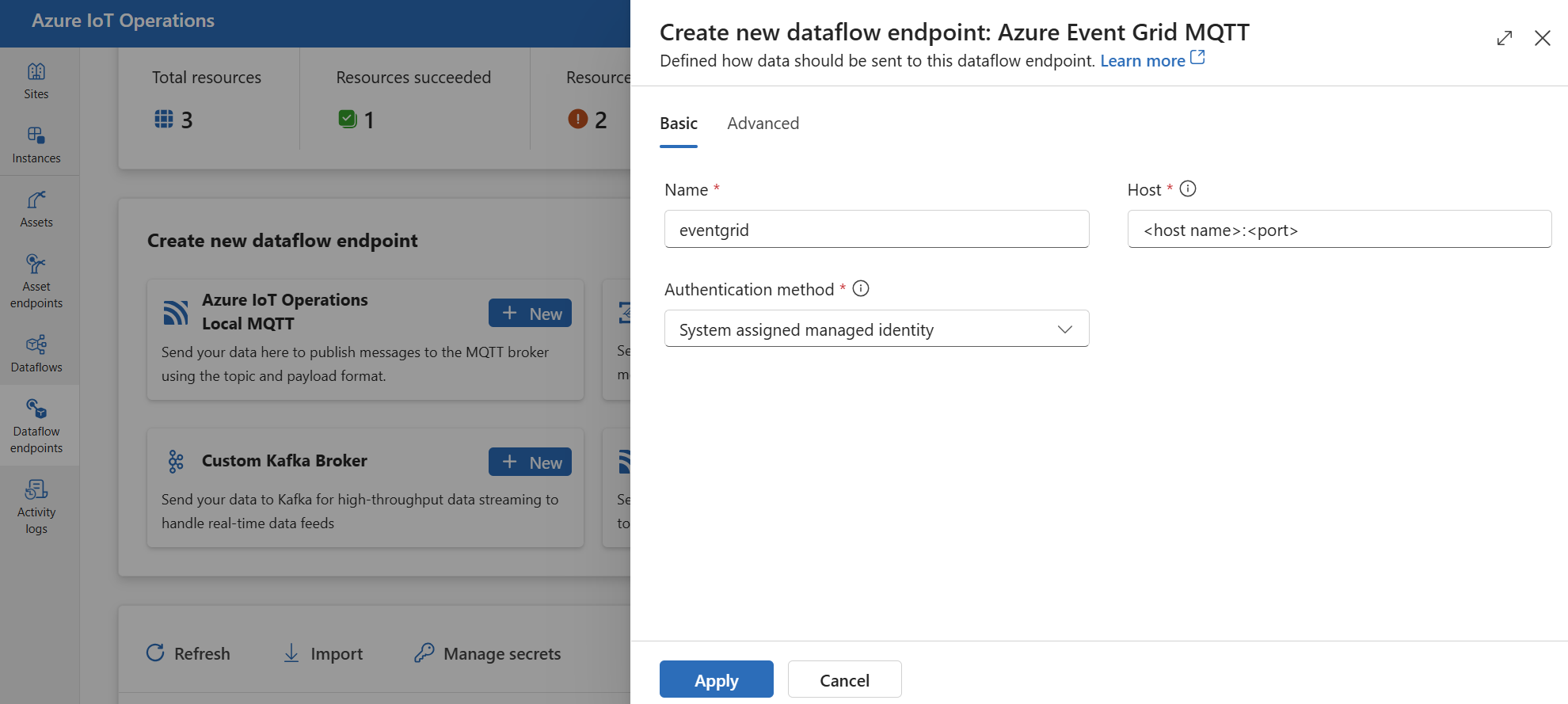

Skapa dataflödesslutpunkt för Event Grid MQTT-koordinator

När Event Grid-namnområdet har konfigurerats kan du skapa en dataflödesslutpunkt för Event Grid MQTT-koordinatorn.

Under Skapa ny dataflödesslutpunkt väljer du Azure Event Grid MQTT>Ny.

Ange följande inställningar för slutpunkten:

Inställning Description Name Namnet på dataflödesslutpunkten. Host Värdnamnet och porten för Event Grid MQTT-koordinatorn. Använd formatet <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Autentiseringsmetod Den metod som används för autentisering. Vi rekommenderar att du väljer Systemtilldelad hanterad identitet eller Användartilldelad hanterad identitet. Välj Använd för att etablera slutpunkten.

När slutpunkten har skapats kan du använda den i ett dataflöde för att ansluta till Event Grid MQTT-koordinatorn som källa eller mål. MQTT-ämnena konfigureras i dataflödet.

Använda X.509-certifikatautentisering med Event Grid

När du använder X.509-autentisering med en Event Grid MQTT-koordinator går du till Event Grid-namnområdets >konfiguration och kontrollerar följande inställningar:

- Aktivera MQTT: Markera kryssrutan.

- Aktivera alternativa klientautentiseringsnamnkällor: Markera kryssrutan.

- Certifikatmottagarens namn: Välj det här alternativet i listrutan.

- Maximalt antal klientsessioner per autentiseringsnamn: Ange till 3 eller fler.

Alternativ för klientautentisering och maximala klientsessioner gör att dataflöden kan använda klientcertifikatets ämnesnamn för autentisering i stället för MQTT CONNECT Username. Den här funktionen är viktig så att dataflöden kan skapa flera instanser och fortfarande kunna ansluta. Mer information finns i Event Grid MQTT-klientcertifikatautentisering och stöd för flera sessioner.

Följ sedan stegen i X.509-certifikatet för att konfigurera slutpunkten med X.509-certifikatinställningarna.

Begränsning av delad prenumeration i Event Grid

Azure Event Grid MQTT Broker stöder inte delade prenumerationer, vilket innebär att du inte kan ange instanceCount mer än 1 i dataflödesprofilen om Event Grid används som källa (där dataflödet prenumererar på meddelanden) för ett dataflöde. Om du i det här fallet anger instanceCount större än 1startar inte dataflödet.

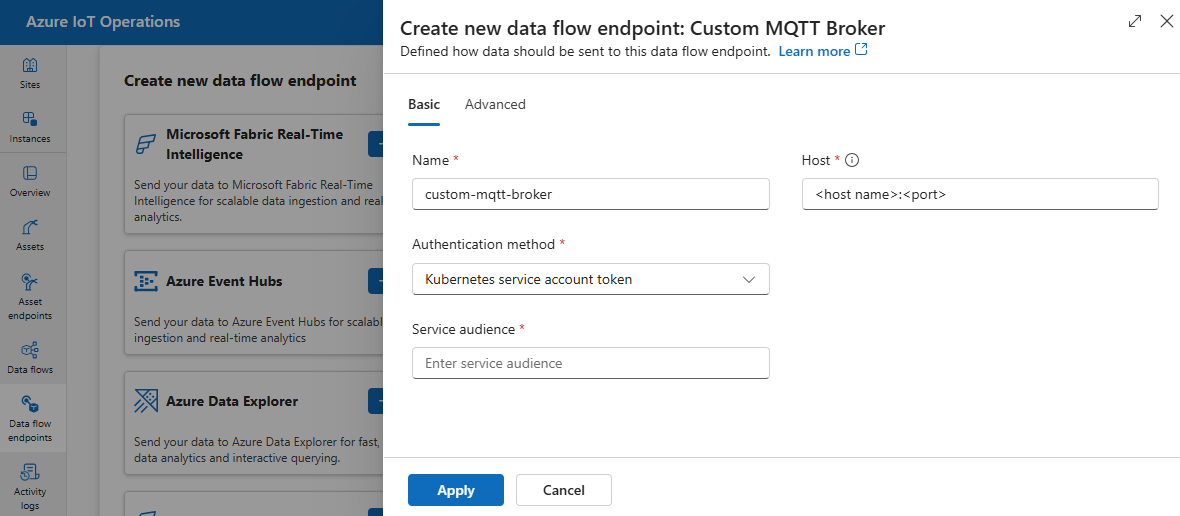

Anpassade MQTT-koordinatorer

För andra MQTT-koordinatorer kan du konfigurera slutpunkten, TLS, autentisering och andra inställningar efter behov.

Under Skapa ny dataflödesslutpunkt väljer du Anpassad MQTT Broker>Ny.

Ange följande inställningar för slutpunkten:

Inställning Description Name Namnet på dataflödesslutpunkten Host Värdnamnet för MQTT-koordinatorslutpunkten i formatet <hostname>.<port>.Autentiseringsmetod Den metod som används för autentisering. Välj Tjänstkontotoken eller X509-certifikat. Tjänstpublik Målgruppen för tjänstkontotoken. Krävs om du använder en tjänstkontotoken. X509-klientcertifikat X.509-klientcertifikatet som används för autentisering. Krävs om du använder X509-certifikat. X509-klientnyckel Den privata nyckel som motsvarar X.509-klientcertifikatet. Krävs om du använder X509-certifikat. X509 mellanliggande certifikat Mellanliggande certifikat för X.509-klientcertifikatkedjan. Krävs om du använder X509-certifikat. Välj Använd för att etablera slutpunkten.

Mer information finns i följande avsnitt om du vill anpassa MQTT-slutpunktsinställningarna.

Tillgängliga autentiseringsmetoder

Följande autentiseringsmetoder är tillgängliga för MQTT-asynkrona dataflödesslutpunkter.

Systemtilldelad hanterad identitet

Innan du konfigurerar dataflödesslutpunkten tilldelar du en roll till den hanterade Azure IoT Operations-identiteten som ger behörighet att ansluta till MQTT-koordinatorn:

- I Azure Portal går du till din Azure IoT Operations-instans och väljer Översikt.

- Kopiera namnet på tillägget som visas efter Azure IoT Operations Arc-tillägget. Till exempel azure-iot-operations-xxxx7.

- Gå till den molnresurs som du behöver för att bevilja behörigheter. Gå till exempel till Event Grid-namnrymdens >åtkomstkontroll (IAM)>Lägg till rolltilldelning.

- På fliken Roll väljer du en lämplig roll.

- På fliken Medlemmar för Tilldela åtkomst till väljer du Alternativet Användare, grupp eller tjänstens huvudnamn och väljer sedan + Välj medlemmar och söker efter den hanterade Identiteten för Azure IoT Operations. Till exempel azure-iot-operations-xxxx7.

Konfigurera sedan dataflödesslutpunkten med systemtilldelade inställningar för hanterad identitet.

På sidan Inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Grundläggande och väljer sedan Autentiseringsmetod>Systemtilldelad hanterad identitet.

I de flesta fall när du använder med Event Grid kan du lämna inställningarna tomma som visas. Detta anger den hanterade identitetspubliken till den vanliga Event Grid-målgruppen https://eventgrid.azure.net. Om du behöver ange en annan målgrupp kan du ange den i inställningarna.

Stöds ej.

Användartilldelad hanterad identitet

Om du vill använda användartilldelad hanterad identitet för autentisering måste du först distribuera Azure IoT-åtgärder med säkra inställningar aktiverade. Sedan måste du konfigurera en användartilldelad hanterad identitet för molnanslutningar. Mer information finns i Aktivera säkra inställningar i Azure IoT Operations-distribution.

Innan du konfigurerar dataflödesslutpunkten tilldelar du en roll till den användartilldelade hanterade identiteten som ger behörighet att ansluta till MQTT-koordinatorn:

- I Azure Portal går du till den molnresurs som du behöver för att bevilja behörigheter. Gå till exempel till Event Grid-namnrymdens >åtkomstkontroll (IAM)>Lägg till rolltilldelning.

- På fliken Roll väljer du en lämplig roll.

- På fliken Medlemmar för Tilldela åtkomst till väljer du alternativet Hanterad identitet och väljer sedan + Välj medlemmar och söker efter din användartilldelade hanterade identitet.

Konfigurera sedan dataflödesslutpunkten med användartilldelade hanterade identitetsinställningar.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Grundläggande och väljer sedan Autentiseringsmetod>Användartilldelad hanterad identitet.

Här är omfånget valfritt och standardvärdet https://eventgrid.azure.net/.default fungerar för alla Azure Event Grid-namnområden. Om du behöver ange ett annat omfång kan du ange det i inställningarna via Bicep eller Kubernetes.

Kubernetes-tjänstkontotoken (SAT)

Om du vill använda Kubernetes-tjänstkontotoken (SAT) för autentisering behöver du inte skapa någon hemlighet. SAT används för att autentisera med MQTT-koordinatorn genom att matcha målgruppen.

På sidan Inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Grundläggande och väljer sedan Kontotoken för autentiseringsmetodtjänst>.

Ange tjänstens målgrupp.

X.509-certifikat

Många MQTT-koordinatorer, till exempel Event Grid, stöder X.509-autentisering. Dataflöden kan presentera ett X.509-klientcertifikat och förhandla om TLS-kommunikationen.

Certifikatet och den privata nyckeln måste vara i PEM-format och inte lösenordsskyddade.

Dricks

PEM-format är ett vanligt format för certifikat och nycklar. Certifikat och nycklar i PEM-format är base64-kodade ASCII-filer med rubriker som ser ut som -----BEGIN CERTIFICATE----- och -----BEGIN EC PRIVATE KEY----

Om du har ett certifikat i ett annat format kan du konvertera det till PEM-format med hjälp av OpenSSL. Mer information finns i Så här konverterar du ett certifikat till rätt format.

Innan du konfigurerar dataflödesslutpunkten skapar du en hemlighet med certifikatet och den privata nyckeln.

Om du använder driftportalen formateras hemligheten automatiskt och synkroniseras till Kubernetes-klustret.

Om du använder Bicep eller Kubernetes skapar du hemligheten manuellt med certifikatet och den privata nyckeln i samma namnområde som MQTT-dataflödesslutpunkten.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemHär måste hemligheten ha

client_cert.pemochclient_key.pemsom nyckelnamn för certifikatet och den privata nyckeln. Om du vill kan hemligheten också haclient_intermediate_certs.pemsom nyckelnamn för mellanliggande certifikat.

Viktigt!

Om du vill använda operations experience-portalen för att hantera hemligheter måste Azure IoT Operations först aktiveras med säkra inställningar genom att konfigurera ett Azure Key Vault och aktivera arbetsbelastningsidentiteter. Mer information finns i Aktivera säkra inställningar i Azure IoT Operations-distribution.

Viktigt!

Operations Experience-portalen har för närvarande ett känt problem där skapandet av en X.509-hemlighet resulterar i en hemlighet med felaktigt kodade data. Mer information och lösningen finns i kända problem.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Grundläggande och sedan Autentiseringsmetod>X509-certifikat.

Här, under Synkroniserat hemligt namn, anger du ett namn för hemligheten. Det här namnet används för att referera till hemligheten i inställningarna för dataflödesslutpunkten och är namnet på hemligheten som lagras i Kubernetes-klustret.

Under X509-klientcertifikat, X509-klientnyckel och X509 mellanliggande certifikat väljer du Sedan Lägg till referens för att lägga till certifikatet, den privata nyckeln och mellanliggande certifikat. På nästa sida väljer du hemligheten från Azure Key Vault med Lägg till från Azure Key Vault eller Skapa ny hemlighet.

Om du väljer Skapa ny anger du följande inställningar:

| Inställning | beskrivning |

|---|---|

| Hemligt namn | Namnet på hemligheten i Azure Key Vault. Välj ett namn som är lätt att komma ihåg för att välja hemligheten senare i listan. |

| Hemligt värde | Certifikatet, den privata nyckeln eller mellanliggande certifikat i PEM-format. |

| Ange aktiveringsdatum | Om den är aktiverad blir det datum då hemligheten aktiveras. |

| Ange förfallodatum | Om den är aktiverad upphör det datum då hemligheten upphör att gälla. |

Mer information om hemligheter finns i Skapa och hantera hemligheter i Azure IoT Operations.

Anonym

Om du vill använda anonym autentisering anger du autentiseringsmetoden till Anonymous.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Grundläggande och väljer sedan Autentiseringsmetod>Ingen.

Avancerade inställningar

Du kan ange avancerade inställningar för MQTT-koordinatorns dataflödesslutpunkt, till exempel TLS, betrott CA-certifikat, MQTT-meddelandeinställningar och CloudEvents. Du kan ange de här inställningarna på fliken Avancerad portal för dataflödesslutpunkt i den anpassade resursen för dataflödesslutpunkten.

I driftupplevelsen väljer du fliken Avancerat för dataflödesslutpunkten.

TLS-inställningar

TLS-läge

Om du vill aktivera eller inaktivera TLS för MQTT-slutpunkten uppdaterar mode du inställningen i TLS-inställningarna.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan kryssrutan bredvid TLS-läget aktiverat.

TLS-läget kan ställas in på Enabled eller Disabled. Om läget är inställt på Enabledanvänder dataflödet en säker anslutning till MQTT-koordinatorn. Om läget är inställt på Disabledanvänder dataflödet en osäker anslutning till MQTT-koordinatorn.

Certifikat för betrodd certifikatutfärdare

Konfigurera det betrodda CA-certifikatet för MQTT-slutpunkten för att upprätta en säker anslutning till MQTT-asynkron meddelandekö. Den här inställningen är viktig om MQTT-koordinatorn använder ett självsignerat certifikat eller ett certifikat som signerats av en anpassad certifikatutfärdare som inte är betrodd som standard.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Betrott ca-certifikatkonfigurationsmappning för att ange ConfigMap som innehåller det betrodda CA-certifikatet.

Den här ConfigMap ska innehålla CA-certifikatet i PEM-format. ConfigMap måste finnas i samma namnområde som MQTT-dataflödesresursen. Till exempel:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Dricks

När du ansluter till Event Grid MQTT-asynkronisering krävs inte CA-certifikatet eftersom Event Hubs-tjänsten använder ett certifikat som signerats av en offentlig certifikatutfärdare som är betrodd som standard.

Klient-ID-prefix

Du kan ange ett klient-ID-prefix för MQTT-klienten. Klient-ID:t genereras genom att dataflödesinstansens namn läggs till i prefixet.

Varning

De flesta program bör inte ändra klient-ID-prefixet. Ändra inte detta efter en första IoT Operations-distribution. Om du ändrar klient-ID-prefixet efter distributionen kan det leda till dataförlust.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Klient-ID-prefix för att ange prefixet.

QoS

Du kan ange tjänstkvalitetsnivån (QoS) för MQTT-meddelanden till antingen 1 eller 0. Standardvärdet är 1.

På sidan inställningar för dataflödesslutpunkter för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Tjänstkvalitet (QoS) för att ange QoS-nivån.

Behålla

Använd inställningen retain för att ange om dataflödet ska behålla flaggan för MQTT-meddelanden. Standardvärdet är Keep.

Att ange det här fältet till Keep är användbart för att säkerställa att fjärrkoordinatorn har samma meddelanden som behålls som den lokala koordinatorn, vilket kan vara viktigt för scenarier med enhetligt namnområde (UNS).

Om inställningen är inställd Neverpå tas kvarhållningsflaggan bort från MQTT-meddelandena. Detta kan vara användbart när du inte vill att fjärrkoordinatorn ska behålla några meddelanden eller om fjärrkoordinatorn inte stöder behåll.

Så här konfigurerar du kvarhållningsinställningar:

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Behåll för att ange kvarhållningsinställningen.

Kvarhållningsinställningen börjar gälla endast om dataflödet använder MQTT-slutpunkten som både källa och mål. Till exempel i ett MQTT-bryggscenario .

Viktigt!

Azure Event Grid MQTT-asynkron meddelandekö stöder för närvarande inte kvarhållningsflaggan. Det innebär att om du anger kvarhållningsflaggan till Keep för en Event Grid MQTT-koordinatorslutpunkt och den används som mål avvisas meddelandena. Undvik detta genom att ange kvarhållningsflaggan till Never när du använder Event Grid MQTT-asynkron meddelandekö som mål.

Sessionen upphör att gälla

Du kan ange sessionsförfallointervallet för dataflödets MQTT-klient. Tidsgränsen för sessionens utgång är den maximala tid som en MQTT-session bibehålls om dataflödesklienten kopplas från. Standardvärdet är 600 sekunder. Så här konfigurerar du sessionens förfallointervall:

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Sessionsförfallodatum för att ange intervallet för sessionens förfallodatum.

MQTT- eller WebSockets-protokoll

WebSockets är som standard inte aktiverat. Om du vill använda MQTT över WebSockets anger du fältet protocol till WebSockets.

På sidan inställningar för dataflödesslutpunkter för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Protokoll för att ange protokollet.

Maximalt antal inflight-meddelanden

Du kan ange det maximala antalet inflight-meddelanden som MQTT-klienten för dataflödet kan ha. Standardinställningen är 100.

På sidan inställningar för dataflödesslutpunkter för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Maximalt antal meddelanden under flygning för att ange det maximala antalet meddelanden som skickas inflight.

För prenumeration när MQTT-slutpunkten används som källa är det här maximalt antal mottagna. För publicering när MQTT-slutpunkten används som mål är detta det maximala antalet meddelanden som ska skickas innan du väntar på en bekräftelse.

Håll dig vid liv

Du kan ange keep alive-intervallet för dataflödets MQTT-klient. Keep alive-intervallet är den maximala tid som dataflödesklienten kan vara inaktiv innan ett PINGREQ-meddelande skickas till koordinatorn. Standardvärdet är 60 sekunder.

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Håll vid liv för att ange intervallet keep alive.

CloudEvents

CloudEvents är ett sätt att beskriva händelsedata på ett vanligt sätt. CloudEvents-inställningarna används för att skicka eller ta emot meddelanden i CloudEvents-format. Du kan använda CloudEvents för händelsedrivna arkitekturer där olika tjänster behöver kommunicera med varandra i samma eller olika molnleverantörer.

Alternativen cloudEventAttributes är Propagate ellerCreateOrRemap. Så här konfigurerar du CloudEvents-inställningar:

På sidan inställningar för dataflödesslutpunkt för driftupplevelse väljer du fliken Avancerat och använder sedan fältet Molnhändelseattribut för att ange inställningen CloudEvents.

Följande avsnitt innehåller mer information om CloudEvents-inställningarna.

Spridningsinställning

CloudEvent-egenskaper skickas igenom för meddelanden som innehåller de egenskaper som krävs. Om meddelandet inte innehåller de nödvändiga egenskaperna skickas meddelandet som det är.

| Namn | Obligatoriskt | Exempelvärde | Utdatavärde |

|---|---|---|---|

specversion |

Ja | 1.0 |

Passerat som det är |

type |

Ja | ms.aio.telemetry |

Passerat som det är |

source |

Ja | aio://mycluster/myoven |

Passerat som det är |

id |

Ja | A234-1234-1234 |

Passerat som det är |

subject |

Nej | aio/myoven/telemetry/temperature |

Passerat som det är |

time |

Nej | 2018-04-05T17:31:00Z |

Passerat som det är. Det är inte restamped. |

datacontenttype |

Nej | application/json |

Ändrades till innehållstypen för utdata efter den valfria transformeringsfasen. |

dataschema |

Nej | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Om ett datatransformeringsschema för utdata anges i transformeringskonfigurationen dataschema ändras det till utdataschemat. |

CreateOrRemap-inställning

CloudEvent-egenskaper skickas igenom för meddelanden som innehåller de egenskaper som krävs. Om meddelandet inte innehåller de egenskaper som krävs genereras egenskaperna.

| Namn | Obligatoriskt | Genererat värde om det saknas |

|---|---|---|

specversion |

Ja | 1.0 |

type |

Ja | ms.aio-dataflow.telemetry |

source |

Ja | aio://<target-name> |

id |

Ja | Genererat UUID i målklienten |

subject |

Nej | Utdataavsnittet där meddelandet skickas |

time |

Nej | Genereras som RFC 3339 i målklienten |

datacontenttype |

Nej | Ändrades till utdatainnehållstypen efter den valfria transformeringsfasen |

dataschema |

Nej | Schema definierat i schemaregistret |

Nästa steg

Mer information om dataflöden finns i Skapa ett dataflöde.