Vad är identifiering?

Microsoft Defender – hantering av extern attackyta (Defender EASM) använder Microsofts patentskyddade identifieringsteknik för att kontinuerligt definiera organisationens unika internetexponerade attackyta. Defender EASM-identifieringsfunktionen söker igenom kända tillgångar som ägs av din organisation för att upptäcka tidigare okända och oövervakade egenskaper. Identifierade tillgångar indexeras i organisationens inventering. Defender EASM ger dig ett dynamiskt registersystem för webbprogram, beroenden från tredje part och webbinfrastruktur under organisationens hantering i en enda vy.

Genom Defender EASM-identifieringsprocessen kan din organisation proaktivt övervaka den ständigt föränderliga digitala attackytan. Du kan identifiera nya risker och principöverträdelser när de uppstår.

Många sårbarhetsprogram saknar synlighet utanför brandväggen. De känner inte till externa risker och hot, som är den primära källan till dataintrång.

Samtidigt fortsätter den digitala tillväxten att överträffa ett företags säkerhetsteams förmåga att skydda den. Digitala initiativ och den alltför vanliga "skugg-IT" leder till en växande attackyta utanför brandväggen. I den här takten är det nästan omöjligt att verifiera kontroller, skydd och efterlevnadskrav.

Utan Defender EASM är det nästan omöjligt att identifiera och ta bort sårbarheter och skannrar kan inte nå bortom brandväggen för att utvärdera hela attackytan.

Hur det fungerar

För att skapa en omfattande mappning av organisationens attackyta tar Defender EASM först in kända tillgångar (frön). Identifieringsfrön skannas rekursivt för att upptäcka fler entiteter genom sina anslutningar till frön.

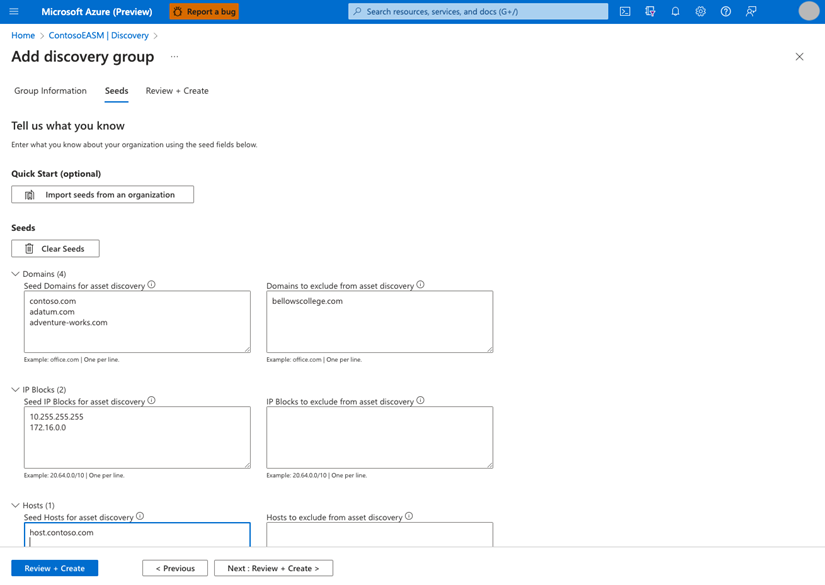

Ett första frö kan vara någon av följande typer av webbinfrastruktur som indexerats av Microsoft:

- Domäner

- IP-adressblock

- Värdar

- E-postkontakter

- Namn på autonoma system (ASN)

- Whois-organisationer

Från och med ett frö identifierar systemet associationer till andra onlineinfrastrukturobjekt för att identifiera andra tillgångar som din organisation äger. Den här processen skapar i slutändan hela din inventering av attackytan. Identifieringsprocessen använder identifieringsfrön som centrala noder. Sedan förgrenas den utåt mot periferin på din attackyta. Den identifierar alla infrastrukturobjekt som är direkt anslutna till fröet och identifierar sedan alla objekt som är relaterade till varje objekt i den första uppsättningen anslutningar. Processen upprepas och utökas tills den når gränsen för organisationens hanteringsansvar.

Om du till exempel vill identifiera alla objekt i Contosos infrastruktur kan du använda domänen, contoso.com, som det första keystone-fröet. Från och med det här fröet kan vi konsultera följande källor och härleda följande relationer:

| Data source | Objekt med möjliga relationer till Contoso |

|---|---|

| Whois-poster | Andra domännamn som registrerats i samma kontakt-e-post eller registrantorganisation som användes för att registrera contoso.com |

| Whois-poster | Alla domännamn som är registrerade på valfri @contoso.com e-postadress |

| Whois-poster | Andra domäner som är associerade med samma namnserver som contoso.com |

| DNS-poster | Alla observerade värdar på de domäner som Contoso äger och alla webbplatser som är associerade med dessa värdar |

| DNS-poster | Domäner som har olika värdar, men som matchar samma IP-block |

| DNS-poster | E-postservrar som är associerade med Contoso-ägda domännamn |

| SSL-certifikat | Alla SSL-certifikat (Secure Sockets Layer) som är anslutna till var och en av värdarna och andra värdar som använder samma SSL-certifikat |

| ASN-poster | Andra IP-block som är associerade med samma ASN som IP-block som är anslutna till värdar på Contosos domännamn, inklusive alla värdar och domäner som matchar dem |

Genom att använda den här uppsättningen anslutningar på första nivån kan vi snabbt härleda en helt ny uppsättning tillgångar att undersöka. Innan Defender EASM utför fler rekursioner avgör den om en anslutning är tillräckligt stark för att en identifierad entitet ska läggas till automatiskt som bekräftad inventering. För var och en av dessa tillgångar körs automatiserade, rekursiva sökningar baserat på alla tillgängliga attribut för att hitta anslutningar på andra nivån och på tredje nivån. Den här repetitiva processen ger mer information om en organisations onlineinfrastruktur och identifierar därför olika tillgångar som annars inte kan identifieras och sedan övervakas.

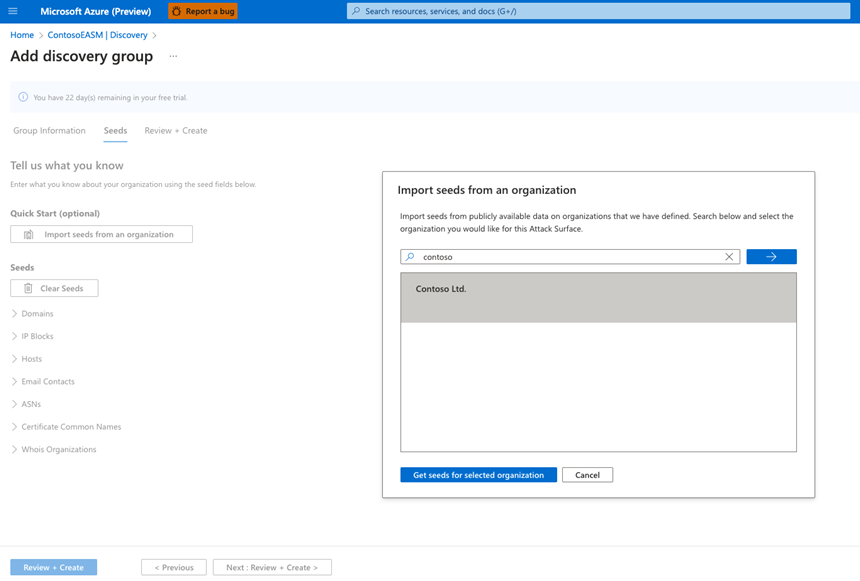

Automatiserade kontra anpassade attackytor

När du först använder Defender EASM kan du komma åt en fördefinierad inventering för din organisation för att snabbt kickstarta dina arbetsflöden. I fönstret Komma igång kan en användare söka efter sin organisation för att snabbt fylla i inventeringen baserat på tillgångsanslutningar som redan identifierats av Defender EASM. Vi rekommenderar att alla användare söker efter organisationens fördefinierade inventering av attackytan innan de skapar en anpassad inventering.

För att skapa en anpassad inventering kan en användare skapa identifieringsgrupper för att organisera och hantera de frön som de använder när de kör identifieringar. Användaren kan använda separata identifieringsgrupper för att automatisera identifieringsprocessen, konfigurera startlistan och konfigurera återkommande körningsscheman.

Bekräftad inventering jämfört med kandidattillgångar

Om identifieringsmotorn identifierar en stark anslutning mellan en potentiell tillgång och det första fröet etiketterar systemet automatiskt tillgången med tillståndet Bekräftad inventering. När anslutningarna till det här fröet genomsöks iterativt och anslutningar på tredje eller fjärde nivån identifieras minskar systemets förtroende för ägarskapet för eventuella nyligen identifierade tillgångar. På samma sätt kan systemet identifiera tillgångar som är relevanta för din organisation men som inte ägs direkt av dig.

Därför är nyligen identifierade tillgångar märkta med något av följande tillstånd:

| Delstatsnamn | beskrivning |

|---|---|

| Godkänd inventering | Ett objekt som ingår i din ägda attackyta. Det är ett objekt som du är direkt ansvarig för. |

| Beroende | Infrastruktur som ägs av en tredje part, men som är en del av din attackyta eftersom den har direkt stöd för driften av dina ägda tillgångar. Du kan till exempel vara beroende av en IT-leverantör för att vara värd för ditt webbinnehåll. Domänen, värdnamnet och sidorna skulle ingå i ditt godkända lager, så du kanske vill behandla IP-adressen som kör värden som ett beroende. |

| Endast övervakare | En tillgång som är relevant för din attackyta, men den är inte direkt styrd eller ett tekniskt beroende. Oberoende franchisetagare eller tillgångar som tillhör relaterade företag kan till exempel märkas Endast övervakare i stället för Godkänd inventering för att separera grupperna i rapporteringssyfte. |

| Kandidat | En tillgång som har en viss relation till organisationens kända frötillgångar, men som inte har en tillräckligt stark anslutning för att omedelbart märka den som godkänd inventering. Du måste granska dessa kandidattillgångar manuellt för att fastställa ägarskapet. |

| Kräver undersökning | Ett tillstånd som liknar kandidattillståndet, men det här värdet tillämpas på tillgångar som kräver manuell undersökning för att verifiera. Tillståndet bestäms baserat på våra internt genererade konfidenspoäng som utvärderar styrkan hos identifierade anslutningar mellan tillgångar. Det anger inte infrastrukturens exakta relation till organisationen, men den flaggar tillgången för mer granskning för att avgöra hur den ska kategoriseras. |

När du granskar tillgångar rekommenderar vi att du börjar med tillgångar märkta Kräver undersökning. Tillgångsinformation uppdateras kontinuerligt med tiden för att upprätthålla en korrekt karta över tillgångstillstånd och relationer och för att upptäcka nyligen skapade tillgångar när de dyker upp. Identifieringsprocessen hanteras genom att placera frön i identifieringsgrupper som du kan schemalägga för att köras på återkommande basis. När en inventering har fyllts i genomsöker Defender EASM-systemet kontinuerligt dina tillgångar med hjälp av Microsofts teknik för virtuella användare för att upptäcka nya, detaljerade data om varje tillgång. Processen undersöker innehållet och beteendet för varje sida på tillämpliga webbplatser för att tillhandahålla robust information som du kan använda för att identifiera sårbarheter, efterlevnadsproblem och andra potentiella risker för din organisation.