Förstå tillgångsinformation

Microsoft Defender – hantering av extern attackyta (Defender EASM) söker ofta igenom alla lagertillgångar och samlar in robusta kontextuella metadata som driver Attack Surface Insights. Dessa data kan också visas mer detaljerat på sidan med tillgångsinformation. De data som tillhandahålls ändras beroende på tillgångstyp. Plattformen tillhandahåller till exempel unika Whois-data för domäner, värdar och IP-adresser. Den tillhandahåller signaturalgoritmdata för SSL-certifikat (Secure Sockets Layer).

Den här artikeln beskriver hur du visar och tolkar de expansiva data som samlas in av Microsoft för var och en av dina lagertillgångar. Den definierar dessa metadata för varje tillgångstyp och förklarar hur de insikter som härleds från den kan hjälpa dig att hantera säkerhetsstatusen för din onlineinfrastruktur.

Mer information finns i Förstå inventeringstillgångar för att bekanta dig med de viktigaste begreppen som nämns i den här artikeln.

Sammanfattningsvy för tillgångsinformation

Du kan visa sidan med tillgångsinformation för alla tillgångar genom att välja dess namn i din inventeringslista. I den vänstra rutan på den här sidan kan du visa en tillgångssammanfattning som innehåller viktig information om just den tillgången. Det här avsnittet innehåller främst data som gäller för alla tillgångstyper, även om fler fält är tillgängliga i vissa fall. Mer information om metadata för varje tillgångstyp i sammanfattningsavsnittet finns i följande diagram.

Allmän information

Det här avsnittet innehåller information på hög nivå som är nyckeln till att snabbt förstå dina tillgångar. De flesta av dessa fält gäller för alla tillgångar. Det här avsnittet kan också innehålla information som är specifik för en eller flera tillgångstyper.

| Name | Definition | Tillgångstyper |

|---|---|---|

| Tillgångsnamn | Namnet på en tillgång. | Alla |

| UUID | Den här 128-bitarsetiketten representerar den universellt unika identifieraren (UUID) för tillgången. | Alla |

| Har lagts till i inventeringen | Datumet då en tillgång lades till i lagret, oavsett om den automatiskt lades till i tillståndet Godkänd inventering eller om den är i ett annat tillstånd som Kandidat. | Alla |

| Senast uppdaterad | Det datum då en manuell användare senast uppdaterade tillgången (till exempel genom att göra en tillståndsändring eller borttagning av tillgångar). | Alla |

| Externt ID | Ett externt ID-värde har lagts till manuellt. | Alla |

| Status | Status för tillgången i RiskIQ-systemet. Alternativen är Godkänd inventering, Kandidat, Beroenden eller Kräver undersökning. | Alla |

| Först sett (Global Security Graph) | Datumet då Microsoft först skannade tillgången och lade till den i det omfattande globala säkerhetsdiagrammet. | Alla |

| Senast sett (Global Security Graph) | Datumet då Microsoft senast genomsökt tillgången. | Alla |

| Identifierades den | Anger skapandedatumet för identifieringsgruppen som identifierade tillgången. | Alla |

| Land | Ursprungslandet/ursprungsregionen som identifierats för den här tillgången. | Alla |

| Region | Den stat eller ursprungsprovins som identifierats för den här tillgången. | Alla |

| City | Ursprungsstaden har identifierats för den här tillgången. | Alla |

| Whois-namn | Namnet som är associerat med en Whois-post. | Host |

| Whois-e-post | Den primära kontaktens e-post i en Whois-post. | Host |

| Whois-organisation | Den listade organisationen i en Whois-post. | Host |

| Whois-registrator | Den listade registratorn i en Whois-post. | Host |

| Whois-namnservrar | De listade namnservrarna i en Whois-post. | Host |

| Certifikat utfärdat | Det datum då ett certifikat utfärdades. | SSL-certifikat |

| Certifikatet upphör att gälla | Det datum då ett certifikat upphör att gälla. | SSL-certifikat |

| Serienummer | Serienumret som är associerat med ett SSL-certifikat. | SSL-certifikat |

| SSL-version | Den version av SSL som certifikatet registrerades. | SSL-certifikat |

| Algoritm för certifikatnyckel | Nyckelalgoritmen som används för att kryptera SSL-certifikatet. | SSL-certifikat |

| Storlek på certifikatnyckel | Antalet bitar i en SSL-certifikatnyckel. | SSL-certifikat |

| Signaturalgoritm OID | Den OID som identifierar hash-algoritmen som används för att signera certifikatbegäran. | SSL-certifikat |

| Självsignerat | Anger om SSL-certifikatet var självsignerat. | SSL-certifikat |

Nätverk

Följande IP-adressinformation ger mer kontext om användningen av IP-adressen.

| Name | Definition | Tillgångstyper |

|---|---|---|

| Namnserverpost | Namnservrar som identifierats på tillgången. | IP-adress |

| Post för e-postserver | Alla e-postservrar som identifierats på tillgången. | IP-adress |

| IP-block | IP-blocket som innehåller IP-adresstillgången. | IP-adress |

| ASN:er | DET ASN som är associerat med en tillgång. | IP-adress |

Blockera information

Följande data är specifika för IP-block och ger sammanhangsberoende information om dess användning.

| Name | Definition | Tillgångstyper |

|---|---|---|

| CIDR | CIDR (Classless Inter-Domain Routing) för ett IP-block. | IP-block |

| Nätverksnamn | Nätverksnamnet som är kopplat till IP-blocket. | IP-block |

| Organisationsnamn | Organisationsnamnet som finns i registreringsinformationen för IP-blocket. | IP-block |

| Org-ID | Organisations-ID:t som finns i registreringsinformationen för IP-blocket. | IP-block |

| ASN:er | DET ASN som är associerat med IP-blocket. | IP-block |

| Land | Ursprungslandet/ursprungsregionen som identifierats i Whois-registreringsinformationen för IP-blocket. | IP-block |

Ämne

Följande data är specifika för ämnet (dvs. den skyddade entitet) som är associerad med ett SSL-certifikat.

| Name | Definition | Tillgångstyper |

|---|---|---|

| Allmänt namn | Utfärdarens gemensamma namn för ämnet för SSL-certifikatet. | SSL-certifikat |

| Alternativa namn | Eventuella alternativa vanliga namn för ämnet för SSL-certifikatet. | SSL-certifikat |

| Organisationsnamn | Organisationen som är länkad till ämnet för SSL-certifikatet. | SSL-certifikat |

| Organisationsenhet | Valfria metadata som anger avdelningen inom en organisation som ansvarar för certifikatet. | SSL-certifikat |

| Plats | Anger den stad där organisationen finns. | SSL-certifikat |

| Land | Anger det land/den region där organisationen finns. | SSL-certifikat |

| Region | Anger den delstat eller provins där organisationen finns. | SSL-certifikat |

Utfärdare

Följande data är specifika för utfärdaren av ett SSL-certifikat.

| Name | Definition | Tillgångstyper |

|---|---|---|

| Allmänt namn | Det gemensamma namnet på utfärdaren av certifikatet. | SSL-certifikat |

| Alternativa namn | Eventuella andra namn på utfärdaren. | SSL-certifikat |

| Organisationsnamn | Namnet på den organisation som orkestrerade problemet med ett certifikat. | SSL-certifikat |

| Organisationsenhet | Annan information om organisationen som utfärdade certifikatet. | SSL-certifikat |

Dataflikar

I den högra rutan på sidan med tillgångsinformation kan användarna komma åt mer omfattande data som är relaterade till den valda tillgången. Dessa data ordnas i en serie kategoriserade flikar. Tillgängliga metadataflikar ändras beroende på vilken typ av tillgång du visar.

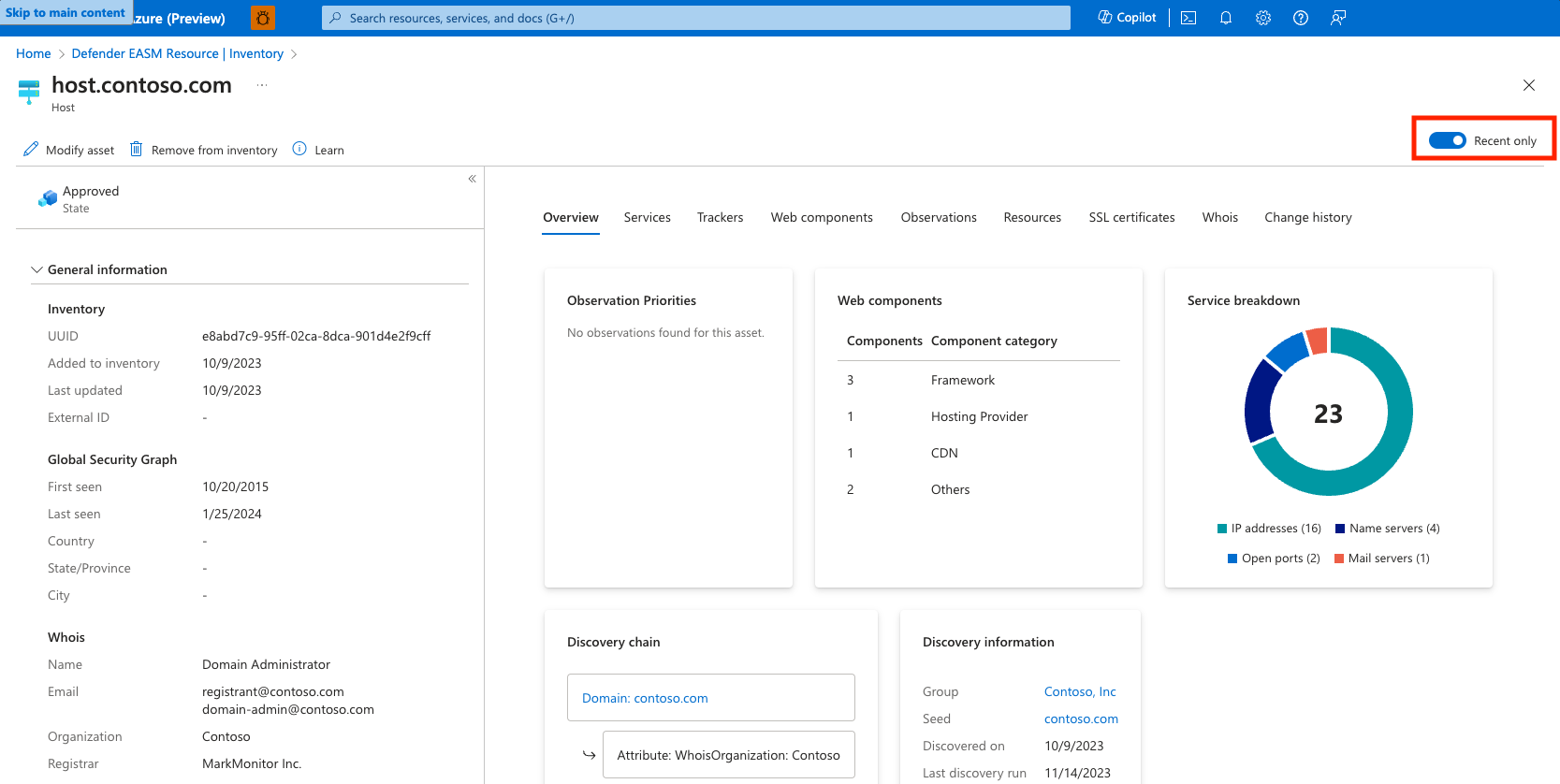

Vissa flikar visar reglaget "Endast senaste" i det övre högra hörnet. Som standard visar Defender EASM alla data som vi har samlat in för varje tillgång, inklusive historiska observationer som kanske inte körs aktivt på din aktuella attackyta. Även om den här historiska kontexten är mycket värdefull för vissa användningsfall, begränsar växlingsknappen "Senaste endast" alla resultat på sidan Tillgångsinformation till dem som senast observerades på tillgången. Vi rekommenderar att du använder växlingsknappen "Endast senaste" när du bara vill visa data som representerar tillgångens aktuella tillstånd i reparationssyfte.

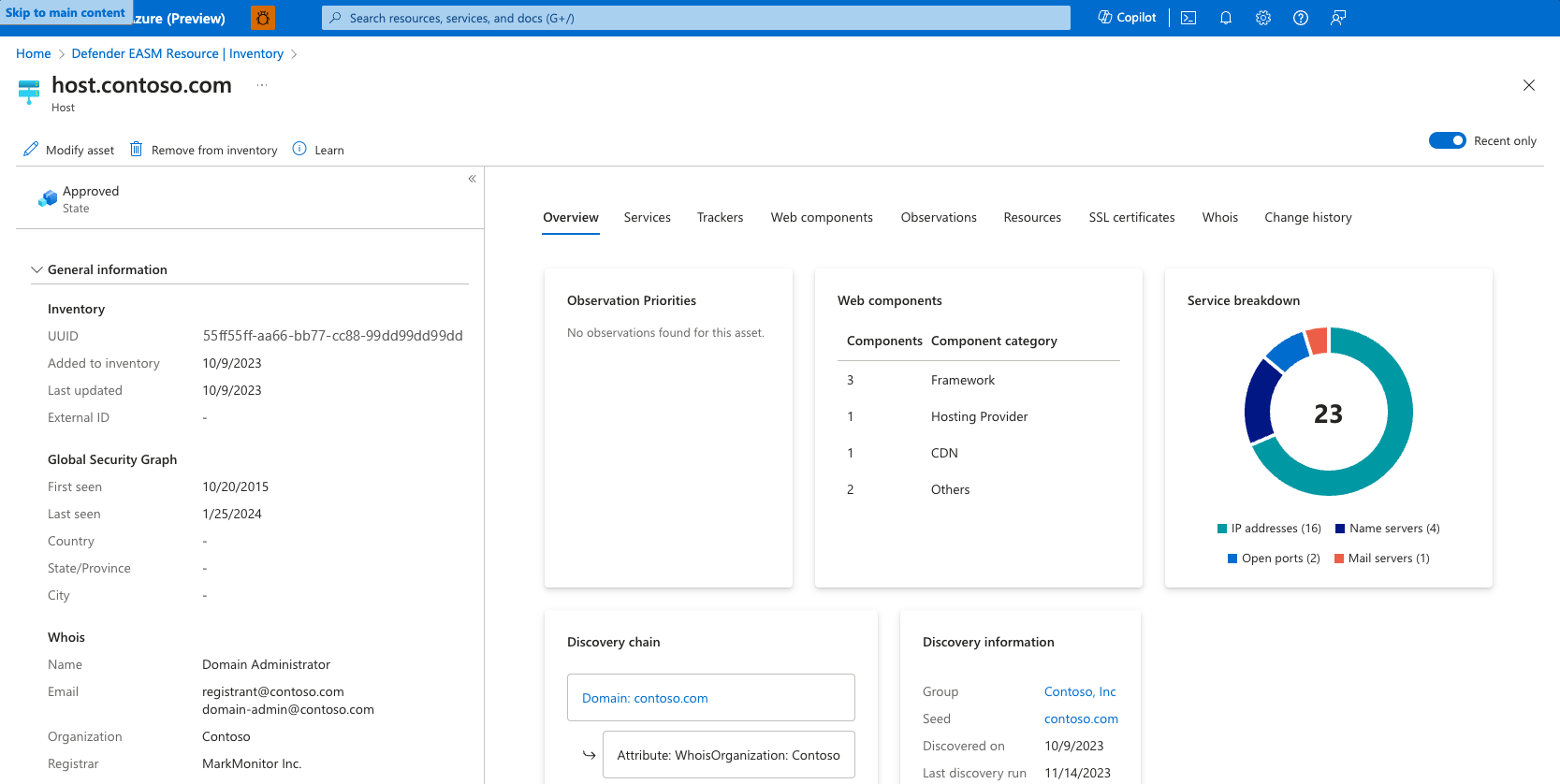

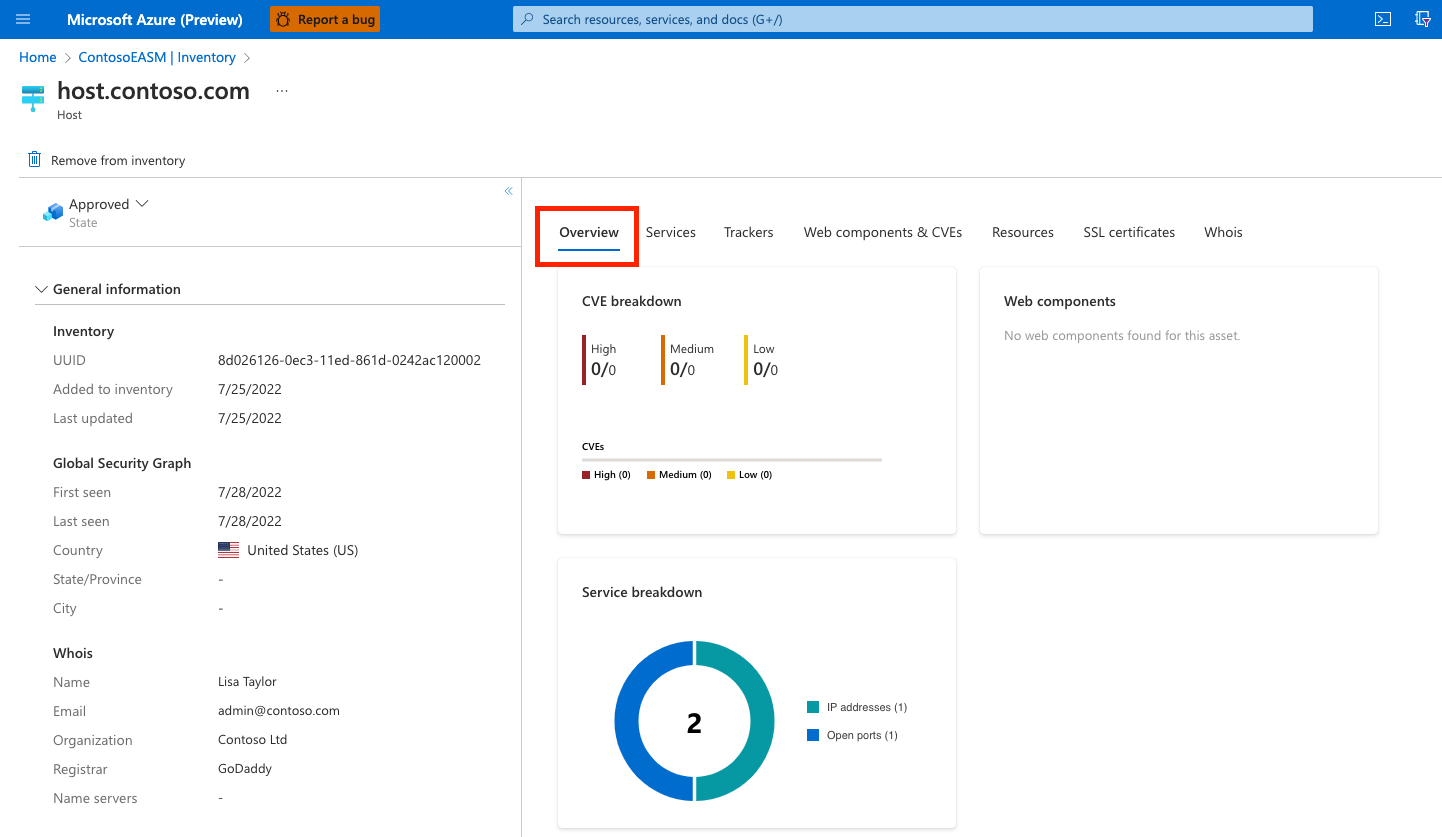

Översikt

Fliken Översikt ger mer kontext för att säkerställa att betydande insikter snabbt kan identifieras när du visar information om en tillgång. Det här avsnittet innehåller viktiga identifieringsdata för alla tillgångstyper. Den ger insikter om hur Microsoft mappar tillgången till din kända infrastruktur.

Det här avsnittet kan också innehålla instrumentpanelswidgetar som visualiserar insikter som är relevanta för den aktuella tillgångstypen.

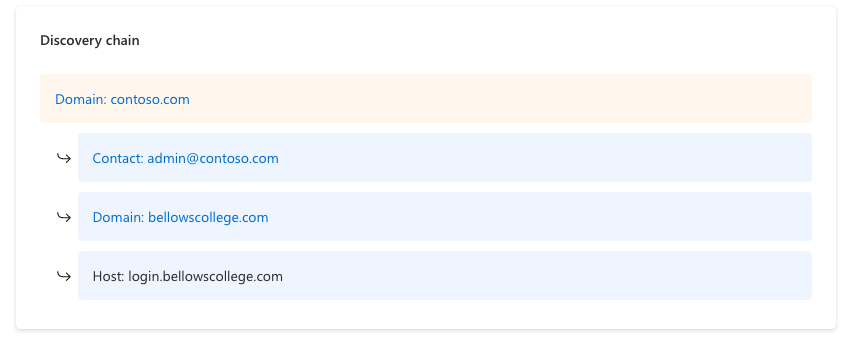

Identifieringskedja

Identifieringskedjan beskriver de observerade anslutningarna mellan ett identifieringsutdata och tillgången. Den här informationen hjälper användarna att visualisera dessa anslutningar och bättre förstå varför en tillgång har fastställts tillhöra deras organisation.

I exemplet kan du se att startdomänen är kopplad till den här tillgången via kontaktens e-post i dess Whois-post. Samma kontakt-e-post användes för att registrera IP-blocket som innehåller den här specifika IP-adresstillgången.

Identifieringsinformation

Det här avsnittet innehåller information om den process som används för att identifiera tillgången. Den innehåller information om identifieringsutsädet som ansluter till tillgången och godkännandeprocessen.

Alternativen inkluderar:

- Godkänd inventering: Det här alternativet anger att relationen mellan fröet och den identifierade tillgången var tillräckligt stark för att motivera ett automatiskt godkännande av Defender EASM-systemet.

- Kandidat: Det här alternativet anger att den tillgång som krävs för manuellt godkännande ska införlivas i ditt lager.

- Senaste identifieringskörning: Det här datumet anger när identifieringsgruppen som först identifierade tillgången senast användes för en identifieringsgenomsökning.

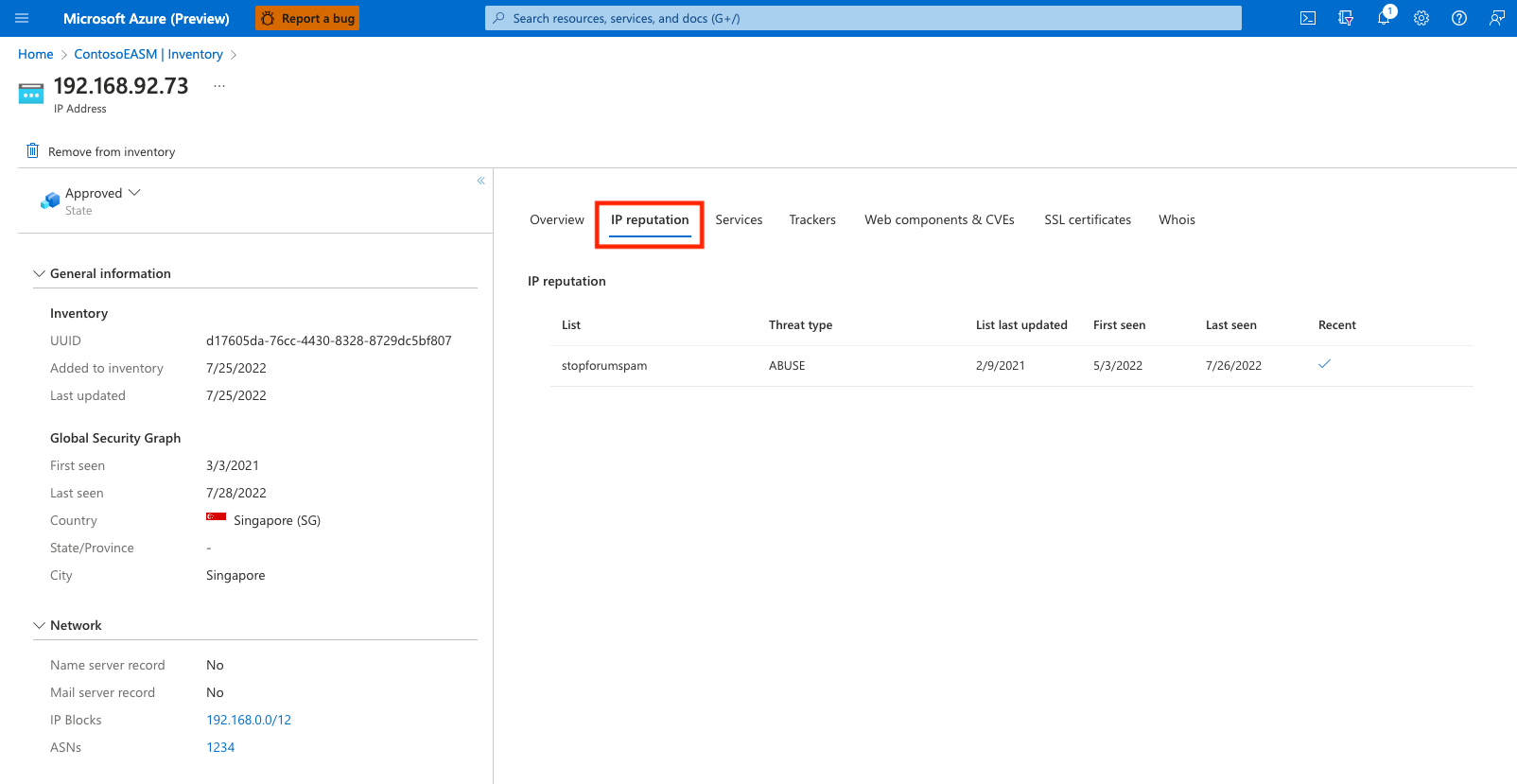

IP-rykte

Fliken IP-rykte visar en lista över potentiella hot relaterade till en viss IP-adress. Det här avsnittet beskriver alla identifierade skadliga eller misstänkta aktiviteter som relaterar till IP-adressen. Den här informationen är nyckeln till att förstå tillförlitligheten hos din egen attackyta. Dessa hot kan hjälpa organisationer att upptäcka tidigare eller nuvarande sårbarheter i sin infrastruktur.

Defender EASM IP-ryktesdata visar instanser när IP-adressen identifierades i en hotlista. Den senaste identifieringen i följande exempel visar till exempel att IP-adressen relaterar till en värd som är känd för att köra en kryptovalutaminerare. Dessa data härleddes från en misstänkt värdlista som tillhandahålls av CoinBlockers. Resultaten ordnas efter datumet Senast sett för att visa de mest relevanta identifieringarna först.

I det här exemplet finns IP-adressen på ett onormalt stort antal hotflöden. Den här informationen anger att tillgången bör undersökas noggrant för att förhindra skadlig aktivitet i framtiden.

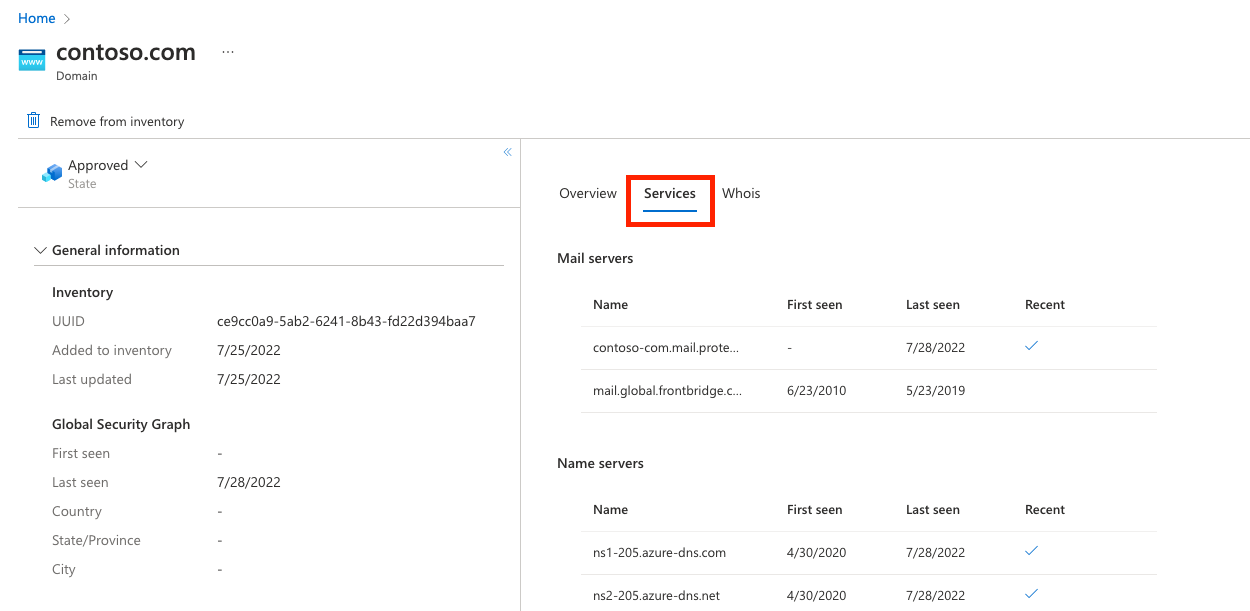

Tjänster

Fliken Tjänster är tillgänglig för IP-adress, domän och värdtillgångar. Det här avsnittet innehåller information om tjänster som observerats köras på tillgången. Den innehåller IP-adresser, namn och e-postservrar och öppna portar som motsvarar andra typer av infrastruktur (till exempel fjärråtkomsttjänster).

Defender EASM:s tjänstdata är nyckeln till att förstå den infrastruktur som driver din tillgång. Den kan också varna dig för resurser som exponeras på det öppna Internet som ska skyddas.

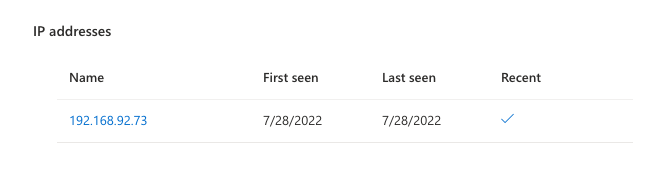

IP-adresser

Det här avsnittet ger insikter om alla IP-adresser som körs i tillgångens infrastruktur. På fliken Tjänster anger Defender EASM namnet på IP-adressen och datumen För första och Senast sedda . Kolumnen Senaste anger om IP-adressen observerades under den senaste genomsökningen av tillgången. Om det inte finns någon kryssruta i den här kolumnen sågs IP-adressen i tidigare genomsökningar, men den körs för närvarande inte på tillgången.

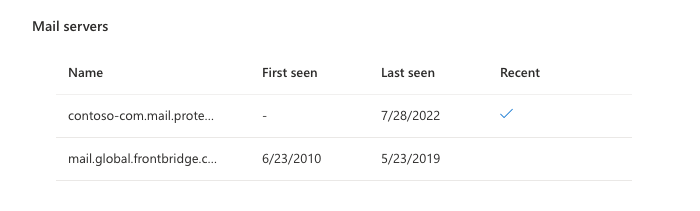

E-postservrar

Det här avsnittet innehåller en lista över alla e-postservrar som körs på tillgången. Den här informationen anger att tillgången kan skicka e-postmeddelanden. I det här avsnittet innehåller Defender EASM namnet på e-postservern och datumen För första och senast sedda . Kolumnen Senaste anger om e-postservern identifierades under den senaste genomsökningen av tillgången.

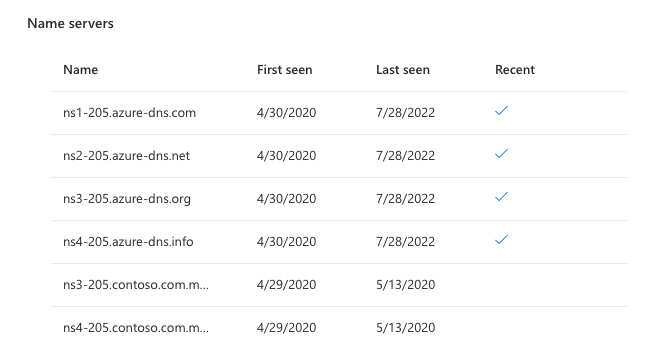

Namnservrar

Det här avsnittet visar alla namnservrar som körs på tillgången för att ge lösning för en värd. I det här avsnittet innehåller Defender EASM namnet på e-postservern och datumen För första och senast sedda . Kolumnen Senaste anger om namnservern identifierades under den senaste genomsökningen av tillgången.

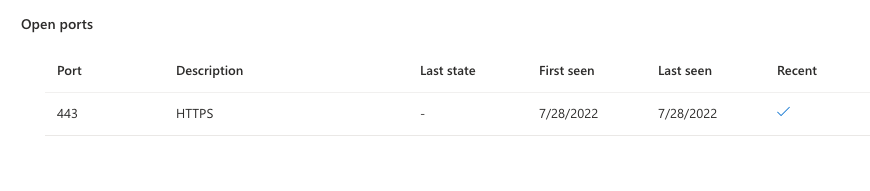

Öppna portar

I det här avsnittet visas alla öppna portar som identifierats på tillgången. Microsoft söker regelbundet igenom cirka 230 distinkta portar. Dessa data är användbara för att identifiera eventuella oskyddade tjänster som inte ska vara tillgängliga från det öppna Internet. Dessa tjänster omfattar databaser, IoT-enheter och nätverkstjänster som routrar och växlar. Det är också användbart när du identifierar skugg-IT-infrastruktur eller osäkra fjärråtkomsttjänster.

I det här avsnittet tillhandahåller Defender EASM det öppna portnumret, en beskrivning av porten, det senaste tillstånd som observerades i samt datumen För första och Senast sedda . Kolumnen Senaste anger om porten observerades som öppen under den senaste genomsökningen. Defender EASM betraktar en port som "öppen" när vårt system kan slutföra en syn-ack-handskakning som resulterar i tillskrivna banderoller. När vi kan upprätta en TCP-anslutning men inte kan slutföra tjänstens fingeravtryck markerar vi porten som "filtrerad". En "stängd" port är fortfarande tillgänglig men det finns ingen tjänst som lyssnar på porten och nekar därmed anslutningar.

Spårare

Spårare är unika koder eller värden som finns på webbsidor och används ofta för att spåra användarinteraktion. Dessa koder kan användas för att korrelera en olika grupp webbplatser till en central entitet. Microsofts trackerdatauppsättning innehåller ID:n från leverantörer som Google, Yandex, Mixpanel, New Relic och Clicky och fortsätter att växa.

I det här avsnittet tillhandahåller Defender EASM trackertypen (till exempel GoogleAnalyticsID), det unika identifierarvärdet och datumen För första och Senast sedda .

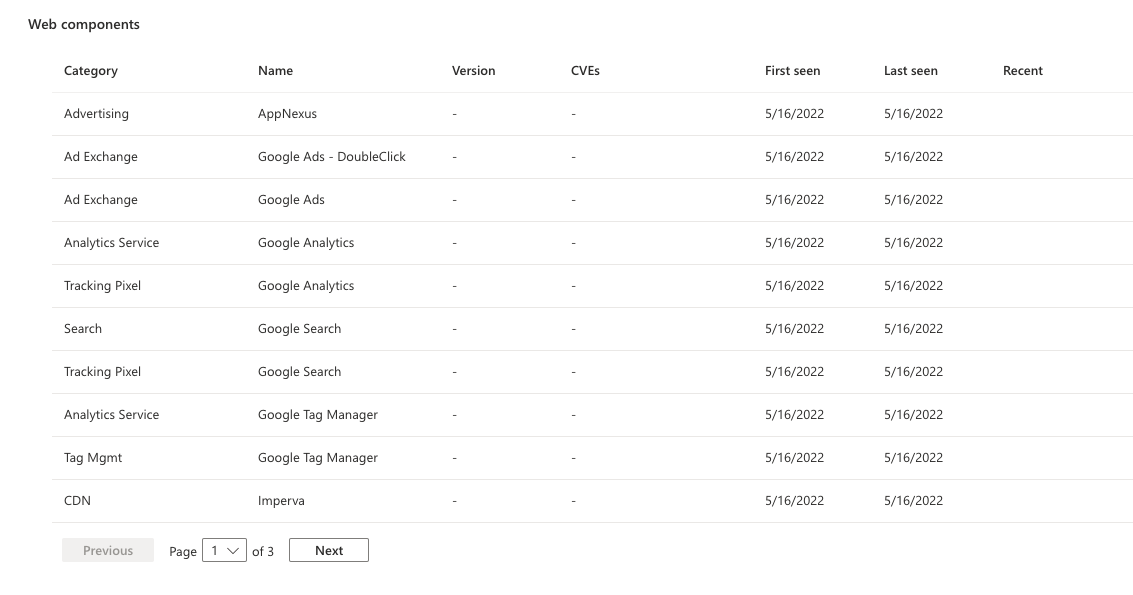

Webbkomponenter

Webbkomponenter är information som beskriver infrastrukturen för en tillgång enligt vad som observerats via en Microsoft-genomsökning. Dessa komponenter ger en övergripande förståelse av de tekniker som används på tillgången. Microsoft kategoriserar de specifika komponenterna och innehåller versionsnummer när det är möjligt.

Avsnittet Webbkomponenter innehåller komponentens kategori, namn och version samt en lista över eventuella tillämpliga CVE:er som ska åtgärdas. Defender EASM innehåller även datumkolumner för första och senast sedda och en senaste kolumn. En markerad ruta anger att den här infrastrukturen observerades under den senaste genomsökningen av tillgången.

Webbkomponenter kategoriseras baserat på deras funktion.

| Webbkomponent | Exempel |

|---|---|

| Värdleverantör | hostingprovider.com |

| Server | Apache |

| DNS-server | ISC-BINDNING |

| Datalager | MySQL, ElasticSearch, MongoDB |

| Fjärråtkomst | OpenSSH, Microsoft Admin Center, Netscaler Gateway |

| Datautbyte | Pure-FTPd |

| Sakernas Internet (IoT) | HP Deskjet, Linksys Kamera, Sonos |

| E-postserver | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Nätverksenhet | Cisco Router, Motorola WAP, ZyXEL Modem |

| Byggnadskontroll | Linjär eMerge, ASI Controls Weblink, Optergy |

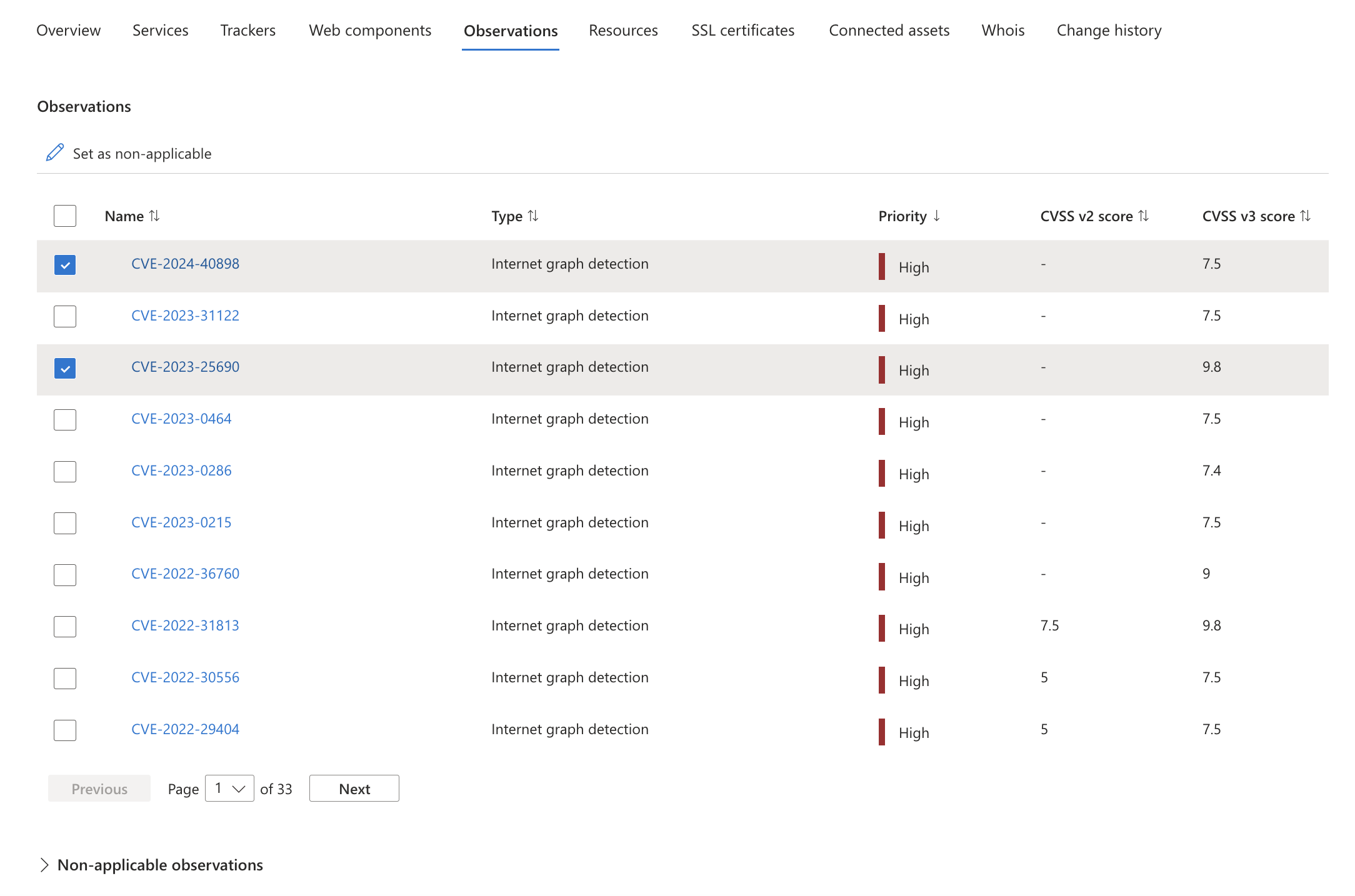

Observationer

Fliken Observation visar alla insikter från instrumentpanelen Prioritera attackytan som gäller tillgången. Dessa prioriteringar kan vara:

- Kritiska CVE:er.

- Kända associationer till komprometterad infrastruktur.

- Användning av inaktuell teknik.

- Överträdelser av bästa praxis för infrastruktur.

- Efterlevnadsproblem.

Mer information om observationer finns i Förstå instrumentpaneler. För varje observation tillhandahåller Defender EASM namnet på observationen, kategoriserar den efter typ, tilldelar en prioritet och visar både CVSS v2- och v3-poäng där det är tillämpligt.

Fliken Observationer innehåller två tabeller: Observationer och icke-användbara observationer. Alla aktiva observationer som bedöms vara "senaste" inom din attackyta kommer att finnas i observationstabellen, medan tabellen Icke-tillämpliga observationer listar eventuella observationer som antingen har markerats manuellt som icke-tillämpliga eller har fastställts av systemet att inte längre vara tillämpliga. Om du vill markera observationer som icke-tillämpliga och därför undanta den specifika observationen från antalet instrumentpaneler väljer du bara önskade observationer och klickar på "Ange som icke-tillämpligt". Observationerna försvinner omedelbart från den aktiva observationstabellen och visas i stället i tabellen "Icke-tillämpliga observationer". Du kan återställa den här ändringen när som helst genom att välja relevanta observationer från den här tabellen och välja "Ange som tillämpligt".

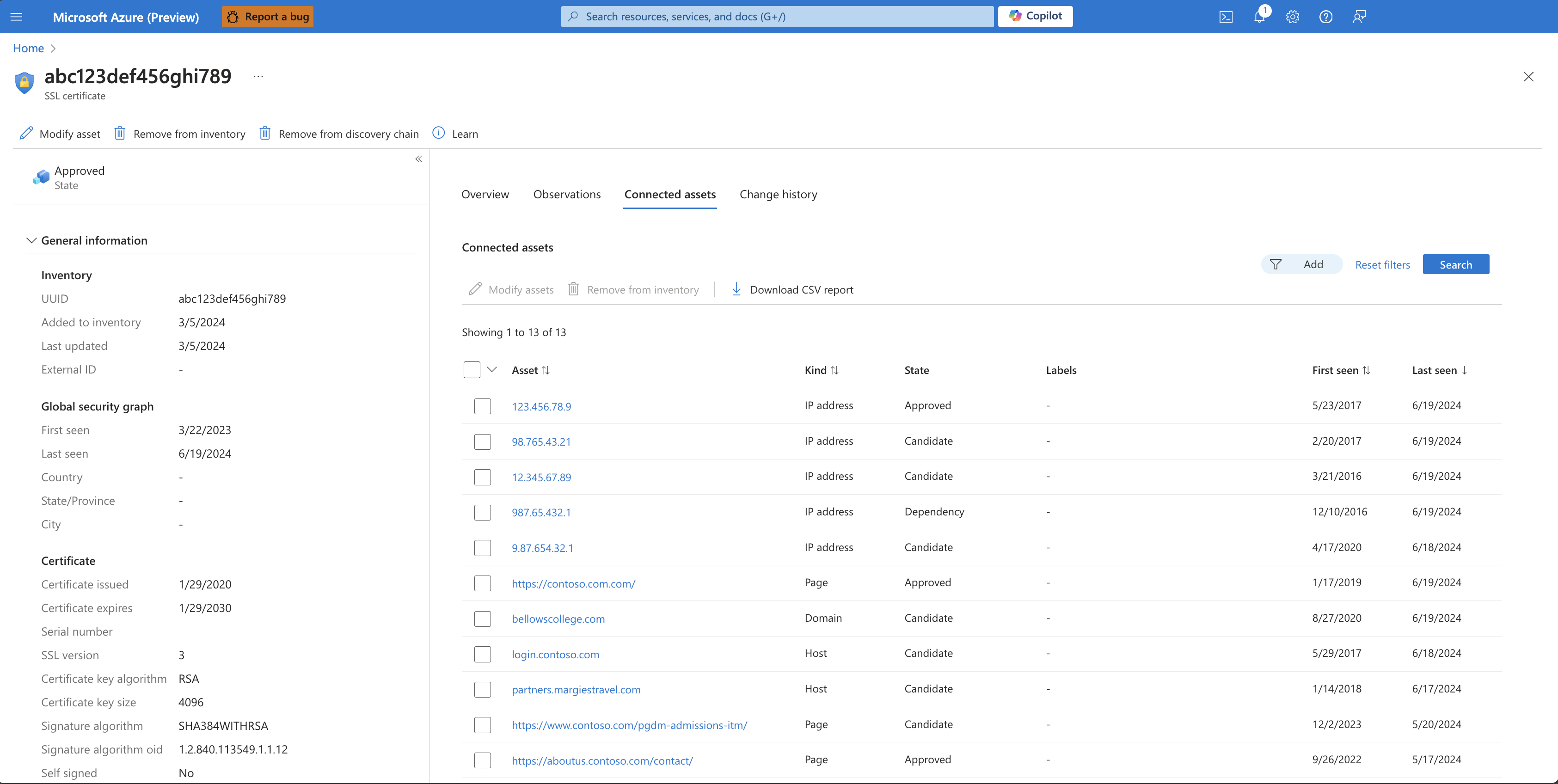

Anslutna tillgångar

Anslutna tillgångar gör det möjligt för användare att grafiskt länka och samla in information om tillgångar för undersökande analys. Du kan utforska din miljö och dess invecklade relationer genom relationsmappningar, som erbjuder tydliga och koncisa vyer. På så sätt kan du identifiera dolda anslutningar och potentiella attackvägar. Genom att visuellt mappa ut relationerna mellan tillgångar och sårbarheter kan du förstå din miljös komplexitet och fatta välinformerade beslut för att förbättra din säkerhetsstatus och tillämpa kvävningspunkter effektivt.

På den här sidan identifieras alla tillgångar som är anslutna till den angivna tillgången i en lista. Listan innehåller viktig information om varje princip, inklusive:

- Tillgång: den identifierade anslutna tillgången.

- Typ: typ av tillgång.

- Tillstånd: tillgångens tillstånd.

- Etiketter: alla etiketter som är associerade med tillgången.

- Först sett: när tillgången först upptäcktes.

- Senast sett: när tillgången senast identifierades.

På den här sidan kan du ändra eller ta bort anslutna tillgångar. Du kan också sortera eller filtrera tillgångslistan för att ytterligare kategorisera listan över anslutna tillgångar. Du kan också ladda ned en CSV-rapport över de listade tillgångarna. Alla filter som tillämpas återspeglas i CSV-exporten.

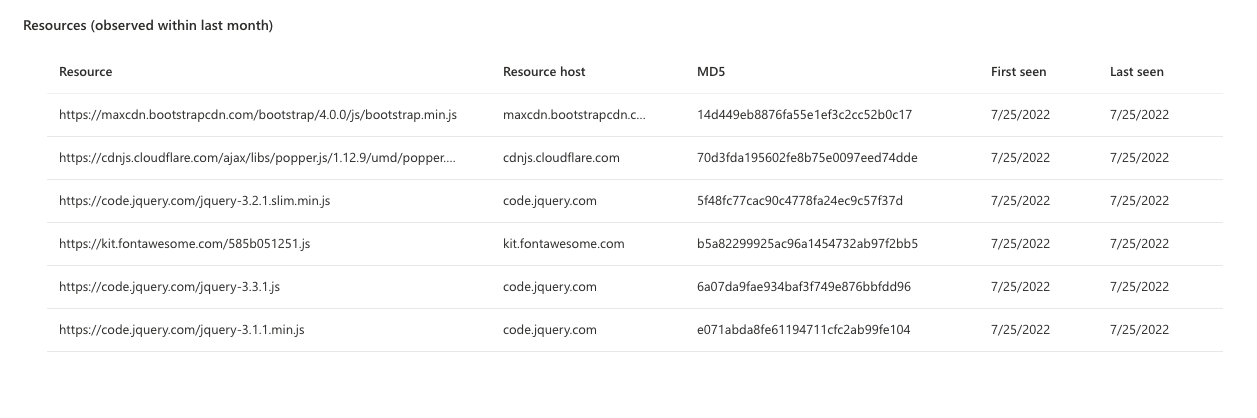

Resurser

Fliken Resurser ger insikter om alla JavaScript-resurser som körs på valfri sida eller värdtillgångar. När det gäller en värd aggregeras dessa resurser för att representera JavaScript som körs på alla sidor på värden. Det här avsnittet innehåller en inventering av JavaScript som identifierats för varje tillgång så att din organisation har fullständig insyn i dessa resurser och kan identifiera eventuella ändringar.

Defender EASM tillhandahåller resurs-URL: en, resursvärden, MD5-värdet och datum som först visas och senast setts för att hjälpa organisationer att effektivt övervaka användningen av JavaScript-resurser i inventeringen.

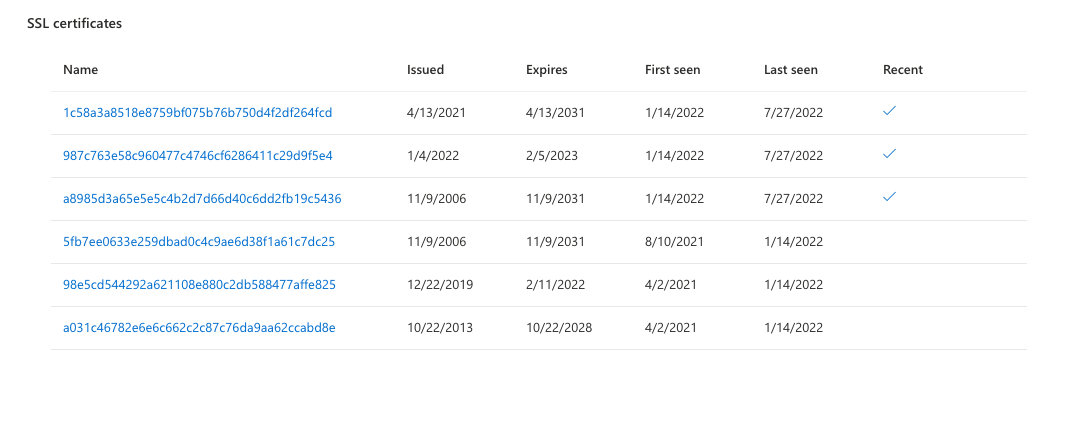

SSL-certifikat

Certifikat används för att skydda kommunikationen mellan en webbläsare och en webbserver via SSL. användning av certifikat säkerställer att känsliga data under överföring inte kan läsas, manipuleras eller förfalskas. I det här avsnittet av Defender EASM visas alla SSL-certifikat som identifierats på tillgången, inklusive viktiga data som problemet och utgångsdatum.

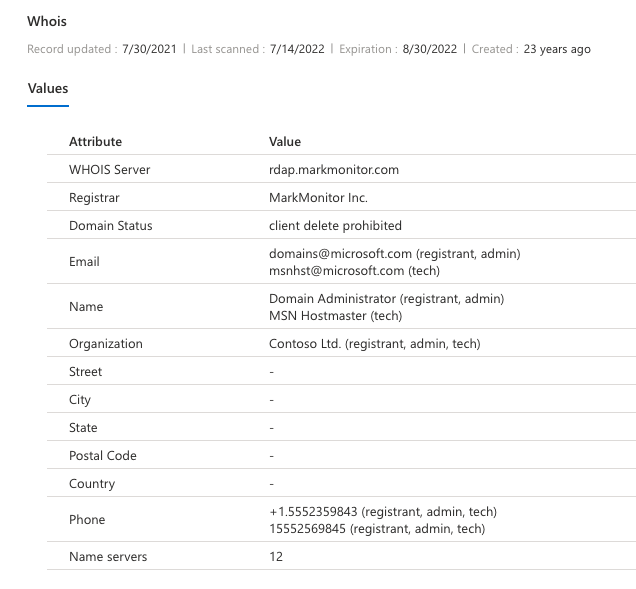

Whois

Whois-protokollet används för att fråga efter och svara på databaser som lagrar data relaterade till registrering och ägarskap för Internetresurser. Whois innehåller viktiga registreringsdata som kan tillämpas på domäner, värdar, IP-adresser och IP-block i Defender EASM. På fliken Whois-data tillhandahåller Microsoft en robust mängd information som är associerad med tillgångens register.

Följande fält ingår i tabellen i avsnittet Värden på fliken Whois .

| Fält | beskrivning |

|---|---|

| Whois-server | En server som har konfigurerats av en ICANN-ackrediterad registrator för att hämta uppdaterad information om entiteter som är registrerade hos den. |

| Registrar | Företaget vars tjänst användes för att registrera en tillgång. Populära registratorer är GoDaddy, Namecheap och HostGator. |

| Domänstatus | Status för en domän som anges av registret. Dessa statusar kan indikera att en domän väntar på att tas bort eller överföras av registratorn eller är aktiv på Internet. Det här fältet kan också ange begränsningarna för en tillgång. Borttagning av klient förbjudna anger till exempel att registratorn inte kan ta bort tillgången. |

| Eventuella e-postadresser för kontakt som tillhandahålls av registranten. Whois tillåter registranter att ange kontakttypen. Alternativen omfattar administrativa, tekniska, registrant- och registratorskontakter. | |

| Name | Namnet på en registrant, om det anges. |

| Organisation | Den organisation som ansvarar för den registrerade entiteten. |

| Gata | Gatuadressen för registranten, om detta anges. |

| City | Staden som anges i gatuadressen för registranten, om den anges. |

| Tillstånd | Det tillstånd som anges i gatuadressen för registranten, om det anges. |

| Postal code | Postnumret som anges i gatuadressen för registranten, om det anges. |

| Land | Det land/den region som anges i gatuadressen för registranten, om detta anges. |

| Telefon | Det telefonnummer som är kopplat till en registrantkontakt, om det tillhandahålls. |

| Namnservrar | Namnservrar som är associerade med den registrerade entiteten. |

Många organisationer väljer att dölja sin registerinformation. Kontakta ibland e-postadresser i @anonymised.email. Den här platshållaren används i stället för en riktig kontaktadress. Många fält är valfria under registreringskonfigurationen, så alla fält med ett tomt värde inkluderades inte av registranten.

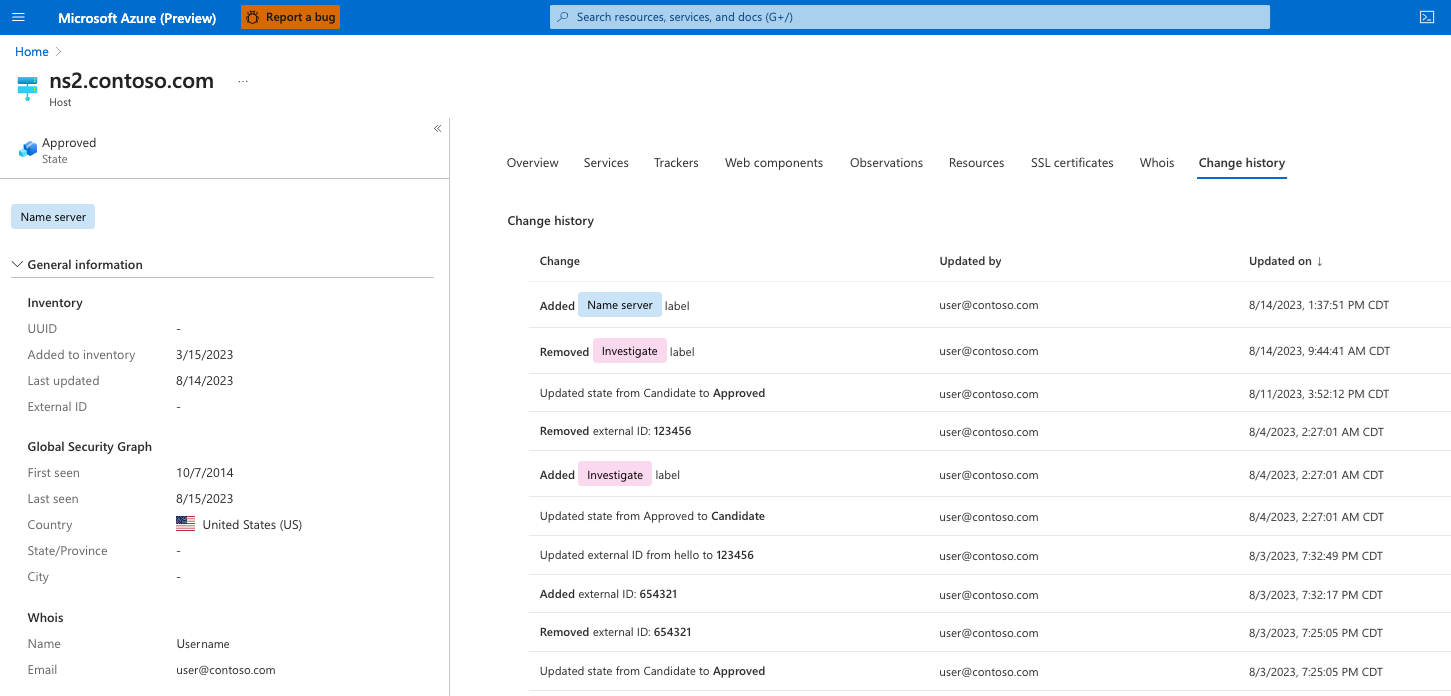

Ändringshistoria

Fliken "Ändringshistorik" visar en lista över ändringar som har tillämpats på en tillgång över tid. Den här informationen hjälper dig att spåra dessa ändringar över tid och bättre förstå tillgångens livscykel. Den här fliken visar en mängd olika ändringar, inklusive men inte begränsat till tillgångstillstånd, etiketter och externa ID:er. För varje ändring listar vi den användare som implementerade ändringen och en tidsstämpel.