Microsoft Defender – hantering av extern attackyta översikt

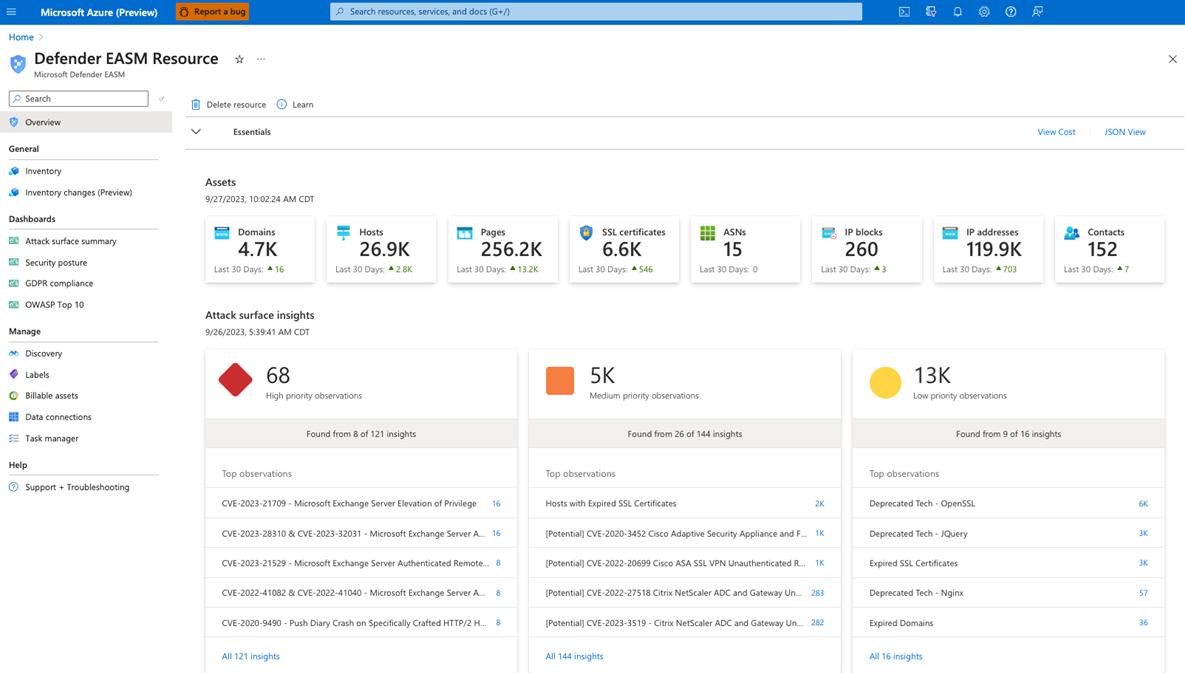

Microsoft Defender – hantering av extern attackyta (Defender EASM) identifierar och mappar kontinuerligt din digitala attackyta för att ge dig en extern vy över din onlineinfrastruktur.

Defender EASM ger dina säkerhets- och IT-team viktig insyn för att hjälpa dem att identifiera okända, prioritera risker, eliminera hot och utöka kontrollen över sårbarheter och exponering utanför brandväggen. Insikter om attackytan genereras med hjälp av sårbarhets- och infrastrukturdata för att visa viktiga områden som är viktiga för din organisation.

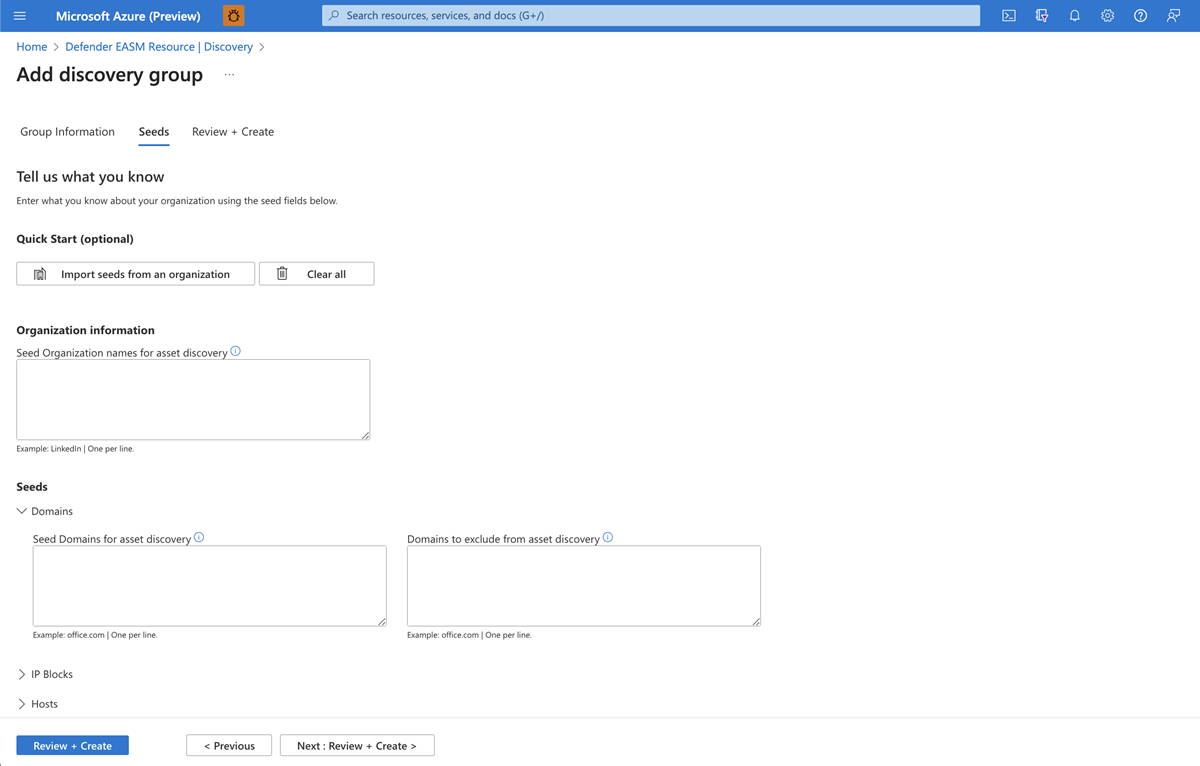

Identifiering och inventering

Microsofts patentskyddade identifieringsteknik söker rekursivt efter infrastruktur via observerade anslutningar till kända legitima tillgångar. Här dras slutsatser om infrastrukturens relation till organisationen för att upptäcka tidigare okända och oövervakade egenskaper. Dessa kända legitima tillgångar kallas identifieringsfrön. Defender EASM identifierar först starka anslutningar till dessa valda entiteter och återkommer sedan för att avtäcka fler anslutningar och slutligen kompilera din attackyta.

Defender EASM-identifiering innehåller följande typer av tillgångar:

- Domäner

- IP-adressblock

- Värdar

- E-postkontakter

- Autonomt systemnummer (ASN)

- Whois-organisationer

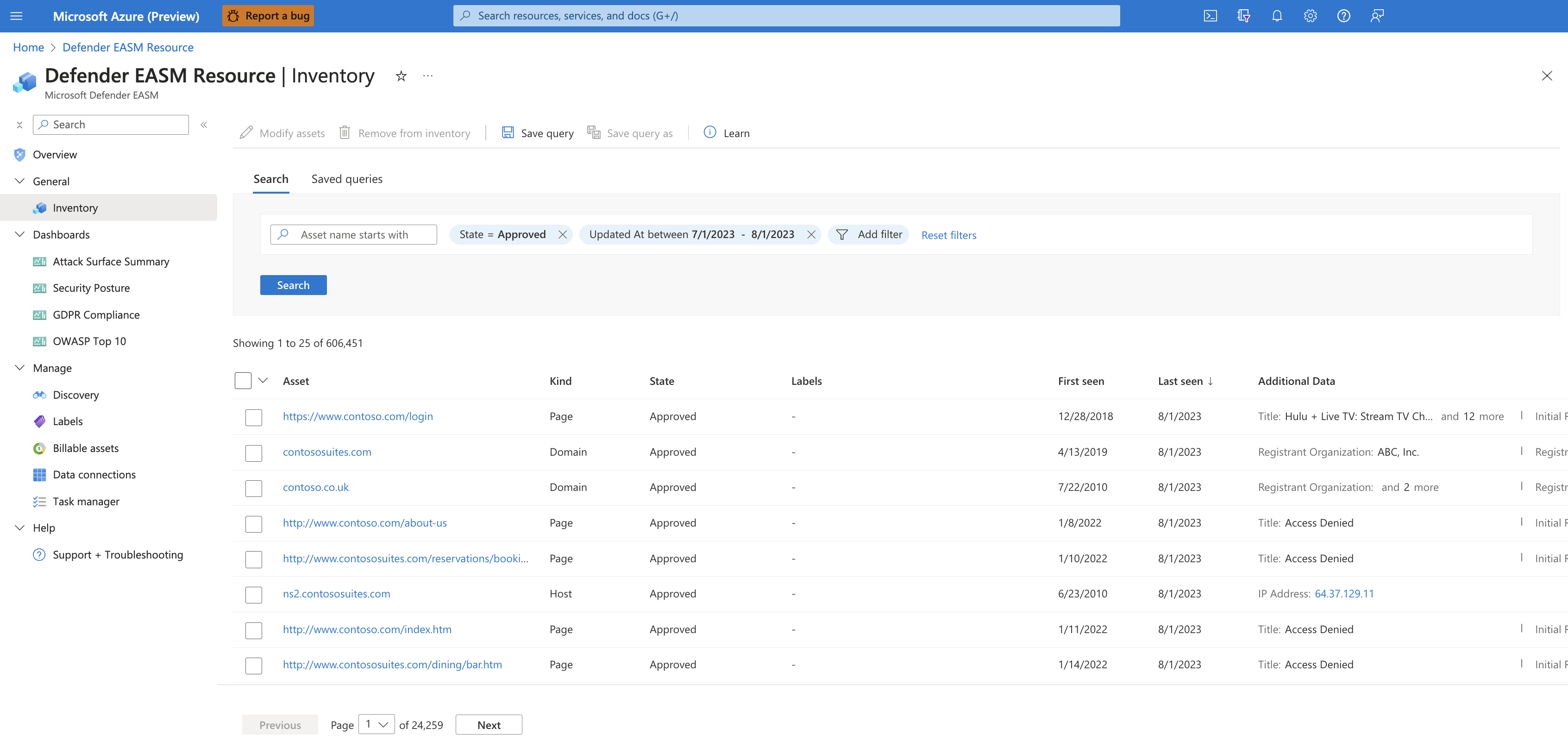

Identifierade tillgångar indexeras och klassificeras i defender EASM-inventeringen för att ge dig en dynamisk post över hela webbinfrastrukturen under din hantering. Tillgångar kategoriseras som senaste (för närvarande aktiva) eller historiska. De kan innehålla webbprogram, beroenden från tredje part och andra tillgångsanslutningar.

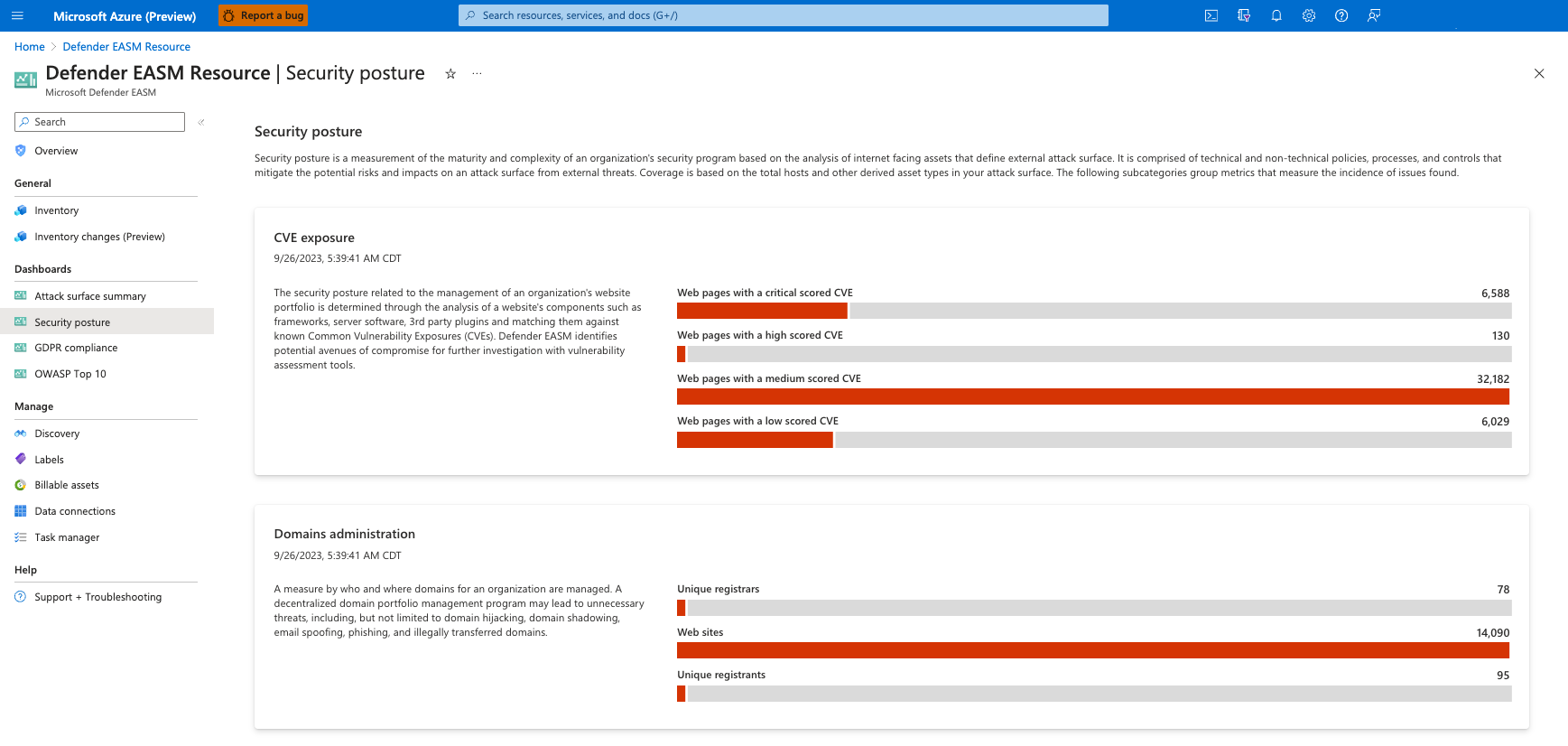

Instrumentpaneler

Defender EASM använder instrumentpaneler för att hjälpa dig att snabbt förstå din onlineinfrastruktur och eventuella viktiga risker för din organisation. Instrumentpanelerna är utformade för att ge insikter om specifika riskområden, inklusive sårbarheter, efterlevnad och säkerhetshygien. Dessa insikter hjälper dig att snabbt ta itu med komponenterna i din attackyta som utgör den största risken för din organisation.

Tillgångshantering

Du kan filtrera ditt lager för att visa de insikter som är viktigast för dig och din organisation. Filtrering ger dig flexibilitet och anpassning som hjälper dig att komma åt en specifik delmängd av tillgångar. Filtrering gör också att Defender EASM-data fungerar för ditt specifika användningsfall, oavsett om du söker efter tillgångar som ansluter till föråldrad infrastruktur eller identifierar nya molnresurser.

Användarbehörigheter

En användare i din organisation som har tilldelats rollen Ägare eller Deltagare kan skapa, ta bort och redigera Defender EASM-resurser och inventeringstillgångarna i en resurs. Rollerna Ägare och Deltagare har behörighet att använda alla plattformens funktioner.

En användare som har tilldelats rollen Läsare kan visa Defender EASM-data, men de kan inte skapa, ta bort eller redigera en resurs eller inventeringstillgång.

Datahemvist, tillgänglighet och sekretess

Microsoft Defender EASM innehåller både globala data och kundspecifika data. Underliggande Internetdata är globala data som kommer från Microsoft. Etiketter som kunder använder betraktas som kunddata. Dina kunddata lagras i den region du väljer.

I säkerhetssyfte samlar Microsoft in en användares IP-adress när användaren loggar in. IP-adressen lagras i upp till 30 dagar, men den kan lagras längre om den behövs för att undersöka potentiell bedräglig eller skadlig användning av produkten.

Om en Azure-region är nere påverkas endast Defender EASM-kunder i den regionen. Tjänster och data i andra Azure-regioner fortsätter att vara aktiva.

Om en organisation inte längre är kund hos Microsoft kräver Microsofts efterlevnadsramverk att alla kundens data tas bort inom 180 dagar. Den här principen innehåller kunddata som lagras på offlineplatser, till exempel säkerhetskopior av databaser. När en resurs har tagits bort kan den inte återställas av våra team. Kunddata bevaras i våra datalager i ytterligare 75 dagar, men den faktiska resursen kan inte återställas. Efter 75-dagarsperioden tas kunddata bort permanent.