Konfigurera principer för villkorlig åtkomst för Microsoft Dev Box

Villkorsstyrd åtkomst är skydd av reglerat innehåll i ett system genom att kräva att vissa kriterier uppfylls innan åtkomst till innehållet beviljas. Principer för villkorlig åtkomst är som enklast if-then-instruktioner. Om en användare vill komma åt en resurs måste de slutföra en åtgärd. Principer för villkorlig åtkomst är ett kraftfullt verktyg för att hålla organisationens enheter säkra och miljöer kompatibla.

Den här artikeln innehåller exempel på hur organisationer kan använda principer för villkorlig åtkomst för att hantera åtkomst till dev-rutor. För Microsoft Dev Box är det vanligt att konfigurera principer för villkorlig åtkomst för att begränsa vem som kan komma åt dev box, från vilka platser de kan komma åt sina utvecklingsrutor.

Enhetsbaserad villkorlig åtkomst

- Microsoft Intune och Microsoft Entra ID fungerar tillsammans för att se till att endast hanterade och kompatibla enheter kan Dev Box. Principer inkluderar villkorsstyrd åtkomst baserat på nätverksåtkomstkontroll.

- Läs mer om enhetsbaserad villkorlig åtkomst med Intune

Appbaserad villkorlig åtkomst

- Intune och Microsoft Entra ID fungerar tillsammans för att se till att endast dev box-användare kan komma åt hanterade appar som utvecklarportalen.

- Läs mer om appbaserad villkorlig åtkomst med Intune.

Förutsättningar

Ge åtkomst till Dev Box

Din organisation kan börja med principer för villkorlig åtkomst som som standard inte tillåter någonting. Du kan konfigurera en princip för villkorlig åtkomst som gör att dina utvecklare kan komma åt sina utvecklingsrutor genom att ange under vilka villkor de kan ansluta.

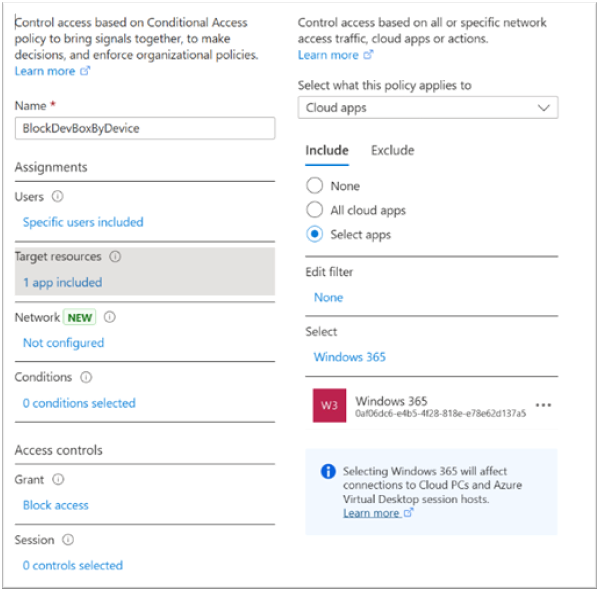

Du kan konfigurera principer för villkorlig åtkomst via Microsoft Intune eller via Microsoft Entra-ID. Varje sökväg tar dig till ett konfigurationsfönster, ett exempel som visas på följande skärmbild:

Scenario 1: Tillåt åtkomst till dev-rutor från betrodda nätverk

Du vill tillåta dev box-åtkomst, men bara från angivna nätverk, till exempel ditt kontor eller en betrodd leverantörs plats.

Definiera en plats

Följ de här stegen:

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skydd>Villkorlig åtkomst>Namngivna platser.

Välj den typ av plats som ska skapas.

- Plats för länder eller IP-intervall.

Ge platsen ett namn.

Ange IP-intervallen eller välj Länder/regioner för den plats som du anger.

Om du väljer IP-intervall kan du välja att markera som betrodd > plats.

Om du väljer Länder/regioner kan du välja att inkludera okända områden.

Välj Skapa

Mer information finns i Vad är platsvillkoret i Villkorsstyrd åtkomst i Microsoft Entra.

Skapa ny princip

Följ de här stegen:

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skyddsprinciper> för villkorsstyrd åtkomst.>

Välj Ny princip.

Ge principen ett namn. Använd en meningsfull namngivningskonvention för principer för villkorlig åtkomst.

Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

a. Under Inkludera väljer du Alla användare.

b. Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst.

Under Målresurser>Molnappar>Inkludera väljer du Alla molnappar.

Under Nätverk.

a. Ställ in Konfigurera på Ja

b. Under Exkludera väljer du Valda nätverk och platser

c. Välj den plats som du skapade för din organisation.

d. Välj Välj.

Under Åtkomstkontroller> väljer du Blockera åtkomst och väljer Välj.

Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

Välj Skapa för att skapa din princip.

Bekräfta att principen fungerar som förväntat med hjälp av läget Endast rapport. Bekräfta att principen fungerar korrekt och aktivera den sedan.

Information om hur du konfigurerar en princip för villkorlig åtkomst för att blockera åtkomst finns i Villkorsstyrd åtkomst: Blockera åtkomst efter plats.

Scenario 2: Tillåt åtkomst till utvecklarportalen

Du vill endast ge utvecklare åtkomst till utvecklarportalen. Utvecklare bör komma åt och hantera sina utvecklingsrutor via utvecklarportalen.

Skapa en ny policy

Följ de här stegen:

Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

Bläddra till Skyddsprinciper> för villkorsstyrd åtkomst.>

Välj Ny princip.

Ge principen ett namn. Använd en meningsfull namngivningskonvention för principer för villkorlig åtkomst.

Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

a. Under Inkludera väljer du Dev Box-användare.

b. Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst.

Under Målresurser>Molnappar>Inkludera väljer du Microsoft Developer Portal, Fidalgo dataplan public, Windows Azure Service Management API.

Under Åtkomstkontroller> väljer du Tillåt åtkomst och väljer Välj.

Bekräfta inställningarna och ange Aktivera princip till Endast rapport.

Välj Skapa för att skapa för att aktivera principen.

Bekräfta att principen fungerar som förväntat med hjälp av läget Endast rapport. Bekräfta att principen fungerar korrekt och aktivera den sedan.

Varning

Felkonfiguration av en blockeringsprincip kan leda till att organisationer blir utelåst. Du kan konfigurera konton för nödåtkomst för att förhindra kontoutelåsning i hela klientorganisationen. I det osannolika scenariot är alla administratörer utelåst från din klientorganisation, och ditt administrationskonto för nödåtkomst kan användas för att logga in på klientorganisationen för att vidta åtgärder för att återställa åtkomsten.

Appar som krävs för Dev Box

I följande tabell beskrivs de appar som är relevanta för Microsoft Dev Box. Du kan anpassa principer för villkorlig åtkomst så att de passar organisationens behov genom att tillåta eller blockera dessa appar.

| Appnamn | Program-ID | beskrivning |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Används när Microsoft Fjärrskrivbord öppnas, för att hämta listan över resurser för användaren och när användare initierar åtgärder i utvecklingsrutan som Starta om. |

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Används för att autentisera till gatewayen under anslutningen och när klienten skickar diagnostikinformation till tjänsten. Kan också visas som Windows Virtual Desktop. |

| Microsoft Fjärrskrivbord | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Används för att autentisera användare till utvecklingsrutan. Behövs bara när du konfigurerar enkel inloggning i en etableringsprincip. |

| Windows Cloud-inloggning | 270efc09-cd0d-444b-a71f-39af4910ec45 | Används för att autentisera användare till utvecklingsrutan. Den här appen ersätter den Microsoft Fjärrskrivbord appen. Behövs bara när du konfigurerar enkel inloggning i en etableringsprincip. |

| Windows Azure Service Management API | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Används för att fråga efter DevCenter-projekt där användaren kan skapa dev-rutor. |

| Offentligt Fidalgo-dataplan | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Används för att hantera dev-rutor och andra DevCenter-resurser via DevCenter REST API:er, Azure CLI eller Dev Portal. |

| Microsoft Developer Portal | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Används för att logga in på webbappen för utvecklarportalen. |

Du kan tillåta appar baserat på dina krav. Du kan till exempel tillåta att Fidalgo Dataplane Public tillåter dev box-hantering med hjälp av DevCenter REST-API:er, Azure CLI eller Dev Portal. I följande tabell visas de appar som används i vanliga scenarier.

| App | Logga in på och hantera utvecklingsrutor i utvecklarportalen | Dev box-hantering (skapa/ta bort/stoppa osv.) | Ansluta via webbläsare | Ansluta via fjärrskrivbord |

|---|---|---|---|---|

| Microsoft Developer Portal | ||||

| Offentligt Fidalgo-dataplan | ||||

| Windows Azure Service Management API | ||||

| Windows 365 | ||||

| Azure Virtual Desktop | ||||

| Microsoft Fjärrskrivbord |

Mer information om hur du konfigurerar principer för villkorlig åtkomst finns i: Villkorlig åtkomst: Användare, grupper och arbetsbelastningsidentiteter.