Skapa och hantera användare i en lokal hanteringskonsol (äldre)

Viktigt!

Defender för IoT rekommenderar nu att du använder Microsofts molntjänster eller befintlig IT-infrastruktur för central övervakning och sensorhantering och planerar att dra tillbaka den lokala hanteringskonsolen den 1 januari 2025.

Mer information finns i Distribuera hybrid- eller luftgapade OT-sensorhantering.

Microsoft Defender för IoT innehåller verktyg för att hantera lokal användaråtkomst i OT-nätverkssensorn och den lokala hanteringskonsolen. Azure-användare hanteras på Azure-prenumerationsnivå med hjälp av Azure RBAC.

Den här artikeln beskriver hur du hanterar lokala användare direkt i en lokal hanteringskonsol.

Standardprivilegierade användare

Som standard installeras varje lokal hanteringskonsol med privilegierad support och cyberx-användare , som har åtkomst till avancerade verktyg för felsökning och installation.

När du konfigurerar en lokal hanteringskonsol för första gången loggar du in med en av dessa privilegierade användare, skapar en första användare med en administratörsroll och skapar sedan extra användare för säkerhetsanalytiker och skrivskyddade användare.

Mer information finns i Installera OT-övervakningsprogramvara i en lokal hanteringskonsol och standardprivilegierade lokala användare.

Lägga till nya lokala hanteringskonsolanvändare

Den här proceduren beskriver hur du skapar nya användare för en lokal hanteringskonsol.

Förutsättningar: Den här proceduren är tillgänglig för support- och cyberx-användare och alla användare med administratörsrollen.

Så här lägger du till en användare:

Logga in på den lokala hanteringskonsolen och välj Användare>+ Lägg till användare.

Välj Skapa användare och definiera sedan följande värden:

Name beskrivning Användarnamn Ange ett användarnamn. E-post Ange användarens e-postadress. Förnamn Ange användarens förnamn. Efternamn Ange användarens efternamn. Roll Välj en användarroll. Mer information finns i Lokala användarroller. Åtkomstgrupp för fjärrplatser Endast tillgängligt för den lokala hanteringskonsolen.

Välj antingen Alla för att tilldela användaren till alla globala åtkomstgrupper eller Specifik för att endast tilldela dem till en specifik grupp och välj sedan gruppen i listrutan.

Mer information finns i Definiera global åtkomstbehörighet för lokala användare.Lösenord Välj användartyp, antingen Lokal eller Active Directory-användare.

För lokala användare anger du ett lösenord för användaren. Lösenordskrav omfattar:

- Minst åtta tecken

- Både gemener och versaler alfabetiska tecken

- Minst ett nummer

- Minst en symbolDricks

Genom att integrera med Active Directory kan du associera grupper av användare med specifika behörighetsnivåer. Om du vill skapa användare med Hjälp av Active Directory konfigurerar du först Active Directory i den lokala hanteringskonsolen och återgår sedan till den här proceduren.

Välj Spara när du är klar.

Den nya användaren läggs till och visas på sidan Användare för sensorn.

Om du vill redigera en användare väljer du knappen Redigera ![]() för den användare som du vill redigera och ändrar eventuella värden efter behov.

för den användare som du vill redigera och ändrar eventuella värden efter behov.

Om du vill ta bort en användare väljer du knappen Ta bort ![]() för den användare som du vill ta bort.

för den användare som du vill ta bort.

Ändra en användares lösenord

Den här proceduren beskriver hur administratörsanvändare kan ändra lokala användarlösenord. Administratörsanvändare kan ändra lösenord för sig själva eller för andra säkerhetsanalytiker eller skrivskyddade användare. Privilegierade användare kan ändra sina egna lösenord och lösenord för administratörsanvändare .

Dricks

Om du behöver återställa åtkomsten till ett privilegierat användarkonto kan du läsa Återställa privilegierad åtkomst till en lokal hanteringskonsol.

Krav: Den här proceduren är endast tillgänglig för support- eller cyberx-användare eller för användare med administratörsrollen.

Så här återställer du en användares lösenord i den lokala hanteringskonsolen:

Logga in på den lokala hanteringskonsolen och välj Användare.

På sidan Användare letar du reda på den användare vars lösenord måste ändras.

Till höger om användarraden väljer du knappen Redigera

.

.I fönstret Redigera användare som visas rullar du ned till avsnittet Ändra lösenord . Ange och bekräfta det nya lösenordet.

Lösenord måste vara minst 16 tecken, innehålla gemener och versaler, siffror och en av följande symboler: #%*+,-./:=?@[]^_{}~

Välj Uppdatera när du är klar.

Återställa privilegierad åtkomst till en lokal hanteringskonsol

Den här proceduren beskriver hur du återställer antingen supporten eller cyberx-användarlösenordet i en lokal hanteringskonsol. Mer information finns i Standardprivilegierade lokala användare.

Krav: Den här proceduren är endast tillgänglig för support- och cyberx-användare.

Så här återställer du privilegierad åtkomst till en lokal hanteringskonsol:

Börja logga in på den lokala hanteringskonsolen. På inloggningsskärmen går du till fälten Användarnamn och Lösenord och väljer Lösenordsåterställning.

I dialogrutan Lösenordsåterställning väljer du antingen CyberX eller Support i den nedrullningsbara menyn och kopierar den unika identifierarkod som visas i Urklipp.

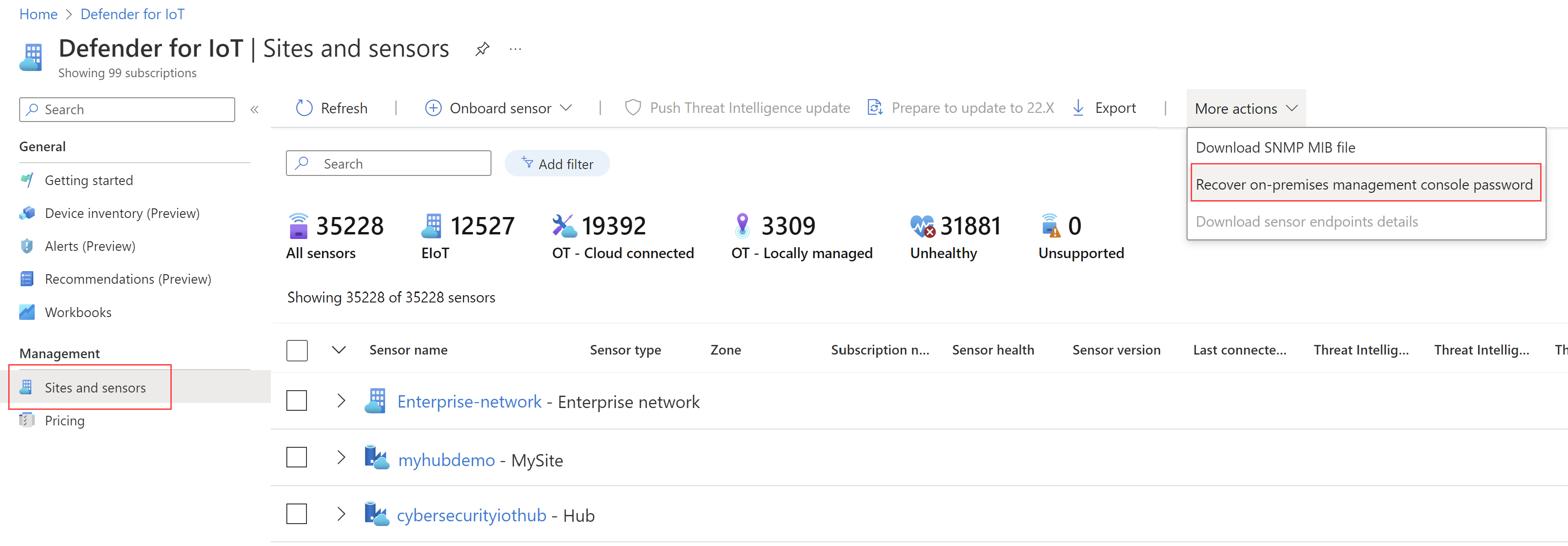

Gå till sidan Defender för IoT-webbplatser och sensorer i Azure Portal. Du kanske vill öppna Azure Portal i en ny webbläsarflik eller ett nytt fönster, så att den lokala hanteringskonsolen är öppen.

I dina Azure Portal inställningar >Kataloger + prenumerationer kontrollerar du att du har valt den prenumeration där dina sensorer registrerades i Defender för IoT.

På sidan Webbplatser och sensorer väljer du listrutan >Fler åtgärder Återställ lösenord för den lokala hanteringskonsolen.

I dialogrutan Återställ som öppnas anger du den unika identifierare som du har kopierat till Urklipp från den lokala hanteringskonsolen och väljer Återställ. En password_recovery.zip fil laddas ned automatiskt.

Alla filer som laddas ned från Azure Portal signeras av roten av förtroende så att dina datorer endast använder signerade tillgångar.

På fliken lokal hanteringskonsol väljer du Ladda upp i dialogrutan Lösenordsåterställning. Bläddra till en uppladdning av den password_recovery.zip fil som du laddade ned från Azure Portal.

Kommentar

Om ett felmeddelande visas som anger att filen är ogiltig kan du ha valt en felaktig prenumeration i Azure Portal inställningar.

Gå tillbaka till Azure och välj inställningsikonen i det övre verktygsfältet. På sidan Kataloger + prenumerationer kontrollerar du att du har valt den prenumeration där dina sensorer registrerades i Defender för IoT. Upprepa sedan stegen i Azure för att ladda ned password_recovery.zip-filen och ladda upp den på den lokala hanteringskonsolen igen.

Välj Nästa. Ett systemgenererat lösenord för den lokala hanteringskonsolen visas för den valda användaren. Skriv ned lösenordet eftersom det inte visas igen.

Välj Nästa igen för att logga in på den lokala hanteringskonsolen.

Integrera användare med Active Directory

Konfigurera en integrering mellan din lokala hanteringskonsol och Active Directory för att:

- Tillåt Att Active Directory-användare loggar in på din lokala hanteringskonsol

- Använd Active Directory-grupper med kollektiva behörigheter tilldelade till alla användare i gruppen

Använd till exempel Active Directory när du har ett stort antal användare som du vill tilldela skrivskyddad åtkomst till och du vill hantera dessa behörigheter på gruppnivå.

Mer information finns i Microsoft Entra ID-stöd för sensorer och lokala hanteringskonsoler.

Krav: Den här proceduren är endast tillgänglig för support- och cyberx-användare, eller för alla användare med en administratörsroll.

Så här integrerar du med Active Directory:

Logga in på den lokala hanteringskonsolen och välj Systeminställningar.

Rulla ned till området Hanteringskonsolintegrering till höger och välj sedan Active Directory.

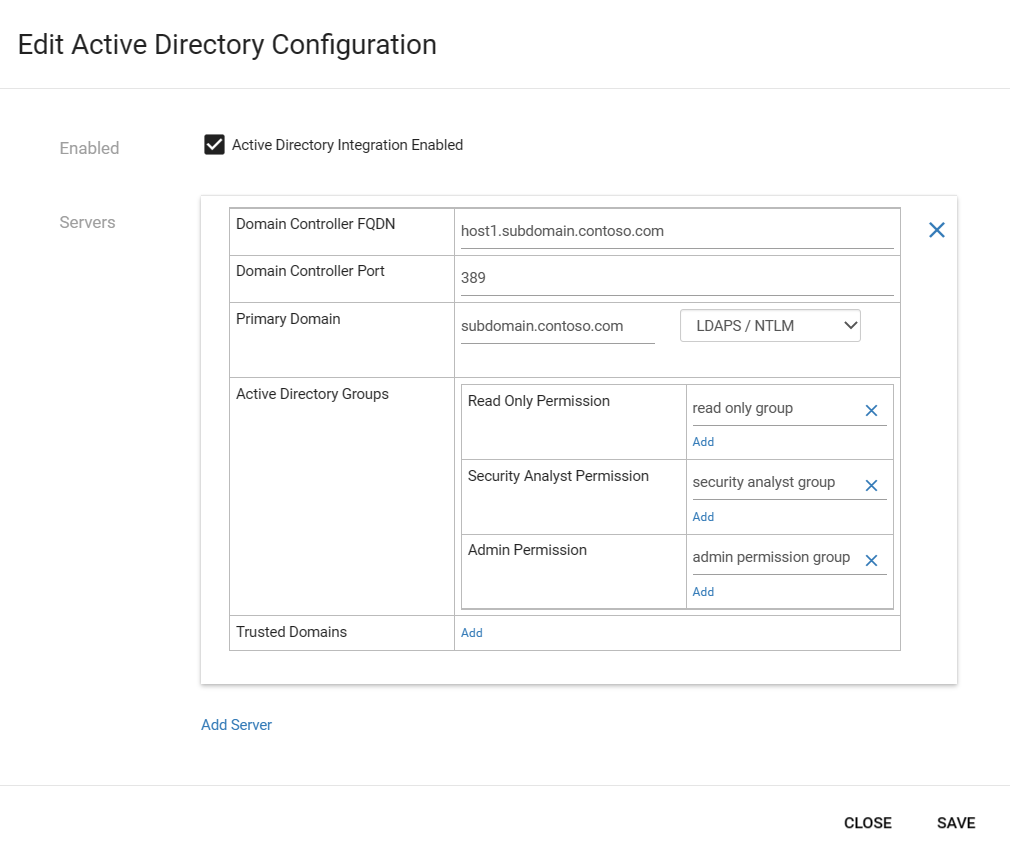

Välj alternativet Active Directory-integrering aktiverat och ange följande värden för en Active Directory-server:

Fält beskrivning FQDN för domänkontrollant Det fullständigt kvalificerade domännamnet (FQDN), precis som det visas på LDAP-servern. Ange till exempel host1.subdomain.contoso.com.

Om du stöter på ett problem med integreringen med hjälp av FQDN kontrollerar du DNS-konfigurationen. Du kan också ange den explicita IP-adressen för LDAP-servern i stället för det fullständiga domännamnet när du konfigurerar integreringen.Domänkontrollantport Porten där din LDAP har konfigurerats. Primär domän Domännamnet, till exempel subdomain.contoso.com, och välj sedan anslutningstypen för LDAP-konfigurationen.

Anslutningstyper som stöds är: LDAPS/NTLMv3 (rekommenderas), LDAP/NTLMv3 eller LDAP/SASL-MD5Active Directory-grupper Välj + Lägg till för att lägga till en Active Directory-grupp till varje behörighetsnivå som visas efter behov.

När du anger ett gruppnamn kontrollerar du att du anger gruppnamnet som det definieras i Active Directory-konfigurationen på LDAP-servern. Se sedan till att använda dessa grupper när du skapar nya sensoranvändare från Active Directory.

Behörighetsnivåer som stöds är skrivskyddade, säkerhetsanalytiker, administratör och betrodda domäner.

Lägg till grupper som betrodda slutpunkter på en separat rad från de andra Active Directory-grupperna. Om du vill lägga till en betrodd domän lägger du till domännamnet och anslutningstypen för en betrodd domän. Du kan bara konfigurera betrodda slutpunkter för användare som har definierats under användare.Välj + Lägg till server för att lägga till en annan server och ange dess värden efter behov och Spara när du är klar.

Viktigt!

När du anger LDAP-parametrar:

- Definiera värden exakt som de visas i Active Directory, förutom för fallet.

- Endast användarinvändarskalle, även om konfigurationen i Active Directory använder versaler.

- LDAP och LDAPS kan inte konfigureras för samma domän. Du kan dock konfigurera var och en i olika domäner och sedan använda dem samtidigt.

Till exempel:

Skapa åtkomstgruppsregler för lokala hanteringskonsolanvändare.

Om du konfigurerar Active Directory-grupper för lokala hanteringskonsolanvändare måste du också skapa en åtkomstgruppsregel för varje Active Directory-grupp. Active Directory-autentiseringsuppgifter fungerar inte för lokala hanteringskonsolanvändare utan en motsvarande regel för åtkomstgrupper.

Mer information finns i Definiera global åtkomstbehörighet för lokala användare.

Definiera global åtkomstbehörighet för lokala användare

Stora organisationer har ofta en komplex användarbehörighetsmodell baserad på globala organisationsstrukturer. För att hantera dina lokala Defender för IoT-användare rekommenderar vi att du använder en global affärstopologi som baseras på affärsenheter, regioner och webbplatser och sedan definierar användaråtkomstbehörigheter runt dessa entiteter.

Skapa användaråtkomstgrupper för att upprätta global åtkomstkontroll över lokala IoT-resurser i Defender för IoT. Varje åtkomstgrupp innehåller regler om de användare som kan komma åt specifika entiteter i din affärstopologi, inklusive affärsenheter, regioner och webbplatser.

Mer information finns i Lokala globala åtkomstgrupper.

Förutsättningar:

Den här proceduren är tillgänglig för support- och cyberx-användare och alla användare med administratörsrollen.

Innan du skapar åtkomstgrupper rekommenderar vi också att du:

Planera vilka användare som är associerade med de åtkomstgrupper som du skapar. Det finns två alternativ för att tilldela användare åtkomstgrupper:

Tilldela grupper av Active Directory-grupper: Kontrollera att du har konfigurerat en Active Directory-instans som ska integreras med den lokala hanteringskonsolen.

Tilldela lokala användare: Kontrollera att du har skapat lokala användare.

Användare med administratörsroller har åtkomst till alla affärstopologientiteter som standard och kan inte tilldelas till åtkomstgrupper.

Konfigurera din affärstopologi noggrant. För att en regel ska kunna tillämpas måste du tilldela sensorer till zoner i fönstret Webbplatshantering . Mer information finns i Skapa OT-platser och zoner i en lokal hanteringskonsol.

Så här skapar du åtkomstgrupper:

Logga in på den lokala hanteringskonsolen som användare med en administratörsroll .

Välj Åtkomstgrupper på den vänstra navigeringsmenyn och välj sedan Lägg till

.

.I dialogrutan Lägg till åtkomstgrupp anger du ett beskrivande namn för åtkomstgruppen med högst 64 tecken.

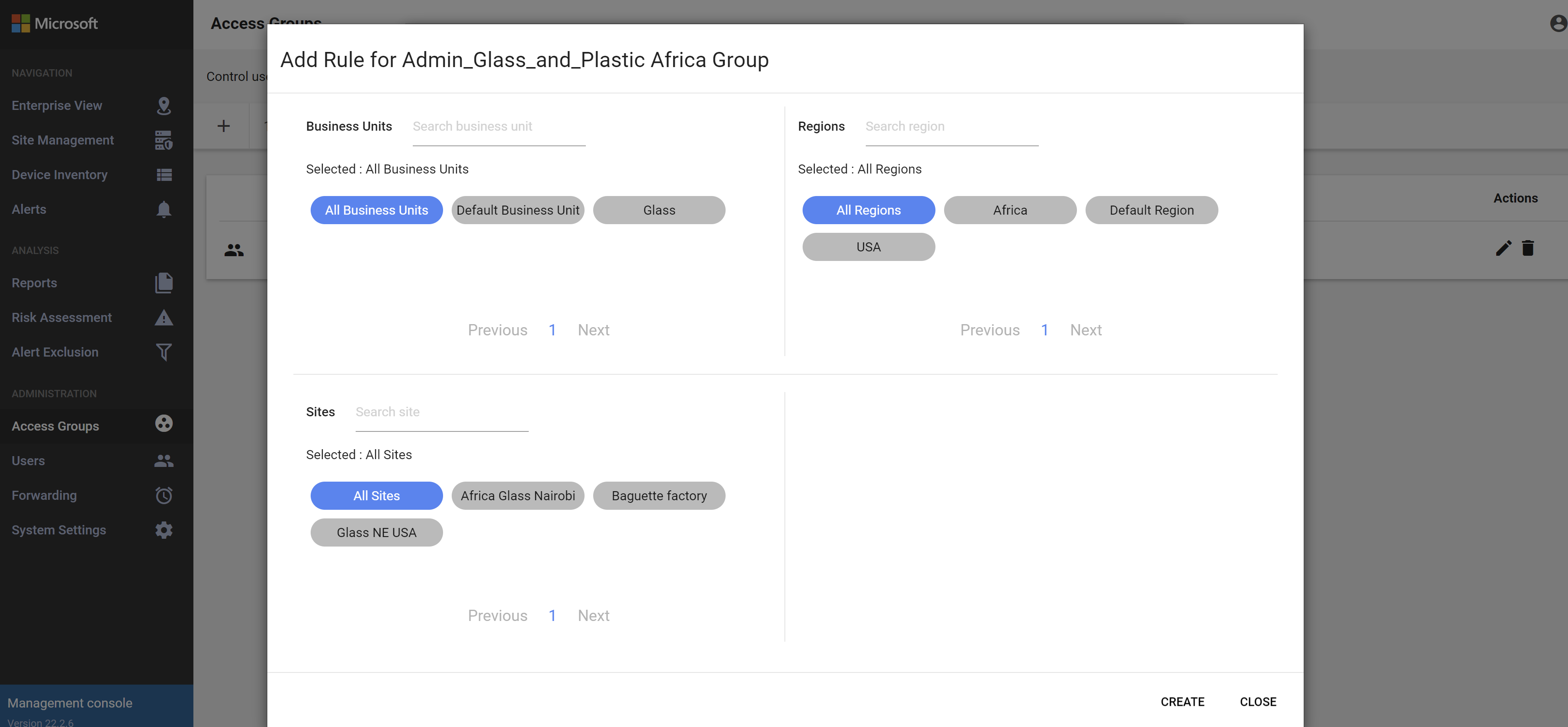

Välj LÄGG TILL REGEL och välj sedan de alternativ för företagstopologi som du vill inkludera i åtkomstgruppen. Alternativen som visas i dialogrutan Lägg till regel är de entiteter som du har skapat på sidorna Företagsvy och Webbplatshantering . Till exempel:

Om de inte finns ännu skapas standard globala affärsenheter och regioner för den första gruppen som du skapar. Om du inte väljer några affärsenheter eller regioner har användare i åtkomstgruppen åtkomst till alla affärstopologientiteter.

Varje regel kan bara innehålla ett element per typ. Du kan till exempel tilldela en affärsenhet, en region och en plats för varje regel. Om du vill att samma användare ska ha åtkomst till flera affärsenheter skapar du fler regler för gruppen i olika regioner. När en åtkomstgrupp innehåller flera regler aggregerar regellogik alla regler med hjälp av en AND-logik.

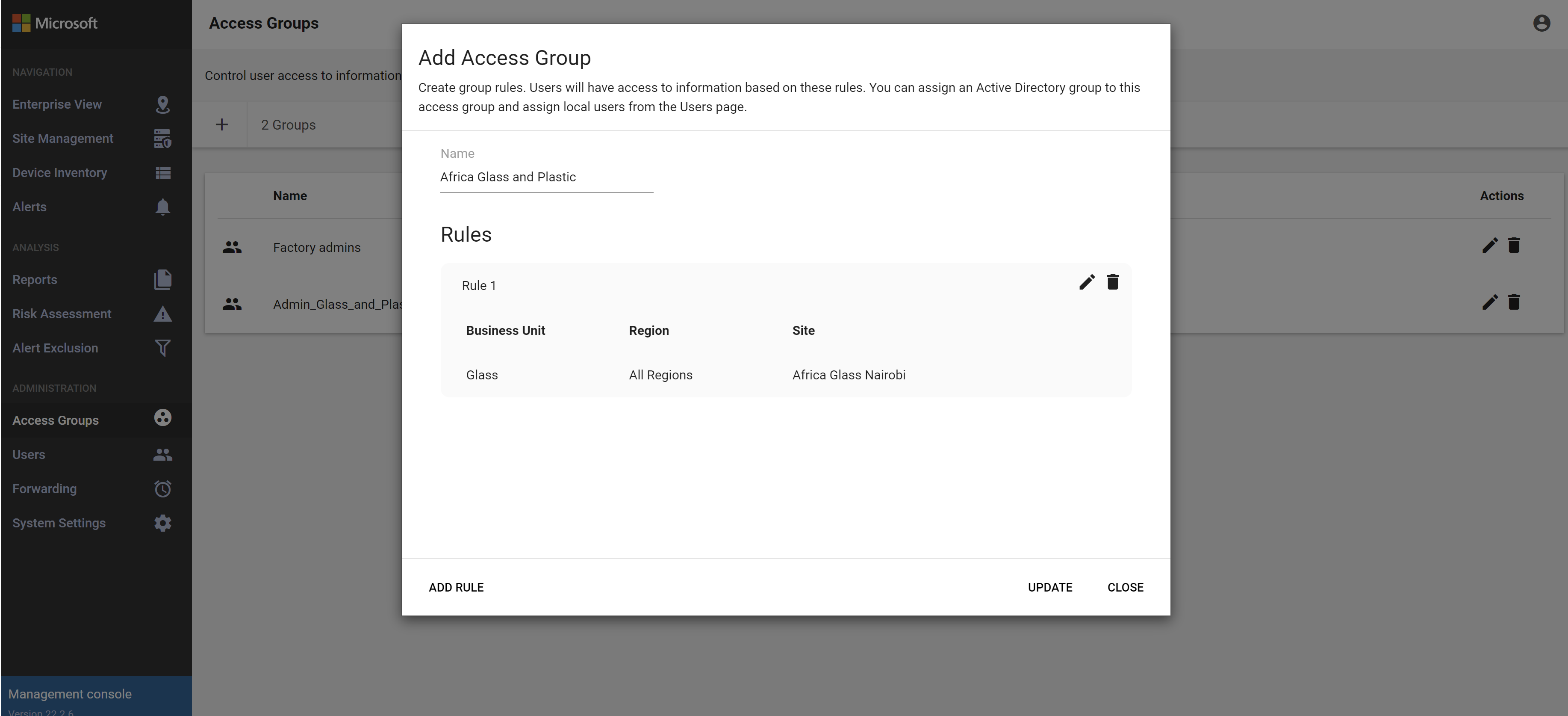

Alla regler som du skapar visas i dialogrutan Lägg till åtkomstgrupp , där du kan redigera dem ytterligare eller ta bort dem efter behov. Till exempel:

Lägg till användare med en eller båda av följande metoder:

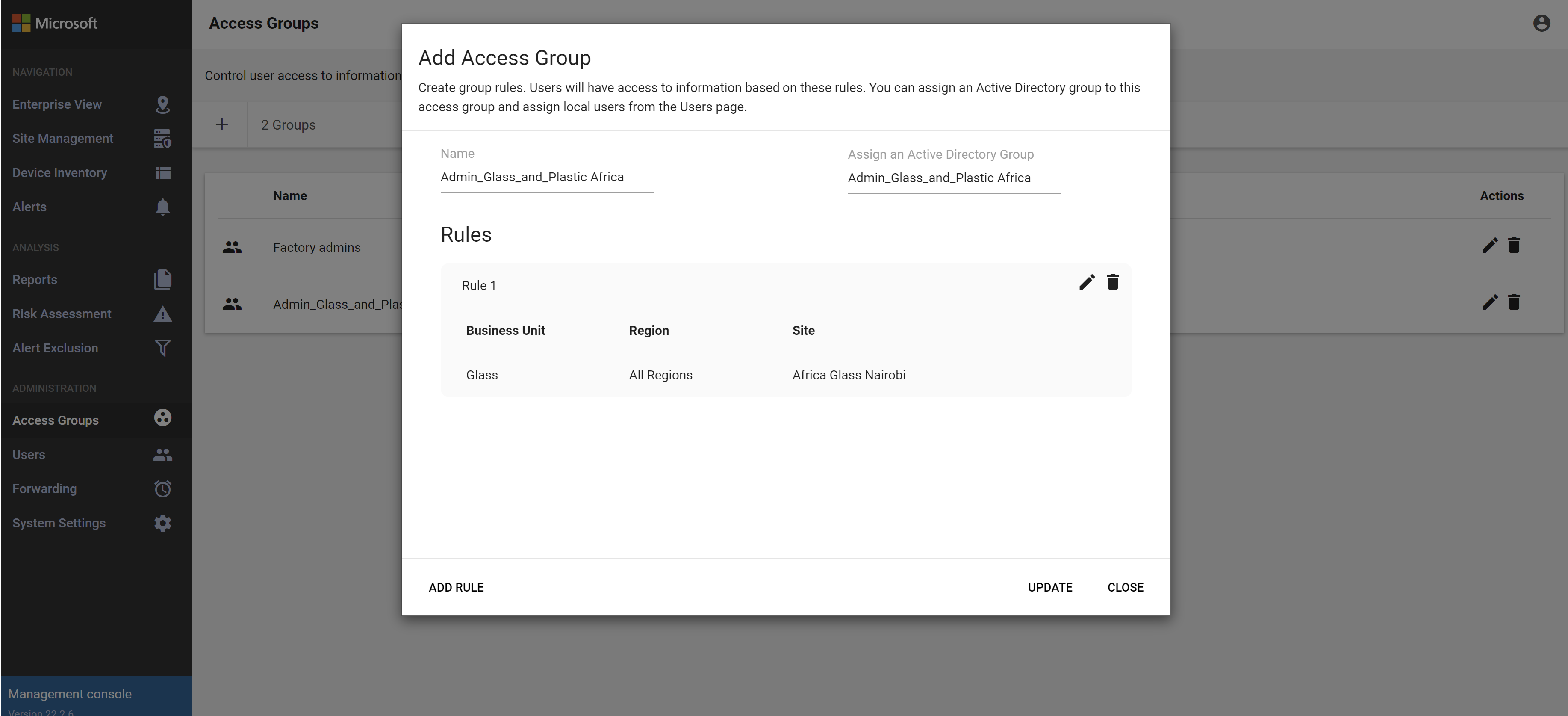

Om alternativet Tilldela en Active Directory-grupp visas tilldelar du en Active Directory-grupp med användare till den här åtkomstgruppen efter behov. Till exempel:

Om alternativet inte visas och du vill inkludera Active Directory-grupper i åtkomstgrupper kontrollerar du att du har inkluderat din Active Directory-grupp i Active Directory-integreringen. Mer information finns i Integrera lokala användare med Active Directory.

Lägg till lokala användare i dina grupper genom att redigera befintliga användare från sidan Användare . På sidan Användare väljer du knappen Redigera för den användare som du vill tilldela gruppen och uppdaterar sedan värdet Fjärrplatsåtkomstgrupp för den valda användaren. Mer information finns i Lägga till nya lokala hanteringskonsolanvändare.

Ändringar i topologientiteter

Om du senare ändrar en topologientitet och ändringen påverkar regellogik tas regeln bort automatiskt.

Om ändringar av topologientiteter påverkar regellogiken så att alla regler tas bort finns åtkomstgruppen kvar, men användarna kan inte logga in på den lokala hanteringskonsolen. I stället meddelas användarna att kontakta administratören för den lokala hanteringskonsolen för att få hjälp med att logga in. Uppdatera inställningarna för dessa användare så att de inte längre ingår i den äldre åtkomstgruppen.

Kontrollera tidsgränser för användarsessioner

Som standard loggas lokala användare ut från sina sessioner efter 30 minuters inaktivitet. Administratörsanvändare kan använda det lokala CLI för att antingen aktivera eller inaktivera den här funktionen eller för att justera tröskelvärdena för inaktivitet. Mer information finns i Arbeta med Defender för IoT CLI-kommandon.

Kommentar

Ändringar som görs i tidsgränser för användarsessioner återställs till standardvärden när du uppdaterar OT-övervakningsprogramvaran.

Krav: Den här proceduren är endast tillgänglig för support- och cyberx-användare.

Så här kontrollerar du tidsgränser för sensoranvändares sessioner:

Logga in på sensorn via en terminal och kör:

sudo nano /var/cyberx/properties/authentication.propertiesFöljande utdata visas:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certificate_validation = true CRL_timeout_seconds = 3 CRL_retries = 1Gör något av följande:

Om du vill inaktivera tidsgränser för användarsessioner helt och hållet ändrar du

infinity_session_expiration = truetillinfinity_session_expiration = false. Ändra tillbaka den för att aktivera den igen.Om du vill justera en tidsgräns för inaktivitet justerar du något av följande värden till den tid som krävs i sekunder:

session_expiration_default_secondsför alla användaresession_expiration_admin_secondsendast för administratörsanvändaresession_expiration_security_analyst_secondsendast för användare av säkerhetsanalytikersession_expiration_read_only_users_secondsendast för skrivskyddade användare

Nästa steg

Mer information finns i: