Undersöka och svara på containerhot i Microsoft Defender-portalen

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt, som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier uttryckta eller underförstådda med avseende på den information som tillhandahålls här

Säkerhetsåtgärder kan nu undersöka och svara på containerrelaterade aviseringar nästan i realtid och jaga relaterade aktiviteter med integrering av molnbaserade svarsåtgärder och undersökningsloggar i Microsoft Defender-portalen. Tillgängligheten för attackvägar kan också hjälpa analytiker att omedelbart undersöka och åtgärda kritiska säkerhetsproblem för att förhindra ett potentiellt intrång.

När organisationer använder containrar och Kubernetes på plattformar som Azure Kubernetes Service (AKS), Google Kubernetes Engine (GKE), ad Amazon Elastic Kubernetes Service (EKS) expanderar attackytan, vilket ökar säkerhetsutmaningarna. Containrar kan också riktas mot hotaktörer och användas i skadliga syften.

SOC-analytiker (Security Operations Center) kan nu enkelt spåra containerhot med nästan realtidsaviseringar och omedelbart svara på dessa hot genom att isolera eller avsluta containerpoddar. Den här integreringen gör det möjligt för analytiker att omedelbart minimera en containerattack från sin miljö med ett klick.

Analytiker kan sedan undersöka hela omfattningen av attacken med möjlighet att jaga relaterade aktiviteter i incidentdiagrammet. De kan också ytterligare tillämpa förebyggande åtgärder med tillgängligheten för potentiella attackvägar i incidentdiagrammet. Med hjälp av informationen från attackvägarna kan säkerhetsteam inspektera sökvägarna och förhindra eventuella överträdelser. Dessutom är hotanalysrapporter som är specifika för containerhot och -attacker tillgängliga för analytiker för att få mer information och tillämpa rekommendationer för svar och förebyggande av containerattacker.

Förhandskrav

Användare på AKS-, EKS- och GKE-plattformar kan dra nytta av molnsvarsåtgärder, molnrelaterade undersökningsloggar och attackvägar i Microsoft Defender-portalen med följande licenser:

| Nödvändig licens | Åtgärder |

|---|---|

| Microsoft Defender för containrar | Visa containerrelaterade aviseringar Visa containerrelaterade data för undersökning i avancerad jakt Isolera podden Avsluta podd |

| Microsoft Defender för hantering av molnsäkerhetsstatus | Visa attackvägar i incidentdiagrammet |

| Microsoft Security Copilot | Visa och tillämpa guidade svar för att undersöka och åtgärda containerhot |

Följande Microsoft Defender för containrar krävs för molnsvarsåtgärderna i Microsoft Defender-portalen:

- Defender-sensor

- Åtkomst till Kubernetes API

Mer information om dessa komponenter finns i Konfigurera Microsoft Defender för containerkomponenter.

Krav för nätverksprincip

Åtgärden isolera poddsvar stöder Kubernetes-klusterversion 1.27 och senare. Följande nätverksplugin-program krävs också:

| Plugin-program för nätverk | Lägsta version som krävs |

|---|---|

| Azure-NPM | 1.5.34 |

| Kalikå | 3.24.1 |

| Cilium | 1.13.1 |

| AWS-nod | 1.15.1 |

Åtgärden isolera poddsvar kräver en tvingande nätverksprincip för ditt Kubernetes-kluster. Följande dokumentation innehåller specifika steg för hur du installerar och kontrollerar nätverksprinciper beroende på din plattform:

- Azure Kubernetes Service: Skydda trafik mellan poddar med hjälp av nätverksprinciper i AKS

- Google Kubernetes Engine: Kontrollera kommunikationen mellan poddar och tjänster med hjälp av nätverksprinciper

- Amazon Kubernetes Engine: Begränsa poddtrafik med Kubernetes-nätverksprinciper

Kontrollera att dina nätverks-plugin-program stöds genom att följa stegen för att komma åt plattformens Cloud Shell och kontrollera dina nätverksplugin-program i avsnittet Felsöka problem.

Åtgärden avsluta poddsvar fungerar oavsett förekomsten av en nätverksprincip.

Behörigheter

Om du vill utföra någon av svarsåtgärderna måste användarna ha följande behörigheter för Microsoft Defender för molnet i Microsoft Defender XDR enhetlig rollbaserad åtkomstkontroll:

| Behörighetsnamn | Nivå |

|---|---|

| Varningar | Hantera |

| Svar | Hantera |

Mer information om dessa behörigheter finns i Behörigheter i Microsoft Defender XDR enhetlig rollbaserad åtkomstkontroll (RBAC).

Undersöka containerhot

Så här undersöker du containerhot i Microsoft Defender-portalen:

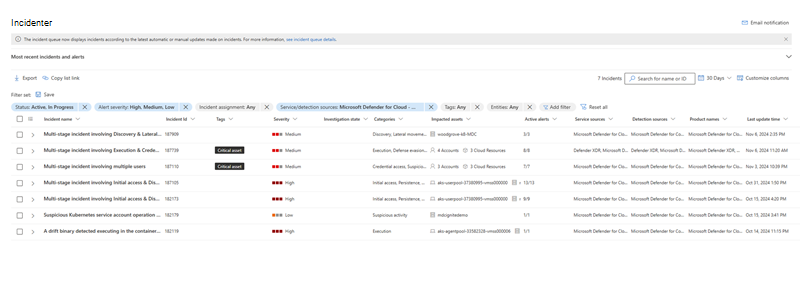

- Välj Undersökning & svar > Incidenter och aviseringar i den vänstra navigeringsmenyn för att öppna incident- eller aviseringsköerna.

- I kön väljer du Filtrera och väljer Microsoft Defender för Cloud > Microsoft Defender for Containers under Tjänstkälla.

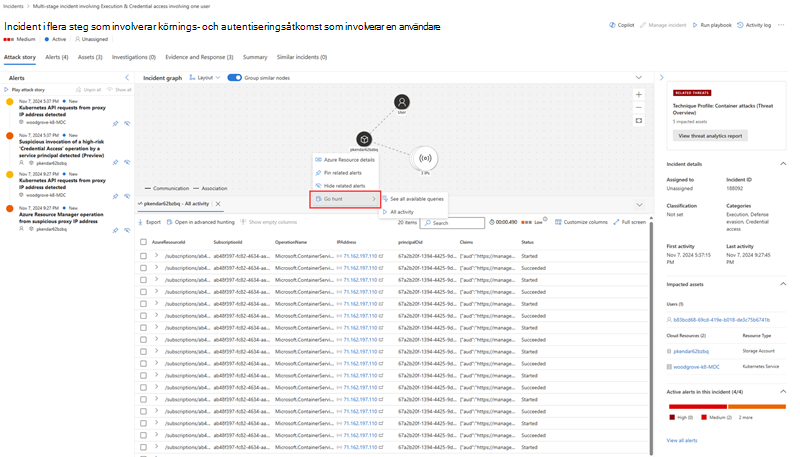

- I incidentdiagrammet väljer du den podd-/tjänst-/klusterentitet som du behöver undersöka. Välj Kubernetes-tjänstinformation, Kubernetes-poddinformation, Kubernetes-klusterinformation eller Information om containerregister för att visa relevant information om tjänsten, podden eller registret.

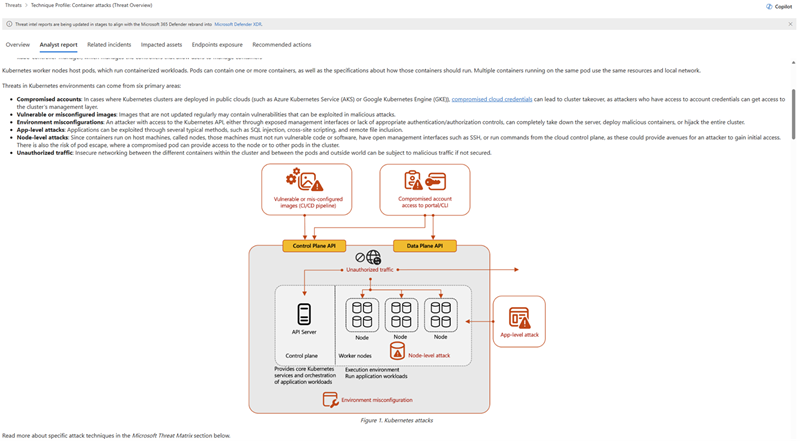

Med hjälp av hotanalysrapporter kan analytiker använda hotinformation från Expert Microsofts säkerhetsforskare för att lära sig mer om aktiva hotaktörer och kampanjer som utnyttjar containrar, nya attacktekniker som kan påverka containrar och vanliga hot som påverkar containrar.

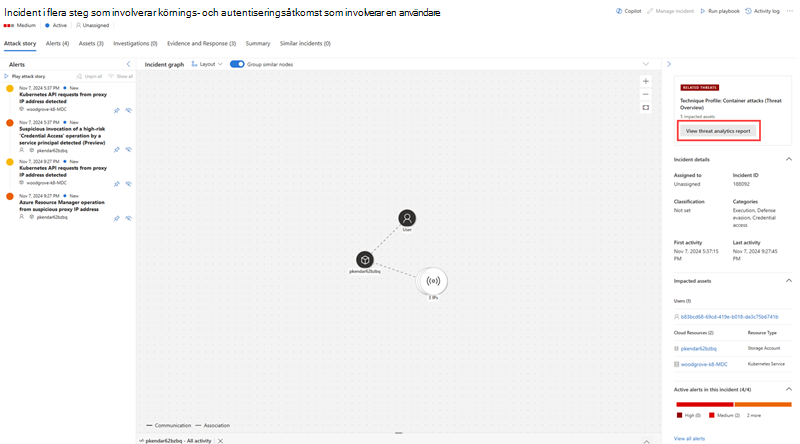

Få åtkomst till hotanalysrapporter från Hotinformation > Hotanalys. Du kan också öppna en specifik rapport från incidentsidan genom att välja Visa hotanalysrapport under Relaterade hot i fönstret på incidentsidan.

Rapporter om hotanalys innehåller också relevanta metoder för åtgärder, återställning och förebyggande som analytiker kan utvärdera och tillämpa på sin miljö. Med hjälp av informationen i hotanalysrapporter kan SOC-team skydda sin miljö mot containerattacker. Här är ett exempel på en analytikerrapport om en containerattack.

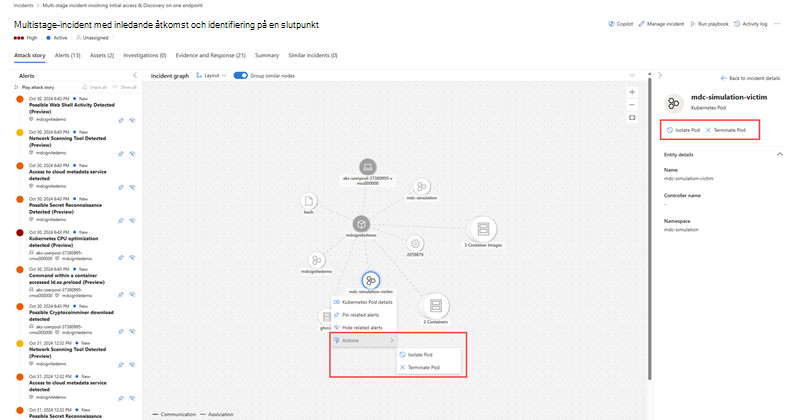

Svara på containerhot

Du kan isolera eller avsluta en podd när du har fastställt att en podd är komprometterad eller skadlig. I incidentdiagrammet väljer du podden och går sedan till Åtgärder för att visa tillgängliga svarsåtgärder. Du kan också hitta de här svarsåtgärderna i entitetsfönstret.

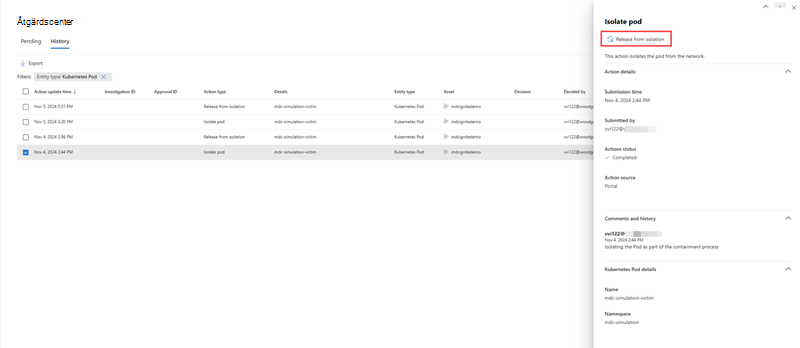

Du kan frigöra en podd från isolering med frisläppningen från isoleringsåtgärden när undersökningen är klar. Det här alternativet visas i sidofönstret för isolerade poddar.

Information om alla svarsåtgärder kan visas i åtgärdscentret. På sidan Åtgärdscenter väljer du den svarsåtgärd som du vill granska för att visa mer information om åtgärden, till exempel vilken entitet som utfördes, när åtgärden utfördes och visa kommentarerna om åtgärden. För isolerade poddar är frisläppningen från isoleringsåtgärden också tillgänglig i åtgärdscentrets informationsfönster.

Jaga containerrelaterade aktiviteter

För att fastställa det fullständiga omfånget för en containerattack kan du fördjupa din undersökning med go-jaktåtgärden som är tillgänglig i incidentdiagrammet. Du kan omedelbart visa alla processhändelser och aktiviteter relaterade till containerrelaterade incidenter från incidentdiagrammet.

På sidan Avancerad jakt kan du utöka sökningen efter containerrelaterade aktiviteter med hjälp av tabellerna CloudProcessEvents och CloudAuditEvents .

Tabellen CloudProcessEvents innehåller information om processhändelser i miljöer med flera moln som Azure Kubernetes Service, Amazon Elastic Kubernetes Service och Google Kubernetes Engine.

Tabellen CloudAuditEvents innehåller molngranskningshändelser från molnplattformar som skyddas av Microsoft Defender för molnet. Den innehåller också Kubeaudit-loggar, som innehåller information om Kubernetes-relaterade händelser.

Felsöka problem

I följande avsnitt beskrivs problem som kan uppstå när du undersöker och svarar på containerhot.

Åtgärden isolate pod är inte tillgänglig

Om åtgärden isolate pod är nedtonad måste du kontrollera att du har de behörigheter som krävs för att utföra den här åtgärden. Se avsnittet Behörigheter för att kontrollera och verifiera att du har rätt behörigheter.

Mer information finns i Behörigheter i Microsoft Defender XDR enhetlig rollbaserad åtkomstkontroll (RBAC).

Det gick inte att isolera poddåtgärden

- Kontrollera Kubernetes-klusterversionen. Åtgärden isolera poddar stöder Kubernetes-kluster från version 1.27 och senare.

- Kontrollera att du använder nödvändiga nätverks-plugin-program och att det matchar de lägsta versioner som stöds. Om du vill kontrollera dina plugin-program öppnar du Cloud Shell på din plattform och kör kommandot för att kontrollera dina plugin-program för nätverk.

- Kontrollera att målpodden är i ett giltigt eller aktivt tillstånd.

Lär dig hur du kommer åt Cloud Shell och kontrollerar dina nätverks-plugin-program genom att följa dessa steg baserat på din plattform:

På Microsoft Azure

Logga in på Azure Portal navigera sedan till klustret.

Ovanför viktig information väljer du knappen Anslut och följer anvisningarna.

Cloud Shell öppnas längst ned i webbläsaren. I kommandoradsgränssnittet kör du följande kommando för att kontrollera dina nätverks-plugin-program:

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | huvud -n 1

Resultaten bör nämna något av de angivna plugin-program i nätverksprincipkravet. En tom rad innebär att plugin-programmet som stöds inte är installerat.

På Google Cloud Platform

Navigera i klustret i Google Cloud Portal.

Välj Anslut ovanför namnet på klustret. I det lilla fönstret som visas kopierar du följande kommando och kör det i den lokala terminalen.

kubectl get pods --all-namespaces -o json | jq -r '.items[].metadata.labels["k8s-app"]' | uniq | grep -E 'azure-npm|calico-node|cilium|aws-node' | huvud -n 1

Du kan också välja Kör i Cloud Shell för att köra en gränssnittssession som öppnas längst ned i webbläsaren. Du kan kopiera kommandot i gränssnittet för att kontrollera dina nätverks-plugin-program.

Resultaten bör nämna något av de angivna plugin-program i nätverksprincipkravet. En tom rad innebär att plugin-programmet som stöds inte är installerat.

På Amazon Web Services

Gå till klustret i AWS Cloud Portal.

Välj CloudShell i det övre högra hörnet. En Cloud Shell session öppnas längst ned i webbläsaren, som tillhandahåller ett kommandoradsgränssnitt för att hantera dina AWS-resurser.

Anslut till klustret genom att köra följande kommando:

aws eks --region <cluster region> update-kubeconfig --name <cluster name>**

Obs!

Kontrollera att aws-node har tagits bort eller inaktiverats för plugin-programmet Calico och Cilium.

Åtgärden avsluta podd misslyckades

Du måste bekräfta att målpoddens tillstånd är aktivt eller giltigt. Kontrollera om podden är aktiv genom att köra följande kommando i Cloud Shell:

kubectl get pod-name <>