Aktivera agentlös datorgenomsökning

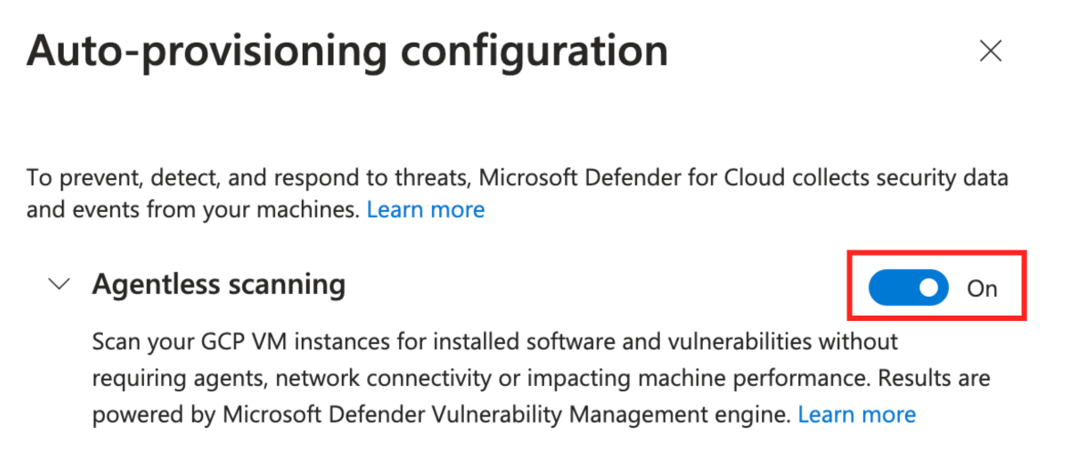

Agentlös maskingenomsökning i Microsoft Defender för molnet förbättrar säkerhetsstatusen för datorer som är anslutna till Defender för molnet. Agentlös maskingenomsökning innehåller funktioner som genomsökning efter programvaruinventering, sårbarheter, hemligheter och skadlig kod.

- Agentlös genomsökning kräver inte installerade agenter eller nätverksanslutningar, och det påverkar inte datorns prestanda.

- Du kan aktivera eller inaktivera agentlös datorgenomsökning, men du kan inte inaktivera enskilda funktioner.

- Genomsökningar körs endast på virtuella datorer som körs. Om den virtuella datorn är avstängd under genomsökningen genomsöks den inte.

- Genomsökningen körs enligt ett schema som inte kan konfigureras en gång var 24:e timme.

När du aktiverar Defender for Servers Plan 2 eller CSPM-planen (Cloud Security Posture Management) aktiveras agentlös datorgenomsökning som standard. Om det behövs kan du använda anvisningarna i den här artikeln för att aktivera agentlös datorgenomsökning manuellt.

Förutsättningar

| Krav | Detaljer |

|---|---|

| Planera | Om du vill använda agentlös genomsökning måste Defender CSPM-planen eller Defender for Servers Plan 2 vara aktiverad. När du aktiverar agentlös genomsökning på någon av planerna är inställningen aktiverad för båda planerna. |

| Genomsökning av skadlig kod | Genomsökning av skadlig kod är endast tillgängligt när Defender för servrar, plan 2, är aktiverad. För skanning av skadlig kod av virtuella Kubernetes-noder krävs antingen Defender för servrar, plan 2 eller Defender for Containers-planen. |

| Datorer som stöds | Agentlös datorgenomsökning är tillgänglig för virtuella Azure-datorer, AWS EC2- och GCP-beräkningsinstanser som är anslutna till Defender för molnet. |

| Virtuella Azure-datorer | Agentlös genomsökning är tillgänglig på virtuella Azure-standarddatorer med: - Maximal total diskstorlek tillåten: 4 TB (summan av alla diskar) – Maximalt antal tillåtna diskar: 6 – Vm-skalningsuppsättning – Flex Stöd för diskar som är: -Okrypterade – Krypterad (hanterade diskar med Azure Storage-kryptering med plattformshanterade nycklar (PMK)) – Krypterad med kundhanterade nycklar (förhandsversion). |

| AWS | Agentlös genomsökning är tillgänglig på EC2, autoskalningsinstanser och diskar som är okrypterade, krypterade (PMK) och krypterade (CMK). |

| GCP | Agentlös genomsökning är tillgänglig på beräkningsinstanser, instansgrupper (hanterade och ohanterade), med Google-hanterade krypteringsnycklar och kundhanterad krypteringsnyckel (CMEK) |

| Kubernetes-noder | Agentlös genomsökning efter sårbarheter och skadlig kod på virtuella Kubernetes-noddatorer är tillgänglig. För sårbarhetsbedömning krävs planen Defender för servrar, plan 2, Defender för containrar eller CSPM-planen (Cloud Security Posture Management). För skanning av skadlig kod krävs Defender for Servers Plan 2 eller Defender for Containers. |

| Behörigheter | Granska de behörigheter som används av Defender för molnet för agentlös genomsökning. |

| Stöds inte | Disktyp – Om någon av den virtuella datorns diskar finns med i den här listan genomsöks inte den virtuella datorn: - UltraSSD_LRS - PremiumV2_LRS Resurstyp: – Databricks VM Filsystem: – UFS (Unix-filsystem) – ReFS (elastiskt filsystem) - ZFS (ZFS-medlem) RAID- och Block Storage-format: – OracleASM (Oracle Automatic Storage Management) – DRBD (distribuerad replikerad blockenhet) - Linux_Raid_Member Integritetsmekanismer: - DM_Verity_Hash -Byta |

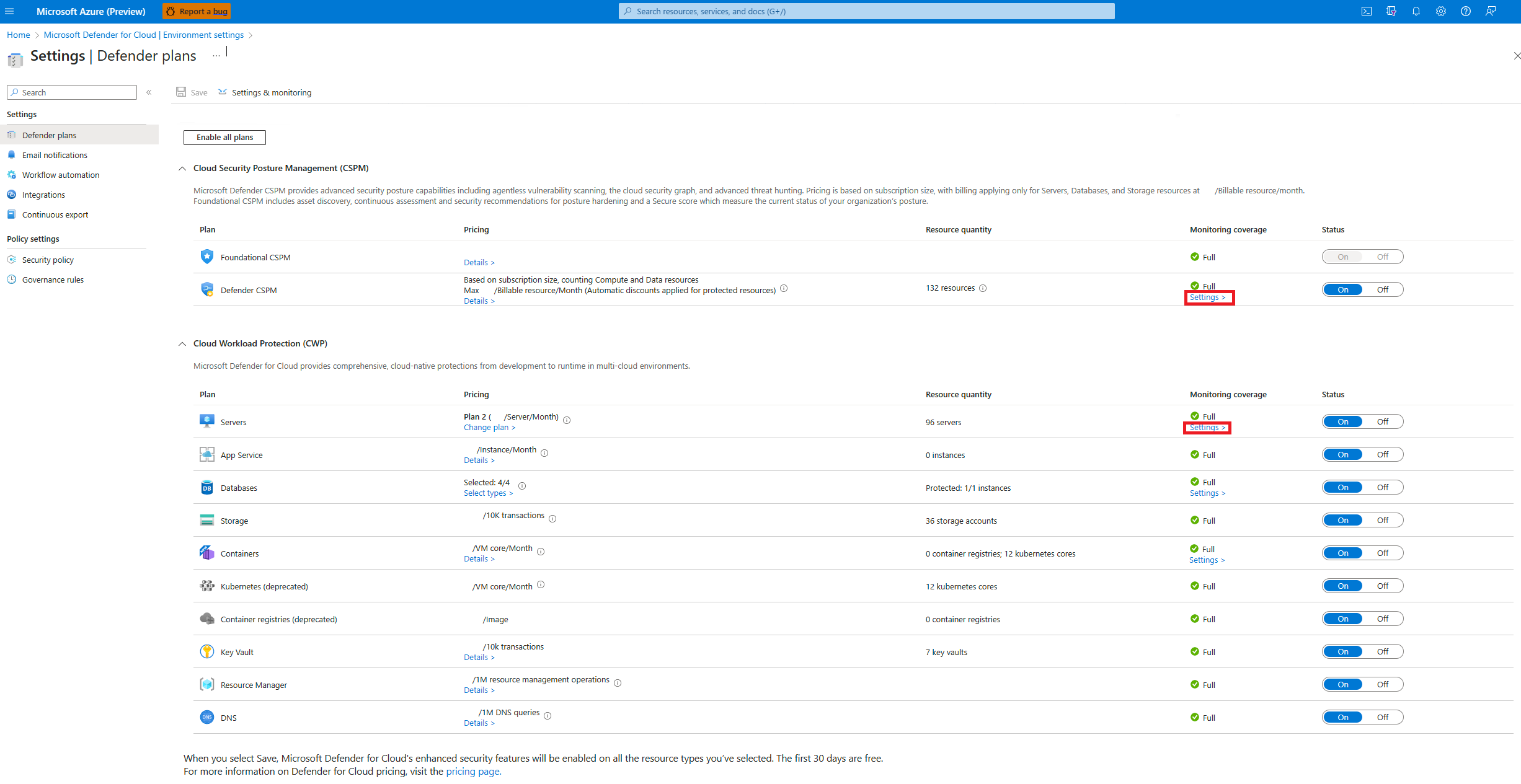

Aktivera agentlös genomsökning i Azure

Öppna Miljöinställningar i Defender för molnet.

Välj relevant prenumeration.

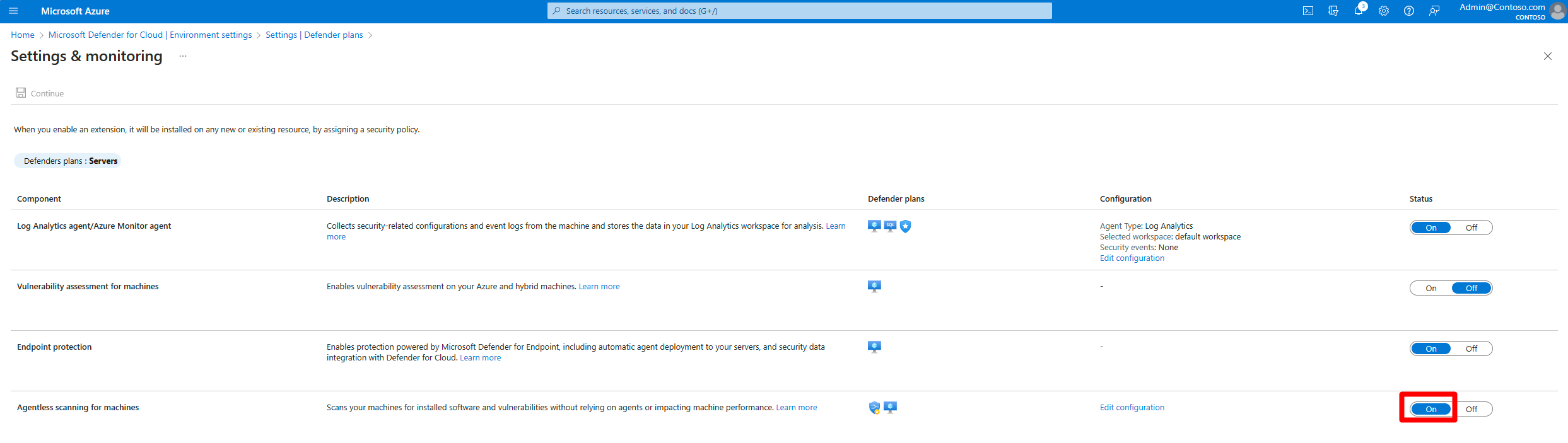

Välj Inställningar för antingen Defender CSPM-planen eller Defender för servrar, plan 2.

I Inställningar och övervakning aktiverar du Agentlös genomsökning efter datorer.

Välj Spara.

Aktivera för virtuella Azure-datorer med CMK-krypterade diskar (förhandsversion)

För agentlös genomsökning av virtuella Azure-datorer med CMK-krypterade diskar måste du bevilja Defender för molnet ytterligare behörigheter för Key Vaults som används för CMK-kryptering för de virtuella datorerna för att skapa en säker kopia av diskarna.

Om du vill tilldela behörigheterna för ett Key Vault manuellt gör du följande:

-

Nyckelvalv med icke-RBAC-behörigheter: Tilldela resursprovidern "Microsoft Defender för molnet Servrar skanner" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) dessa behörigheter: Nyckel hämta, Nyckelomslutning, Nyckeluppskrivning. -

Nyckelvalv med RBAC-behörigheter: Tilldela "Microsoft Defender för molnet Servers Scanner Resource Provider" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) den inbyggda rollen Key Vault Crypto Service Encryption User.

-

Nyckelvalv med icke-RBAC-behörigheter: Tilldela resursprovidern "Microsoft Defender för molnet Servrar skanner" (

Använd det här skriptet om du vill tilldela dessa behörigheter i stor skala för flera Key Vaults.

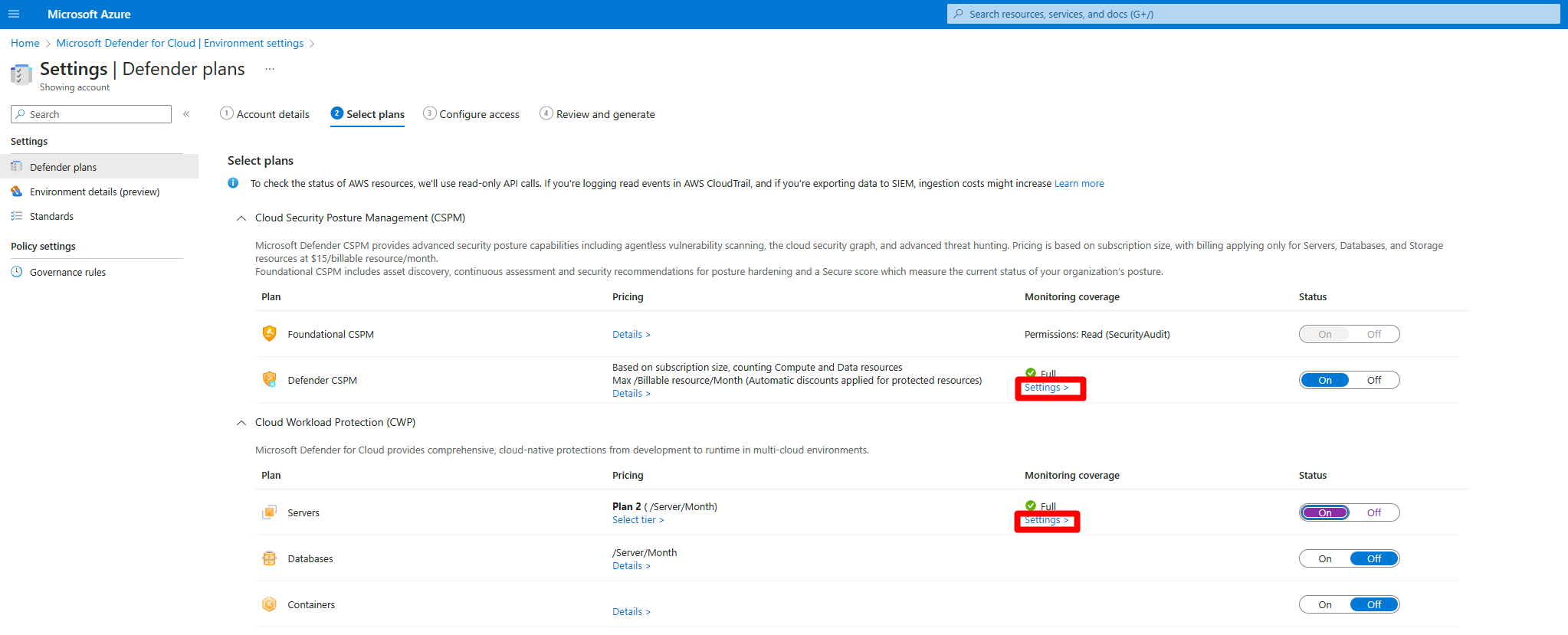

Aktivera agentlös genomsökning på AWS

Öppna Miljöinställningar i Defender för molnet.

Välj relevant konto.

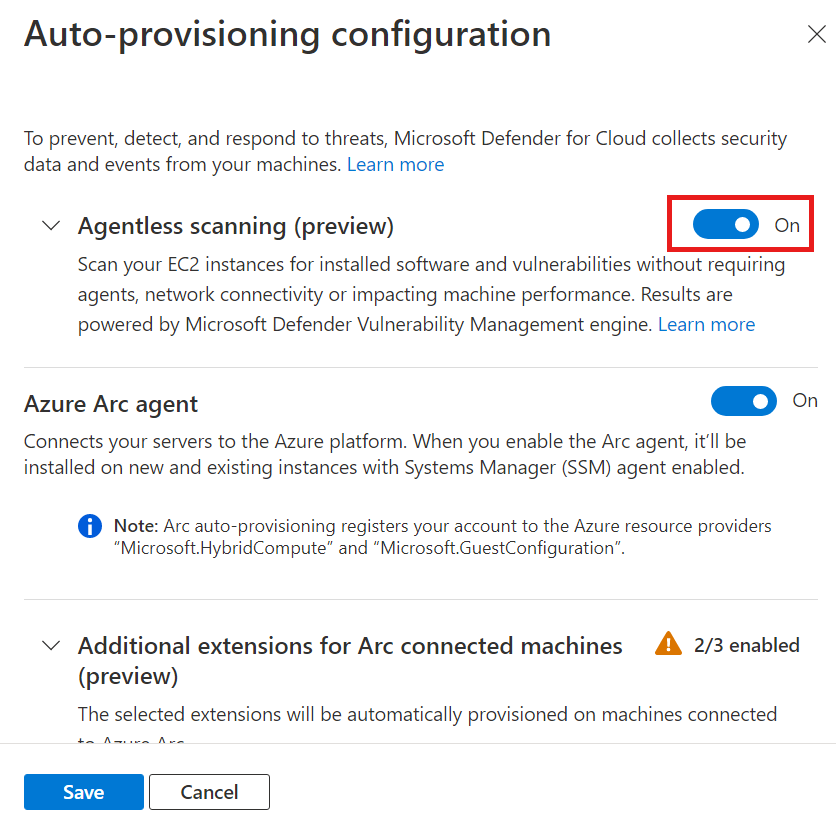

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

När du aktiverar agentlös genomsökning i någon av planerna gäller inställningen för båda planerna.

I inställningsfönstret aktiverar du Agentlös genomsökning efter datorer.

Välj Spara och Nästa: Konfigurera åtkomst.

Ladda ned Mallen CloudFormation.

Med hjälp av den nedladdade CloudFormation-mallen skapar du stacken i AWS enligt instruktionerna på skärmen. Om du registrerar ett hanteringskonto måste du köra CloudFormation-mallen både som Stack och som StackSet. Anslutningsappar skapas för medlemskontona upp till 24 timmar efter registreringen.

Välj Nästa: Granska och generera.

Välj Uppdatera.

När du har aktiverat agentlös genomsökning uppdateras programinventering och sårbarhetsinformation automatiskt i Defender för molnet.

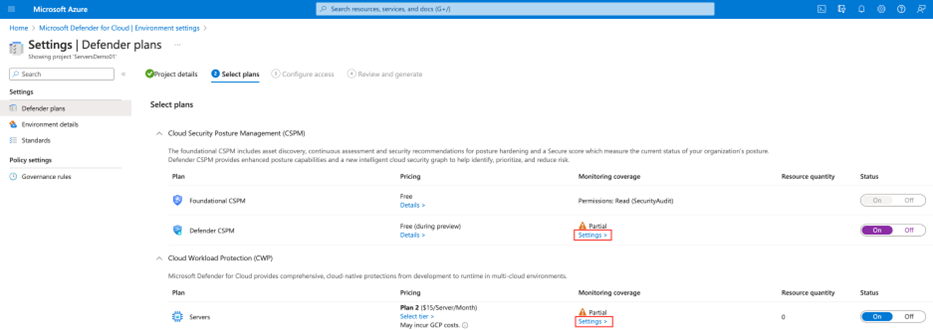

Aktivera agentlös genomsökning på GCP

I Defender för molnet väljer du Miljöinställningar.

Välj relevant projekt eller organisation.

Välj Inställningar för antingen Defender Cloud Security Posture Management (CSPM) eller Defender for Servers P2-plan.

Växla Agentlös genomsökning till På.

Välj Spara och Nästa: Konfigurera åtkomst.

Kopiera registreringsskriptet.

Kör onboarding-skriptet i GCP-organisationens/projektets omfång (GCP-portalen eller gcloud CLI).

Välj Nästa: Granska och generera.

Välj Uppdatera.

Relaterat innehåll

Läs mer om: