Agentlös datorgenomsökning

Agentlös maskingenomsökning i Microsoft Defender för molnet förbättrar säkerhetsstatusen för datorer som är anslutna till Defender för molnet.

Agentlös genomsökning behöver inga installerade agenter eller nätverksanslutningar och påverkar inte datorns prestanda. Agentlös datorgenomsökning:

- Genomsöker EDR-inställningar (identifiering och åtgärd på slutpunkt): Genomsök datorer för att bedöma om de kör en EDR-lösning och om inställningarna är korrekta om datorerna integreras med Microsoft Defender för Endpoint. Läs mer

- Söker igenom programvaruinventeringen: Genomsök programvaruinventeringen med integrerade Microsoft Defender – hantering av säkerhetsrisker.

- Söker efter sårbarheter: Utvärdera datorer för sårbarheter med hjälp av integrerad Defender Vulnerability Management.

- Söker efter hemligheter på datorer: Leta upp oformaterade texthemligheter i beräkningsmiljön med agentlös genomsökning av hemligheter.

- Söker efter skadlig kod: Sök igenom datorer efter skadlig kod och virus med Microsoft Defender Antivirus.

- Söker igenom virtuella datorer som körs som Kubernetes-noder: Sårbarhetsbedömning och genomsökning av skadlig kod är tillgängligt för virtuella datorer som körs som Kubernetes-noder när Defender för servrar, plan 2 eller Defender for Containers-planen är aktiverad. Endast tillgängligt i kommersiella moln.

Agentlös genomsökning är tillgänglig i följande Defender för molnet planer:

- CsPM (Cloud Security Posture Management).

- Defender för servrar, plan 2.

- Genomsökning av skadlig kod är endast tillgängligt i Defender för servrar, plan 2.

- Agentlös genomsökning är tillgänglig för virtuella Azure-datorer, AWS EC2- och GCP-beräkningsinstanser som är anslutna till Defender för molnet.

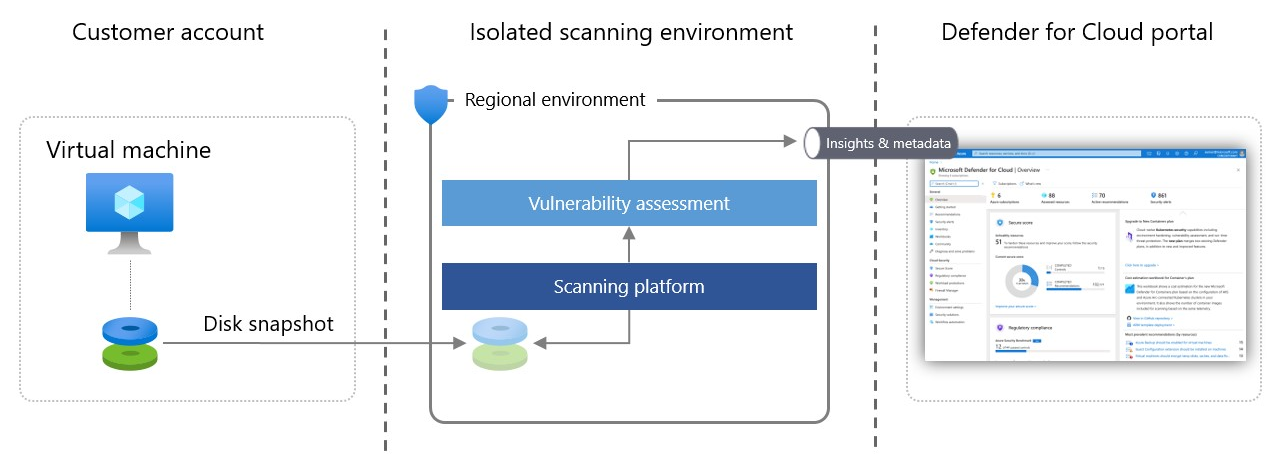

Arkitektur för agentlös genomsökning

Så här fungerar agentlös genomsökning:

Defender för molnet tar ögonblicksbilder av virtuella datordiskar och utför en djupgående analys av operativsystemets konfiguration och filsystem som lagras i ögonblicksbilden.

- Den kopierade ögonblicksbilden finns kvar i samma region som den virtuella datorn.

- Genomsökningen påverkar inte den virtuella datorn.

När Defender för molnet hämtar nödvändiga metadata från den kopierade disken tar den omedelbart bort den kopierade ögonblicksbilden av disken och skickar metadata till relevanta Microsoft-motorer för att identifiera konfigurationsluckor och potentiella hot. I till exempel sårbarhetsbedömning görs analysen av Defender Vulnerability Management.

Defender för molnet visar genomsökningsresultat, vilket konsoliderar både agentbaserade och agentlösa resultat på sidan Säkerhetsaviseringar.

Defender för molnet analyserar diskar i en genomsökningsmiljö som är regional, instabil, isolerad och mycket säker. Diskögonblicksbilder och data som inte är relaterade till genomsökningen lagras inte längre än vad som är nödvändigt för att samla in metadata, vanligtvis några minuter.

Behörigheter som används vid agentlös genomsökning

Defender för molnet använde specifika roller och behörigheter för att utföra agentlös genomsökning.

- I Azure läggs dessa behörigheter automatiskt till i dina prenumerationer när du aktiverar agentlös genomsökning.

- I AWS läggs dessa behörigheter till i CloudFormation-stacken i AWS-anslutningstjänsten.

- I GCP läggs dessa behörigheter till i registreringsskriptet i GCP-anslutningsappen.

Azure-behörigheter

Den inbyggda roll-VM-skanneroperatorn har skrivskyddade behörigheter för vm-diskar som krävs för ögonblicksbildsprocessen. Den detaljerade listan över behörigheter är:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

När täckning för CMK-krypterade diskar är aktiverat används fler behörigheter:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

AWS-behörigheter

Rollen VmScanner tilldelas skannern när du aktiverar agentlös genomsökning. Den här rollen har den minsta behörighetsuppsättningen för att skapa och rensa ögonblicksbilder (omfångsbegränsade efter tagg) och för att verifiera den virtuella datorns aktuella tillstånd. De detaljerade behörigheterna är:

| Attribut | Värde |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Åtgärder | ec2:DeleteSnapshot |

| Villkor | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Resurser | arn:aws:ec2:::snapshot/ |

| Effekt | Tillåt |

| Attribut | Värde |

|---|---|

| SID | VmScannerAccess |

| Åtgärder | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Villkor | Ingen |

| Resurser | arn:aws:ec2:::instance/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Effekt | Tillåt |

| Attribut | Värde |

|---|---|

| SID | VmScannerVerificationAccess |

| Åtgärder | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Villkor | Ingen |

| Resurser | * |

| Effekt | Tillåt |

| Attribut | Värde |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Åtgärder | kms:CreateKey |

| Villkor | Ingen |

| Resurser | * |

| Effekt | Tillåt |

| Attribut | Värde |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Åtgärder | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Villkor | Ingen |

| Resurser | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Effekt | Tillåt |

| Attribut | Värde |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Åtgärder | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Villkor | Ingen |

| Resurser | arn:aws:kms::${AWS::AccountId}: key/ |

| Effekt | Tillåt |

GCP-behörigheter

Under registrering skapas en ny anpassad roll med minimal behörighet som krävs för att hämta instansstatus och skapa ögonblicksbilder.

Dessutom beviljas behörigheter till en befintlig GCP KMS-roll för att stödja genomsökning av diskar som är krypterade med CMEK. Rollerna är:

- roles/MDCAgentlessScanningRole som beviljats Defender för molnet tjänstkonto med behörigheter: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter beviljat till Defender för molnet beräkningsmotorns tjänstagent