Aktivera BYOL-sårbarhetsgenomsökning (Bring Your Own License)

Defender for Servers-planen i Microsoft Defender för molnet ger sårbarhetsgenomsökning efter skyddade datorer. Sårbarhetsgenomsökning använder integrerade Microsoft Defender – hantering av säkerhetsrisker som skanner.

Varning

ByOL-funktionen (Bring Your Own License) är inaktuell. Från och med den 3 februari kommer du inte längre att kunna lägga till nya BYOL-säkerhetslösningar eller registrera nya datorer i befintliga. Den 1 maj kommer utfasningen att vara klar och inga data kommer att vara tillgängliga. Om du använder BYOL kan du migrera till den nya metoden med hjälp av Defender Vulnerability Management eller använda en Microsoft Security Exposure Management-anslutningsapp.

Som ett alternativ till Defender för sårbarhetshantering kan du använda en egen privat licensierad lösning för sårbarhetsbedömning. I den här artikeln beskrivs de steg som krävs för att distribuera en partnerlösning på flera virtuella Azure-datorer.

Förutsättningar

| Krav | Detaljer |

|---|---|

| Skannrar som inte stöds av Microsoft | Qualys - och Rapid7-lösningar stöds. Om du inte har konfigurerat en sårbarhetsskanner från andra länder än Microsoft visas ett alternativ för att distribuera den i Defender för molnet. |

| Planera | Du behöver inte ha en Defender for Servers-plan aktiverad för att använda BYOL-sårbarhetsgenomsökning. |

| Datorstöd | Användning av en BYOL-lösning stöds endast för virtuella Azure-datorer. Virtuella Azure Arc-datorer stöds inte. |

| Behörigheter | Du behöver behörigheter som resursägare för att distribuera skannern. |

- Du behöver Säkerhetsläsare för att visa resultat.

Distribuera en BYOL-lösning

Öppna Defender för molnet från Azure Portal.

Öppna sidan Rekommendationer från Defender för molnet meny.

Välj rekommendationen Datorer ska ha en lösning för sårbarhetsbedömning.

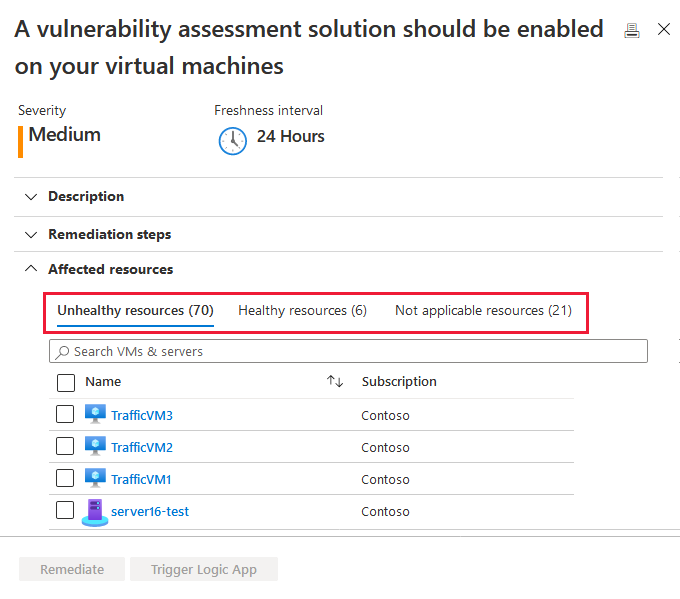

Granska virtuella datorer visas i en eller flera av följande grupper:

- Felfria resurser – Defender för molnet upptäckt en lösning för sårbarhetsbedömning som körs på dessa virtuella datorer.

- Resurser som inte är felfria – Ett tillägg för sårbarhetsskanner kan distribueras till dessa virtuella datorer.

- Inte tillämpliga resurser – dessa virtuella datorer kan inte ha ett tillägg för sårbarhetsskanner distribuerat.

I listan över datorer med feltillstånd väljer du de datorer som ska ta emot en lösning för sårbarhetsbedömning och väljer Åtgärda. Beroende på konfigurationen kanske du bara ser en delmängd av den här listan.

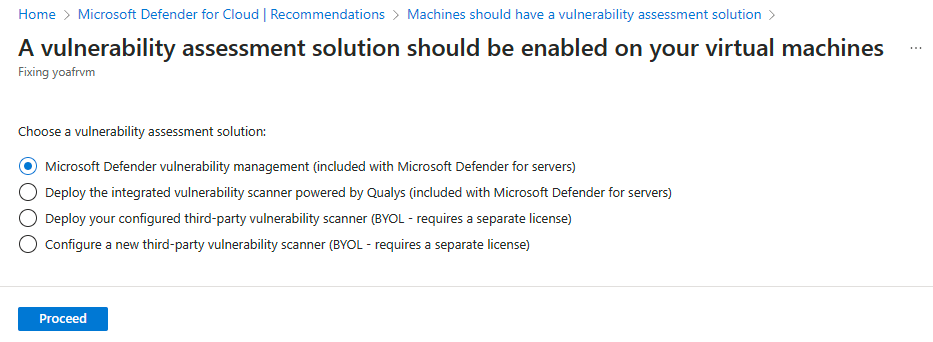

Om du konfigurerar en ny BYOL-konfiguration väljer du Konfigurera en ny sårbarhetsskanner från tredje part. Välj relevant tillägg, välj Fortsätt och ange informationen från providern enligt följande:

- För resursgrupp, väljer du använd befintlig. Om du senare tar bort den här resursgruppen är BYOL-lösningen inte tillgänglig.

- För plats, väljer du vart lösningen befinner sig geografiskt.

- För Qualys anger du den licens som tillhandahålls av Qualys i fältet Licenskod .

- För Rapid7 laddar du upp Rapid7-konfigurationsfilen.

- I rutan Offentlig nyckel anger du informationen om den offentliga nyckeln som tillhandahålls av partnern.

- Om du vill installera den här sårbarhetsbedömningsagenten automatiskt på alla identifierade virtuella datorer i prenumerationen på den här lösningen väljer du Distribuera automatiskt.

- Välj OK.

Om du konfigurerar BYOL-lösningen väljer du Distribuera din konfigurerade sårbarhetsskanner från tredje part, väljer relevant tillägg och väljer Fortsätt.

När lösningen för sårbarhetsbedömning har installerats på måldatorerna kör Defender för molnet en genomsökning för att identifiera och identifiera säkerhetsrisker i systemet och programmet. Det kan ta ett par timmar för den första genomsökningen att slutföras. Därefter körs den varje timme.

Distribuera med PowerShell och REST-API:et

Om du vill distribuera en egen privat licensierad lösning för sårbarhetsbedömning via programmering från Qualys eller Rapid7 använder du det angivna skriptet PowerShell > Vulnerability Solution.

Använd REST API-skriptet för att skapa en ny säkerhetslösning i Defender för molnet. Du behöver en licens och en nyckel som tillhandahålls av din tjänstleverantör (Qualys eller Rapid7).

Läs mer om hur du hämtar den virtuella qualys-skannerinstallationen på Azure Marketplace.

Du kan bara skapa en lösning per licens. Det går inte att skapa en annan lösning med samma namn/licens/nyckel.

Du behöver dessa PowerShell-moduler:

- Install-module Az PowerShell-modul

- Install-module Az.security

Kör skriptet

För att köra skriptet behöver du relevant information för följande parametrar:

| Parameter | Krävs | Anteckningar |

|---|---|---|

| SubscriptionId | ✔ | SubscriptionID för Den Azure-prenumeration som innehåller de resurser som du vill analysera. |

| ResourceGroupName | ✔ | Resursgruppens namn. Använd alla befintliga resursgrupper, inklusive standardvärdet ("DefaultResourceGroup-xxx"). Eftersom lösningen inte är en Azure-resurs visas den inte under resursgruppen, men den är fortfarande kopplad till den. Om du senare tar bort resursgruppen är BYOL-lösningen inte tillgänglig. |

| vaSolutionName | ✔ | Namnet på den nya lösningen. |

| vaType | ✔ | Qualys eller Rapid7. |

| licenseCode | ✔ | Leverantören tillhandahöll licenssträngen. |

| publicKey | ✔ | Leverantören har angett en offentlig nyckel. |

| Autouppdate | - | Aktivera (sant) eller inaktivera automatisk distribution (falskt) för den här VA-lösningen. När den är aktiverad försöker varje ny virtuell dator i prenumerationen automatiskt länka till lösningen. (Standard: False) |

Syntax:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Exempel

Det här exemplet innehåller inte giltig licensinformation.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'