Sårbarhetsgenomsökning i Microsoft Defender för molnet använder integrerade Microsoft Defender – hantering av säkerhetsrisker, för att genomsöka datorer efter programvaruinventering och sårbarheter samt ge resultat och insikter i Defender för molnet. Om du för närvarande använder en annan lösning för sårbarhetsbedömning kan du gå över till Defender Sårbarhetshantering med hjälp av anvisningarna i den här artikeln.

Flytta till genomsökning med Defender Vulnerability Management

Förutsättningar

- Granska datorer som stöds

- Kontrollera att du har en Defender for Servers-plan aktiverad.

- Planen måste ha Defender för Endpoint-integrering aktiverat.

- Du behöver behörigheter för ägare (resursgruppsnivå) för att distribuera.

- Du behöver behörigheter för säkerhetsläsare för att visa sårbarhetsresultat.

Övergång med Azure-princip för virtuella Azure-datorer

Följ de här stegen:

Logga in på Azure-portalen.

Gå till Principdefinitioner>.

Sök efter

Setup subscriptions to transition to an alternative vulnerability assessment solution.Välj Tilldela.

Välj ett omfång och ange ett tilldelningsnamn.

Välj Granska + skapa.

Granska den information du angav och välj Skapa.

Den här principen säkerställer att alla virtuella datorer (VM) i en vald prenumeration skyddas med den inbyggda lösningen för sårbarhetshantering i Defender.

När du har slutfört övergången till Lösningen för sårbarhetshantering i Defender måste du ta bort den gamla lösningen för sårbarhetsbedömning

Övergång i Azure Portal

I Azure Portal har du möjlighet att ändra lösningen för sårbarhetsbedömning till den inbyggda lösningen för sårbarhetshantering i Defender.

Logga in på Azure-portalen.

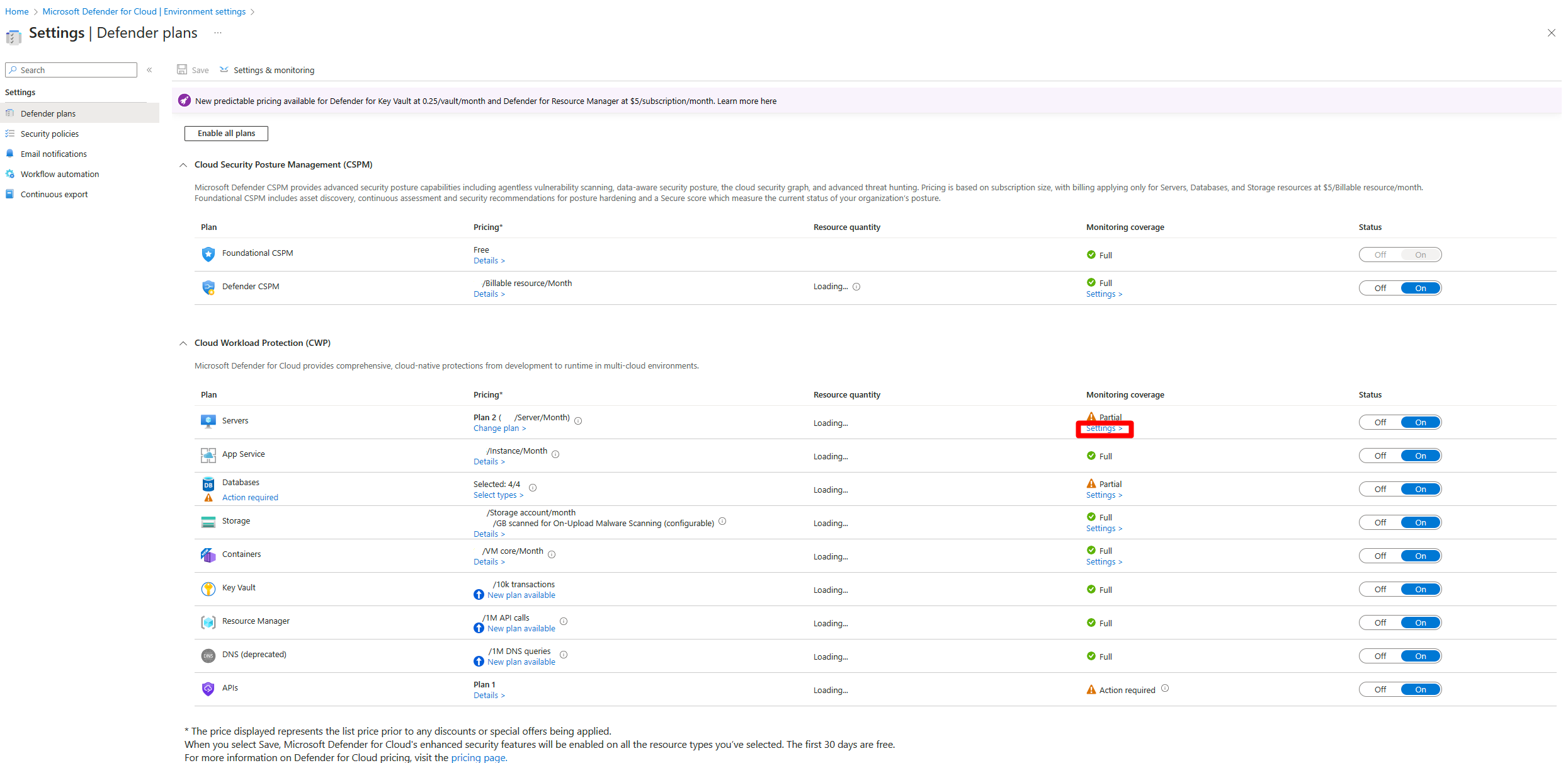

Gå till Microsoft Defender för molnet> Miljöinställningar

Välj relevant prenumeration.

Leta upp defender för servrar-planen och välj Inställningar.

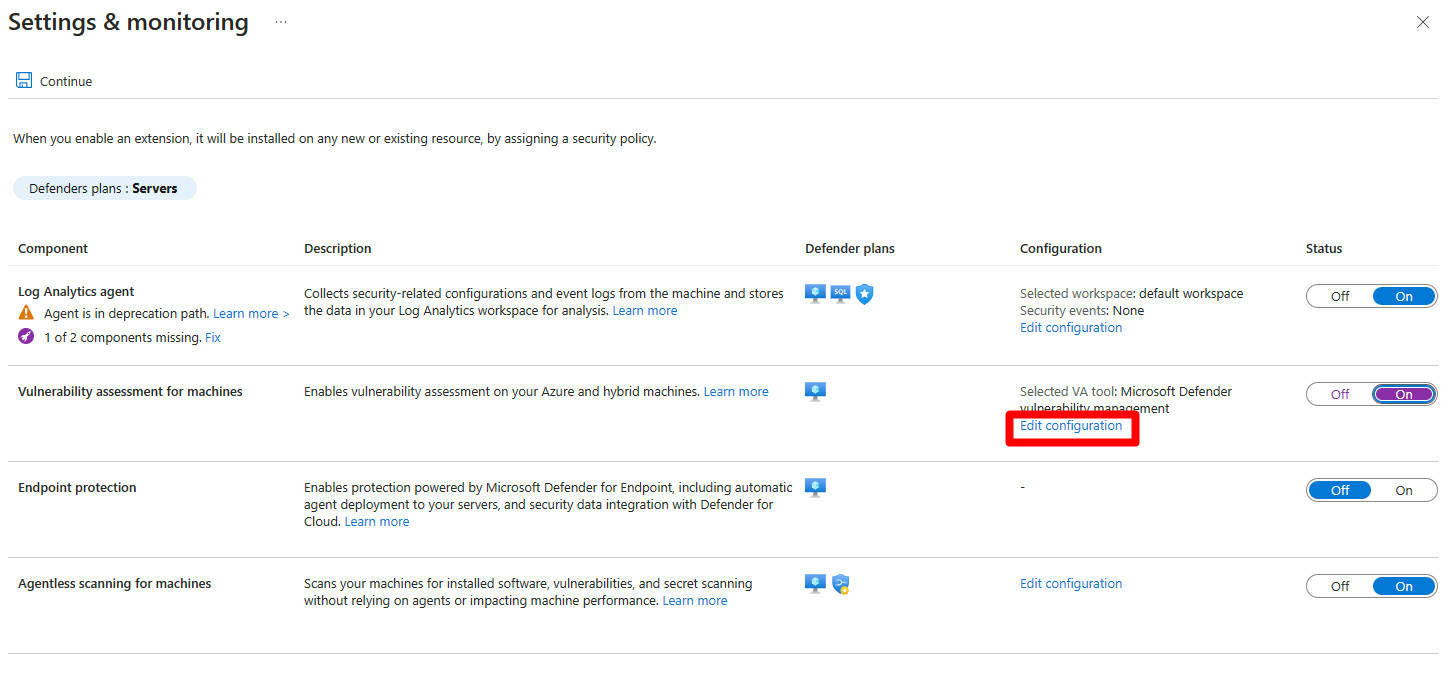

Växla

Vulnerability assessment for machinestill På.Om

Vulnerability assessment for machineshar redan angetts till på väljer du Redigera konfigurationVälj Microsoft Defender – hantering av säkerhetsrisker.

Välj Använd.

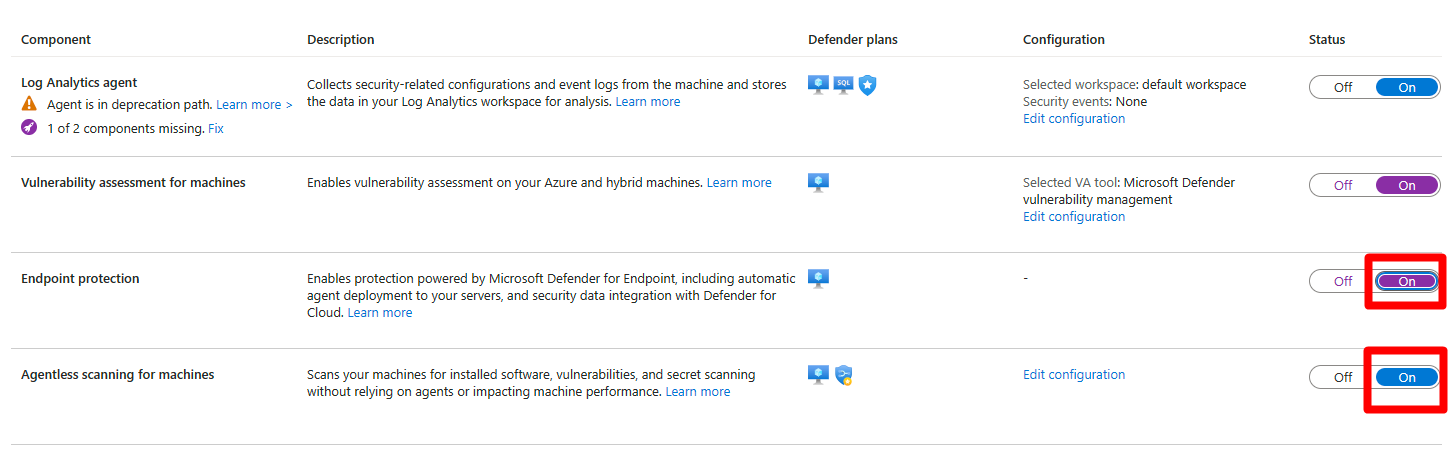

Kontrollera att

Endpoint protectionellerAgentless scanning for machinesväxlas till På.Välj Fortsätt.

Välj Spara.

När du har slutfört övergången till Lösningen för sårbarhetshantering i Defender måste du ta bort den gamla lösningen för sårbarhetsbedömning

Övergång med REST API

REST API för virtuella Azure-datorer

Med hjälp av det här REST-API:et kan du enkelt migrera din prenumeration i stor skala från valfri lösning för sårbarhetsbedömning till Defender Vulnerability Management-lösningen.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.