Självstudie: Visa Azure DDoS Protection-loggar på Log Analytics-arbetsytan

I den här självstudien lär du dig att:

- visa diagnostikloggar för Azure DDoS Protection, inklusive meddelanden, åtgärdsrapporter och flödesloggar för åtgärder.

DDoS Protection-diagnostikloggar ger dig möjlighet att visa DDoS Protection-meddelanden, åtgärdsrapporter och flödesloggar för åtgärder efter en DDoS-attack. Du kan visa loggarna på Log Analytics-arbetsyta

Attackreduceringsrapporter använder Netflow-protokolldata, som aggregeras för att ge detaljerad information om attacken på din resurs. När en offentlig IP-resurs attackeras startar rapportgenereringen så snart åtgärden startar. En inkrementell rapport genereras var 5:e minut och en rapport efter minskning för hela åtgärdsperioden. Detta är för att säkerställa att om DDoS-attacken fortsätter under en längre tid kan du visa den senaste ögonblicksbilden av åtgärdsrapporten var 5:e minut och en fullständig sammanfattning när attackreduceringen är över.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- DDoS Network Protection måste vara aktiverat i ett virtuellt nätverk eller så måste DDoS IP Protection vara aktiverat på en offentlig IP-adress.

- Konfigurera diagnostikloggar för DDoS Protection. Mer information finns i Konfigurera diagnostikloggar.

- Simulera en attack med hjälp av en av våra simuleringspartners. Mer information finns i Testa med simuleringspartners.

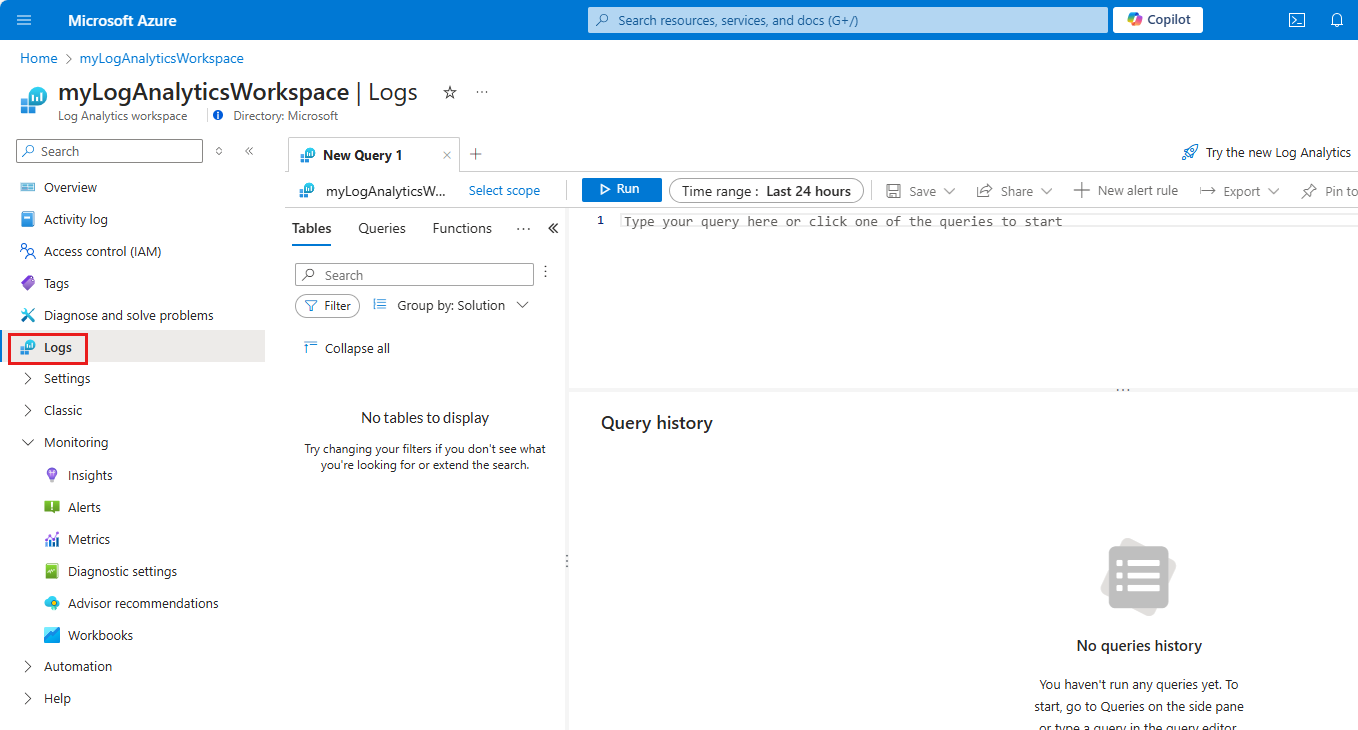

Visa i Log Analytics-arbetsytan

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du Log Analytics-arbetsyta. Välj Log Analytics-arbetsyta i sökresultatet.

Under bladet Log Analytics-arbetsytor väljer du din arbetsyta.

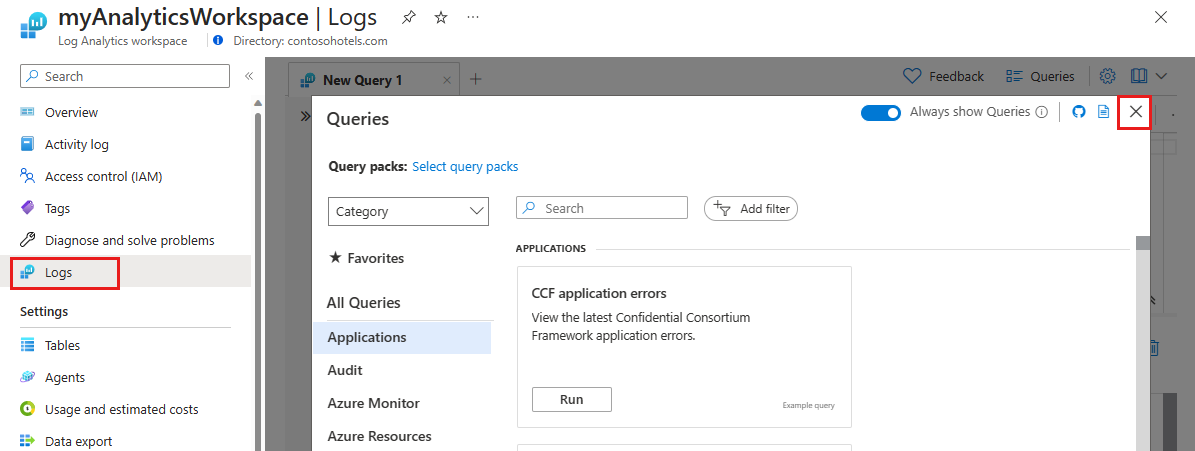

På den vänstra fliken väljer du Loggar. Här visas frågeutforskaren. Avsluta fönstret Frågor för att använda sidan Loggar .

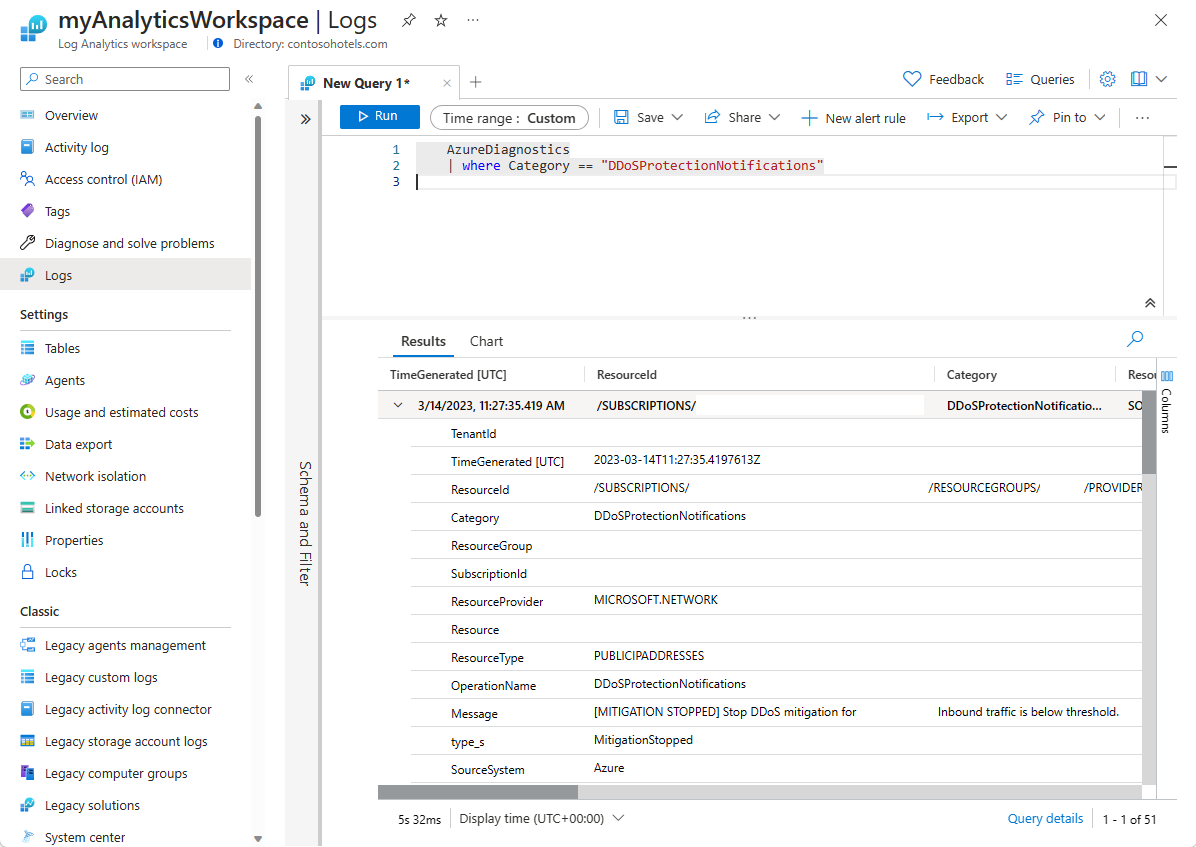

På sidan Loggar skriver du in frågan och trycker sedan på Kör för att visa resultat.

Fråga Azure DDoS Protection-loggar på log analytics-arbetsytan

Mer information om loggscheman finns i Visa diagnostikloggar.

Loggar för DDoSProtectionNotifications

Under bladet Log Analytics-arbetsytor väljer du din log analytics-arbetsyta.

Välj Loggar i den vänstra rutan.

I Frågeutforskaren skriver du följande Kusto-fråga och ändrar tidsintervallet till Anpassad och ändrar tidsintervallet till de senaste tre månaderna. Tryck sedan på Kör.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"Om du vill visa DDoSMitigationFlowLogs ändrar du frågan till följande och behåller samma tidsintervall och trycker på Kör.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"Om du vill visa DDoSMitigationReports ändrar du frågan till följande och behåller samma tidsintervall och trycker på Kör.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Exempel på loggfrågor

DDoS Protection-meddelanden

Meddelanden meddelar dig när en offentlig IP-resurs attackeras och när attackreduceringen är över.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

I följande tabell visas fältnamn och beskrivningar:

| Fältnamn | beskrivning |

|---|---|

| TimeGenerated | Datum och tid i UTC när meddelandet skapades. |

| ResourceId | Resurs-ID för din offentliga IP-adress. |

| Kategori | För meddelanden blir DDoSProtectionNotificationsdetta . |

| ResourceGroup | Resursgruppen som innehåller din offentliga IP-adress och det virtuella nätverket. |

| SubscriptionId | Ditt prenumerations-ID för DDoS-skyddsplanen. |

| Resurs | Namnet på din offentliga IP-adress. |

| ResourceType | Detta kommer alltid att vara PUBLICIPADDRESS. |

| OperationName | För meddelanden är DDoSProtectionNotificationsdetta . |

| Meddelande | Information om attacken. |

| Typ | Typ av meddelande. Möjliga värden är MitigationStarted. MitigationStopped. |

| PublicIpAddress | Din offentliga IP-adress. |

DDoS Mitigation FlowLogs

Med flödesloggar för attackreducering kan du granska den borttagna trafiken, vidarebefordrad trafik och andra intressanta datapunkter under en aktiv DDoS-attack nästan i realtid. Du kan mata in den konstanta dataströmmen i Microsoft Sentinel eller till dina SIEM-system från tredje part via händelsehubben för övervakning i nära realtid, vidta potentiella åtgärder och åtgärda behovet av dina försvarsåtgärder.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

I följande tabell visas fältnamn och beskrivningar:

| Fältnamn | beskrivning |

|---|---|

| TimeGenerated | Datum och tid i UTC när flödesloggen skapades. |

| ResourceId | Resurs-ID för din offentliga IP-adress. |

| Kategori | För flödesloggar är DDoSMitigationFlowLogsdetta . |

| ResourceGroup | Resursgruppen som innehåller din offentliga IP-adress och det virtuella nätverket. |

| SubscriptionId | Ditt prenumerations-ID för DDoS-skyddsplanen. |

| Resurs | Namnet på din offentliga IP-adress. |

| ResourceType | Detta kommer alltid att vara PUBLICIPADDRESS. |

| OperationName | För flödesloggar är DDoSMitigationFlowLogsdetta . |

| Meddelande | Information om attacken. |

| SourcePublicIpAddress | Den offentliga IP-adressen för klienten som genererar trafik till din offentliga IP-adress. |

| SourcePort | Portnummer från 0 till 65535. |

| DestPublicIpAddress | Din offentliga IP-adress. |

| DestPort | Portnummer från 0 till 65535. |

| Protokoll | Typ av protokoll. Möjliga värden är tcp, udp, other. |

DDoS-åtgärdsrapporter

AzureDiagnostics

| where Category == "DDoSMitigationReports"

I följande tabell visas fältnamn och beskrivningar:

| Fältnamn | beskrivning |

|---|---|

| TimeGenerated | Datum och tid i UTC när meddelandet skapades. |

| ResourceId | Resurs-ID för din offentliga IP-adress. |

| Kategori | För åtgärdsrapporter är DDoSMitigationReportsdetta . |

| ResourceGroup | Resursgruppen som innehåller din offentliga IP-adress och det virtuella nätverket. |

| SubscriptionId | Ditt prenumerations-ID för DDoS-skyddsplanen. |

| Resurs | Namnet på din offentliga IP-adress. |

| ResourceType | Detta kommer alltid att vara PUBLICIPADDRESS. |

| OperationName | För åtgärdsrapporter är DDoSMitigationReportsdetta . |

| ReportType | Möjliga värden är Incremental och PostMitigation. |

| MitigationPeriodStart | Datum och tid i UTC när åtgärden startade. |

| MitigationPeriodEnd | Datum och tid i UTC när åtgärden avslutades. |

| IPAddress | Din offentliga IP-adress. |

| AttackVectors | Nedbrytning av attacktyper. Nycklarna är TCP SYN flood, TCP flood, UDP flood, UDP reflectionoch Other packet flood. |

| TrafficOverview | Försämring av attacktrafik. Nycklarna inkluderar , , , , , , och Total Other packetsTotal Other packets dropped. Total UDP packetsTotal UDP packets droppedTotal TCP packets droppedTotal TCP packetsTotal packets droppedTotal packets |

| Protokoll | Uppdelning av protokoll som ingår. Nycklarna inkluderar TCP, UDPoch Other. |

| DropReasons | Analys av orsaker till borttagna paket. Nycklarna innehåller Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceededoch Packet was forwarded to service. Ogiltiga avlämningsorsaker för protokollöverträdelse refererar till felaktiga paket. |

| TopSourceCountries | Uppdelning av de 10 främsta källländerna/regionerna i inkommande trafik. |

| TopSourceCountriesForDroppedPackets | Analys av de 10 främsta källländerna/regionerna för attacktrafik som har begränsats. |

| TopSourceASN | Analys av de 10 främsta källorna till autonomt systemnummer (ASN) för inkommande trafik. |

| SourceContinents | Analys av källkontinenten för inkommande trafik. |

| Typ | Typ av meddelande. Möjliga värden är MitigationStarted. MitigationStopped. |

Nästa steg

I den här självstudien har du lärt dig hur du visar DDoS Protection-diagnostikloggar på en Log Analytics-arbetsyta. Mer information om de rekommenderade stegen när du får en DDoS-attack finns i följande steg.