Ansluta till och hantera ett Kubernetes-kluster via kubectl på din Azure Stack Edge Pro GPU-enhet

GÄLLER FÖR:  Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

På din Azure Stack Edge Pro-enhet skapas ett Kubernetes-kluster när du konfigurerar beräkningsrollen. När Kubernetes-klustret har skapats kan du ansluta till och hantera klustret lokalt från en klientdator via ett internt verktyg som kubectl.

Den här artikeln beskriver hur du ansluter till ett Kubernetes-kluster på din Azure Stack Edge Pro-enhet och sedan hanterar den med kubectl.

Förutsättningar

Innan du börjar bör du kontrollera att:

Du har åtkomst till en Azure Stack Edge Pro-enhet.

Du har aktiverat din Azure Stack Edge Pro-enhet enligt beskrivningen i Aktivera Azure Stack Edge Pro.

Du har aktiverat beräkningsrollen på enheten. Ett Kubernetes-kluster skapades också på enheten när du konfigurerade beräkning på enheten enligt anvisningarna i Konfigurera beräkning på din Azure Stack Edge Pro-enhet.

Du har åtkomst till ett Windows-klientsystem som kör PowerShell 5.0 eller senare för att få åtkomst till enheten. Du kan också ha en annan klient med ett operativsystem som stöds.

Du har Kubernetes API-slutpunkten från sidan Enhet i ditt lokala webbgränssnitt. Mer information finns i anvisningarna i Hämta Kubernetes API-slutpunkt

Ansluta till PowerShell-gränssnittet

När Kubernetes-klustret har skapats kan du komma åt det här klustret för att skapa namnområden och användare och tilldela användare till namnområden. Detta kräver att du ansluter till Enhetens PowerShell-gränssnitt. Följ de här stegen på Windows-klienten som kör PowerShell.

Beroende på klientens operativsystem skiljer sig procedurerna för att fjärransluta till enheten.

Fjärranslutning från en Windows-klient

Förutsättningar

Innan du börjar bör du kontrollera att:

Windows-klienten kör Windows PowerShell 5.0 eller senare.

Windows-klienten har signeringskedjan (rotcertifikatet) som motsvarar nodcertifikatet installerat på enheten. Detaljerade anvisningar finns i Installera certifikat på din Windows-klient.

Filen

hostssom finns påC:\Windows\System32\drivers\etcför Din Windows-klient har en post som motsvarar nodcertifikatet i följande format:<Device IP> <Node serial number>.<DNS domain of the device>Här är en exempelpost för

hostsfilen:10.100.10.10 1HXQG13.wdshcsso.com

Detaljerade steg

Följ dessa steg för att fjärransluta från en Windows-klient.

Kör en Windows PowerShell-session som administratör.

Kontrollera att Windows Remote Management-tjänsten körs på klienten. Skriv i kommandotolken:

winrm quickconfigMer information finns i Installation och konfiguration för Windows Fjärrhantering.

Tilldela en variabel till den anslutningssträng som används i

hostsfilen.$Name = "<Node serial number>.<DNS domain of the device>"Ersätt

<Node serial number>och<DNS domain of the device>med enhetens nodserienummer och DNS-domän. Du kan hämta värdena för nodserienumret från sidan Certifikat och DNS-domän från sidan Enhet i enhetens lokala webbgränssnitt.Om du vill lägga till den här anslutningssträng för enheten i klientens lista över betrodda värdar skriver du följande kommando:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceStarta en Windows PowerShell-session på enheten:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLOm du ser ett fel som rör förtroenderelation kontrollerar du om signeringskedjan för nodcertifikatet som laddats upp till enheten också är installerad på klienten som har åtkomst till enheten.

Ange lösenordet när du uppmanas att göra det. Använd samma lösenord som används för att logga in på det lokala webbgränssnittet. Standardlösenordet för det lokala webbgränssnittet är Lösenord1. När du ansluter till enheten med hjälp av fjärransluten PowerShell visas följande exempelutdata:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

När du använder alternativet -UseSSL fjärrkommunikation via PowerShell via https. Vi rekommenderar att du alltid använder https för fjärranslutning via PowerShell. I betrodda nätverk är fjärrkommunikation via PowerShell via http acceptabelt. Du aktiverar först fjärr-PowerShell via http i det lokala användargränssnittet. Sedan kan du ansluta till PowerShell-gränssnittet på enheten med hjälp av föregående procedur utan alternativet -UseSSL .

Om du inte använder certifikaten (vi rekommenderar att du använder certifikaten!) kan du hoppa över verifieringskontrollen av certifikatet med hjälp av sessionsalternativen: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Här är ett exempel på utdata när du hoppar över certifikatkontrollen:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Viktigt!

I den aktuella versionen kan du ansluta till PowerShell-gränssnittet för enheten endast via en Windows-klient. Alternativet -UseSSL fungerar inte med Linux-klienterna.

Konfigurera klusteråtkomst via Kubernetes RBAC

När Kubernetes-klustret har skapats kan du använda kubectl via cmdline för att komma åt klustret.

I den här metoden skapar du ett namnområde och en användare. Sedan associerar du användaren med namnområdet. Du måste också hämta konfigurationsfilen som gör att du kan använda en Kubernetes-klient för att kommunicera direkt med Kubernetes-klustret som du skapade utan att behöva ansluta till PowerShell-gränssnittet för din Azure Stack Edge Pro-enhet.

Skapa ett namnområde. Ange:

New-HcsKubernetesNamespace -Namespace <string>Kommentar

För både namnrymd och användarnamn gäller namngivningskonventionerna för DNS-underdomäner .

Här är exempel på utdata:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Skapa en användare och hämta en konfigurationsfil. Ange:

New-HcsKubernetesUser -UserName <string>Kommentar

Du kan inte använda aseuser som användarnamn eftersom det är reserverat för en standardanvändare som är associerad med IoT-namnrymd för Azure Stack Edge Pro.

Här är ett exempel på utdata från konfigurationsfilen:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>En konfigurationsfil visas i oformaterad text. Kopiera den här filen och spara den som en konfigurationsfil .

Viktigt!

Spara inte konfigurationsfilen som .txt fil, spara filen utan filnamnstillägg.

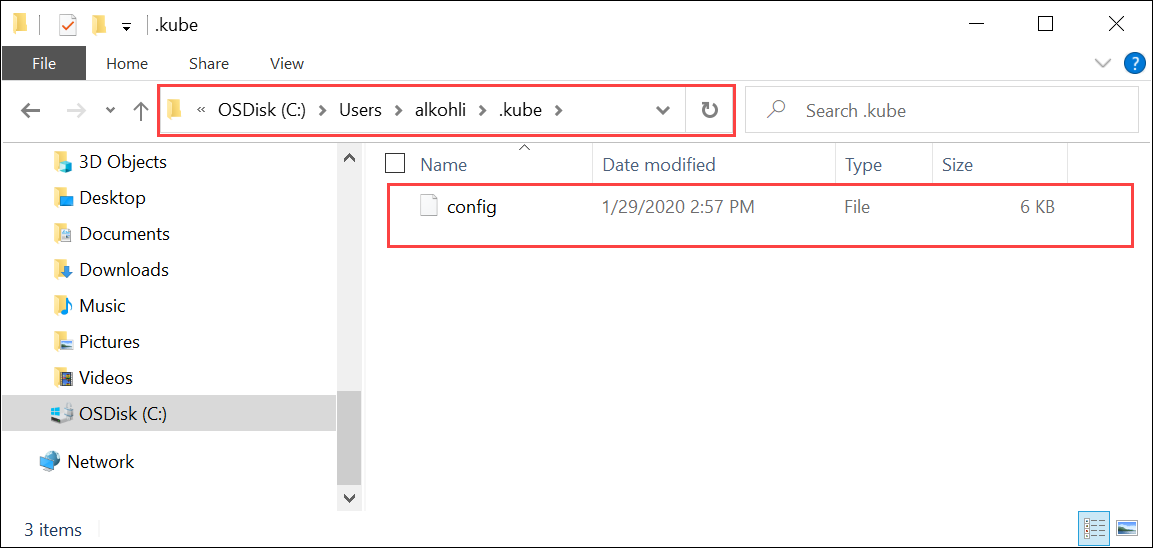

Konfigurationsfilen ska finnas i mappen för

.kubedin användarprofil på den lokala datorn. Kopiera filen till mappen i användarprofilen.

Associera namnområdet med den användare som du skapade. Ange:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Här är exempel på utdata:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"När du har konfigurationsfilen behöver du inte fysisk åtkomst till klustret. Om klienten kan pinga Azure Stack Edge Pro-enhetens IP-adress bör du kunna dirigera klustret med hjälp av kubectl-kommandon .

Starta en ny PowerShell-session på klienten. Du behöver inte vara ansluten till enhetsgränssnittet. Du kan nu installera

kubectlpå klienten med hjälp av följande kommando:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Om kubernetes-huvudnoden till exempel körde v1.25.0 installerar du v1.25.0 på klienten.

Viktigt!

Ladda ned en klient som inte skiljer sig mer än en mindre version från huvudversionen. Klientversionen men kan leda huvudversionen med upp till en delversion. En v1.3-huvudserver bör till exempel fungera med v1.1-, v1.2- och v1.3-noder och bör fungera med v1.2-, v1.3- och v1.4-klienter. Mer information om Kubernetes-klientversionen finns i Stödprincip för kubernetes-version och versionsförskjutning. Mer information om Kubernetes-serverversionen på Azure Stack Edge Pro finns i Hämta Kubernetes-serverversion.

kubectlIbland är förinstallerat på systemet om du kör Docker för Windows eller andra verktyg. Det är viktigt att ladda ned den specifika versionen avkubectlsom anges i det här avsnittet för att arbeta med det här kubernetes-klustret.Installationen tar flera minuter.

Kontrollera att den installerade versionen är den som du laddade ned. Du bör ange den absoluta sökvägen till den plats där den

kubectl.exeinstallerades i systemet.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Mer information om

kubectlkommandon som används för att hantera Kubernetes-klustret finns i Översikt över kubectl.Lägg till en DNS-post i värdfilen i systemet.

Kör Anteckningar som administratör och öppna

hostsfilen som finns påC:\windows\system32\drivers\etc\hosts.Använd den information som du sparade från sidan Enhet i det lokala användargränssnittet i det tidigare steget för att skapa posten i värdfilen.

Kopiera till exempel den här slutpunkten

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10]för att skapa följande post med enhetens IP-adress och DNS-domän:10.100.10.10 compute.asedevice.microsoftdatabox.com

Kontrollera att du kan ansluta till Kubernetes-poddarna genom att skriva:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Nu kan du distribuera dina program i namnområdet och sedan visa dessa program och deras loggar.

Viktigt!

Det finns många kommandon som du inte kan köra, till exempel kommandon som kräver att du har administratörsåtkomst. Du kan bara utföra åtgärder som är tillåtna för namnområdet.

Ta bort Kubernetes-kluster

Om du vill ta bort Kubernetes-klustret måste du ta bort IoT Edge-konfigurationen.

Detaljerade instruktioner finns i Hantera IoT Edge-konfiguration.