Ladda upp, importera, exportera och ta bort certifikat på Azure Stack Edge Pro GPU

GÄLLER FÖR:  Azure Stack Edge Pro – GPU

Azure Stack Edge Pro – GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

För att säkerställa säker och betrodd kommunikation mellan din Azure Stack Edge-enhet och klienterna som ansluter till den kan du använda självsignerade certifikat eller ta med dina egna certifikat. Den här artikeln beskriver hur du hanterar dessa certifikat, inklusive hur du laddar upp, importerar och exporterar dessa certifikat. Du kan också visa certifikatets förfallodatum och ta bort dina gamla signeringscertifikat.

Mer information om hur du skapar dessa certifikat finns i Skapa certifikat med Azure PowerShell.

Ladda upp certifikat på enheten

Om du tar med dina egna certifikat finns de certifikat som du skapade för enheten som standard i det personliga arkivet på klienten. Dessa certifikat måste exporteras på klienten till lämpliga formatfiler som sedan kan laddas upp till enheten.

Förutsättningar

Innan du laddar upp dina rotcertifikat och slutpunktscertifikat på enheten kontrollerar du att certifikaten exporteras i lämpligt format.

- Rotcertifikatet måste exporteras som DER-format med

.certillägget. Detaljerade steg finns i Exportera certifikat som DER-format. - Slutpunktscertifikaten måste exporteras som .pfx-filer med privata nycklar. Detaljerade steg finns i Exportera certifikat som .pfx-fil med privata nycklar.

Ladda upp certifikat

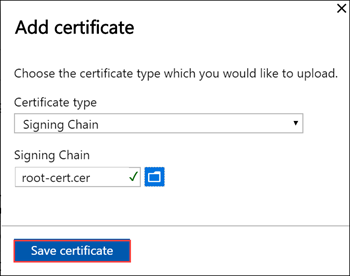

Om du vill ladda upp rot- och slutpunktscertifikaten på enheten använder du alternativet + Lägg till certifikat på sidan Certifikat i det lokala webbgränssnittet. Följ de här stegen:

Ladda upp rotcertifikaten först. I det lokala webbgränssnittet går du till Certifikat.

Välj + Lägg till certifikat.

Spara certifikatet.

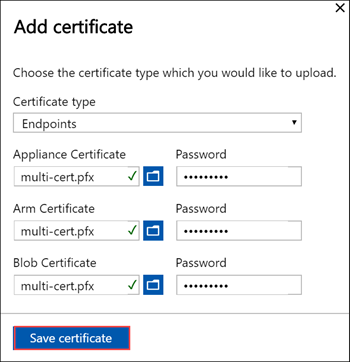

Ladda upp slutpunktscertifikat

Ladda sedan upp slutpunktscertifikaten.

Välj certifikatfilerna i pfx-format och ange lösenordet som du angav när du exporterade certifikatet. Det kan ta några minuter att använda Azure Resource Manager-certifikatet.

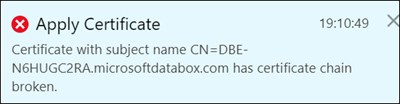

Om signeringskedjan inte uppdateras först och du försöker ladda upp slutpunktscertifikaten får du ett fel.

Gå tillbaka och ladda upp certifikatet för signeringskedjan och ladda sedan upp och tillämpa slutpunktscertifikaten.

Viktigt!

Om enhetsnamnet eller DNS-domänen ändras måste nya certifikat skapas. Klientcertifikaten och enhetscertifikaten bör sedan uppdateras med det nya enhetsnamnet och DNS-domänen.

Ladda upp Kubernetes-certifikat

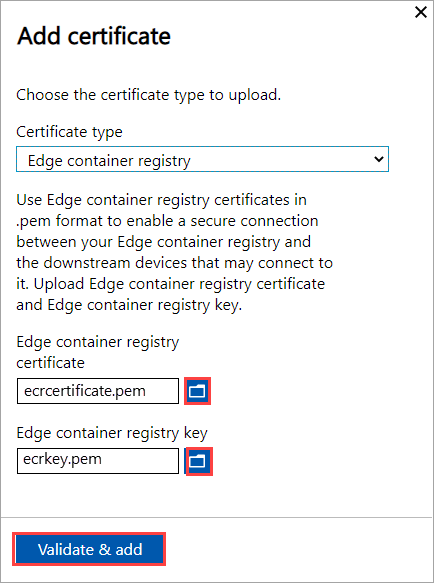

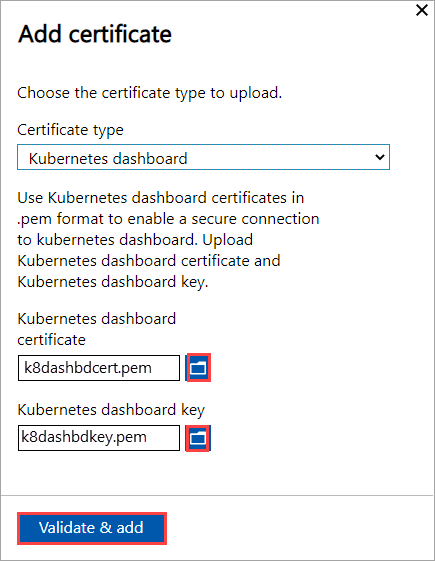

Kubernetes-certifikaten kan vara för Edge Container Registry eller för Kubernetes-instrumentpanelen. I varje fall måste ett certifikat och en nyckelfil laddas upp. Följ dessa steg för att skapa och ladda upp Kubernetes-certifikat:

Du använder

opensslför att skapa Kubernetes-instrumentpanelens certifikat eller Edge Container Registry. Se till att installera openssl på det system som du använder för att skapa certifikaten. I ett Windows-system kan du använda Chocolatey för att installeraopenssl. När du har installerat Chocolatey öppnar du PowerShell och skriver:choco install opensslAnvänd

opensslför att skapa dessa certifikat. Encert.pemcertifikatfil ochkey.pemnyckelfil skapas.Använd följande kommando för Edge Container Registry:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Här är ett exempel på utdata:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>För Kubernetes-instrumentpanelscertifikat använder du följande kommando:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Här är ett exempel på utdata:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Ladda upp Kubernetes-certifikatet och motsvarande nyckelfil som du genererade tidigare.

För Edge Container Registry

För Kubernetes-instrumentpanelen

Importera certifikat på klienten som kommer åt enheten

Du kan använda de enhetsgenererade certifikaten eller ta med egna certifikat. När du använder enhetsgenererade certifikat måste du ladda ned certifikaten på klienten innan du kan importera dem till lämpligt certifikatarkiv. Se Ladda ned certifikat till klienten som kommer åt enheten.

I båda fallen måste de certifikat som du skapade och överförde till enheten importeras på Din Windows-klient (åtkomst till enheten) till rätt certifikatarkiv.

Rotcertifikatet som du exporterade som DER ska nu importeras i betrodda rotcertifikatutfärdare i klientsystemet. Detaljerade steg finns i Importera certifikat till arkivet Betrodda rotcertifikatutfärdare.

Slutpunktscertifikaten som du exporterade som

.pfxmåste exporteras som DER med.certillägget. Detta.cerimporteras sedan i det personliga certifikatarkivet i systemet. Detaljerade steg finns i Importera certifikat till det personliga certifikatarkivet.

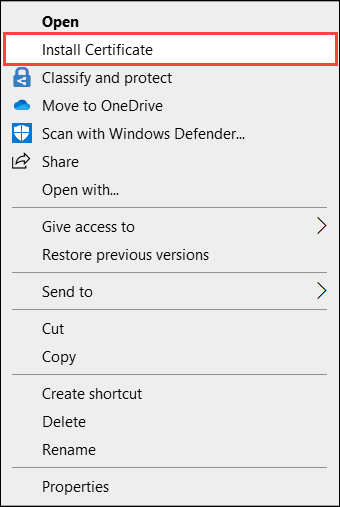

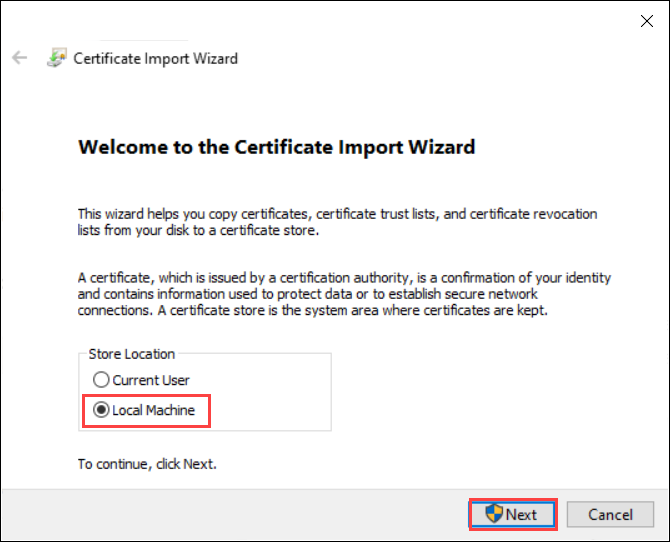

Importera certifikat som DER-format

Utför följande steg för att importera certifikat på en Windows-klient:

Högerklicka på filen och välj Installera certifikat. Den här åtgärden startar guiden Importera certifikat.

För Store-plats väljer du Lokal dator och sedan Nästa.

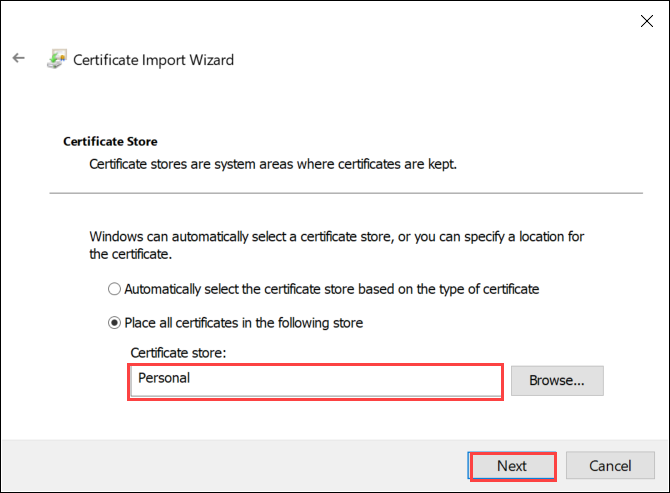

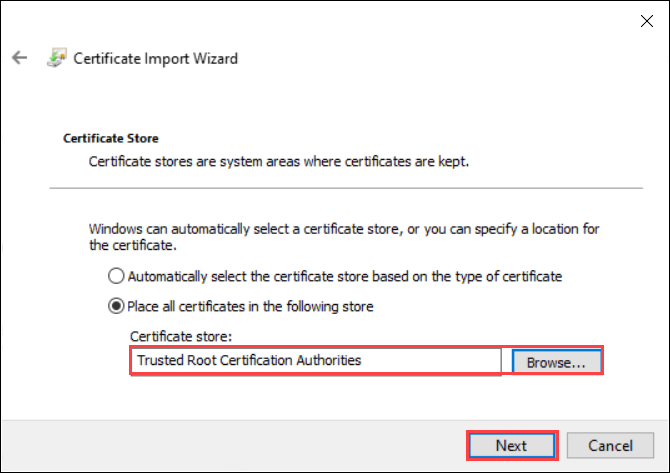

Välj Placera alla certifikat i följande arkiv och välj sedan Bläddra.

Om du vill importera till ett personligt arkiv går du till det personliga arkivet för fjärrvärden och väljer sedan Nästa.

Om du vill importera till ett betrott arkiv går du till den betrodda rotcertifikatutfärdare och väljer sedan Nästa.

Välj Slutför. Ett meddelande om att importen lyckades visas.

Visa certifikatets förfallodatum

Om du tar in dina egna certifikat upphör certifikaten vanligtvis att gälla om ett år eller sex månader. Om du vill visa förfallodatumet för certifikatet går du till sidan Certifikat i enhetens lokala webbgränssnitt. Om du väljer ett specifikt certifikat kan du visa förfallodatumet för certifikatet.

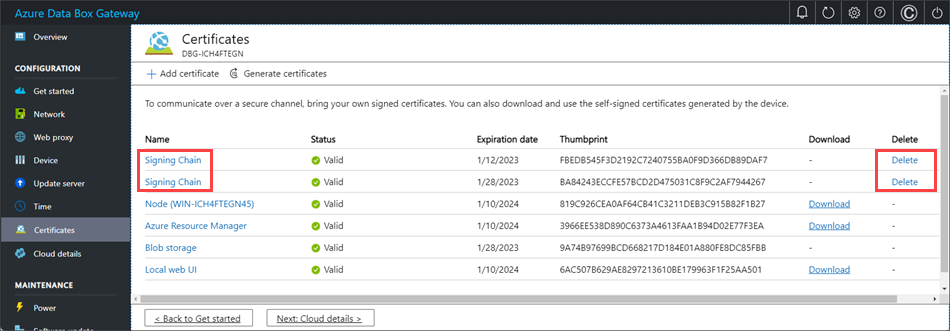

Ta bort certifikat för signeringskedja

Du kan ta bort ett gammalt, utgånget signeringskedjecertifikat från enheten. När du gör det är alla beroende certifikat i signeringskedjan inte längre giltiga. Det går bara att ta bort certifikat för signeringskedjan.

Utför följande steg för att ta bort ett signeringskedjecertifikat från din Azure Stack Edge-enhet:

I enhetens lokala webbgränssnitt går du till KONFIGURATIONscertifikat>.

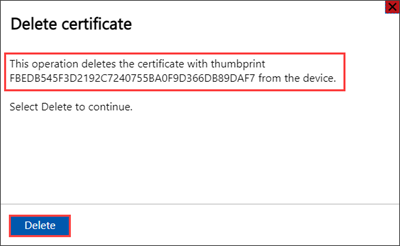

Välj det signeringskedjecertifikat som du vill ta bort. Välj sedan ta bort.

I fönstret Ta bort certifikat kontrollerar du certifikatets tumavtryck och väljer sedan Ta bort. Det går inte att ångra borttagningen av certifikatet.

När certifikatborttagningen är klar är alla beroende certifikat i signeringskedjan inte längre giltiga.

Om du vill se statusuppdateringarna uppdaterar du visningen. Certifikatet för signeringskedjan visas inte längre och beroende certifikat har inte giltig status.

Nästa steg

Lär dig hur du felsöker certifikatproblem