Använda Azure SQL Managed Instance med SQL Server Integration Services (SSIS) i Azure Data Factory eller Azure Synapse Analytics

GÄLLER FÖR:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Dricks

Prova Data Factory i Microsoft Fabric, en allt-i-ett-analyslösning för företag. Microsoft Fabric omfattar allt från dataflytt till datavetenskap, realtidsanalys, business intelligence och rapportering. Lär dig hur du startar en ny utvärderingsversion kostnadsfritt!

Nu kan du flytta projekt, paket och arbetsbelastningar i SQL Server Integration Services (SSIS) till Azure-molnet. Distribuera, köra och hantera SSIS-projekt och paket i Azure SQL Database eller SQL Managed Instance med välbekanta verktyg som SQL Server Management Studio (SSMS). Den här artikeln beskriver följande specifika områden när du använder Azure SQL Managed Instance med Azure-SSIS Integration Runtime (IR):

- Etablera en Azure-SSIS IR med SSIS-katalogen (SSISDB) som hanteras av Azure SQL Managed Instance

- Köra SSIS-paket med Azure SQL Managed Instance Agent-jobb

- Rensa SSISDB-loggar med Azure SQL Managed Instance Agent-jobb

- Redundans för Azure-SSIS IR med Azure SQL Managed Instance

- Migrera lokala SSIS-arbetsbelastningar till SSIS i ADF

Etablera Azure-SSIS IR med SSISDB som hanteras av Azure SQL Managed Instance

Förutsättningar

Aktivera Microsoft Entra-ID på Azure SQL Managed Instance när du väljer Microsoft Entra-autentisering.

Välj hur du ansluter SQL Managed Instance, via en privat slutpunkt eller över en offentlig slutpunkt:

Över privat slutpunkt (rekommenderas)

Välj det virtuella nätverk som Azure-SSIS IR ska ansluta till:

- I samma virtuella nätverk som den hanterade instansen, med olika undernät.

- I ett annat virtuellt nätverk än den hanterade instansen, via peering för virtuella nätverk (som är begränsad till samma region på grund av begränsningar för global VNet-peering) eller en anslutning från det virtuella nätverket till det virtuella nätverket.

Mer information om SQL Managed Instance-anslutning finns i Ansluta ditt program till Azure SQL Managed Instance.

Över offentlig slutpunkt

Azure SQL Managed Instances kan tillhandahålla anslutning via offentliga slutpunkter. Krav för inkommande och utgående trafik måste uppfyllas för att tillåta trafik mellan SQL Managed Instance och Azure-SSIS IR:

när Azure-SSIS IR inte finns i ett virtuellt nätverk (rekommenderas)

Inkommande krav för SQL Managed Instance för att tillåta inkommande trafik från Azure-SSIS IR.

Transportprotokoll Källa Källportintervall Mål Målportintervall TCP Azure Cloud-tjänsttagg * VirtualNetwork 3342 Mer information finns i Tillåt offentlig slutpunktstrafik i nätverkssäkerhetsgruppen.

när Azure-SSIS IR i ett virtuellt nätverk

Det finns ett särskilt scenario när SQL Managed Instance finns i en region som Azure-SSIS IR inte stöder, Azure-SSIS IR finns i ett virtuellt nätverk utan VNet-peering på grund av global VNet-peeringbegränsning. I det här scenariot ansluter Azure-SSIS IR i ett virtuellt nätverk SQL Managed Instance via en offentlig slutpunkt. Använd reglerna nedan för nätverkssäkerhetsgrupp (NSG) för att tillåta trafik mellan SQL Managed Instance och Azure-SSIS IR:

Inkommande krav för SQL Managed Instance för att tillåta inkommande trafik från Azure-SSIS IR.

Transportprotokoll Källa Källportintervall Mål Målportintervall TCP Statisk IP-adress för Azure-SSIS IR

Mer information finns i Bring Your Own Public IP för Azure-SSIS IR.* VirtualNetwork 3342 Utgående krav för Azure-SSIS IR för att tillåta utgående trafik till SQL Managed Instance.

Transportprotokoll Källa Källportintervall Mål Målportintervall TCP VirtualNetwork * IP-adress för SQL Managed Instance för offentlig slutpunkt 3342

Konfigurera ett virtuellt nätverk

Användarbehörighet. Den användare som skapar Azure-SSIS IR måste ha rolltilldelningen minst på Azure Data Factory-resursen med något av alternativen nedan:

- Använd den inbyggda rollen Nätverksdeltagare. Den här rollen levereras med behörigheten Microsoft.Network/* som har ett mycket större omfång än nödvändigt.

- Skapa en anpassad roll som endast innehåller nödvändig behörighet för Microsoft.Network/virtualNetworks/*/join/action . Om du också vill ta med dina egna offentliga IP-adresser för Azure-SSIS IR när du ansluter den till ett virtuellt Azure Resource Manager-nätverk, inkluderar du även behörigheten Microsoft.Network/publicIPAddresses/*/join/action i rollen.

Virtuellt nätverk.

Kontrollera att det virtuella nätverkets resursgrupp kan skapa och ta bort vissa Azure-nätverksresurser.

Azure-SSIS IR måste skapa vissa nätverksresurser under samma resursgrupp som det virtuella nätverket. Dessa resurser omfattar:

- En Azure-lastbalanserare med namnet <Guid-azurebatch-cloudserviceloadbalancer>

- En nätverkssäkerhetsgrupp med namnet *<Guid-azurebatch-cloudservicenetworksecuritygroup>

- En offentlig IP-adress i Azure med namnet -azurebatch-cloudservicepublicip

Dessa resurser skapas när din Azure-SSIS IR startar. De tas bort när din Azure-SSIS IR stoppas. Undvik att blockera din Azure-SSIS IR från att stoppas genom att inte återanvända dessa nätverksresurser i dina andra resurser.

Kontrollera att du inte har något resurslås på den resursgrupp/prenumeration som det virtuella nätverket tillhör. Om du konfigurerar ett skrivskyddat/borttagningslås misslyckas start och stopp av Azure-SSIS IR, annars slutar det svara.

Kontrollera att du inte har någon Azure Policy-definition som förhindrar att följande resurser skapas under resursgruppen/prenumerationen som det virtuella nätverket tillhör:

- Microsoft.Network/LoadBalancers

- Microsoft.Network/NetworkSecurityGroups

Tillåt trafik i NSG-regeln (Network Security Group) för att tillåta trafik mellan SQL Managed Instance och Azure-SSIS IR och trafik som krävs av Azure-SSIS IR.

Inkommande krav för SQL Managed Instance för att tillåta inkommande trafik från Azure-SSIS IR.

Transportprotokoll Källa Källportintervall Mål Målportintervall Kommentarer TCP VirtualNetwork * VirtualNetwork 1433, 11000-11999 Om din SQL Database-serveranslutningsprincip är inställd på Proxy i stället för Omdirigering krävs endast port 1433. Utgående krav för Azure-SSIS IR för att tillåta utgående trafik till SQL Managed Instance och annan trafik som krävs av Azure-SSIS IR.

Transportprotokoll Källa Källportintervall Mål Målportintervall Kommentarer TCP VirtualNetwork * VirtualNetwork 1433, 11000-11999 Tillåt utgående trafik till SQL Managed Instance. Om anslutningsprincipen är inställd på Proxy i stället för Omdirigering krävs endast port 1433. TCP VirtualNetwork * AzureCloud 443 Noderna i din Azure-SSIS IR i det virtuella nätverket använder den här porten för att komma åt Azure-tjänster, till exempel Azure Storage och Azure Event Hubs. TCP VirtualNetwork * Internet 80 (Valfritt) Noderna i din Azure-SSIS IR i det virtuella nätverket använder den här porten för att ladda ned en lista över återkallade certifikat från Internet. Om du blockerar den här trafiken kan det uppstå prestandanedgradering när du startar IR och förlorar möjligheten att kontrollera listan över återkallade certifikat för certifikatanvändning. Om du vill begränsa målet till vissa FQDN ytterligare kan du läsa Konfigurera användardefinierade vägar (UDR). TCP VirtualNetwork * Storage 445 (Valfritt) Den här regeln krävs bara när du vill köra SSIS-paketet som lagras i Azure Files. Inkommande krav för Azure-SSIS IR för att tillåta trafik som behövs av Azure-SSIS IR.

Transportprotokoll Källa Källportintervall Mål Målportintervall Kommentarer TCP BatchNodeManagement * VirtualNetwork 29876, 29877 (om du ansluter IR till ett virtuellt Resource Manager-nätverk)

10100, 20100, 30100 (om du ansluter IR till ett klassiskt virtuellt nätverk)Data Factory-tjänsten använder dessa portar för att kommunicera med noderna i din Azure-SSIS IR i det virtuella nätverket.

Oavsett om du skapar en NSG på undernätsnivå konfigurerar Data Factory alltid en NSG på nivån för nätverkskorten (NIC) som är anslutna till de virtuella datorer som är värdar för Azure-SSIS IR. Endast inkommande trafik från Data Factory IP-adresser på de angivna portarna tillåts av nätverkskortnivåns NSG. Även om du öppnar dessa portar för Internettrafik på undernätsnivå blockeras trafik från IP-adresser som inte är Ip-adresser för Data Factory på nätverkskortsnivå.TCP CorpNetSaw * VirtualNetwork 3389 (Valfritt) Den här regeln krävs endast när Microsoft-supportern ber kunden att öppna för avancerad felsökning och kan stängas direkt efter felsökning. CorpNetSaw-tjänsttaggen tillåter endast säker åtkomst till arbetsstationer i Microsofts företagsnätverk för att använda fjärrskrivbord. Och den här tjänsttaggen kan inte väljas från portalen och är endast tillgänglig via Azure PowerShell eller Azure CLI.

På NSG på nätverkskortsnivå är port 3389 öppen som standard och vi låter dig styra port 3389 på NSG på undernätsnivå, samtidigt som Azure-SSIS IR har otillåten port 3389 utgående som standard vid Windows brandväggsregel på varje IR-nod för skydd.

Mer information finns i Konfiguration av virtuella nätverk:

- Om du tar med dina egna offentliga IP-adresser för Azure-SSIS IR

- Om du använder en egen DNS-server (Domain Name System)

- Om du använder Azure ExpressRoute eller en användardefinierad väg (UDR)

- Om du använder anpassad Azure-SSIS IR

Etablera Azure-SSIS Integration Runtime

Välj privat slutpunkt för SQL Managed Instance eller offentlig slutpunkt.

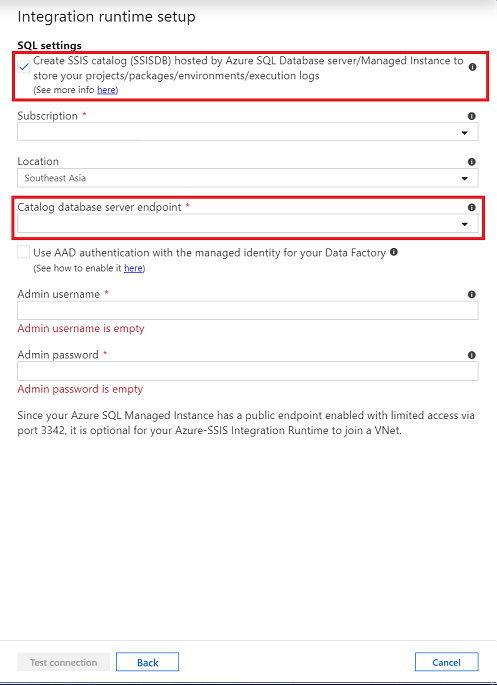

När du etablerar Azure-SSIS IR i Azure Portal/ADF-appen på sidan SQL-inställningar använder du den privata slutpunkten för SQL Managed Instance eller den offentliga slutpunkten när du skapar SSIS-katalogen (SSISDB).

Värdnamnet för den offentliga slutpunkten har formatet <mi_name.public>.<>dns_zone.database.windows.net och att porten som används för anslutningen är 3342.

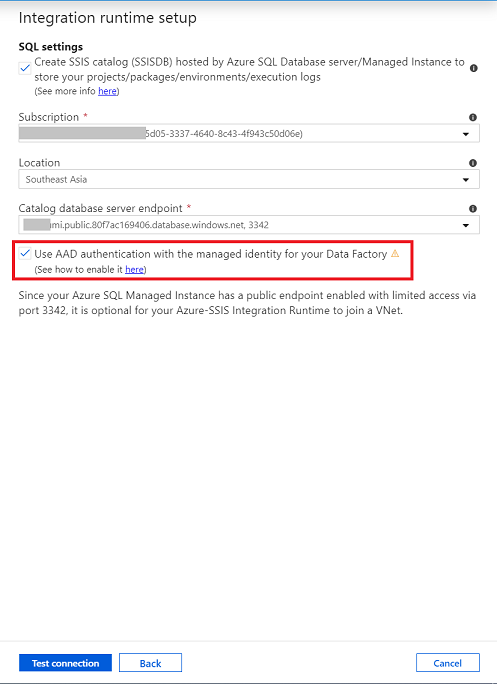

Välj Microsoft Entra-autentisering när det gäller.

Mer information om hur du aktiverar Microsoft Entra-autentisering finns i Aktivera Microsoft Entra-ID på Azure SQL Managed Instance.

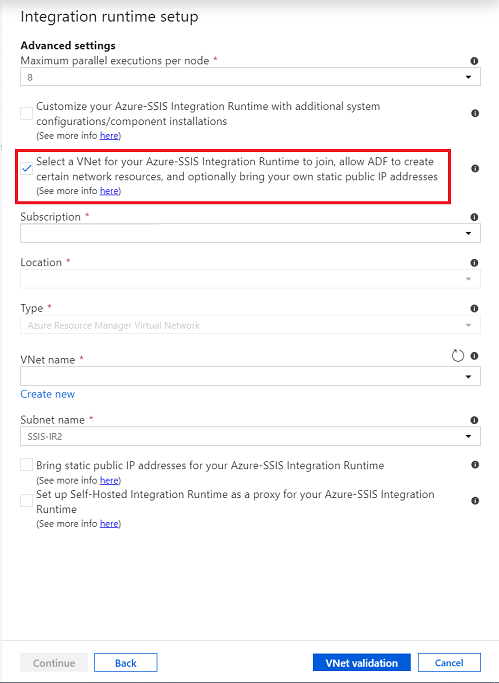

Anslut Azure-SSIS IR till det virtuella nätverket när det gäller.

På sidan avancerad inställning väljer du det virtuella nätverk och undernät som ska kopplas.

När du är inne i samma virtuella nätverk som SQL Managed Instance väljer du ett annat undernät än SQL Managed Instance.

Mer information om hur du ansluter Azure-SSIS IR till ett virtuellt nätverk finns i Ansluta en Azure-SSIS-integreringskörning till ett virtuellt nätverk.

Mer information om hur du skapar en Azure-SSIS IR finns i Skapa en Azure-SSIS-integreringskörning i Azure Data Factory.

Rensa SSISDB-loggar

Kvarhållningsprincipen för SSISDB-loggar definieras av egenskaperna nedan i catalog.catalog_properties:

OPERATION_CLEANUP_ENABLED

När värdet är TRUE tas åtgärdsinformation och åtgärdsmeddelanden som är äldre än RETENTION_WINDOW (dagar) bort från katalogen. När värdet är FALSE lagras all åtgärdsinformation och alla åtgärdsmeddelanden i katalogen. Obs! Ett SQL Server-jobb utför åtgärdsrensningen.

RETENTION_WINDOW

Antalet dagar som åtgärdsinformation och åtgärdsmeddelanden lagras i katalogen. När värdet är -1 är kvarhållningsfönstret oändligt. Obs! Om ingen rensning önskas anger du OPERATION_CLEANUP_ENABLED till FALSE.

Om du vill ta bort SSISDB-loggar som ligger utanför kvarhållningsfönstret som angetts av administratören kan du utlösa den lagrade proceduren [internal].[cleanup_server_retention_window_exclusive]. Du kan också schemalägga körning av SQL Managed Instance-agentjobb för att utlösa den lagrade proceduren.