Kryptera Azure Data Factory med kundhanterade nycklar

GÄLLER FÖR:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Dricks

Prova Data Factory i Microsoft Fabric, en allt-i-ett-analyslösning för företag. Microsoft Fabric omfattar allt från dataflytt till datavetenskap, realtidsanalys, business intelligence och rapportering. Lär dig hur du startar en ny utvärderingsversion kostnadsfritt!

Azure Data Factory krypterar vilande data, inklusive entitetsdefinitioner och alla data som cachelagras medan körningar pågår. Som standard krypteras data med en slumpmässigt genererad Microsoft-hanterad nyckel som är unikt tilldelad till din datafabrik. För extra säkerhetsgarantier kan du nu aktivera BYOK (Bring Your Own Key) med funktionen kundhanterade nycklar i Azure Data Factory. När du anger en kundhanterad nyckel använder Data Factory både fabrikssystemnyckeln och CMK:en för att kryptera kunddata. Om du saknar något av dem skulle det resultera i nekad åtkomst till data och fabrik.

Azure Key Vault krävs för att lagra kundhanterade nycklar. Du kan antingen skapa egna nycklar och lagra dem i ett nyckelvalv, eller så kan du använda Azure Key Vault-API:erna för att generera nycklar. Nyckelvalv och Data Factory måste finnas i samma Microsoft Entra-klientorganisation och i samma region, men de kan finnas i olika prenumerationer. Mer information om Azure Key Vault finns i Vad är Azure Key Vault?

Om kundhanterade nycklar

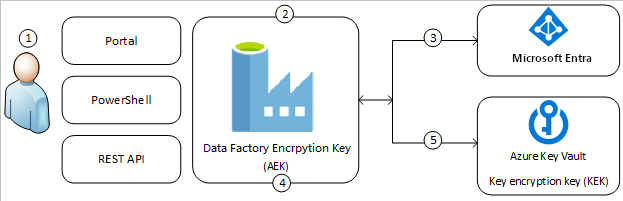

Följande diagram visar hur Data Factory använder Microsoft Entra-ID och Azure Key Vault för att göra begäranden med hjälp av den kundhanterade nyckeln:

I följande lista förklaras de numrerade stegen i diagrammet:

- En Azure Key Vault-administratör ger behörighet till krypteringsnycklar till den hanterade identitet som är associerad med Data Factory

- En Data Factory-administratör möjliggör kundhanterad nyckelfunktion i fabriken

- Data Factory använder den hanterade identitet som är associerad med fabriken för att autentisera åtkomst till Azure Key Vault via Microsoft Entra-ID

- Data Factory omsluter fabrikskrypteringsnyckeln med kundnyckeln i Azure Key Vault

- För läs-/skrivåtgärder skickar Data Factory begäranden till Azure Key Vault för att packa upp kontokrypteringsnyckeln för att utföra krypterings- och dekrypteringsåtgärder

Det finns två sätt att lägga till kryptering av kundhanterad nyckel till datafabriker. Den ena är under fabriksskapandetiden i Azure Portal och den andra är när fabriken har skapats i Data Factory-användargränssnittet.

Förutsättningar – konfigurera Azure Key Vault och generera nycklar

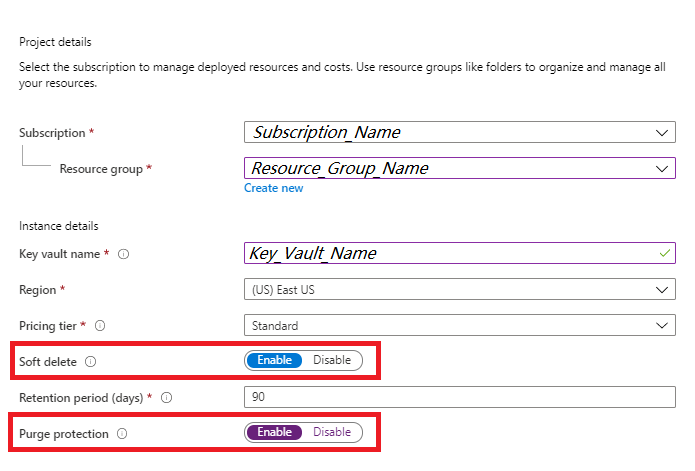

Aktivera mjuk borttagning och rensa inte i Azure Key Vault

Om du använder kundhanterade nycklar med Data Factory måste två egenskaper anges i Key Vault, Mjuk borttagning och Rensa inte. Dessa egenskaper kan aktiveras med antingen PowerShell eller Azure CLI i ett nytt eller befintligt nyckelvalv. Information om hur du aktiverar dessa egenskaper i ett befintligt nyckelvalv finns i Azure Key Vault-återställningshantering med skydd mot mjuk borttagning och rensning

Om du skapar ett nytt Azure Key Vault via Azure Portal kan mjuk borttagning och Rensa inte aktiveras på följande sätt:

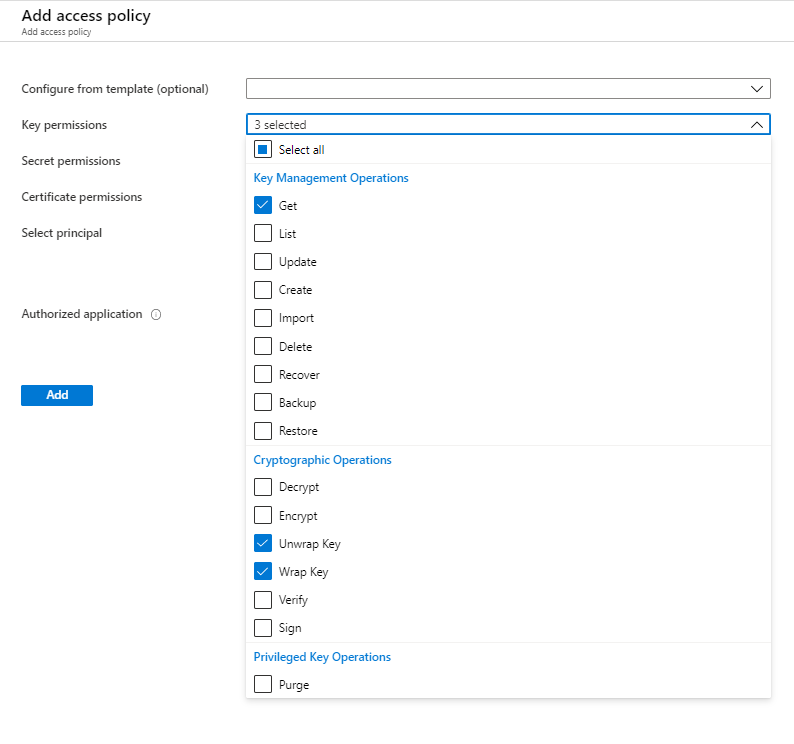

Bevilja Data Factory åtkomst till Azure Key Vault

Kontrollera att Azure Key Vault och Azure Data Factory finns i samma Microsoft Entra-klientorganisation och i samma region. Från Åtkomstkontroll för Azure Key Vault beviljar du datafabriken följande behörigheter: Hämta, Packa upp nyckel och Radbryt nyckel. Dessa behörigheter krävs för att aktivera kundhanterade nycklar i Data Factory.

Om du vill lägga till kundhanterad nyckelkryptering när fabriken har skapats i Data Factory-användargränssnittet kontrollerar du att datafabrikens hanterade tjänstidentitet (MSI) har de tre behörigheterna till Key Vault

Om du vill lägga till kundhanterad nyckelkryptering under fabriksgenereringstiden i Azure Portal kontrollerar du att den användartilldelade hanterade identiteten (UA-MI) har de tre behörigheterna till Key Vault

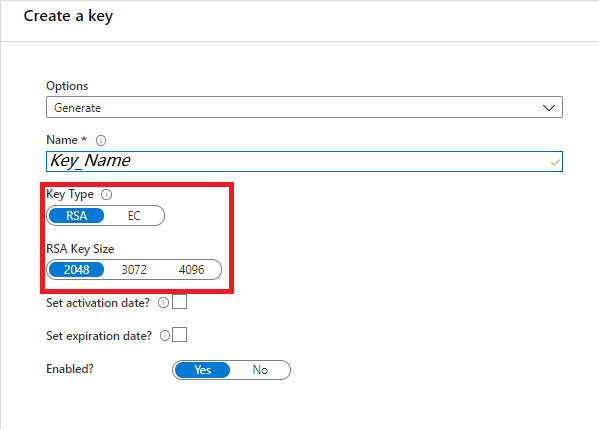

Generera eller ladda upp kundhanterad nyckel till Azure Key Vault

Du kan antingen skapa egna nycklar och lagra dem i ett nyckelvalv. Du kan också använda Azure Key Vault-API:erna för att generera nycklar. Endast RSA-nycklar stöds med Data Factory-kryptering. RSA-HSM stöds också. Mer information finns i Om nycklar, hemligheter och certifikat.

Aktivera kundhanterade nycklar

Skapa en fabrik i Data Factory-användargränssnittet

Det här avsnittet går igenom processen för att lägga till kundhanterad nyckelkryptering i Data Factory-användargränssnittet när fabriken har skapats.

Kommentar

En kundhanterad nyckel kan bara konfigureras på en tom datafabrik. Datafabriken får inte innehålla några resurser som länkade tjänster, pipelines och dataflöden. Vi rekommenderar att du aktiverar kundhanterad nyckel direkt efter att fabriken har skapats.

Viktigt!

Den här metoden fungerar inte med hanterade virtuella nätverksaktiverade fabriker. Överväg den alternativa vägen om du vill kryptera sådana fabriker.

Kontrollera att datafabrikens hanterade tjänstidentitet (MSI) har behörigheten Hämta, Packa upp nyckel och Omslut nyckel till Key Vault.

Kontrollera att datafabriken är tom. Datafabriken får inte innehålla några resurser som länkade tjänster, pipelines och dataflöden. För tillfället resulterar distribution av kundhanterad nyckel till en icke-tom fabrik i ett fel.

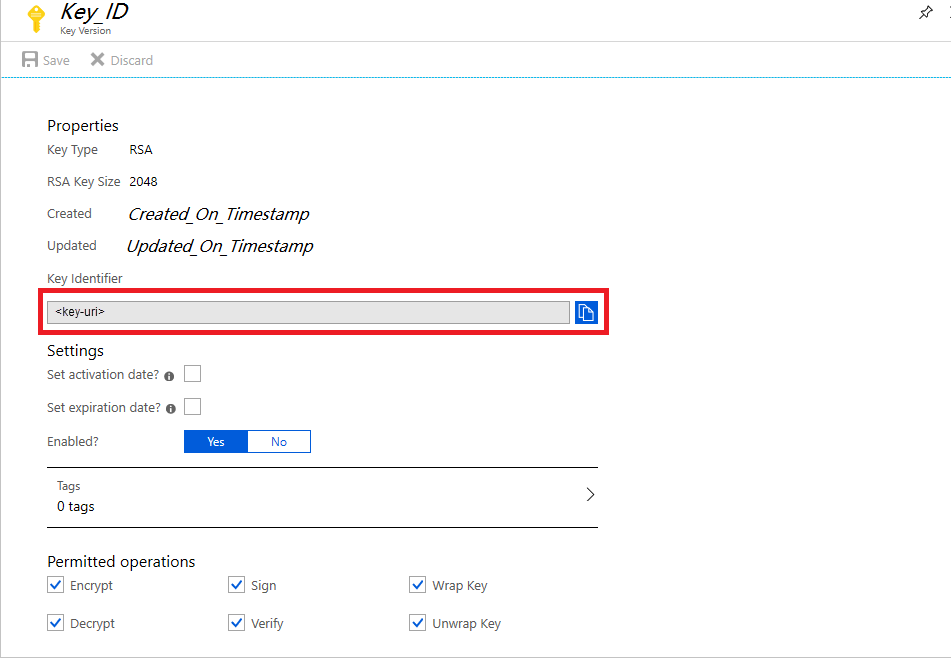

Om du vill hitta nyckel-URI:n i Azure Portal går du till Azure Key Vault och väljer inställningen Nycklar. Välj den önskade nyckeln och välj sedan nyckeln för att visa dess versioner. Välj en nyckelversion för att visa inställningarna

Kopiera värdet för fältet Nyckelidentifierare, som tillhandahåller URI:n

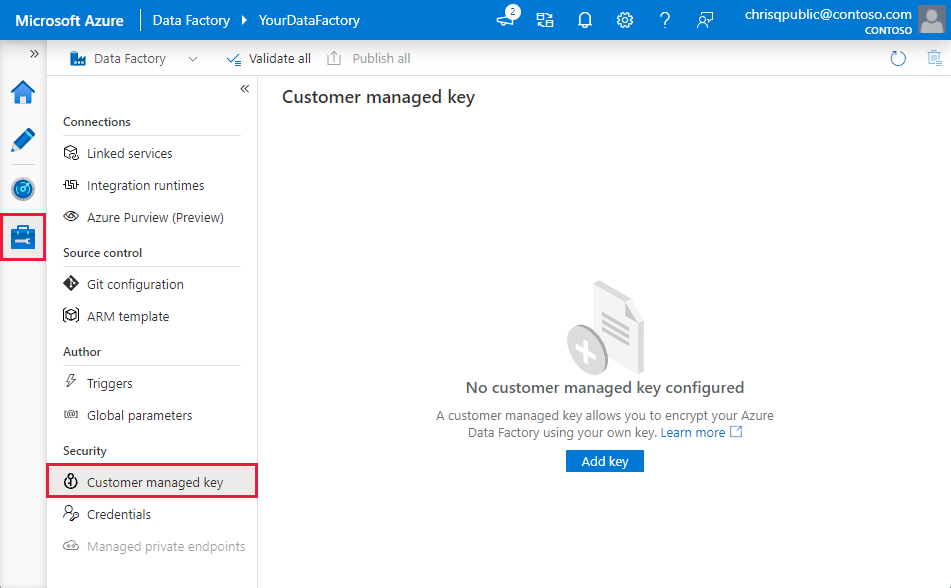

Starta Azure Data Factory-portalen och gå till Data Factory-hanteringsportalen med hjälp av navigeringsfältet till vänster

Klicka på ikonen Kundhanterad nyckel

Ange den URI för kundhanterad nyckel som du kopierade tidigare

Klicka på Spara och kundhanterad nyckelkryptering är aktiverat för Data Factory

När fabriken skapas i Azure Portal

I det här avsnittet beskrivs steg för steg hur du lägger till kundhanterad nyckelkryptering i Azure Portal under fabriksdistributionen.

För att kryptera fabriken måste Data Factory först hämta kundhanterad nyckel från Key Vault. Eftersom fabriksdistributionen fortfarande pågår är hanterad tjänstidentitet (MSI) inte tillgänglig ännu för att autentisera med Key Vault. För att kunna använda den här metoden måste kunden därför tilldela en användartilldelad hanterad identitet (UA-MI) till datafabriken. Vi förutsätter de roller som definieras i UA-MI och autentiserar med Key Vault.

Mer information om användartilldelad hanterad identitet finns i Hanterade identitetstyper och Rolltilldelning för användartilldelad hanterad identitet.

Kontrollera att användartilldelad hanterad identitet (UA-MI) har behörighet att hämta, packa upp nyckel och omsluta nyckel till Key Vault

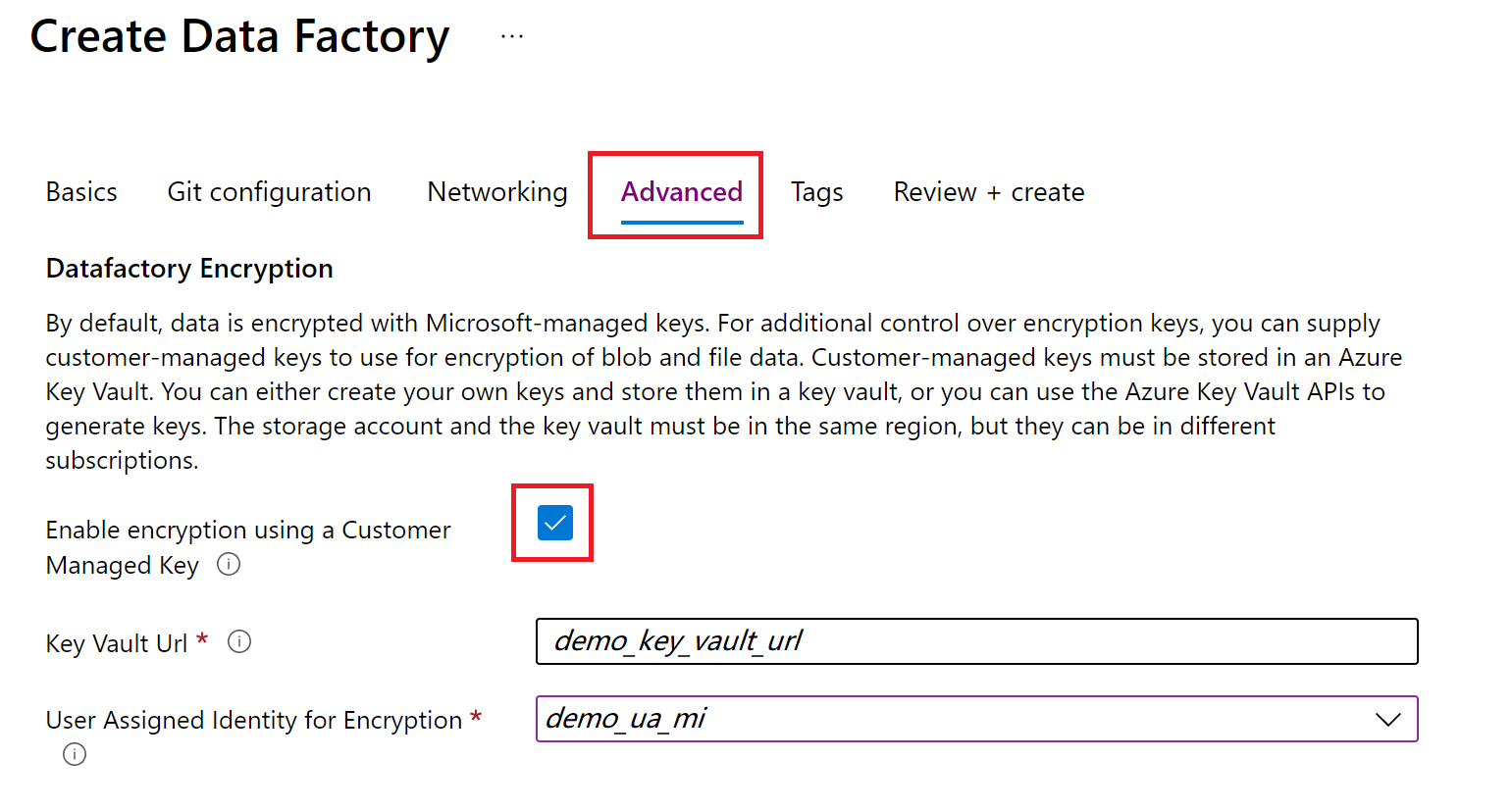

Under fliken Avancerat markerar du kryssrutan Aktivera kryptering med hjälp av en kundhanterad nyckel

Ange URL:en för den kundhanterade nyckeln som lagras i Key Vault

Välj en lämplig användartilldelad hanterad identitet för att autentisera med Key Vault

Fortsätt med fabriksdistribution

Uppdatera nyckelversion

När du skapar en ny version av en nyckel uppdaterar du datafabriken så att den nya versionen används. Följ liknande steg enligt beskrivningen i avsnittet Data Factory-användargränssnitt, inklusive:

Leta upp URI:n för den nya nyckelversionen via Azure Key Vault-portalen

Gå till inställningen Kundhanterad nyckel

Ersätt och klistra in URI:n för den nya nyckeln

Klicka på Spara och Data Factory krypteras nu med den nya nyckelversionen

Använda en annan nyckel

Om du vill ändra nyckeln som används för Data Factory-kryptering måste du uppdatera inställningarna manuellt i Data Factory. Följ liknande steg enligt beskrivningen i avsnittet Data Factory-användargränssnitt, inklusive:

Leta upp URI:n för den nya nyckeln via Azure Key Vault-portalen

Gå till inställningen Kundhanterad nyckel

Ersätt och klistra in URI:n för den nya nyckeln

Klicka på Spara och Data Factory krypteras nu med den nya nyckeln

Inaktivera kundhanterade nycklar

När den kundhanterade nyckelfunktionen är aktiverad kan du inte ta bort det extra säkerhetssteget. Vi förväntar oss alltid att en kunds tillhandahållna nyckel krypterar fabrik och data.

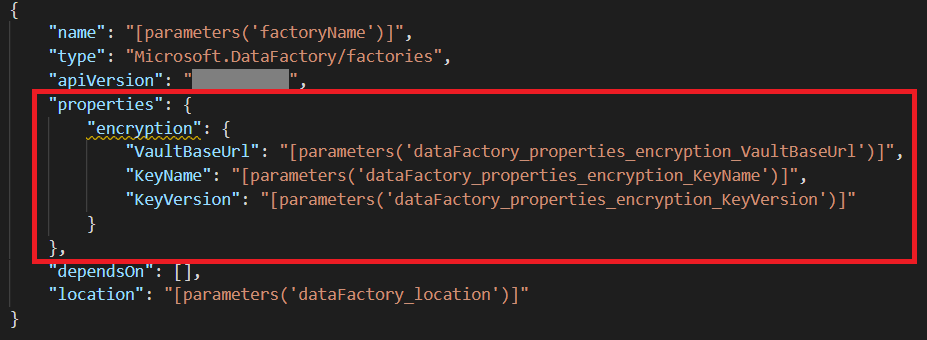

Kundhanterad nyckel och kontinuerlig integrering och kontinuerlig distribution

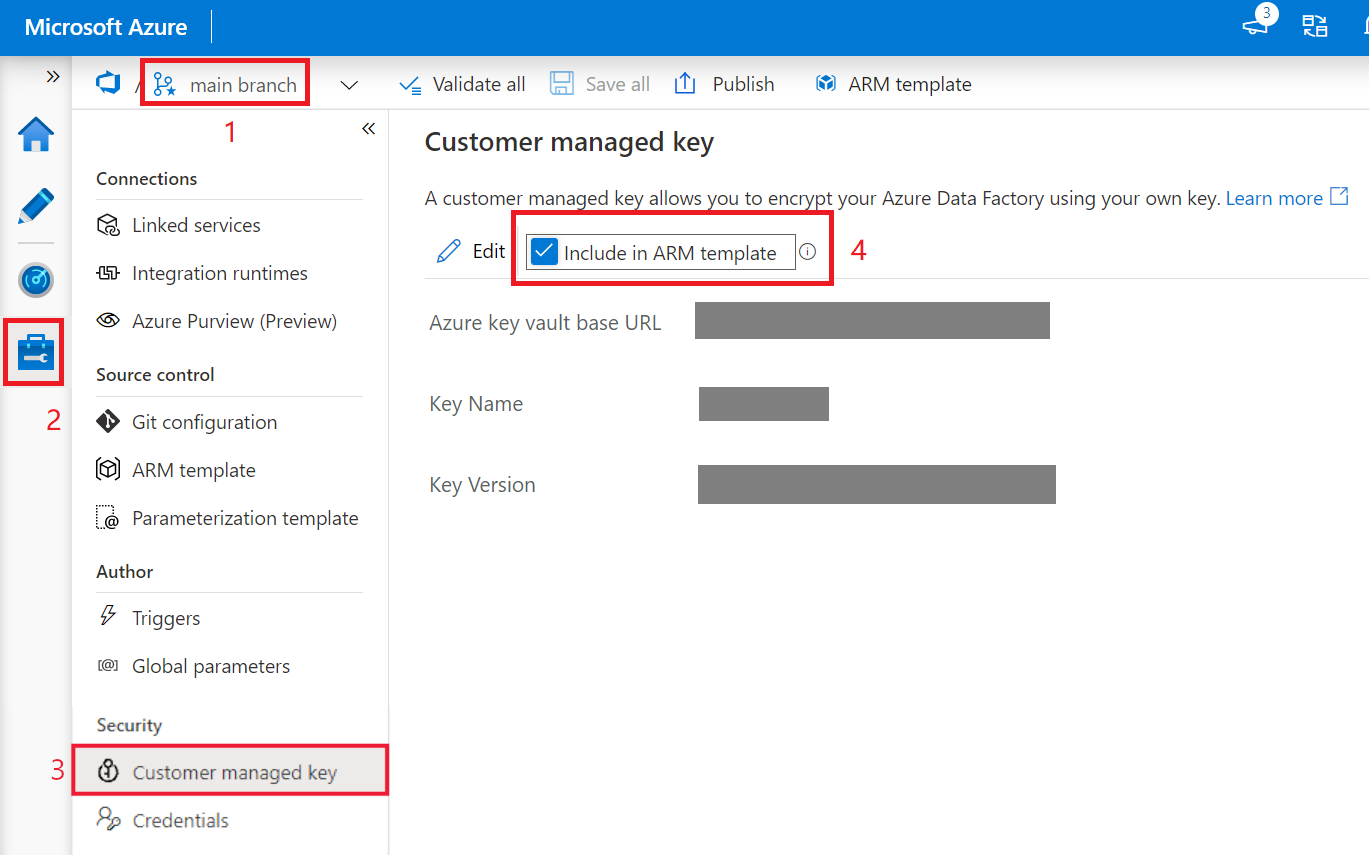

Som standard ingår inte CMK-konfigurationen i arm-mallen (Factory Azure Resource Manager). Så här inkluderar du inställningarna för kundhanterad nyckelkryptering i ARM-mallen för kontinuerlig integrering (CI/CD):

- Kontrollera att fabriken är i Git-läge

- Gå till hanteringsportalen – avsnittet kundhanterad nyckel

- Markera alternativet Inkludera i ARM-mall

Följande inställningar läggs till i ARM-mallen. Dessa egenskaper kan parametriseras i pipelines för kontinuerlig integrering och leverans genom att redigera konfigurationen av Azure Resource Manager-parametrar

Kommentar

Om du lägger till krypteringsinställningen i ARM-mallarna läggs en inställning på fabriksnivå som åsidosätter andra inställningar på fabriksnivå, till exempel git-konfigurationer, i andra miljöer. Om du har de här inställningarna aktiverade i en upphöjd miljö, till exempel UAT eller PROD, kan du läsa Globala parametrar i CI/CD.

Relaterat innehåll

Gå igenom självstudiekurserna om du vill lära dig hur du använder Data Factory i fler scenarier.