Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Arc-aktiverade Kubernetes stöder fullständigt anslutna och halvanslutna lägen för registrering och hantering av Kubernetes-kluster med Azure Arcs kontrollplan. Azure Arc-aktiverade Kubernetes-agenter kommunicerar med Azure Arc-slutpunkter för att utbyta olika typer av metadatainformation med hjälp av pull- och push-metoder från Kubernetes-kluster.

Det här dokumentet beskriver nätverksarkitektur, designöverväganden och designrekommendationer som hjälper dig att aktivera anslutning till Azure-kontrollplanet så att du kan hantera och använda Arc-aktiverade Kubernetes-kluster som körs i lokala och andra molnmiljöer.

Arkitektur

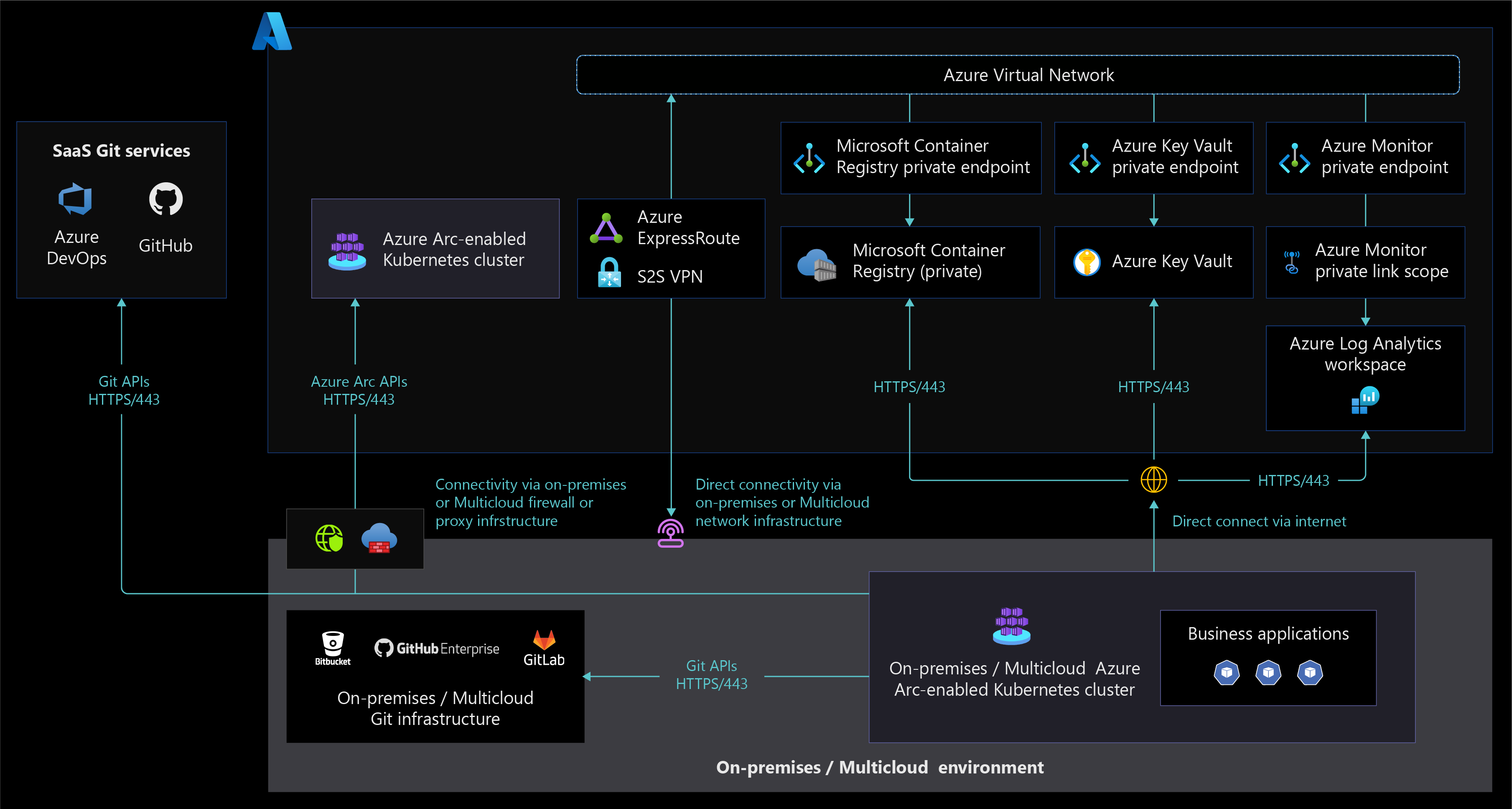

Följande diagram visar en Azure Arc-aktiverad Kubernetes-nätverksarkitektur som stöder fullständigt anslutna och halvanslutna nätverksanslutningslägen.

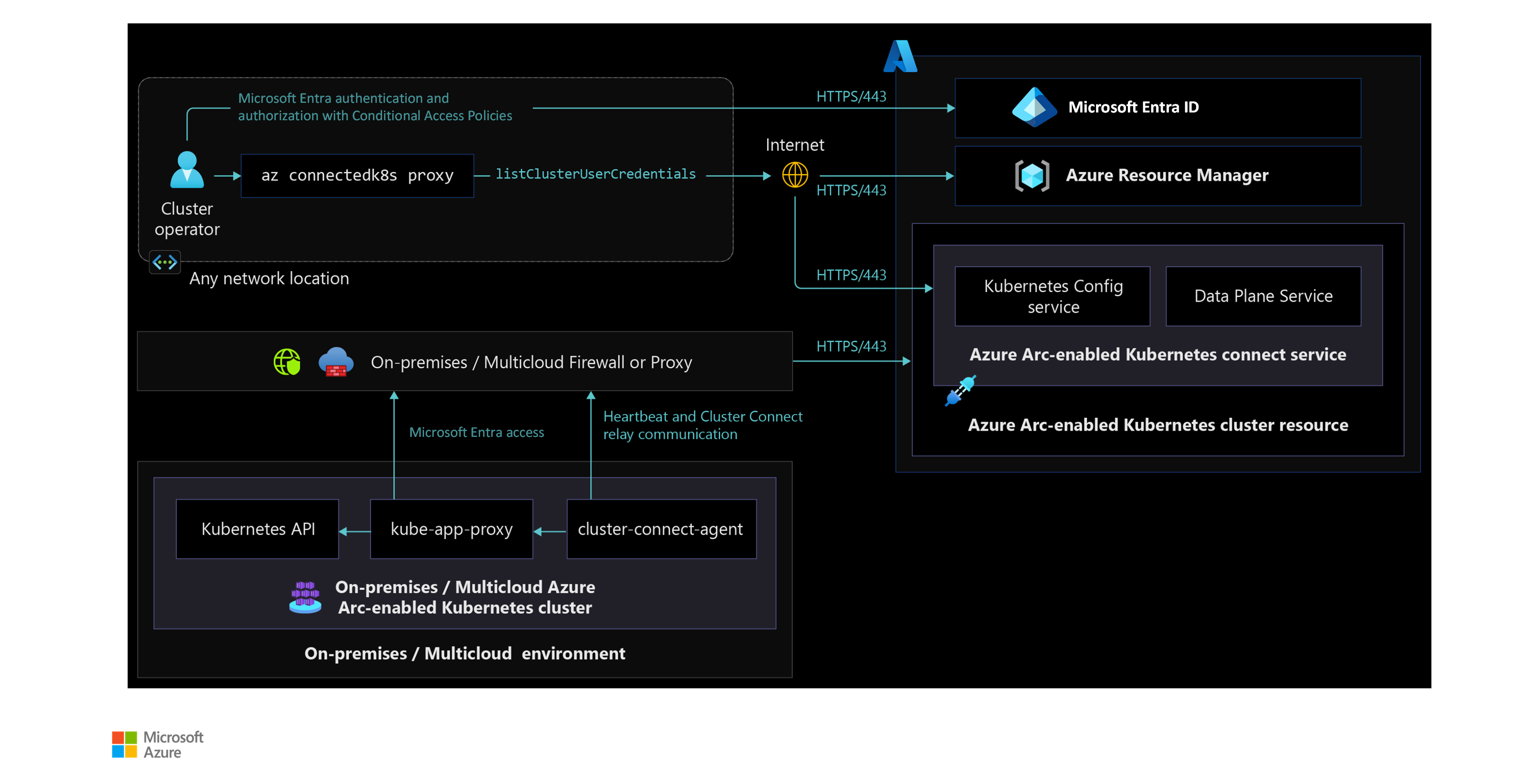

Följande diagram visar en nätverksarkitektur som tillåter klusteråtkomst från valfri nätverksplats med hjälp av funktionsfunktionen Azure Arc-aktiverad Kubernetes Cluster Connect .

Designöverväganden

- Granska designområdet för nätverkstopologi och anslutning i Azure-landningszonerna för att utvärdera effekten av Azure Arc-aktiverade Kubernetes på din anslutningsmodell.

- Granska nätverkskraven för Azure Arc-aktiverade Kubernetes för att förstå hur kluster kommunicerar med Azure från lokala nätverk eller andra molnleverantörer.

- Överväg kompromisser mellan organisationens säkerhet och efterlevnadskrav och de fördelar som Azure Arc-aktiverade Kubernetes erbjuder din organisation. Bestäm mellan fullständigt anslutet läge och halvanslutet läge för implementeringen.

- Bestäm om du vill använda offentliga eller privata slutpunkter när du ansluter till Azure Log Analytics-arbetsytor via ExpressRoute eller VPN jämfört med Internetanslutning.

- Bestäm om du vill använda offentliga eller privata slutpunkter när du ansluter till Azure Key Vaults via ExpressRoute eller VPN jämfört med Internetanslutning.

- Välj dina alternativ för nätverksanslutning för Azure Arc-aktiverad Kubernetes-klusterhantering, eftersom Azure Arc-aktiverade Kubernetes-kluster stöder klusterhantering från alla nätverk. Designöverväganden och rekommendationer vid beslut om nätverksoberoende klusterhantering finns i Identitets- och åtkomsthantering.

- Överväg att hantera Azure Arc-aktiverade Kubernetes-kluster på ett säkert sätt via klusteranslutningsfunktionen för åtkomst var som helst, vilket eliminerar inkommande nätverksportöppning och tillåter endast utgående kommunikation till Azure Arc-tjänster i Azure.

- När du använder lokala brandväggar eller proxyservrar för flera moln för TLS-inspektion av utgående trafik och IDPS (Network Intrusion Detection and Prevention System) bestämmer du om Azure Arc-aktiverade Kubernetes-slutpunkter ska undantas, eftersom vissa servercertifikat inte är betrodda av dessa brandväggar eller proxyservrar.

Designrekommendationer

- Genom att använda det fullständigt anslutna läget för registrerade Kubernetes-kluster kan du hålla dig uppdaterad med de senaste produktversionerna, säkerhetsuppdateringar, principer och installerade tillägg för att föra Azure-molntjänster till lokala miljöer eller miljöer med flera moln.

- Se till att du uppfyller Azure Arc-aktiverade Kubernetes-nätverkskrav baserat på din valda anslutningsmodell.

- Aktivera Azure Private Link för åtkomst till Azure-resurser som Key Vault, lagringskonton, Microsoft Container Registry och Log Analytics från Kubernetes-kluster som körs i lokala eller andra molnmiljöer via Azure Express Route- eller VPN-anslutningar.

- Konfigurera en DNS-vidarebefordrare för att matcha azure-tjänstens offentliga DNS-zon i Azure.

- För Azure Arc-aktiverad Kubernetes-agenttrafik som går genom brandväggar eller proxyservrar skapar du en källa och vissa målobjektgrupper och/eller taggar för att förenkla regler för utgående Internettrafik och stödja andra URL-tillåtna listor för Azure Arc-tillägg.

- Använd Azure Monitor för att spåra Anslutningsstatus för Azure Arc-aktiverade Kubernetes-kluster och skapa aviseringar som meddelar administratörer när anslutningstillstånden ändras. Överväg att använda Azure Resource Graph-frågor tillsammans med Azure Monitor.

- När du använder det halvanslutna nätverksanslutningsläget ansluter du klustret till Azure Arc minst en gång var 30:e dag för att exportera faktureringsdata och minst en gång var 90:e dag för att förnya hanterade identitetscertifikat och uppdatera Azure Arc-aktiverade Kubernetes-resurser och -agenter.

Nästa steg

Mer information om din hybrid- och molnresa över flera moln finns i följande artiklar:

- Granska förutsättningarna för Azure Arc-aktiverade Kubernetes.

- Granska verifierade Kubernetes-distributioner för Azure Arc-aktiverade Kubernetes.

- Läs Hantera hybridmiljöer och miljöer med flera moln.

- Lär dig hur du ansluter ett befintligt Kubernetes-kluster till Azure Arc.

- Läs mer om Azure Arc-aktiverade Kubernetes-anslutningslägen.

- Lär dig mer om data som utbyts mellan Azure Arc-aktiverade Kubernetes-kluster och Azure.

- Lär dig hur du använder konfigurationer i stor skala med Azure Policy.

- Granska Azure Resource Graph exempelfrågor för Azure Arc-aktiverade Kubernetes.

- Förstå Azure Arc-aktiverade Open Service Mesh för att skydda Azure Arc-aktiverad Kubernetes-klusterkommunikation och området för tjänsteobservabilitetskritisk design.

- Lär dig hur du kommer åt Azure Arc-aktiverade Kubernetes-kluster var du än använder Cluster Connect.

- Upplev Azure Arc-aktiverade Kubernetes-automatiserade scenarier med Azure Arc Jumpstart.

- Läs mer om Azure Arc via azure arc-utbildningsvägen.

- Se Vanliga frågor och svar – Azure Arc-aktiverad för svar på de vanligaste frågorna.