Aktivera anslutning från Azure VMware Solution

Introduktion

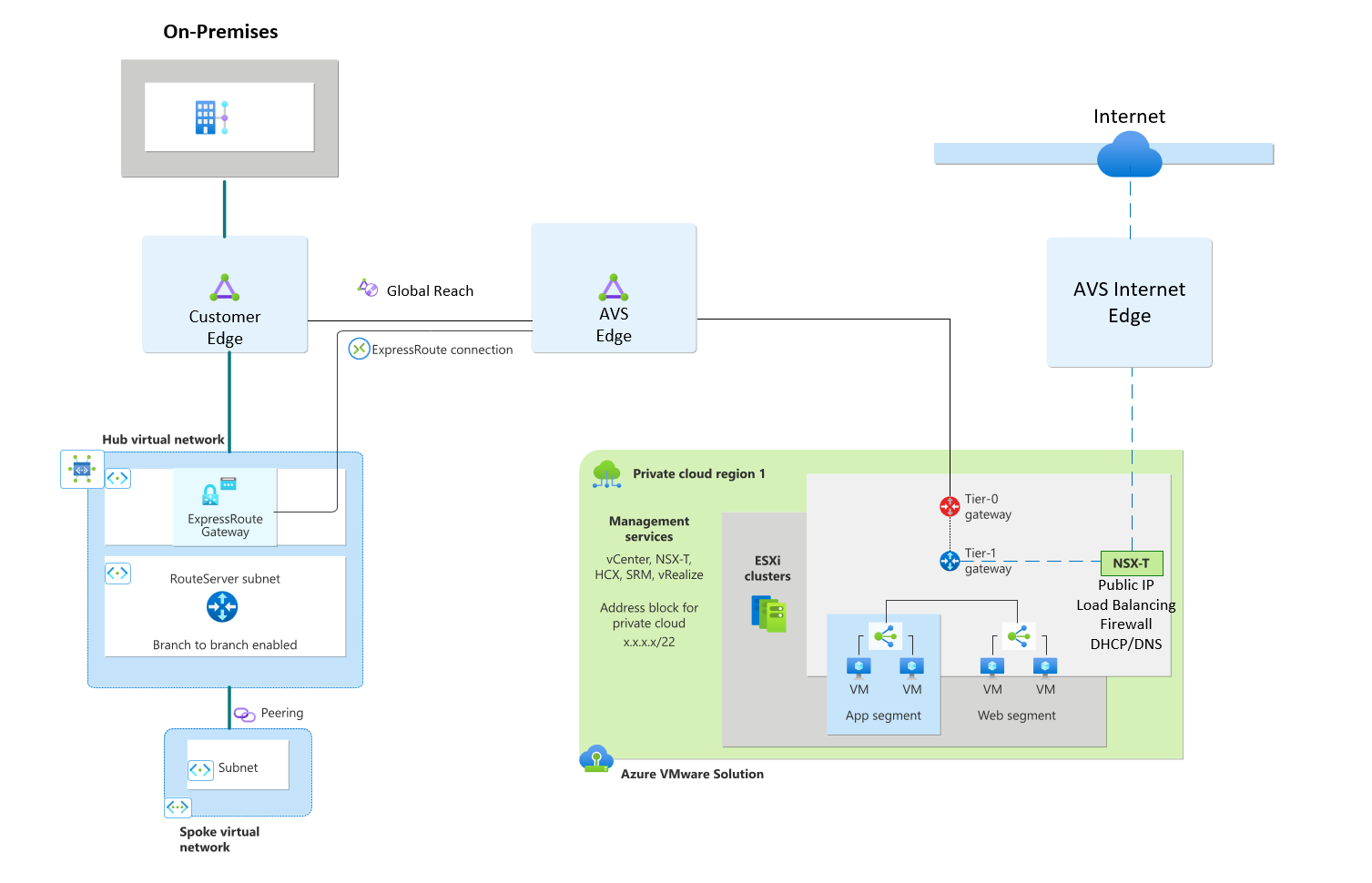

I det här designmönstret har trafiken en dedikerad sökväg över Microsofts stamnät från det lokala datacentret till det privata molnet Azure VMware Solution (AVS). Den här anslutningen sker via Expressroute Global Reach, en mekanism som tillhandahåller en direkt sökväg mellan den kundhanterade infrastrukturen som sedan kan ansluta till AVS-dedikerade Expressroute-kretsar. Det privata molnet har också en separat, isolerad utbrytning från NSX Edge till Internet så att den här trafiken inte passerar över Expressroute.

Viktig

Om du i dag befinner dig i en region där Global Reach inte stöds kan du skicka från det lokala till det privata AVS-molnet genom att distribuera en Expressroute Gateway i Azure. För att tillhandahålla transitiviteten från slutpunkt till slutpunkt krävs en virtuell installation i det virtuella hubbnätverket (VNET). Se avsnittet Trafikinspektion & Standardruttannonsering.

Kundprofil

Den här arkitekturen är perfekt för:

- Låg svarstid, utgående internt från Azure VMware Solution SDDC (programvarudefinierade datacenter) till Internet.

- Dirigera trafik från en lokal plats direkt till Azure via Expressroute eller VPN.

- Inkommande L4/L7-tjänster för arbetsbelastningar i SDDC, till exempel HTTPS

Trafiken, som flödar genom AVS NSX-routrarna, som beskrivs i den här designen är:

- Azure VMware-lösning till Azure inbyggda virtuella nätverk

- Azure VMware-lösning till Internet

- Azure VMware-lösning till lokala datacenter

Arkitekturkomponenter

Implementera det här scenariot med:

- En avancerad NSX-lastbalanserare

- Offentlig IP för Internetutgång från Azure VMware Solution för både käll- och mål- och adressöversättning (SNAT/DNAT)

Not

Även om NSX Advanced Load Balancer (Avi) tillhandahåller inkommande funktioner direkt i NSX, är den här funktionen också möjlig med WAF eller App Gateway v2 i Azure.

Nyckelbeslut

Det här dokumentet förutsätter och rekommenderar standardvägsannonsering från antingen lokalt eller AVS. Om du behöver standardvägen för att komma från Azure, se avsnittet Traffic Inspection & Default Route Advertisement.

Överväganden

- Aktivera offentlig IP-adress till NSX Edge i Azure-portalen. Detta möjliggör direktanslutningar med låg latens till Azure VMware Solution och möjlighet att skala antalet utgående anslutningar.

- Verkställ skapandet av regler för NSX-brandväggen.

- Använd NSX Advanced load balancer för att jämnt distribuera trafik till arbetslaster.

- Aktivera Flood Protection (Distribuerad och Gateway).

Utträde från AVS via NSX-T eller NVA

| Täckning för trafikkontroll | Rekommenderad lösningsdesign | Överväganden | Internetavbrott |

|---|---|---|---|

| - Internetåtkomst - Internetutgång – Trafik till lokalt datacenter – Trafik till Azure Virtual Network – Trafik i Azure VMware Solution |

Använd NSX-T eller en NVA-brandvägg från tredje part i Azure VMware Solution.

Använd NSX-T Advanced Load Balancer för HTTPs eller NSX-T Firewall för trafik som inte är HTTP/S. offentlig IP för Internet-utbrytning från Azure VMware Solution, SNAT och DNAT. |

Välj det här alternativet för att annonsera 0.0.0.0/0-rutten från Azure VMware Solution Private Cloud.

Aktivera offentlig IP-adress till NSX Edge i Azure-portalen. Det här alternativet möjliggör anslutningar med låg latens till Azure och möjlighet att skala antalet utgående anslutningar. |

Azure VMware-lösning |

Utflöde från Azure VMware Solution genom 0.0.0.0/0-annons från lokal infrastruktur

| Täckning för trafikkontroll | Rekommenderad lösningsdesign | Överväganden | Internet Breakout |

|---|---|---|---|

| - Internetingress - Utgående internettrafik – Till lokalt datacenter |

Använd en virtuell installation lokalt För HTTP/S-trafik använder du NSX Advanced Load Balancer eller Application Gateway i Azure. För icke-HTTP/S-trafik använder du den distribuerade NSX-brandväggen. Aktivera offentlig IP-adress i Azure VMware Solution. |

Välj det här alternativet om du vill tillkännage 0.0.0.0/0-rutten från interna datacenter. |

Lokalt |

Viktig

Vissa traditionella VMware-enheter använder tjänstinfogning för att placera apparater på nivå 0-routern. Nivå 0-routrarna etableras och hanteras av Microsoft och kan inte användas av slutanvändare. Alla nätverksinstallationer och lastbalanserare måste placeras på nivå 1. I nästa avsnitt diskuteras standardroutsspridning från en enhet i AVS.

NVA-integrering från tredje part i AVS

Integrering med tredjepartsutrustning är möjlig med noggrant övervägande. I den här designen sitter nva:er från tredje part bakom en eller flera T-1-kantroutrar.

Det är användarnas ansvar att ta med en licens och implementera alla funktioner för hög tillgänglighet som är inbyggda på enheten.

Tänk på gränserna när du väljer den här implementeringen. Det finns till exempel en gräns på upp till åtta nätverkskort (NIC) på en virtuell dator. Mer information om hur du placerar NVA:er i AVS finns i: NSX-T brandväggsmönster

Anteckning

Microsoft stöder inte användning av mobilitetsoptimerade nätverk när nva:er från tredje part används.

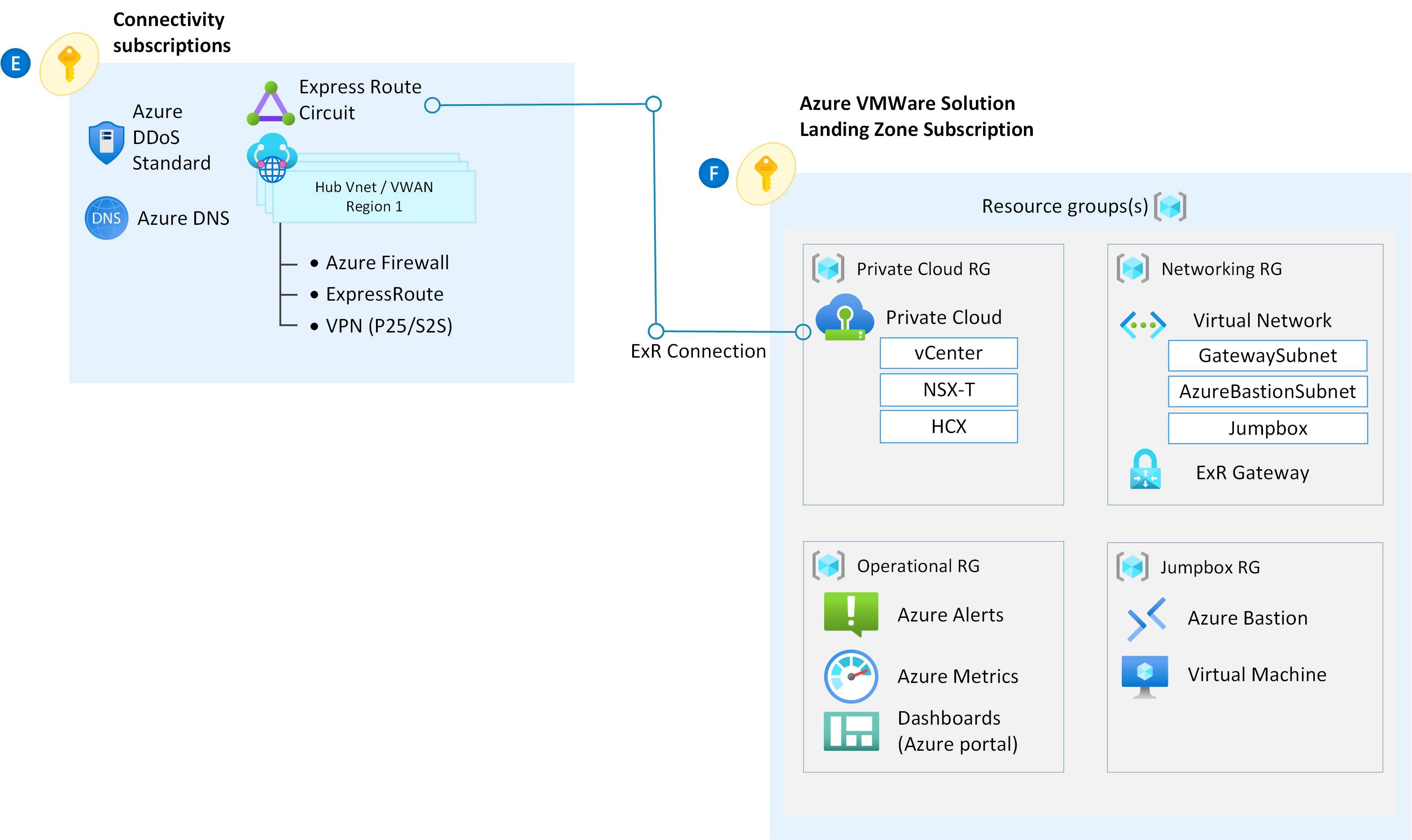

Överväganden för landningszon

Det här avsnittet refererar till bästa praxis för att integrera AVS med Azure Landing Zone.

Azure Route Server

Azure Route Server (ARS) används för att dynamiskt sprida inlärda vägar från AVS och tillhandahålla branch-till-gren-anslutning till VPN-gatewayer. Virtuella nätverk som är sammankopplade med det virtuella nätverket där ARS finns lär sig också dynamiskt rutterna, vilket gör det möjligt att lära sig rutter från AVS till hubb-och-ekermiljöer i Azure. Användningsfall för Azure Route Server är:

Dynamisk routningsspridning:

- Lär dig specifika vägar från AVS till lokala virtuella nätverk via BGP (Border Gateway Protocol). De peerkopplade virtuella nätverken kan sedan också lära sig vägarna.

- NVA-integrering från tredje part

- Peer ARS med NVA:er så att du inte behöver UDR för varje AVS-segment för att filtrera trafik.

- Återgående trafik från peer-kopplade virtuella nätverk behöver en UDR (användardefinierade vägar) från brandväggens lokala gränssnitt

- Överföringsmekanism från Expressroute till VPN Gateways

- VPN Gateway måste vara av typen Plats-till-plats och konfigurerad i Active-Active

Om du vill använda Azure Route Server måste du:

Aktivera gren-till-gren-koppling

Använd routningssammanfattning för > 1 000 rutter eller använd

NO_ADVERTISE BGP communitiesflagga som är refererad i vanliga frågor och svar om Azure Routing ServerPeer NVA med specifika ASNs som inte är Azure. Eftersom ARS till exempel använder 65515 kan ingen annan installation i det virtuella nätverket använda asn (autonomt systemnummer).

Inget stöd för IPV6

Integrering med Azure NetApp Files

Azure NetApp Files (ANF) tillhandahåller ett nätverksanslutet datalager via NFS-protokollet. ANF finns i ett virtuellt Azure-nätverk och ansluter till arbetsbelastningar i AVS. Genom att använda NFS-datalager som backas upp av Azure NetApp Files kan du expandera lagringen i stället för att skala klustren.

- Skapa Azure NetApp Files-volymer med standardnätverksfunktioner för att aktivera optimerad anslutning från ditt privata AVS-moln via ExpressRoute FastPath

- Distribuera ANF i ett delegerat undernät

- Hub & Spoke-distribution stöder ER GW SKU på upp till 10 Gbit/s

- Ultra & ErGw3AZ SKU krävs för att kringgå gatewayportens hastighetsgränser

- Lästrafik-ingresser och skrivtrafik är utgående över Expressroute. Utgående trafik över Expressroute-kretsar kringgår gatewayen och går direkt till gränsroutern

- Avgifter för inkommande/utgående dataöverföring tas bort från AVS, men det finns en utgående avgift om data går över sammanlänkade virtuella nätverk.

- Använd en dedikerad ExpressRoute-gateway för Azure Netapp Files, använd inte en delad/centraliserad ExpressRoute-gateway.

- Placera inte en brandvägg eller NVA i datasökvägen mellan Azure NetApp Files och Azure VMware Solution.

- Endast NFS v3 stöds idag.

Om du får oväntade svarstider kontrollerar du att ditt privata AVS-moln och ANF-distributionen är fästa på samma AZ (Azure-tillgänglighetszoner). För hög tillgänglighet skapar du ANF-volymer i separata AZ och aktiverar Cross Zone Replication

Viktig

Microsoft stöder inte Fastpath for Secured Azure VWAN Hub där maximal porthastighet är 20 Gbps. Överväg att använda hubb & och eker-VNET om större dataflöde krävs. Se hur du kopplar Azure Netapp Files-datalager till Azure VMware Solution-värdar här

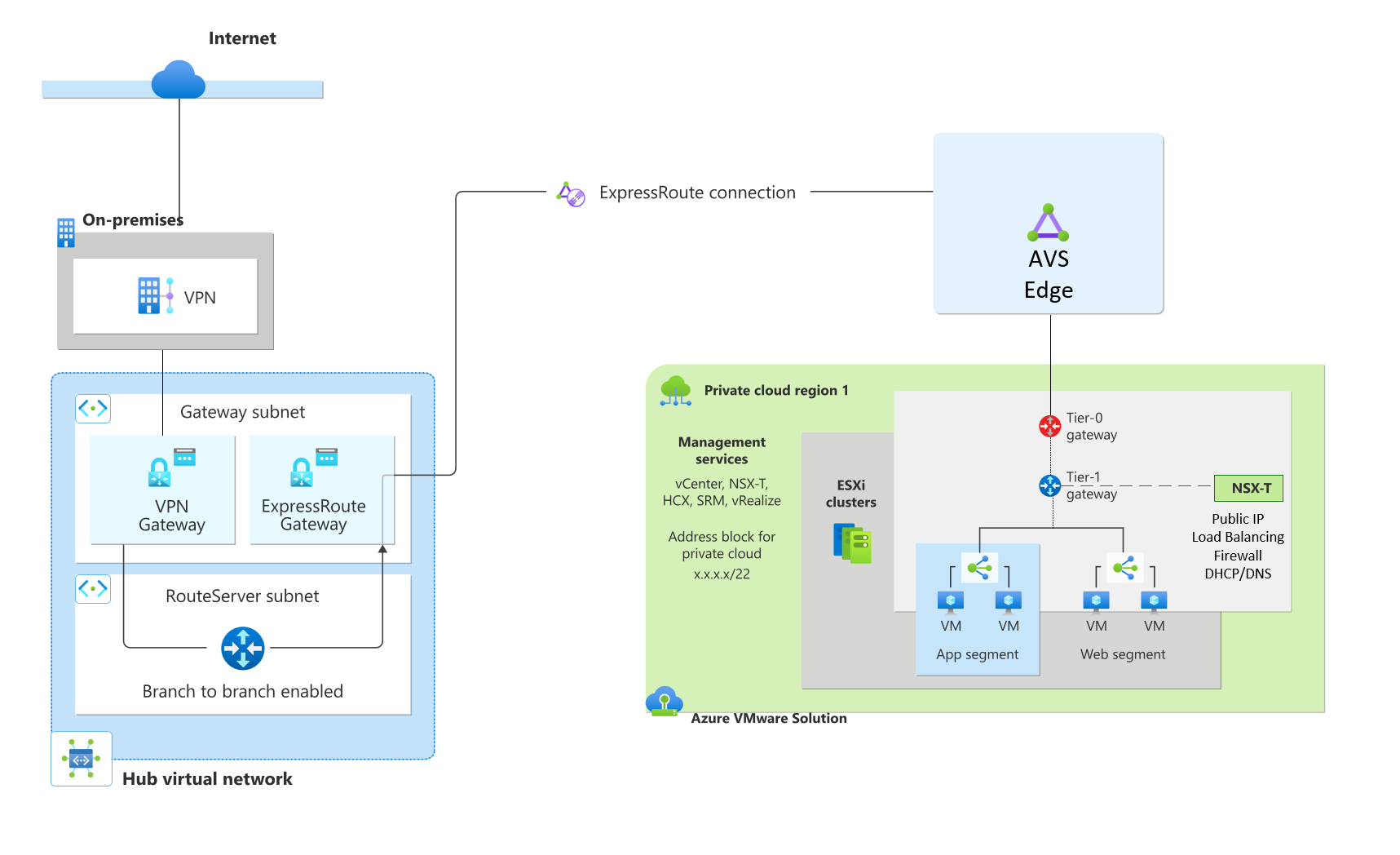

VPN-anslutning från lokal plats

En Expressroute-krets rekommenderas, men det är också möjligt att ansluta till AVS lokalt med IPSEC med hjälp av ett virtuellt transithubbnätverk i Azure. Det här scenariot kräver en VPN-gateway och Azure Route Server. Som tidigare nämnts möjliggör Azure Route Server transitivitet mellan VPN-gatewayen och AVS Expressroute-gatewayen.

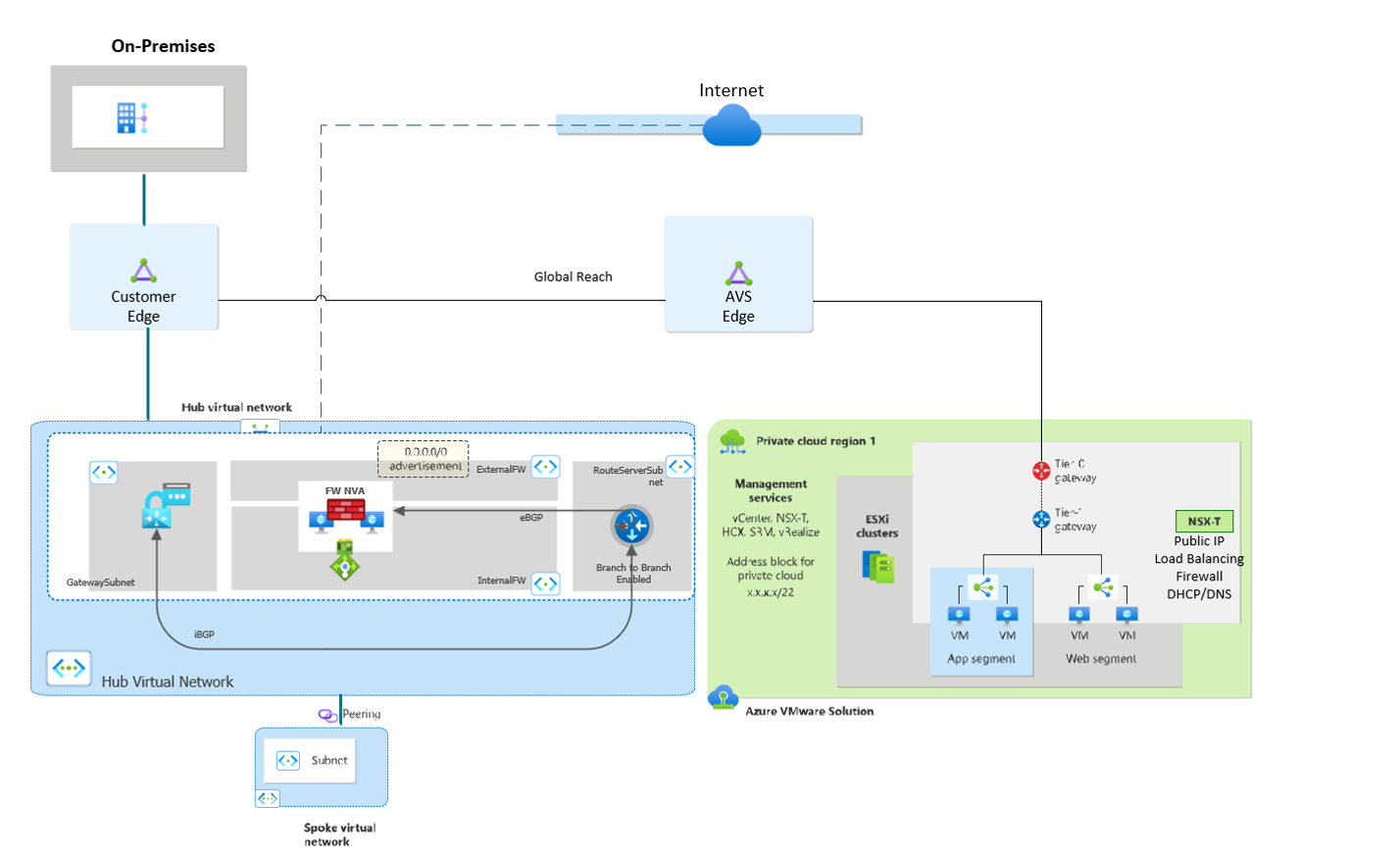

Trafikkontroll

Som vi såg tidigare sker standardvägsannonseringen från AVS med den offentliga IP-adressen ned till alternativet NSX Edge, men det är också möjligt att fortsätta annonsera standardvägen lokalt. Slutpunkt till slutpunkt-trafikfiltrering från lokal till AVS är möjlig med brandväggen placerad på någon av dessa slutpunkter.

Standardruttannonsering från Azure är möjlig med en NVA från tredje part antingen i ett virtuellt nätverk (VNET) för hubben eller när du använder Azure vWAN. I en hubb-och-ekermodell kan Azure Firewall inte användas eftersom den inte stödjer BGP, men du kan använda en BGP-kompatibel enhet från tredje part. Det här scenariot fungerar för att inspektera trafik från:

- Lokalt till Azure

- Azure till Internet

- AVS till Internet

- AVS till Azure

En nva från tredje part i det virtuella hubbnätverket inspekterar trafik mellan AVS och Internet och mellan AVS och virtuella Azure-nätverk

| Krav för trafikkontroll | Rekommenderad lösningsdesign | Överväganden | Internet Breakout |

|---|---|---|---|

| - Internet ingress – Utgående internettrafik – Till på plats-datacenter – Till Azure Virtual Network |

Använd brandväggslösningar från tredje part i ett virtuellt navnätverk med Azure Route Server.

För HTTP/S-trafik använder du Azure Application Gateway. För icke-HTTP/S-trafik använder du en brandväggs-NVA från tredje part i Azure. Använd en lokal brandväggs-NVA från tredje part. Distribuera brandväggslösningar från tredje part i ett virtuellt navnätverk med Azure Route Server. |

Välj det här alternativet om du vill annonsera 0.0.0.0/0-rutten från en NVA i ditt Azure-hub-virtuella nätverk till en Azure VMware-lösning. |

Blått |

Ytterligare information

- Få åtkomst till vCenter med hjälp av den virtuella datorn Bastion + Jumpbox – Om du använder vCenter lokalt måste du ha en väg från dina lokala nätverk till avs-hanteringsnätverket /22. Verifiera att rutten i CLI genom att mata in

Test-NetConnection x.x.x.2 -port 443 - DNS-överväganden – Om du använder privata slutpunkter följer du anvisningarna här: DNS-konfiguration för privat slutpunkt i Azure | Microsoft Learn

Nästa steg

- Mer information om hur du övergår från lokal VPN till Azure VMware Solution finns i följande VPN till ExR-övergång i hur-man-gör-artikeln:

- Mer information om Azure VMware Solution i hubb- och ekernätverk finns i Integrera Azure VMware Solution i en hubb- och ekersystemarkitektur.

- Mer information om VMware NSX-T Data Center-nätverkssegment finns i Konfigurera NSX-T Data Center-nätverkskomponenter med hjälp av Azure VMware Solution.

- Mer information om Azure Router Server finns i produktöversikten Vad är Azure Route Server?

Observera sedan andra designmönster för att upprätta anslutning till Azure VMware-lösningen